Этичный хакинг и тестирование на проникновение, информационная безопасность

Как анализировать POST запросы в веб-браузере

Современные веб-сайты становятся всё сложнее, используют всё больше библиотек и веб технологий. Для целей отладки разработчиками сложных веб-сайтов и веб-приложений потребовались новые инструменты. Ими стали «Инструменты разработчика» интегрированные в сами веб-браузеры:

- Chrome DevTools

- Firefox Developer Tools

Они по умолчанию поставляются с браузерами (Chrome и Firefox) и предоставляют много возможностей по оценке и отладке сайтов для самых разных условий. К примеру, можно открыть сайт или запустить веб-приложение как будто бы оно работает на мобильном устройстве, или симулировать лаги мобильных сетей, или запустить сценарий ухода приложения в офлайн, можно сделать скриншот всего сайта, даже для больших страниц, требующих прокрутки и т.д. На самом деле, Инструменты разработчика требуют глубокого изучения, чтобы по-настоящему понять всю их мощь.

Как посмотреть запущенные приложения открыть диспетчер задач в Windows

В предыдущих статьях я уже рассматривал несколько практических примеров использования инструментов DevTools в браузере:

- Статический анализ исходного кода веб-сайта в браузере

- Анализ динамически генерируемых с помощью JavaScript сайтов и сайтов с подгружаемым контентом (поиск ссылок на видео, изображения, на подгружаемый контент)

Эта небольшая заметка посвящена анализу POST запросов. Мы научимся просматривать отправленные методом POST данные прямо в самом веб-браузере. Научимся получать их в исходном («сыром») виде, а также в виде значений переменных.

Я буду показывать на примере сайта http://spys.one/en/free-proxy-list/ из статьи про прокси. (На самом деле, это простейший пример — в качестве более сложных примеров, попробуйте самостоятельно разобраться, например, в POST GMail при открытии и других действий с письмами).

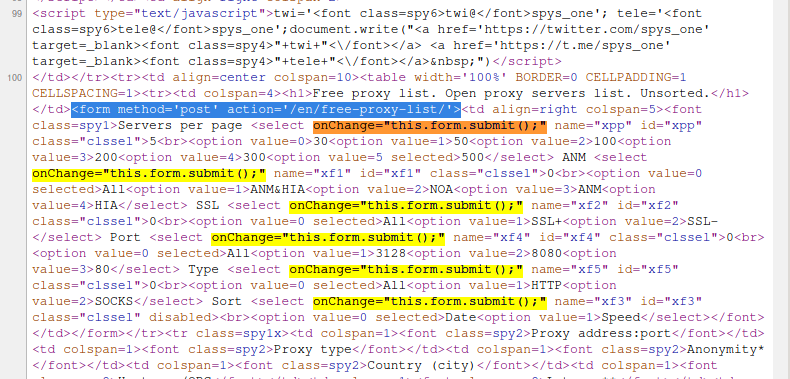

По фрагменту исходного кода страницы видно, что данные из формы передаются методом POST, причём используется конструкция onChange=»this.form.submit();»:

30 50 100 200 300 500

Несмотря на необычность решения — отсутствует кнопка «Отправить», а отправка данных происходит при любом изменении поля , это вполне простой пример, поддающийся анализу статичного кода — то есть можно собрать имена всех ‘ов, собрать их значения и составить строку. Но я предлагаю познакомиться с намного более быстрым способом анализа.

Как увидеть данные, переданные методом POST, в Google Chrome

Итак, открываем (или обновляем, если она уже открыта) страницу, от которой мы хотим узнать передаваемые POST данные. Теперь открываем инструменты разработчика (в предыдущих статьях я писал, как это делать разными способами, например, я просто нажимаю F12):

Теперь отправляем данные с помощью формы.

Кому не стоит идти в программисты? Причины по которым вам будет сложно стать хорошим программистом

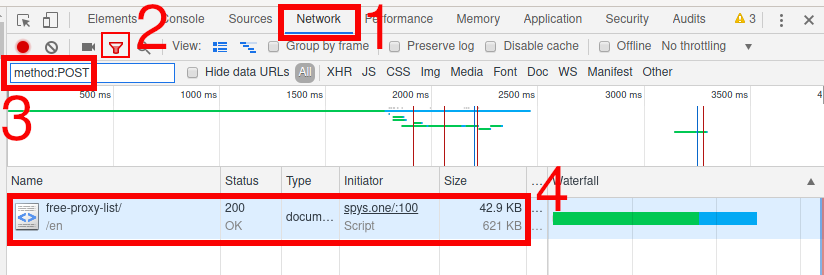

Переходим во вкладку «Network» (сеть), кликаем на иконку «Filter» (фильтр) и в качестве значения фильтра введите method:POST:

Как видно на предыдущем скриншоте, был сделан один запрос методом POST, кликаем на него:

- Header — заголовки (именно здесь содержаться отправленные данные)

- Preview — просмотр того, что мы получили после рендеренга (это же самое показано на странице сайта)

- Response — ответ (то, что сайт прислал в ответ на наш запрос)

- Cookies — кукиз

- Timing — сколько времени занял запрос и ответ

Поскольку нам нужно увидеть отправленные методом POST данные, то нас интересует столбец Header.

Там есть разные полезные данные, например:

- Request URL — адрес, куда отправлена информация из формы

- Form Data — отправленные значения

Пролистываем до Form Data:

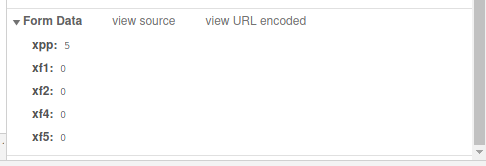

Там мы видим пять отправленных переменных и из значения.

Если нажать «view source», то отправленные данные будут показаны в виде строки:

xpp=5xf2=0xf5=0

Вид «view parsed» — это вид по умолчанию, в котором нам в удобном для восприятия человеком виде показаны переданные переменные и их значения.

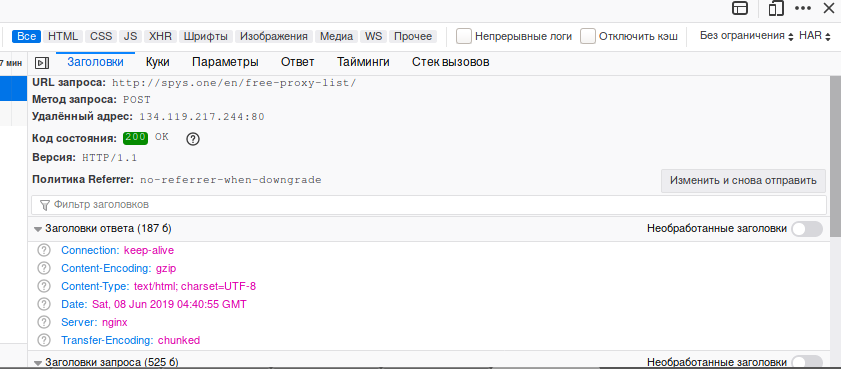

Как увидеть данные, переданные методом POST, в Firefox

В Firefox всё происходит очень похожим образом.

Открываем или обновляем нужную нам страницу.

Открываем Developer Tools (F12).

Отправляем данные из формы.

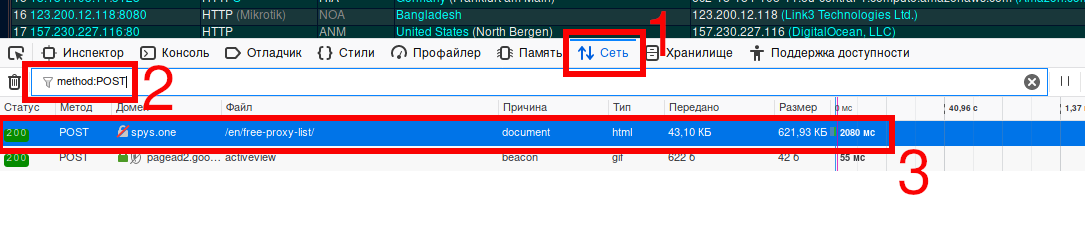

Переходим во вкладку «Сеть» и в качестве фильтра вставляем method:POST:

Кликните на интересующий вас запрос и в правой части появится окно с дополнительной информацией о нём:

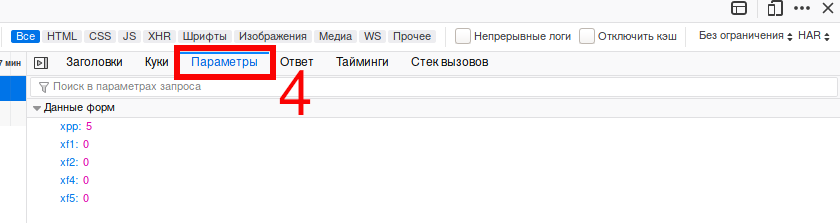

Переданные в форме значения вы увидите если откроете вкладку «Параметры»:

Если вы хотите получить отправленные данные в виде строки, то вернитесь во вкладку «Заголовки» и нажмите кнопку «Изменить и снова отправить», в открывшейся области пролистните до «Тело запроса»:

Как вы уже поняли, здесь не только можно скопировать строку POST, но и отредактировать её и отправить запрос заново.

Другие фильтры инструментов разработчика

Для Chrome кроме уже рассмотренного method:POST доступны следующие фильтры:

Источник: hackware.ru

Как понять что делает программа

Привет, OS Linux 2.6 Есть программа (daemon) которая крутиться и открывает, читает, пишет. закрывает разные файлы.

Поступает сигнал через IPC на остановку программы.

И программа застывает в странном состоянии на несколько минут. Не каждый раз. Но воспроизводимо.

Программа держит открытыми несколько файлов, но не возможно подключится к программе с помощью strace или gdb, дабы увидеть где оно их держит.

Команды strace -p 11111 или gdb /bin/appname 11111 просто висят, и потом говорят, что процесс вышел.

Сигнады ABBRT и QUIT тоже не доходят.

Программа заканчивается и всё ок, но эти несколько минут мне не понятно. что оно делает. Возможно ли как-нибудь, может быть через kernel debugger, посмотреть, что там происходит? Спасибо.

| Сообщения по теме | [Сортировка по времени | RSS] |

> не возможно подключится к программе с

> помощью strace или gdb, дабы увидеть где оно их держит.

> Команды strace -p 11111 или gdb /bin/appname 11111 просто висят, и потом

> говорят, что процесс вышел.попробуйте

— запустить gdb раньше, чем придет сигнал по ipc

— посмотреть состояние процесса (STATE, WCHAN) в момент «зависания»

> попробуйте

> — запустить gdb раньше, чем придет сигнал по ipc

> — посмотреть состояние процесса (STATE, WCHAN) в момент «зависания»Спасибо.

Всё гениальное просто, почему мне это не пришло в голову. 🙂

Завтра попробую.

Источник: www.opennet.ru

Как узнать, что делает экзешник при запуске.

Нужен какой-нибудь враппер, чтобы отследил каждое действие — куда что программа пишет.

Конкретно надо разобрать принцип работы одного полувирусного баннера.

#1

3:51, 1 ноя 2012

#2

4:02, 1 ноя 2012

du_hast

программа не видит тот процесс

#3

4:21, 1 ноя 2012

всё, я нашёл, куда эта гадина срёт.

- im.visualcortex

- Участник

#4

4:55, 1 ноя 2012

Минимальный бесплатный набор при анализе активности malware:

#5

13:52, 1 ноя 2012

петрушка

> полувирусного

Активируется с вероятностью 0.5, лол.

#6

13:56, 1 ноя 2012

safe launch или как то так, была такая программа

Источник: gamedev.ru