Захват и просмотр данных, путешествующих по вашей сети

Wireshark – это бесплатное приложение, которое вы используете для сбора и просмотра данных, перемещающихся по вашей сети. Он предоставляет возможность детализировать и читать содержимое каждого пакета и фильтруется для удовлетворения ваших конкретных потребностей. Он обычно используется для устранения неполадок в сети, а также для разработки и тестирования программного обеспечения. Этот анализатор протоколов с открытым исходным кодом широко признан в качестве отраслевого стандарта и за многие годы завоевал немало наград.

Изначально известный как Ethereal, Wireshark имеет удобный интерфейс, который может отображать данные из сотен различных протоколов по всем основным типам сетей. Пакеты данных можно просматривать в режиме реального времени или анализировать в автономном режиме. Wireshark поддерживает десятки поддерживаемых форматов файлов захвата/трассировки, включая CAP и ERF. Интегрированные инструменты дешифрования позволяют просматривать зашифрованные пакеты для нескольких популярных протоколов, включая WEP и WPA/WPA2.

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов

Загрузка и установка Wireshark

Wireshark можно бесплатно загрузить с веб-сайта Wireshark Foundation для операционных систем macOS и Windows. Если вы не являетесь опытным пользователем, рекомендуется загружать только последний стабильный выпуск. В процессе установки Windows вы должны выбрать установку WinPcap при появлении соответствующего запроса, поскольку она включает в себя библиотеку, необходимую для сбора данных в реальном времени.

Приложение также доступно для Linux и большинства других UNIX-подобных платформ, включая Red Hat, Solaris и FreeBSD. Двоичные файлы, необходимые для этих операционных систем, можно найти в нижней части страницы загрузки в разделе «Сторонние пакеты». Вы также можете скачать исходный код Wireshark с этой страницы.

Как захватить пакеты данных

При первом запуске Wireshark появляется экран приветствия, содержащий список доступных сетевых подключений на вашем текущем устройстве. В этом примере вы заметите, что отображаются следующие типы подключений: сетевое соединение Bluetooth, Ethernet, VirtualBox Host-Only Network и Wi-Fi. Справа от каждого отображается линейный график в стиле ЭКГ, который представляет живой трафик в соответствующей сети.

Чтобы начать захват пакетов, выберите одну или несколько сетей, щелкнув по своему выбору и используя клавиши Shift или Ctrl , если вы хотите записывать данные из нескольких сетей одновременно. После того, как тип соединения выбран для захвата, его фон закрашивается синим или серым цветом. Нажмите Захват в главном меню, расположенном в верхней части интерфейса Wireshark. Когда появится раскрывающееся меню, выберите параметр Пуск .

Вы также можете начать захват пакета с помощью одного из следующих ярлыков.

- Клавиатура . Нажмите Ctrl + E.

- Мышь . Чтобы начать захват пакетов из одной конкретной сети, дважды щелкните ее имя.

- Панель инструментов . Нажмите синюю кнопку плавника акулы, расположенную в дальнем левом углу панели инструментов Wireshark.

Начинается процесс захвата в реальном времени, и Wireshark отображает детали пакета по мере их записи. Чтобы остановить захват:

Основы Wireshark. Настройка, захват и расшифровка трафика

- Клавиатура . Нажмите Ctrl + E .

- Панель инструментов . Нажмите красную кнопку Стоп , расположенную рядом с плавником акулы на панели инструментов Wireshark.

Просмотр и анализ содержимого пакета

После того, как вы записали некоторые сетевые данные, пришло время взглянуть на захваченные пакеты. Интерфейс захваченных данных содержит три основных раздела: панель списка пакетов, панель сведений о пакете и панель байтов пакета.

Список пакетов

Панель списка пакетов, расположенная в верхней части окна, показывает все пакеты, найденные в активном файле захвата. Каждый пакет имеет свою собственную строку и соответствующий ему номер вместе с каждой из этих точек данных.

- Время . В этом столбце отображается отметка времени, когда пакет был захвачен. Формат по умолчанию – это количество секунд или неполных секунд с момента первого создания этого конкретного файла захвата. Чтобы изменить этот формат на что-то более полезное, например, на фактическое время суток, выберите параметр Формат отображения времени в представлении Wireshark Вид

- Источник: . В этом столбце содержится адрес (IP-адрес или другой), из которого был получен пакет.

- Пункт назначения . В этом столбце содержится адрес, на который отправляется пакет.

- Протокол . В этом столбце можно найти имя протокола пакета, например TCP.

- Длина . В этом столбце отображается длина пакета в байтах.

- Информация . Дополнительные сведения о пакете представлены здесь. Содержимое этого столбца может сильно различаться в зависимости от содержимого пакета.

Когда пакет выбран в верхней панели, вы можете заметить, что один или несколько символов появляются в первом столбце. Открытые или закрытые скобки и прямая горизонтальная линия указывают, являются ли пакет или группа пакетов частью одного и того же диалога в сети. Пунктирная горизонтальная линия означает, что пакет не является частью указанного разговора.

Детали пакета

Панель сведений, расположенная посередине, представляет протоколы и поля протоколов выбранного пакета в разборном формате. В дополнение к расширению каждого выбора, вы можете применять отдельные фильтры Wireshark на основе определенных деталей и отслеживать потоки данных на основе типа протокола через контекстное меню сведений, которое можно открыть, щелкнув правой кнопкой мыши нужный элемент на этой панели.

Пакетные байты

Внизу находится панель байтов пакетов, которая отображает необработанные данные выбранного пакета в шестнадцатеричном представлении. Этот шестнадцатеричный дамп содержит 16 шестнадцатеричных байтов и 16 ASCII-байтов вместе со смещением данных.

Выбор определенной части этих данных автоматически выделяет соответствующий раздел на панели сведений о пакете и наоборот. Любые байты, которые не могут быть напечатаны, вместо этого представлены точкой.

Вы можете выбрать отображение этих данных в битовом формате, а не в шестнадцатеричном, щелкнув правой кнопкой мыши в любом месте панели и выбрав соответствующую опцию в контекстном меню.

Использование фильтров Wireshark

Одним из наиболее важных наборов функций в Wireshark является его возможность фильтрации, особенно когда вы имеете дело с файлами, которые имеют значительный размер. Фильтры захвата могут быть установлены до факта, инструктируя Wireshark записывать только те пакеты, которые соответствуют указанным критериям.

Фильтры также могут быть применены к файлу захвата, который уже был создан, так что отображаются только определенные пакеты. Они называются фильтрами отображения.

По умолчанию Wireshark предоставляет большое количество предопределенных фильтров, позволяя сузить количество видимых пакетов всего несколькими нажатиями клавиш или щелчками мыши. Чтобы использовать один из этих существующих фильтров, поместите его имя в поле ввода Применить фильтр отображения , расположенное непосредственно под панелью инструментов Wireshark, или в поле ввода Введите фильтр захвата , расположенное в центр экрана приветствия.

Есть несколько способов достичь этого. Если вы уже знаете название своего фильтра, введите его в соответствующее поле. Например, если вы хотите отображать только TCP-пакеты, введите tcp . Функция автозаполнения Wireshark показывает предлагаемые имена, когда вы начинаете печатать, что упрощает поиск правильного названия для фильтра, который вы ищете.

Другой способ выбрать фильтр – щелкнуть значок в виде закладки, расположенный в левой части поля ввода. Здесь представлено меню, содержащее некоторые из наиболее часто используемых фильтров, а также параметр Управление фильтрами захвата или Управление фильтрами отображения . Если вы решите управлять любым типом, появится интерфейс, позволяющий добавлять, удалять или редактировать фильтры.

Вы также можете получить доступ к ранее использованным фильтрам, нажав стрелку вниз в правой части поля ввода, чтобы отобразить раскрывающийся список истории.

После установки фильтры захвата применяются, как только вы начинаете запись сетевого трафика. Чтобы применить фильтр отображения, нажмите кнопку со стрелкой вправо, расположенную в правой части поля ввода.

Правила цвета

В то время как фильтры захвата и отображения Wireshark позволяют вам ограничивать, какие пакеты записываются или отображаются на экране, его функция окраски делает шаг вперед, позволяя легко различать различные типы пакетов на основе их индивидуального оттенка. Эта удобная функция позволяет быстро находить определенные пакеты в сохраненном наборе по цвету строки на панели списка пакетов.

В Wireshark встроено около 20 правил раскраски по умолчанию, каждое из которых можно изменить, отключить или удалить, если хотите. Вы также можете добавить новые фильтры на основе оттенков через интерфейс правил раскраски, доступный из меню Вид . Помимо определения имени и критериев фильтрации для каждого правила, вас также попросят связать как цвет фона, так и цвет текста.

Окрашивание пакетов можно включать и выключать с помощью параметра Список цветных пакетов , который также находится в меню Вид .

Статистика

В дополнение к подробной информации о данных вашей сети, отображаемой в главном окне Wireshark, в раскрывающемся меню Статистика в верхней части экрана доступны несколько других полезных показателей. Они включают в себя информацию о размере и времени самого файла захвата, а также десятки диаграмм и графиков, варьирующихся по темам, начиная с разбивки пакетов и заканчивая распределением HTTP-запросов.

Фильтры отображения можно применять ко многим из этих статистических данных через их интерфейсы, а результаты можно экспортировать в несколько распространенных форматов файлов, включая CSV, XML и TXT.

Расширенные возможности

В дополнение к основным функциям Wireshark, в этом мощном инструменте также есть набор дополнительных функций, обычно предназначенных для опытных пользователей. Это включает в себя возможность написания собственных протоколов диссекторов на языке программирования Lua.

Источник: solutics.ru

Wireshark — подробное руководство по началу использования

2023-05-17 в 18:14, admin , рубрики: wireshark, Анализатор трафика, гайд, информационная безопасность, Сетевые технологии

Руководство по анализу трафика сети посредством Wireshark

1. Что такое Wireshark?

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети. Wireshark работает практически со всеми протоколами модели OSI, обладает понятным для обычного пользователя интерфейсом и удобной системой фильтрации данных. Помимо всего этого, программа является кроссплатформенной и поддерживает следующие операционные системы: Windows, Linux, Mac OS X, Solaris, FreeBSD, NetBSD, OpenBSD.

В этом руководстве мы рассмотрим основной функционал программы Wireshark, соотнесём её с моделью OSI, научимся анализировать сетевой трафик и обезопасим своё нахождение в глобальной сети Интернет.

2. Как установить Wireshark?

Для начала нам необходимо скачать и установить программу Wireshark. Так как программа распространяется под лицензией GNU GPL v2 (т.е. может свободно распространяться), то несложно найти любую версию программы в свободном доступе. В руководстве мы будем использовать функционал более ранней версии программы (1.12.3). Это вызвано тем, что в этой версии сразу встроен протокол SSL, который используется в главе 6. Установка более ранней версии облегчает подготовку к работе с программой, поэтому мы выбрали её. Найти установщик можно на официальном сайте.

Дальнейшая установка программы проста – нажимаем «Next» — «Next» — «Next».

После успешной установки на Вашем рабочем столе появится ярлык Wireshark. Мы можем приступать к рассмотрению функционала!

3. Как пользоваться программой Wireshark?

Одна из главных возможностей программы – это захват трафика сети. Поэтому для начала необходимо научиться захватывать трафик Вашей сети.

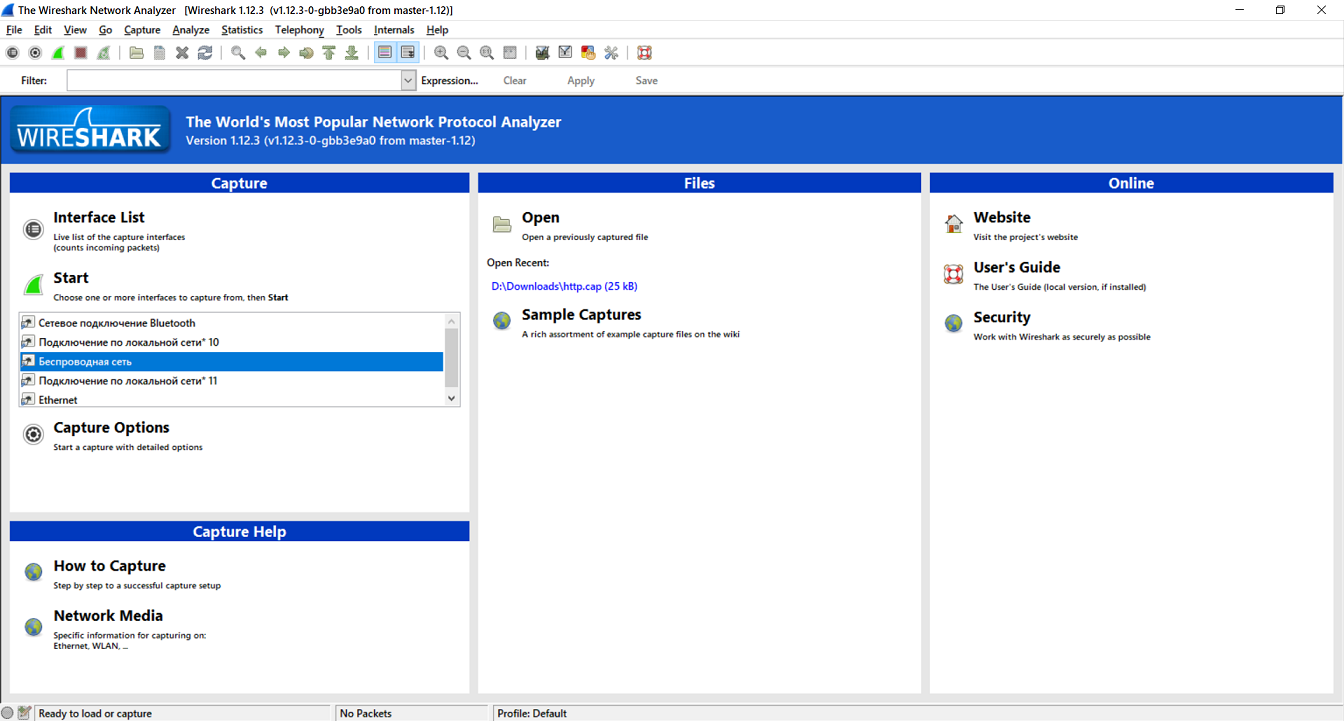

Запустим программу! Нас сразу встречает стартовое меню, на котором можно увидеть доступные для захвата интерфейсы компьютера, руководства от разработчиков программы и множество других интересных вещей.

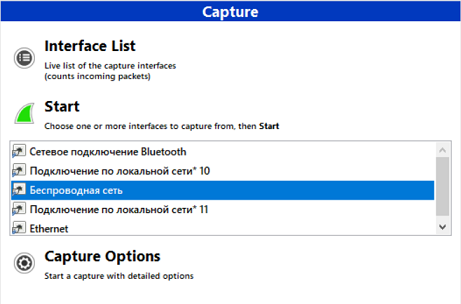

Из всего этого нам необходимо обратить внимание на эту область программы.

Здесь нужно выбрать тот сетевой интерфейс, через который Вы подключены к Интернету.

Сетевой интерфейс – это программное обеспечение, которое взаимодействует с сетевым драйвером и с уровнем IP. Он обеспечивает уровню IP доступ ко всем имеющимся сетевым адаптерам, трафик которых мы будет перехватывать. Чаще всего в программе Wireshark можно встретить сетевой интерфейс беспроводной (Wi-Fi) и кабельный (Ethernet).

В руководстве используется Wi-Fi, поэтому мы выполняем захват «Беспроводной сети», после чего нажимаем «Start».

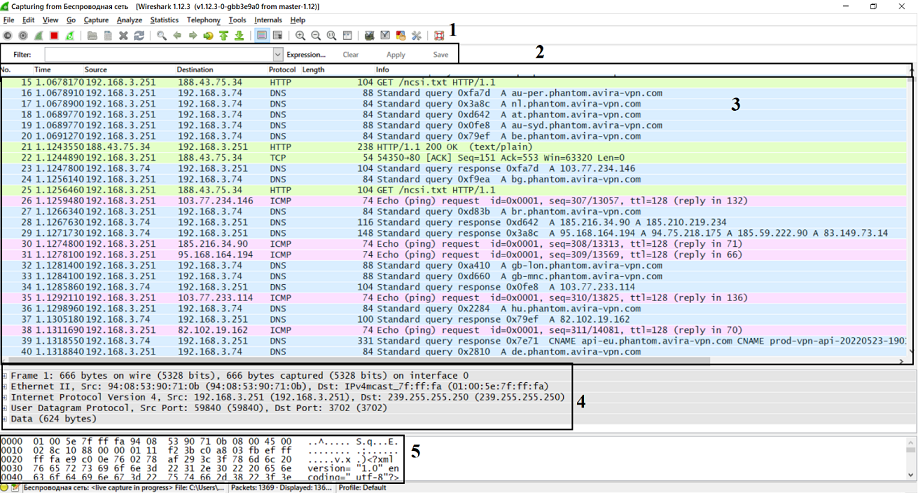

Если Вы выбрали правильный интерфейс, то сможете увидеть следующее.

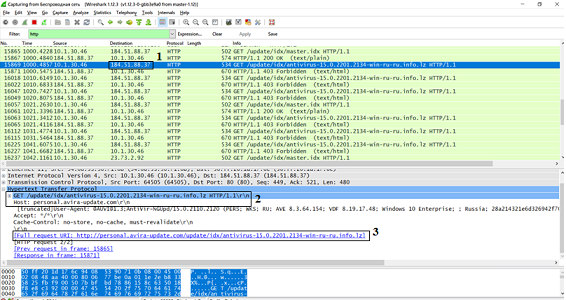

Рассмотрим подробнее это окно по пунктам, указанным на нём:

- Панель фильтров, позволяющая найти необходимую информацию. Подробнее о неё рассказано в пятой главе руководства.

- Панель наименований, разделяющая информацию из пункта 3 на номер, временя с начала захвата трафика, источник и адресат, а также используемый протокол, размер пакета и небольшую информацию о сетевом пакете.

- Панель пакетов, обновляющаяся в реальном времени. Здесь информация о пакетах разделена по столбцам, определённым на панели наименований.

- Панель уровней, описывающая уровни модели OSI выбранного сетевого пакета.

- Панель метаданных, представляющая данные в шестнадцатеричном коде и символах.

Теперь можно приступить к анализу сетевого трафика.

4. Как найти скрытую информацию?

Перед началом анализа трафика необходимо иметь базовые знания о протоколах сетевой модели OSI. Достаточно прочитать статью в Википедии.

Во многих программах для передачи информации используется протокол HTTP, который позволяет получать различные ресурсы из Интернета и обратно. Рассмотрим один из пакетов, переданных по протоколу HTTP.

В протоколе HTTP для передачи данных используются запросы GET (предназначен для получения данных) и POST (предназначен для отправки данных).

На рисунке в поле 1 мы видим IP-адрес адресата (в данном случае, это адрес моего компьютера). В поле 2 мы узнаём, что сервер антивируса послал запрос GET для того, чтобы запросить некоторые данные о моём компьютере. Это необходимо для корректного обновления программы. И в поле 3 мы видим то, как выглядит этот запрос в виде URL (Интернет-ссылки).

Небольшое домашнее задание!

Для закрепления материала попробуйте проанализировать любой пакет протокола HTTP на Вашем компьютере и попытайтесь объяснить, для чего он был отправлен.

5. Как среди всех пакетов найти необходимые?

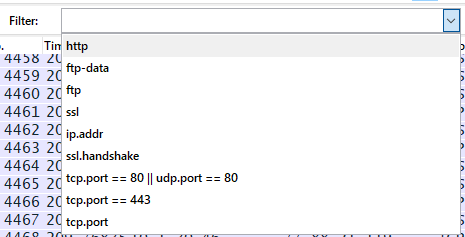

При выполнении домашнего задания у Вас могла возникнуть проблема нахождения необходимого пакета. Для её решения в программе Wireshark есть решение – фильтрация! В специальном поле «Filter» можно ввести необходимые команды или воспользоваться подсказками.

Чаще всего используется фильтрация по IP-адресам, по номерам порта и по протоколам. Давайте посмотрим, как это происходит.

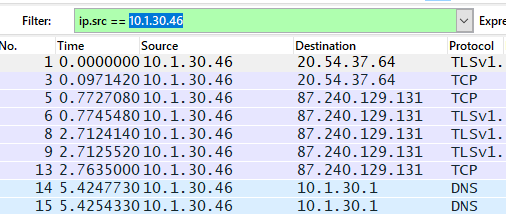

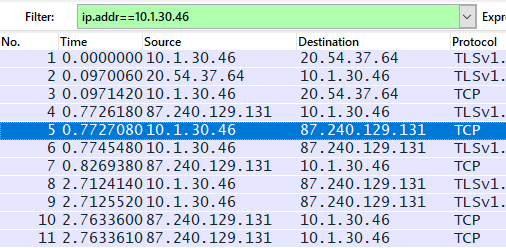

Фильтрация по IP-адресу позволяет нам просматривать все пакеты, приходящие от кого-либо или уходящие кому-либо. Например, отберём все пакеты, приходящие от IP-адреса 10.1.30.46 с помощью ввода в фильтре «ip.src == x.x.x.x».

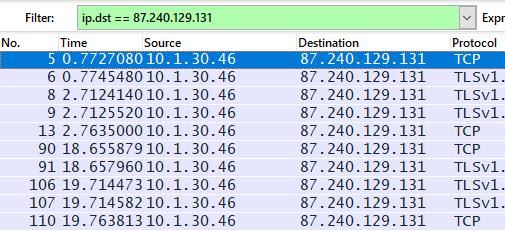

Также можно отфильтровать трафик сети по IP-адресу получателя пакетов с помощью команды «ip.dst == x.x.x.x».

Кроме того, можно увидеть пакеты вне зависимости от направления трафика с помощью «ip.addr == x.x.x.x».

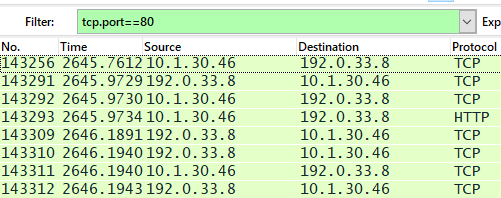

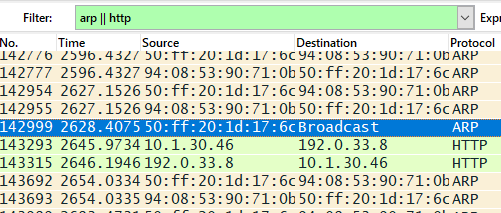

Для фильтрации по номеру порта используется «.port = x» после названия протокола. Например, для просмотра TCP-порта 80, используемого для незашифрованного трафика HTTP, используем команду «tpc.port == 80».

И, наконец, для фильтрации трафика по используемым пакетами протоколам необходимо просто ввести название протокола.

Обратите внимание, что фильтры можно комбинировать при помощи логических операторов И «and/», ИЛИ «or/||» и НЕ «not/!»

Снова домашнее задание!

Чтобы попрактиковаться в поиске необходимой информации, попробуйте посмотреть количество пакетов того или иного протокола и подумайте, почему их так много.

6. Как перехватить данные, передающиеся по защищённым каналам связи?

Разобравшись с основным функционалом Wireshark, мы можем приступить к более сложному и полезному.

Передача данных в глобальной сети Интернет является небезопасной, особенно если никак не защищать их. В современных браузерах используется протокол SSL/TLS, который шифрует информацию и позволяет безопасно передать её.

Иногда пользователю или системного администратору необходимо проверить трафик на наличие подозрительной активности или на корректную работу программы. Из-за этого возникает необходимость расшифровывать перехваченный защищённый трафик.

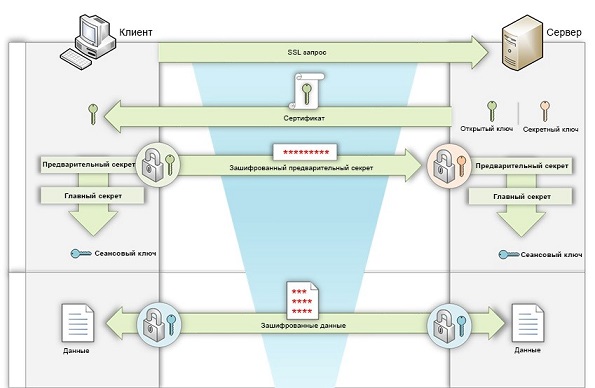

Для начала разберёмся в том, как работает протокол SSL/TLS. Перед обменом шифрованными данными используется процесс установки соединения, также называемый рукопожатием.

На этапе рукопожатия клиент и сервер проходят аутентификацию (проверку подлинности), обмениваются информацией о своих возможностях и лишь после этого начинают согласование общего сеансового ключа.

Для согласования по незащищённому каналу связи существует множество алгоритмов. Выбор происходит из списка алгоритмов, которые поддерживаются клиентом, на начальной стадии рукопожатия.

Наиболее распространённым алгоритмом обмена сеансовым ключом является RSA. Рассмотрим инфографику, описывающую механизм работы алгоритма.

В момент рукопожатия клиент создаёт случайное число, называемое предварительным секретом, и отправляет его, зашифровав открытым ключом сервера. Далее обе стороны конвертируют предварительный секрет в главный и создают сеансовый ключ, который и используется для дальнейшего обмена информацией.

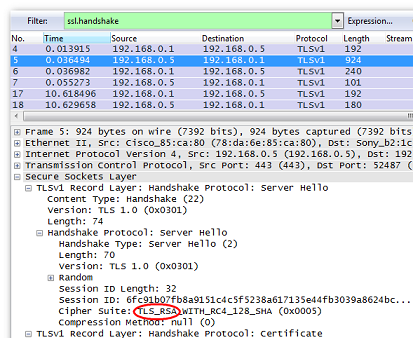

Теперь попробуем перехватить защищённую информацию в программе Wireshark. Выполним подготовительные действия, а именно проверим используемый для согласования сеансовых ключей алгоритм и настроим браузер. Для начала находим рукопожатие с помощью фильтра, введя «ssl.handshake», и проверяем сообщение сервера.

В поле «Cipher Suite» мы можем увитель «TLS_RSA». Это значит, что мы можем приступать к дальнейшим действиям.

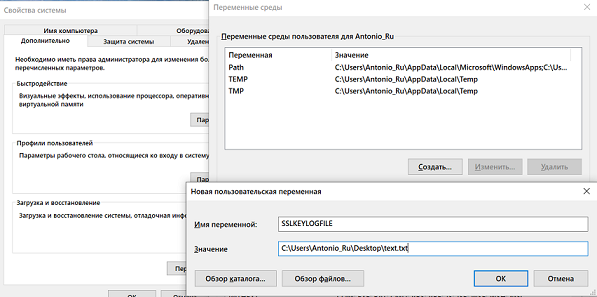

Настройка браузера в операционной система Windows довольно проста. Открываем свойства компьютера, затем «Дополнительные параметры системы» и выбираем «Переменные среды…».

Добавляем новую пользовательскую переменную «SSKEYLOGFILE» и указываем путь до файла, куда мы ходим его сохранять.

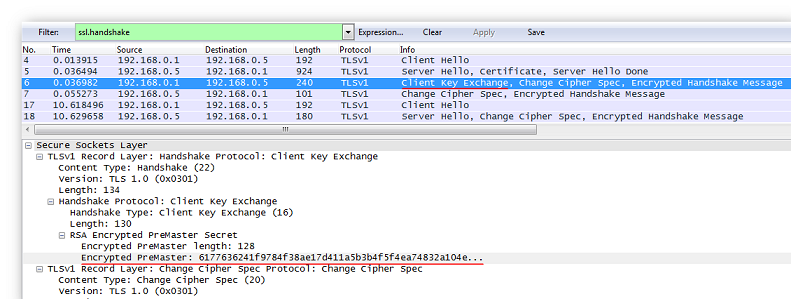

Рассмотрим ответное сообщение клиента: оно содержит зашифрованное значение предварительного секрета текущей сессии.

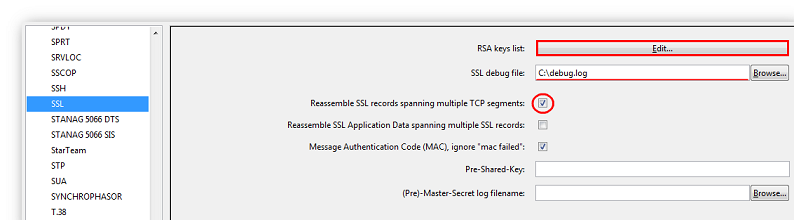

Далее переходим к настройке программы Wireshark. Комбинацией клавиш «Ctrl+Shift+P» открываем меню «Preferences», затем раскрываем ветку «Protocols» и выбираем «SSL».

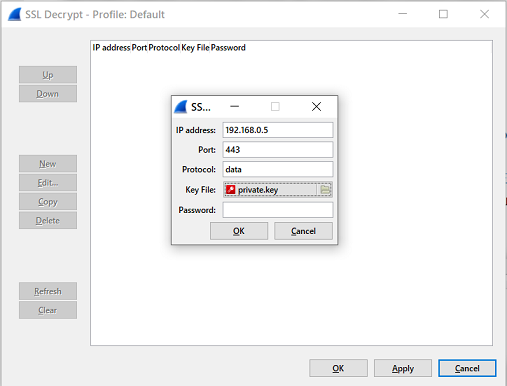

Проверяем установку необходимых полей, показанных на картинке, и жмём кнопку «Edit». В появившемся окне нажимаем на кнопку «New» и заполняем следующие поля: IP Address (IP-адрес SSL-сервера), Port (порт SSL-сервера), Protocol (протокол, использующий шифрацию SSL. При неизвестном указывать data), Key File (путь к файлу с секретным ключом сервера, который мы указывали в Переменных средах) и Password (если секретный ключ защищён паролем).

Теперь можно подтвердить настройки и приступить к просмотру расшифрованного трафика. Не забывайте использовать фильтр!

Закрепление пройденного материала!

Попробуйте самостоятельно подключиться к серверу какого-либо сайта и посмотреть, какими пакетами обменивается Вам компьютер с ним.

7. Какие возможности даёт захват защищённого трафика?

Захват защищённого трафика даёт множество возможностей. Одной из них является перехват HTTPS-запросов пользователей, подключённых к сети. Давайте рассмотрим, как это сделать и какой результат мы получим.

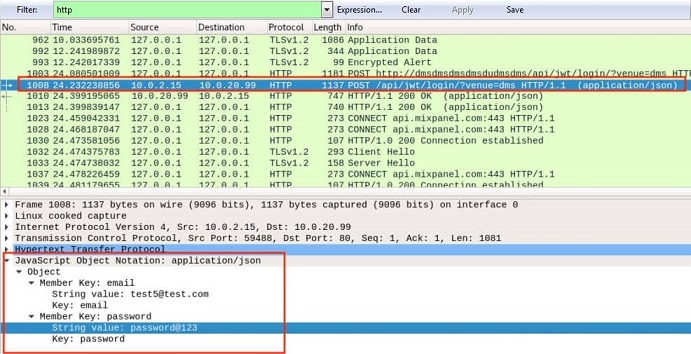

Для начала повторяем действия из предыдущего пункта, но в качестве IP-адреса SSL-сервера указываем адрес необходимого сайта. Для передачи паролей зачастую используется протокол передачи данных HTTP. О используемых в нём методах мы уже говорили в главе 4. Чтобы использовать фильтрацию HTTP-трафика по методам, можно использовать команду «http.request.method == “название метода”». Так как мы хотим перехватить данные, отправленные клиентом на сервер, то будем рассматривать POST-запросы. Для этого применим фильтр «http.request.method == “POST”».

Проделав эти несложные действия, мы получили важные данные другого пользователя. Поэтому следует помнить, что общедоступные сети являются небезопасными и представляют угрозу даже для защищённого трафика.

Небольшая практика!

Попробуйте захватить защищённый трафик сервера электронной почты и авторизуйтесь, используя логин и пароль. Найдите POST-запрос и посмотрите, что там находится.

Скорее всего, важные данные будут зашифрованы. Таким способом почтовый сервис защищает Ваши данные, но риск взлома всё равно остаётся.

8. Как можно соотнести модель OSI и программу Wireshark?

Рассмотрев весь функционал программы Wireshark, мы можем соотнести её с сетевой моделью OSI. Но для начала следует вспомнить, что из себя представляет эта модель.

OSI – это набор сетевых протоколов, посредством которого различные сетевые устройства взаимодействуют друг с другом. Модель определяет семь уровней взаимодействия систем. Рассмотрим таблицу уровней модели OSI.

Источник: www.pvsm.ru

Soft Как пользоваться Wireshark

До того как мы начнем учиться взламывать другие сети то нужно уметь контролировать свою сеть и понимать что это сетевой трафик и как его фильтровать. Wireshark идеально подходит для этого поскольку мощнее его пока что ничто не придумали, и как вы уже догадываетесь речь пойдет именно о нем. Wireshark является идеальном оружием для анализа и захвата сетевых пакетов в реальном времени. Но главное то что он показывает их в очень удобном формате для чтения.

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!

Applications>>Internet>>Wireshark

Как вы видите у него приятное меню и вроде все понятно. Но на самом деле это очень сложный атрибут. Для начала пройдемся по базовым функциям.

Выбираем подключенную сеть и нажимаем старт. Как вы видите началось захватывание пакетов и отображение всего трафика из вашей сети.

Для того чтобы остановить захват трафика нажимаем на кнопку «Stop the running live capture»

Как вы уже заметили цвета трафика разные и это весьма интересно что они обозначают. Wireshark использует разные цвета чтобы помочь нам узнать разные виды трафика.

Вы можете с легкостью сохранить весь захваченный траффик и проанализировать его позже, а также открыть другие файлы уже сохраненного трафика.

Мы можем вписать нужный нам трафик для фильтровки в разделе «Filter:» и Wireshark сам будет давать нам подсказки или можем выбрать нажав на «Expression»