Вообще линейка продуктов по системе предотвращения вторжений у компании cisco довольно широкая. Туда входят отдельно стоящие сенсоры IPS серии 42ХХ, модуль в 6500 — IDSM2, модуль в ASA — AIP-SSM, модуль в маршрутизатор (ISR) — NME-IPS, «карточка» в ISR — AIM-IPS. Ту же идеологию циска старается привнести и в софтовые решения на базе ISR, добавляя в IOS соответсвующий функционал.

Вся идеология обнаружения и предотвращения вторжений основана на понятии сигнатуры. Сигнатура по сути шаблон «неправильности» в одном пакете или потоке.

«Неправильности» бывают разные, начиная от типичных методов разведки и заканчивая сетевыми червями. Эти шаблоны старательно пишутся программистами циски и доходят до пользователя в виде обновлений. Т.е. система реактивна по своей сути и основана на постоянных обновлениях, что стоит денег. Лицензии на обновления привязываются к каждой железке непосредственно. Без лицензии можно менять ОС, но нельзя накатить обновления сигнатур.

Немного истории систем обнаружения и предотвращения вторжений на базе маршрутизаторов.

Что такое IDS/IPS (система обнаружения и предотвращения вторжений)?

Первая система IDS (Intrusion Detection System) была внедрена на маршрутизаторах с IOS 12.2.8T с firewall feature set. Тогда это были 26ХХ и 36ХХ маршрутизаторы. Система представляла собой несколько десятков (максимум 105) сигнатур. Их можно было только отключить или задать работу не для всего трафика.

Эта система включалась командами

ip audit name IDS attack action

ip audit name IDS info action

int f0/0

ip audit IDS

Это была вещь в себе. Ни гибкой настройки, ни апдейтов, ни понятия о том, что же там в сигнатурах.

Следующий шаг был сделан с внедрением отдельного файла signature definition. Это спец.файл загружался на маршрутизатор, на него указывали в настройке, в нем хранились все сигнатуры и их параметры. Настраивалась эта конструкция так:

ip ips sdf location flash:

файл подбирается исходя из количества оперативной памяти на маршрутизаторе. Самый большой файл — 256MB.sdf — содержал более 1500 сигнатур и требовал минимум 256 мегабайт оперативной памяти

ip ips name IPS

int f0/0

ip ips IPS

После привешивания на интерфейс правила IPS циска подгружала в память сигнатуры из файла и давала возможность их настроить как через консоль, так и через web-GUI (кстати, GUI, называемый Security Device Manager, SDM, весьма удобен при настройке IPS)

Для обратной совместимости в IOSах (до 12.4.Т(11)) оставались и встроенные сигнатуры. При использовании внешнего файла их рекомендовалось отключать

no ip ips sdf builtin

Можно было потребовать, чтобы трафик блокировался в случае, если невозможно подгрузить файл sdf или произошёл сбой подсистемы IPS

ip ips fail close

Но формат сигнатур тут был такой же, как и в сенсорах IPS версии 4. Этот формат не позволял глубже анализировать трафик и отсекать новые хитрые атаки. На самих IPS сенсорах уже появился к тому времени новый формат — 5, в котором можно настраивать накопительные параметры риска атаки (Risk Rating), создавать зоны более пристального внимания (Target Value Rating) и многое другое.

Как пользоваться программой Lunar IPS RUS

Поэтому с версии 12.4.Т(11) старый формат более не поддерживается, обновления сигнатур формата 4 прекратились в августе 2008.

Чтобы перейти на новый формат и гибко защитить сеть при помощи системы IPS надо теперь грузить другой файл

IOS-S###-CLI.pkg

в котором хранятся зашифрованные актуальные сигнатуры и их параметры. Номер ### постоянно увеличивается, обновления надо постоянно подгружать. К слову, это можно сделать автоматически командой

ip ips auto-update

Далее, надо установить на маршрутизатор ключ компании cisco для расшифровывания (а вернее, проверки цифровой подписи) выкачанного файла

crypto key pubkey-chain rsa

named-key realm-cisco.pub signature

key-string

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C19E93 A8AF124A D6CC7A24 5097A975 206BE3A2 06FBA13F 6F12CB5B 4E441F16

17E630D5 C02AC252 912BE27F 37FDD9C8 11FC7AF7 DCDD81D9 43CDABC3 6007D128

B199ABCB D34ED0F9 085FADC1 359C189E F30AF10A C0EFB624 7E0764BF 3E53053E

5B2146A9 D7A5EDE3 0298AF03 DED7A5B8 9479039D 20F30663 9AC64B93 C0112A35

FE3F0C87 89BCB7BB 994AE74C FA9E481D F65875D6 85EAF974 6D9CC8E3 F0B08B85

50437722 FFBE85B9 5E4189FF CC189CB9 69C46F9C A84DFBA5 7A0AF99E AD768C36

006CF498 079F88F8 A3B3FB1F 9FB7B3CB 5539E1D1 9693CCBB 551F78D2 892356AE

2F56D826 8918EF3C 80CA4F4D 87BFCA3B BFF668E9 689782A5 CF31CB6E B4B094D3

F3020301 0001

quit

Эти команды можно просто вколотить в режим

Ro(config)#

копипастом. Ключ один для всех.

Желательно создать во флеше маршрутизатора отдельную папку для файлов IPS

Ro# mkdir flash:/IPS

Туда надо скопировать файл IOS-S###-CLI.pkg, а также указать, что в ней будут храниться нужные для работы файлы

Ro(config)# ip ips config location flash:/IPS/

Теперь осталось эти самые нужные файлы туда установить. Делается это хитрой командой

Ro# copy flash:/IPS/IOS-S###-CLI.pkg idconf

Эта процедура займет существенное время (несколько минут) и в результаты вы увидите во флеше

21 0 May 27 2009 14:22:58 +04:00 IPS

22 8662169 May 27 2009 14:24:22 +04:00 IPS/IOS-S399-CLI.pkg

23 284871 May 28 2009 22:48:00 +04:00 IPS/ccmt-2811-sigdef-default.xml

24 255 May 27 2009 16:35:56 +04:00 IPS/ccmt-2811-sigdef-delta.xml

25 34761 May 28 2009 22:43:44 +04:00 IPS/ccmt-2811-sigdef-category.xml

26 304 May 27 2009 16:35:56 +04:00 IPS/ccmt-2811-seap-delta.xml

27 8509 May 28 2009 22:43:40 +04:00 IPS/ccmt-2811-sigdef-typedef.xml

28 491 May 27 2009 17:05:00 +04:00 IPS/ccmt-2811-seap-typedef.xml

Эти xml файлы содержат дефолтные настройки, ваши изменения, параметры блокировки и т.д.

Практически всё. Надо только создать правило и повесить его на интерфейс, как это делалось и раньше:

ip ips name IPS

int f0/0

ip ips IPS

После этого произойдёт подгрузка в память сигнатур и те из них, которые по умолчанию включены, сразу примутся за работу.

Помните, что сигнатур много, они кушают много памяти и процессора, поэтому циска настоятельно рекомендует сделать следующее.

1. Отключить категорию сигнатур all

Ro(config)# ip ips signature-category

Ro(config-ips-category)# category all

Ro(config-ips-category-action)# retired true

2. Включить для начала категорию, рассчитанную на IOS, причём в базовом исполнении

Ro(config)# ip ips signature-category

Ro(config-ips-category)# category ios_ips basic

Ro(config-ips-category-action)# retired false

Ro(config-ips-category-action)# enabled true

Конфиг актуализируется после выхода обратно в режим (config)#

3. Далее, следя за памятью и загрузкой процессора, можно добавлять и другие категории сигнатур. Настройка самих сигнатур возможна как через консоль из режима

ip ips signature-definition

так и через SDM или более новый WEB-GUI — ССE (Cisco Configuration Expert)

Параметры и механизм настройки сигнатур максимально приближен к настройке на сенсорах, поэтому если вы имеете опыт настройки AIP-SSM, сенсоров 42ХХ или IDMS2, можете смело браться за дело. Если такого опыта нет, лучше почитать о настройке сигнатур. Или сходить на курс IPS 6.0 🙂

Источник: habr.com

День сурка. Осваиваем сетевую IDS/IPS Suricata

Snort уже давно стал лидером среди опенсорсных сетевых IDS. Оставаясь практически единственным доступным и в то же время простым в настройке и работе решением, он получил заслуженное признание. Но в последнее время все больше стали говорить об альтернативе — проекте Suricata, в котором реализуются все современные тенденции IDS/IPS.

Зачем нам еще одна IDS?

Статистика говорит, что трафик пользователей увеличивается каждый год на 50%. К такой нагрузке следует быть готовым заранее. В том числе к обработке большого сетевого потока должны быть готовы маршрутизаторы, файрволы и системы обнаружения/предотвращения атак.

С коммерческими аппаратными решениями вопросов обычно не возникает, их мощность заранее рассчитана и проверена, а внедрением занимаются специалисты. Поэтому можно легко предусмотреть запас, но вот стоят они недешево. Альтернативой служат open source решения, зарекомендовавшие себя с хорошей стороны и при этом не требующие отчислений за софт. Но все вопросы по внедрению ложатся на плечи сисадмина.

Популярный Snort начал разрабатываться в 1998 году, когда для обработки сетевого трафика обычно использовался сервер с одним 32-битным процессором. Поэтому и была использована единственно актуальная в то время single-threaded архитектура — другая не имела смысла. За это время Snort применяет около 300 тысяч зарегистрированных пользователей, и почти сто поставщиков используют его в своих продуктах. Сама компания-разработчик Sourcefire была выкуплена Cisco (вместе со Snort, ClamAV и Razorback), а к работам над Snort подключились инженеры этой корпорации.

За более чем 17 лет разработок много изменилось в компьютером мире: появились многоядерные процессоры, IPv6, увеличилось количество пользовательских приложений, и, главное, стал большим трафик. Это все нашло отражение в Snort: поддержка IPv6, возможность инспектирования уровня приложений (из последних — препроцессор OpenAppID), универсальный модуль доступа к данным DAQ и многое другое.

Но базовый движок, хотя и научился работать с несколькими ядрами, так и остался однопоточным. И фактически Snort оказался не готов к переходу на настоящий multi-threading. Так как ядро Linux на переключение между нитями затрачивает несколько ms, при старых алгоритмах обработки увеличение количества процессоров даже замедляло работу. Выходом из такой ситуации было ограничение ядер в параметрах загрузки maxcpus=2. То есть мы имели мощные серверы, а использовать их на полную не могли.

Когда Snort не справлялся с нагрузкой, то просто увеличивалась мощность CPU или использовалось несколько экземпляров с балансировкой нагрузки между ними (этакий multitasking) с помощью DAQ-модуля для PF_RING. Но проблемы это не решает, поэтому и возникли проекты вроде Gnort, задача которого — повысить эффективность обнаружения атак Snort за счет переноса на GPU кода, отвечающего за проверку регулярных выражений. Это позволило добиться почти двукратного увеличения пропускной способности Snort. Но проблема многопоточности требует полной модернизации всех важных компонентов внутри Snort.

Глобальным решением стали два проекта, стартовавших практически одновременно. Это Snort 3.0, развивающийся уже более пяти лет, но находящийся до сих пор в альфе, то есть пока застряли на экспериментальной стадии и заняты тестированием оптимальных алгоритмов. И герой статьи Suricata, написанный с нуля.

Проект Suricata

В 2009 году несколько частных компаний и US Department of Homeland Security создали организацию Open Information Security Foundation (OISF), основной из задач которой было финансирование и разработка многопоточной альтернативы Snort, получившей название Suricata. Работа над новой IDS/IPS шла гораздо быстрее, чем со Snort 3.0, и бета-версия появилась уже в декабре 2009-го, а первый официальный релиз — летом 2010-го. Разработка ведется с активным привлечением сообщества, поэтому темп очень высок. Код распространяется под лицензией GPLv2, но финансовые партнеры имеют доступ к не GPL-версии движка, которую они могут брать для своих продуктов.

Suricata изначально работает в многопоточном режиме, позволяющем оптимально использовать несколько CPU. До релиза 1.3 были некоторые проблемы с масштабируемостью, например количество ядер больше четырех не давало в тестах прироста скорости. Теперь все проблемы решены и Suricata вполне эффективно работает с 24 и более процессорами. Кроме того, Suricata может использовать вычисления на стороне GPU (CUDA и OpenCL, параметр при сборке –enable-cuda). В итоге эта IDS спокойно справляется на обычном оборудовании с потоками до 10 Гбит/с.

Как и Snort, Suricata состоит из нескольких модулей (захвата, сбора, декодирования, обнаружения и вывода), по умолчанию до декодирования захваченный трафик идет одним потоком, это оптимально с точки зрения детектирования, но больше нагружает систему. Но в отличие от Snort настройками можно переопределять такое поведение и буквально одной установкой в конфиге разделить потоки сразу после захвата, а другой указать, как будут распределяться потоки по процессорам. Это дает широкие возможности для оптимизации обработки трафика на конкретном оборудовании в конкретной сети.

Имеются развитые средства инспектирования HTTP-трафика на основе библиотеки HTP, созданной Иваном Ристиком (Ivan Ristic), автором ModSecurity. Поддерживается извлечение и проверка переданных по HTTP файлов, разбор сжатого контента, возможность идентификации по URI, cookie, заголовкам, user-agent, телу запроса и ответа. Эту возможность Suricata, кстати, в некоторых сетях используют для протоколирования HTTP-трафика без детектирования. Контент в потоке можно выделять за маской и при помощи регулярных выражений, идентификация файлов возможна по имени, типу или контрольной MD5-суммой.

Изначально поддерживается декодирование IPv6, в том числе и туннели IPv4-in-IPv6, IPv6-in-IPv6, Teredo и некоторые другие. Модульная компоновка движка дает возможность быстро подключить новый элемент для захвата, декодирования, анализа или обработки пакетов. Для перехвата трафика используется несколько интерфейсов — NFQueue, IPFRing, LibPcap, IPFW, AF_PACKET, PF_RING. Режим Unix Socket позволяет автоматически анализировать PCAP-файлы, предварительно захваченные другой программой (снифером, например).

В Snort режим IPS появился не сразу, а вот в Suricata режим блокировки вредоносного трафика реализован из коробки и производится средствами штатного пакетного фильтра ОС. В Linux, например, используется два режима IPS: через очередь NFQUEUE, которая может обрабатываться на уровне пользователя, и через zero copy режим AF_PACKET (появился с версии 1.4).

Режим AF_PACKET обладает большим быстродействием, но требует наличия двух сетевых интерфейсов, система должна работать в качестве шлюза. Если пакет блокируется, он просто не пересылается на второй интерфейс. В случае с NFQUEUE алгоритм прост. После попадания пакета в iptables он направляется в очередь NFQUEUE, где прогоняется по правилам. Результатом может быть три действия: NF_ACCEPT, NF_DROP и NF_REPEAT.

Последний позволяет маркировать пакеты и в дальнейшем прогнать их по следующим таблицам/правилам iptables.

Главная особенность Suricata — то, что, кроме своих уникальных наработок, он использует практически все, что уже наработано для Snort. Так, подходят все Snort-овские рулсеты — Sourcefire VRT, OpenSource Emerging Threats (ETOpen) и коммерческие Emerging Threats Pro. Унифицирован вывод (Unified2), поэтому результат можно анализировать при помощи привычных бэкендов — Barnyard2, Snortsnarf, Snorby, Aanval, BASE, FPCGUI, NSM-система Sguil и Squert.

Возможен вывод в PCAP, Syslog, файлы и подобное. Например, Suricata ведет журнал ключей и сертификатов, фигурирующих в TLS/SSL-соединениях. В последних релизах появился Eve log, формирующий вывод событий в формате JSON для предупреждений. Наличие JSON существенно упрощает интеграцию Suricata со сторонними приложениями, включая и системы мониторинга и визуализации логов (вроде Kibana).

Вcе настройки Suricata и правил производятся в файлах формата YAML, он более нагляден и упрощает автоматическую обработку.

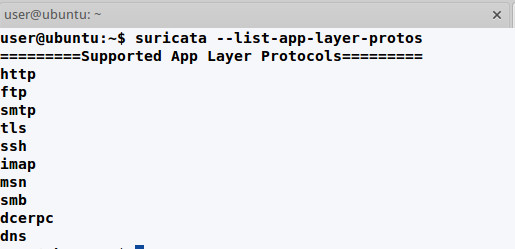

Одно из преимуществ Suricata заключается в обработке 7-го уровня OSI, что повышает его способность обнаруживать вредоносные программы для приложений. Движок автоматически определяет и парсит протоколы (IP, TCP, UDP, ICMP, HTTP, TLS, FTP, SMB, SMTP и другие), поэтому в правилах можно строго не привязываться к номеру порта, как это сделано в Snort, достаточно указать протокол и действие. Дальше модули Suricata сами уже разберутся с трафиком и обнаружат протокол, даже если используется нестандартный порт.

Собственный формат rules внешне напоминает снортовский. Правило содержит компоненты: действие (pass, drop, reject или alert), заголовок (IP/порт источника и назначения) и описание (что искать). В текущей поставке родных правил мало, и некоторые к тому же отключены (закомментированы) в самих файлах, поэтому пока следует больше ориентироваться на снортовские рулсеты.

Иногда между узлами открывается не одно, а несколько TCP-соединений. Некоторые IDS не видят картину в целом и обрабатывают каждый поток отдельно. Правила Suricata широко используют концепцию flowbits. Для отслеживания количества срабатываний правил используются различные переменные сессии (например, с помощью flowint), позволяющие создавать счетчики и флаги, а затем проверять их.

Такой подход легко справляется с попыткой подбора пароля. В версии 2.1 появится возможность простого отслеживания в правилах связки IP источника — IP назначения (xbits), что позволит еще проще обнаруживать вредоносный трафик, распределенный по нескольким соединениям.

В последних релизах появилась подсистема IP Reputation, загружающая и использующая в правилах данные из различных БД, содержащих списки репутации хостов. Специальный механизм обеспечивает быстрый поиск и сопоставление с IP-адресами.

Установка Suricata в Ubuntu

Поддерживается установка Suricata на Linux, BSD, OS X и Win. Проект предлагает исходные тексты и несколько репозиториев Ubuntu (suricata-stable, suricata-beta и дневной срез suricata-daily), также пакеты Suricata добавлены в Debian Backports. Хотя лучшее решение для простого развертывания и поддержки Suricata, вероятно, именно Ubuntu. В пакетах для Ubuntu IPS-режим реализован через NFQUEUE, если нужен именно AF_PACKET, а также поддержка CUDA и прочего, придется пакет собирать самостоятельно.

Сборка и установка в различных дистрибутивах подробно расписана в Wiki проекта, хотя вот последующие настройки в документации освещены несколько запутанно, а многие параметры и подпараметры разобраны не совсем внятно, и их действительно много.

$ sudo add-apt-repository ppa:oisf/suricata-stable $ sudo apt-get update $ sudo apt-get install suricata

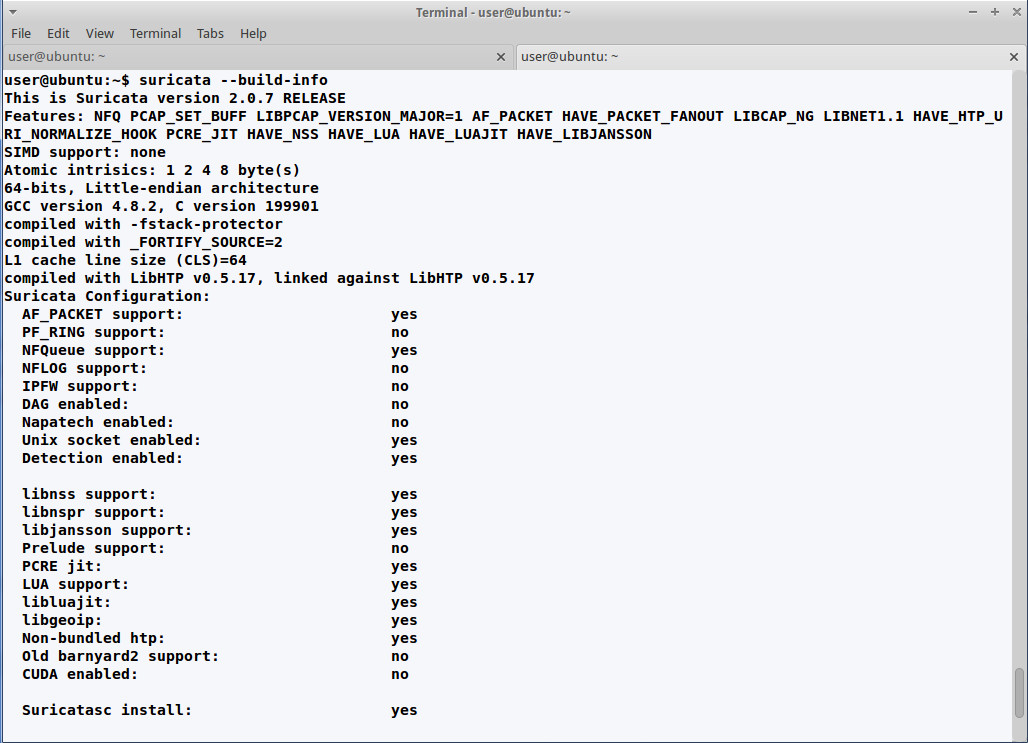

Вместе с текущей версией правил, поставляемых с Suricata, по ходу будут скачаны и установлены в /etc/suricata/rules последняя версия рулсетов ETOpen. Для дальнейшего автоматического обновления правил, в том числе и VRT, следует установить и настроить Oinkmaster. В /var/log/suricata будут образованы три подкаталога certs, core и files. Смотрим параметры сборки:

$ suricata -build-info

Другие статьи в выпуске:

Xakep #197. Социальная инженерия

- Содержание выпуска

- Подписка на «Хакер» -60%

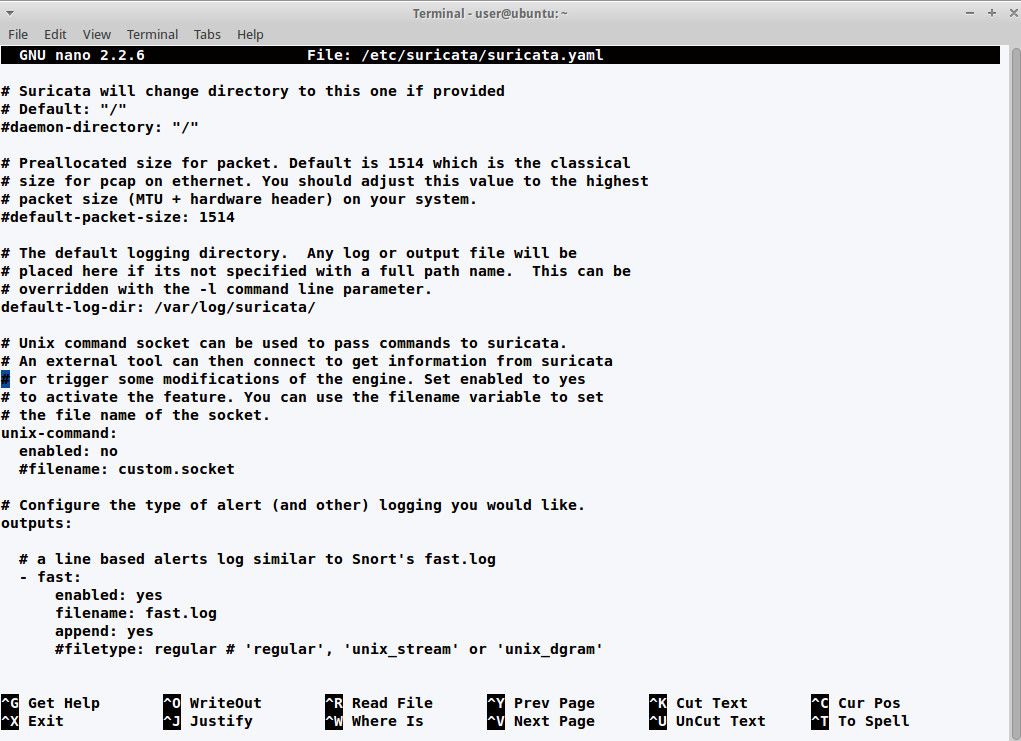

Конфигурационный файл Suricata

Все основные настройки работы производятся в конфигурационном файле suricata.yaml, параметров здесь очень много. Большинство переменных и параметров, касающихся обнаружения, по названию и назначению совпадает с используемым в Snort, это упрощает знакомство для тех, кто ранее работал с этой IDS. Отличается лишь синтаксис, здесь нужно признать, что у Suricata файл читается действительно легче.

В поставке имеется готовый, преднастроенный пример с комментариями (размером почти 50 Кб). Поэтому можно запускать то, что есть из коробки, с минимумом адаптации, а в последующем донастраивать по мере знакомства. Например, секция outputs отвечает за сохранение событий (настройки журналирования в logging), в файле уже прописаны все 15 возможных вариантов вывода плюс показаны их установки. Большинство из них отключено (enabled: no). По умолчанию активны только fast, eve-log (JSON), unified2-alert и http-log.

Поэтому обязательно следует внимательно изучить установки и включить те, которые действительно нужны. Готовые примеры из интернета не всегда работают и не всегда хорошо подходят для конкретной ситуации. При необходимости настройки выносятся во внешние файлы, которые подключаются при помощи include или !include. Восклицательный знак во втором варианте не означает, как это принято считать, отрицание. !include используется для хранения информации в файле определенного раздела или параметра. Например, все настройки вывода вынесены в отдельный файл outputs.yaml:

outputs: !include outputs.yaml

В конфиге много всего плюс комментарии, для просмотра текущих установок и переменных удобно использовать параметр —dump-config:

$ suricata —dump-config

Перед первым запуском следует проверить значение переменных, определенных в разделе vars, по названию они полностью совпадают со снортовскими:

vars: address-groups: HOME_NET: «[192.168.0.0/16,10.0.0.0/8,172.16.0.0/12]» EXTERNAL_NET: «!$HOME_NET» . port-groups: HTTP_PORTS: «80» SHELLCODE_PORTS: «!80» SSH_PORTS: 22 .

Параметр host-mode определяет режим работы IDS/IPS. По умолчанию установлен в auto, но в зависимости от конфигурации и задач, возможно, следует перестроить на router (IPS-режим AF_PACKET) или sniffer-only (IDS). Также рекомендуется установить оптимальное значение default-packet-size, указав MTU своей сети.

Кроме этого, проверяем подключенные правила. Здесь все просто. Смотрим, что есть в /etc/suricata/rules, и прописываем, что нужно:

Политики для определенных ОС:

host-os-policy: windows: [0.0.0.0/0] linux: [10.0.0.0/8, 192.168.1.100]

app-layer: protocols: tls: enabled: yes detection-ports: dp: 443 …

Список настроенных для проверки протоколов уровня приложения можем получить при помощи —list-app-layer-protos:

$ suricata —list-app-layer-protos

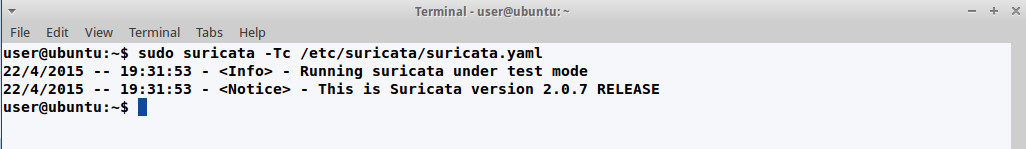

Желательно перед запуском прогнать Suricata в режиме тестирования, проверить, нет ли ошибок в конфигурационном файле и правах доступа к ним:

$ sudo suricata -cT /etc/suricata/suricata.yaml

Если все в порядке, то получим только сообщение о версии движка. Иначе перед запуском в работу следует разобраться с ошибками. Разработчики пакета предоставляют init-скрипт, но первый запуск стоит произвести в интерактивном режиме, чтобы наглядно видеть происходящее и не искать проблемы в логах:

$ sudo suricata -c /etc/suricata/suricata.yaml -i eth0

Стоит внимательно отнестись ко всем предупреждениям, полученным в процессе запуска. Может, текущие настройки захвата не совсем подходят. Проверим нашу IDS:

$ cd /var/log/suricata $ sudo tail -f fast.log http.log $ wget www.testmyids.com

В журналах появляется запись:

==> http.log 82.165.177.154:80 ==> fast.log 82.165.177.154:80 -> 192.168.1.137:57535

Можем посмотреть информацию о трафике в логах:

$ sudo tail /var/log/suricata/stats.log -f | grep capture capture.kernel_packets | RxPcapeth01 | 1179 capture.kernel_drops | RxPcapeth01 | 0 capture.kernel_ifdrops | RxPcapeth01 | 0

Настройки производительности Suricata

Кроме собственно настроек работы движка обнаружения, в файле следует обратить внимание на установки, влияющие на производительность. Их здесь предостаточно: threading, detect-thread-ratio, defrag, stream, runmode и другие.

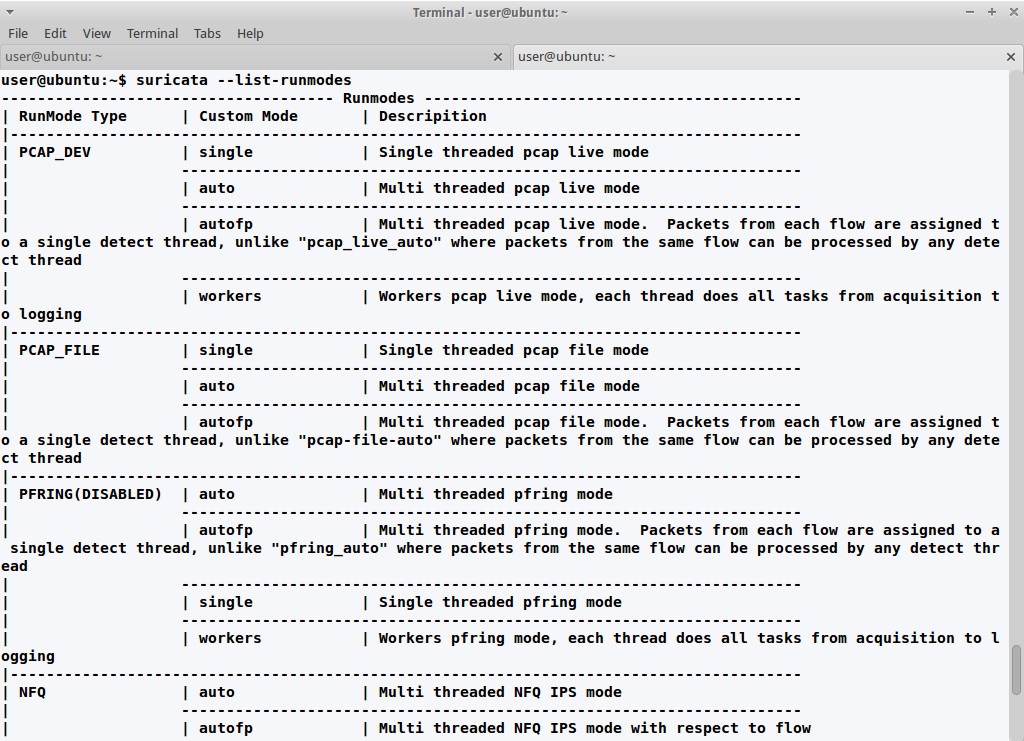

Первые два имеют отношение больше к железу (в частности, числу CPU), defrag и stream к сетевой нагрузке, а runmode влияет на алгоритм запуска потоков, очередей, нитей. Список и характеристики runmode можно просмотреть с помощью параметра —list-runmodes.

$ suricata —list-runmodes

В настоящее время реализовано четыре режима: auto, autofp (по умолчанию, от auto flow pinning, является усовершенствованным auto), workers и single.

Настройки по умолчанию оптимизированы для лучшего детектирования, но требуют больше ресурсов. В варианте autofp до выхода из модуля декодера потоки идут вместе, затем каждый сетевой поток обрабатывается отдельным потоком CPU (stream > detect > output). При помощи дополнительного параметра autofp-scheduler можно изменить балансировщик нагрузки. По умолчанию используется оптимальный active-packets, при котором вначале производится проверка занятости потока CPU, после чего ему уже назначается захваченное сетевое соединение. Это приводит к вполне адекватному распределению потоков и пакетов.

runmode: autofp autofp-scheduler: active-packets

Вариантами может быть round-robin или hash (используется хеш-таблица, фактически более случайное распределение, был по умолчанию до версии 1.2.1). В случае workers каждый поток обрабатывается отдельно от захвата до логирования, при single вся обработка идет одним потоком. Но только autofp и workers гарантируют, что сетевое соединение будет всегда направлено по одному и тому же потоку.

Suricata может быть использована для журналирования HTTP, DNS и подобных запросов. Модуль обнаружения, забирающий много ресурсов, можно отключить при сборке (постоянно) или временно в строке запуска (параметр —disable-detection).

Выводы

Итак, Suricata — это более быстрый, чем Snort, движок, умеющий по максимуму использовать возможности современных процессоров и GPU, при этом полностью совместимый со Snort по правилам и бэкендам. Минус — большое количество настроек и недостаточно внятная в некоторых вопросах документация. Хотя после установки нормально работает с настройками по умолчанию, а с тонкой настройкой опытный админ без проблем разберется.

Источник: xakep.ru

iSpy

![]()

Яндекс.Браузер — быстрый браузер с защитой от мошенников и вредоносных сайтов.

- Windows 10

- Windows 8.1

- Windows 8

- Windows 7

Тип лицензии:

Freeware (бесплатное)

Языки: Английский, Русский

Полезные статьи

Снимки экрана 5

iSpy — одна из самых популярных программ в мире, позволяющая даже начинающему пользователю организовать полноценное видеонаблюдение. Данный инструмент может использовать и руководитель компании, и обычный человек, у которого есть под рукой хотя бы одна веб-камера.

Софт отлично взаимодействует с любой версией ОС Windows, начиная с 7, заканчивая Windows 10; разрядность также может быть любой. Официальная версия программы полностью русифицирована.

Сам продукт разработчики распространяют бесплатно, однако пользователь может приобрести PRO-версию. В PRO есть несколько достоинств: более гибкая настройка, интеграция с YouTube/Dropbox, возможность инсталляции программы на несколько компьютеров, расширенный набор поэтажных планов и т.п. Оформляется PRO по подписке: 129 долларов за 1 лицензию на 2 года.

Как настроить и пользоваться программой iSpy?

Благодаря простому интерфейсу, программа iSpy станет понятна любому пользователю. После установки софта перед пользователем появляется интерфейс программы. Сразу же можно добавить:

- веб-камеру;

- видеозапись;

- IP-камеру;

- камеру ONVIF;

- поэтажный план (в виде изображения);

- аудиоустройства (колонки, микрофон).

Добавив нужную камеру, пользователь может провести ряд настроек: выбрать разрешение, режим захвата и т.п.

Отдельно следует рассмотреть режим трансляции. Когда человек выходит из дома на работу и, например, оставляет ребенка с няней, он может проследить за ее работой с помощью iSpy: для этого следует включить устройства, программу и активировать трансляцию. Трансляция может передаваться на мобильное устройство или в интернет (в закрытом доступе, в аккаунте пользователя).

Для повышения безопасности в доме или на предприятии можно использовать датчик движения. Если какой-то станок перестает работать или, напротив, в доме камера обнаружила движение объекта, программа передает сигнал пользователю.

Настроек у данного софта очень много: сканирование штрих-кодов, распознавание лиц, звуки уведомлений, скорость записи и частота кадров, передача данных по FTP и многое другое. Как видно, iSpy — это одна из лучших программ в своей нише; трудно найти подходящий аналог столь профессиональному программному обеспечению.

Источник: www.softsalad.ru