Раньше большинство паролей хранилось в открытом виде, но очень быстро разработчики поняли, что так делать небезопасно. Лучше хранить не сам пароль, а его хэш, набор цифр определенного размера, который генерируется на основе пароля. В таком случае, даже если злоумышленник получит хэш, то он не сможет узнать пароль.

Существуют различные способы хэширования, например, md5, sha1, sha2 и многие другие. Но существует способ восстановления пароля из хэша. Для этого можно использовать перебор, нам достаточно создавать хэш для каждого возможного пароля и сравнивать его с тем хэшем, который нужно расшифровать.

Для перебора хешей существуют различные программы, одна из них — это Hashcat. С помощью этой утилиты можно перебирать значение хэша по словарю или полным перебором по всем значениям. В этой статье мы рассмотрим как пользоваться Hashcat.

Какие хэши можно перебрать?

Как я уже говорил, существует несколько алгоритмов хэширования, но сложность перебора каждого из них отличается. Каждый из алгоритмов может иметь коллизии. Это когда для одного хэша можно подобрать несколько различных исходных наборов данных. Самым небезопасным из популярных алгоритмов на данный момент считается md5.

ИНСТРУКЦИЯ ПО РАСШИФРОВКЕ ХЕША SHA256(AuthMe)

Было доказано, что в этом алгоритме можно найти множество коллизий, а это значит, что перебрать значение такого хэша будет намного проще. Алгоритм sha1 тоже имеет коллизии, но их намного сложнее найти, а значит перебор будет ненамного проще. Существования коллизий для Sha2 пока не доказано, но не исключено.

Программа hashcat поддерживает работу с такими алгоритмами хэширования: md5, md5crypt, sha1, sha2, sha256, md4, mysql, sha512, wpa, wpa2, grub2, android, sha256crypt, drupal7, scrypt, django и другими.

Установка hashcat

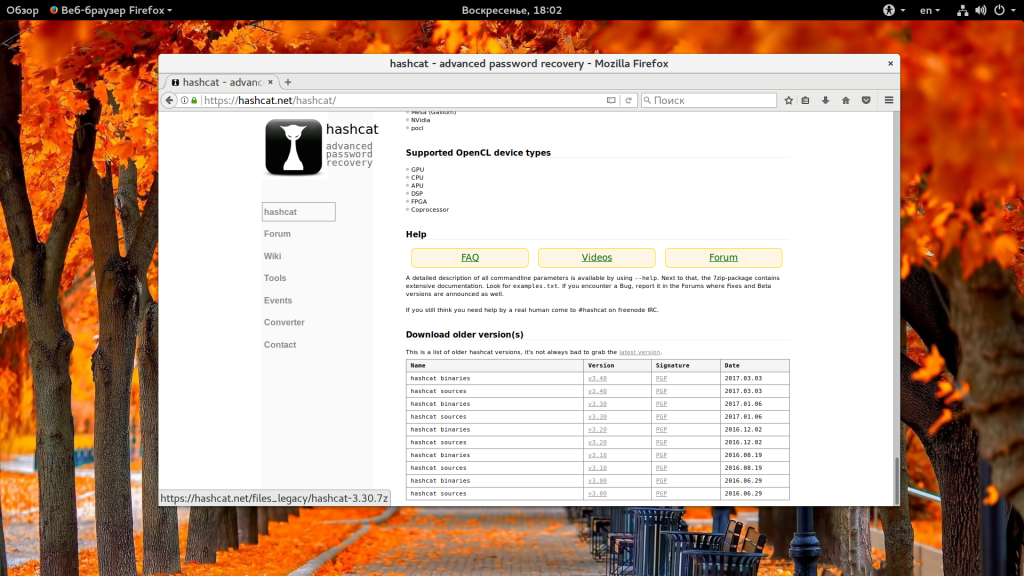

Если вы используете Windows, то вам достаточно загрузить установщик из официального сайта.

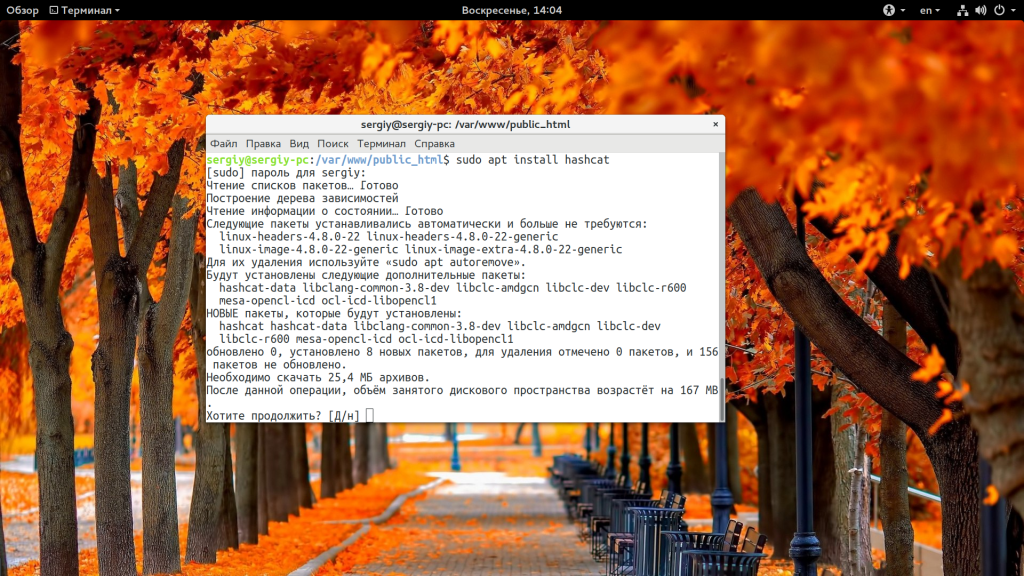

Вам нужно выбрать hashcat binaries нужной версии внизу страницы. В архиве находятся исполняемые файлы для Windows, Linux и MacOS, так что у вас не возникнет проблем. В Linux вы также можете установить утилиту из официальных репозиториев. Например, в Ubuntu команда будет выглядеть вот так:

sudo apt install hashcat

Но это еще не все. Если в вашей системе есть видеокарта, то программа будет использовать ее. И на нее должен быть установлен драйвер, желательно проприетарный. Я не буду на этом останавливаться. Но если видеокарта слабая, то можно использовать процессор.

Для этого нужно установить несколько пакетов для работы OpenCL на процессоре. Вот так выглядят команды установки в Ubuntu:

sudo apt install libhwloc-dev ocl-icd-dev ocl-icd-opencl-dev

$ sudo apt install pocl-opencl-icd

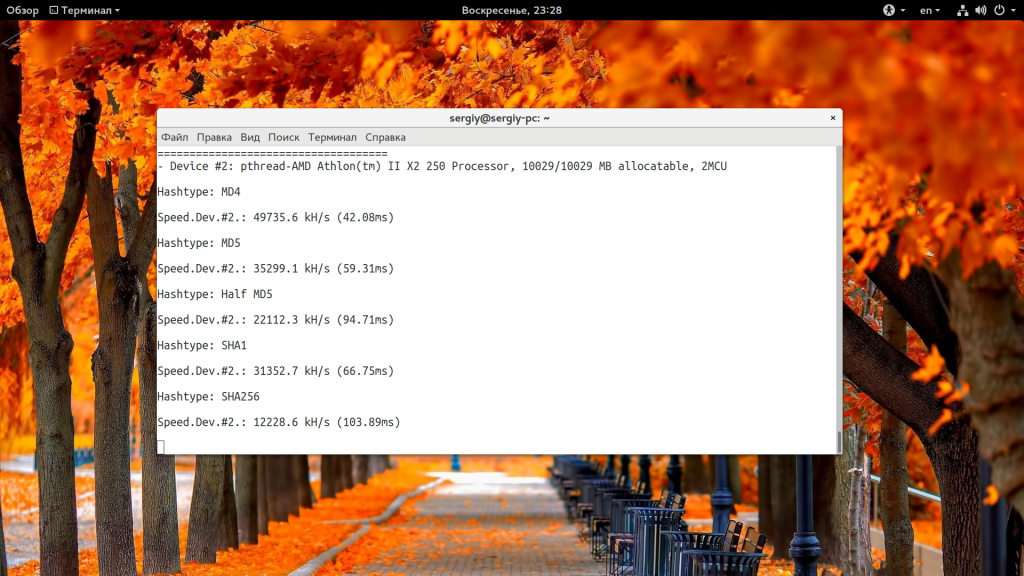

Теперь мы можем выполнить тестирование производительности:

Полный Hashcat #1 — Требования, запуск, словари, комбинирование словарей, ПРИМЕРЫ, полный FAQ.

Утилита hashcat

Сначала давайте рассмотрим синтаксис и возможные опции утилиты, а потом уже перейдем к ее использованию. Это консольная утилита, поэтому придется использовать ее через терминал. Давайте сначала рассмотрим синтаксис:

$ hashcat опции файл_хэшей словари_и_настройки

Как видите, все довольно просто. Начнем с основных опций, которые настраивают как будет вести себя утилита:

- -h — вывести доступные команды и опции;

- -V — версия программы;

- -m — тип хэша, который нужно перебрать, например, md5 или sha;

- -a — вид атаки;

- -b — запустить тестирование производительности;

- —hex-salt — указать соль, которая использовалась при хэшировании;

- —hex-charset — набор символов, для исходных данных;

- —status — автоматически обновлять состояние подбора;

- -o — файл для записи результата;

- -p — символ, которым разделены хэши для перебора;

- -c — размер кэша для словаря;

- -n — количество потоков;

- -l — ограничить количество слов для перебора;

- -r — файл с правилами генерации вариантов;

- -D — устройство для перебора, CPU или GPU;

- —pw-min — минимальная длина варианта, символов;

- —pw-max — максимальная длина варианта, символов;

- —table-min — длина пароля для табличной атаки;

- —table-max — максимальная длина пароля для табличной атаки;

- —table-file — файл таблицы, для атаки по таблице.

Как пользоваться Hashcat на Windows

Ранее мы уже рассказывали про Hashcat в статье «Использовании Hashcat на Kali Linux». Сегодня покажу, как установить и использовать Hashcat на Windows. Будем взламывать хеш пароля в MD5, MD4, SHA1, SHA3 и коснемся других способов взлома хешей.

Hashcat — самый быстрый инструментом для взлома паролей. Он кроссплатформенный и доступен для Windows, macOS и Linux. Взломщик паролей поддерживает большое количество алгоритмов хеширования, включая LM Hash, NT hash, MD4, MD5, SHA-1 и 2 и многие другие. На сегодняшний день поддерживает 237 различных типов хешей.

Как пользоваться Hashcat на Windows

Рассмотрим команду использования Hashcat в Windows:

. hashcat — m 0 — a 0 . crackme . txt . rockyou . txt

.hashcat -m 0 -a 0 .файл_хешей.txt .словарь.txt

- -m (тип хеша) — Например, MD5, SHA1 и т. д. В этом примере мы будем использовать — m 0 для MD5.

- -a (тип атаки) — Указывает Hashcat, каким методом взламывать пароль. Например, с использованием словаря слов, или перебора, или знаменитой комбинированной атаки. В этом примере мы будем использовать — a 0 для атаки по словарю.

- [файл_хешей.txt] — Задает расположение файла, содержащего хеш-коды, которые вы собираетесь взломать. В примере я использовал crackme . txt .

- [словарь.txt | маска | каталог] — Задает используемый словарь (список слов), маску или каталог. В этом примере мы будем использовать словарь для брута rockyou . txt .

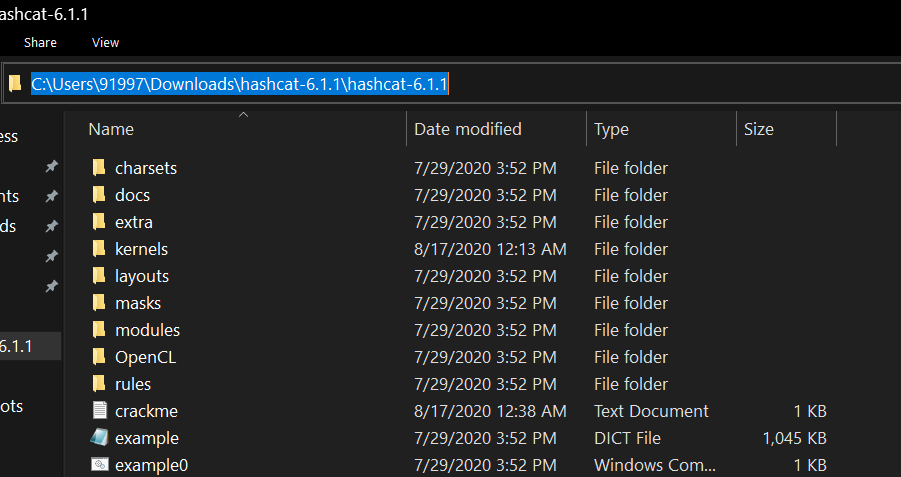

Установка и настройка Hashcat в Windows

Зайдите на сайт Хешкэт и скачайте бинарник (версию для Windows).

Запустите командную строку и с помощью команды cd перейдите в папку с извлеченным из архива Hashcat.

Убедитесь, что находитесь в папке Hashcat введя hashcat.exe.

Создайте новый текстовый документ внутри папки hashcat, где будут хранятся хеши ваших паролей, в моем случае — это файл crackme.txt. Ниже приведен список тестовых хэшей, которые вы можете использовать.

Источник: spy-soft.net

Как взломать пароли с помощью инструмента Hashcat?

В этическом взломе и тестировании на проникновение взлом пароля имеет решающее значение для получения доступа к системе или серверу.

В системах и базах данных пароли редко сохраняются в текстовом виде.

Пароли всегда хэшируются перед сохранением в базе данных, и хеш сравнивается в процессе проверки.

В зависимости от используемого шифрования разные системы хранят хэши паролей по-разному. А если у вас есть хэши, вы легко сможете взломать любой пароль.

И в этой статье мы рассмотрим, как взломать хэши паролей с помощью удобного и отличного инструмента командной строки Hashcat.

Что такое хэш-функция?

Хеширование — это процесс преобразования обычного входного текста в текстовую строку фиксированного размера с использованием некоторой математической функции, известной как хэш-функция. Любой текст, независимо от длины, можно превратить в случайную комбинацию целых чисел и букв с помощью алгоритма.

- Ввод относится к сообщению, которое будет хешировано.

- Хеш-функция — это алгоритм шифрования, такой как MD5 и SHA-256, который преобразует строку в хеш-значение.

- И, наконец, значение хеш-функции является результатом.

Что такое Хашкат?

Хэшкэт это самый быстрый инструмент для восстановления пароля. Он был разработан для взлома сложных паролей за короткий промежуток времени. И этот инструмент также способен как к словесным спискам, так и к атакам методом грубой силы.

Hashcat имеет два варианта. CPU и GPU (графический процессор). Инструмент на основе графического процессора может взломать хэши за меньшее время, чем процессор. Вы можете проверить требования к драйверу графического процессора на их официальном сайте.

Функции

- Бесплатно и с открытым исходным кодом

- Можно реализовать более 200 вариантов хеш-типа.

- Поддерживает несколько операционных систем, таких как Linux, Windows и macOS.

- Доступны мультиплатформы, такие как поддержка ЦП и ГП.

- Несколько хэшей могут быть взломаны одновременно.

- Поддерживаются файлы с шестнадцатеричной солью и шестнадцатеричной кодировкой, а также автоматическая настройка производительности.

- Доступна встроенная система бенчмаркинга.

- Распределенные сети взлома могут поддерживаться с помощью оверлеев.

И вы можете увидеть другие функции также на их веб-сайте.

Установка Хэшкэт

Во-первых, убедитесь, что в вашей системе Linux установлены новейшие программы и инструменты.

Для этого откройте терминал и введите:

$ sudo apt update sudo apt upgrade

Hashcat обычно предустановлен в Kali Linux. Вы можете найти этот инструмент в разделе взлома паролей. Но если вам нужно установить его вручную в любом дистрибутиве Linux, введите в терминале следующую команду.

$ sudo apt-get install hashcat

Использование инструмента

Чтобы начать работу с Hashcat, нам понадобятся хэши паролей. Если у вас нет хэша для взлома, мы сначала создадим несколько хэшей.

Чтобы создать хэши с помощью командной строки, просто следуйте приведенному ниже формату.

echo -n «input» | algorithm | tr -d «-«>>outputfiename

Например, вы можете видеть, что я превратил некоторые слова в хеши, используя алгоритм md5 ниже.

┌──(rootkali)-[/home/writer/Desktop] └─# echo -n «toadmin.ru» | md5sum | tr -d «-«>>crackhash.txt echo -n «password123» | md5sum | tr -d «-«>>crackhash.txt echo -n «Webtechnology» | md5sum | tr -d «-«>>crackhash.txt echo -n «microsoftteams» | md5sum | tr -d «-«>>crackhash.txt echo -n «recyclebin» | md5sum | tr -d «-«>>crackhash.txt

И вывод будет сохранен в файле crackhash.txt.

Теперь проверим хэши, которые были сохранены в данном файле.

┌──(rootkali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13

Как видите, теперь у нас есть несколько хэшей для взлома. Это процедура создания хэша с использованием алгоритма по вашему выбору.

Следующий шаг — запустить инструмент Hashcat на вашем компьютере с Linux. Просто используйте следующую команду, чтобы использовать Hashcat.

$ hashcat —help

Это вызовет все параметры, которые вам нужно знать, чтобы запустить инструмент. На терминале вы можете найти все режимы атаки и хеширования.

Общая форма команды

$ hashcat -a num -m num hashfile wordlistfile

Здесь «число» представляет конкретную атаку и режим хеширования для использования. Если прокрутить терминал, то можно найти точные цифры для каждой атаки и режима хеширования, например, для md4 — число 0, а для алгоритма sha256 — число 1740.

Список слов, который я собираюсь использовать, — это список слов rockyou. Вы можете легко найти этот список слов по пути /usr/share/wordlists.

Вы даже можете использовать команду locate, чтобы найти этот путь списка слов.

┌──(rootkali)-[/home/writer] └─# locate rockyou.txt

И, наконец, чтобы взломать хэши с помощью файла списка слов, используйте следующую команду.

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txt

После запуска этой команды вы можете получить ошибку времени выполнения (ошибка исключения длины маркера), которую можно легко устранить.

Чтобы решить эту проблему, сохраните каждый хеш отдельно в другом файле. Эта ошибка возникает, если у вас низкая скорость процессора или графического процессора. Если ваш компьютер имеет высокоскоростной процессор, вы можете легко взломать все хэши одновременно с одним файлом.

Так что после исправления ошибки и всего, результат будет таким.

В приведенном выше результате, после деталей кеша словаря, вы можете заметить, что хэш был взломан, и пароль был раскрыт.

Вывод

Надеюсь, вы лучше поняли, как использовать Hashcat для взлома паролей.

Вам также может быть интересно узнать о различных инструментах грубой силы для тестирования на проникновение и некоторых из лучших инструментов для тестирования на проникновение.

Источник: toadmin.ru