Статья и наш портал WiFiGid не призывают пользователей взламывать ЧУЖИЕ Wi-Fi сети. Материал написан автором для повышения знаний в сфере личной информационной безопасности домашней сети и безопасности W-Fi сетей в целом. Все описанное разрешено применять исключительно в своих локальных сетях. Несогласным с этим рекомендуем сразу же закрыть материал.

Не забывайте, что применение этой информации на незаконном поле может повлечь за собой уголовное преследование. Давайте жить дружно и помогать друг другу защищаться от злодеев!

Привет всем! С самого начала давайте коротенько расскажем, что же такое Bruteforce WiFi. Это не простой брут перебор известных паролей, как это делается чаще всего. Конечно, есть вероятность таким образом взломать систему, но может пройти уйму времени, а в итоге взломщик не получит ничего.

Сегодня в статье мы рассмотрим одну уязвимость, которая существует ещё со времен создания роутеров, а именно WPS. WPS – это более простое подключение к роутеру. Очень часто производители маршрутизаторов включают данную функцию для того, чтобы обычный пользователь как можно быстрее и проще подключился к интернет-центру и настроил его.

Метод взлома паролей Brute force

Для подключения обычно используется отдельная сессия. А при запросе нужно ввести PIN код. Именно PIN код, а не пароль. Все дело в том, что PIN состоит из 8 цифр. Как вы начинаете понимать, такое соединение и правда можно взломать, так как у нас есть ограниченное количество переборов.

Если говорить точнее, то их 100 000 000.

Сто миллионов это очень много, но пугаться не стоит. Все дело в том, что последняя циферка данного кода является всего лишь контрольной суммой, которая проверяет правильность введенного кода. Поэтому нам теперь надо перебрать всего лишь 10 миллионов. Тоже большая цифра, но на деле понадобится всего 11000 вариантов, и я сейчас докажу это.

Дело в том, что WPS аутентификация происходит в два этапа. То есть сначала отсылается первый пакет, а потом второй, то есть по 4 цифры.

ВНИМАНИЕ! Статья была написана только с целью ознакомления. В качестве примера была взломана своя сеть. Во многих странах взлом вай-фай – уголовно наказуемое занятие.

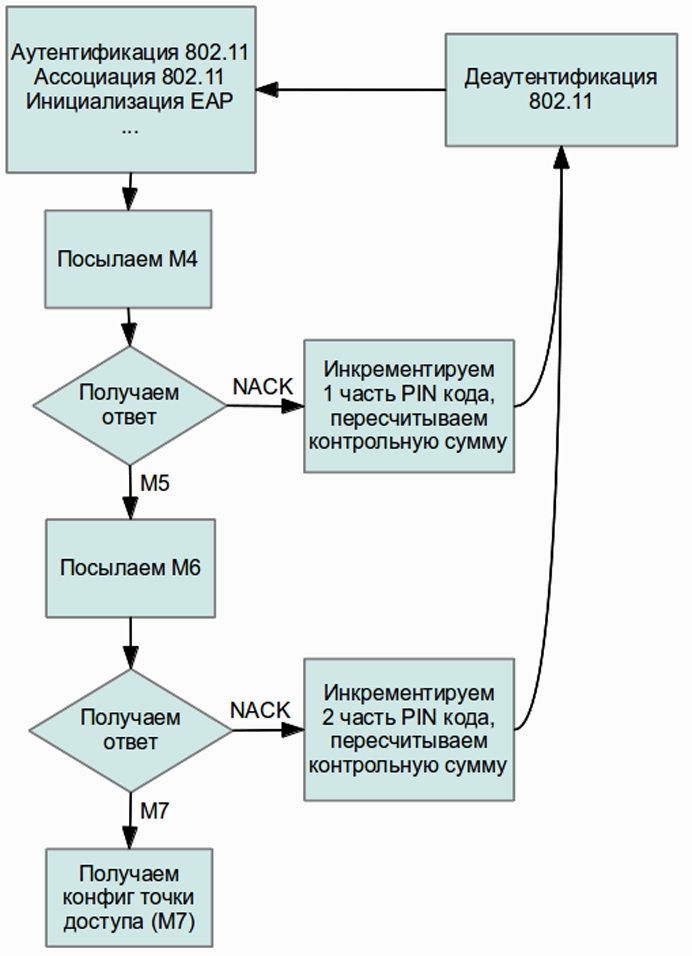

Схема и разбор аутентификации

И так для начала давайте взглянем на картинку ниже. Смотрите мы генерируем PIN, но перебор идёт только в первой части M4. После отправки первой части, если он не правильный мы отправляем его повторно. Если он правильный, то мы получаем положительный ответ и уже начинаем перебирать вторую часть M6, пока не получим положительный ответ.

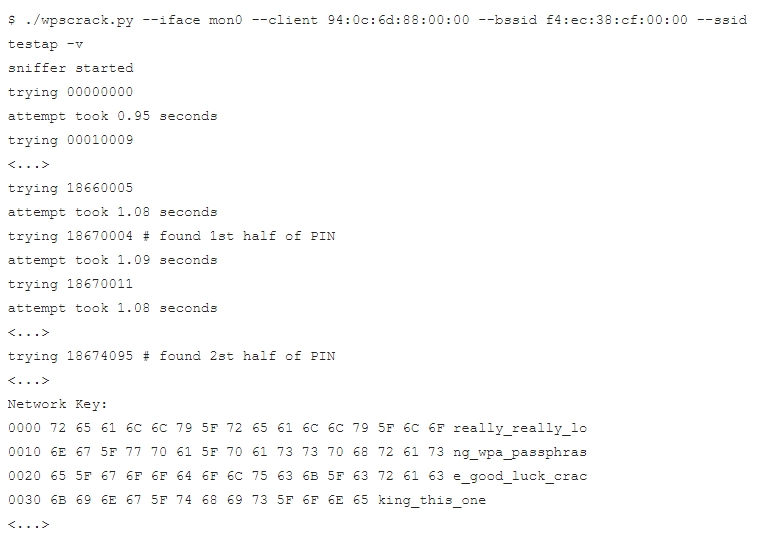

Для реализации мы будем использовать операционную систему Linux. Вообще можете забыть про Windows, так как там нет ни одной нормальной программы для взлома. Сейчас я приведу скриншот примерного взлома.

Всё как я и говорил ранее. Сначала идёт перебор первой части, потом перебор второй. В самом конце система нам показывает полный пароль от беспроводной сети. Проблем как раз в том, что пользователи, настраивая свою точку доступа забывают отключать WPS. Вообще можно, конечно, не отключать эту функцию, а деактивировать аутентификацию с помощью пароля, оставив подключение с помощью нажатия кнопки ВПС.

Реализация Брутфорса для WiFi

- В первую очередь нам нужна Linux, да не простая и золотая. В общем самый оптимальный вариант это BackTrack. В данной паке зашиты все необходимые программы, а также специальные драйвера. Скачать можно на официальном сайте – backtrack-linux.org . При этом можно не устанавливать систему отдельно или как вторую ОС. А просто сделать загрузочный диск с виртуальной машиной. Дистрибутив также можно найти на том же сайте;

- Запускаем систему и командную строку. Вводим данные для входа:

- Логин: root;

- Пароль: toor;

- Теперь нам нужно обновить программу Reaver, для этого понадобится интернет. Если у вас интернет идёт не от шлюза, а напрямую от провайдера по кабелю, то его надо будет ещё настроить. Если интернет идёт от роутера, то все в порядке – пляшем дальше. Прописываем команду для установки:

apt-get update

apt-get install reaver

svn checkout reaver-wps.googlecode.com/svn/trunk reaver-wps

cd ./reaver-wps/src/

./configure

make

make install

ПРИМЕЧАНИЕ! Можете, конечно, попробовать пользоваться уже установленной версией, но лучше все же ее обновить, командами сверху.

- Теперь нам нужно проверить, что беспроводной модуль работает правильно, а к нему подключились драйвера из коробки:

- Чаще всего подключение обозначатся как wlan0. Если вы подключались ранее к беспроводной сети, чтобы скачать reaver, то лучше отключиться от вашего Wi-Fi. Теперь нужно чтобы модуль был включен в режим поиска сетей. Он теперь будет ловить пакеты от всех беспроводных сетей:

- Должно создаться новое подключение mon0. Если у вас создалось, что-то другое, то далее вместо mon0 используйте свое название подключения. Теперь надо узнать MAC-адрес нужной точки доступа:

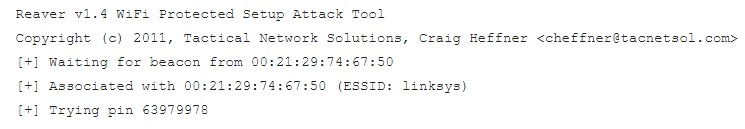

- Теперь вы должны будете увидеть список сетей. Обращаться мы будем к точке доступа именно по MAC-адресу. Поэтому далее вводим команду для запуска программы:

- Вместо MAC-адреса, который указан у меня, вы должны выбрать из списка сетей любой из первых и просто заменить её.

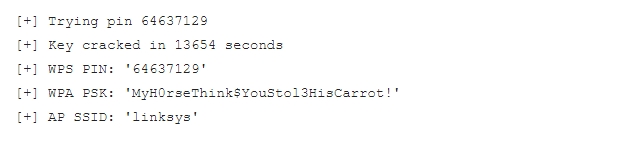

Теперь просто надо ждать и наблюдать. Система начнет перебор сначала M4, а потом M6. В самом конце мы увидим полную информацию по точке доступа, а также нужный нам ключ WPA PSK, по которому мы сможем подключиться. Перебор шёл примерно 3 с половиной часа. Но у меня слабый комп, так что возможно у вас получится сделать это куда быстрее.

Итоги и выводы

Статья в первую очередь была создана в ознакомительных целях. Защититься от данного способа взлома очень легко – просто заходим в настройки роутера и отключаем функцию WPS. Взламывал я именно свой маршрутизатор, так как вообще против чего-то противозаконного. Но как видите – у меня удалось это сделать несмотря на то, что пароль – очень сложный и длинный.

Источник: wifigid.ru

Подбираем пароль админки роутера

Рассмотрим следующую ситуацию – домашний или офисный роутер был настроен, но пароль на web-интерфейс поменяли и не могут его вспомнить. Сразу приходит на ум, что нужно выполнить аппаратный сброс и затем настроить все заново. Но есть более хитрый способ – пароль на админку, если он неизвестен или его забыли, можно подобрать. Не всегда эта операция будет завершаться успешно, но попробовать ее провести смысл есть. Тем более, если под рукой находится устройство с Android, на которое Вы установите приложение router brute force, которое поможет подобрать пароль за пару минут.

Как подключиться к роутеру

Сразу отметим, что рассматриваемое приложение не является софтом, предназначенным для хакерства, и вообще отношения к так называемому «хакерству» оно не имеет. Чтобы пользоваться возможностями программы, надо зайти в сеть роутера, а если она защищена паролем, его значение требуется знать. Речь идет о том, чтобы подобрать пароль на админку устройства, не более.

Нельзя будет даже угадать логин администратора (обычно используется слово admin, но есть множество исключений). Если Вы подключились к Wi-Fi-сети роутера, сначала скачайте apk-файл с рассматриваемым приложением и выполните установку. Впрочем, расскажем об этом по порядку.

Инструкция по использованию приложения

У программки, о которой мы говорим, есть официальный сайт. С него как раз и надо скачивать установочный файл apk. Дополнительные файлы (кэш) не требуются. Сайт расположен по следующему адресу: http://android-router-brute-force.blogspot.ru/, где надо прокрутить страницу вниз и щелкнуть ссылку для скачивания. Файл занимает меньше мегабайта, так что много трафика Вы не истратите.

В настоящий момент актуальной версией программы является «2.8».

Действия после установки программы

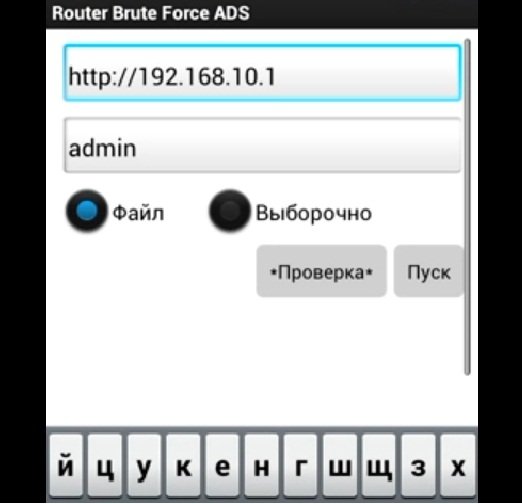

Допустим, apk-файл был скачан и приложение успешно установилось. Щелкните по иконке с надписью «Router Brute Force», которая будет находиться в папке приложений. Возникнет следующий экран:

Стартовый скриншот рассматриваемой программы

Как видите, IP-адрес роутера уже угадан. Сначала лучше нажать кнопку «Проверка», что поможет выяснить, используется ли web-интерфейсом стандартная аутентификация HTTP. Рассмотрим, как поступить дальше.

Если появится надпись «ссылка не использует…», проверьте, что адрес был подобран программой верно. При необходимости здесь можно поменять значение вручную. Некоторые роутеры действительно используют нестандартные алгоритмы во время проведения аутентификации, и тут уж ничего не поделать – в программе предусмотрен только стандартный метод. Обычно при входе через браузер появляется окошко с паролем, и такой вариант говорит о том, что протокол аутентификации является стандартным.

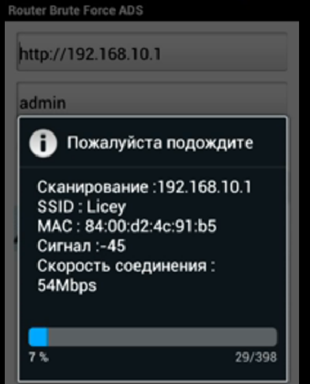

Если проверка завершилась без выдачи тревожных сообщений, нажимайте «Пуск». Начнется перебор значений, который идет достаточно быстро (в несколько раз быстрее, чем с использованием клавиатуры и компьютера). Просто, немного подождите:

Подбор пароля программой RBF

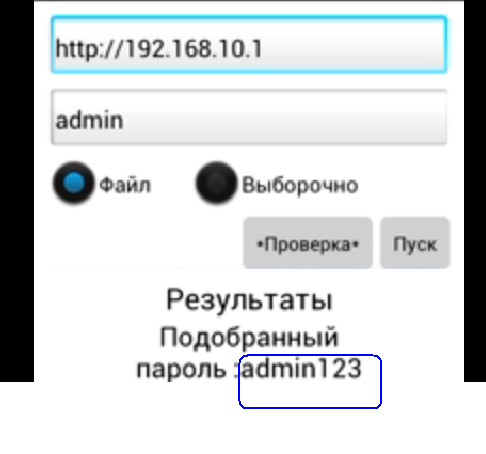

Ждать придется недолго, но и результат Вас обрадует вряд ли. Всего 398 типичных последовательностей – не совсем то, что требуется на практике. Если же результат окажется положительным, экран будет выглядеть так:

Подобран пароль администратора: admin123

Сейчас мы рассмотрим, как подключить к программе дополнительные словари.

Куда сохранять файл словаря

Как Вы уже поняли, программа осуществляет перебор паролей, которые записаны в текстовом файле. Формат файла выглядит так:

Пароль

Пароль_1

Пароль_2

…

То есть, Вы вписываете в строку значение, нажимаете Enter и переходите к следующей строке. Файл словаря можно создать самому.

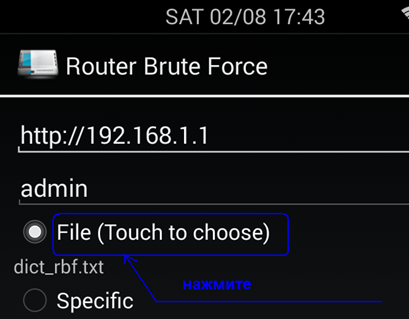

Теперь рассмотрим, как поступить, если готовый файл с паролями у Вас уже есть. В корневой директории смартфона будет расположена папка с таким названием: «Router Brute Force». В ней должен быть файл «dict_rbf.txt». А самодельный txt-файл нужно поместить в эту же папку, и больше ничего не потребуется. Когда папка содержит больше одного словаря, под кнопочкой «Файл» появляется название одного из них:

Имя активного файла-словаря

Выполнив клик по выделенному кружку селектора, Вы получите возможность задействовать другой файл, отличный от dict_rbf.

Как видим, программа позволяет:

- Использовать готовый словарь, содержащий стандартные значения пароля

- Устанавливать и использовать сколько угодно «пользовательских» словарей

- Также, можно добавить несколько значений через запятую, нажав кнопку «Выборочно» («Specific»).

На самом деле, положительный результат гарантируется не всегда, ну а приемлемым вариантом является файл, содержащий 10 000 паролей. Кстати, скорость перебора зависит и от типа используемого протокола (B, G, N), и от уровня сигнала. Подойдите поближе к роутеру, этого будет достаточно.

Пользуясь рассмотренной программой, необходимо помнить о том, что логин на web-интерфейс может отличаться от слова admin.

Если это так, то потребуется выяснить, какой логин используется в действительности. Некоторые роутеры различают большие и маленькие буквы, на что тоже нужно обращать внимание. Теперь рассмотрим, что известно о скорости подбора пароля. 200 значений стандартный роутер проглатывает за 11 секунд (если Wi-Fi работает по протоколу 54G). От количества значений время перебора зависит линейно, а значит, на 10 000 слов понадобится 550 секунд, что не так много.

Источник: 27sysday.ru

Как узнать пароль от WiFi: взламываем Wi-fi с помощью Bruteforce

На сегодняшний день существует не так много способов взлома современных Wi-Fi сетей. Их защиту постоянно обновляют, но есть еще методы которые еще вполне пригодный. Сегодня мы рассмотрим один из таких как Bruteforce. Пользоваться будем операционной системой Kali Linux. Эта ОС специально предназначена для хакерских вещей и если вы решили

Используем Bruteforcer

Для начала нужно убедиться что наш Wi-Fi адаптер доступен на ОС Kali Linux. Для этого перейдем в терминал и пропишем следующую команду:

С помощью этой команды мы узнали какие адаптеры у нас подключены. Мы видим что у нас присутствует порт wlan0 и она доступна для будущего подключения. Также проверить какие адаптеры подключены можно с помощью команды:

После того как убедились что все работает мы переходим к основной части взлома. Весь взлом проходит в два этапа. Первый этап это получение handshake или как его еще называют «процесс рукопожатия», второй этап это расшифровка пароля.

Что такое handshake?

Handshake или «процесс рукопожатия» это процесс обмена данными между сервером и пользователем. В момент подключения клиента происходит обмен данными в число которых входит пароль от Wi-Fi, но в зашифрованном виде. Эти данные мы будем перехватывать и на их основе подбирать пароль.

Такой метод является одним из самых эффективных по взлому Wi-Fi, но одним из его минусов является то что требуется мощное железо и время. Чем сложнее у нашей жертвы пароль, тем дольше придется ждать.

Как захватить handshake?

Как было сказано ранее в качестве платформы мы используем дистрибутив Kali Linux, так как на нем уже присутствуют все нужные программы. Первым делом нужно перевести наш адаптер в режим монитора. В данном режиме наш адаптер принимает абсолютно все пакеты данных всех Wi-Fi сетей. Но для начала нужно очистить абсолютно все процессы которые могут помешать нашему адаптеру в режиме монитора. Все команды прописываем в режиме супер-пользователя.

Теперь наш монитор переведен в режим монитора и мы можем просмотреть какие Wi-Fi сети доступны. Для этого нужно прописать следующую команду и через несколько секунд нажать комбинация «Ctrl» + «C» для завершения процесса:

Сейчас мы можем видеть всю информацию о сетях которые нам доступны:

- BASSID – MAC адрес Wi-Fi роутера;

- PWR – уровень сигнала. Чем ближе к нулю, тем сильнее сигнал;

- Beacons – количество перехваченных на данный момент сигналов работающих устройств.

- CH – канал;

- ENC CIPHER – протокол шифрования;

- AUTH – процедура аутентификации;

- ESSID – название сети.

После того как мы определились какую точку доступа будем взламывать нужно будет запомнить MAC адрес точки доступа и ее канал. Далее прописываем следующую команду:

Теперь у нас идет целенаправленное сканирование канала. Сканирование надо проводить до тех пор пока какой-нибудь из пользователей не зайдет в сеть.

Но иногда ждать приходится очень долго и в таком случае мы можем отключить клиента чтобы он заново подключился. Для этого скопируем MAC адреса точки доступа и клиента, после чего откроем еще один терминал нажав «Cntr»+»Shift»+»T». В открывшемся терминале пропишем следующую команду:

Количество пакетов деавторизации советуем ставить 20, этого вполне достаточно чтобы отключить Wi-Fi сеть и клиент подключаться заново.

После того как мы клиент подключился заново на нашем первом терминале появилась надпись о получении handshake.

Теперь останавливаем процедуру командой «Ctrl»+»C» и переходим туда где сохранили наш handshake. Из всего полученного нам понадобиться только файл CAP.

В данном файле помимо самого handshake есть много лишнего и поэтому чтобы увеличить скорость подбора нужно избавиться от этого мусора, что мы и будем делать.

Очистить наш handshake можно с помощью программы wpaclean. Для этого пропишем следующую команду:

Теперь нам нужно наш handshake расшифровать. Это очень долгий процесс к которому нужно подходить с умом. Как говорилось ранее мы сегодня будем использовать метод Bruteforce.

Существует несколько видов Bruteforce. Самые популярные это метод с помощью каких либо комбинаций или метод выполнения перебора с помощью словаря. Мы будем использовать второй способ, с помощью словарей. Чаще всего достаточно четырех словарей, а именно словари с номерами телефонов, датами, всеми девятизначными числами и WPA словарь с уже известными паролями.

Ссылки на готовые словари:

В 90% случаев этих словарей достаточно чтобы узнать пароль от Wi-Fi и редко когда приходится обращаться к каким либо другим словарям.

И вот основная часть, сейчас с помощью уже известной нам программы aircrack-ng мы начнем брутфорсисть. для этого в командной строке пишем следующую команду:

После того как мы запустили наш Bruteforce программа Aircrack-ng начала перебрать все пароли которые есть в словаре. Как только пароли совпадут программа остановится и сообщит пароль от Wi-Fi. Сейчас остается только ждать и не мешать компьютеру делать свое дело.

Нашему Bruteforce хватило меньше часа чтобы взломать пароль нашей Wi-Fi сети.

Теперь чтобы мы смогли подключиться к сети, нужно отключить режим монитора у нашего адаптера. Делается это очень просто, с помощью одной команды.

После чего нужно перезагрузить систему и наш адаптер станет доступен для подключения к взломанной Wi-Fi сети.

Заключение

Сегодня вы узнали как происходит взлом Wi-Fi сетей, но это только один из способов. В будущем мы опишем и другие методы взлома Wi-Fi на которые требуется меньше усилий.

И помните данная статья является лишь ознакомительной и мы не несем ответственность за совершенные ваши действия.

Источник: itstalker.ru