Наиболее популярными архиваторами в Windows среде являются

arj, rar и zip, причем последние два являются наиболее используемыми. Какие могут быть причины для

использования архиваторов? В общем то, основных две. Первая – это желание уменьшить

объем данных, которые мы собираемся долго хранить или пересылать по сети. Еще

многие используют архиваторы для хранения зашифрованных данных. Что бы так сказать,

скрыть от чужих глаз ценную информацию. Сразу намечается две проблемы. Первая,

данные шифруются при помощи пароля, а пароль можно забыть. Что зачастую и бывает.

И даже являясь создателем архива, ты все равно не можешь его открыть без пароля.

Вторая, человек, который создал зашифрованный архив, почти всегда верит в

непоколебимость системы, иначе он бы его не создавал. Так выясним же насколько

надежна система.

В архивах типа rar и winrar применяется очень стойкий алгоритм шифрования, поэтому к

➥ КАК ВЗЛОМАТЬ АРХИВ С ПАРОЛЕМ НА ПК ► КАК УЗНАТЬ ПАРОЛЬ АРХИВА WINRAR ► КАК ПОДОБРАТЬ ПАРОЛЬ К PDF!

ним можно применить только один из способов перечисленных выше.

Для этого можно воспользоваться программой Advanced RAR Password Recovery (ARPR). Скачать демо

версию или купить полную можно здесь http://www.passwords.ru/arpr.html. Что может

прога? Все в пределах разумного. Программа имеет красивый дизайн, поддерживает

английский и русский интерфейс. Поддерживаются все методы компрессии, доступные в

RAR, в том числе, самораспаковывающиеся архивы (SFX). Возможно задание собственного

набора символов для перебора паролей (русский набор символов тоже поддерживается),

возможен перебор паролей по словарю, а так же можно задать маску для перебора.

Процесс поиска пароля можно остановить в любую секунду, а затем продолжить с того же

места даже после выхода из программы. В чем минусы? Минус в общем-то один, прога

платная, но если поковыряться в инете, можно найти и бесплатно.

cRARk 2.3 один из самых мощных и быстрых взломщиков rar-паролей (для архивов

версии не ниже 2.0) от Павла Семьянова. Программа прекрасно работает как под ДОС’ом,

так и под Win32. Поддерживает solid-архивы, SFX-архивы, длинные имена файлов,

встроена Password Cracking Library (PCL) с многоязычными словарями и функциями

взламывания частично-известного пароля. Программа хорошо документирована (на

русском языке) и снабжена «примерным» запароленным архивом с готовой

взломанной конфигурацией. В последних версиях cRARk добавлена поддержка «stored»-файлов (-m0),

произведена 2-кратная оптимизация в скорости на P-Pro /P-II процессорах (обеспечено и

авто-детектирование типа процессора). Кроме того, появился исполняемый файл cRARc

под Linux (ELF). Скачать прогу можно здесь http://www.password-crackers.com/crack.html.

RAR Password Cracker — консольная утилита для подбора утерянных паролей от RAR 2.x

архивов. Подбирает путем перебора всех возможных комбинаций символов и/или

Как Узнать Пароль на Архив WIN RAR в Windows 10 — PassFab for RAR 2020

используя пароли из списка. Умеет сохранять текущее состояние работы, что повышает

надежность и удобство использования, а так же при умелом конфигурировании позволяет

распараллеливать процесс перебора. Может записывать в файл вероятные пароли.

Работает и под OS/2. Программа доступна здесь http://www.rarpasswordcracker.com/.

RARBreak II — еще один взломщик паролей RAR-архивов (не ниже версии 2.0) by

Alexander A. Bouroff. Работает под DOS4GW. Для взлома пароля с помощью RARBreak,

вам нужно будет найти не запакованный файл идентичный одному из файлов,

содержащихся в запароленном архиве. Имеется русская документация и тестовый пример

архива.

ftp://ftp.elf.stuba.sk/pub/pc/pack/rarbrk2.zip

RARCrack 1.02b — Rar-archive password cracker — Относительно новая программа для

взлома паролей в RAR-архивах by Vlad Vasyagin. Для ее работы необходим стандартный

распаковщик UnRar.exe. Имеется пару параметров командной строки (правда, не все они

пока работают). В комплекте с утилитой поставляется тестовый запароленный архив,

несколько символьных словарей и дока на русском языке.

http://arctest.narod.ru/filez/rar-crac.rar

RAR Password Search 1.02 — еще не устаревшая немецкая программа для взлома паролей в

RAR-архивах by DRK-Soft, для работы которой необходим стандартный распаковщик

UnRar.exe. Кроме перебора по указанным в конфигурации символам, позволяет

производить подбор пароля по словарю (правда на деле все происходит наоборот —

сначала происходит проверка совпадений в словаре, а затем уже перебор). Можно

остановить взлом в любую секунду (нажав ESC) и сохранить текущее состояние перебора,

ответив на вопрос буквой «J» (в смысле «Ja» — программа-то, из неметчины). А когда

захочется, можно снова запустить программу с параметром восстановления работы «с

середины». В комплекте с утилитой поставляется готовый конфигурационный файл,

небольшой словарик и документация на немецком языке.

Из выше сказанного, очевидно, что подобрать пароль к rar архиву дело не простое, и если

человек постарался, выдумывая пароль, задача может оказаться очень сложной.

Advanced ZIP Password Recovery (AZPR) — программа для восстановления забытых

паролей к архивам, созданным архиваторами ZIP и WinZIP. Программа позволяет

подбирать пароли к архивам прямым перебором, либо атакой по словарю. В AZPR

встроен самый быстрый в мире модуль перебора, оптимизированный под процессоры

Pentium III и Pentium IV. Программа имеет английский и русский интерфейс, поддерживает

архивы, содержащие любое количество файлов. Поддерживает все методы компрессии

доступные в ZIP. Во всем остальном ничем не отличается от подобной программы для rar.

FZC (Fast Zip Password Cracker) — достаточно новая, развивающаяся «ломалка» Zip-паролей

by Fernando Papa Budzyn. Имеются версия 1.05 под DOS с парой багов, выпущенная более

года назад, свежая не тестированная, но вроде как багфикшенная DOS-версия 1.05b, плюс

не так давно вышла полу переделанная Windows-версия взломщика — FZC 1.06. Скорость

работы, в общем, довольно неплохая (около 38000 паролей в секунду на P166MMX).

Обеспечивается: поиск пароля методом простого перебора, атака по словарю,

восстановление частично известного пароля; функция тестирования производительности,

возможности работы со сломанными, обрезанными, многотомными архивами.

Возможность разделения процесса взлома на «части», выполняя его на нескольких

компьютерах. Несколько режимов взлома, оптимизированных для разных наборов

CPU/Cache/MB. Возможность остановки/возобновления процесса взлома в любой момент.

Вообще множество опций! Программу и исходники можно скачать с сайта

http://www.netgate.com.uy/~fpapa/.

FCrackZip — достаточно новый, свободно развиваемый консольный взломщик паролей Zip-архивов (а с недавнего времени и запароленных PPM-изображений), изначально

написанный под Linux. По утверждениям автора — Marc Lehmann, является очень шустрой

программой в своем классе, что в общем-то подтверждается тестами (около 400000

паролей в секунду (4000 если один файл) на P166-MMX). Предоставляется множество

полезных опций, поддерживается взлом нескольких архивов одновременно. К сожалению,

последний доступный на сайте вариант этой программы под DOS имеет более раннюю

версию чем под xNIX, а именно 0.0.4. Эта версия не столь шустра, так что ждем-с.

Начиная с версии 0.2 программа позволяет узнавать пароль PPM-изображений методом

перебора. Кстати, насколько мне известно, это пока единственная программа

позволяющая «ломать» зашифрованные изображения Pegasus-формата.

http://www.goof.com/pcg/marc/fcrackzip.html

PKZCheck (PKZIP Password Checker) — небольшая проверялка zip-паролей by Mercury Soft

Technology Ltd. Почему не взломщик? Да потому, что эта утилита позволяет лишь

проверять, подходит ли к тестируемому архиву какой-нибудь пароль из текстового файла-словаря, в который можно записать предполагаемые пароли. Если одно из слов подходит,

то программа сообщает подходящий пароль, а если нет, то соответственно не сообщает.

UZPC (Ultra Zip Password Cracker) – классный компактный взломщик Zip-паролей от

Ивана Голубева с графическим интерфейсом и отличной оптимизированной под

современные процессоры скоростью работы (перебор — около 1500000 паролей в минуту

на K-6-300 Мгц системе при работе с архивом содержащим более трёх файлов). Поиск

пароля методом простого перебора (с возможностью ограничения количества и набора

символов), атака по словарю (с выбором метода модификаций тестовых паролей),

смешанная атака (словарь плюс перебор). Возможность распаковки всех запароленных

файлов архива при наличии у вас на диске одного из файлов из этого архива (known

plaintext attack). Возможность остановки / возобновления процесса взлома в любой момент

(есть и опции авто сохранения состояния). Поддержка нескольких языков в интерфейсе

программы, регулировка приоритета работы, минимизации в значок System Tray.

ftp://ftp.golubev.com/uzpc.zip

VZPRP (Vizual Zip Password Recovery Processor) — неплохая GUI-ломалка Zip-паролей by

ForthTech Software. Имеет хорошую скорость перебора, которая достигает 1200000

паролей в секунду на PII 366. Особенностями программы являются:

— поддержка поиска паролей в SFX-архивах (EXE), в заголовках архивов (то есть весь

архив не нужен — его большую часть в взламываемой копии вы можете обрезать, чтобы

никто не догадался. );

— возможность работы в фоновом режиме, регулируя приоритет и минимизируя окно

программы в трей;

— возможность проверки паролей вручную;

— возможность одновременного взлома на нескольких компьютерах;

— эвристический анализ, сокращающий время поиска пароля в 50-70% файлов;

— возможность остановки перебора и продолжения поиска (даже после выхода из

программы) с последней «позиции»;

— неплохой графический интерфейс, функции просмотра статистики, скорости работы и

т.п.;

— возможность указания пользователем длины пароля, набора символов (в том числе не

английских) и т.п.;

— практически одинаково высокая скорость перебора при любом количестве файлов в

архиве (у большей части взломщиков резко снижается скорость при работе с архивами,

содержащими менее трёх файлов);

— множество методов атаки (простой перебор, по словарю, по шаблону, методом перебора

ошибки написания, восстановление пароля при наличии у вас на диске одного из файлов

архива);

С программой поставляются: подробная HTML-документация, тестовый запароленный

архив, словарь на 450000 английских слов, готовые наборы символов.

В последней версии на 10% увеличена скорость простого перебора, появилась

возможность установки более высокого процессорного приоритета программе, улучшен

пользовательский интерфейс, исправлены ошибки.

http://www.zipcure.com/

Advanced ARJ Password Recovery позволяет получить доступ к запароленному архиву без

пароля. В своей работе она использует два различных метода, что позволяет получить

довольно неплохие результаты. Конечно, скорость Advanced ARJ Password Recovery могла

бы быть и побольше, но все равно эта программа на сегодняшний день остается лучшей

утилитой для подбора паролей к архивам arj.

И на последок, я расскажу об Advanced Archive Password Recovery

(ARCHPR).Это программа для восстановления забытых паролей к архивам ZIP (PKZIP, WinZIP),

ARJ/WinARJ, RAR/WinRAR и ACE/WinACE. Программа объединяет в себе все

возможности Advanced ZIP Password Recovery, Advanced ARJ Password Recovery,

Advanced ACE Password Recovery и Advanced RAR Password Recovery. Кроме этих

возможностей в ARCHPR возможно гарантированное восстановление содержимого

WinZIP архивов, если они содержат больше пяти файлов. Прога обладает такими же

характеристиками как все проги разработанные ElcomSoft

Co.

Какие напрашиваются выводы? Современные архивы обладают высокой

криптостойкостью, но это не дает 100% гарантий, если вы используете слабые пароли.

Используйте длинные не распространенные пароли. И самое главное, не забывайте их, а

то вам никто не поможет. Предположим, что ваш пароль состоит из 5 символов и каждым

символ может быть английской заглавной или строчной буквой, или цифрой. Тогда

каждый символ может быть любым из 64. Следовательно, количество всех возможных

комбинаций равно 64 в степени 5, то есть 1073741824. Программа FCrackZip имеет

скорость перебора 400000 паролей в секунду. Значит, все пароли из нашего примера

можно перебрать с ее помощью приблизительно за 45 минут. А если пароль состоит из 6

символов, то все комбинации можно перебрать за 47 часов. Страшно даже подумать

сколько займет перебор пароля из 15 символов. А если при этом еще увеличить

количество возможных значений, например, до 255, то вообще сложно вообразить себе

цифру, выражающую количество лет нужных для перебора. Выбирайте пароли как можно

длиннее и как можно не логичней. И не забывайте их!

Взлом zip, взлом rar, подбор паролей к zip, подбор паролей к rar, программа взлома zip, программа взлома rar, взлом winrar, взлом RAR архивов, взлом zip архивов

Источник: xakep.ru

Искусство подбирать чужие пароли

В культовом фильме начала двухтысячных «Пароль «Рыба-меч» талантливому хакеру необходимо подобрать пароль в течение одной минуты. В этом ему помогает приятель, который заботливо держит пистолет у виска и темпераментная блондинка, прячущаяся под столом. Что делать, если таких друзей поблизости нет, а пароль подобрать необходимо? Например, в ходе тестирования на проникновение…

Небольшое, но важное предупреждение: если предлагаемым в статье подходом пользоваться не в рамках проектов по тестированию защищенности, то ваши действия легко могут подпасть под статью 272 УК РФ (Неправомерный доступ к компьютерной информации).

Чтобы придумать эффективную стратегию подбора паролей, этичному хакеру надо постараться залезть в головы пользователей и администраторов.

Какие же факторы влияют на наш выбор паролей?

Можно назвать, как минимум, следующие три:

- легкость запоминания;

- ограничения на выбор пароля, накладываемые системой;

- количество людей, использующих данный пароль в своей деятельности.

Что пользователи легко могут запомнить?

Рассмотрим те вещи, которые нам легче всего запомнить:

1) То, что перед глазами.

Перед нашим взором чаще всего предстают торговые марки мониторов, ноутбуков, компьютерных мышей и клавиатур, надписи «password:». Говорят, что выбор руководителем предвыборной кампании Хилари Клинтон такого тривиального пароля, как «password», гибельно отразился на результатах американских выборов.

Для человека важны:

- приятные воспоминания и связанные с ними даты: например, дата свадьбы;

- отношения: имя любимой. Наполеон выбрал бы милую josephine;

- собственность: марка автомобиля. Джеймс Бонд не изменил бы себе и выбрал aston, а если бы изменил, то bmw;

- привязанность: кличка домашнего животного. Эмиль из Леннеберги увековечил бы кличку своего маленького друга: svinushok;

- мечта: отпуск в каком-то определенном месте. Темпераментная девушка из фильма наверняка выбрала бы чудесное bali;

- работа: название организации или ее тип. Братья Леманы сделали бы однозначный выбор — bank.

- увлечения: спорт, коллекционирование, музыка. Ну кто не любит beatles?

3) То, что помнят пальцы:

- геометрическая фигура на клавиатуре: qwerty;

- последовательность символов: 12345678.

4) Что за система/сайт:

- название системы;

- слова, ассоциированные с бизнес-процессом, который она автоматизирует. Например, летом 2015 года произошла утечка паролей пользователей любителей сходить налево, ищущих горячих спутников и спутниц через сайт Ashley Madison. Среди паролей нередко попадаются варианты, наподобие: 67lolita, 68cougar, love69pussies, lovesex.

В 2014-м году произошла большая утечка паролей Gmail, Yandex и Mail.ru. Списки паролей были проанализированы varagian в статье «Анализ утёкших паролей Gmail, Yandex и Mail.Ru» и можно увидеть, что пользователи выбирают пароли именно по рассмотренной схеме.

Как ограничения парольной защиты влияют на выбор паролей пользователями?

Чтобы обезопасить пользователей во многих системах разработчиками предусмотрен механизм парольной политики, который, к сожалению (для этичных хакеров – к счастью), не всегда используется. Рассмотрим ограничения и то, как они выполняются/обходятся креативными пользователями.

Типовые ограничения парольной политики:

- длина пароля (обычно не менее 8);

- использование символов в различных регистрах;

- использование комбинаций букв и цифр;

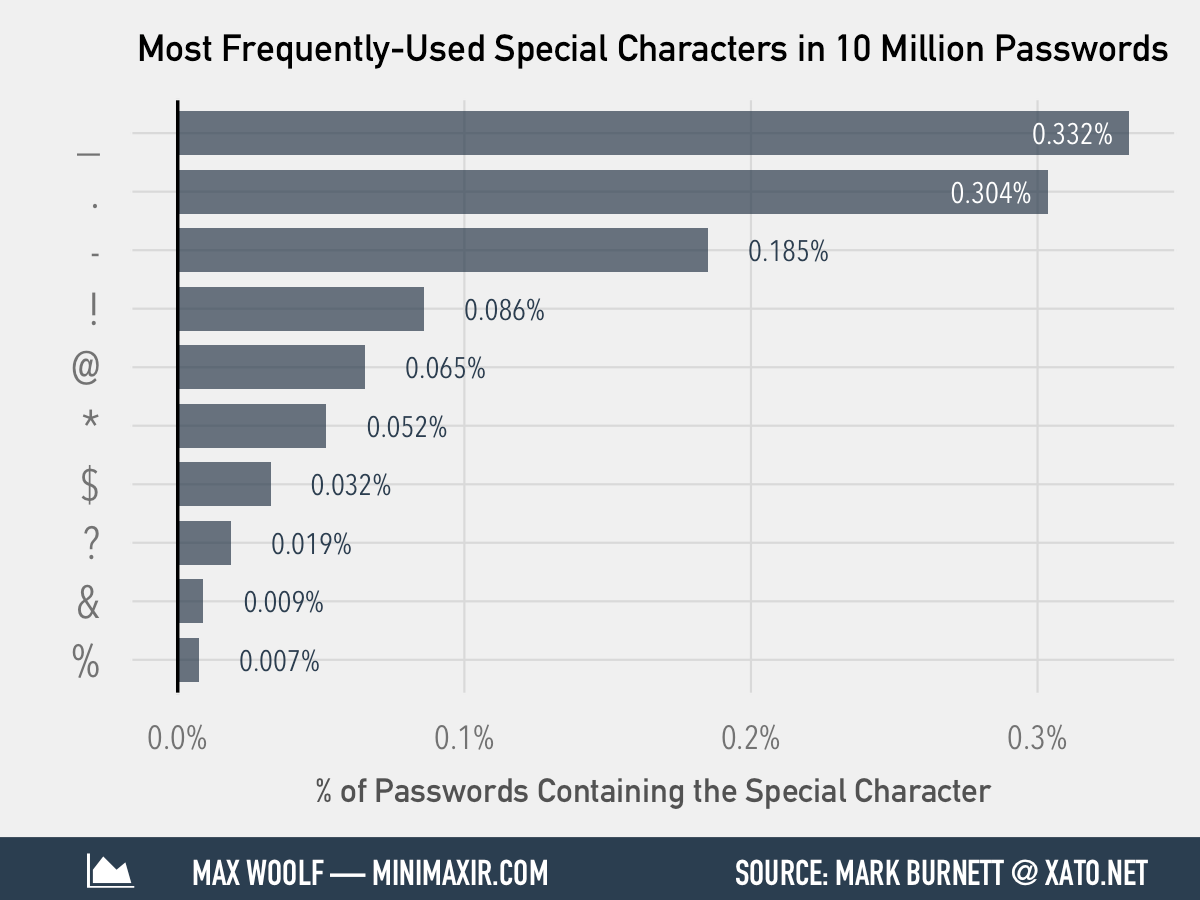

- использование спецсимволов;

- запрет на использование предыдущего пароля.

Придумать пароль длиной более 8 символов не представляет сложности, а вот использовать символы в различных регистрах – уже сложно, так как нужно помнить, для какого символа в своем пароле был выбран верхний регистр. Самое очевидное и вероятное решение: выбрать первый или последний символ.

Если система заставляет добавить цифры, то здесь пользователи чуть более изобретательные:

- Добавляют цифры в начало или конец. Как правило, от одной до 4-х. Соответственно, это может быть просто одна цифра, как в распространенном пароле «Password1», если две, то пользователь скорее всего выберет год или возраст, как в пароле «68cougar» из нашего эротического примера. Если три цифры, то они могут быть просто последовательностью «123». В случае, если пользователь захочет добавить 4 цифры, то это будет уже год в полном написании: «Alexander2018».

- Заменяют буквы на похожие цифры: A = 4, E = 3, I = 1, O = 0. Особо креативные пользователи могут полноценно использовать l33t

В случае необходимости применения спецсимволов, пользователи, как правило, используют один из наиболее известных спецсимволов, как это видно на следующей иллюстрации:

Ничто так не раздражает как запрет на использование старого пароля, и пользователи научились обходить это ограничение, внося минимальные изменения, например, увеличивая цифру в конце своего пароля на 1: было «Alexander2018», стало «Alexander2019».

Понимая эти маленькие хитрости пользователей, этичному хакеру довольно просто сузить список слов-кандидатов на пароль.

Количество пользователей пароля

В случае если пароль будет использоваться многими пользователями, например, системными администраторами или слушателями в учебном классе, то его, как правило, специально делают не очень сложным (например, совпадающим с именем учетной записи), а зачастую оставляют таким, каким он был установлен вендором по умолчанию.

Стратегия подбора пароля

Разобравшись с нюансами выбора пароля пользователями, мы можем разработать и стратегию подбора пароля в ходе тестирования на проникновение.

Зафиксируем исходные условия:

- проводим тестирование на проникновение (исключительно этичный хакинг);

- имеются системы с механизмом авторизации по паре логин-пароль;

- хотим скомпрометировать максимальное количество учетных записей пользователей в максимальном количестве систем;

- рассматриваем только онлайн-подбор паролей (взлом хешей не рассматриваем).

Шаг 1. Определение имен учетных записей пользователей

Для успешной авторизации одного пароля, как правило, недостаточно, нужно еще знать и имя учетной записи. Разберемся, как ее получить.

Вариант 1. Получение списка учетных записей, используя уязвимость в системе.

Например, контроллер домена Windows может быть сконфигурирован таким образом, что позволяет анонимному пользователю получать список учетных записей пользователей.

Любой может проверить свой контроллер домена на эту возможность, например, воспользовавшись утилитой командной строки rpcclient из состава «Сканер-ВС»:

- Подключаемся к контроллеру домена и на запрос ввести пароль просто нажимаем Enter:

rpcclient -U «» IP-адрес_контроллера_домена - Запускаем встроенную команду enumdomusers

rpcclient $> enumdomusers

Вариант 2. Формирование списка на основе «разведданных» и анализа.

Имена пользователей даже в небольших организациях задаются администраторами на основе некоторого стандарта. Самые распространенные варианты: первая буква имени + фамилии: adorofeev, тоже самое, но через точку a.dorofeev, полное имя + фамилия: alexander.dorofeev. Также часто имена внутренних учетных записей совпадают с учетной записью электронной почты, соответственно правило формирования имени пользователя можно определить просто «погуглив» адреса сотрудников, засветившихся в интернете, а полный перечень сформировать на основе списка сотрудников, который можно получить из внутреннего телефонного справочника, а также социальных сетей. В крайнем случае можно формировать комбинации наиболее часто встречающихся имен и фамилий по наиболее распространенным правилам формирования имен учетных записей.

Вариант 3. Наиболее распространенные учетные записи и записи по умолчанию.

Во многих системах есть учетные записи по умолчанию. Как минимум, это admin или administrator. В некоторых системах их довольно много, так в СУБД Oracle можно встретить SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. Соответственно, имеет смысл заглянуть в руководства администраторов систем, которые вы хотите тестировать.

Зачастую, в системах появляются учетные записи, которые очень легко вычислить, например, если в компании есть учебный класс, то вероятность наличия учетных записей teacher и student довольно высока. А много ли систем в которых, кто-нибудь да не создал учетную запись test?

Шаг 2. Первичный подбор паролей

Понимая какие учетные записи в каких системах в тестируемой ИТ-инфраструктуре мы планируем скомпрометировать, можем определить последовательность систем для атаки:

| 1 | Контроллер домена | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 2 | Бизнес-приложения | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 3 | СУБД | Учетные записи сотрудников, административные, типовые, по умолчанию. | Самые распространенные, по умолчанию |

| 4 | Специальные системы и сервисы: backup, ftp и т.п. | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

| 5 | Активное сетевое оборудование | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

В случае если в системах включена блокировка учетных записей после нескольких неудачных попыток (как правило, выбирают число 5), а время на тестирование ограничено, и мы не можем выставлять таймаут между попытками для сброса счетчика, то имеет смысл «пробежаться» по всем пользователям, проверяя следующие вероятные пароли:

- qwerty;

- совпадающий с именем учетной записи;

- пустой.

Шаг 3. Расширение зоны влияния

Подобрав пароли к учетным записям, первое что должен сделать этичный хакер, так это авторизоваться и посмотреть, к чему он получил доступ.

В случае, если доступ получен к файловой системе, то необходимо провести поиск следующих файлов:

- файлы конфигурации, которые могут содержать информацию об IP-адресах и учетных записях;

- резервные копии систем, образы ОС для «накатывания» на новые машины. Из них часто можно извлечь хеши паролей;

- SQL-скрипты, которые также часто содержат полезную информацию.

Подобранные пароли и учетные записи для одной системы необходимо проверить и для других, так как пользователи, в том числе администраторы, любят использовать одни те же пароли в разных системах.

Этичному хакеру на заметку: в крупных организациях часто встречаются среды для тестирования, в которых используются данные, восстановленные из не очень старой резервной копии БД боевой системы. При этом тестовые среды, как правило, плохо защищены, например, может быть несколько административных учетных записей администраторов и простые пароли. Компрометация подобной системы ведет к тому, что специалисты по тестированию получают доступ к хешам паролей пользователей, которые зачастую актуальны для боевой системы.

Инструменты и словари для онлайн-подбора паролей

Классическим инструментом для онлайн-подбора паролей является утилита командной строки thc-hydra, а для этичных хакеров и администраторов, любящих комфорт, данный функционал с интуитивно понятным интерфейсом имеется в нашем комплексе «Сканер-ВС»:

Также ключевым фактором успешного подбора пароля является доступность хорошо составленных словарей, а вот с этим бывают проблемы. Словари, поставляемые вместе с современными отечественными средствами анализа защищенности не всегда содержат действительно полезные наборы слов. Например, включают стандартный словарь, распространяемый с одной бесплатной утилитой.

Решение, конечно, простое, но не очень эффективное. Разве можно представить себе российского пользователя, выбравшего такие пароли, как: soccer, cutiepie, maganda или mustang. Как много в среднем российском городе счастливых обладателей Ford Mustang? Иногда включают замечательный словарь, основанный в основном на паролях, оставляемых по умолчанию, но совершенно забывают про обычных пользователей и их любимые пароли.

Как подобрать пароль к программе

Методы взлома паролей

Взлом паролей, какие бы пароли это ни были — от почты, онлайн-банкинга, Wi-Fi или от аккаунтов В контакте и Одноклассников, в последнее время стал часто встречающимся событием. В значительной степени это связано с тем, что пользователи не придерживаются достаточно простых правил безопасности при создании, хранении и использовании паролей. Но это не единственная причина, по которой пароли могут попасть в чужие руки.

В этой статье — подробная информация о том, какие методы могут применяться для взлома пользовательских паролей и почему вы уязвимы перед такими атаками. А в конце вы найдете список онлайн сервисов, которые позволят узнать, был ли уже скомпрометирован ваш пароль.

Какие методы используются для взлома паролей

Для взлома паролей используется не такой уж и широкий набор различных техник. Почти все они известны и почти любая компрометация конфиденциальной информации достигается за счет использования отдельных методов или их комбинаций.

Фишинг

Самый распространенный способ, которым на сегодняшний день «уводят» пароли популярных почтовых сервисов и социальных сетей — фишинг, и этот способ срабатывает для очень большого процента пользователей.

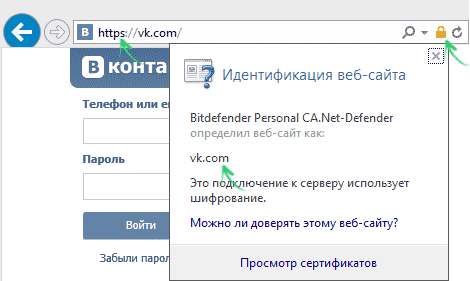

Суть метода в том, что вы попадаете на, как вам кажется, знакомый сайт (тот же Gmail, ВК или Одноклассники, например), и по той или иной причине вас просят ввести ваш логин и пароль (для входа, подтверждения чего-либо, для его смены и т.п.). Сразу после ввода пароль оказывается у злоумышленников.

Как это происходит: вы можете получить письмо, якобы от службы поддержки, в котором сообщается о необходимости войти в аккаунт и дана ссылка, при переходе на которую открывается сайт, в точности копирующий оригинальный. Возможен вариант, когда после случайной установки нежелательного ПО на компьютере, системные настройки изменяются таким образом, что при вводе в адресную строку браузера адреса нужного вам сайта, вы на самом деле попадаете на оформленный точно таким же образом фишинговый сайт.

Как я уже отметил, очень многие пользователи попадаются на это, и обычно это связано с невнимательностью:

Методы взлома паролей2

Кстати, тут отмечу, что и фишинговые атаки и методы перебора паролей (описано ниже) не подразумевают сегодня кропотливой муторной работы одного человека (т.е. ему не нужно вводить миллион паролей вручную) — все это делают специальные программы, быстро и в больших объемах, а потом отчитываются об успехах злоумышленнику. Более того, эти программы могут работать не на компьютере хакера, а скрытно на вашем и у тысяч других пользователей, что в разы повышает эффективность взломов.

Подбор паролей

Атаки с использованием подбора паролей (Brute Force, грубая сила по-русски) также достаточно распространены. Если несколько лет назад большинство таких атак представляли собой действительно перебор всех комбинаций определенного набора символов для составления паролей определенной длины, то на данный момент всё обстоит несколько проще (для хакеров).

Анализ утекших за последние годы миллионов паролей показывает, что менее половины из них уникальны, при этом на тех сайтах, где «обитают» преимущественно неопытные пользователи, процент совсем мал.

Что это означает? В общем случае — то, что хакеру нет необходимости перебирать несчетные миллионы комбинаций: имея базу из 10-15 миллионов паролей (приблизительное число, но близкое к истине) и подставляя только эти комбинации, он может взломать почти половину аккаунтов на любом сайте.

В случае целенаправленной атаки на конкретную учетную запись, помимо базы может использоваться и простой перебор, а современное программное обеспечение позволяет это делать сравнительно быстро: пароль из 8-ми символов может быть взломан в считанные дни (а если эти символы представляют собой дату или сочетание имени и даты, что не редкость — за минуты).

Обратите внимание: если вы используете один и тот же пароль для различных сайтов и сервисов, то как только ваш пароль и соответствующий адрес электронной почты будут скомпрометированы на любом из них, с помощью специального ПО это же сочетание логина и пароля будет опробовано на сотнях других сайтах. Например, сразу после утечки нескольких миллионов паролей Gmail и Яндекс в конце прошлого года, прокатилась волна взломов аккаунтов Origin, Steam, Battle.net и Uplay (думаю, и многих других, просто по указанным игровым сервисам ко мне многократно обращались).

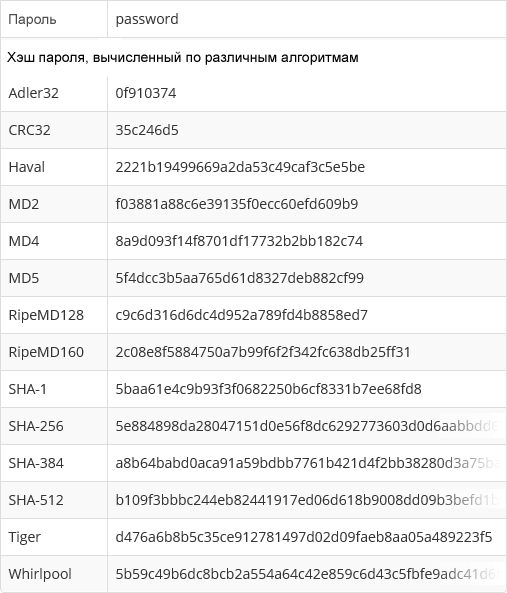

Взлом сайтов и получение хэшей паролей

Большинство серьезных сайтов не хранят ваш пароль в том виде, в котором его знаете вы. В базе данных хранится лишь хэш — результат применения необратимой функции (то есть из этого результата нельзя снова получить ваш пароль) к паролю. При вашем входе на сайт, заново вычисляется хэш и, если он совпадает с тем, что хранится в базе данных, значит вы ввели пароль верно.

Как несложно догадаться, хранятся именно хэши, а не сами пароли как раз в целях безопасности — чтобы при потенциальном взломе и получении злоумышленником базы данных, он не мог воспользоваться информацией и узнать пароли.

Методы взлома паролей3

Однако, довольно часто, сделать это он может:

- Для вычисления хэша используются определенные алгоритмы, в большинстве своем — известные и распространенные (т.е. каждый может их использовать).

- Имея базы с миллионами паролей (из пункта про перебор), злоумышленник также имеет и доступ к хэшам этих паролей, вычисленным по всем доступным алгоритмам.

- Сопоставляя информацию из полученной базы данных и хэши паролей из собственной базы, можно определить, какой алгоритм используется и узнать реальные пароли для части записей в базе путем простого сопоставления (для всех неуникальных). А средства перебора помогут узнать остальные уникальные, но короткие пароли.

Как видите, маркетинговые утверждения различных сервисов о том, что они не хранят ваши пароли у себя на сайте, не обязательно защищают вас от его утечки.

Шпионские программы (SpyWare)

SpyWare или шпионские программы — широкий спектр вредоносного программного обеспечения, скрытно устанавливающегося на компьютер (также шпионские функции могут быть включены в состав какого-то нужного ПО) и выполняющего сбор информации о пользователе.

Помимо прочего, отдельные виды SpyWare, например, кейлоггеры (программы, отслеживающие нажимаемые вами клавиши) или скрытые анализаторы траффика, могут использоваться (и используются) для получения пользовательских паролей.

Социальная инженерия и вопросы для восстановления пароля

Как говорит нам Википедия, социальная инженерия — метод доступа к информации, основанный на особенностях психологии человека (сюда можно отнести и упоминавшийся выше фишинг). В Интернете вы можете найти множество примеров использования социальной инженерии (рекомендую поискать и почитать — это интересно), некоторые из которых поражают своей изящностью. В общих чертах метод сводится к тому, что почти любую информацию, необходимую для доступа к конфиденциальной информации, можно получить, используя слабости человека.

А я приведу лишь простой и не особенно изящный бытовой пример, имеющий отношение к паролям. Как вы знаете, на многих сайтах для восстановления пароля достаточно ввести ответ на контрольный вопрос: в какой школе вы учились, девичья фамилия матери, кличка домашнего животного… Даже если вы уже не разместили эту информацию в открытом доступе в социальных сетях, как думаете, сложно ли с помощью тех же социальных сетей, будучи знакомым с вами, или специально познакомившись, ненавязчиво получить такую информацию?

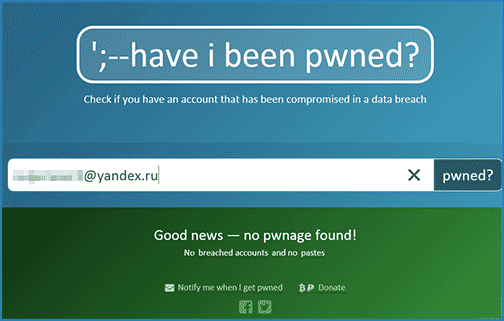

Как узнать, что ваш пароль был взломан

Методы взлома паролей4

Ну и, в завершение статьи, несколько сервисов, которые позволяют узнать, был ли ваш пароль взломан, путем сверки вашего адреса электронной почты или имени пользователя с базами данных паролей, оказавшихся в доступе хакеров. (Меня немного удивляет, что среди них слишком значительный процент баз данных от русскоязычных сервисов).

- https://haveibeenpwned.com/

- https://breachalarm.com/

- https://pwnedlist.com/query

Обнаружили ваш аккаунт в списке ставших известных хакерам? Имеет смысл поменять пароль.

Популярные Похожие записи:

Как проверить сайт на вирусы, 100% методы

Как проверить сайт на вирусы, 100% методы Настройка пароля на Digi AnywhereUSB

Настройка пароля на Digi AnywhereUSB hh.exe или Скрытый браузер в Windows

hh.exe или Скрытый браузер в Windows Использование таблиц в качестве шаблонов в базе данных Azure для PostgreSQL

Использование таблиц в качестве шаблонов в базе данных Azure для PostgreSQL- Где найти логи IIS

- Ошибка someone is currently logged into the APC

Источник: pyatilistnik.org