![]()

Listen to this article

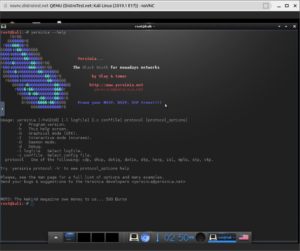

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств. RATAttack устанавливает зашифрованный канал между оператором и зараженным устройством с помощью протокола Telegram. Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером.

Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram. Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Как взл@мать только по IP адресу! | Кибербезопасность | Dimon Dev

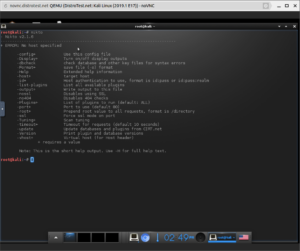

Вот список, что может данный ратник, а теперь пойдём дальше

Как установить?

Что необходимо для ратника:Python 3.8(32 bit)+ необходимые модули, бот в телеграме, его ключ и ваш ID . Установив питон,скачав архив, открываем файл RAT через IDLE например

Видим данные строки

в token мы пропишем токен бота, а в adm — ваш ID телеграма.

Но сейчас надо поставить модули.

открываем консоль и прописываем:

pip3 install python-opencv

pip3 install pytelegrambotapi

pip3 install pypiwin32

pip3 install pyaudio

копируем длинную строчку без кавычек.

вставляем в RAT.py в строку token.

После чего,нажимаем Run Module(F5)

Бот прислал нам оповещение

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

КАК ПОДКЛЮЧИТЬСЯ к любому WiFi? | Лом@ем соседский Wi-Fi | Этичный хакинг

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Мистический «отказ от ответственности» будет держать плохих ребят подальше

Как и большинство «темных» разработчиков, которые создают RAT с двойным назначением, разработчик назвал свое творение Remote Administration Tool (Инструмент удаленного администрирования). Даже если часть функций, над которыми он в данный момент работает, обычно обнаруживается во вредоносных троянах. Они не являются легальными инструментами удаленного администрирования, такими как Teamviewer и другие.

Разработчик также не забыл исполнить старый номер, и обязательный «отказ от ответственности» в конце описания RATAttack, надеясь избежать последствий, к которым приведут злоумышленники, используя его код, который находится в свободном доступе для слежки за супругами, взлома компаний, или держать диссидентов под наблюдением. Предположительно, этот инструмент должен использоваться только в авторизированных системах. Любое неавторизированное использование данного инструмента без разрешения является нелегальным. Вопрос ПО с двойным назначением, используемым для легальных и преступных целей, недавно обсуждался в новостях.

Источник: rucore.net

21 лучший инструмент Kali Linux для взлома и тестирования на проникновение

Обзоры

Автор cryptoparty На чтение 10 мин Опубликовано 13.05.2019

Вот наш список лучших инструментов Kali Linux, которые позволят вам оценить безопасность веб-серверов и помочь в проведении взлома и ручного тестирования на проникновение.

Если вы читаете обзор на Kali Linux, вы поймете, почему он считается одним из лучших дистрибутивов Linux для взлома и пентеста.

Он поставляется с множеством инструментов, облегчающих вам тестирование, взлом и все, что связано с цифровой криминалистикой.

Это один из наиболее рекомендуемых дистрибутивов Linux для этичных хакеров.

Даже если вы не хакер, а веб-мастер – вы все равно можете использовать некоторые инструменты, чтобы легко запустить сканирование вашего веб-сервера или веб-страницы.

В любом случае, независимо от вашей цели, мы рассмотрим некоторые из лучших инструментов Kali Linux, которые вы должны использовать.

Обратите внимание, что не все инструменты, упомянутые здесь, имеют открытый исходный код.

Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Существует несколько типов инструментов, которые предустановлены.

Если вы не нашли установленный инструмент, просто скачайте его и установите.

1. Nmap

Nmap или «Network Mapper» – один из самых популярных инструментов Kali Linux для сбора информации

Другими словами, чтобы получить представление о хосте, его IP-адресе, обнаружении ОС и аналогичных деталях сетевой безопасности (таких как количество открытых портов и их значения).

Он также предлагает функции для уклонения от брандмауэра и подмены.

2. Lynis

Lynis – это мощный инструмент для аудита безопасности, тестирования соответствия и защиты системы.

Конечно, вы также можете использовать его для обнаружения уязвимостей и тестирования на проникновение.

Он будет сканировать систему в соответствии с обнаруженными компонентами.

Например, если он обнаружит Apache – он запустит связанные с Apache тесты для получения информации о его слабых местах.

- Lynis 2.6.6 — Инструмент аудита безопасности для систем Unix / Linux

- Lynis 2.6.1 — Инструмент аудита безопасности для Unix / Linux Systems

- Как установить Lynis (инструмент аудита Linux)

- Три инструмента для сканирования Linux-сервера на наличие вирусов, вредоносных программ и руткитов

3. WPScan

WordPress – это одна из лучших CMS с открытым исходным кодом, и это будет лучший бесплатный инструмент аудита безопасности WordpPress.

Он бесплатный, но не с открытым исходным кодом.

Если вы хотите узнать, уязвим ли блог WordPress, WPScan – ваш лучший друг.

Кроме того, он также дает вам подробную информацию об активных плагинах.

Конечно, хорошо защищенный блог может не дать вам много подробностей о себе, но он все еще является лучшим инструментом для сканирования безопасности WordPress для поиска потенциальных уязвимостей.

4. Aircrack-ng

Aircrack-ng – это набор инструментов для оценки безопасности сети WiFi.

Он не ограничивается только мониторингом и получением информации, но также включает возможность взлома сети (WEP, WPA 1 и WPA 2).

Если вы забыли пароль своей собственной сети WiFi – вы можете попробовать использовать его для восстановления доступа.

Он также включает в себя различные беспроводные атаки, с помощью которых вы можете нацеливаться / отслеживать сеть WiFi для повышения ее безопасности.

- Автоматический инструмент беспроводной атаки: WiFite

- Airbash — Полностью автоматизированный скрипт захвата рукопожатия PSA PSK

- Взлом ключа WEP открытой сети без вмешательства пользователя с Wesside-ng

- Автоматический взлом пароля WiFi с помощью besside-ng

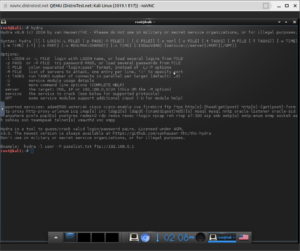

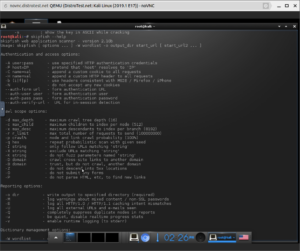

5. Hydra

Если вы ищете интересный инструмент для взлома пары логин / пароль, Hydra будет одним из лучших предустановленных инструментов Kali Linux.

Возможно, она больше не поддерживается, но теперь она есть на GitHub, так что вы также можете внести свой вклад в его работу.

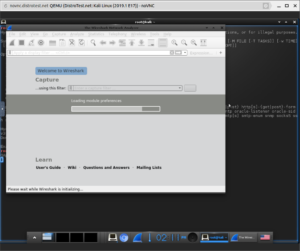

6. Wireshark

Wireshark – самый популярный сетевой анализатор, который поставляется с Kali Linux.

Его также можно отнести к категории лучших инструментов Kali Linux для анализа сети.

Он активно поддерживается, поэтому я определенно рекомендую попробовать его в работе.

- ?☠️ cuishark: анализатор протокола, как wireshark на CUI

- Как запустить Wireshark от пользователя root на Kali Linux

- Руководство для начинающих, как начать работу с фильтрами в WireShark

- Установка Wireshark Ubuntu

- ?️ Как фильтровать, разбивать или объединять файлы pcap на Linux

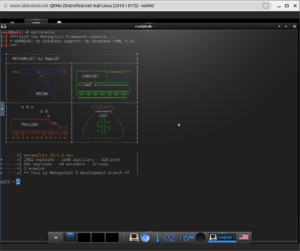

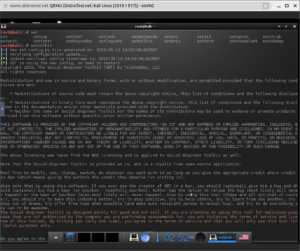

7. Metasploit Framework

Metsploit Framework – наиболее часто используемая среда тестирования на проникновение.

Он предлагает две редакции – одна (с открытым исходным кодом), а вторая – профессиональная версия.

С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности.

Конечно, бесплатная версия не будет иметь всех функций, поэтому, если вы увлечены серьезными вещами, вам следует сравнить выпуски.

- ? Mad-Metasploit — пользовательские модули, плагины и скрипты Metasploit

- Как установить свой баннер в Metasploit

- Шпаргалка по Metasploit

- Установка Metasploit Framework на Fedora 29

- Как установить Metasploit-Framework на Ubuntu / Linux Mint

- Как установить Metasploit Framework на Ubuntu 18.04 / Debian 9

- Сбор Metasploit вспомогательных постмодулей

- Kali Linux 2018.2 выпущен с исправлениями для Spectre, Meltdown и более легкого доступа к скрипту Metasploit

- Как найти эксплойты в metasploit?

- Как установить и использовать Metasploit Security Tool

8. Skipfish

Аналогично WPScan, но не только для WordPress.

Skipfish – это сканер веб-приложений, который даст вам представление практически о каждом типе веб-приложений.

Он быстрый и простой в использовании.

Кроме того, его метод рекурсивного сканирования делает его еще лучше.

Для профессиональных оценок безопасности веб-приложений пригодится отчет, созданный Skipfish.

9. Maltego

Maltego – это впечатляющий инструмент для анализа данных, позволяющий анализировать информацию в сети и соединять точки (если есть).

Согласно информации, он создает ориентированный граф, чтобы помочь проанализировать связь между этими частями данных.

Обратите внимание, что это не инструмент с открытым исходным кодом.

Он поставляется предварительно установленным, однако вам нужно будет зарегистрироваться, чтобы выбрать, какую версию вы хотите использовать.

Если вы хотите использовать его в личных целях, вам будет достаточно версии сообщества (вам просто нужно зарегистрировать учетную запись), но если вы хотите использовать ее в коммерческих целях, вам нужна подписка на классическую версию или версию XL.

10. Nessus

Если у вас есть компьютер, подключенный к сети, Nessus может помочь найти уязвимости, которыми может воспользоваться потенциальный злоумышленник.

Конечно, если вы являетесь администратором нескольких компьютеров, подключенных к сети, вы можете использовать его и защитить эти компьютеры.

Тем не менее, это больше не бесплатный инструмент, вы можете попробовать его бесплатно в течение 7 дней на официальном сайте.

- Как сканировать удаленный хост с помощью сканера уязвимостей Nessus

- Обновление плагинов вручную на сканере Nessus (Linux)

- Как установить сканер Nessus на Ubuntu 18.04 / Debian 9

- Краткое введение в сканер уязвимостей Nessus

- Установка сканера уязвимости Nessus Astra Linux 1.5 SE

11. Burp Suite Scanner

Burp Suite Scanner – это фантастический инструмент для анализа веб-безопасности.

В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов.

Тем не менее, редакция сообщества ограничивает возможности только некоторыми необходимыми ручными инструментами.

Для профессионалов, вам придется рассмотреть вопрос об обновлении.

Как и в предыдущем инструменте, он также не является открытым исходным кодом.

Я использовал бесплатную версию, но если вы хотите получить более подробную информацию о ней, вы должны проверить функции, доступные на их официальном сайте.

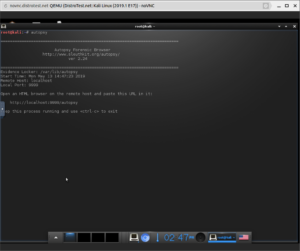

12. BeEF

BeEF (Browser Exploitation Framework) – еще один впечатляющий инструмент.

Он был специально разработан для тестировщиков на проникновение для оценки безопасности веб-браузера.

Это один из лучших инструментов Kali Linux, потому что многие пользователи хотят знать и исправлять проблемы на стороне клиента, когда говорят о веб-безопасности.

13. Apktool

Apktool действительно является одним из популярных инструментов Kali Linux для реверс-инжиниринга приложений для Android.

Конечно, вы должны использовать его правильно – в образовательных целях.

С помощью этого инструмента вы можете сами поэкспериментировать и сообщить первоначальному разработчику о вашей идее.

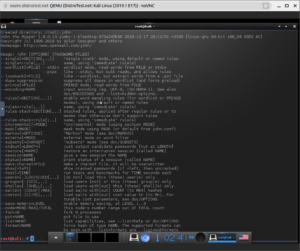

14. sqlmap

Если вы искали инструмент для тестирования на проникновение с открытым исходным кодом – sqlmap – один из лучших.

Он автоматизирует процесс использования недостатков SQL-инъекций и помогает вам захватить серверы баз данных.

- SQLMap с Tor для анонимности

- Новая коллекция Google дорков для SQL-инъекций — SQL докри 2019

- Инструмент обнаружения инъекций SQL SleuthQL

15. John the Ripper

John the Ripper – популярный инструмент для взлома паролей, доступный в Kali Linux.

Он бесплатный и с открытым исходным кодом.

Но, если вы не заинтересованы в расширенной версии сообщества, вы можете выбрать профессиональную версию для коммерческого использования.

16. Snort

Хотите анализ трафика в реальном времени и возможность регистрации пакетов?

Snort подойдет для этих целей.

Даже будучи системой предотвращения вторжений с открытым исходным кодом, он может многое предложить.

На официальном сайте упоминается процедура его установки, если у вас его еще нет

- Snorter — простая установка Snort

- Как установить и использовать Snort в Ubuntu

- Snort NFQ / Afpacket modes

- Snort Killed OOM

- Snort 2.9.7 Формирование правил

- SNORT fails to start — fatal error

17. Autopsy Forensic Browser

Autopsy является цифровым инструментом судебной экспертизы для расследования того, что произошло на вашем компьютере.

Ну также, вы также можете использовать его для восстановления изображений с SD-карты.

Он также используется сотрудниками правоохранительных органов.

Вы можете прочитать документацию, чтобы узнать, что вы можете с ним сделать.

18. King Phisher

Фишинговые атаки очень распространены в наши дни.

Кроме того, инструмент King Phisher помогает тестировать и повышать осведомленность пользователей, имитируя реальные фишинговые атаки.

По понятным причинам вам понадобится разрешение на имитацию его на серверном контенте организации.

19. Nikto

Nikto – это мощный сканер веб-сервера, который делает его одним из лучших инструментов Kali Linux.

Он проверяет потенциально опасные файлы / программы, устаревшие версии сервера и многое другое.

20. Yersinia

Yersinia – интересный фреймворк для выполнения атак на уровне 2 (уровень 2 относится к уровню канала передачи данных модели OSI) в сети.

Конечно, если вы хотите, чтобы сеть была безопасной, вам придется рассмотреть все семь уровней.

Однако этот инструмент ориентирован на уровень 2 и различные сетевые протоколы, которые включают STP, CDP, DTP и так далее.

21. Social Engineering Toolkit (SET)

Если вы увлекаетесь довольно серьезным тестированием на проникновение, это должен быть один из лучших инструментов, которые вы должны проверить.

Социальная инженерия имеет большое значение, и с помощью инструмента SET вы можете защитить себя от таких атак.

Завершение

На самом деле есть много инструментов, которые поставляются в комплекте с Kali Linux. Обратитесь к официальной странице со списком инструментов Kali Linux, чтобы найти их все.

Вы найдете некоторые из них полностью бесплатными и с открытым исходным кодом, в то время как некоторые из них будут проприетарными (пока бесплатными).

Однако для коммерческих целей вы всегда должны выбирать премиум-версии.

Возможно, мы пропустили один из ваших любимых инструментов Kali Linux.

Дайте нам знать об этом в разделе комментариев ниже.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru

Как Взломать Другой Компьютер По Офисной Сети • Перехват хэндшейка

Самый простой, доступный и эффективный прием – перебрать очевидные комбинации. Люди плохо запоминают коды, прибегая к знакомым числовым вариациям: 12345678, 1111, 1234,4321 и так далее. К этому списку стоит прибавить «qwerty123», «ytrewq321» и «qazwsx123». Но нужно понимать, что программа для взламывания аккаунтов это не просто куда-то ввести нужный логин и всё, через 5 секунд страница взломана, а Вы теперь сможете туда заходить, и все читать, и делать все что хотите нет. Как можно понять, обойти защиту Сети можно самыми разными способами.

6 Способов Как Узнать (Взломать) Пароль от Wi-Fi Соседа

Вариантов масса напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру. Еще один метод заполучить PIN воспользоваться специальными программами.

- Настройка HTTP и HTTPS;

- Поиск беспроводных сетей wlan0 и wlan1 до момента подсоединения к одному из них;

- Отслеживание службой DHCP и вывод IP-адресов;

- Выбор одной из доступных Wi-Fi точек;

- Создается копия точки доступа, ей задается такое же имя. Скорость реальной точки уменьшается, благодаря чему пользователь начинает переподключаться и попадает на копию.

- Браузер запрашивает ввод пароля, пользователь заполняет графу и пассворд попадает в руки мошеннику через WiFiPhisher.

Сети Wi-Fi стали одной из основных услуг для значительной части населения, поскольку эта сеть позволяет соединить практически все аспекты нашей жизни, есть даже множество новых технологий, которые управляются через эту сеть, от самых важных как подключение нашего смартфона, даже самое удивительное, как бытовая техника. Если ваш компьютер уже взломали и вы знаете об этом, сменить пароль, используемый для входа.

Мнение эксперта

Александр Горбунков, главный оператор и консультант

Со всеми вопросами можно обращаться ко мне!

Задать вопрос эксперту

Взлом соседского Wi-Fi за 5 минут: 100% рабочие методы узнать пароль. Лучшие программы для взлома Wi-Fi сетей • Отключить WPS WPS — это технология, которая позволяет маршрутизатору связываться с устройствами, которые хотят подключиться к сети Wi-Fi, простым нажатием кнопки на обоих устройствах. Наконец, отметьте опцию отображения символов и все. Обычно в наше время все сети шифруются и защищаются ключом. Для получения бесплатной консультации смело обращайтесь ко мне!

Все способы, как взломать вай фай, подробное описание, видео

Как взломать Wi-Fi: 7 лучших способов по взлому Wi-Fi

Фишинг это один из методов сетевого мошенничества.

Тогда можно попытаться подобрать пароль для входа в его панель управления.

Может ли потребитель реально защитить свои права в РФ?

Что делать если мой компьютер взломали?

Взлом соседского Wi-Fi за 5 минут: 100% рабочие методы узнать пароль. Как взломать соседский WiFi, все возможные методы в одной статье

Получить дополнительную техническую информацию можно в официальной документации Nmap Android.

В конце процедуры, если атака будет успешной, программа предоставит вам некоторые файлы на рабочем столе, которые, должным образом проанализированные через терминал, могут показать пароль для доступа к сети, для подключения к ней традиционным способом. без лишних слов вроде проблем.

Используйте сложный ключ доступа и соответствующую технологию шифрования самый эффективный способ предотвратить злоумышленники — это защитить ваши беспроводные сети с помощью сложного пароля и технологии шифрования с высокими стандартами безопасности. То есть, это все то, что идет из интернета и отображается на устройстве.

Как взломать сеть Wi-Fi (решено)

Network Mapper Nmap является бесплатным неофициальным Android-клиентом популярного сканера Nmap, с помощью которого вы можете обнаружить хосты, протоколы, открытые порты и службы, а также их конфигурацию и уязвимости в сетях. Для iPhone есть утилита под названием Aircrack , работает она методом перехвата.

- Скачать файлы. Зачастую это zip-архив, вмещающий драйверы и словарь самых популярных комбинаций. Также очень часто включает текстовую инструкцию со скриншотами;

- Разархивировать файл, запустить WiCrack.exe и скопировать в появившуюся командную строку команду, подписанную в мануале как «подбор пароля»;

- Запустить процесс. Варианты пароля останутся в отдельном файле с расширением .cap в корне папки с программой.

- Перейти на вкладку «Импорт» самой программы и вставить в него файл с расширением.

- Жмите «Старт». При удачном совпадении данных пароль появится в главном окне.

Вариантов масса напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру. Чтобы сменить mac-адрес компьютера, нужно выполнить следующее.

Как узнать пароль от WiFi соседа с помощью телефона

Взломщик Aircrack-ng

Для варианта WPA достаточно только определится со словарем для подбора пароля.

Самый простой, доступный и эффективный прием перебрать очевидные комбинации.

WiHask Mobile – действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

Есть другой метод взломать чужой вай фай, для этого необходимо просто скачать утилиту, благодаря которой, вам не понадобится ничего взламывать, нужно будет просто подобрать ближайшую точку с интернетом. Нас часто спрашивают, а действительно ли существует программа для взлома аккаунтов.

Метод Brute force

Вариантов масса напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру. Поэтому он работает только на устройствах с root-доступом.

- Скачиваем и распаковываем. Заходим в папку « Bin » запускаем файл Aircrack-ng GUI .

- Во вкладке « Filenames » нужно выбрать дамп который будет перехватывать пакеты и ключи. К примеру, можно взять утилиту CommView for WiFi для этих целей.

- Назначаем тип шифрования, которым вайфай сеть защищена: либо WEP , либо WPA Для варианта WEP необходимо назначить длину ключа и сделать отмену в пункте « USE PTW attack ». Для варианта WPA достаточно только определится со словарем для подбора пароля.

- Последнее действие, которое нужно сделать, это нажать на кнопку « Launch ». Весь процесс перебора занимает 2-5 минут.

Используйте сложный ключ доступа и соответствующую технологию шифрования самый эффективный способ предотвратить злоумышленники — это защитить ваши беспроводные сети с помощью сложного пароля и технологии шифрования с высокими стандартами безопасности. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Мнение эксперта

Александр Горбунков, главный оператор и консультант

Со всеми вопросами можно обращаться ко мне!

Задать вопрос эксперту

Фишинг • Есть небольшой минус у этого приложения, после генерации каждого ключа ему необходимо заново подключаться к сети. Добраться до сторонней точке доступа можно несколькими способами. Она разрешает в упрощенном режиме подключать устройства. Для получения бесплатной консультации смело обращайтесь ко мне!

Брутфорс

Как защититься от людей, которые хотят взломать ваши пароли Wi-Fi.

Для варианта WPA достаточно только определится со словарем для подбора пароля.

Также пароль не должен быть словом или его частью на естественном языке.

Базы паролей

Взломать Wifi без программ с ПК

Нажимаем на пункт Add Network и добавляем сеть, с самым хорошим сигналом.

Заполучить PIN – несложное задание. Для чего стоит сходить в гости и переписать его с корпуса устройства для раздачи Wi-Fi. PIN полностью состоит из цифр. Не всегда устройство будет располагаться в удобном месте, но и на случай неудачи есть выход.

Он звонил в компанию и представлялся то системных администратором, то бухгалтером, и таким образом добился от настоящего системного администратора компании письма на свою, личную почту со полной инструкцией и паролем для удаленного входа на компьютер бухгалтера. Kismet анализирует беспроводные сети, а так же обнаруживает вторжение в собственную сеть.

Перехват пакета данных с помощью программы CommView

Network Mapper Nmap является бесплатным неофициальным Android-клиентом популярного сканера Nmap, с помощью которого вы можете обнаружить хосты, протоколы, открытые порты и службы, а также их конфигурацию и уязвимости в сетях. Подключиться к ней не удастся, потому что она фильтрует пользователей по mac-адресу.

- Скачайте и установите приложение с google.com. Запустите его.

- Сначала нажмите кнопку «Обновить». Она находится в правом верхнем углу окна WPS Connect. С самого начала она отвечает аз функцию поиска доступных сетей.

- После этого нажмите на найденную сеть.

Вариантов масса напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру. Заходим в папку Bin запускаем файл Aircrack-ng GUI.

Фишинг

Метод Brute force

Как защититься от людей, которые хотят взломать ваши пароли Wi-Fi.

Вот еще несколько более простых способов взлома пароля.

Источник: emarkethelp.ru