В прошлом году кампании по борьбе с вредоносным ПО преобладали над ландшафтом угроз. Эта тенденция, кажется, продолжается в этом году, хотя и в более опасной форме. Частое наблюдение нескольких видных исследователей в области безопасности показало, что большинство авторов вредоносных программ зависят от выкупа, чтобы получать большую часть своего дохода. Мошенничество с рекламой также увеличилось. Интернет-устройства, более известные как IoT, также оказались весьма полезными и пользуются большим спросом со стороны участников угроз.

Если у нас нет важных законов и институтов, обеспечивающих их соблюдение, эти атаки будут только усиливаться и представлять еще большую угрозу для Интернета. Поэтому мы можем только ожидать, что вредоносные программы станут более агрессивными и окажут прямое влияние на нашу жизнь. Карты вредоносных программ может обнаружить вредоносную информацию в Интернете и принять меры предосторожности.

Лучшие карты расположения вредоносных программ

В этой статье перечислены некоторые карты расположения вредоносных программ, которые полезны в сегодняшнем сценарии киберугроз.

Как через картинку проникнуть в компьютер ? (разбираем и защищаемся)

Угроза

Обновление за июль 2023 года:

- Шаг 1: Скачать PC Repair https://windowsbulletin.com/ru/%D0%9A%D0%B0%D1%80%D1%82%D1%8B-%D0%BE%D1%82%D1%81%D0%BB%D0%B5%D0%B6%D0%B8%D0%B2%D0%B0%D0%BD%D0%B8%D1%8F-%D0%B2%D1%80%D0%B5%D0%B4%D0%BE%D0%BD%D0%BE%D1%81%D0%BD%D1%8B%D1%85-%D0%BF%D1%80%D0%BE%D0%B3%D1%80%D0%B0%D0%BC%D0%BC/» target=»_blank»]windowsbulletin.com[/mask_link]

Обзор инструментов для поиска угроз (Threat Hunting)

Обзоры

Автор cryptoparty На чтение 6 мин Опубликовано 16.08.2022

Кибербезопасность требует, чтобы вы всегда оставались на высоте, и, к счастью, есть несколько хороших инструментов кибербезопасности, которые будут дальше перечислены, чтобы вы могли посмотреть и попробовать в деле.

Упомянутые инструменты кибербезопасности имеют простые в использовании дашборбы, и большинство из них поддерживают доступ к API.

В этом обзоре будут представлены некоторые из лучших инструментов кибербезопасности для трит хантеров и всех, кто работает в сфере кибербезопасности.

Топ-7 лучших инструментов кибербезопасности:

- Shodan

- Virustotal

- OTX Alienvault

- Wireshark

- Cyberwarzone Favicon MMH3

- TinEye

- MXToolbox

В большинстве случаев инструменты кибербезопасности должны ускорить процесс выполнения:

- Автоматизированное обнаружение угроз и реагирование на них

- Централизованный сбор логов

- Отчеты о соблюдении нормативных требований

- Форензика

- Анализ киберугроз

Я включил в список инструменты, которыми пользуюсь сам.

Мне нравится доступность этих инструментов и тот факт, что поддерживаются API-запросы.

Это означает, что я могу автоматизировать многие задачи и быстро получить нужную мне информацию с помощью этих инструментов.

Словил Майнер! Как удалить майнер? Загрузка ЦП 100 ПРОЦЕНТОВ

Невозможно перечислить все инструменты кибербезопасности в мире, но я надеюсь, что эта подборка поможет вам продвинуться вперед.

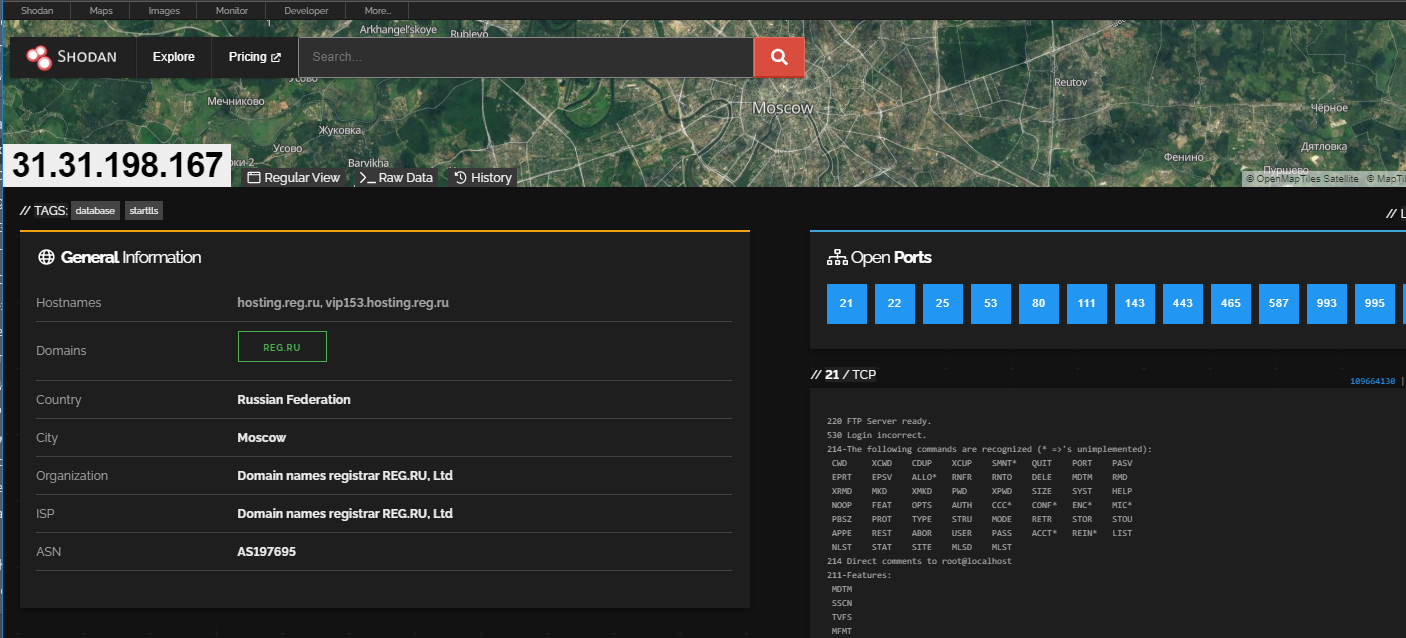

Поисковая система Shodan

Shodan.io – это очень мощный инструмент кибербезопасности.

Она позволяет охотиться с помощью огромного списка доступных запросов.

Вы можете быстро найти серверы Cobalt Strike C2, уязвимые системы, открытые каталоги и многое другое.

В лучшем случае вы можете использовать Shodan для поиска и мониторинга вашей ИТ-инфраструктуры.

Ранее уже упоминали:

- Как выполнять OSINT в браузере с помощью Mitaka

- Dome : Быстрый скрипт на Python, который делает активное и/или пассивное сканирование для получения субдоменов

- Использование SocialFish V3.0 для упрощенного фишинга

- ️ 10 инструментов разведки с открытым исходным кодом

- Как искать уязвимости CVE?

- ️♂️ Знакомимся с Maltego

- ️ Обзор онлайн-инструментов для пентеста/разведки и поиска эксплойтов

Virustotal

Это один из крупнейших онлайн-репозиториев вредоносного ПО, который вы можете найти.

Virustotal позволяет любому использовать 50+ антивирусных систем, которые они включили в свою систему песочницы (вредоносных программ).

Вы можете искать хэши, домены и URL-адреса, и если есть отчет, вы получите множество подробностей, которые помогут вам выполнить такие шаги по обеспечению кибербезопасности, как:

- создание правил YARA

- создание правил XDR

- обновление брандмауэров

- создание отчетов о ландшафте угроз

Ранее уже упоминали:

- Полное руководство по VirusTotal [2022]

- Пробуем свои силы, используя Volatility, для прохождения CTF

- Обзор лучших онлайн-сканеров на наличие вирусов

- OpenSquat : Обнаружение фишинговых доменов и сквоттинга

- Как выявить вредоносные темы и плагины WordPress

- assetfinder – Поиск связанных доменов и субдоменов

- Повышаем свою защиту, используя инструмент с открытым исходным кодом YARA

- Noriben: портативная, простая песочница для анализа вредоносных программ

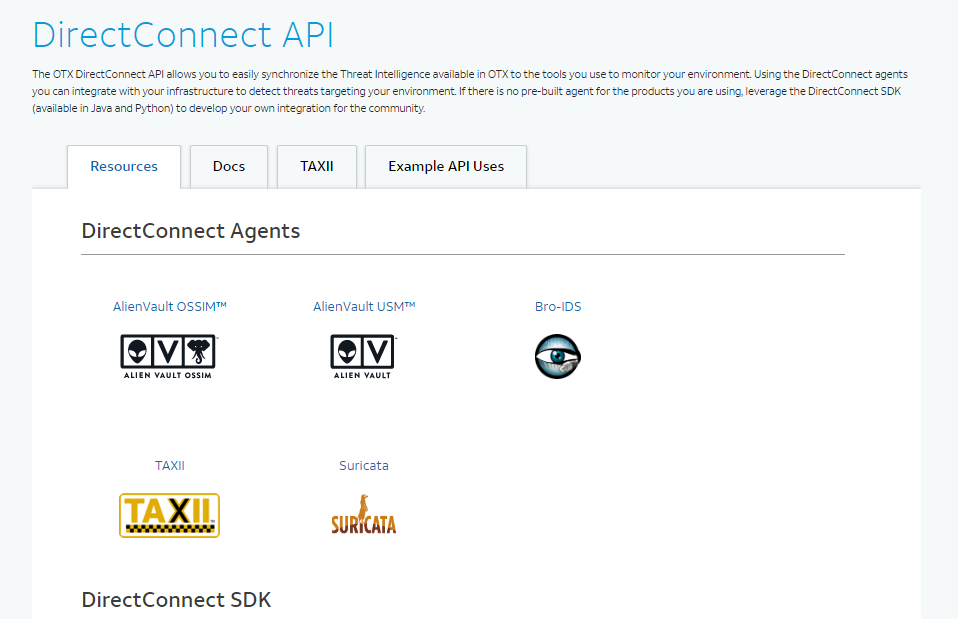

OTX Alienvault

Это онлайн-сообщество Alienvault делится подробностями (импульсами) о кибер-атаках, эти импульсы содержат информацию о IOC и ссылки на блоги и статьи, в которых обсуждаются вредоносные программы и кибер-атаки.

Alienvault можно использовать бесплатно, сообщество также предоставляет доступ к API.

Ранее уже упоминали:

- Исправление событий AlienVault HIDS, отображающих 0.0.0.0 в качестве IP-адреса.

- Nagios SNMP-мониторинг хостов Linux на AlienVault USM / OSSIM

- Как установить и настроить AlienVault SIEM (OSSIM)

- Обзор проверенных способов поиска скрытых конечных точек

- ⚒️ Список инструментов безопасности и анализа угроз для хакеров и специалистов по безопасности

- ️ Обзор лучших SIEM-инструментов для защиты вашей организации от кибератак

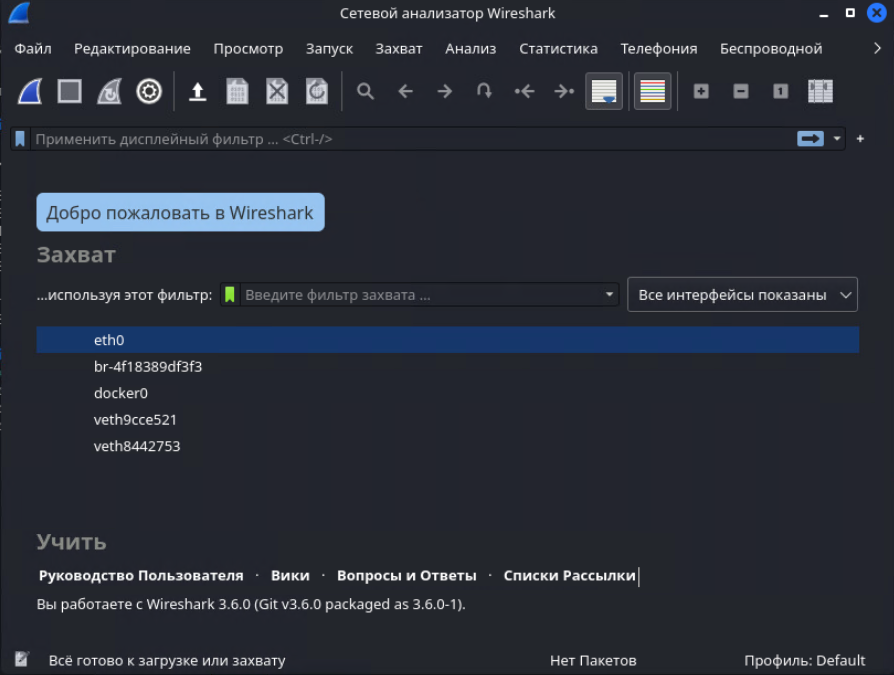

Wireshark для анализа сетевого трафика

Wireshark появится в любом списке, который вы найдете в Интернете.

Этот инструмент анализа сетевого трафика обеспечивает быстрый доступ к захваченным (или потоковым) сетевым данным, делает данные видимыми для глаз и позволяет пользователю создавать фильтры (они могут быть сигнатурными для обнаружения вредоносного ПО).

Многие решения XDR и инструменты мониторинга кибербезопасности фактически хранят сетевые данные в виде PCAP.

Эти PCAP могут быть открыты Wireshark, так что да, этот инструмент необходим в любом арсенале.

Ранее уже упоминали:

- Как установить Wireshark на Rocky Linux

- Как отследить IP-адреса с помощью Wireshark

- Поиск и устранение неисправностей сетевой задержки с помощью Wireshark

- 10 советов в работе с Wireshark по анализу пакетов в сети

- Как обнаружить злоупотребление сетью с помощью Wireshark

- ⚕️️ Расшифровка трафика SSL / TLS с помощью Wireshark

- Шпаргалка по Wireshark

- Руководство для начинающих, как начать работу с фильтрами в WireShark

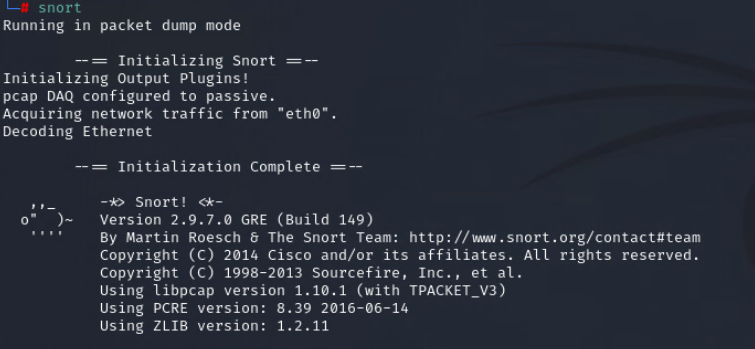

Инструмент SNORT

SNORT – это мощная система предотвращения вторжений (IPS).

После правильной настройки и использования SNORT может стать частью вашего процесса кибербезопасности.

SNORT имеет открытый исходный код, и сообщество, стоящее за ним, очень активное.

SNORT может обнаруживать различные типы атак, он работает на любой платформе и часто используется для анализа сетевого трафика в режиме реального времени.

Это еще один отличный инструмент кибербезопасности, который зарекомендовал себя на протяжении многих лет.

Ранее уже упоминали:

- Установка и настройка Snort 3 в Rocky Linux

- Snorter – простая установка Snort

- Как установить и использовать Snort в Ubuntu

- Snort 2.9.7 Формирование правил

- Как работает система обнаружения вторжений (IDS)?

Обратный поиск изображений TinEye

TinEye позволяет любому человеку искать изображение в Интернете.

TinEye используется для выявления фишинговых атак или поддельных профилей.

Он был создан для опробования различных методов и техник определения совпадающих изображений в Интернете, аналогом которого является Google Image Search.

API TinEye хорошо документирован, и вы можете включить его в любую свою программу.

MXtoolbox

MXtoolbox – это один из тех сайтов, которые просто не исчезают (к счастью).

Они предоставляют список инструментов, которые позволяют любому человеку выполнять активный поиск.

На сайте есть инструмент для проверки черных списков IP-адресов и доменов, что позволяет любому аналитику по кибербезопасности быстро выполнить проверку внешнего черного списка.

Запросы, которые вы можете выполнить на MXtoolbox;

- MX Lookup

- поиск черных списков

- проверка DMARC

- проверка работоспособности веб-сайта

- Проверка электронной почты

- Поиск DNS

- Проверка анализа заголовков

- Онлайн инструменты и приложения nslookup

- ☔ Является ли этот веб-сайт безопасным⚕️ как проверить безопасность веб-сайта, чтобы избежать киберугроз в Интернете

- Это легитимный сайт: как проверить, безопасен ли сайт

- 6 Эффективных советов по блокировке спама электронной почты на SMTP-сервере Postfix

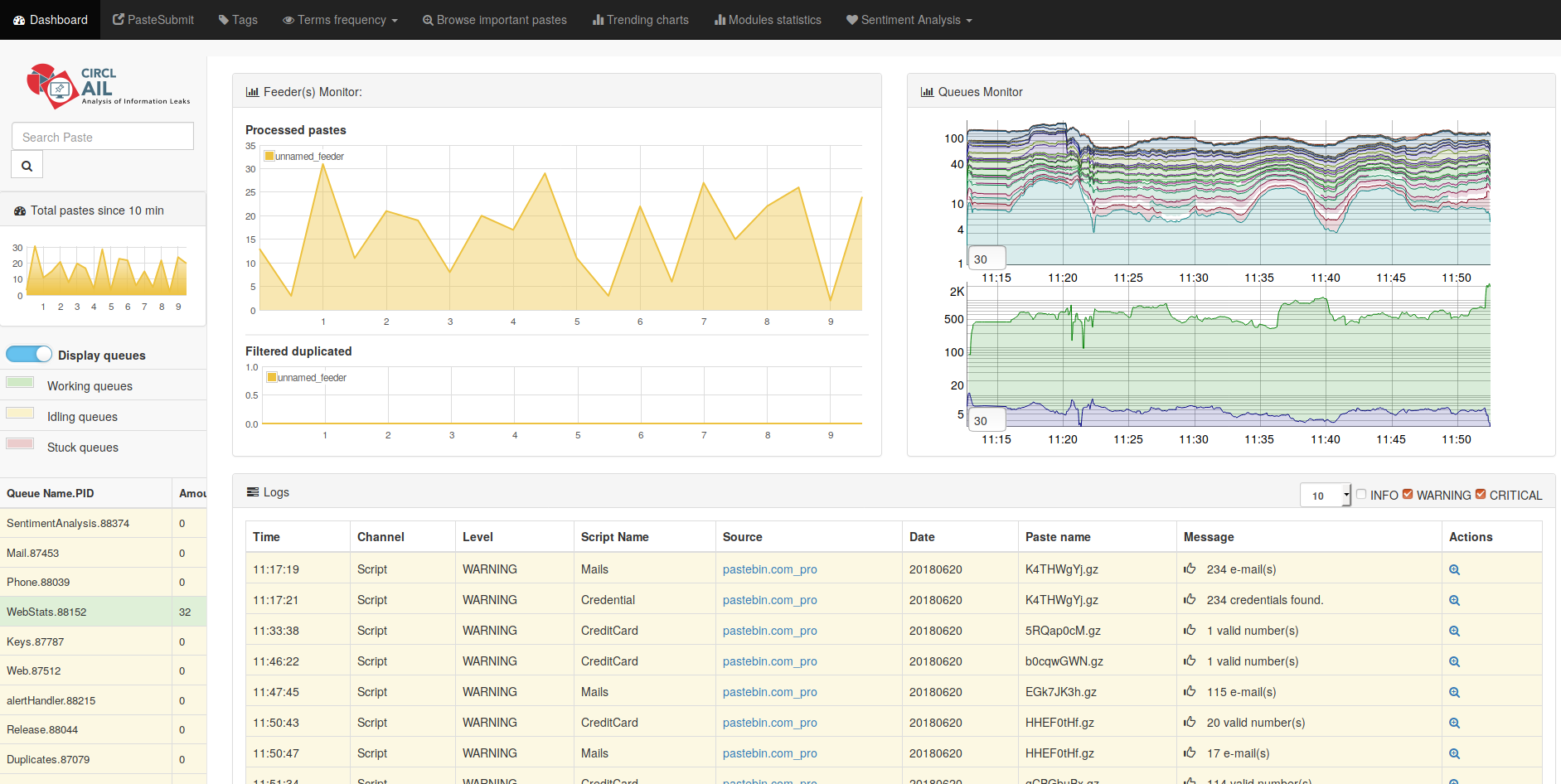

Фреймворк CIRCL AIL

AIL – это модульная структура, созданная CIRCL для анализа потенциальных утечек информации из источников неструктурированных данных.

Это означает, что вы можете добавить любой канал или источник и направить его в AIL.

Фреймворк AIL является гибким и может быть расширен для других целей.

Кибербезопасность – это постоянная задача: вы должны постоянно сканировать угрозы, проверять уязвимости в вашей сети и принимать меры по их устранению.

Проактивный подход, при котором вы используете правильные инструменты кибербезопасности для моделирования атак, исправления уязвимостей для предотвращения (сетевых) брешей и быстрого выявления угроз, поможет вам оставаться на вершине и быстрее реагировать на угрозы.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru

Карты отслеживания вредоносных программ, которые позволяют просматривать Cyber Attacks в режиме реального времени

Немецкий стажер с шестью сотрудниками выяснил, как разрешить пользователям изменять видео высокого разрешения как это происходит.

Titanpad: редактирование документов в режиме онлайн, совместная работа в режиме реального времени

Онлайн редактирование документов, совместная работа с документами в режиме реального времени с Titanpad.

Карты Google: как отслеживать своих друзей в режиме реального времени

Карты Google позволяют отслеживать местоположение вашего друга в режиме реального времени, и вот как использовать эту функцию.

Источник: ru.joecomp.com