I need the sniffer to test network traffic of applications developed by me for Windows and Facebook. Basic requirements: display request and response display HTTP headers display the time it took.

I need the sniffer to test network traffic of applications developed by me for Windows and Facebook.

- display request and response

- display HTTP headers

- display the time it took to complete HTTP request

Now I’m using HTTP Analyzer.

A very good tool, but it terminates with some error after 10-15 min running on Vista.

22.1k 27 gold badges 119 silver badges 216 bronze badges

asked Aug 13, 2009 at 12:49

Wireshark if you want to see everything going on in the network.

Fiddler if you want to just monitor HTTP/s traffic.

Live HTTP Headers if you’re in Firefox and want a quick plugin just to see the headers.

Also FireBug can get you that information too and provides a nice interface when your working on a single page during development. I’ve used it to monitor AJAX transactions.

АНОНИМНОСТЬ В ИНТЕРНЕТЕ ▲ Метод профессионалов

7,918 9 gold badges 65 silver badges 103 bronze badges

answered Aug 13, 2009 at 12:52

3,157 2 gold badges 29 silver badges 39 bronze badges

I now use CharlesProxy for development, but previously I have used Fiddler

answered Aug 13, 2009 at 12:53

Richy B. Richy B.

1,609 12 silver badges 20 bronze badges

Wireshark is the world’s foremost

network protocol analyzer, and is the

de facto (and often de jure) standard

across many industries and educational

institutions.

There is a bit of a learning curve but it is far and away the best tool available.

answered Aug 13, 2009 at 12:50

Andrew Hare Andrew Hare

340k 71 gold badges 636 silver badges 631 bronze badges

answered Aug 13, 2009 at 14:54

Julian Reschke Julian Reschke

39.2k 8 gold badges 92 silver badges 96 bronze badges

Fiddler is great when you are only interested in the http(s) side of the communications. It is also very useful when you are trying to inspect inside a https stream.

answered Aug 13, 2009 at 13:10

294 1 silver badge 7 bronze badges

I like TcpCatcher because it is very simple to use and has a modern interface. It is provided as a jar file, you just download it and run it (no installation process). Also, it comes with a very useful «on the fly» packets modification features (debug mode).

answered Jul 14, 2010 at 12:44

173 1 silver badge 6 bronze badges

I use Wireshark in most cases, but I have found Fiddler to be less of a hassle when dealing with encrypted data.

answered Aug 13, 2009 at 12:56

464 4 silver badges 10 bronze badges

I am looking for a program that can monitor all of the http requests a program is making and also capture the POST GET data that it is sending to the server. Any suggestions?

asked Apr 16, 2019 at 9:28

Как узнать какие программы используют интернет на комьютере

It depends on where the application you want to monitor is running. If the application is running on your computer, a popular tool that you could use to achieve this is Fiddler.

If you’re running an OS other than Windows, there is Beta versions for Linux and MacOS X.

There is always Wireshark, but it is an advanced network monitoring tool that may require some research in order to achieve what you want.

answered Apr 16, 2019 at 16:05

151 1 silver badge 5 bronze badges

Set up a proxy (like squid). Then you can review those requests in the log files.

answered Apr 16, 2019 at 16:01

2,965 1 gold badge 15 silver badges 18 bronze badges

Предыстория:

Есть компания XLN которая выпускает софт. Чтобы скачать их софт, нужно скачать их менеджер софта и через него устанавливать необходимые программы.

Я хочу узнать URL по которым скачиваются установщики программ.

Вот тут их менеджер программ XLN Online Installer:

https://www.xlnaudio.com/demos

Я нахожусь в macOS.

Пробовал использовать Proxyman и Fiddler Everywere, но они не видят трафик от приложения XLN Online Installer, как-будто его нет.

Пробовал использовать Wireshark, но в нем мне не удалось разобраться. Я комп подключил к Wifi и отключил подключение через Ethernet. В настройках протокола IEEE 802.11 указал пароль:Wifi_точка для wpa-pwd, чтобы трафик дешифровался, потом запустил скачивание софта через XLN Online Installer, но среди посыпавшихся пакетов не смог увидеть URL’ы по которым стучится приложение.

Собственно как посмотреть все исходящие HTTP запросы от какого-то конкретного приложения или от всего, что есть в моей macOS? Именно запросы, а не пакеты, ну или пакеты, в которых будут URL’ы…

NirSoft CurrPorts — это программное обеспечение для мониторинга сети, которое отображает список всех открытых на данный момент портов TCP/IP и UDP на вашем локальном компьютере. Для каждого порта в списке также отображается информация о процессе, открывшем порт, включая имя процесса, полный путь процесса, информацию о версии процесса (название продукта, описание файла и т.д.), Время, в течение которого процесс был создан, и пользователь, который создал его.

Кроме того, CurrPorts позволяет закрывать нежелательные TCP-соединения, завершать процесс, который открыл порты, и сохранять информацию о портах TCP/UDP в файл HTML, файл XML или текстовый файл с разделителями табуляции.

CurrPorts также автоматически помечает розовым цветом подозрительные порты TCP/UDP, принадлежащие неопознанным приложениям (приложения без информации о версии и значков)

CurrPorts является бесплатной и портативной (не требует установки).

Что касается отслеживания исходящего трафика, вы можете использовать Удаленный адрес, указанный в CurrPorts в VisualRoute, который предоставит вам графическое представление Traceroute, Ping, Reverse DNS Connectivity Analysis.

VisualRoute является условно-бесплатной, попробуйте, прежде чем купить.

Как отследить запрос

Каждая программа, работающая с сетью, отправляет запросы к тому или иному серверу. Зачастую необходимо знать, куда именно приложение направляет свои пакеты, чтобы определить, не несет ли это потенциальную угрозу для операционной системы. Отслеживание сетевых запросов — способ поиска вредоносного программного обеспечения на компьютере.

Для просмотра запросов от приложений в сеть используются специальные программы-снифферы, перехватывающие и анализирующие исходящий трафик. Такие анализаторы позволяют обнаружить лишний трафик, который увеличивает нагрузку на сетевую карту и канал связи, что оказывает влияние на скорость передачи данных.

Существует большое количество снифферов, которые по-разному эффективны. Из всех программ стоит отметить Wireshark, позволяющий просматривать проходящий траффик в реальном времени, что помогает оценить сетевую активность того или иного приложения. Fiddler обладает аналогичным функционалом, однако имеет возможность отслеживать траффик и с мобильных устройств на базе Windows Phone, iPhone и многих других.

Ознакомившись с описаниями программ в интернете, выберите наиболее удобное для себя приложение. Скачайте установочный файл программы с официального сайта разработчиков. Не стоить скачивать снифферы со сторонних ресурсов, поскольку под ними могут быть замаскированы вредоносные приложения.

Дважды кликните на скачанном файле и произведите установку, следуя инструкциям на экране. Запустите программу при помощи ярлыка на рабочем столе или через меню «Пуск».

В главном окне показывается уходящие в данный момент запросы, а также IP и тип отправляемого запроса. Окно программы быстро обновляется, а потому если вы хотите наблюдать за каким-то конкретным адресом, то выставьте параметры фильтра через соответствующий пункт меню Filters.

При помощи браузера Firefox можно также просматривать уходящие запросы, для этого необходимо скачать с официального сайта программы плагин Tamper Data и установить его, кликнув дважды в менеджере плагинов. Для Opera аналогичное расширение называется Hit Sniffer Analytics.

Перед использованием каждого сниффера, следует ознакомиться с файлами помощи программы или созданными разработчиками руководствами по использованию.

Забыли пароль?

Еще не зарегистрированы?

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.

Программа Fiddler — это прокси, позволяющий просматривать все клиентские HTTP запросы и отслеживать трафик между локальным ПК и удаленным сервером/сервисом.

Она отлично работает, например, при отладке клиентской части сайта, позволяет просматривать внешние запросы, параметры и данные форм и куки (cookies).

Но при работе с веб-сервисами (web services), когда, например, нужно отследить по какому URL адресу сервис осуществил запрос, без дополнительной настройки программы Fiddler данного действия не увидеть. Это возможно, если сайт работает через инструмент Cassini, но в случае с IIS — Fiddler не покажет необходимую информацию о трафике сервиса.

Причина кроется в учетных записях, от имени которых работают IIS и Fiddler. Они оба запускаются под администратором. А вот приложения (сайты, сервисы) под управлением IIS работают уже из-под учетной записи «Network Service». Если бы можно было запустить Fiddler под Network Service, проблема была бы решена, но к сожалению, это невозможно.

Поэтому, чтобы Fiddler начал отслеживать определенное приложение IIS, необходимо производить запуск этого приложения из-под учетной записи администратора. По соображениям безопасности не рекомендуется делать это на рабочих серверах и использовать только для отладки приложения на девелоперской машине.

Сделаем следующие шаги:

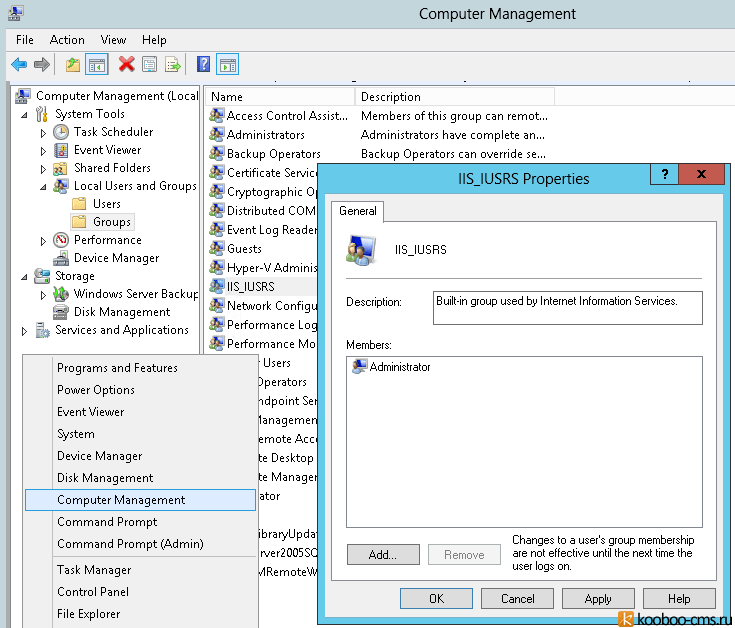

1) Добавим пользователя, обладающего правами администратора, в группу IIS_IUSRS (для IIS 7 и младше) или в группу IIS_WPG (для IIS 6 и старше) (группа обладает правами сетевой службы).

Для этого переходим:

Computer Management -> Local Users and Groups -> Groups -> IIS_IUSRS/IIS_WPG и добавляем в группу администратора.

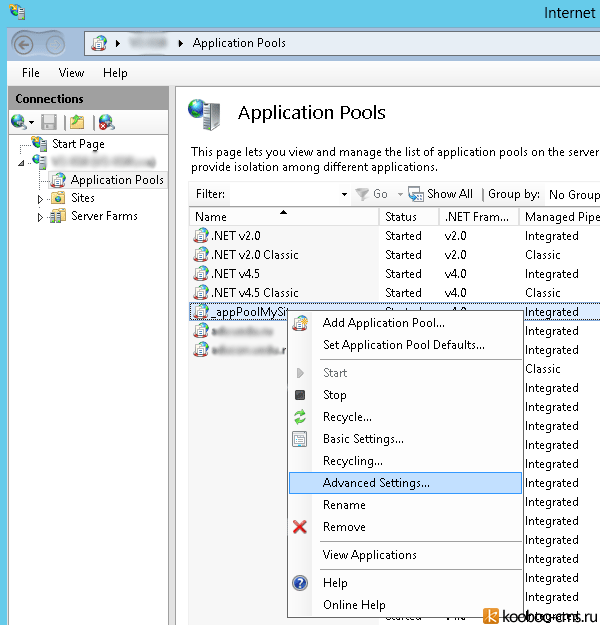

2) Теперь необходимо настроить пул веб-приложения (Application Pool) для его запуска под учетной записью администратора.

Здесь может быть два варианта. Если для сайта, который нужно отслеживать, выделен отдельный пул, то настройку можно производить конкретно для него. Либо создать новый пул специально для подобных процедур и затем при необходимости привязывать его к нужным приложениям.

Итак, заходим в IIS, в списке пулов (Application Pools) выбираем нужный пул и переходим в его расширенные настройки (Advanced Settings):

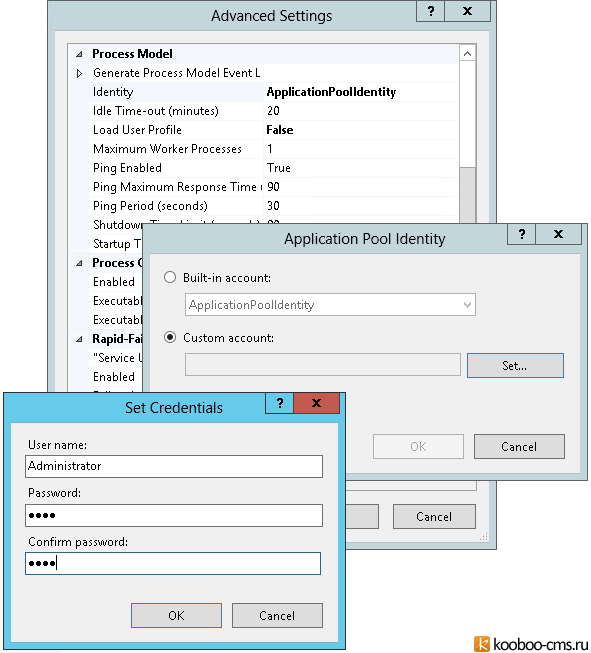

В настройках пула в параметре Identity выбираем Custom account и по нажатию на Set — прописываем учетные данные администратора (логин и два раза пароль):

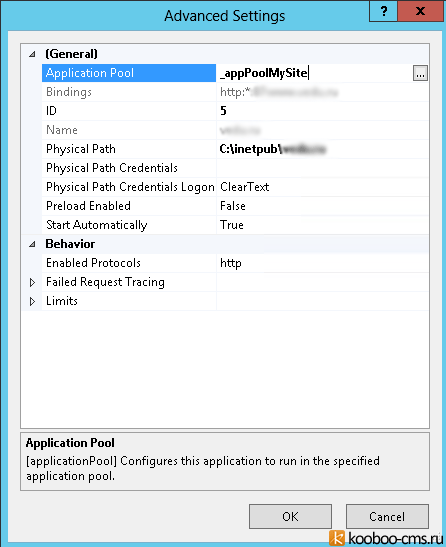

При необходимости связываем пул приложения (Application Pool) с веб-приложением. Для этого переходим в расширенные настройки нужного сайта/приложения и указываем пул:

Теперь можно запускать Fiddler, стартовать сайт/сервис и программа будет отслеживать все его запросы.

Источник: windowsina.ru

Мониторинг HTTP запросов

Какими утилитами можно полностью отслеживать HTTP общение с неким сайтом, включая заголовки, GET и POST запросы — в общем ВСЁ что шлют друг другу браузер и сервер, в т.ч. если я нажимаю на какие-н. кнопки на сайте и т.п. CHROME Developer tools не предлагать.

Отслеживать

371 1 1 золотой знак 5 5 серебряных знаков 13 13 бронзовых знаков

задан 5 июл 2013 в 12:58

1,249 2 2 золотых знака 20 20 серебряных знаков 56 56 бронзовых знаков

Первое что нашлось: HTTP Analyzer v5, наиболее правильным запросом будет «http sniffer», если эта программа Вам не подойдет.

5 июл 2013 в 13:07

fiddler2.com — на мой взгляд самый удобный, пользуюсь им. В отличии от HTTP Analyzer, бесплатен

5 июл 2013 в 17:35

ну и никто не отменял WireShark и WinDump (tcpDump), хотя это не очень удобно будет для этой задачи.

5 июл 2013 в 18:42

Charles самое то.

6 июл 2013 в 0:12

2 ответа 2

Сортировка: Сброс на вариант по умолчанию

Fiddler — прокси, который работает с трафиком между Вашим компьютером и удаленным сервером, и позволяет инспектировать и менять его.

Fiddler можно расширять с помощью скриптов на языке JScript.NET (писать их очень просто), кустомизировать меню программы, и вообще — замечательный инструмент.

Использовать его можно с любым браузером.

Отслеживать

ответ дан 6 сен 2015 в 13:25

5,723 12 12 серебряных знаков 31 31 бронзовый знак

С помощью Fiddler вы сможете отслеживать запросы только из браузера, так как Fiddler имитирует proxy server.

Если вы будете тестировать работу приложения, то вам необходимо будет настроить его на использование прокси Fiddler’а ( http://localhost:8888 ), иначе ничего не увидите.

Так можно использовать другие sniffer’ы, например, WireShark. Можно выбрать интерфейс и в «Capture filter. » прописать:

port 80 and src test.site.org

И wireshark будет отслеживать весь трафик по порту 80. TCP пакеты можно скрыть, указав в «Apply display filter. » — http

Источник: ru.stackoverflow.com

Как отследить запросы приложения windows

Если вы пользуетесь системой Windows, то скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

- Используемая программа не может подключиться к Интернету, несмотря на то, что с другими приложениями эта проблема не наблюдается. В данном случае для устранения неисправности следует проверить, не блокирует ли системный фаервол запросы данной программы на подключение.

- Вы подозреваете, что компьютер используется для передачи данных вредоносной программой и хотите провести мониторинг исходящего трафика на предмет подозрительных запросов подключения.

- Вы создали новые правила разрешения и блокировки доступа и хотите убедиться, что фаервол корректно обрабатывает заданные инструкции.

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Это внутренняя техническая сторона брандмауэра Windows. Данный интерфейс позволяет разрешать или блокировать доступ программ в Интернет, настраивать входящие и исходящий трафик. Кроме того, именно здесь можно активировать функцию регистрации событий — хотя не сразу понятно, где это можно сделать.

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

- Профиль домена используется для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль.

- Частный профиль используется для подключения к частным сетям, включая домашние или персональные сети — именно данный профиль вы скорее всего будете использовать.

- Общий профиль используется для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

- Дата и время подключения.

- Что произошло с подключением. Статус “ALLOW” означает, что фаервол разрешил подключение, а статус “DROP” показывает, что подключение было заблокировано фаерволом. Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра.

- Тип подключения — TCP или UDP.

- По порядку: IP-адрес источника подключения (компьютера), IP-адрес получателя (например, веб-страницы) и используемый на компьютере сетевой порт. Данная запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями — они могут быть совершены вредоносными программами.

- Был ли успешно отправлен или получен пакет данных.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Чтобы перехватывать трафик, анализаторы могут использовать перенаправление пакетов или задействовать так называемый Promiscuous mode — «неразборчивый» режим работы сетевого адаптера, при котором отключается фильтрация и адаптер принимает все пакеты независимо от того, кому они адресованы. В обычной ситуации Ethernet-интерфейс фильтрует пакеты на канальном уровне. При такой фильтрации сетевая карта принимает только широковещательные запросы и пакеты, MAC-адрес в заголовке которых совпадает с ее собственным. В режиме Promiscuous все остальные пакеты не отбрасываются, что и позволяет снифферу перехватывать данные.

Нередко анализаторы трафика применяются в «мирных» целях — для диагностики сети, выявления и устранения неполадок, обнаружения вредоносного ПО или чтобы выяснить, чем заняты пользователи и какие сайты они посещают. Но именно при исследовании безопасности сетевого периметра или тестировании на проникновение сниффер — незаменимый инструмент для разведки и сбора данных. Существуют снифферы для различных операционных систем, кроме того, подобное ПО можно установить на роутере и исследовать весь проходящий через него трафик. Сегодня мы поговорим о наиболее распространенных популярных анализаторах трафика для платформы Microsoft Windows.

Wireshark

Об этой программе знает, наверное, каждый, кто хотя бы раз сталкивался с задачей анализа трафика. Популярность Wireshark вполне оправданна: во‑первых, данный продукт бесплатен, во‑вторых, его возможностей вполне хватает для решения самых насущных вопросов, касающихся перехвата и анализа передаваемых по сети данных. Продукт пользуется заслуженной популярностью у вирусных аналитиков, реверс‑инженеров, системных администраторов и, безусловно, пентестеров.

Что такое Wireshark, знает, наверное, каждый

Этот анализатор имеет русскоязычный интерфейс, умеет работать с большим количеством сетевых протоколов (перечислять здесь их все лишено смысла: полный список можно найти на сайте производителя). В Wireshark можно разобрать каждый перехваченный пакет на части, просмотреть его заголовки и содержимое. У приложения очень удобный механизм навигации по пакетам, включая различные алгоритмы их поиска и фильтрации, есть мощный механизм сбора статистики. Сохраненные данные можно экспортировать в разные форматы, кроме того, существует возможность автоматизировать работу Wireshark с помощью скриптов на Lua и подключать дополнительные (даже разработанные самостоятельно) модули для разбора и анализа трафика.

Помимо Ethernet, сниффер умеет перехватывать трафик беспроводных сетей (стандарты 802.11 и протокол Bluetooth). Тулза позволяет анализировать трафик IP-телефонии и восстанавливать TCP-потоки, поддерживается анализ туннелированного трафика. Wireshark отлично справляется с задачей декодирования протоколов, но, чтобы понять результаты этого декодирования, надо, безусловно, хорошо разбираться в их структуре.

К недостаткам Wireshark можно отнести то, что восстановленные потоки не рассматриваются программой как единый буфер памяти, из‑за чего затруднена их последующая обработка. При анализе туннелированного трафика используется сразу несколько модулей разбора, и каждый последующий в окне программы замещает результат работы предыдущего — в итоге анализ трафика в многоуровневых туннелях становится невозможен.

В целом Wireshark — не просто популярный, но очень добротный продукт, позволяющий отследить содержимое гуляющих по сети пакетов, скорость их передачи, найти «проблемные места» в сетевой инфраструктуре. Но в отличие от коммерческих приложений здесь нет удобных инструментов визуализации. Кроме того, с помощью Wireshark не так уж и просто, например, выловить из трафика логины и пароли, а это одна из типичных задач при тестировании на проникновение.

CommView

Среди существующих ныне снифферов CommView — один из самых старых и заслуженных ветеранов, об этом продукте «Хакер» писал еще в 2001 году. Проект жив и по сей день, активно развивается и обновляется: последняя на текущий момент версия датирована 2020 годом. Несмотря на то что продукт платный, производитель предлагает скачать триал, который позволяет посмотреть работу приложения на практике — пробная версия сниффера перехватывает трафик в течение пяти минут, после чего просит денег.

CommView — заслуженный «ветеран» в мире снифферов

Программа имеет русскоязычный интерфейс, что может стать определяющим фактором при выборе сниффера для пользователей, не владеющих английским. Главное преимущество CommView — возможность гибко настроить правила фильтрации пакетов: можно выбрать отдельные протоколы, которые будет отслеживать приложение, сортировать пакеты по ряду признаков, например по размеру или заголовку.

Ассортимент поддерживаемых протоколов также весьма велик: сниффер умеет работать с самыми распространенными прикладными протоколами, а также выполнять реконструкцию TCP-сессии и UDP-потока. При этом CommView позволяет анализировать трафик вплоть до пакетов протоколов самого низкого уровня — TCP, UDP, ICMP, а также просматривать «сырые» данные. Программа показывает заголовки перехваченных пакетов, собирает подробную статистику IP-трафика. Сохраненные данные можно экспортировать в 12 различных форматов, начиная с .txt и .csv и заканчивая файлами других анализаторов вроде Wireshark.

Помимо трафика на сетевой карте, CommView может мониторить соединения по VPN, а также трафика, проходящего через модемы — аналоговые, мобильные, ADSL, ISDN и другие, для чего в систему устанавливается специальный драйвер. Есть возможность перехвата VoIP-трафика и сессий SIP-телефонии. В состав приложения входит генератор пакетов, с помощью которого можно отправить на заданный Ethernet-интерфейс пакет указанной длины, с произвольными заголовками и содержимым. Есть также довольно удобный просмотрщик лог‑файлов, позволяющий открывать файлы журналов в отдельном окне сниффера и выполнять поиск по их содержимому.

Тулза, вне всяких сомнений, крайне удобная и полезная, если бы не «кусачие» цены на лицензию. Для профессионального пентестера покупка такого инструмента наверняка будет оправданна, но ради того, чтобы разок «глянуть сеть», можно поискать альтернативные — более дешевые или бесплатные решения.

Intercepter-NG

Это тоже очень старый и убеленный сединами инструмент — впервые «Хакер» написал о нем еще в 2012 году. C тех пор разрабатываемый нашими соотечественниками проект не только не исчез с просторов интернета, как многие его конкуренты, но даже активно развивался и совершенствовался — последняя актуальная редакция сниффера датирована 2020 годом. Существует версия программы для Android в виде .APK-файла и даже консольная версия этого инструмента для Unix.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Читайте, как в Windows 10 просмотреть данные об использовании сети приложениями и определить какие программы загружают вашу сеть. Рассмотрим только встроенные в ситему инструменты.

Введение

И операционная система «Windows 10» может вести учет и предоставлять пользователям сводный информационный реестр о том, какие из, установленных на компьютере, приложений используют сеть прямо сейчас и сколько данных они передают. А также дополнительно ознакомить со списком приложений, которые использовали сеть в течение последних тридцати дней.

Как увидеть данные, переданные методом POST, в Google Chrome

Итак, открываем (или обновляем, если она уже открыта) страницу, от которой мы хотим узнать передаваемые POST данные. Теперь открываем инструменты разработчика (в предыдущих статьях я писал, как это делать разными способами, например, я просто нажимаю F12):

Теперь отправляем данные с помощью формы.

Переходим во вкладку «Network» (сеть), кликаем на иконку «Filter» (фильтр) и в качестве значения фильтра введите method:POST:

Как видно на предыдущем скриншоте, был сделан один запрос методом POST, кликаем на него:

- Header — заголовки (именно здесь содержаться отправленные данные)

- Preview — просмотр того, что мы получили после рендеренга (это же самое показано на странице сайта)

- Response — ответ (то, что сайт прислал в ответ на наш запрос)

- Cookies — кукиз

- Timing — сколько времени занял запрос и ответ

Поскольку нам нужно увидеть отправленные методом POST данные, то нас интересует столбец Header.

Там есть разные полезные данные, например:

- Request URL — адрес, куда отправлена информация из формы

- Form Data — отправленные значения

Пролистываем до Form Data:

Там мы видим пять отправленных переменных и из значения.

Если нажать «view source», то отправленные данные будут показаны в виде строки:

Вид «view parsed» — это вид по умолчанию, в котором нам в удобном для восприятия человеком виде показаны переданные переменные и их значения.

Как увидеть данные, переданные методом POST, в Firefox

В Firefox всё происходит очень похожим образом.

Открываем или обновляем нужную нам страницу.

Открываем Developer Tools (F12).

Отправляем данные из формы.

Переходим во вкладку «Сеть» и в качестве фильтра вставляем method:POST:

Кликните на интересующий вас запрос и в правой части появится окно с дополнительной информацией о нём:

Переданные в форме значения вы увидите если откроете вкладку «Параметры»:

Другие фильтры инструментов разработчика

Для Chrome кроме уже рассмотренного method:POST доступны следующие фильтры:

- Как удалить приложение вконтакте на windows 10

- Как позвонить с whatsapp на стационарный телефон

- Как найти приложение часы

- Скачать приложение где можно менять цвет волос

- Как установить приложение в centos

Источник: telefony-gid.ru