Один из них такой: А вот как определить процесс, если этим процессом является драйвер?

В таких случаях Unlocer пишет, что процесс не блокирован, но удалить, переместить, переименовать файл можно только при перезагрузке.

NirSoft OpenedFilesView кроме того, что это процесс системный, тоже не пишет ничего.

Ни Process Explorer, ни Process Monitor, ни другие утилиты не пишут каким процессом занят файл, если этим процессом является какой-нибудь драйвер.

В папке C:WindowsTemp у меня появился фай TmpFile1.

Разер файла 8 409 088 Байт (ровно 16424 кластера).

Внутри файл начинается с «. RajuRam . xV4 . RamDisk . FAT32 . «, потом идут одни нули «. 00 . » и заканчивается так «. MS-HORDRIVE . «.

Удалить, переместить, переименовать его ничем не возможно.

Определить, какой процесс его создает, тоже не получается.

«Методом тыка» и путем «гугления» проблемы, путем проб и ошибок, было найдено, что этим процессом является драйвер.

Как отслеживать удаление файлов в Windows

Это драйвер aksdf.sys:

— Description: Aladdin Data Mini-Filter Driver

— ImagePath: C:Windowssystem32driversaksdf.sys

— Start: 2 — это автозагрузка (0 — загрузочный, 1 — системный, 2 — автозагрузка, 3 — вручную, 4 — отключен)

Короче, с какой-то программой, даже не знаю какой, установился алладиновский драйвер защиты Driver Sentinel HASP.

Если проделать операции Диспетчер устройств >>> Вид >>> Показать скрытые устройства >>> Драйверы несамонастраиваемых устройств >>> aksdf >>> Свойства >>> Драйвер >>> Остановить, то файл C:WindowsTempTmpFile1 сразу же исчезает, но при включении драйвера он сразу же появляется опять.

Так же, когда у меня стоял Kaspersky Cristal, какой-то один из его драйверов так же создавал в папке C:WindowsTemp какие-то файлы, которые так же удалить, переместить, переименовать было невозможно, которые так же сами исчезали после отключения драйвера и появлялись после включения.

Вот и основной вопрос: «Как программно, не «методом тыка», не «гуглением», а средствами Windows, определить, каким процессом занят файл, если этим процессом является драйвер?»

Драйвер – это системный процесс, и сторонних утилит, способных копаться в системных процессах, практически нет. Помочь моли бы Microsoft (а оно ей надо) или Марк Руссинович, и его утилита Process Monitor.

Если коротко, то методика такая:

— Ставим фильтр на путь: C:WindowsTempTmpFile1

— Ставим галочку Enable Boot Logging (Включить лог загрузки)

— Указываем путь сохранения лога

— Перезагружаемся

— Исследуем загрузочный лог

В стеке оказалось 4 программы: Ntoskrnl.exe, aksdf.sys, fltMgr.sys, ntfs.sys.

Получается, что ядро системы Ntoskrnl.exe грузит драйвер защиты Sentinel HASP aksdf.sys, он дает команду на создание файла C:WindowsTempTmpFile драйверу фильтра файловой системы fltMgr.sys, а то уже передает эту команду конкретно исполнителю, драйверу файловой системы NTFS ntfs.sys.

Основы Wireshark. Настройка, захват и расшифровка трафика

Источник: forum.ru-board.com

Как пользоваться программой Process Monitor

Process Monitor – это фирменная утилита от Microsoft для ОС Windows, позволяющая в режиме реального времени отследить активность любой программы или приложения, установленного на компьютере. Грубо говоря, Process Monitor отвечает на вопросы: как узнать, что делает та или иная программа при установке, запуске, работе, удалении, какие записи вносит в системный реестр Windows, как используется интернет-соединение, и многие другие. Однако, при первом знакомстве с этой утилитой многие пользователи не сразу поймут, как же работать с программой Process Monitor, поэтому далее вкратце рассмотрим основные моменты.

И так, скачать последнюю версию Process Monitor вы можете с нашего сайта. Скачав, и запустив утилиту, в главном окне программы мы увидим примерно следующее.

Несмотря на отсутствие русского интерфейса Process Monitor, найти то что нужно, используя эту утилиту, не составит особого труда, а всё благодаря простой и интуитивно понятной системе фильтрации.

Далее рассмотрим работу программы (как работают фильтры в Process Monitor) на примере.

Допустим, что нам требуется узнать о том, что делает то или иное приложение на нашем компьютере, к примеру браузер Google Chrome.

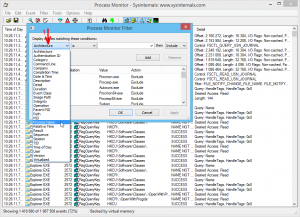

Для начала нам необходимо знать имя исследуемого процесса, в нашем примере это chrome.exe. Дальше алгоритм действий следующий: используя контекстное меню программы (Filter) или сочетание клавиш (Ctrl+L) открываем Process Monitor Filter (окно на скриншоте ниже).

Здесь мы видим, что по умолчанию в программе уже задействован ряд фильтров, исключающих из общего списка (отображены в главном окне программы) различного рода системные процессы, в которых нет необходимости для анализа априори.

В примере мы создадим свой собственный фильтр (по имени процесса) с целью найти и отследить только то, что касается браузера Google Chrome (файлы, записи в системном реестре, сетевая активность и т.д.).

В первом выпадающем списке выбираем «Process Name» (по умолчанию там «Architecture»).

Во втором случае оставляем «is», т.е. мы включаем значение в поиск, а далее выбираем сам процесс «chrome.exe», при условии, что браузер уже запущен (если мы ходим отследить, что делает та или иная программа до запуска, то название процесса в это поле необходимо вводить вручную).

В четвёртом поле также оставляем значение по умолчанию «Include» (это позволит отображать в общем потоке, только интересующий нас процесс). Для добавления фильтра нажимаем «Add».

Нажимаем «Apply» и «OK».

И сразу же видим всю детальную информацию именно по процессу «chrome.exe»: ID процесса, потока, обращения к файлам, системному реестру Windows и т.д.

Нажав зелёную стрелочку в меню программы, можно сразу же перейти к месту расположения любого файла или ключа реестра из списка.

Если у вас имеются вопросы, или возникли проблемы в процессе работы с Process Monitor, то рекомендуем посетить официальный форум разработчика (Sysinternals), посвященный этой программе.

А вдруг и это будет интересно:

- Что делать, если появляется сообщение «iPhone отключен подключитесь к iTunes»

- Как исправить ошибку 0x803f7001 в Windows 10

- Как записать мультизагрузочную флешку Windows с помощью WinToHDD

- Как открыть командную строку в текущей папке Windows 11, 10

- Как записать загрузочную флешку Windows с помощью UltraISO

- Как очистить компьютер от «мусора» с помощью KCleaner

Источник: alpinefile.ru

Process Monitor как пользоваться программой для слежения за активностью файлов в системе?

Действительно, Process Monitor как и все продукты Sysinternals, одна из лучших в своем роде утилит для мониторинга событий в системе.

С её помощью легко проследить активность в файловой системе, процессах в памяти и реестре с помощью натсраиваемых фильтров.

Для примера рассмотрим вариант слежения за файловой активностью приложения.

В начале нужно отсечь избыточную информацию о ненужных данных, оставив только активность файловой системы.

Для этого щелкаем по кнопкам отключения модулей: активности реестра, сетевой активности, процессов и событий — нажимаемые кнопки показаны на скриншоте.

Данных стало заметно меньше, уже есть понимание процессов, но можно сделать ещё лучше — создаем настраиваемый фильтр.

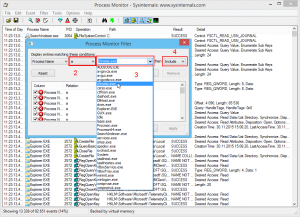

Жмите комбинацию клавиш Ctrl+L – откроется окно фильтра.

Настраивать фильтр можно по следующим параметрам, которые открываются в выпадающем меню, например самый популярный Path — путь к нужному приложению.

Если выбрать этот параметр, то Process Monitor будет следить за файловой активностью (в нашем случае) выбранного приложения.

Для этого в следующем меню выбираем условия — Contains (содержит), не содержит, больше, меньше и так далее.

В нашем случае для указания пути к файлу указываем:

Path – Contains – путь к файлу

В последнем поле выбираем между значениями Include (включен) или Exclude (исключен), что означает будут ли результаты отображаться или будут исключены из отчета.

Кнопка Add добавляет фильтр в список фильтров.

Например, необходимо просмотреть файловую активность используемого файла pagefile.sys, фильтр будет иметь вид:

Источник: softobase.com