Расширение файла отражателя связано с .NET Offeructor, инструментом для Microsoft Windows, который позволяет пользователям проверять и декомпилировать программы, написанные в Microsoft .net.

Файл отражателя хранит некоторые данные, используемые .NET Offeructor.

Как открыть: вероятно, не предназначен для доступа к пользователю.

Как преобразовать: вероятно, нельзя преобразовать во что -либо еще.

Red Gate Software Ltd.

Various data

- .mep — Расширение файла

- .mvf — Расширение файла

- .wsv — Расширение файла

- .sky — Расширение файла

- .drt — Расширение файла

N/A

- .7z — Расширение файла

- .3gp — Расширение файла

- .3ds — Расширение файла

- .3g2 — Расширение файла

- .3dm — Расширение файла

Как решить проблемы с файлами REFLECTOR

- Свяжите расширение файла REFLECTOR с правильным приложением. На:

Windows:Щелкните правой кнопкой мыши по любому файлу REFLECTOR и выберите «Open with» > «Choose another app» Теперь выберите другую программу и установите флажок «Always use this app to open *.REFLECTOR files».Mac:Щелкните правой кнопкой мыши (или Ctrl-клик) файл REFLECTOR, затем щелкните «Open with» > «Other. » Затем выберите другую программу и установите флажок «Always Open With».Linux:Щелкните правой кнопкой мыши по файлу, выберите «Open with» и выберите другую программу.iPhone:Нажмите на файл. Если вы не видите приложение для открытия файла, нажмите «Поделиться» и выберите приложение. Или сохраните файл. Затем откройте приложение «Файлы» «Файлы». Там долго нажимайте на файл, затем отпустите палец. Вы увидите черную строку меню. Затем нажмите «Поделиться» и выберите приложение.Android:Нажмите значок «Настройки» на смартфоне, затем нажмите в разделе «Приложения». Нажмите значок «Параметры» в правом верхнем углу экрана, чтобы изменить приложения по умолчанию. - Обновите свое программное обеспечение, которое должно фактически открыться REFLECTOR — это .NET Refluctor Data.. Потому что только текущая версия поддерживает последний формат файла REFLECTOR.

- Чтобы убедиться, что ваш файл REFLECTOR не поврежден и не заражен вирусом, получите файл еще раз и отсканируйте его с помощью антивирусной программы.

Источник: whatext.com

WasteyTV — Как редактируют и продают дефолтные .dll файлы в 2021 году

Русские Блоги

Как декомпилировать .NET? Как получить что-то даром? Как взломать чужой софт? Как просматривать исходный код других людей, эти вопросы часто больше всего беспокоят новичков.

Конечно, как человек, долгое время работавший в этой индустрии, я не испытываю отвращения или отвращения к такому поведению.

Есть поговорка, которая хороша, но в этом нет ничего плохого, точно так же, как сам меч не имеет праведности и зла, это зависит от того, как вы его используете.

Что ж, тогда мы познакомимся с тем, как декомпилировать.

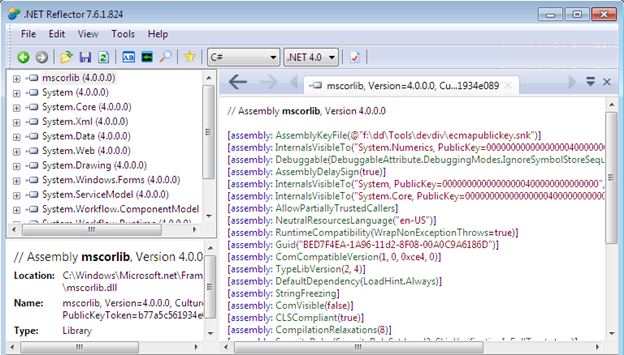

На самом деле это очень просто и не загадочно. Это инструмент Reflector. Вы можете перейти на сайт Reflector (http://www.aisto.com/roeder/dotnet/) После загрузки последней версии разархивируйте ее и используйте Reflector.exe, чтобы дважды щелкнуть по ней, чтобы запустить ее.Интерфейс выглядит следующим образом.

Получение исходных кодов приложения .Net. Reflector.

Щелкните файл-> открыть, чтобы выбрать DLL, которую необходимо декомпилировать. После открытия пространство имен элемента управления появится в списке слева, например, dataaccesscommon выше. Щелкните класс, который нужно декомпилировать, как показано ниже.

Как видите, в основном нет разницы между декомпилированным кодом и исходным кодом. Сам Reflector не имеет функции импорта кода в файл, и он должен использовать связанные подключаемые модули. Ниже описывается использование подключаемого модуля и использовать.(1) Reflector.FileDisassembler и Reflector.FileGenerator имеют одну и ту же цель. Экспорт декомпилированного кода в связанные файлы.

Я расскажу только об использовании Reflector.FileDisassemble. Использование Reflector.FileGenerator похоже на Reflector. .FileDisassemble

Адрес загрузки:

http://www.denisbauer.com/Download.aspx?File=Reflector.FileDisassembler.zip

(a) Запустите Reflector, нажмите view — add-ins . Выберите Reflector.FileDisassembler.dll (загрузите Reflector. FileDisassembler будет иметь этот файл после распаковки).

После успешного добавления в меню инструментов появится опция дизассемблера файла.

(b) Выберите класс для экспорта, а затем выберите дизассемблер файла инструментов. Появится следующее диалоговое окно.

(c) В текстовом поле введите каталог экспортируемого файла, а затем нажмите «Создать», чтобы сгенерировать файл.

(2) Подключаемый модуль Reflector.VisualStudio, вставьте инструмент Reflector в vs.net. После загрузки Reflector.VisualStudio соедините распакованный файл и Reflector.exe вместе и нажмите Reflector.VisualStudio.exe для импорта. В это время Когда мы запускаем vs.net, мы можем запустить Reflector через «External Program-Reflector» в строке меню.

Адрес загрузки:

http://www.testdriven.net/downloads/ReflectorVsAddin.zip

(3) Reflector.SQL2005Browser добавляется так же, как (1) Этот плагин используется для просмотра коллекции хранилищ в базе данных SQL Server 2005 (Yukon).

Адрес загрузки:

http://www.denisbauer.com/Download.aspx?File=Reflector.SQL2005Browser.zip

(4) Плагин Reflector.CodeMetrics, метод добавления такой же, как (1) Этот плагин используется для анализа сборок .net и отображения параметров производительности компонента.

Адрес загрузки:

http://projectdistributor.net/GetFile.aspx?type=b

id=56

Я представляю только применение пяти плагинов. Если что-то не так, вы можете указать на это.

Однако Reflector не имеет ничего общего с обфускацией шифрования. Недостаточно использовать только этот инструмент, и требуется более прочная компьютерная основа. Знания.

Источник: russianblogs.com

Обратная инженерия с помощью Reflector. Часть 1

Целью данной работы было объяснить и научить вас сложным техникам обратной инженерии (в основном, с использованием Red Gate Reflector). В данной статье я шаг за шагом развею миф о невозможности дизассемблирования и взлома .NET файлов для получения конфиденциальной информации.

- Red Gate Reflector

- .NET Framework 2.x version

- VC 2010 IDE

- ILDASM.exe (не обязательно)

Reflector относится к средствам дизассемблирования. Он разработан компанией Red Gate. Хотя раньше эта программа распространялась бесплатно, теперь разработчик коммерциализировал ее. Reflector используется для декомпиляции или дизассемблирования .NET файлов (к которым могут относиться как исполняемый файлы, так и DLL).

Функционал данной программы ограничен, и она может применяться только к файлам, созданным под CLR, она не сможет декомпилировать прочие неизвестные ей сборки. Но ограничение становится преимуществом, если мы можем легко предсказать фреймворк DLL или EXE. Если бинарный файл открыт или декомпилирован в Reflector IDE, тогда он является сборкой .NET.

Для профессионалов в сфере обратной инженерии Reflector имеет ряд преимуществ. Он предоставляет возможность по IL дизассемблированию. Открывать ILDASM.EXE отдельно нет необходимости. Он может быть интегрирован с Visual Studio 2010 или 2012 в качестве дополнения, которое может конвертировать декомпилированный код к другим языкам, поддерживаемым .NET, например VB.NET или Delphi.

Мы можем запустить командную строку Visual Studio прямо из Reflector’а для тестирования или выполнения файла прямо из программы после декомпиляции сборки. И наконец, мы можем просмотреть декомпилированный код любого NET framework от версии 4.5 до 1.0.

После того, как вы скачаете и установите IDE, вы увидите нечто похожее:

Помимо описания преимуществ и возможностей, я бы хотел упомянуть об общем заблуждении, что Reflector не может редактировать исходный код или коды операций.NET. В отличие от других дизассемблеров (CFF, IDA pro или Ollydbg), он не может сохранять свой проект в качестве сборки, он может только декомпилировать. Что касается редактирования .NET-файлов, появляется необходимость в установке открытого дополнения в среду разработки Reflector’а. Можно найти много разных полезных дополнений, позволяющих, например, редактировать шестнадцатеричный код или коды операций. Изменения можно будет сохранить в отдельный файл.

В статье мы не будем полагаться на уже готовое ПО или прочие сторонние файлы для демонстрации дизассемблированного исходного кода. Вместо этого, мы разработали свое приложение.

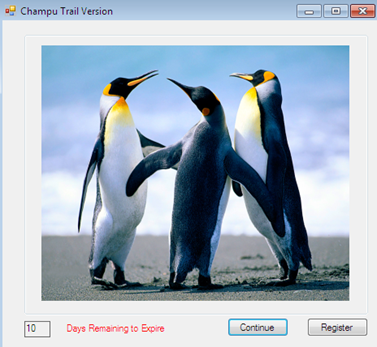

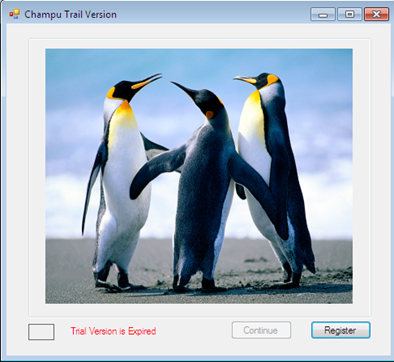

Я назвал его «Champu» в честь домашнего питомца моего сына. Программу можно запустить, когда инициируется тест, и она будет работать в триальном режиме 15 дней. Это первая особенность, касающаяся безопасности. Второй же особенностью является то, что для доступа в приложение необходимо ввести имя пользователя, пароль и лицензионный ключ. Это позволяет защититься от пиратов.

Начальное окно триальной версии выглядит следующим образом.

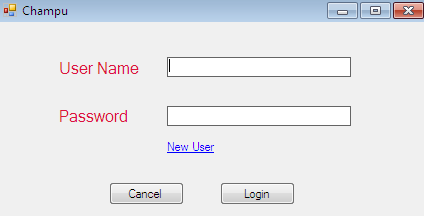

Пользователь может запустить ознакомительная версию, нажав кнопку «Continue». Далее вы должны будете задать имя пользователя и пароль.

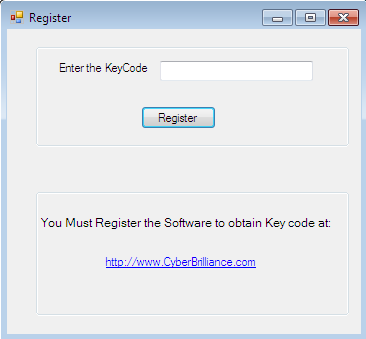

Если пользователь захочет приобрести полную версию продукта, он должен перейти на сайт производителя и получить там лицензионный ключ. Этот ключ должен вводиться в следующем окне:

Вы спросите, есть ли другой способ получить полную версию, без оплаты? Да, обратная инженерия – лучший способ для взлома проприетарной программы.

Дизассемблирование.

Как можно заметить, в диалоговом окне кнопка «Continue» неактивна и показано сообщение об истечении пробного периода. У нас нет исходного кода программы, чтобы мы могли модифицировать его для получения полной версии. Остается только купить ключ…

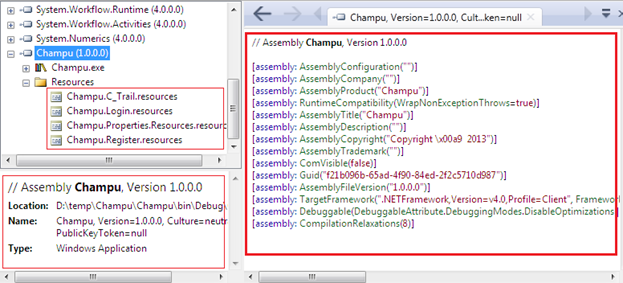

Что ж, пришло время действовать! Все что у нас есть – это champu.exe, а большего нам и не надо. Запустим Reflector IDE и откроем в нем Champu.exe. Когда файл будет открыт, вы увидите следующий график. Мы знаем, что файл был создан с помощью .NET фреймворка, так как мы смогли его открыть.

Исполняемый файл автоматически преобразуется в соответствующие файлы исходного кода. В нем есть начальная информация о сборке, типе приложения, версии, криптографическом ключе, копирайте, GUID’е и используемом фреймворке.

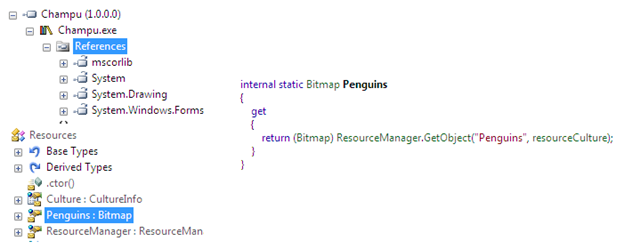

Также мы можем получить дополнительную информацию о внешних ссылках .NET сборки данного файла, как и о использованных изображениях.

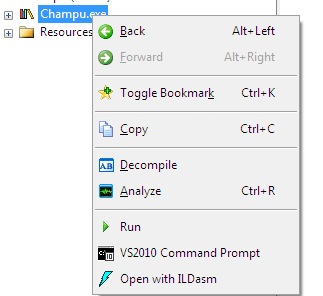

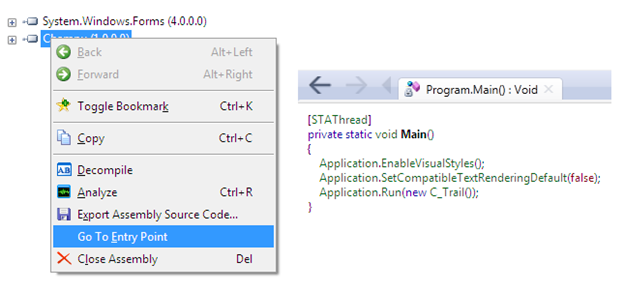

Достаточно просто можно получить большое количество информации о программе. Далее кликнем правой кнопкой мыши по файлу champu.exe, и среда разработки предложит вам различные инструменты для работы, как, например, анализатор, ILDASM, командная строка и запуск приложения.

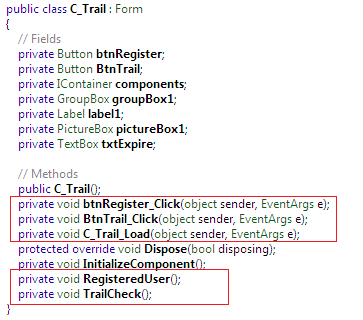

Можно заметить, что champu.exe содержит пространства имен, которое в свою очередь содержит классы C_Trial, Login и Register и статические классы Program и gData. Можно предположить, что данные классы реализуют весь функционал и ответственны за логику работы программы.

Сборка может содержать множество классов, и они будут содержать два разных типа реализованной логики. Таким образом, очень сложно определить точку входа для трассировки, но нам необходимо это сделать. Нужно кликнуть правой кнопкой мыши на champu.exe, а затем перейти по ссылке «Go To Entry Point». Справа отобразится функция сборки Main(), и будет загружен класс C_Trail.

Теперь мы определили точку входа – класс C_Trail, в котором реализована логика триального срока действия. Выбираем нужный класс в левой панели при раскрытии пространства имен Champu. Он позволит нам определить логику контроля лицензии, используемую в программе. Этот класс содержит два метода: RegisteredUser() и TrailCheck().

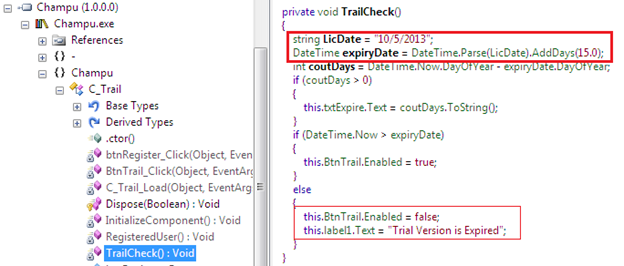

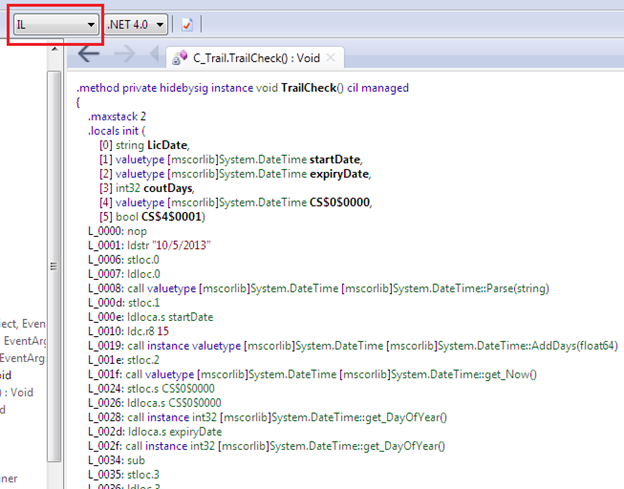

Перейдем в тело метода TrailCheck(). Здесь находится часть, отвечающая за логику триального периода. Можно понять, что программа будет работать 15 дней с 5.10.2013. Кроме того, в исходном коде мы можем найти сообщение об истечении пробного периода пользования программой.

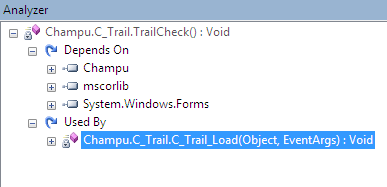

Вот и код этого метода. Нельзя с уверенностью сказать о срабатывании основного условия. Выберем TrailCheck() в левой панели и воспользуемся анализатором. Здесь я покажу кое-какую полезную информацию, такую как условие срабатывания (On_Load()) и зависимости.

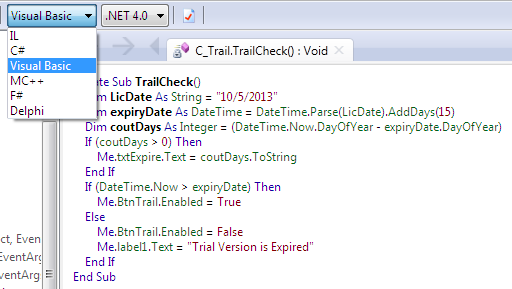

По умолчанию Reflector показывает код программы на C#. Некоторые программисты не очень хорошо знают этот язык, специально для них существует возможность изменить язык на другой, поддерживаемый .NET, например, VB.NET.

Если вы хотите изучить инструкции кодов операций MSIL, вы можете использовать соответствующий IL код. Использовать ILDASM нет необходимости.

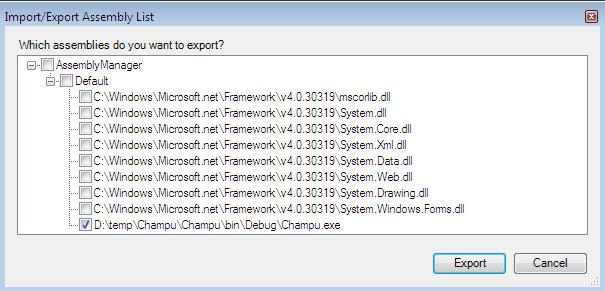

Reflector также предоставляет возможность экспорта/импорта исходного кода в/из XML файла.

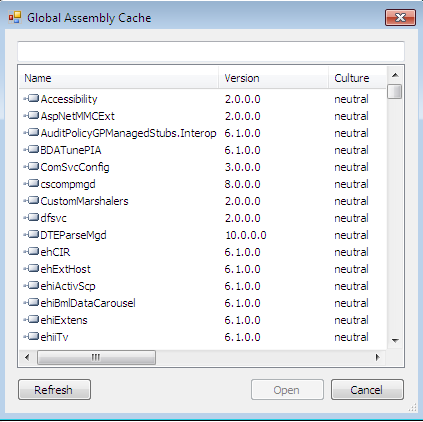

Иногда нам необходимо видеть состояние глобального кэша сборок – хранилища всех .NET сборок. Утилита GAC в Reflector предоставляет нам такую возможность, как показано ниже.

Данная статья показывает процесс дизассемблирования кода с помощью Reflector. Как уже говорилось ранее, эта программа не является средством изменения кода, она лишь проводит декомпиляцию для последующего анализа логики работы программы. Кроме того, в данной работе рассматриваются несколько возможностей Reflector’а, например экспорт/импорт сборки, GAC, анализатор, а также конвертация кода (очень полезная в ходе дизассемблирования особенность). Также в целях поиска интересующей нас информации был проанализирован класс C_Trail. В следующей статье мы проведем анализ остальных классов для последующего взлома приложения.

Почему ваши данные всегда находятся в центре внимания ХАКЕРОВ? Присоединитесь к нашему ТГ каналу и станьте невидимым для хищников цифрового мира.

Источник: www.securitylab.ru