Многие организации полагаются на двухфакторную аутентификацию для предотвращения использования украденых аккаунтов сотрудников. Для этого в дополнение к паролю запрашивают еще подтверждение от аппаратного токена в USB порту или из приложения в смартфоне или просто код из СМС. И сегодня это обязательное правило гигиены для удаленного доступа к ресурсам вашей компании.

Если у вас есть, вера в то, что это 100% защита, то вы просто не читаете новости. За примером далеко ходить не нужно: вы только что слышали новость от Александра Антипова про обход двухфакторной аутентификации в Microsoft Outlook. И таких новостей было много. и еще будут.

К счастью, даже если злоумышленник обошел этот тип защиты в вашей компании, то есть другие типы защиты, которые увидят взлом и остановят, например, системы поведенческого анализа.

Я считаю, что вы должны знать самые частые способы обхода двухфакторной аутентификации.

Выключение двухфакторной аутентификации

Существуют различные методики выключения MFA, причем вполне себе легитимные и встроенные в сами системы. Например, если это аппаратный токен YubiKey, то существует методика сказать системе защиты, что вы работаете сейчас с iPad. И тогда система скажет сама себе: так там же нет порта USB и человеку не может вставить токен. и не будет его запрашивать. Все — вы залогинились без второго фактора!

04. Обход авторизации через SQL Injection

Явный обход MFA

Здесь хакер просит вас же аутентифицироваться за него, как это кстати и было сделано в июле 2022 года для Microsoft Outlook, когда злоумышленник использует ваши же cockies для несанкционированного доступа к вашей электронной почте. Сюда же входит перехват СМС или перехват работы приложения, которое проводит аутентификацию на вашем смартфоне.

Другой интересный факт, что в системах MFA часто по-умолчанию настроено, что человек может заходить без второго фактора, если облачный сервис для проверки второго фактора недоступен. Соответственно в успешных атаках злоумышленник просто запрещал на вашем же песональном firewall доступ к серверу аутентификации, агент думал что система аутентификации недоступна и пускал и так.

Помните историю про коменданта в книге «Золотой теленок», который у всех входящих строго требовал пропуск, но если ему пропуска не давали, то он пускал и так? Ильф и Петров что-то знали ) Вход без второго фактора вообще-то легитимный метод, который мог разрешить ваш администратор и он называется bypass. Проверьте, а как у вас настроен bypass в MFA?

Эксплуатация разрешенных исключений

Существуют аккаунты для которых выключена проверка второго фактора: для работы системных служб или сервисов, или которые не умеют подключать второй фактор, например, POP3/SMTP почта. Злоумышленники находят такие аккаунты и пользуются.

Кража сертификата подписи SAML

Эта техника использовалась в том числе во время взлома SolarWinds. Язык разметки SAML (Security Assertion Markup Language) представляет собой открытый стандарт на основе XML для обмена данными аутентификации и авторизации между сторонами процесса. И он естественно зашифрован. Но если хакер получает доступ к приватному ключу, на котором подписывают все сертификаты, то он получает возможность видеть и менять все атрибуты доступа во время работы SAML. Ну и собственно видеть кто входит в систему и пускать самого себя в систему.

Как обойти авторизацию Social Club в GTA5 (пиратка)

Переиспользование авторизованной сессии

Часто многофакторные системы имеют период в течение которого сессия действует. Если хакер взломал систему, которая уже имеет доступ к нужному ему ресурсу, то ему не нужно даже пытаться аутентифицироваться — доступ уже есть у взломанного компьютера, либо преступник просто ждет. когда сотрудник сам зайдет в нужную систему. Если это бухгалтер, то он так делает несколько раз в день.

Вывод

Многофакторная аутентификация может замедлить и даже остановить многие типы атак. Да, как и многие другие механизмы безопасности ее можно обойти. Организации должны поменять свой взгляд на защиту: мы сегодня не можем гарантированно остановить взломы, мы можем снизить ущерб от атак. Точек входа в информационную систему организации сегодня слишком много и мы можем только быть настойчивы в выявлении каждого нового проникновения и выдворении злоумышленника и его утилит из нашей сети. Для этого в компании Positive Technologies для вас трудится 1300 человек.

Источник: dzen.ru

Как обойти авторизацию через «ВКонтакте» для Pornhub и других сайтов. Четыре простых способа для каждого

Только в России Pornhub требует от своих пользователей авторизацию через «ВКонтакте» для подтверждения их возраста, что заставляет сомневаться в том, насколько безопасно компания обращается с личными данными. Для тех, кто хочет продолжать заходить на Pornhub анонимно, есть несколько довольно простых способов обойти авторизацию. Подходящий найдётся и для тех, кто пользуется сайтом редко, и для тех, кто без любимых видео и дня прожить не может.

Днём 11 декабря аналитики Pornhub опубликовали итоги года, где расписали, сколько времени среднестатистический житель каждой страны смотрит порновидео, какие порнозвёзды ему нравятся, какой жанр видео для взрослых он предпочитает и многое другое. Россиян компания вниманием тоже не обошла.

Итоги были настолько детальными, что мы в Medialeaks задались вопросом, а действительно ли весь этот объём данных, которые Pornhub о вас собирает, хорошо защищён. Для этого мы попытались разобраться, в каких отношениях Pornhub находится с Роскомнадзором, который до сих пор не заблокировал сайт, и со «ВКонтакте». Учитывая, что только в России Pornhub просит своих пользователей авторизовываться через соцсеть, сливающую информацию силовикам, причины опасаться за свою личную информацию есть.

Однако это не значит, что от просмотра видео на Pornhub стоит отказываться совсем. Существует несколько разных способов обойти авторизацию на сайте через «ВКонтакте», чтобы избежать возможной утечки своих личных данных. О некоторых из них нам рассказали наши подписчики, некоторые мы нашли сами. И удобный способ найдётся для каждого.

VPN

Один из самых простых способов не авторизовываться через «ВКонтакте» — воспользоваться VPN. Тогда весь ваш трафик в зашифрованном виде будет проходить через сервер, адрес которого может принадлежать другой стране, а значит, ни сайты, ни провайдер не увидят, откуда именно вы заходите в интернет.

Казалось бы, логичнее всего для входа на Pornhub воспользоваться VPN-сервисом, запущенным самим сайтом для взрослых. В мае этого года компания выпустила VPNhub, но бесплатно он работает только на мобильных устройствах. На десктопе за возможность неограниченно сёрфить и при этом оставаться анонимным придётся выложить кругленькую сумму.

Но и кроме VPNhub существует немало VPN-сервисов — как встроенных в браузеры, так и самостоятельных, и при этом бесплатных. Их минус в том, что выбрать из них самый подходящий не всегда так уж легко, особенно учитывая, что создатели большинства из них всеми способами стараются заставить вас купить платную версию их программы. Для этого сервисы могут ограничивать трафик, замедлять скорость соединения, ограничивать количество стран, откуда вы якобы выходите в интернет.

Поэтому, скорее всего, вам придётся включать VPN, когда заходите на Pornhub, и выключать его сразу после этого. Да, всего пара кликов, но если вам лень делать и это, есть другое решение.

Прокси

Серверы прокси действуют по похожему принципу, что и VPN: ваш трафик перенаправляется через них, таким образом скрывая ваше местоположение, но при этом данные чаще всего не шифруются. В данном случае вам не нужно устанавливать отдельную программу или расширение, которое необходимо включать или выключать. Достаточно лишь вбить адрес бесплатного прокси-сервера в настройки вашего браузера.

Именно по такой схеме работает прокси от российского проекта «Антизапрет». С помощью созданного им сервиса проксируются все сайты из чёрного списка Роскомнадзора, чтобы скорость интернет-соединения на других веб-страницах оставалась прежней.

Легче всего настроить прокси «Антизапрета» в Firefox. В меню основных настроек Firefox вам нужно будет найти кнопку «Настроить» в разделе «Параметры сети». В открывшемся меню выбрать «URL автоматической настройки прокси» и вставить туда ссылку — https://antizapret.prostovpn.org/proxy.pac.

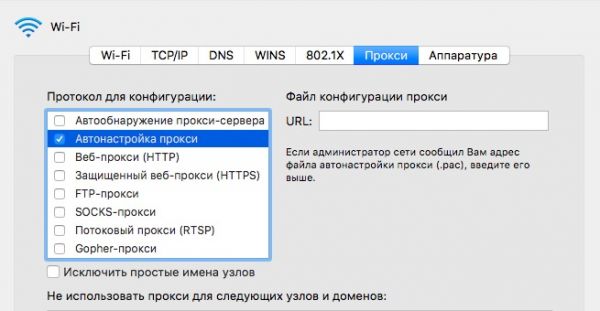

Чуть сложнее — в Chrome и Opera. Сначала нужно открыть дополнительные настройки, потом кликнуть по меню настроек прокси-сервера в меню «Система». Вам откроется всплывающее окно, в котором надо выбрать «Автонастройка прокси» и вставить всё ту же ссылку. Такое же окно открывается и в Safari, если зайти в меню «Дополнения» в настройках и выбрать «Настройки прокси».

Прокси от «Антизапрета» можно установить и на телефон. В айфоне для этого нужно зайти в настройки Wi-Fi, нажать «i» напротив названия сети, в меню «Настройка прокси» выбрать «автоматическая» и вставить всё ту же ссылку. На Android схема действий аналогична.

Хотя «Антизапрет» на своём сайте и пишет, что работа его прокси стабильна, серверы могут устареть или стать заблокированными, а ещё довольно сильно влиять на скорость соединения. Но есть способ избежать и этого.

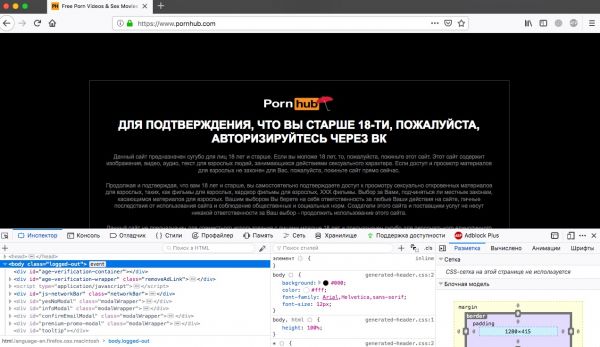

Изменение кода страницы

Авторизация через ВК зашита в код страницы, и удалить её — дело нескольких секунд. Разберём на примере браузера Mozilla Firefox для Mac. Всё, что вам нужно сделать, это нажать на странице правой кнопкой мыши и выбрать из открывшегося контекстного меню пункт «Исследовать элемент». Тогда вам откроется страшное зрелище.

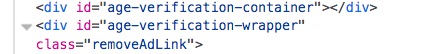

Но не пугайтесь. Нас интересуют лишь две строчки:

Ищем их в коде, кликаем на каждую двойным щелчком мыши, нажимаем Delete — и готово. Если не хочется каждый раз лазить в коде, хотя это и занимает секунды, можно переложить эту обязанность на программу.

Adblock

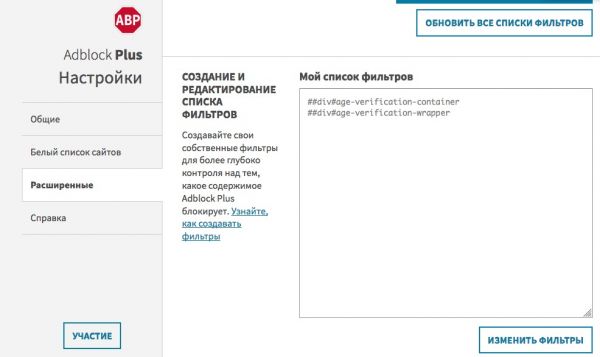

В большинстве браузерных расширений для блокировки рекламы есть возможность добавлять и настраивать собственные фильтры. Это сделано на случай, если реклама внедрена в текст, как в саму веб-страницу. Проверка возраста через «ВКонтакте» на Pornhub встроена похожим образом, и заблокировать её можно так же, как и нежелательную рекламу.

В интернете можно найти множество инструкций, как обойти авторизацию подобным способом, и чаще всего пользователи объясняют это на примере одного из самых популярных расширений — Adblock Plus. Но не спешите пугаться, что вам сейчас придётся разбираться с языком программирования. Всю работу уже сделали за вас, так что ловите готовую инструкцию от пользователя Habr с ником Kaisy.

В настройках фильтров программы нужно выбрать вкладку «Собственные фильтры» и кликнуть «Добавить группу фильтров». Внутри неё нужно добавить два фильтра:

Вот как это выглядит в Adblock для Mozilla Firefox на Mac.

Теперь вы и и навязчивой рекламы не увидите, и Pornhub сможете посмотреть. Только не увлекайтесь, особенно если смотрите порно не дома. Парень из Штатов был так неосторожен, что провалил целое ограбление из-за пристрастия к видео для взрослых. Зато урок всем остальным преступникам.

Но бывает и так, что любовь к порно подводит самих полицейских и они упускают заключённых прямо у себя из-под носа. Возможно, они смотрели даже не откровенные видео, а самый милый контент на Pornhub. Даже ваша мама, увидев такие ролики, порадовалась бы.

Источник: medialeaks.ru

Обход аутентификации и способы выполнения произвольного кода в ZABBIX

В этой статье мы поговорим о некоторых атаках на систему мониторинга Zabbix и рассмотрим сценарии удаленного выполнения кода (RCE).

Zabbix- это свободная система мониторинга и отслеживания статусов разнообразных сервисов, серверов и сетевого оборудования. Рассказывать про всю функциональность Zabbix’а не имеет смысла, отметим лишь то, что есть серверная часть, которая собирает, обрабатывает и хранит данные, и агенты, которые располагаются на устройствах, с которых эти данные собираются.

Нередко на пентестах встречаются устаревшие версии Zabbix, или Zabbix с дефолтными или словарными паролями администраторов (а иногда и все вместе). В таких случаях Zabbix становится легкой добычей для пентестера.

Стоит отметить и новую уязвимость CVE-2022-23131, которая позволяет обойти аутентификацию, если используется SAML SSO. Уязвимость заключается в том, что в некоторых классах не вызывается метод проверки подписи CEncryptedCookieSession::checkSign(), в частности в классе CCookieSession, который отвечает за обработку файлов Cookie. Из-за этого значение cookie не верифицируется на сервере, а так как клиент может модифицировать cookie, то атакующий может спокойно его поменять. Это приводит к возможности обхода аутентификации, так как атакующему достаточно изменить значение поля saml_data[username_attribute] в Cookie-файле zabbix_session. В этом поле нужно указать логин администратора, от имени которого нужно авторизоваться.

Часть кода ui/index_sso.php, в котором отсутствует верификация cookie.

if (CSessionHelper::has(‘saml_data’)) < $saml_data = CSessionHelper::get(‘saml_data’); CWebUser::$data = API::getApiService(‘user’)->loginByUsername($saml_data[‘username_attribute’], (CAuthenticationHelper::get(CAuthenticationHelper::SAML_CASE_SENSITIVE) == ZBX_AUTH_CASE_SENSITIVE), CAuthenticationHelper::get(CAuthenticationHelper::AUTHENTICATION_TYPE) );

Так как в классе CCookieSession не вызывается метод проверки подписи, то мы успешно пройдем аутентификацию и получим доступ к панели администратора.

Предположим, что нам удалось каким-либо образом получить доступ к панели администратора Zabbix. Для того, чтобы выполнять системные команды на сервере и агентах, достаточно заглянуть в документацию, так как возможность выполнения команд на сервере и агентах заложена разработчиками в продукт. Разберем несколько кейсов с помощью которых можно выполнить системные команды. Отметим, что команды можно исполнять на агентах, только если установлен флаг EnableRemoteCommands=1 в файле /etc/zabbix/zabbix_agentd.conf. По умолчанию выставлено значение EnableRemoteCommands=0.

1. Выполнение команд через scripts

Для выполнения команд вам необходима учетная запись с ролью Super Admin. В документации сказано, что в разделе Administration → Scripts определены глобальные скрипты, которые мы можем изменить или создать новые. Например, мы можем пропинговать или выполнить трассировку хостов.

Чтобы создать новый скрипт нажимаем Create script. В поле Commands прописываем команды, которые хотим исполнить, например, hostname и id. Выбираем, где мы хотим исполнять скрипт: на агенте или сервере. Сохраняем.

Для того, чтобы выполнить скрипт, заходим в раздел Monitoring → Latest data. Выбираем нужный хост и название созданного скрипта, далее в окне отобразится вывод команд.

2. Выполнение команд через Items