Установка запустится только из-под учетной записи администратора компьютера!

При этом если на компьютере предусмотрена работа нескольких пользователей, то все равно установку нужно производить только один раз из-под учетной записи администратора!

После установки будет автоматически запущена программа настроек:

«Серверная машина СТАХАНОВЕЦ» — необходимо установить IP-адрес сервера СТАХАНОВЕЦ (можно и имя машины). В случае подключения к нестандартному порту (или подключения к определенной инстанции сервера СТАХАНОВЕЦ) необходимо указать также и порт через двоеточие (например, SERVER:12345).

Также через запятую можно указать дополнительный адрес сервера. Обычно это внешний IP того же сервера на тот случай, когда ноутбуки сотрудники могут выносить из офиса. В таком случае клиент будет автоматически переподключаться на внешний адрес если нет связи с внутренним корпоративным сервером.

На этом установка клиентской части завершена.

Удалить клиентскую часть можно только через программу «БОСС-Онлайн».

Как работает программа «Стахановец»: демонстрация

Изменить настройки можно с клиентской машины (повторно запустив программу установки), либо через программу «БОСС-Онлайн».

Источник: stakhanovets.ru

Как проверить свои устройства на наличие сталкерского ПО и чем оно опасно

Такое может случиться с каждым: практически на любое устройство можно каким-то образом установить сталкерское ПО. Эти шпионские программы спроектированы так, чтобы их было сложно обнаружить. Сложно, но не невозможно, если знать как.

Читайте «Хайтек» в

Что такое сталкерское ПО?

Сталкерское ПО — это специальные программы для слежки, которые позиционируются как легальные и которые можно купить или бесплатно установить из интернета. Подобные программы могут работать совершенно незаметно для пользователя, жертва может даже не догадываться о слежке.

Исследование «Лаборатории Касперского» показало, что только за 2019 год более 37 тыс. пользователей по всему миру столкнулись со сталкерским ПО. Количество жертв увеличилось на 35% по сравнению с аналогичным периодом 2018-го. При этом в России число жертв сталкерского ПО подскочило более чем в два раза.

«На фоне более значительных показателей по заражению вредоносным ПО статистика по сталкерским программам может выглядеть не так впечатляюще. Однако в случае с подобным ПО для слежки, как правило, нет случайных жертв — в большинстве случаев это хорошо знакомые организатору слежки люди, например, супруг или супруга. К тому же использование такого ПО нередко связано с угрозой домашнего насилия», — отмечают эксперты.

В общей сложности в 2019 году компания обнаружила более 380 вариантов сталкерских программ.

Чаще всего используется программа MobileTracker для Android OS, она позиционируется как инструмент контроля за сотрудниками организации.

Она может проводить слежку скрытно, маскируясь под системные приложения, и собирать массу различных конфиденциальных данных — информацию о местонахождении, переписку с помощью СМС и в мессенджерах, телефонные звонки, фото- и видеофайлы, записи камеры, браузерную историю, файлы, а также информацию из календаря и списка контактов. Более того, программа дает возможность удаленно управлять тем устройством, на котором она установлена.

Вы уверенны, что Ваши сотрудники работают на 100% А хотя бы на 50%?

Как проверить свой телефон?

Хорошая новость для пользователей iPhone заключается в том, что установить сталкерское ПО на смартфон Apple практически невозможно: политика безопасности компании не всегда удобна для пользователя, но он очень эффективна. iOS просто не позволяет приложениям достаточно глубоко проникнуть в системное программное обеспечение, чтобы иметь возможность тайно контролировать ваши действия на телефоне.

Однако если iPhone разблокировать, он становится уязвимым. Но без ведома пользователя сделать это не так-то просто. У злоумышленника должен быть доступ к телефону в течении длительного периода времени, чтобы взломать его. Самый простой способ проверить — поискать на главном экране приложения Cydia и SBSettings.

Cydia — неофициальное приложение для операционной системы iOS, которое позволяет пользователю искать и устанавливать пакеты программного обеспечения для iPhone, iPod Touch или iPad после открытия доступа к файловой системе устройства.

Утилита SBSettings из репозитория BigBoss. Эта программа существует уже несколько лет и может быть установлена только на устройства с джейлбрейком. Напомним, джейлбрейк iPhone/iPod Touch/iPad/Apple TV/Apple Watch — официально неподдерживаемая корпорацией Apple операция, которая позволяет получить доступ к файловой системе ряда моделей устройств iPhone, iPod, iPad Apple TV и Apple Watch.

Если вы заподозрите или обнаружите, что iPhone взломан, полный сброс настроек должен исправить это. Однако перед этим стоит убедиться, что важные данные хранятся где-то еще и не пропадут. Лучше всего проводить операцию через подключенный компьютер Mac или Windows. У Apple есть полное руководство, с которым можно ознакомиться здесь.

Подцепить скрытые приложения для наблюдения на устройствах Android несколько проще, хотя официально это запрещено: Google удалит приложения из Play Store, если обнаружит доказательства сталкерского поведения приложения. Порой таким программам удается проскальзывать через сеть, но кому-то потребуется доступ к телефону (или его нужно будет сначала настроить), чтобы установить их. Если вы настроили свой телефон Android и ни у кого не было его дольше нескольких секунд доступа к нему, он должен быть свободным от сталкерского ПО.

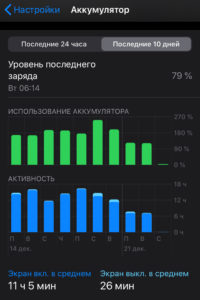

Если ваш телефон взломан, можно заметить, что он нагревается сильнее при работе или батарея быстро разряжается, когда вы им не пользуетесь. Можно также увидеть неожиданные уведомления или время выключения или запуска увеличилось, став больше обычного. Однако иногда не помогает и это. Приложения для преследования разработаны таким образом, чтобы их было трудно обнаружить. Но любое необычное поведение телефона — повод насторожиться.

Приложения мониторинга очень часто скрывают свои значки приложений, но они могут отображаться в основном списке приложений, хотя и под безобидным альтернативным именем. В настройках Android нажмите «Приложения и уведомления», затем «Просмотреть все приложения для проверки». Сталкерское ПО также можно спрятать в самом меню настроек в Android (часто в разделах, связанных с безопасностью) — ищите пункты меню, которые выглядят неправильно, или которые вы не замечали раньше, или которые не соответствуют официальной документации.

Для дополнительного спокойствия воспользуйтесь помощью стороннего инструмента: Incognito, Certo и Kaspersky Antivirus — эти три приложения для сканирования телефонов рекомендуются экспертами по безопасности Wired. Проблема секретных приложений для сталкинга сейчас стоит более остро, чем когда-либо, и Google и Apple очень внимательно относятся к любому приложению, которое пытается шпионить за пользователями.

Как проверить свой компьютер?

Большинство тех же принципов обнаружения сталкерского ПО для Android и iOS применимы и к Windows и macOS. Кому-то еще нужен доступ к вашему компьютеру или вас могут попросить установить что-то самостоятельно. Например, об этом может попросить менеджер компании, в которой вы работаете. Совет универсален — как всегда, держите свой ноутбук или настольный компьютер защищенным с помощью учетной записи и пароля. Также обратите внимание на его физическую безопасность, например, кто и когда имеет к нему доступ.

И Microsoft, и Apple очень хорошо понимают проблему сталкерского ПО, а Windows и macOS обнаружат и заблокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Как и любой другой вид вредоносного ПО, сталкерское ПО обычно может быть обнаружено сторонним пакетом безопасности: Norton, Bitdefender и Malwarebytes поставляются как для Windows, так и для Mac.

Если вы хотите провести собственное расследование, откройте диспетчер задач в Windows (найдите его в поле поиска на панели задач) или Activity Monitor в macOS (найдите его в Spotlight через Cmd + Space), чтобы увидеть все, что работает на компьютере. Имейте в виду, что шпионское ПО обычно не указывается под своим настоящим именем и вполне может попытаться выдать себя за системное приложение или использовать короткое имя, которое вы, вероятно, не заметите.

Просмотрите все вкладки, которые появляются в диалоговом окне на экране. Если вы видите что-то, чего вы не узнаете, или что-то, что не соответствует установленным вами программам, или что-то кажется подозрительным по своему поведению (возможно, чрезмерное использование диска), то выполните быстрый поиск в интернете имени приложения или процесса — этого обычно достаточно, чтобы понять, с чем вы имеете дело.

Вам также следует проверить, не запускаются ли приложения и процессы одновременно с вашей операционной системой, так как это необходимо для большинства инструментов наблюдения. В Windows вы найдете этот список программного обеспечения на вкладке «Запуск» диспетчера задач; в macOS откройте «Системные настройки», затем выберите «Пользователи и группы» и «Элементы для входа» . Опять же, выполните поиск в интернете любого приложения, в котором вы не уверены.

В macOS могут потребоваться некоторые дополнительные разрешения для сталкерских приложений: в системных настройках перейдите в раздел «Безопасность и конфиденциальность», а затем в раздел «Конфиденциальность». Проверьте записи для входного мониторинга и полного доступа к диску, так как шпионскому программному обеспечению часто требуются эти разрешения. У Windows нет такой же настройки, но вы можете увидеть разрешения, которые есть у приложений (включая местоположение, доступ к камере и т. д.), выбрав «Конфиденциальность» в меню «Настройки» и прокрутив вниз до «Разрешения приложений».

Полный сброс системы для Windows или macOS должен избавить компьютер от скрытых инструментов мониторинга, если вы подозреваете, что один из них получил root-права (просто убедитесь, что вы сначала сделали резервную копию своих файлов).

Читать также

Источник: hightech.fm

Кошки-мышки: как сотрудники обходят системы контроля компаний за рабочим временем

Вынужденный переход большинства сотрудников компаний на удаленный режим работы изменил менеджерские практики и привел к распространению программ, которые позволяют работодателю следить за тем, что его персонал делает в рабочие часы. Программы-шпионы фиксируют, на каких сайтах бывает и сколько времени проводит за работой сотрудник. Подобные действия работодателей негативно сказываются на лояльности сотрудников, которые, в свою очередь, изобретают все новые способы обхода слежки. Некоторые из таких способов делают компании киберуязвимыми

В 2019 году сотрудник одного из российских банков разработал программу, которая в промежутке с 10:00 до 10:15 подключалась к корпоративной сети, открывала несколько окон браузера с корпоративными ресурсами, имитировала написание программного кода и движение мыши. Таким образом сотрудник пытался обойти систему мониторинга активности, которую использовали в банке, но вскоре был пойман. «Средство мониторинга построило корреляцию между действиями, когда пользователь включал свою программу и когда действительно работал, и выявило аномалии — так программа-имитатор была обнаружена», — вспоминает директор по информационной безопасности и сооснователь компании Awillix Александр Герасимов, который в то время работал в этом банке. По его словам, компания не стала увольнять нарушителя: «Мы пообщались, узнали причины и договорились, чтобы он больше так не поступал».

Описанный случай не единичный. Чем большее распространение среди компаний получают системы контроля, тем больше вариантов обхода изобретают сотрудники. Некоторые из них прикрепляют к компьютерной мыши движущуюся игрушку или даже специальный гаджет — мышка двигается, система слежения фиксирует активность. Другие добиваются похожего эффекта, используя готовые или самописные программы и скрипты для обхода систем мониторинга. Такие программы могут содержать в себе вирусы и сулить компании проблемы — вплоть до полной остановки работы IT-системы, узнал Forbes.

Фото на память

По словам Евгении Цыреновой, руководителя по работе с клиентами международной рекрутинговой компании Hays, практика отслеживания рабочей активности сотрудников была распространена еще до пандемии и повальной удаленки — чаще всего ее применяли в крупных российских компаниях, особенно в банковской сфере и ретейле. Для отслеживания работодатели использовали обычные таск-менеджеры вроде Jira, Trello, «Мегаплан» и «Битрикс24», перечисляет Цыренова. Это программы, куда сотрудники сами вносят реализованные задачи, и компания может видеть активность каждого.

Заполнение отчетности при этом во многом зависит от самих сотрудников, а они могут «искажать картину своего рабочего дня», например, закладывать много времени на выполнение небольшой задачи, говорит Цыренова. По ее словам, чтобы избежать искажения, некоторые компании стали нанимать для мониторинга активности специальных внешних консультантов, которые могут фотографировать сотрудников во время рабочего процесса. Этот способ повышал точность контроля, но имел свои минусы, признается Цыренова: «Сотрудники понимают, что в текущий момент времени проводится аудит их активности, и начинают проявлять больше рвения и выполнять свою работу более качественно, чем обычно».

После массового перехода на удаленку на фоне пандемии контроль рабочего времени стал особенно актуален для большинства компаний, считает Михаил Годжаев, руководитель направления аналитического сопровождения систем предотвращения утечек информации компании Infosecurity (входит в ГК Softline): «До пандемии руководители в офисах видели воочию своих сотрудников и могли в ежедневном режиме наблюдать их дисциплину, занятость и эффективность, а теперь такая возможность исчезла».

Материал по теме

По словам Годжаева, прежде работодатели использовали специальный софт или таск-менеджеры, как правило, для сбора информации о времени начала и окончания рабочего дня сотрудников и выявления тех, кто проводит много времени на вредоносных сайтах. С 2020 года компании стали жестче контролировать сотрудников, утверждает он.

Некоторые способы мониторинга, например фотографирование сотрудников в офисе во время работы, с переходом на удаленку стали неактуальны — компании перешли на специализированный софт для контроля за работниками. Среди популярных программ-шпионов Цыренова и Годжаев называют Kickilder, Staffcop, Zecurion и «Стахановец». Первый сервис, к примеру, считывает все шаги, клики и может даже записывать видео с экрана. По словам Цыреновой, такой софт можно использовать не только с целью выявления слабых мест в работе, но и для поиска лидеров, наиболее эффективных сотрудников, которых в дальнейшем можно продвигать и помогать развиваться в профессии.

По подсчетам аналитической службы компании «Битрикс24», пока специализированные программы для слежки внедрили только 20% компаний. «Главные причины — низкий уровень цифровизации и короткие локдауны: большую часть 2021 года компании все же провели в офисах», — говорит эксперт «Битрикс24» Сергей Кулешов. Он считает, что работодатели продолжат внедрять софт для контроля за эффективностью сотрудников на удаленном и гибридном режиме.

Шпион, выйди вон

Опрошенные Forbes эксперты сходятся во мнении, что использование работодателем различных систем мониторинга для поминутного контроля активности сотрудников за компьютером не мотивирует персонал к ударному труду и креативу, а зачастую, наоборот, подталкивает к обходу систем.

Годжаев считает, что специализированные программы обмануть сложнее, чем таск-менеджеры и корпоративные мессенджеры, где работодатель может видеть, находится ли сотрудник в сети. Тем не менее сотрудники все же находят способы имитировать работу при помощи компьютерных программ, рассказывает Александр Герасимов, сооснователь разработчика решений в сфере информационной безопасности Awillix. Некоторые работники, с его слов, создают в популярных планировщиках задачи, которые с определенной периодичностью запускают нужные программы, отправляют коллегам письма и так далее. Сотрудники с навыками в разработке могут также написать собственный скрипт, который будет открывать окна в браузере, заходить на корпоративные ресурсы, вводить в форму логин и пароль, перечисляет Герасимов.

Материал по теме

На рынке существуют также готовые программы и специальные гаджеты для имитации движения мыши и нажатия клавиш на клавиатуре, говорят Александр Герасимов и ведущий инженер системного интегратора CorpSoft24 Михаил Сергеев. По словам последнего, в России популярностью пользуются программы-имитаторы вроде Move Mouse и Mouse Jiggler. При этом любой программист среднего уровня может разработать похожую программу самостоятельно — на это уйдет не более 30 минут, утверждает Сергеев.

Для обхода GPS-трекинга сотрудники используют программы, которые вместо реального местоположения передают координаты рабочего места, рассказывает Сергеев. А контроль за присутствием сотрудника по видео можно обойти даже за рулем в машине: для этого используют хромакей — технологию, при которой позади человека на самом деле находится однотонное полотно, но собеседник или зритель видит фон, заранее записанный в другом месте, например дома.

Материал по теме

Герасимов отмечает, что современные средства контроля способны отслеживать, какие конкретно сайты посещает пользователь, какие программы он открывает, с какой скоростью нажимает клавиши, то есть простым движением мыши или передачей нереального GPS их не обмануть. «Если компания действительно озабочена тем, насколько эффективно работает сотрудник, то очень просто обнаружит имитацию, — считает он. — Например, если пользователь раньше печатал в Word с одной скоростью, а сейчас скорость явно меньше, при этом одновременно идет движение мыши, то программа-шпион заметит аномалию и доложит о ней работодателю».

Чтобы обойти слежку, сотрудник должен понимать в деталях, как работает софт для анализа активности, какие метрики он собирает, как их анализирует, делается ли скриншот экрана, перечисляет Герасимов. Он считает, что обмануть систему крайне сложно, если она отслеживает время входа в корпоративную сеть, продолжительность активной работы, запущенные процессы, скорость движения мыши и печати, содержимое напечатанного текста. Разработать систему обхода такого продвинутого софта могут 5–10% российских специалистов, оценивает Герасимов.

Волшебный скрипт

Компании редко афишируют кейсы обхода сотрудниками программ контроля с помощью готового или самописного софта, говорит старший бизнес-аналитик системы защиты от внутренних угроз Solar Dozor компании «Ростелеком-Солар» Елена Черникова. Это связано в том числе с тем, что такие программы могут создавать неконтролируемые уязвимости в IT-периметре, считает она: «Это по сути недосмотр самой компании — недоглядели за сотрудником, не ограничили в правах, вот он и скачал дырявый софт». Под видом такого «волшебного скрипта» на просторах интернета сотрудники могут скачать на рабочее устройство множество вредоносных программ, говорит Черникова: «Если при этом сотрудник имеет права администратора, то вредоносная программа может легко распространиться на всю корпоративную сеть».

Герасимов тоже обращает внимание на то, что в готовых программах, которые имитируют активность, нередко находятся вирусы, позволяющие злоумышленникам либо получить удаленный доступ к системе, либо зашифровать данные и потребовать выкуп. «Самое страшное, когда пользователь открывает подобные программы на рабочем или любом другом компьютере, где находится информация, содержащая коммерческую тайну или другие чувствительные вещи. Если пользователь попадется на вирус, он поставит под угрозу не только свои данные, но и всю организацию», — предупреждает эксперт. Злоумышленник, с его слов, может получить удаленный доступ во внутреннюю сеть компании, распространить по ней программы-шифровальщики, получить доступ к критичным системам, например к финансовым сервисам на базе 1С, а в некоторых случаях — полностью скомпрометировать инфраструктуру или приостановить работу.

Материал по теме

Исследования показывают, что сама по себе удаленка не ударила по продуктивности труда, и большинство сотрудников из дома работают эффективнее, чем в офисе. С переходом на удаленку резко увеличился и объем переработок, утверждает руководитель сервиса мониторинга продуктивности персонала Solar addVisor компании «Ростелеком-Солар» Алексей Соловьев. Он считает, что основная проблема бизнеса при работе в удаленном режиме связана не с эффективностью самих сотрудников, а с наличием барьеров эффективности в компании — например, плохо организованными бизнес-процессами и сбоями в них. «Работодателю нужен инструмент, который позволит увидеть эти барьеры и вовремя их устранить, — уверен Соловьев. — А инструменты контроля работы сотрудника гораздо полезнее отдать в руки самого сотрудника, чтобы он мог самостоятельно оценить свои возможности и увидеть барьеры, мешающие ему стать более успешным. В этом случае ему не нужно будет обманывать работодателя».

По мнению Сергея Кулешова из «Битрикс24», у контроля за сотрудниками больше минусов и рисков, чем плюсов. «Софт, главная цель которого повышение эффективности труда, гарантированно приводит к демотивации и постоянному стрессу сотрудников. Это негативно влияет на продуктивность», — утверждает эксперт. Он называет главной ошибкой компаний неправильную цель контроля. «Работодатели должны понять, что обозначение четких KPI и мотивация оказывают куда большее влияние на продуктивность, чем внедрение программ для слежки», — заключает Кулешов.

Мониторинг активности не только влечет подрыв доверия сотрудников, но и может грозить судебными рисками. «Если интимный кадр сотрудника, случайно сделанный веб-камерой, установленной работодателем на домашний компьютер, попал на сервер компании, сотрудник может подать в суд на работодателя», — приводит пример Кулешов. Он добавляет, что использование таких программ также может привести к утечкам важных корпоративных данных. Так, в облачное хранилище программы-шпиона могут попасть скриншоты таблиц с финансовой отчетностью компании, сделанные во время записи экрана сотрудника, поясняет Кулешов.

Источник: www.forbes.ru