Скачал драйвер на звук, во время его установки появились 3 программы (TuneUp Utilities 2014,TuneUp 1-Click Maintenance,linkenory) которые нельзя удалить, так же при включении компьютера стало появлятья окно в котором идет какая то загрузка. Дальнейшую установку я отменил на всякий случай. Эти программы не нанесут вреда компьютеру? Если нанесут, как их удалить? Откат системы не помог.

Владимир Рушанов

TuneUp Utilities вполне приличный оптимизатор и чистильщик. Можно и оставить, если на русском. Другие две видимо к нему дополнения. Один минус — он встраивается в систему.

У меня стоит, вреда не замечала.

Удалить можно этим

http://rsload.net/soft/manager/9036-uninstall-tool.html

Там есть Принудительное удаление.

По ссылке почитайте в комментах, что и как ставить

Да, ещё проверьте комп на вирусы. Может и заразу какую-нибудь затащило вместе с драйверами. Было у меня так.

Матрасы Мебель

Когда ставили драйвер, там выскакивали вопросы про установку рекламного софта — надо было галочки снимать, всегда при установке, читай внимательно диалоговые окна. а удалить их просто — войди в «Установка и удаление программ» и удали, или через программу Revo Uninstaller — я через неё всё удаляю, ну есть еще другие программы, типа такого.

MacOS не дает установить приложения? Установка из любых источников.

нормально! если качать не с офсайтов

Источник: sprashivalka.com

Как найти левые программы

Открытость Android, которая не привязывает пользователей к Google Play и позволяет им скачивать приложения из любых источников, безусловно, даёт ей серьёзное преимущество перед iOS. Всё-таки возможность выбора – это действительно большое дело. Но поскольку на Android не существует какой-то системы сертификации магазинов приложений, многие пользователи скачивают софт оттуда, откуда его скачивать не стоило бы в принципе. Это приводит к тому, что на их устройства проникают вредоносные приложения, которые вот так сходу не отличить от доброкачественных. Но их можно выявить.

В интернете полно клонов оригинальных приложений, которые содержат в себе вредоносный код

Как следить за человеком через Гугл карты на Андроид

Для начала разберёмся, о чём идёт речь. Многие нечистые на руку разработчики делают копии популярных приложений с вредоносными или шпионскими скриптами, зачастую даже не заморачиваясь над клонированием функциональности. Их цель состоит в том, чтобы пользователь заметил их и скачал себе на устройство.

Дальше – дело техники: выбить разрешения и начать вести свою подрывную деятельность. Одни шпионят за пользователями, другие кликают по рекламе, не отключаясь даже в фоновом режиме, третьи майнят криптовалюту, а четвёртые просто воруют деньги.

Установка приложений Windows 11 без магазина

Как найти приложение-подделку

Но хуже всего, что внешне их практически невозможно отличить от настоящих приложений. Ведь даже разрешения, которые клоны запрашивают у пользователя, запрашиваются при самом первом запуске. То есть у потенциальной жертвы нет никакой возможности сразу понять, что что-то не так.

Более того, многие зачастую не понимают этого и после, будучи не в силах связать регулярные списания денежных средств или непроизвольные перегревы смартфона с недавно установленным приложением, скачанным неизвестно откуда.

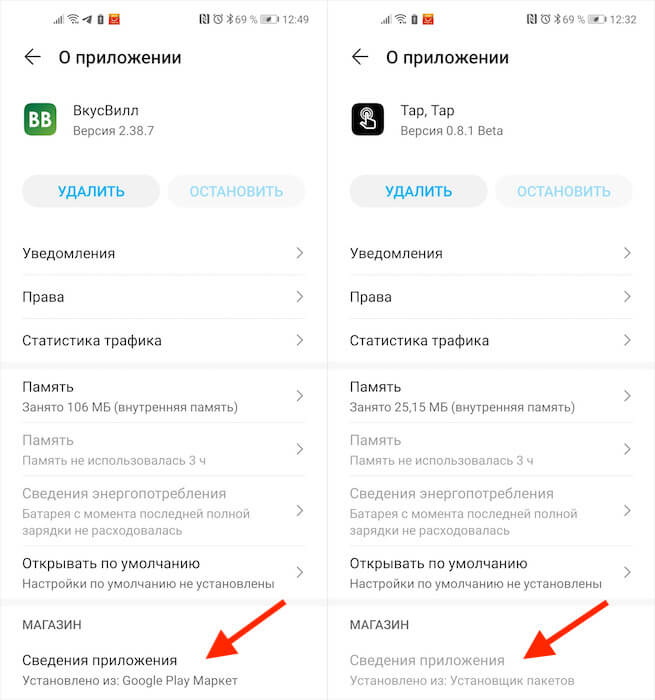

Однако Android имеет встроенный инструмент для определения подлинности приложения, которое вы установили:

- Откройте «Настройки» на своём Android-смартфоне;

- Перейдите в раздел «Приложения» — «Все приложения;

Слева — оригинальное приложение со ссылкой на Google Play, справа — ссылки нет

- Отыщите в списке приложение, в котором сомневаетесь;

- На странице приложения нажмите на «Сведения приложения».

Как подписаться на YouTube Premium со скидкой за 130 рублей

Неважно, откуда вы скачали приложение, которое проверяете, себе на смартфон, — оно в любом случае должно быть в Google Play. Если оно оригинальное, то нажатие на кнопку «Сведения приложения» перебросит вас в Google Play (или AppGallery, если у вас новый Huawei или Honor).

А если это клон, который только мимикрирует под оригинальное приложение, но на самом деле им не является, ссылки на Google Play не будет. Всё дело в системе сертификации, которую используют разработчики, размещая свой софт в магазине приложений.

Как удалить вирус с Android

Логично, что у мошенников таких сертификатов быть не может, по крайней мере того самого, который бы позволил идентифицировать его как оригинальное. Соответственно, никакой ссылки на Google Play, где размещается исходная программа, попросту не будет.

А что делать дальше – решать вам: либо смириться, либо удалить приложение, которое практически наверняка является вредоносным. Ведь если оно выдаёт себя за то, чем на самом деле не является, это повод задуматься о том, а зачем разработчик вообще это делает.

Какие обновления есть на Android и чем они отличаются

Эффективнее всего удалять такого рода приложения через безопасный режим:

- Введите смартфон в безопасный режим (как это делается, читайте тут);

- Откройте «Настройки» — «Приложения» — «Все приложения»;

Удалять вредоносные приложения нужно только в безопасном режиме

- Найдите приложение, которое хотите удалить, и откройте его страницу;

- В открывшемся окне выберите «Удалить» и подтвердите удаление.

Удалять приложения в безопасном режиме эффективнее всего, потому что в этом режиме Android блокирует работу любого софта, кроме штатного. То есть у поддельных и вредоносных приложений не будет возможности скрыть следы своего присутствия или сохранить на устройстве какие-то данные, чтобы восстановиться, когда пользователь активирует обычный режим.

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя?

Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т.ч. торрентов. Не надо так.

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Предупреждён – значит вооружён! Спасибо за внимание!

Вообще что означает этот термин? Наверняка в ответе речь пойдет про взломанные версии программ, или будет употреблен термин нелегальные. Справедливости ради, стоит отметить, что терминов нелегальные и пиратские программы не существует.

На деле под ними понимается нарушение авторских прав разработчиков программных продуктов через нарушение условий лицензионного соглашения. Лицензионное соглашение имеет юридическую силу, и при установке программы нажимая «Я согласен с условиями этого соглашения» вы фактически подписываете его. В дальнейшем нарушения условий этого договора являются нарушениями авторских прав и регулируются 2 и 3 частью 146 статьи УК РФ.

Получается, что для того, чтобы узнать пиратскую программу на своем компьютере необходимо изучить лицензионные соглашения всех установленных программ. Они отображаются не только при установке, но и в самой программе, обычно во вкладке справка или о программе. Также часто лицензионные соглашения могут находится в папке с программой в виде текстового файла с названием License или Copying. По отдельности проверять эти соглашения у всех программ на компьютере процесс очень трудоемкий, а если уж речь идет об организации, так это вообще дикий ужас.

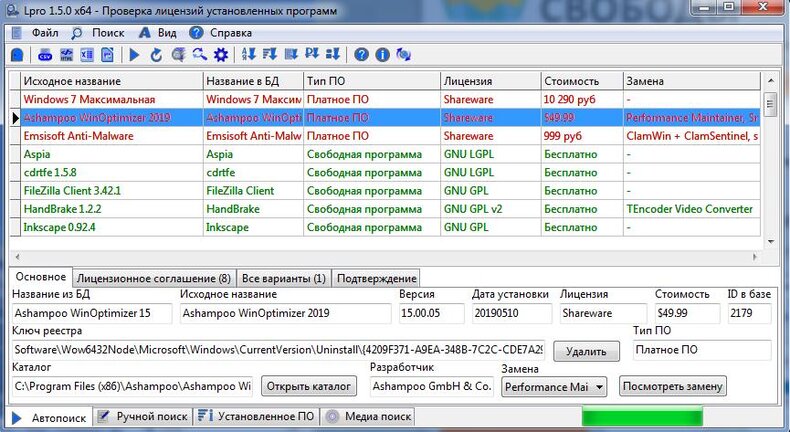

Существует одна очень простая и удобная программа — Lpro, которая как раз и ищет пиратские программы на вашем компьютере. Если говорить точнее, то она отображает все программы и показывает какие и как распространяются. А вам уже остается только почистить компьютер. Соответственно, если вы покупали какую-либо программу из красных, тогда её можно оставить, но если нет, то нужно её удалить!

Но стоит отметить, что Lpro разделяет программное обеспечение (ПО) на три категории:

- условно-бесплатное ПО;

- платное ПО;

- свободное ПО (СПО).

Можно долго спорить о том, что и куда стоит относить, и на какие категории стоит разделять. Однако, логика в подобном разделении есть. СПО можно спокойно использовать на компьютерах организации. Платное ПО можно использовать только если купили, при чем для каждого компьютера. Условно-бесплатное ПО это наверное самая спорная категория, но разработчик утверждает, что они бесплатны пока соблюдаешь условия лицензионного соглашения.

Справедливости ради, стоит заметить, что среди тех, которые Lpro причисляет к условно-бесплатному ПО, у большинства в лицензионном соглашении достаточно четко прописаны запреты на использование на компьютерах организации.

Находит она только наиболее популярные, поэтому некоторые специфические программы может пропустить. Также стоит сказать, что у Lpro открыт исходный код — GNU GPL v3 (лицензия). Скачать Lpro можно тут.

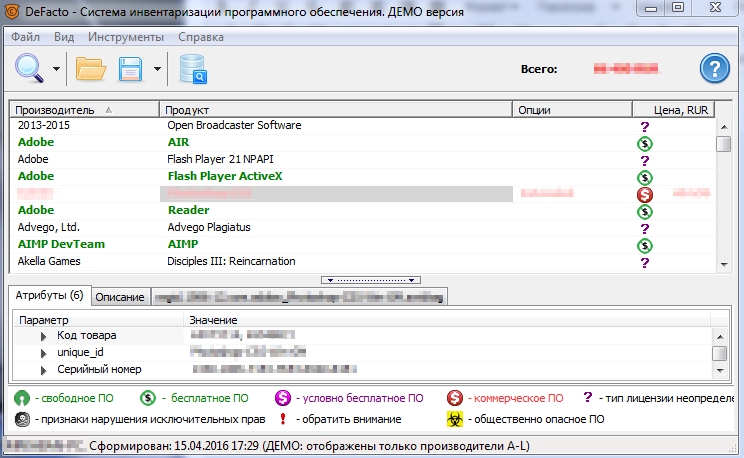

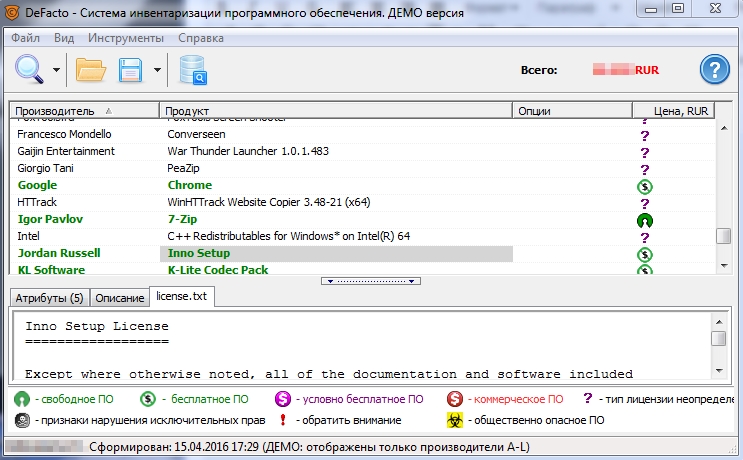

Существует платная программа для поиска пиратского программного обеспечения среди установленного на компьютере — Defacto. Для того, чтобы найти её, достаточно набрать в яндексе «программа дефакто». Ссылку не делаю на неё исходя из того, что программа слишком дорогая и из-за этого она по моему мнению не стоит внимания.

Разработчики изначально позиционируют её для экспертиз, для соответствующих органов. Стоит она слишком больших денег, но и находит она очень многое. В крайнем случае, у неё имеется демонстрационный период. Процесс поиска длится довольно долго, из чего можно сделать вывод, что он не ограничивается получением списка установленных программ от операционной системы.

Эффективность, конечно, у неё очень высокая, но и стоимость слишком высокая, чтобы вот так просто применить её в офисе для удаления всех пиратских программ. Значительно проще воспользоваться менее эффективной Lpro и немного допроверить после неё.

Источник: domrf-lk.ru

Виртуальные мошенники раскручивают людей на деньги при помощи «нехороших» программ

В последнее время пользователи Интернета все чаще подвергаются нападкам со стороны сетевых хакеров. Одним из самых коварных видов такого мошенничества является удаленное шифрование данных. Это признают и IT-специалисты, к которым обращаются невольные жертвы с просьбой восстановить информацию.

Зашифрует все!

Схема, созданная хаке-рами-аферистами, проста. К любому файлу, будь то видео, фото или текстовый документ, прикрепляется программа-шифратор, которая скачивается вместе с файлом и самостоятельно устанавливается на компьютер пользователя. Далее она шифрует всю имеющуюся на компьютере информацию, а для того чтобы восстановить ее, злоумышленник просит заплатить ему определенную сумму. Инструкции с реквизитами и суммой «услуги» высылаются на электронный адрес или появляются в виде текстового файла на рабочем столе. После того, как деньги «упадут» на счет преступника, он обещает выслать дешифратор, который разблокирует программу и восстановит всю информацию.

Недооценивать таких умельцев не стоит, поскольку, чтобы провернуть подобную махинацию, нужно обладать специальными знаниями и продвинутыми компьютерными технологиями.

Не уверен — не открывай!

Пользователь, столкнувшись с подобной проблемой, оказывается, на его взгляд, в безвыходной ситуации. Ему кажется, что единственно верное решение — заплатить злоумышленнику. Тем более, что запрашиваемая сумма (как правило, в пару тысяч рублей) на самом деле пустяк по сравнению с ценностью семейных фотографий, видео и других данных. На это и рассчитывают преступники.

Но не только домашние компьютеры, а и системы весьма солидных компаний взламывают хакеры при помощи таких шифраторов. Однако прежде чем приступить к делу, они тщательно собирают информацию — электронные адреса сотрудников, отделов фирмы и так далее.

По словам миасского IT-специалиста Глеба Храновского , шифраторы — это одна из сложнейших проблем на сегодняшний день, поскольку они шифруют абсолютно все файлы, в том числе базы 1С, zip, docx, doc, xlsx, xls, jpg, pdf и другие.

— Самый верный способ защититься от шифраторов — внимательно просматривать электронную почту, удалять письма с незнакомых адресов и не переходить по сомнительным ссылкам, даже если письмо пришло со знакомого адреса, — говорит Глеб Храновский . — Также не советую раздавать свою почту кому попало. Шифраторы мошенники засылают, как правило, на корпоративные адреса — личные «электронки» пользуются у них меньшим успехом, поскольку преступников интересует информация, за которую им с большей долей вероятности заплатят. Для того чтобы не попасть впросак, необходимо иметь копию данных, содержащихся на компьютере. И лучше их хранить на переносных устройствах.

Легче предотвратить

Расшифровкой данных сегодня занимаются только крупные IT-компании, поясняет Глеб Храновский , компьютерщикам-самоучкам это не под силу, поскольку нужны не только время и глубокие знания в области шифрования, но и специальное программное обеспечение. В большинстве своем IT-специалисты этим в полной мере не обладают.

Кроме шифраторов, пользователям нужно опасаться скачивания различных баннеров, так называемых «всплывающих окон». Такие программы-вирусы на компьютер попадают вместе с информацией из сети с любыми файлами. Программа устанавливается на рабочий стол, выводится на экран, а при следующем запуске «прописывается» в автозапуске и начинает работу. Таким образом, программа считывает информацию и отправляет адресату-мошеннику. И здесь самый верный вариант защиты — не скачивать «левые» программы, драйвера, фото и текстовые файлы, утверждает Глеб Храновский, поскольку легче предотвратить заражение компьютера, чем «лечить» его, к тому же восстановить данные не всегда возможно.

Начальник Миасского отдела МВД Константин Козицын:

— Заявлений по поводу сетевого мошенничества к нам не поступало. Но хочется предостеречь: если вы попадете в такую ситуацию, то платить мошенникам за расшифровку информации не стоит. Во-первых, не факт, что вам действительно вышлют ключ-дешифратор, а, во-вторых, заплатив, вы поощряете злоумышленников на дальнейшие преступления.