Не обращаясь к возможностям каждого аппаратно-программного средства, перечислим общие защитные механизмы, обеспечиваемые всем набором программных и аппаратных средств:

- идентификация и аутентификация пользователей;

- разграничение доступа к файлам, каталогам, дискам;

- контроль целостности программных средств и информации;

- возможность создания функционально замкнутой среды пользователя;

- защита процесса загрузки ОС;

- блокировка ПЭВМ на время отсутствия пользователя;

- криптографическое преобразование информации;

- регистрация событий;

- очистка памяти.

В качестве программных средств, повышающих защищенность АИС от НСДИ можно привести утилиты из пакета Norton Utilites [19]: Disk Monitor (DISKMON), DISKREET и WIPEMFO.

Утилита Disk Monitor выполняет следующие функции:

- •уничтожение полиморфных вирусов (мутантов); защищает файлы и/или системные области дисков от несанкционированной записи;

- отображает в правом верхнем углу дисплея процесса чтения или записи на диск.

При включении защиты дисков от несанкционированной записи в память загружается резидентный модуль, который выводит на экран сообщение о попытках записи. В ответ пользователь должен разрешить или запретить запись. Такой вид защиты уменьшает вероятность разрушения информации из-за ошибочных действий пользователя, а также позволяет обнаружить возможные действия вирусов. Отображение (визуализация) процесса чтения или записи на диск обращает внимание пользователя на этот процесс, чтобы пользователь мог оценить правомерность доступа к диску.

Актуальные изменения законодательства в сфере технической защиты информации

Утилита Disk Monitor может функционировать в командном или интерактивном режиме.

Утилита Diskreet предназначена для шифрования хранимой на дисках информации. Утилита позволяет:

- шифровать файлы;

- создавать и обслуживать скрытые диски, имеющие название NDISK;

- перезаписывать (заполнять) определенным кодом или автоматически удалять исходные файлы, которые были зашифрованы (зашифрованные файлы помещаются в другое место).

При шифровании файлов используется симметричный алгоритм шифрования, т. е. для шифрования и дешифрования используется только один ключ, называемый в утилите «паролем». Можно использовать два метода шифрования:

- Fast proprietary metod, разработанный авторами утилиты;

- DES, являющийся стандартом правительства США.

Fast proprietary metod является быстрым, но зато велика вероятность взлома защиты. Metod DES более медленный, но зато обеспечивает высокую степень защиты. Выбор метода шифрования осуществляется в режиме диалога. Утилита Diskreet может функционировать в командном и интерактивном режимах.

Утилита WIPEINFO уничтожает ставшие ненужными файлы на дисках, так что они не могут быть восстановлены никакими средствами. Как известно, удаление файлов средствами операционной системы или оболочек не уничтожает содержимое файлов, а только делает невозможность доступа к ним. Но известно (особенно специалистам по ЭВМ и ПО к ним), как этот доступ можно восстановить. Для обеспечения секретности удаленных файлов их требуется уничтожить. Кроме того, при использовании некоторых ПП данные могут быть размещены во временных файлах.

💥USB Disk Security антивирусник для флешки💥

Утилита WIPEINFO может работать в двух режимах:

- работа с файлами;

- работа с дисками.

При работе с файлами WIPEINFO производит следующие действия:

- удаляет файлы и уничтожает их содержимое или только удаляет файлы;

- полностью стирает элементы каталогов, в которых хранятся сведения об уничтожаемых файлах.

При работе с дисками WIPEINFO уничтожает:

- всю информацию на дисках;

- данные, оставшиеся в свободных кластерах дискового пространства.

Утилита WIPEINFO может функционировать в командном и диалоговом режимах. Диалоговый режим используется чаще. Утилита имеет развитую систему помощи.

Выше мы говорили о применении электронных ключей. Электронные ключи относятся к аппаратным средствам защиты программ и данных. Электронный ключ представляет собой специализированную заказную микросхему (чип) с площадью, близкой к размерам спичечного коробка. Ключ имеет два разъем: одним он подключается к параллельному порту компьютера, а другой служит для подключения принтера. При этом ключ не мешает нормальной работе принтера.

Ключ сохраняет записанную в него информацию при отключении от компьютера. Если электронный ключ защищает программу, то последняя при ее запуске проверяет наличие «своего» ключа. Если такой ключ найден, программа выполняется, иначе она выдает сообщение об ошибке и прерывает свою работу. В защитном механизме электронного ключа может быть реализована защита файлов баз данных. Примером может быть электронный ключ «HASP» [22].

В качестве электронных ключей могут нередко используют дискеты. Для идентификации запускающих дискет на поверхности дискеты наносятся повреждения («лазерная дыра», например), которые с трудом могут быть воспроизведены в несанкционированной копии дискеты. Другим путем создания идентификационных дискет может быть нестандартное форматирование запускающей дискеты (как будет сказано ниже этот прием используется и для предотвращения копирования носителей информации).

Для идентификатора среды компьютера (помимо уже упоминавшихся электронных ключей, вставляемых в порт ввода-вывода) могут быть использованы:

- закрепление местоположения программ на жестком магнитном диске (так называемое «неперемещаемые программы»);

- привязка к номеру BIOS (расчет и запоминание с последующей проверкой при запуске контрольной суммы системы). Так определяются характеристики аппаратуры компьютера, которые тоже служат для опознания некоторого уникального некопируемого ключевого элемента.

Сделаем пояснения, касающиеся использования BIOS. В момент включения компьютера в его основной оперативной памяти нет ничего – ни данных ни программ. Но процессору нужны команды, в том числе и в первый момент после включения. Поэтому сразу после включения на стартовой шине процессора выставляется стартовый адрес. Это происходит аппаратно, без участи программ (всегда одинаково).

Процессор обращается по выставленному адресу за своей первой командой и далее начинает работать по программе.

Этот исходный адрес не может указывать на оперативную память, в которой ничего пока нет. Долгое время в конструкции ПЭВМ использовалось постоянное запоминающее устройство (ПЗУ). Микросхема ПЗУ способна длительное время хранить информацию, даже когда компьютер выключен. Программы, находящиеся в ПЗУ, называют «защитными» — их записывают туда на этапе изготовления микросхемы.

Комплект программ, находящихся в ПЗУ, образует базовую систему ввода-вывода (BIOS – Basis Input Output System). Основное назначение этой программы состоит в том, чтобы проверить состав и работоспособность компьютерной системы и обеспечить взаимодействие с клавиатурой, монитором, жестким диском и дисководом гибких дисков. Программы, входящие в BIOS, позволяли нам на экране наблюдать диагностические сведения, сопровождающие запуск компьютера, а так же вмешиваться в ход запуска с помощью клавиатуры.

В последующих модификациях компьютеров стала использоваться энергозависимая память CMOS. Старыми программами BIOS нельзя обеспечить работу со всеми возможными устройствами. Так, например, изготовители BIOS абсолютно ничего не знают о параметрах наших жестких и гибких дисков, им не известны ни состав, ни свойства произвольной вычислительной системы.

Для того, чтобы начать работу с другим оборудованием, программы, входящие в BIOS, должны знать, где можно найти нужные параметры. По очевидным причинам их нельзя хранить ни в ОЗУ, ни в ПЗУ. Специально для этого на материнской плате есть микросхема «энергозависимой памяти», называемая CMOS.

От ОЗУ она отличается тем, что данные в нее можно заносить и изменять самостоятельно, в соответствии с тем, какое оборудование входит в состав системы. Эта микросхема постоянно подпитывается от небольшой батарейки расположенной на материнской плате. Заряда батарейки хватает на то, чтобы эта микросхема не теряла данные , даже если компьютер не будут включать несколько лет. Благодаря этой батарейке компьютер четко отслеживает время и календарь (даже в выключенном состоянии).

Таким образом, программы записанные в BIOS, считывают данные о составе оборудования компьютера из СMOS. Состав оборудования, данных об объемах внешнего и внутреннего запоминающего устройства отличаются у разных ПЭВМ. Эти сведения (в комплексе) могут служить ключевым элементом.

Источник: greyish.ru

Методы защиты данных в локальных сетях

Защита локальной сети предприятия — это процесс применения различных мер и технологий для защиты от несанкционированного доступа, компьютерных атак, вирусов и других угроз. Цель защиты сети — обеспечить конфиденциальность, целостность и доступность информации, а также защитить сеть от потенциальных угроз.

Существует множество каналов незаконного проникновения в локальную сеть, которые могут быть использованы злоумышленниками в своих целях.

Во-первых, злоумышленники активно используют методы социальной инженерии, обманывая пользователей сети путем использования электронной почты, текстовых сообщений в социальных сетях и мессенджерах, вредоносных веб-сайтов для получения конфиденциальной информации и доступа к учетным данным пользователей.

Во-вторых, злоумышленники могут получить доступ к локальной сети при непосредственном физическом доступе к компьютерам или сетевому оборудованию. Часто атакам подвергается Wi-Fi-оборудование, точки обмена ресурсами (sharing) и организации, практикующие концепцию BYOD (Bring Your Own Device). В последнем случае сотрудники проносят за контролируемый периметр зараженные устройства, гаджеты и подключают их к локальной сети.

Наконец, важным и эффективным инструментом преодоления защиты локальной компьютерной сети остается вредоносное ПО и эксплуатация уязвимостей.

Это далеко неполный перечень каналов нарушения ИБ сети, но необходимо понимать важность и вовремя принимать меры по защите от возможных угроз. Злоумышленники могут использовать вирусы, троянские программы или шпионское ПО, чтобы получить доступ к компьютерам в сети.

Как защитить свою локальную сеть?

Система защиты локальной сети должна включать как технические, так и организационные методы.

Организационные методы защиты локальной сети включают в себя руководящие и контролирующие меры, направленные на управление поведением пользователей и обеспечение безопасности сети. К ним можно отнести:

- разработку и внедрение политики безопасности предприятия. Политика безопасности определяет меры и процедуры, направленные на защиту информационных ресурсов и данных предприятия от внутренних и внешних угроз. Политика безопасности устанавливает принципы безопасности, цели, задачи и роли в обеспечении безопасности предприятия. С ее помощью регламентируются права и обязанности сотрудников, а также принципы их взаимодействия с информационными ресурсами предприятия;

- проведение аудитов безопасности. Регулярный мониторинг и аудит сети помогут своевременно выявить потенциальные уязвимости и предотвратить атаки. В качестве данных мер могут применяться мониторинг сетевой активности, обнаружение вторжений, построение поведенческих моделей пользователей, анализ логов;

- регулярное обучение пользователей и повышение их грамотности области информационной безопасности. Обучение пользователей о безопасном использовании сети позволить предотвратить ошибки, связанные с эксплуатацией информационной системы и ее компонентов, а также уменьшить риск возникновения угроз безопасности;

- управление параметрами сети и ее конфигурацией. Данные меры направлены на соответствие сети и ее устройств требованиям политики безопасности. Под конфигурирование попадает контроль доступа, парольная политика, обновление ПО и установка патчей;

- организация бэкапов. Следует помнить, что регулярное создание бэкапов данных, правильная их организация и хранение помогут минимизировать риск потери данных в случае атаки или сбоя системы, а также быстро восстановить работоспособность сети после инцидента.

К техническим методам защиты относятся программные, программно-аппаратные, аппаратные, криптографические средства защиты информации.

Программные средства устанавливаются непосредственно на хосты сети и, как правило, выполняют определенный набор механизмов безопасности (например, антивирусную защиту или защиту конечных точек).

Аппаратные средства занимают промежуточное положение между физическими мерами и программными средствами защиты. К ним можно отнести модули доверенной загрузки, аппаратные регистры паролей, генераторы шума и т.д.

Программно-аппаратные средства защиты локальной сети представляют собой совокупность аппаратных и программных средств, предназначенных для защиты информации от несанкционированного доступа и других угроз.

К криптографическим методам защиты относятся: шифрование, стеганография, кодирование, сжатие.

Физическая защита локальной сети также является важным элементом общей стратегии безопасности сети и должна быть реализована в сочетании с другими мерами защиты. Следует помнить, что для обеспечения безопасности сетевой инфраструктуры от физических угроз, необходимо предотвратить несанкционированный доступ к помещениям, где расположены сетевые ресурсы, внедрить противопожарную защиту и защиту от наводнений, установить круглосуточное видеонаблюдение. При актуальности дополнительно устанавливается защита от повреждений, вызванных внешними электромагнитными сигналами.

Какие методы защиты используются в сетевых системах?

Выше мы перечислили основные методы защиты локальной сети предприятия. Считаем, что физические и организационные методы обязательны к исполнению. Также обязательно внедрить парольную политику, а в критически важных местах, где разглашение, кража или порча конфиденциальных данных причинят значительный ущерб, и многофакторную аутентификацию.

Как включить защиту от несанкционированного доступа в Windows 10

Защита от несанкционированного доступа помогает предотвратить изменение важных параметров антивирусной программы «Защитник Windows», в том числе защиты в реальном времени и облачной защиты, вредоносными приложениями. Читайте, как включить защиту от несанкционированного доступа для повышения безопасности в Windows 10.

- Введение

- Что представляет собой защита от несанкционированного доступа в «Windows 10»?

- Как включить защиту от несанкционированного доступа

- Заключение

- Вопросы и ответы

- Комментарии

Введение

Операционная система «Windows» уделяет процессу обеспечения безопасности данных особое повышенное внимание. И в новейшей версии системы «Windows 10», после выпуска официального обновления операционной системы за май 2019 года, предоставлена новая функция защиты от несанкционированного доступа в стандартном предустановленном программном продукте корпорации «Microsoft», также известном как антивирус «Защитник Windows».

Защита от несанкционированного доступа не всегда бывает включена по умолчанию, и «Защита от вирусов и угроз» операционной системы сообщит, что ваше «устройство может быть уязвимым», если функция будет отключена. И далее мы подробнее покажем, как устранить потенциальную угрозу и включить защиту системы от несанкционированного доступа в операционной системе «Windows 10».

Перейти к просмотру

Что представляет собой защита от несанкционированного доступа в «Windows 10»?

По словам представителей корпорации «Microsoft», защита от несанкционированного доступа «помогает предотвратить изменение важных параметров антивирусной программы «Защитник Windows», в том числе защиты в реальном времени и облачной защиты, вредоносными приложениями». Другими словами, вредоносным программам, которым удалось проникнуть на пользовательский компьютер и скрытно пытаются осуществить вредоносную деятельность, труднее отключить реальное приложение антивирусной защиты и другие важные системные функции. А пользователи без ограничений могут управлять и самостоятельно настраивать разнообразные параметры безопасности в приложении «Защитник Windows». И как только функция «Защита от подделки» будет включена, никаких дополнительных ограничений для полноценного использования операционной системы пользователи не заметят, но смогут на порядок повысить защищенность системы. Поэтому включение данного дополнительного уровня системной защиты настоятельно рекомендуется.

Обратите внимание, что защита от несанкционированного доступа применяется только к настройкам безопасности «Windows». Если вы используете сторонний антивирус, то на его настройки системная защита распространяться не будет. Некоторые сторонние антивирусные программы имеют собственные аналогичные встроенные функции «защиты от несанкционированного доступа» для защиты своих настроек.

Параметры безопасности включают защиту в режиме реального времени, облачную защиту, «IOfficeAntivirus» («IOAV»), мониторинг поведения и удаление обновлений безопасности. Приложения не могут настроить данные параметры с помощью управления мобильными устройствами и других корпоративных решений, параметров командной строки, групповой политики, реестра «Windows» и других различных методов с включенной функцией «Защита от подделки», что значительно повышает общую информационную безопасность.

Перейти к просмотру

Как включить защиту от несанкционированного доступа

Доступ к означенной функции по умолчанию можно получить непосредственно из приложения «Безопасность Windows». Существует много различных способов открыть соответствующее приложение, но в нашей статье мы рассмотрим лишь несколько из них.

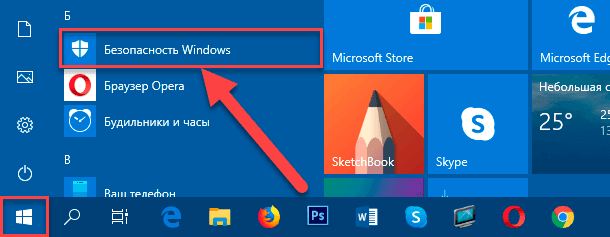

Способ 1. Нажмите на «Панели задач» в нижнем левом углу рабочего стола на кнопку «Пуск», и откройте панель главного пользовательского меню «Windows». Используя бегунок полосы прокрутки или применяя колесо перемещения манипулятора (мыши) отыщите в главном перечне, установленных на компьютерном устройстве, программ и системных служб приложение «Безопасность Windows». Щелкните обнаруженный раздел левой кнопкой мыши и искомое приложение будет открыто.

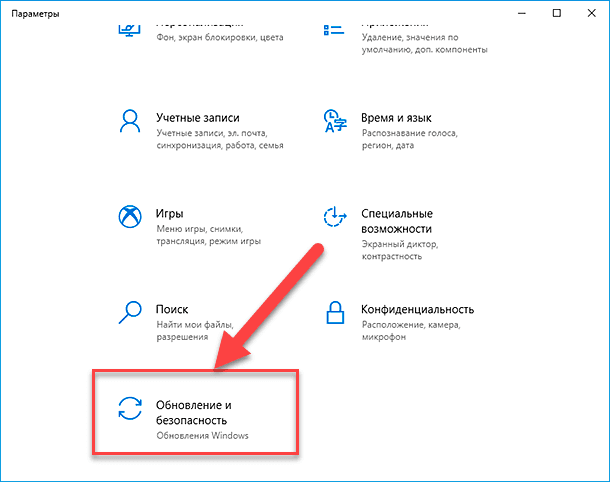

Способ 2. Откройте любым комфортным или приемлемым способом главное системное приложение «Параметры». Самый простой и удобный способ прямого непосредственного доступа к приложению заключается в использовании совместной комбинации клавиш «Windows + I». Затем на главной странице приложения системных параметров перейдите при помощи бегунка полосы прокрутки или колеса манипулятора в конец списка вкладок и выберите вариант «Обновление и безопасность».

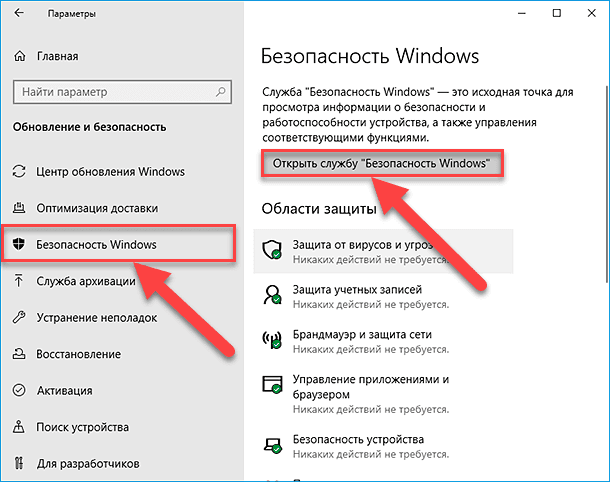

В левой боковой панели окна выберите раздел «Безопасность Windows», а затем в правой панели нажмите на кнопку «Открыть службу Безопасность Windows».

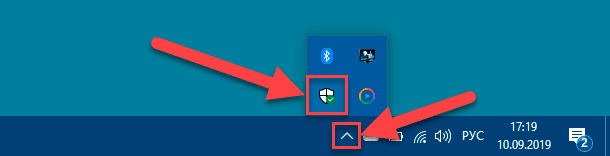

Способ 3. Нажмите на «Панели задач» в нижнем правом углу рабочего стола на кнопку вызова вложенной панели «Отображать скрытые значки», в которой их предложенных образцов нажмите на кнопку «Безопасность Windows», представленную в виде щита, и приложение будет запущено мгновенно.

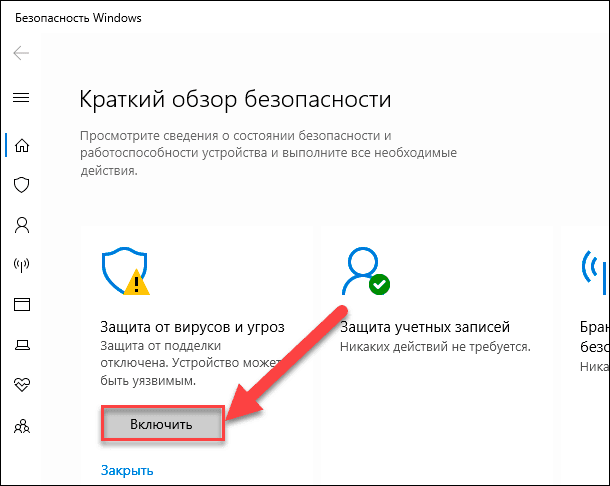

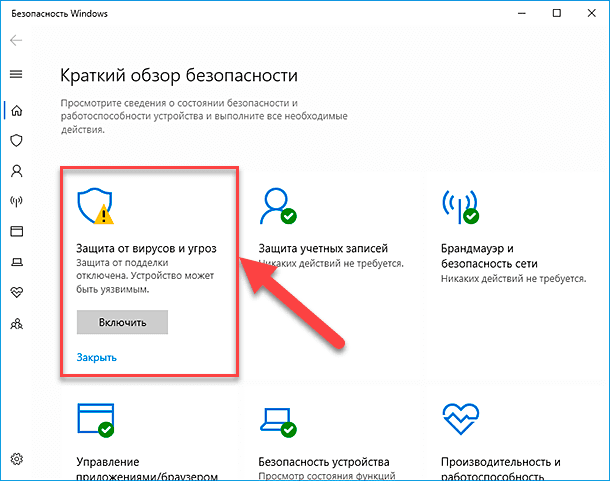

В главном окне приложения, предлагающем краткий обзор о состоянии защиты, сведения о работоспособности устройства и потребности в исполнении определенных действий, отыщите раздел «Защита от вирусов и угроз».

Иногда, системное требование о необходимости включения защиты от несанкционированного доступа может быть вынесено в заголовок ответственного раздела. И для включения, пользователям достаточно просто нажать, на расположенную под требованием, кнопку «Включить», и функция дополнительной защиты системы будет активна.

Если требование отсутствует, то перейдите в раздел «Защита от вирусов и угроз», представленный в форме щита, простым нажатием левой кнопкой мыши.

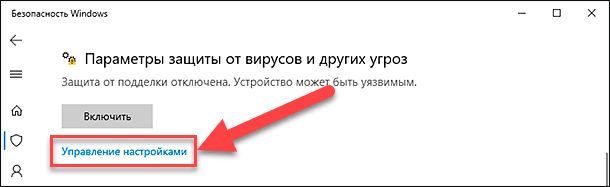

Перемещаясь по новой странице окна посредством колеса манипулятора или бегунка полосы прокрутки найдите раздел «Параметры защиты от вирусов и других угроз» и нажмите на текстовую ссылку «Управление настройками» для перехода на связанную страницу.

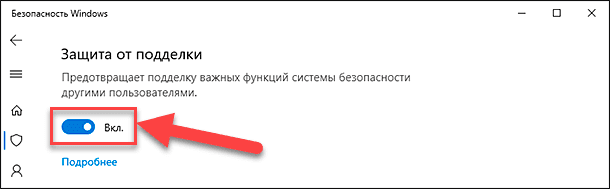

Затем в разделе «Защита от подделки», переход к которому выполните при помощи бегунка полосы прокрутки или колеса управления ручного манипулятора, нажмите левой кнопкой мыши на переключатель, чтобы изменить его значение с положения «Выкл.» на состояние «Вкл.».

Примечание: На вопрос системной службы контроля учетных записей «Разрешить этому приложению вносить изменения на вашем устройстве?» нажмите на кнопку «Да» и защитная функция будет включена.

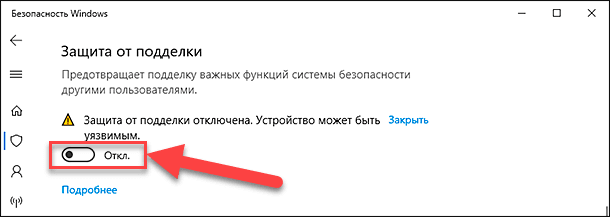

Если в дальнейшем пользователям потребуется вернуть исходное состояние и отключить функцию «Защита от подделки» – нет гарантированной уверенности, но, возможно, функция способна вызывать некоторые проблемы при функционировании устройства – повторите описанный алгоритм заново и установите переключатель в положение «Откл.» в данном разделе «Защитника Windows».

Дополнительно, в операционной системе «Windows 10» присутствует способ управления функцией «Защита от подделки» непосредственно из реестра.

Примечание: Любые действия с реестром «Windows» требуют от пользователей особого внимания и осторожности. Безответственный подход к процессу его редактирования может повлечь за собой нежелательные или необратимые последствия, напрямую связанные с работоспособностью системы, возникновением ошибок и сбоев в работе отдельных функций и приложений, а также возможен крах всей системы. Настоятельно рекомендуется перед любыми действиями с реестром создать его резервную копию для исправления возможных негативных последствий.

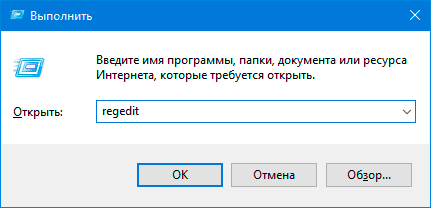

Откройте приложение «Редактор реестра Windows» любым доступным способом. Например, нажмите совместно сочетание клавиш «Windows + R» и откройте диалоговое окно «Выполнить». В строке «Открыть» введите команду «regedit» и нажмите кнопку «ОК» или клавишу «Ввод» на клавиатуре для ее исполнения.

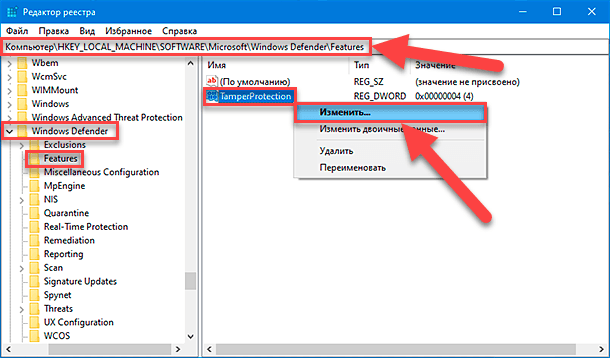

Затем в окне редактора реестра перейдите в левой боковой панели управления по следующему адресу или скопируйте и вставьте конечный адрес в строку состояния окна под лентой главного меню приложения (команду использовать без внешних граничных кавычек):

«КомпьютерHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderFeatures»

Примечание: Второй способ, предусматривающий процедуру копирования и вставки готового адреса реестра предпочтительнее, потому как в окне редактора представлено большое количество разнообразных разделов со схожими названиями, и данный путь позволяет избежать непреднамеренной ошибки при переходе к искомому разделу реестра.

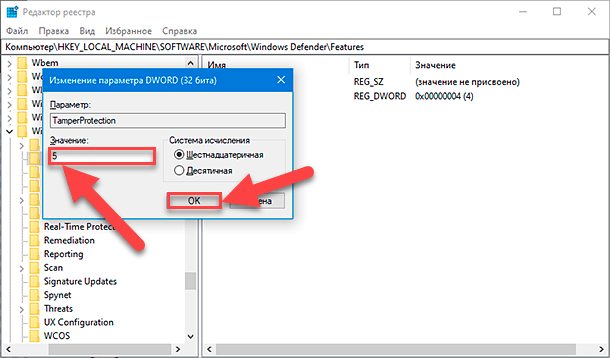

Теперь в правой панели окна «Редактор реестра Windows» отыщите раздел «TamperProtection». Дважды щелкните его левой кнопкой мыши, или нажните на нем правой кнопкой мыши для вызова контекстного меню, в котором, из представленных вариантов действий, выберите раздел «Изменить».

Во всплывающем окне «Изменение параметра DWORD (32 бита)» в ячейке «Значение» установите цифровой параметр «5» и нажмите на кнопку «ОК» или клавишу «Ввод» на клавиатуре для сохранения внесенных изменений.

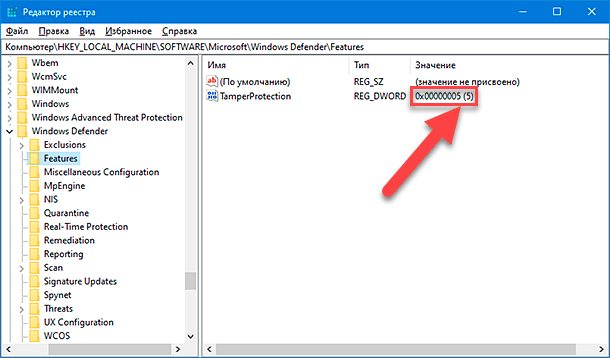

По окончанию процесса редактирования реестра, функция «Защита от подделки» будет включена, о чем будет свидетельствовать числовой коэффициент в строке параметра «TamperProtection» соответствующего раздела окна «Редактора реестра Windows».

Используя представленный алгоритм, пользователи могут отключить функцию, установив в окне изменения параметра «DWORD» в ячейке «Значение» число «4».

Заключение

Использование современных персональных компьютеров в стационарном и мобильном исполнении, существенно облегчает пользователям процессы управления цифровыми материалами, позволяя обрабатывать, передавать и хранить значительные объемы данных мгновенно в любом количестве.

И такие способы требуют наличия продвинутых средств защиты пользовательской информации от различных видов вредоносного воздействия.

Разработчики операционной системы «Windows 10» стремятся в своем продукте предоставить пользователям обширную защиту, включающую разнообразные инструменты безопасности, и постоянно работают над добавлением новых функций, одной из которых является «Защита от подделки».

Основываясь на собственном опыте, мы рекомендуем в обязательном порядке включать данный защитный инструмент на всех своих персональных компьютерах под управлением операционной системы «Windows 10».

В редких случаях, для крупных сетей, управляющих комплексом подключенных компьютерных устройств с помощью корпоративных программных инструментов, данную функцию предпочтительнее отключить. Однако, это единственная веская причина, по которой системная функция защиты может быть не активна. В остальных случаях, целесообразность ее использования довольно высока.

Источник: hetmanrecovery.com