Телефон хакер (симулятор) является шалость приложение, которое создает впечатление, что вы можете взломать телефоны других людей через Bluetooth. Эта выходка приложение создает иллюзию, что он может взломать других телефонов или таблетки, которые имеют Bluetooth активирован. Этот телефон хакер симулятор на самом деле не вредят или ворваться в устройствах других людей.

Но это удивительный инструмент, чтобы произвести впечатление на своих друзей и с помощью которого можно получить удовольствие. Она заставляет вас выглядеть как опытным хакером и техническим гением. Это очень восхитительный шалость, чтобы играть на ваших друзей.

Как использовать:

Этот инструмент имеет Bluetooth сканер, который обнаруживает все Устройства Bluetooth поблизости. Обнаруженные Bluetooth устройств отображаются в списке.

Выберите идентификатор одного из устройств Bluetooth из этого списка. После моделирования взлома (дуб мерилендский), подделка взломан устройство будет отображаться, как будто целевое устройство была взломана. Посмотрите, как поражен ваши друзья вашей хакерской таланта и наслаждайтесь!

12 х@акерских приложений для Андроид телефона | хакерфон без рут | Dimon Dev

ПРЕДУПРЕЖДЕНИЕ:

Вновь, как указано выше, пожалуйста, помните, что это приложение не фактическая инструментом хакеров. Указанные результаты не являются реальными. Чтобы действительно взломать устройств чужие является незаконным и аморальным.

Если вам нравится это приложение, оценить нас и, возможно, напишите нам несколько строк. Ваш отзыв будет высоко ценится.

Последнее обновление

8 июл. 2023 г.

Развлечения

Безопасность данных

arrow_forward

Чтобы контролировать безопасность, нужно знать, как разработчики собирают ваши данные и передают их третьим лицам. Методы обеспечения безопасности и конфиденциальности могут зависеть от того, как вы используете приложение, а также от вашего региона и возраста. Информация ниже предоставлена разработчиком и в будущем может измениться.

Источник: play.google.com

5 Лучших Способов Взломать Чей-то Телефон, не Прикасаясь к Нему

Существует множество способов, с помощью которых можно взломать чей-то телефон, не прикасаясь к нему. Некоторые люди склонны считать, что шпионаж или взлом чьего-либо телефона может быть трудной задачей, а сама процедура может быть слишком сложной. Однако технология предложила нам несколько различных способов, с помощью которых это можно сделать.

С помощью правильного приложения или техники для взлома телефона вы сможете легко шпионить за действиями на чужом телефоне. В этой статье подробно описаны 5 различных способов, которые дадут вам четкое представление о том, как взломать чужой телефон, не прикасаясь к нему.

- 1. Что такое приложения-шпионы для мобильных телефонов и как ими пользоваться

- 2. Взлом мобильного телефона с помощью спам-сообщений

- 3. Использование Midnight Raid: продвинутый вариант для профессионалов

- 4. Взлом с помощью DIY IMSI Catcher или Stingray

- 5. Нанять профессионального хакера

1. Что такое приложения-шпионы для мобильных телефонов и как ими пользоваться

Существует ряд приложений для шпионажа за мобильными телефонами, которые можно использовать для того, чтобы узнать, как взломать чей-то мобильный телефон, не прикасаясь к нему, и проверить действия пользователя целевого устройства. Эти приложения требуют, чтобы вы получили доступ к целевому устройству хотя бы один раз для установки.

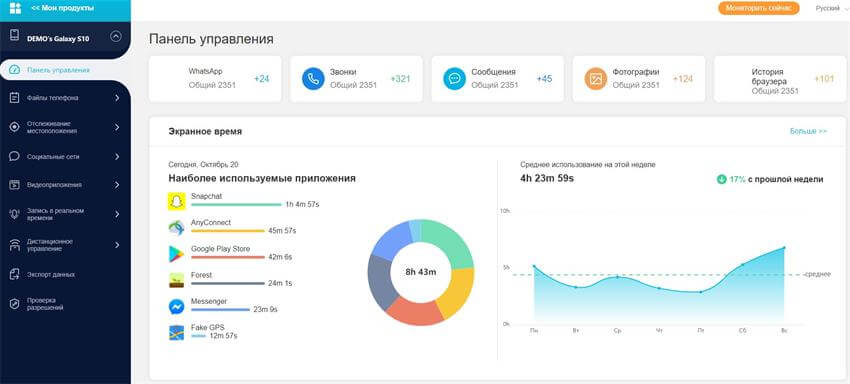

После этого вы сможете удаленно отслеживать почти все действия на целевом устройстве. Все данные о нем будут загружены на веб-панель управления, к которой вы сможете легко получить доступ с любого устройства.

Какое приложение для шпионажа сотовых телефонов самое лучшее?

Лучшим приложением для слежки за мобильными телефонами из всех доступных является KidsGuard Pro. Это чрезвычайно эффективное приложение, которое синхронизирует данные целевого мобильного телефона в режиме реального времени и отображает их на интерактивной онлайн-панели. Это приложение многофункционально и очень просто в установке и использовании. С помощью этого приложения можно получить доступ ко всем фотографиям, видео, сообщениям, журналам вызовов, контактам и т.д.

Все действия в популярных социальных сетях, таких как Facebook, WhatsApp, Snapchat, Instagram и т.д., также можно отслеживать. Вам также будет доступно местоположение целевого устройства в реальном времени вместе с историей его местоположения. В общем, это самый простой способ, который вы можете выбрать.

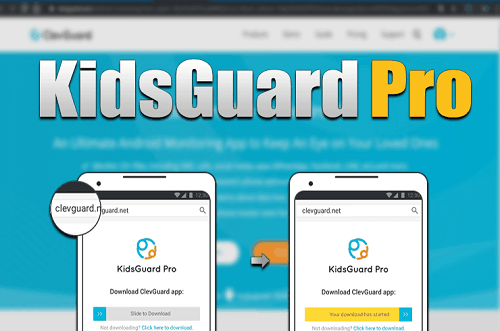

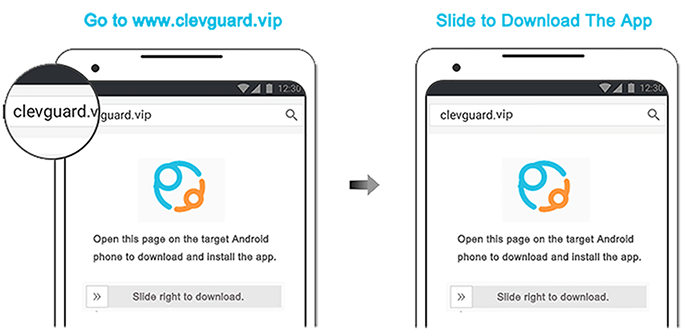

Как взломать телефон удаленно с помощью KidsGuard Pro:

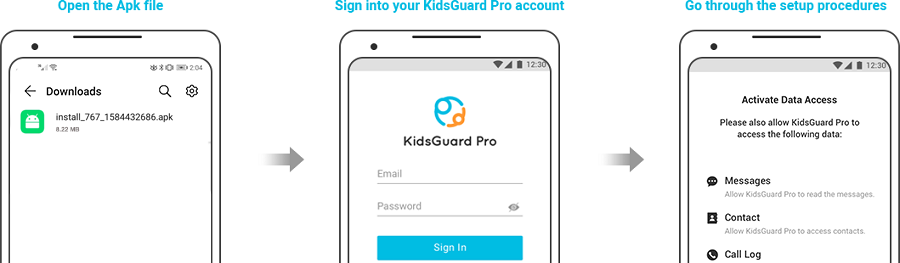

Вы можете воспользоваться приведенными ниже шагами, чтобы узнать, как шпионить за чужим телефоном, не прикасаясь к нему, с помощью KidsGuard Pro. Конечно, вначале вам нужно получить доступ к целевому устройству один раз, но после этого вам больше не придется прикасаться к нему. Весь процесс установки займет не более 5 минут даже у начинающего пользователя.

Шаг 1: Нажмите кнопку «Зарегистрироваться», чтобы зарегистрировать учетную запись и выбрать тарифный план в соответствии с вашими потребностями.

Шаг 2: Установите и настройте приложение, следуя подсказкам на экране, чтобы завершить процесс. Это займет всего несколько минут.

Шаг 3: Теперь вернитесь на сайт KidsGuard Pro и войдите в свою учетную запись, чтобы получить доступ к онлайн панели. Выберите типы файлов, которые вы хотите проверить, в левом меню, не прикасаясь к телефону.

Этот метод взлома чужого телефона рекомендуется для простоты использования и эффективности.

2. Взлом мобильного телефона с помощью спам-сообщений

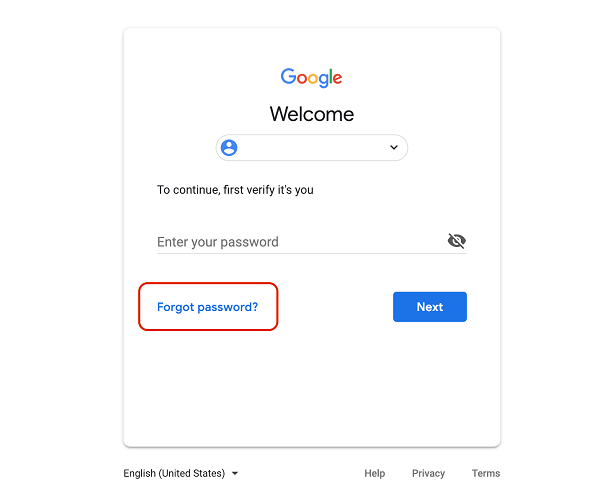

Вам интересно, может ли кто-то взломать мой телефон, не прикасаясь к нему? Взлом сотового телефона с помощью спам-сообщений осуществляется путем одурачивания владельца устройства и использования методов взлома его аккаунта Google для получения доступа к данным телефона.

Аккаунт Google используется практически всеми для различных целей, таких как синхронизация данных с облаком, вход в приложения социальных сетей и т.д. Зная данные учетной записи Google, привязанной к целевому мобильному телефону, можно получить доступ к данным на этом телефоне.

Если у вас нет пароля к аккаунту Google или вы его забыли, Google отправляет код безопасности на номер телефона, к которому он привязан. Этот код безопасности может быть получен вами через спам, который вы отправляете. Вы можете узнать, как взломать телефон, не прикасаясь к нему, выполнив следующие шаги.

Шаг 1: Перейдите на страницу входа в Google, введите номер телефона, который вы хотите взломать, и нажмите на кнопку «Забыли пароль», чтобы отправить проверочный код на целевое устройство.

Шаг 2: Если вы можете физически получить доступ к телефону, вы сможете получить проверочный код, если нет, вам придется отправить на телефон спам-сообщение с сообщением, подобным приведенному ниже.

«Это сообщение от Google. В вашем аккаунте Google обнаружена несанкционированная активность. Пожалуйста, ответьте на это сообщение проверочным кодом Google, отправленным на ваш номер.»

Шаг 3: Если вам удалось обмануть пользователя целевого устройства, вы можете ввести присланный вам проверочный код, чтобы войти в аккаунт Google, связанный с телефоном, который вы хотите взломать.

Это позволит вам получить доступ к приложениям социальных сетей, электронной почте, местам, где они побывали, и местоположению на карте.

3. Использование Midnight Raid: продвинутый вариант для профессионалов

Одним из самых популярных методов, используемых хакерами для шпионажа за телефоном, является метод Midnight Raid. Чтобы узнать, как взломать мобильный телефон, не прикасаясь к нему, используя этот метод, вам понадобятся два телефона, ноутбук и беспроводная связь. Один из телефонов выступает в качестве GSM-модема для ноутбука, а другой — в качестве устройства, с которого вы будете получать информацию.

Причина, по которой этот метод называется Midnight Hack, заключается в том, что он осуществляется полностью ночью, когда пользователь целевого устройства спит, а его устройство остается без присмотра. Все, что вам нужно сделать, это отправить на целевое устройство в полночь простое сообщение с текстом «Вас взламывают». Такое простое сообщение вызовет Internet Explorer на целевом устройстве.

После этого на целевом устройстве будет запущено приложение для получения данных. В ответ вы получите SMS с уникальным идентификатором телефона, который является номером IMSI. С помощью такого приложения можно легко получить любую информацию с целевого устройства.

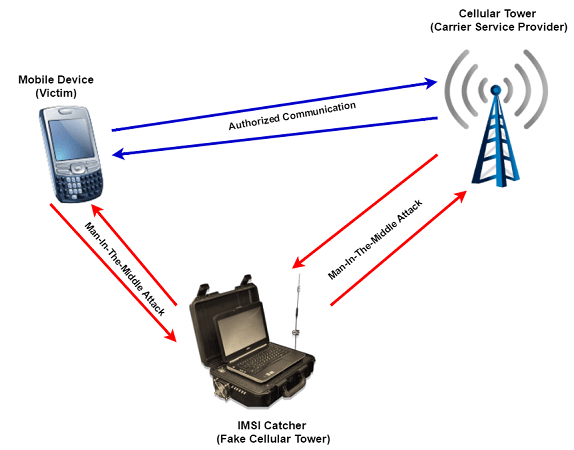

4. Взлом с помощью DIY IMSI Catcher или Stingray

Ловец IMSI, также известный иногда как Stingray, — это техническое средство, которое действует как вышка сотового телефона. Это заставляет все ближайшие местные телефоны устанавливать с ней связь. Такой метод позволяет получить уникальный IMSI-код SIM-карты, местоположение целевого устройства, а также доступ к ряду других возможностей наблюдения. Как правило, такую технологию используют только государственные органы или правоохранительные структуры. Использование такой технологии достаточно регламентировано и не может использоваться всеми.

Однако можно разработать такой инструмент самостоятельно, используя доступное программное обеспечение с открытым исходным кодом и аппаратное обеспечение, которое можно приобрести на Amazon. IMSI catchers можно использовать для взлома телефонов сети GSM, а также телефонов, работающих в сетях 3G и 4G.

Вы можете не знать, что ваш смартфон постоянно пингует вышки сотовой связи. Частная информация, такая как местоположение вашего телефона, может быть потенциально передана любому, у кого есть рация. Именно эта идея используется при взломе телефона с помощью IMSI catcher.

Ключевым инструментом, используемым в такой технике, является программное обеспечение для определения радиоключей, также называемое RTL-SDR. Этот инструмент предназначен для прослушивания через сеть GSM. В принципе, для такого взлома требуется только RTL-SDR, который можно купить менее чем за двадцать долларов. С его помощью можно получить доступ к уникальному IMSI, который привязан к каждой отдельной SIM-карте телефона.

Единственное программное обеспечение, необходимое для такого взлома, — это крошечный скрипт на языке Python из [Oros42], который свободно доступен на GitHub. Если вы хотите взломать чей-то телефон, не прикасаясь к нему, используя этот способ, вам нужно быть очень технически подкованным и пойти на риск нарушения закона.

5. Нанять профессионального хакера

Если взлом телефона без прикосновения к нему кажется вам сложным процессом, вы можете нанять для этой цели профессионального хакера. Профессиональный хакер имеет многолетний опыт в этой области и работал над несколькими хакерскими проектами.

Единственным недостатком этого метода является то, что трудно найти надежного профессионального хакера. Кроме того, даже наняв его, вы не можете быть на 100% уверены, что он успешно справится с задачей взлома.

Часто задаваемые вопросы и заключение

Когда речь заходит об отслеживании мобильного телефона, не прикасаясь к нему, в голове может возникнуть множество сомнений. Здесь мы рассмотрим наиболее распространенные из них:

1. Может ли кто-то взломать мой телефон, не прикасаясь к нему?

Строго говоря, нет. Единственный способ взломать телефон — это получить к нему физический доступ и установить программное обеспечение для взлома телефона. После этого они могут удаленно проверить все действия, которые происходили на телефоне.

2. Можно ли получить удаленный доступ к чужому телефону?

Шпионские программы могут удаленно получить доступ к данным вашего телефона. Если ваш телефон был взломан, то они могут взломать текстовые сообщения, GPS-координаты, электронную почту, мультимедийные приложения и многое другое на вашем телефоне из любой точки мира.

3. Можете ли вы определить, что ваш телефон взломан?

Очень важно, чтобы вы могли определить признаки того, что ваш телефон взломан. Например, подозрительные сообщения или звонки, приложения, которые вы не загружали, необычно высокое использование данных и т.д.

В следующий раз, когда вы зададитесь вопросом, как бесплатно взломать чужой телефон, не прикасаясь к нему, вы можете воспользоваться любым из описанных выше способов. Хотя существует несколько методов, с помощью которых можно взломать чей-то телефон, не прикасаясь к нему, использование сторонних приложений для слежки за телефоном является самым простым способом.

KidsGuard Pro выделяется на фоне других методов, так как он предлагает высокую эффективность и сверхпростые операции. Именно поэтому его настоятельно рекомендуется использовать.

Множество удивительных функций

- Отслеживание местоположения мобильного телефона в режиме реального времени и просмотр истории местоположения

- Проверка всех входящих и исходящих звонков и SMS-сообщений

- Шпионаж за приложениями социальных сетей, такими как WhatsApp, Instagram, Snapchat, Facebook, Viber, WeChat и др.

- Удаленный доступ к файлам на целевом телефоне, таким как контакты, фотографии, журналы вызовов и т.д.

- Записывайте нажатия клавиш на целевом устройстве, а также делайте скриншоты без ведома пользователя.

вам также может понравиться:

Стек протокола Bluetooth

Стек протокола Bluetooth выглядит следующим образом:

Bluetooth-устройства не должны использовать все протоколы в стеке (например, стек TCP/IP). Стек Bluetooth разработан для использования Bluetooth различными приложениями связи. Как правило, приложение будет использовать только один вертикальный срез отображенного на картинке стека. Уровень Bluetooth-протокола и связанные с ним протоколы перечислены ниже.

- Основные сетевые протоколы Bluetooth: LMP, L2CAP, SDP

- Протокол замены кабелей: RFCOMM

- Протокол управления телефонией: двоичные коды TCS, AT-команды

- Адаптированные протоколы: PPP, UDP/TCP/IP, OBEX, WAP, vCard, vCal, IrMC, WAE

В дополнение к уровням протокола спецификация Bluetooth также определяет интерфейс хост-контроллера (HCI). Это обеспечивает командный интерфейс для контроллера основной полосы частот, диспетчера ссылок и доступа к регистрам состояния оборудования и управления, а следовательно, к таким инструментам, как hciconfig, hcidump и hcitool.

Безопасность Bluetooth

Безопасность Bluetooth основана на нескольких методах. Во-первых, скачкообразная перестройка частоты. И мастер и подчиненный знают алгоритм скачкообразной перестройки частоты, но внешнее устройство этого не делает. Во-вторых, устройства при сопряжении друг с другом обмениваются pre-shared ключами, которые используются для аутентификации и шифрования (128 бит). Для Bluetooth существует три режима безопасности. Вот они:

- Режим безопасности 1: нет активной защиты.

- Режим безопасности 2: безопасность на уровне обслуживания. Централизованный менеджер безопасности обрабатывает аутентификацию, настройку и авторизацию. Этот уровень защиты может не активироваться пользователем. Здесь нет слоя безопасности на уровне устройства.

- Режим безопасности 3: Безопасность на уровне устройства. Аутентификация и шифрование осуществляются на основе секретного ключа. Этот слой всегда включен. Он обеспечивает безопасность для низкоуровневого соединения.

Читать также: Скоро в Windows 10 появится функция защиты от WannaCry и NotPetya

Самые распространенные взломы Bluetooth

Bluetooth существует уже несколько десятилетий, поэтому хакеры нашли множество способов, чтобы злоупотреблять им. Вот три наиболее известные и распространенные Bluetooth-атаки:

- Bluejacking — это атака, во время которой хакер использует Bluetooth-соединение для проникновения в телефон и отправки анонимных сообщений на другие близлежащие устройства. Хакеры также могут использовать его для совершения международных и дорогостоящих звонков с поминутной оплатой.

- Bluesnarfing — это атака, при которой хакер крадет информацию на вашем телефоне, включая электронную почту, смс, фотографии, видео и телефонную книгу. Хакер должен загрузить всю эту информацию достаточно быстро — пока вы находитесь в пределах досягаемости.

- Bluebugging — самая худшая атака, т.к. позволяет хакеру полностью контролировать ваше устройство. Она дает ему возможность прослушивать ваши разговоры и получать доступ ко всем данным, хранящимся на вашем устройстве.

Если хакеру удастся проникнуть в ваш смартфон, он может получить много конфиденциальной информации о вас. Впоследствии это может быть использовано в атаках социальной инженерии, для шантажа или для взлома вашего банковского и других аккаунтов. Но самое худшее в атаках Bluetooth это то, что злоумышленники каждый год находят новые способы использования Bluetooth-соединения для своих черных дел.

На видео: Взлом Bluetooth устройств : BlueBorne, CarWhisperer, DDoS

Кое-что еще:

- Bluetooth показывает ваше местоположение

Хакеры могут использовать Bluetooth для отслеживания вашего местоположения. Для этого им понадобятся только две вещи: устройство, которое постоянно использует Bluetooth и уникальный идентификатор устройства. Как это работает? Два устройства, которые соединяются через Bluetooth, распознают друг друга, обмениваясь информацией, которую можно рассматривать как адрес.

Большинство устройств регулярно меняют его, например, когда соединение восстанавливается или когда разряжаются батареи. Но некоторые устройства, такие как фитнес-трекеры, сохраняют один и тот же адрес, несмотря ни на что. Хакеры могут использовать его в качестве уникального идентификатора. Хуже того, такие устройства постоянно передают этот сигнал, чтобы оставаться на связи с телефоном и предоставлять точные результаты в режиме реального времени.

- Шифрование Bluetooth можно легко взломать

Два устройства, соединяющиеся через Bluetooth, должны обмениваться криптографическими ключами для установления безопасного соединения. Но не все устройства поддерживают длинные и безопасные ключи шифрования. Поэтому им необходимо «поговорить» друг с другом, чтобы определиться с длиной ключа. Хакеры перехватывают этот процесс и заставляют одно из устройств «предложить» использовать слабый ключ шифрования, который может быть короче 1 байта. Как только такое соединение будет установлено, хакер сможет использовать простую «атаку грубой силы», чтобы взломать шифрование и начать наблюдать за трафиком, которым обмениваются устройства.

Хакеры также могут использовать Bluetooth, чтобы вызвать отказ в обслуживании. Они могут вывести из строя устройство, заблокировать смартфон от приема или совершения звонков, разрядить аккумулятор и украсть ваши данные.

- Приложения могут использовать Bluetooth в злонамеренных целях

Приложения на вашем телефоне могут также тайно использовать соединение Bluetooth для сбора данных и отслеживания вашего местоположения.

На видео: Взлом Bluetooth через телефон без рут прав или как достать соседей

Инструменты для взлома Bluetooth в Kali

У нас есть несколько инструментов для взлома Bluetooth, которые встроены в Kali. Мы будем использовать их в этой серии. Также есть и другие инструменты, которые нам придется скачать и установить. Мы можем найти предустановленные инструменты Bluetooth, перейдя в Приложения -> Kali Linux -> Wireless Attacks -> Bluetooth Tools.

Там мы найдем несколько утилит для атаки на Bluetooth. Давайте кратко рассмотрим каждый из них.

- Bluelog — инструмент для опросов bluetooth. Он сканирует окружающее пространство в поисках Bluetooth-устройств, а затем записывает все найденные в файл.

- Bluemaho — набор инструментов для проверки безопасности Bluetooth-устройств с графическим интерфейсом.

- Blueranger — простой Python-скрипт, который использует пинг i2cap для поиска Bluetooth-устройств и определения приблизительных расстояний до них.

- Btscanner — этот инструмент с графическим интерфейсом сканирует обнаруженные устройства в радиусе покрытия.

- Redfang — позволяет найти скрытое Bluetooth-устройство.

- Spooftooph — используется для спуфинга Bluetooth.

Простые методы, как разблокировать чужой телефон

Устанавливая пароль или графический рисунок, владельцы ультрамодных гаджетов придумывают сложные комбинации в надежде, что никто не подберет к нему ключ. Однако существует немало хитростей, с помощью которых можно обойти защиту не только на своем, но и на чужом телефоне.

С помощью звонка

Всем известно, чтобы ответить на звонок, не нужно снимать телефон с блокировки. Если под рукой имеется второй аппарат, получить доступ к функционалу первого не составит труда. Для этого понадобится лишь позвонить на заблокированный смартфон, а затем:

принять входящий вызов и, удерживая трубку в режиме «Hold», открыть панель быстрого доступа;- кликнуть по иконке с изображением шестеренки и открыть «Настройки»;

перейти в раздел «Безопасность», выбрать опцию «Блокировка экрана» и отключить пароль.

Этот способ подходит для старых аппаратов, на которых установлены ранние версии ОС. В смартфонах нового поколения подобная брешь была устранена.

С помощью разряженной батареи

Этот вариант может потребовать терпения и выдержки от пользователя. Ему придется дождаться, пока аккумулятор выработает свой ресурс на ¾. Способ по аналогии напоминает предыдущий, только для доступа к функционалу смартфона не требуется совершать звонок с другого аппарата. Вот как это должно выглядеть:

- Дождаться, пока уровень зарядки аккумулятора приблизится к минимуму – 10-15%, а на экране телефона появится уведомление о том, что «Батарея полностью разряжена» и нужно подключить устройство к розетке.

- Не касаясь кнопок с предложенными вариантами действий («Использование батареи» или «Да»), опустить верхнюю шторку, проведя пальцем по экрану сверху вниз.

- Кликнуть по любому ярлычку, а лучше по значку с шестеренкой, и перейти в «Настройки».

- Когда появится меню с перечнем доступных функций, выбрать вкладку «Защита» и отключить режим блокировки.

Зрительная память

Наблюдательный человек способен легко запомнить комбинацию символов или графический узор, а позже воспроизвести его на нужном смартфоне с фотографической точностью и получить доступ к содержимому гаджета. Но в некоторых случаях подобный повышенный интерес может вызвать подозрение.

Пользователю гораздо проще сделать вид, что за обедом он фотографирует блюдо для соцсети, тогда как делает снимок гаджета соседа по столу. Дело в том, что во время ввода пин-кода на защитном стекле остаются потожировые следы пальцев. При наличии даже любительской камеры запечатлеть их не составит труда.