NoSQL базы данных все чаще и чаще начинают использоваться и, соответственно, встречаться и на пентестах. В связи с чем не стоит проходить мимо них, а нужно обращать на них внимание и пытаться поднять привилегии через их недостатки или уязвимости. При том что и инструменты уже есть.

NoSQL Exploitation Framework — инструмент, сфокусированный на сканировании и эксплуатации NoSQL баз данных. На данный момент присутствует поддержка Mongo, CouchDB, Redis, H-Base, Cassandra, но планируется и дальнейшее расширение поддерживаемых баз данных.

- энумерация NoSQL баз данных;

- дамп NoSQL баз данных;

- поддержка NoSQL Web Apps;

- набор payload’ов для JS injection, Web application Enumeration;

- атака по словарю;

- запрос в поисковике Shodan;

При этом присутствует мультипоточное сканирование по списку IP-адресов.

Установка чрезвычайно проста:

Топ 5 ХАКЕРСКИХ программ для ПК!

$ sudo apt-get install python-setuptools $ pip install -r requirements.txt $ nosqlframework.py -h

Так же несложен инструмент и в использовании:

$ nosqlframework.py -ip localhost -scan

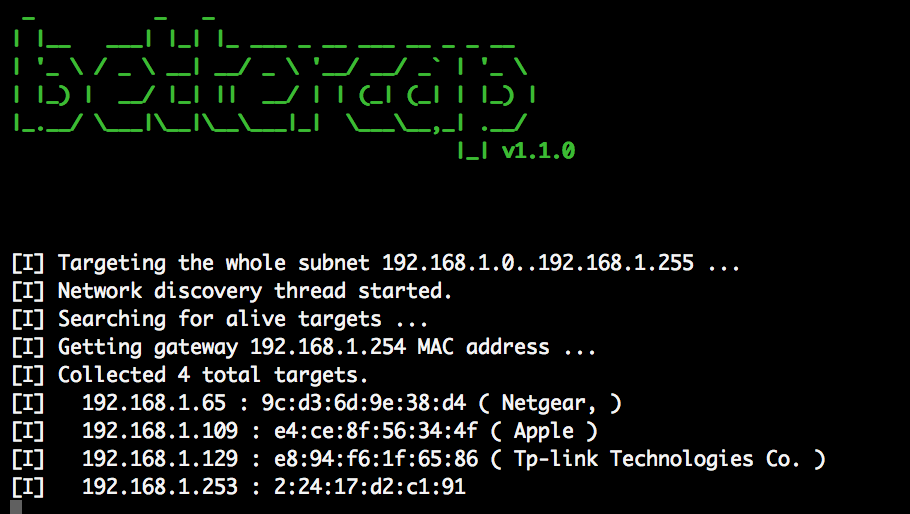

bettercap

Если тебе надоело носить с собой десяток инструментов для проведения атаки man-in-the-middle и расстраиваться из-за нестабильности и сложности ettercap, то встречай новый инструмент с нескромным названием bettercap.

Bettercap — это легко расширяемый модульный портативный инструмент и фреймворк для MITM-атак на Ruby со всевозможными диагностическими и атакующими функциями, какие только могут пригодиться для атаки «человек посередине». Можно атаковать как всю сеть, так и определенные машины.

Встроенный снифер и диссектор на сегодня способен из коробки собирать:

- информацию о посещенных URL;

- о посещенных HTTPS-хостах;

- данные HTTP POST-запросов;

- HTTP Basic и Digest аутентификации;

- аутентификационные данные от FTP, IRC, POP, IMAP, SMTP, NTLMv1/v2 (HTTP, SMB, LDAP и так далее).

Пример HTTPS proxy с пользовательским pem-сертификатом:

$ sudo bettercap —proxy-https —proxy-pem ./mycert.pem

При желании можно очень просто поднять без каких-либо заморочек свой собственный HTTP-сервер. Пример поднятия своего HTTP-сервера с модулем инъекции данных:

$ sudo bettercap —httpd —http-path=/path/to/your/js/file/ —proxy —proxy-module=inject.rb

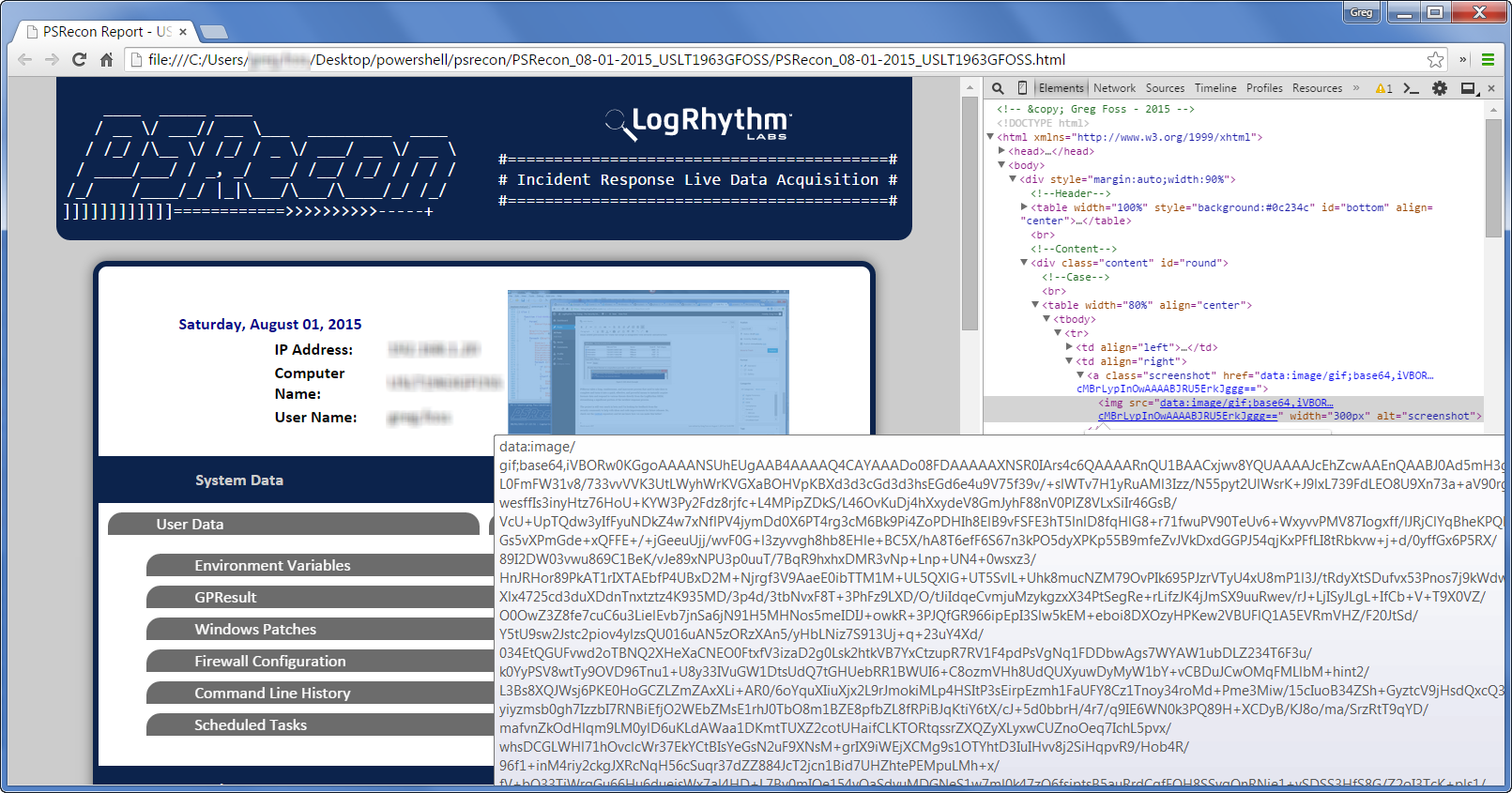

PSRecon

Язык PowerShell становится все популярнее и популярнее для решения задач информационной безопасности на Windows-системах: как заражения и кражи данных, так и их защиты.

PSRecon — это сборщик данных с удаленных Windows-систем с использованием PowerShell (v2 и более поздних). Инструмент организует все данные по директориям, хешам и другим системным свойствам, а затем рассылает информацию по почте или по шаре команде безопасности. Как, я думаю, ты уже понял, данный инструмент интересен в первую очередь внутренней команде безопасности компании для реагирования на инциденты.

Пример запуска скрипта на удаленной машине:

PS C:> .psrecon.ps1 -remote -target [computer]

Основные сценарии использования:

- Базовое реагирование на инцидент.

- Интеграция с SIEM-решением.

- Удаленное извлечение данных и включение карантина на системе.

При этом PSRecon никаким образом не модифицирует систему и не оставляет собственных логов. Конечно, при всем при этом стоит помнить, что на машинах должно быть разрешено выполнение PowerShell-скриптов.

Gcat

Gcat — скрытный backdoor на Python, использующий Gmail в качестве C

Как стать хакером за 10 секунд?!

Там и там достаточно подправить переменные gmail_user и gmail_pwd.

Доступные команды на клиенте:

- выполнить команду;

- скачать файл с зараженной системы;

- выполнить отправленный шелл-код;

- получить скриншот;

- заблокировать экран клиента;

- запустить keylogger;

- остановить keylogger.

Пример запуска команды на клиенте:

# python gcat.py -id 90b2cd83-cb36-52de-84ee-99db6ff41a11 -cmd ‘ipconfig /all’ [*] Command sent successfully with jobid: SH3C4gv

А затем просим результат для соответствующего ID и JobID

# python gcat.py -id 90b2cd83-cb36-52de-84ee-99db6ff41a11 -jobid SH3C4gv DATE: ‘Tue, 09 Jun 2015 06:51:44 -0700 (PDT)’ JOBID: SH3C4gv FG WINDOW: ‘Command Prompt — C:Python27python.exe implant.py’ CMD: ‘ipconfig /all’

А если тебе еще чего-то не хватает, то это можно с легкостью дописать.

Shellter

Shellter — это инструмент для динамической инъекции шелл-кода и, возможно, первый динамический инфектор PE-файлов, когда-либо созданный. Он может быть использован для того, чтобы инжектировать шелл-код в любое 32-битное (пока что поддерживается только оно) нативное Windows-приложение. Шелл-код может быть как собственный, так, например, и сгенерированный с помощью того же Metasploit. Для своей работы Shellter использует уникальные динамические подходы, которые основываются на потоке выполнения целевой программы. Для этого он запускает, трассирует программу и выбирает наиболее подходящие места для инжекта.

- совместимость с Windows (XP SP3 и выше) и Wine/CrossOver для Linux/Mac;

- не требует установки;

- заражение PE несколькими шелл-кодами;

- поддержка Reflective DLL loaders;

- встроенные Metasploit Payloads;

- polymorphic-движок;

- использует Dynamic Thread Context информацию для усложнения статического анализа;

- дизассемблирование и отображение доступных точек для инжекта.

Так что в арсенале обхода AV пополнение.

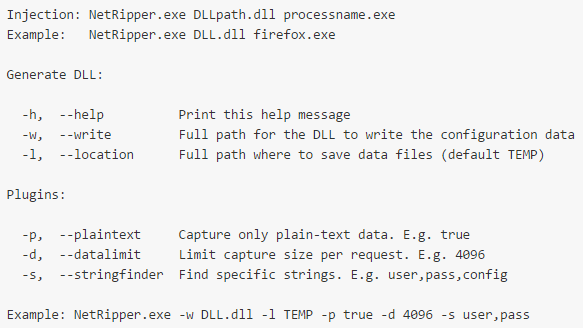

NetRipper

NetRipper — это инструмент для постэксплуатации Windows-систем. Инструмент использует API-хуки для перехвата сетевого трафика и функций, связанных с криптографией, от низко привилегированного пользователя, чтобы захватывать трафик в открытом виде и зашифрованный трафик до его шифрования или после его расшифровки.

Основная цель данного инструмента — посмотреть сетевой трафик на скомпрометированной машине при наличии низких привилегий в системе.

Инструмент успешно тестировался на таких программах, как Putty, WinSCP, SQL Server Management Studio, Lync (Skype for Business), Microsoft Outlook, Google Chrome, Mozilla Firefox.

- NetRipper.exe — программа для конфигурирования и инжектирования DLL;

- DLL.dll — инжектируемая DLL, для перехвата нужного API и сохранения данных в файл;

- netripper.rb — Metasploit post-exploitation модуль.

- PlainText — позволяет захватывать только plain-text данные;

- DataLimit — сохраняет только первые байты ответов и запросов;

- Stringinder — ищет определенные строчки в трафике.

Инструмент впервые был представлен на DEF CON 23 (Лас-Вегас) в 2015 году.

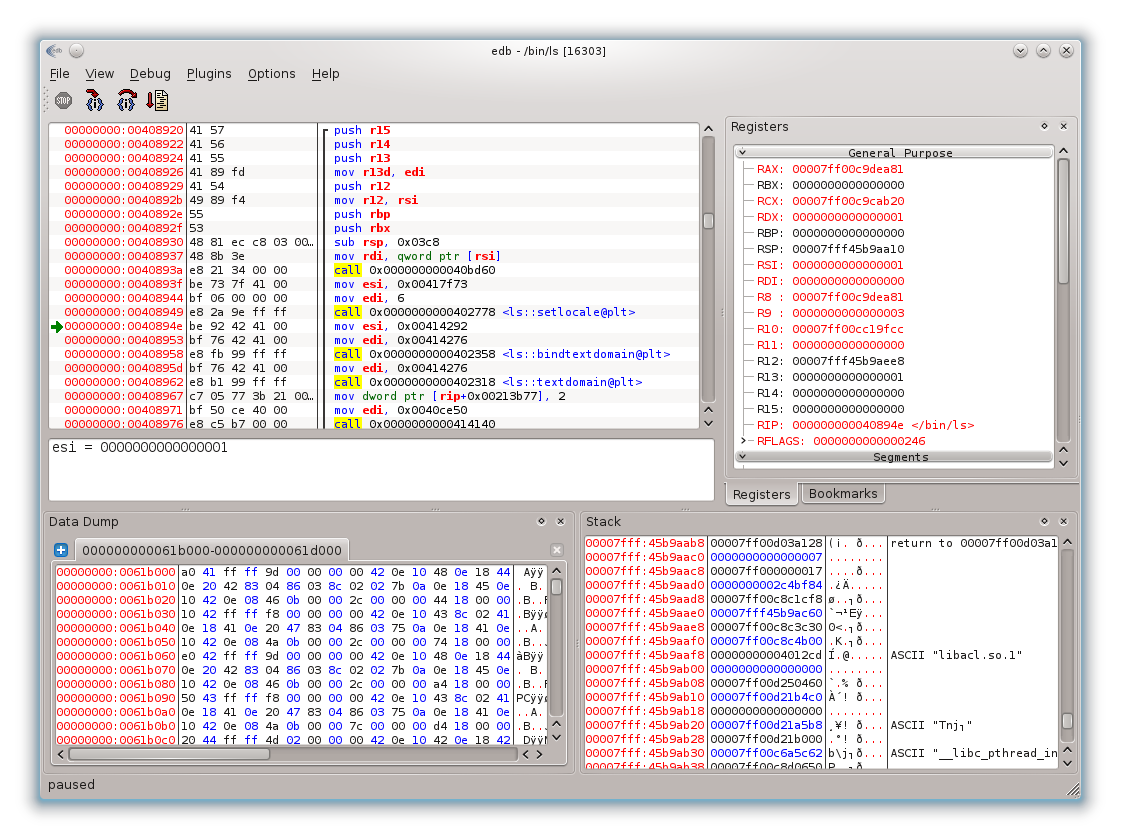

edb

Edb — это кросс-платформенный x86/x86-64-отладчик. Его создатели вдохновились легендарным OllyDbg, но ориентировались на работу с архитектурами x86 и x64 и множеством целевых операционных систем. Пока официально есть поддержка только Linux, но портирование FreeBSD, OpenBSD, OS X и Windows идет с различным успехом и поддержкой тех или иных функций (специфика ОС все-таки дает о себе знать).

Отладчик также позволяет писать собственные плагины и имеет ряд встроенных:

Analyzer, Assembler, BinaryInfo, BinarySearcher, Bookmarks, BreakpointManager, CheckVersion, DebuggerCore, DumpState, FunctionFinder, HardwareBreakpoints, HeapAnalyzer, OpcodeSearcher, ProcessProperties, ROPTool, References, SymbolViewer.

Проект зависит от Qt >= 4.6 и Boost >= 1.35. В качестве движка дизассемблирования используется Capstone.

Устанавливается следующим образом:

Для более подробной информации смотри Wiki проекта.

d1g1

Редактор рубрики «X-TOOLS», известный white hat, специалист компании Digital Security (dsec.ru)

Источник: xakep.ru

Лучшие инструменты для взлома и этичного взлома для Windows, Linux и Mac OS X

Вот список лучших хакерских и этичных хакерских инструментов 2019 года для ПК с Windows, Linux и MAC OS. И это должны быть инструменты, необходимые для любого взлома, необходимого для разных целей. Все эти хакерские инструменты, представленные здесь в 2019 году, эффективны и бесплатны.

Инструменты взлома, разработанные некоторыми из лучших программистов, уже существуют для облегчения многих сложных задач, которые необходимо выполнять автоматически и вручную. Мы составили этот список лучших хакерских инструментов 2019 года с описанием и ссылками для скачивания.

Лучшие этические хакерские инструменты 2019 года для Windows, Linux и Mac OS X

Все эти хакерские инструменты, представленные здесь в 2019 году, эффективны и бесплатны. Мы опубликовали эту статью только в образовательных целях и не поощряем злонамеренные действия. Вот лучшие хакерские книги 2019 года.

Вот лучшие этические хакерские инструменты 2019 года:

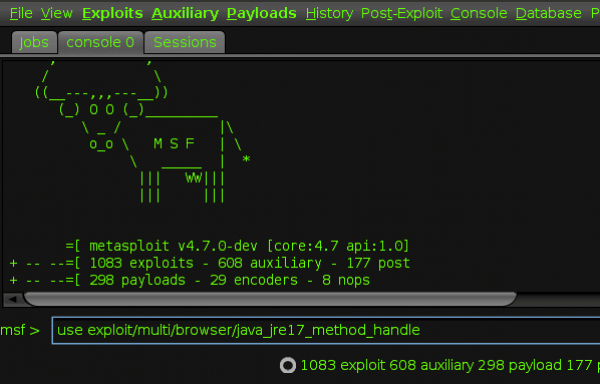

# 1 Metasploit

Metasploit доступен для всех основных платформ, включая Windows, Linux и OS X. Вместо того, чтобы называть Metasploit набором инструментов для эксплуатации данных, я назову его инфраструктурой, которую вы можете использовать для создания своих собственных инструментов. Этот бесплатный инструмент является одним из самых популярных инструментов кибербезопасности, который позволяет выявлять уязвимости на разных платформах. Metasploit поддерживает более 200 000 пользователей и участников, которые помогут вам получить информацию и выявить уязвимости в вашей системе.

Этот набор инструментов для взлома 2019 позволяет моделировать атаки в реальном мире, чтобы рассказывать вам об уязвимостях и находить их. Как тестер на проникновение, он выявляет уязвимости с помощью интеграции с замкнутым циклом Nexpose, используя отчеты Top Remediation. Используя платформу Metasploit с открытым исходным кодом, пользователи могут создавать свои инструменты и максимально эффективно использовать этот многоцелевой хакерский инструмент.

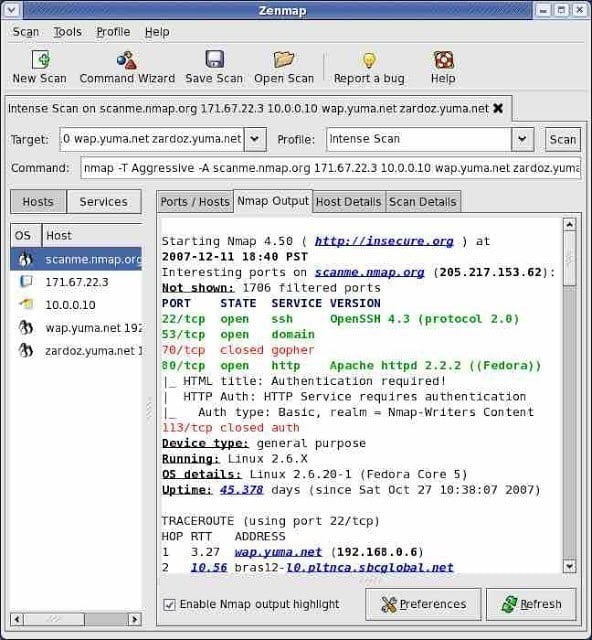

# 2 Nmap

Nmap доступен для всех основных платформ, включая Windows, Linux и OS X. Я думаю, что все слышали об этом, Nmap (Network Mapper) — это бесплатный инструмент с открытым исходным кодом для исследования сети или аудита безопасности. Он разработан так, что Nmap быстро сканирует большие сети, хотя он хорошо работает с одним хостом.

Многие системные и сетевые администраторы также считают его полезным для таких задач, как инвентаризация сети, управление расписаниями обновления служб и мониторинг времени безотказной работы хоста или службы. Nmap использует необработанные IP-пакеты по-новому, чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предоставляют, какие операционные системы (и версии ОС) они работают, и какие фильтры пакетов / брандмауэры используются И десятки других функций.

Его можно использовать для обнаружения компьютеров и служб в компьютерной сети, создавая таким образом «карту» сети. Nmap работает на большинстве типов компьютеров, и доступны версии для графической консоли. Nmap — это графический инструмент с открытым исходным кодом, который могут использовать как новички (-sT), так и профессионалы (packet_trace). Универсальный инструмент, если вы полностью понимаете результаты.

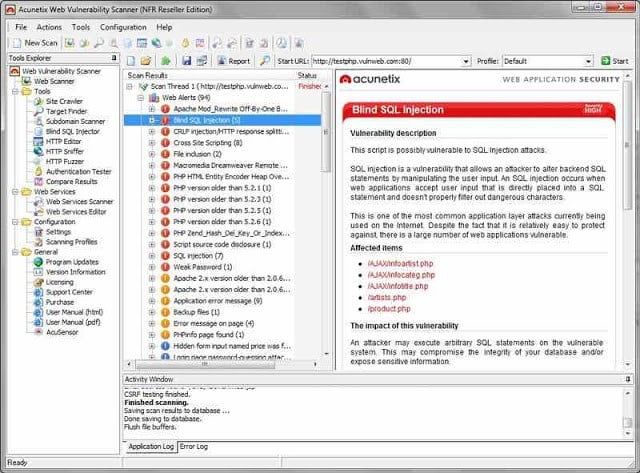

# 3 Акунетикс WVS

Acunetix доступен для Windows XP и более поздних версий. Acunetix — это сканер веб-уязвимостей (WVS), который сканирует и обнаруживает недостатки на потенциально опасном веб-сайте. Этот многопоточный инструмент сканирует веб-сайт, сканирует сайты на наличие вредоносных скриптов, SQL-инъекций и других уязвимостей. Этот быстрый и простой в использовании инструмент сканирует сайты WordPress на наличие более 1200 уязвимостей WordPress.

Acunetix поставляется с регистратором последовательности входа в систему, который позволяет получить доступ к защищенным паролем областям веб-сайтов. Новая технология AcuSensor, используемая в этом инструменте, позволяет снизить количество ложных срабатываний. Эти функции сделали Acunetix WVS любимым хакерским инструментом, который вам нужен в 2019 году.

# 4 Wireshark

Этот бесплатный инструмент с открытым исходным кодом изначально назывался Ethereal. Wireshark также поставляется в версии для командной строки под названием TShark. Анализатор сетевых протоколов на основе GTK + без проблем работает с Linux, Windows и OS X. Wireshark — это анализатор сетевых протоколов GTK + на основе Wireshark, который позволяет вам в интерактивном режиме захватывать и просматривать содержимое сетевых фреймов. Цель проекта — создать синтаксический анализатор уровня Unix и предоставить Wireshark функции, которые отсутствуют у хакеров с закрытым исходным кодом. Отлично работает как в Linux, так и в Windows (с графическим интерфейсом), прост в использовании и может восстанавливать потоки TCP / IP.

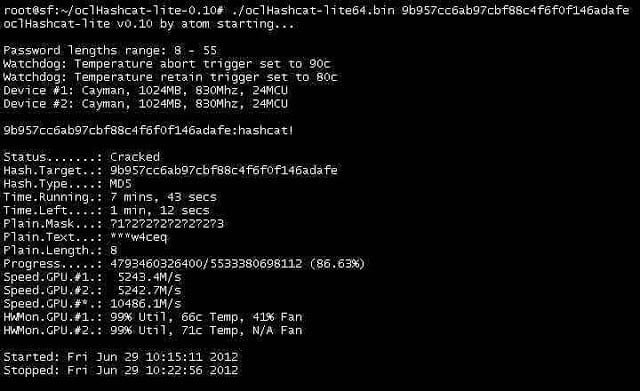

# 5 oclHashcat

Этот удобный инструмент для взлома можно загрузить в разных версиях для Linux, OSX и Windows. Если взлом паролей — это то, чем вы занимаетесь каждый день, возможно, вы знаете об этом бесплатном инструменте для взлома паролей. В то время как Hashcat — это инструмент для взлома паролей на базе процессора, oclHashcat — это расширенная версия, которая использует мощность вашего графического процессора.

oclHashcat называют самым быстрым в мире взломщиком паролей с первым и единственным в мире движком GPGPU. Для использования этого инструмента NVIDIA требуется ForceWare 346.59 или новее, а пользователям AMD требуется Catalyst 15.7 или новее.

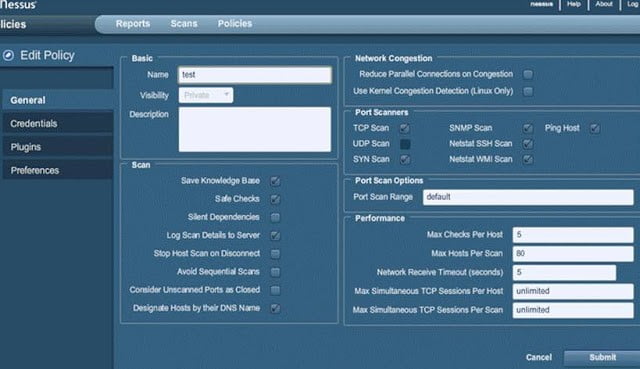

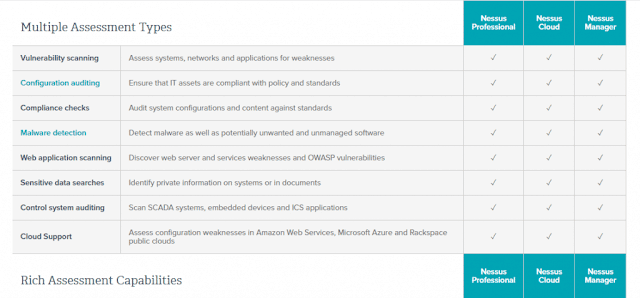

#6 Сканер уязвимостей Nessus

Nessus поддерживает множество платформ, включая Windows 7, 8, Mac OS X и популярные дистрибутивы Linux, такие как Debian, Ubuntu, Kali Linux и т. Д. Этот бесплатный инструмент для взлома работает с помощью клиент-серверного фреймворка. Инструмент разработан Tenable Network Security, одним из наших самых популярных детекторов уязвимостей. Nessus служит разным целям для разных типов пользователей — Nessus Home, Nessus Professional, Nessus Manager и Nessus Cloud.

С помощью Nessus можно сканировать несколько типов уязвимостей, включая удаленное обнаружение недостатков, ложное оповещение, отказ в обслуживании стека TCP / IP, настройку аудита PCI DSS, обнаружение вредоносных программ, сканирование конфиденциальных данных и т. Д. Чтобы начать атаку по словарю, Nessus может также вызвать популярный инструмент Hydra извне.

Помимо основных функций, упомянутых выше, Nessus может использоваться для сканирования нескольких сетей в IPv4, IPv6 и гибридных сетях. Вы можете настроить запуск сканирования по расписанию в выбранное время и повторно сканировать все или часть ранее просканированных хостов с помощью дополнительного повторного сканирования хоста.

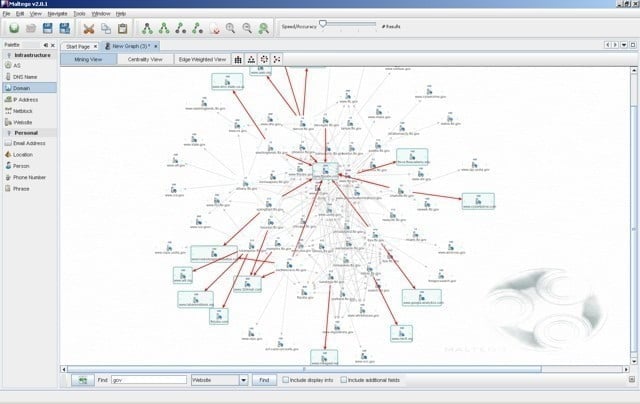

#7 Maltego

Инструмент взлома Maltego доступен для Windows, Mac и Linux. Maltego — это платформа с открытым исходным кодом, которая обеспечивает тщательный анализ и сбор информации, чтобы нарисовать картину киберугроз вокруг вас. Maltego превосходно демонстрирует сложность и серьезность точек отказа в инфраструктуре и окружающей среде.

Maltego — отличный инструмент для взлома, который анализирует реальные связи между людьми, компаниями, веб-сайтами, доменами, DNS-именами, IP-адресами, документами и т. Д. Основанный на Java, этот инструмент работает в интуитивно понятном графическом интерфейсе с отсутствующими параметрами настройки во время сканирования.

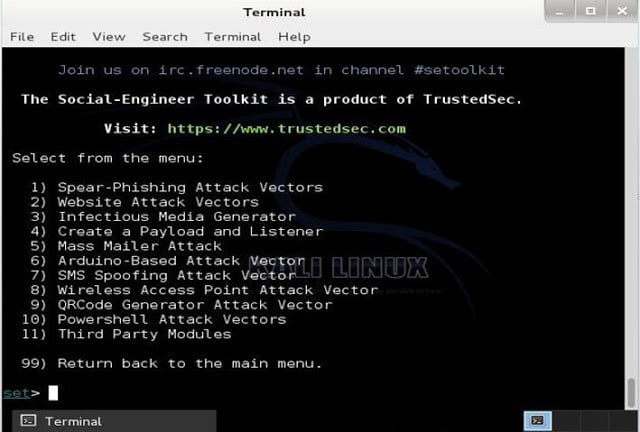

#8 Инструментарий социального инженера

Помимо Linux, Social-Engineer Toolkit частично поддерживается в Mac OS X и Windows. Набор инструментов Social-Engineer Toolkit для TrustedSec, представленный в Android, представляет собой расширенную платформу для моделирования нескольких типов атак социальной инженерии, таких как сбор учетных данных, фишинговые атаки и т. Д. В шоу Эллиотт рассматривает использование инструмента для спуфинга SMS из набора Social-Engineer Toolkit.

Этот инструмент на основе Python является стандартным инструментом для тестов на проникновение в рамках социальной инженерии, его скачали более двух миллионов раз. Он управляет атаками и создает электронные письма в режиме инкогнито, вредоносные веб-страницы и многое другое.

Чтобы загрузить SET в Linux, введите следующую команду:

клон git https://github.com/trustedsec/social-engineer-toolkit/set/

#9 Сканер удаленной безопасности Nessus

Недавно он был сделан с закрытым исходным кодом, но все еще в основном бесплатным. Работает с фреймворком клиент-сервер. Nessus Remote Security Scanner — это наиболее широко используемый сканер безопасности, который используется более чем в 75000 XNUMX организаций по всему миру. Многие из крупнейших мировых организаций достигают значительной экономии средств за счет использования Nessus для аудита критически важных бизнес-устройств и приложений.

# 10 Судьба

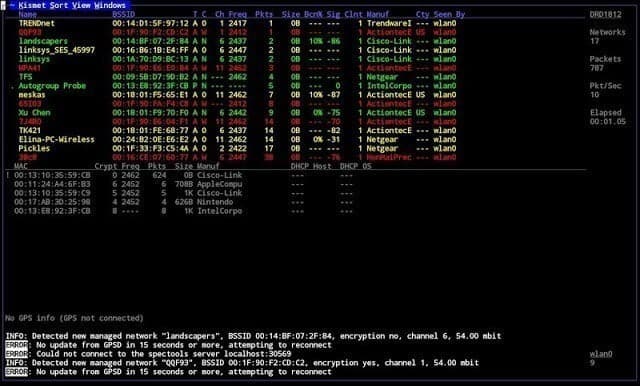

Kismet — это система обнаружения и обнаружения вторжений в беспроводную сеть уровня 802.11 Layer2. Kismet будет работать с любой беспроводной картой kismet, которая поддерживает rfmon и может прослушивать 802.11b, 802.11a и 802.11g. Хороший беспроводной инструмент, если ваша карта поддерживает rfmon.

# 11 John The Ripper

John the Ripper — бесплатное программное обеспечение с открытым исходным кодом, в основном распространяемое в виде исходного кода. Это взломщик паролей. Это одно из самых популярных и популярных программ для проверки паролей, поскольку оно объединяет несколько взломщиков паролей в одном пакете, автоматически определяет типы хэшей паролей и включает настраиваемый взломщик.

#12 Единорогскан

Unicornscan — это попытка распределенного наземного стека TCP / IP, используемого для сбора и сопоставления информации. Его цель — предоставить исследователю превосходный интерфейс для ввода стимула и измерения ответа от устройства TCP / IP или сети. Некоторые из его функций включают асинхронную проверку TCP без сигнала со всеми вариантами флагов TCP, асинхронный захват флага TCP без сохранения состояния, систему удаленной загрузки и воспроизведения и идентификацию удаленных компонентов путем анализа ответов.

# 13 Netparker

Netsparker — это безопасный, простой в использовании сканер веб-приложений, который использует передовую технологию сканирования на основе Proof-based и имеет инструменты тестирования и тестирования для встроенных экзаменов. Netsparker использует автоматически идентифицированные уязвимости в безопасном режиме только для чтения, а также предоставляет доказательства эксплойта.

#14 Люкс Burp

Burp Suite — это интегрированная платформа для тестирования безопасности веб-приложений. Его различные инструменты работают вместе, чтобы поддерживать весь процесс тестирования, от первоначального сопоставления и анализа поверхности атаки приложения до обнаружения и использования уязвимостей.

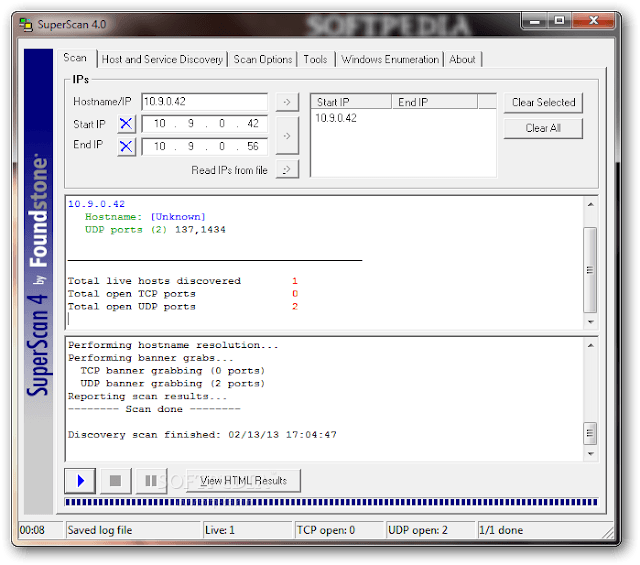

# 15 Суперскан 4

Ну, это еще один хакерский инструмент, используемый для сканирования портов в Windows. Бесплатный инструмент сканирования портов на основе соединений, который предназначен для обнаружения открытых портов TCP и UDP на целевом компьютере. Проще говоря, вы можете использовать SuperScan как мощный сканер TCP-портов, пингер и преобразователь.

#16 Aircrack

Aircrack-ng — это сетевой программный пакет, состоящий из устройства обнаружения и отсасывания пакетов, взломщика WEP, WPA / WPA2-PSK и инструмента анализа. В AirCrack вы найдете множество инструментов, которые можно использовать для таких задач, как мониторинг, атака, тестирование на проникновение и дешифрование. Без сомнения, это один из лучших сетевых инструментов, которые вы можете использовать.

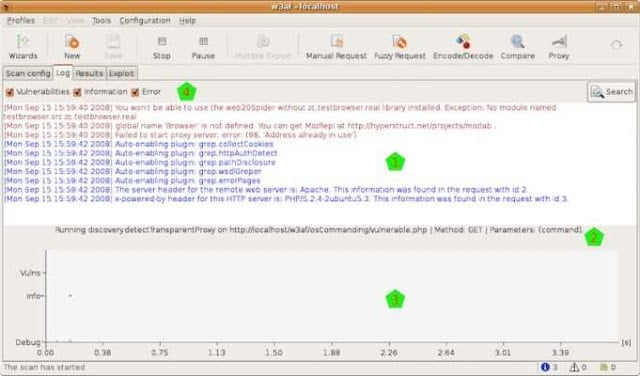

# 17 w3af

Если вы ищете бесплатный веб-сканер безопасности и приложение с открытым исходным кодом, w3af — лучший выбор. Этот инструмент широко используется хакерами и исследователями безопасности. w3aF или фреймворк для атаки и аудита веб-приложений используются для получения информации об уязвимостях, которая может быть использована в дальнейшем в ссылках для тестирования на проникновение.

Другие лучшие хакерские инструменты:

Каин и Авель: Швейцарский нож хакерских инструментов. Cain https://www.dz-techs.com/ru/best-pc-hacking-tools» target=»_blank»]www.dz-techs.com[/mask_link]

Как взломать компьютер

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер.

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам – Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов.

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал.

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ. А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

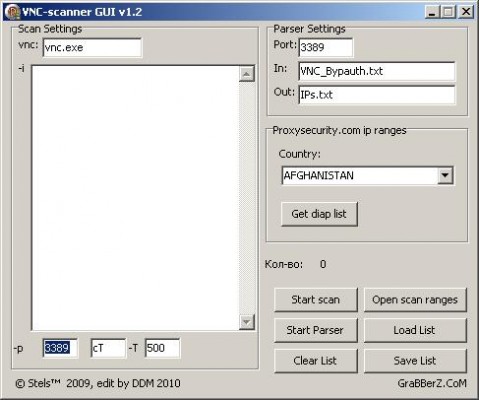

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто.

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

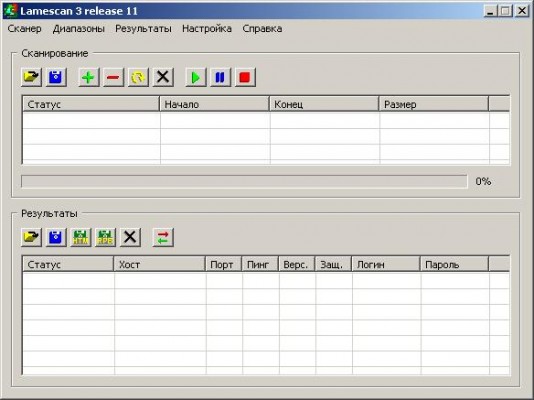

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

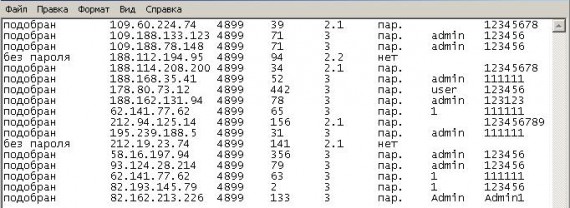

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?