Часть пользователей периодически сталкивается с зависаниями ПК. Этому есть десятки причин — от банально слабых комплектующих до захламления памяти. Но иногда устройства начинают зависать из-за компьютерных вирусов (зловредов). Они бывают разными. Например, существуют вирусы, которые добывают криптовалюты за счет вычислительных мощностей зараженных ПК.

Такие вредоносные программы стали популярными среди злоумышленников еще зимой 2018-го. Поэтому спустя 4 года любому пользователю нужно знать, как найти майнер на компьютере Windows 7, 10 вовремя. Иначе ПК может сломаться. Также есть риск утечки персональной информации.

- Что такое вирус-майнер

- Принцип работы

- Чем опасен

- Способы заражения вирусом

- Как прячется на ПК

- Как найти майнер на компьютере

- Диспетчер задач

- AnVir Task Manager

- Как удалить майнер с ПК

- Как защититься от майнеров

- Браузерный майнинг

- Программы для поиска майнеров на ПК

- Резюме

- Часто задаваемые вопросы

Что такое вирус-майнер

Вирус-майнер — вредоносная компьютерная программа. Она использует вычислительные ресурсы ПК для добычи криптовалюты. Программа работает в автоматическом режиме. При этом она не уведомляет пользователей о добыче монет. Поэтому необходимо знать, как обнаружить скрытый майнер на компьютере.

Популярные видеообзоры

Как удалить майнер с компьютера? Найти скрытый майнер на пк

Как Найти и Удалить Вирус МАЙНЕР на пк | Вычисляем Скрытый Майнер

Как найти и удалить скрытый вирус майнер на вашем компьютере с Windows 10, 8 или 7 в 2019

Словил Майнер! Как удалить майнер? Загрузка ЦП 100 ПРОЦЕНТОВ

Скрытый МАЙНЕР — Вычисляем и УНИЧТОЖАЕМ!

Принцип работы

Вирус-майнеры создают хакеры. С помощью вредоносных программных обеспечений (ПО) злоумышленники задействуют ресурсы зараженных ПК для добычи криптовалют. Вирусы майнят цифровые монеты прямо на компьютерах жертв. Затем программы автоматически отправляют добытые криптовалюты на кошельки злоумышленников.

Топ криптобирж

Лучшие криптобиржи

Объем за 24 ч

1678,03 BTC $ 44,90 млн

10 502,02 BTC $ 276,81 млн

73,01 BTC $ 1,95 млн

Чем опасен

Основные риски связаны с быстрым износом компьютерных комплектующих. Майнеры сильно нагружают их. В результате компьютеры выходят из строя быстрее, чем при обычном режиме работы. Оборудование попросту не выдерживает ежедневного майнинга.

Обычно ломаются следующие комплектующие:

- Видеокарты (GPU).

- Процессоры (CPU).

- Модули оперативной памяти (ОЗУ или DRAM).

- Системы охлаждения.

Компьютеры со скрытыми майнерами могут сильно тормозить и зависать. Это связано с высокой загрузкой комплектующих. Из-за добычи криптовалютных активов оборудование не успевает обрабатывать другие задачи.

Редакция Crypto.ru продолжает брать интервью у лидеров индустрии. В этот раз мы поговорили с.

Одним из главных трендов на рынке криптовалют в году стали невзаимозаменяемые . С их помощью.

По данным Crypto.ru, на октябрь 2021 года существует более 7000 виртуальных активов. Иногда.

Многие вирус-майнеры собирают информацию о пользователях. Они могут воровать фотографии и другие файлы, регистрационные данные разных аккаунтов и даже криптовалютные кошельки. Это приводит к сливу сведений, потере учетных записей и сбережений.

Способы заражения вирусом

По состоянию на октябрь 2022 года существует 2 основных метода загрузки замаскированного майнера:

- Скачивание файлов из непроверенных источников. Часто зловреды встроены в пиратский (нелицензированный) контент.

- Чтение спама. В рассылки злоумышленники тоже встраивают вредоносные программы. Но в 2023 году заражение через спам — редкость.

Обычно криптомайнер скачивается сразу с искомым файлом. Но бывает так, что сначала загружается мошенническая утилита. После она незаметно скачивает вирус из интернета. Такие утилиты не присылают пользователям уведомления о загрузках.

Как прячется на ПК

Работу вирус-майнеров обычно контролируют удаленные сервисы. Они маскируют программы на ПК. При этом сервисы работают автоматически. Они сами контролируют запуск ПО, их поведение в системе и другие действия.

Обычно вирусы отключаются при запуске тяжелых приложений. Это могут быть программы для обработки видео, требовательные игры и прочее. Автоматическое отключение криптомайнеров позволяет зараженным ПК полностью тратить свои ресурсы на открытые приложения. Но тогда компьютеры лишь временно работают без зависаний и тормозов. После закрытия тяжелых приложений вредоносные ПО снова начинают функционировать.

Часть удаленных сервисов отслеживают программы системного мониторинга. Злоумышленники настраивают автоматическое отключение майнеров, если пользователи запускают ПО. Вирусные программы «выгружаются» из списка текущих процессов и становятся незаметными.

Самые опасные криптомайнеры умеют завершать работу мониторинга систем. Этим они исключают свое обнаружение.

Как найти майнер на компьютере

Обнаружить ПО могут антивирусы с обновленными базами данных. Но часто они находят лишь простые вредоносные софты. Однако проверять компьютеры на наличие майнеров антивирусами все равно полезно. Делать это рекомендуется при внезапном появлении зависаний ПК.

Найти хорошо скрытые криптомайнеры трудно. На 2023 год существует только 2 эффективных метода их обнаружения:

- Через диспетчер задач.

- С помощью сторонних программ.

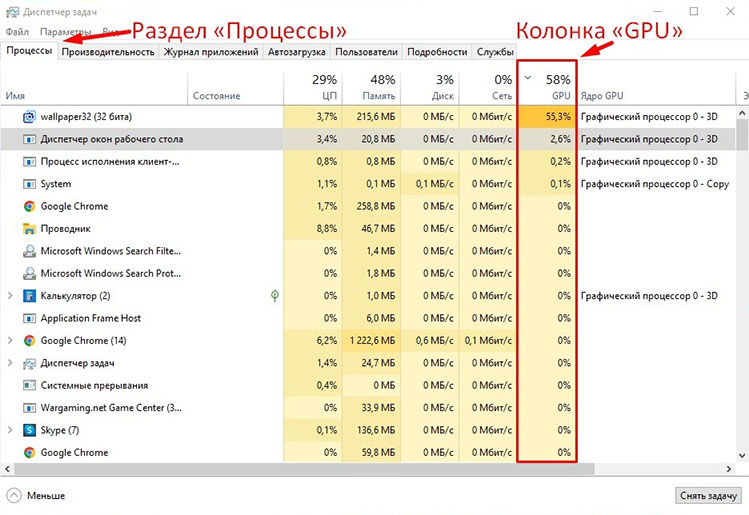

Диспетчер задач

В операционную систему (ОС) Windows встроена служба мониторинга текущих процессов. Она называется «Диспетчер задач». Эта служба позволяет отслеживать нагрузку на различные комплектующие ПК, которую создают открытые приложения. Также через диспетчер можно:

- Настраивать автозапуск программ.

- Принудительно закрывать приложения.

Открыть диспетчер задач можно нажатием сочетания клавиш Ctrl+Shift+Esc, а также через поиск в меню «Пуск».

Алгоритм отслеживания майнера через диспетчер задач:

- Запустить службу.

- Нажать «Подробнее» в левом нижнем углу окна.

- Завершить работу лишних приложений через раздел «Процессы». Нужно закрыть запущенные программы, браузеры и прочее. Ресурсы компьютера должны быть свободны.

- Отсортировать приложения по колонке «Графический процессор». В некоторых версиях Виндовс 10 она называется GPU.

- Проследить за работой служб и программ. Лучше провести несколько мониторингов по 10-15 минут в разное время. При проверке нельзя даже двигать компьютерной мышью.

В случае появления случайного процесса с высокой нагрузкой GPU нужно изучить его происхождение. Сделать это можно через вкладку «Подробности». Если появившимся процессом окажется вирус, необходимо срочно избавиться от майнера на компьютере.

Самые опасные майнеры автоматически выключают службу в течение 5 минут в среднем. Это явный признак наличия зловредов. Их нужно срочно обнаружить и удалить. Если сделать это самому не получается, необходимо отдать компьютер мастеру. Лучше обратиться в сервисный центр, чтобы специалист очистил ПК от вирусов.

Иногда в диспетчере отображается ненормально высокая загрузка центрального процессора из-за браузера, когда он запущен. В других случаях это — признак наличия скрытого веб-майнера. Но если в компьютер или ноутбук установлен слабый процессор, часто переживать не о чем.

AnVir Task Manager

Старые версии ОС Windows не имеют колонки «Графический процессор» в диспетчере. Поэтому при использовании таких операционных систем для обнаружения скрытых криптовалютных майнеров нужно применять сторонние ПО. Одна из популярных утилит для мониторинга — AnVir Task Manager. Это ПО позволяет отслеживать гораздо больше данных, чем встроенный инструмент Windows.

Для мониторинга процессов нужно запустить программу и не совершать никаких действий. Если в ПО появится активность, которая сильно нагружает CPU или GPU, потребуется вычислить ее происхождение. Скрытый майнер нужно будет убрать. Для этого можно использовать любой доступный способ.

Как удалить майнер с ПК

На октябрь 2022 года существуют 3 метода удаления майнера:

- Через антивирус.

- С помощью «лечащей» утилиты.

- Вручную через реестр.

Использование антивируса — самое логичное действие. Если он установлен на ПК, его нужно применить в первую очередь. Но не все ПО определяют майнеры на компьютерах. Часть антивирусов может обозначить их как потенциальные угрозы. Их тоже требуется устранять.

При отсутствии антивируса можно использовать бесплатные «лечащие» утилиты с официальных сайтов разработчиков. Одно из таких ПО — Dr.Web CureIt!. Пользователи различных форумов хорошо отзываются о программе. Многие отмечают ее высокую эффективность.

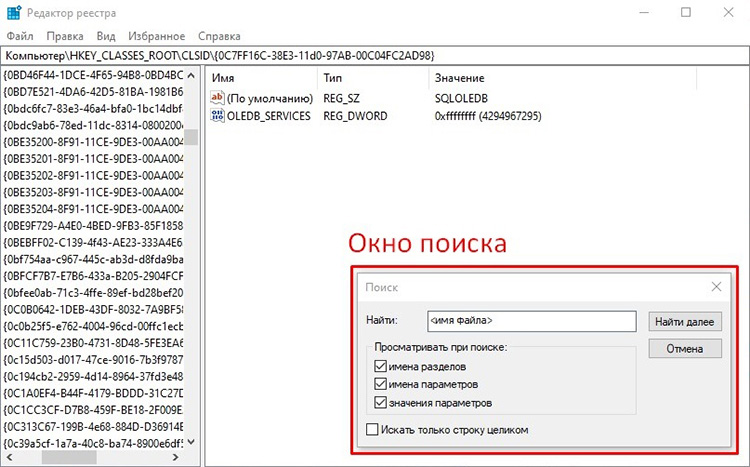

Удалить вирусы также можно вручную. Для этого сначала нужно распознать майнер. Затем потребуется выполнить следующие действия:

- Нажать Win+R на клавиатуре.

- Ввести команду regedit.

- Нажать Enter.

- Кликнуть по «Да» в появившемся окне.

- Нажать Ctrl+F, чтобы открыть окно поиска.

- Ввести название процесса, за которым скрывается вирус-майнер.

- Нажать «Найти далее».

- Удалить все совпадения в выдаче реестра.

- Перезагрузить компьютер.

После девятого шага реестр обновится. Файлы предполагаемого майнера удалятся. Чтобы понять результат, нужно будет снова проследить за вычислительной нагрузкой на комплектующие компьютера через диспетчер задач.

Как защититься от майнеров

Основная мера предосторожности — не скачивать файлы из непроверенных источников. Обычно это — главный путь заражения компьютеров криптомайнерами.

Не рекомендуется посещать подозрительные сайты. Они могут фоново без разрешений пользователей загружать вредоносные программы на компьютер.

Чтобы случайно не попасть на мошеннические сайты, нужно применять веб-антивирусы. Они предупреждают пользователей, если открываемые сервисы созданы потенциальными злоумышленниками.

Браузерный майнинг

Часть злоумышленников специально разрабатывает веб-сервисы для добычи криптовалют на компьютерах интернет-пользователей. Мошеннические сайты автоматически запускают майнинг при посещениях. При этом они не заражают сами компьютеры.

Пока сайты открыты, злоумышленники майнят криптовалюты через посетителей. Это тоже опасно из-за высоких вычислительных нагрузок.

На 2023 год существует 2 основных метода защиты от скрытого майнинга в браузере:

- Деликатный — использование расширений.

- Грубый — отключение JavaScript (JS) через настройки браузера.

Первый метод удобнее второго. Браузерные расширения блокируют подозрительные скрипты выборочно. Они постоянно проводят онлайн-проверки ПК на майнеры. Это позволяет не нарушать работу пользователя с надежными сайтами.

Вот 3 примера расширений для блокировки скриптов:

- ScriptBlock — для браузера Chrome.

- NoScript — для Firefox.

- ScriptSafe — для Chrome.

Существуют также специальные расширения для блокировки браузерных майнеров. Их разработчики периодически обновляют списки скрытых добытчиков криптовалют. В число расширений входят NoCoin, MinerBlock и другие.

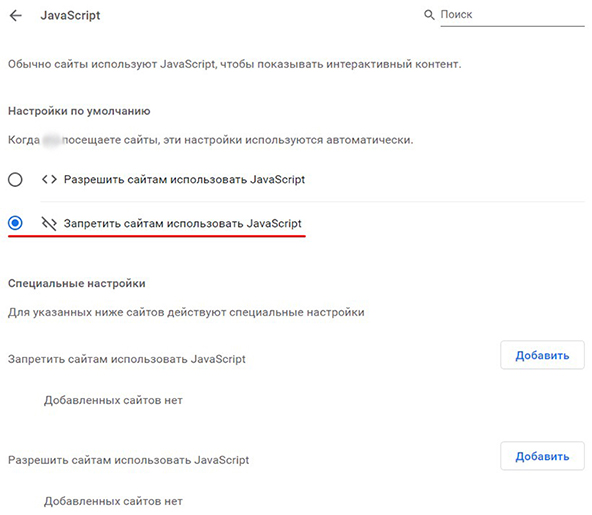

Метод с отключением JavaScript считается грубым, поскольку нарушает работу многих сайтов. Сервисы с большим числом опций часто функционируют именно на JavaScript. Отключение скрипта означает, что сайты перестанут нормально работать. Однако метод почти на 100% гарантирует очистку от скрытых криптомайнеров.

Коды вредоносных браузерных ПО часто написаны на JavaScript.

Алгоритм отключения скрипта на примере Chrome:

- Запустить браузер.

- Нажать «Настройка и управление Google Chrome» (иконка с 3 вертикальными точками в правом верхнем углу интерфейса).

- Открыть вкладку «Настройки».

- Перейти в раздел «Конфиденциальность и безопасность».

- Открыть «Настройки сайтов».

- Выбрать JavaScript под пунктом «Контент».

- Нажать «Запретить сайтам использовать JavaScript».

После седьмого шага исполнение программных кодов JS станет запрещено в Chrome. Но при необходимости через настройки браузера можно создать исключения для надежных знакомых сервисов.

Программы для поиска майнеров на ПК

В 2023 году существуют десятки ПО для мониторинга системных процессов и обнаружения зловредов. В таблице ниже представлены 3 наиболее популярных софта, которые позволят пользователю найти и удалить скрытый вирус-майнер на своем ПК.

| Process Explorer | Это бесплатная утилита для системы Windows XP и старших версий ОС. Софт выпущен Sysinternals. Но позже компания Microsoft купила права на Process Explorer. Это ПО работает отдельно от диспетчера задач. Оно позволяет узнать, есть ли майнер на ПК и данные, которые он использует — папки, файлы и прочие. При этом софт удобно отображает задачи — по собственной иерархии. |

| Process Hacker | Это тоже бесплатная программная утилита для Windows. Она дополняет или заменяет встроенный диспетчер. Преимущество софта — отображение процессов в нескольких видах: простом, древовидном и других. При этом Process Hacker позволяет выявить скрытые приложения и службы. Основные функции программы — остановка, запуск и удаление ПО. |

| Windows Defender | Это бесплатная программа для поиска и удаления майнеров на компьютерах. Windows Defender — антивирус от корпорации Microsoft. На русском языке он называется «Защитник Windows». Софт устанавливается автоматически на всех ОС Windows. Программа предназначена для защиты компьютеров от шпионских ПО, вирусов. Вместе с другими модулями безопасности софт автоматически ищет подозрительные системные изменения. Чтобы открыть интерфейс службы, нужно перейти в «Пуск» — «Параметры» — «Центр обновления Windows» — «Безопасность Windows» — «Открыть службу “Безопасность Windows”». |

Резюме

Скрытые майнеры создают злоумышленники. Они нужны им для добычи цифровых активов на зараженных ПК. Обычно криптомайнерами управляют удаленные сервисы. В частности, они маскируют зловреды в компьютерных системах.

Криптомайнеры опасны. Постоянные высокие вычислительные нагрузки приводят к быстрому выводу компьютерных комплектующих из строя. Также скрытые программы часто собирают пользовательскую информацию с зараженных компьютеров.

Чек-лист по удалению криптомайнера с ПК:

- Закрыть все лишние приложения и службы.

- Запустить программу для мониторинга системы.

- Обнаружить приложение, которое сильно грузит процессор или видеокарту.

- Убедиться, что найденное ПО — вредоносный криптомайнер. Для этого нужно подробно изучить связанные с ним системные процессы.

- Удалить вирус вручную, с помощью антивируса или «лечащей» утилиты.

Часто задаваемые вопросы

Как полностью удалить вирус-майнер с компьютера Windows 10?

Обычно «лечащие» утилиты и антивирусы зачищают все системные следы от вредоносных софтов. Но при наличии сомнений о полном удалении вирус-майнера можно провести процедуру вручную через реестр.

❓ Что такое криптоджекинг?

Это киберпреступления, которые направлены на применение пользовательских устройств для добычи цифровых монет.

Какие опасные вирус-майнеры бывают?

Их очень много — 1,1 млн вредоносных софтов. Вот 5 самых известных: Coinhive, JSEcoin, XMRig, WebCOBRA и Linux.BtcMine.174.

Что делать, если не получается удалить вирус?

Одно из решений — форматирование всех компьютерных дисков. Это самый эффективный метод.

✌ Какой бесплатный антивирус лучший?

Одними из самых эффективных пользователи считают Kaspersky Security Cloud Free и Avast Free Antivirus.

Источник: crypto.ru

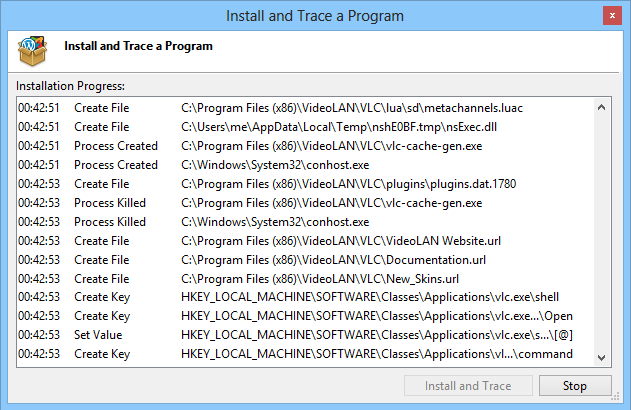

Монитор Установки Программ

Во время установки программы, Монитор Установки следит за всеми изменениями в Вашей системе.

Как отследить установку программы

Это можно сделать тремя способами:

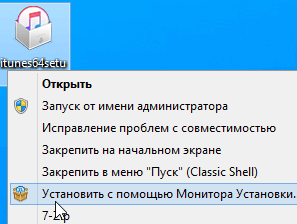

Из контекстного меню файла установки

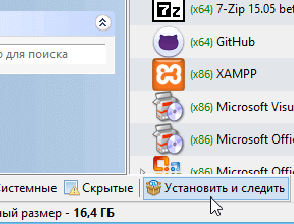

Из нижней панели инструментов

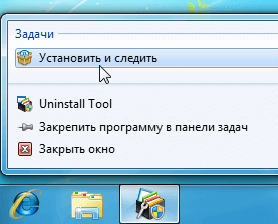

Используя значок панели задач

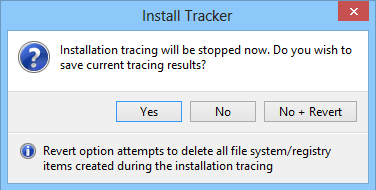

Устанавливайте программу как обычно, в то время, как Uninstall Tool будет отслеживать изменения. Отслеживание будет прекращено автоматически, если будут завершены все процессы, иначе Вам придется сделать это вручную.

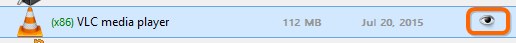

После успешной установки, программа появится в списке программ с иконкой в колонке ‘Отслежено’, означающей, что отслеженные данные будут удалены с Вашего ПК (при использовании Мастера Удаления) во время деинсталляции после запуска стандартной программы удаления (либо при использовании функции Принудительного Удаления):

Прогресс Установки

Во время отслеживания инсталляции Uninstall Tool свернута в значок в области уведомлений (трей). Вы можете посмотреть лог установки, выполнив двойной щелчок по значку либо используя контекстное меню.

Детальный лог в реальном времени

Вы можете остановить отслеживание с возможностью Откатить изменения:

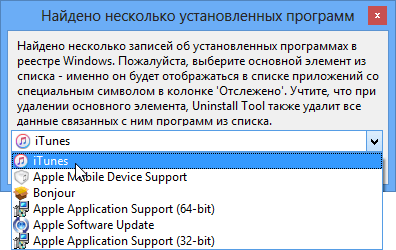

Установка нескольких программ (вложенная инсталляция)

Некоторые инсталляционные пакеты могут установить за раз сразу несколько программ (они могут быть включены в инсталлятор или скачаны в процессе установки из Интернет). Монитор Установки ПО умеет корректно отслеживать такие ситуации и поступает следущим образом: по окончании установки, Uninstall Tool отобразит список установленных программ с возможностью выбора Основного элемента. Именно этот основной элемент будет отображен в списке с пометкой в колонке ‘Отслежено’. При удалении отслеженных данных этого элемента через Мастер Удаления, будут удаленны также все отслеженные данные зависимых программ (установленных в процессе вместе). Перед этим пользователю будет отображено специальное информирующее сообщение.

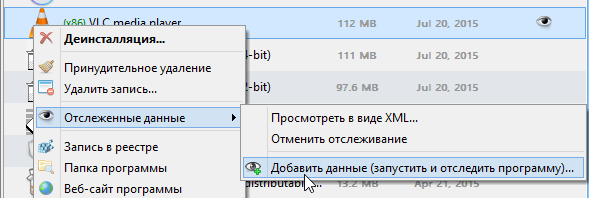

Добавление данных к отслеженным программам

Используйте пункт контекстного меню Отслеженные данные для уже отслеженной программы. Добавление данных к уже отслеженным программам полезно, когда:

- Вам нужно запустить вручную исполняемый файл отслеженной программы, чтобы она себя настроила и внесла необходимые ей изменения в Вашу системе.

- Вам нужно обновить уже отслеженную программы на более новую версию (раньше нужно было деинсталлировать отслеженную программу и снова запускать отслеживание установки).

После указания исполняемого файла, Монитор Установки начнет отслеживание и добавит новые данные после окончания работы.

Скачайте полнофункциональную версию сейчас.

Бесплатный испытательный период 30 дней.

Источник: crystalidea.com

Снифферы и не только. Выбираем инструмент для перехвата и анализа трафика

Анализ трафика — важнейший этап тестирования на проникновение (или даже взлома). В передаваемых по сети пакетах можно обнаружить много интересного, например пароли для доступа к разным ресурсам и другие ценные данные. Для перехвата и анализа трафика используются снифферы, которых человечество придумало великое множество. Сегодня мы поговорим о самых популярных снифферах под винду.

Теория

Чтобы перехватывать трафик, анализаторы могут использовать перенаправление пакетов или задействовать так называемый Promiscuous mode — «неразборчивый» режим работы сетевого адаптера, при котором отключается фильтрация и адаптер принимает все пакеты независимо от того, кому они адресованы. В обычной ситуации Ethernet-интерфейс фильтрует пакеты на канальном уровне. При такой фильтрации сетевая карта принимает только широковещательные запросы и пакеты, MAC-адрес в заголовке которых совпадает с ее собственным. В режиме Promiscuous все остальные пакеты не отбрасываются, что и позволяет снифферу перехватывать данные.

Теоретически можно собирать вообще все пакеты в сегменте локальной сети, где установлен сниффер, однако в этом случае данных для последующего анализа будет слишком много, да и файлы журналов быстро распухнут до совершенно неприличных размеров. А можно настроить приложение таким образом, чтобы оно отлавливало трафик только определенных протоколов (HTTP, POP3, IMAP, FTP, Telnet) или анализировало лишь первые 100 байт каждого пакета, где обычно и содержится самое интересное: адрес целевого хоста, логины и пароли. Современные снифферы могут слушать в том числе и зашифрованный трафик.

Нередко анализаторы трафика применяются в «мирных» целях — для диагностики сети, выявления и устранения неполадок, обнаружения вредоносного ПО или чтобы выяснить, чем заняты пользователи и какие сайты они посещают. Но именно при исследовании безопасности сетевого периметра или тестировании на проникновение сниффер — незаменимый инструмент для разведки и сбора данных. Существуют снифферы для различных операционных систем, кроме того, подобное ПО можно установить на роутере и исследовать весь проходящий через него трафик. Сегодня мы поговорим о наиболее распространенных популярных анализаторах трафика для платформы Microsoft Windows.

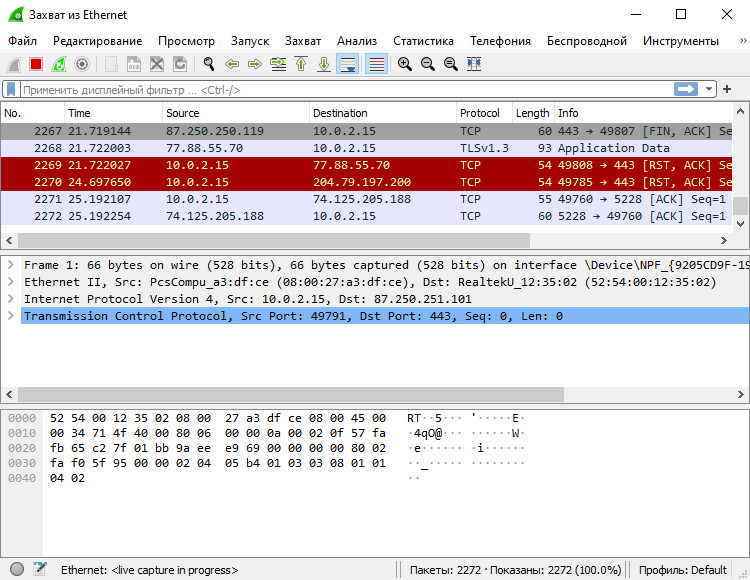

Wireshark

- Производитель: Wireshark Foundation

- Сайт:https://www.wireshark.org

- Лицензия: бесплатно

Об этой программе знает, наверное, каждый, кто хотя бы раз сталкивался с задачей анализа трафика. Популярность Wireshark вполне оправданна: во‑первых, данный продукт бесплатен, во‑вторых, его возможностей вполне хватает для решения самых насущных вопросов, касающихся перехвата и анализа передаваемых по сети данных. Продукт пользуется заслуженной популярностью у вирусных аналитиков, реверс‑инженеров, системных администраторов и, безусловно, пентестеров.

Этот анализатор имеет русскоязычный интерфейс, умеет работать с большим количеством сетевых протоколов (перечислять здесь их все лишено смысла: полный список можно найти на сайте производителя). В Wireshark можно разобрать каждый перехваченный пакет на части, просмотреть его заголовки и содержимое. У приложения очень удобный механизм навигации по пакетам, включая различные алгоритмы их поиска и фильтрации, есть мощный механизм сбора статистики. Сохраненные данные можно экспортировать в разные форматы, кроме того, существует возможность автоматизировать работу Wireshark с помощью скриптов на Lua и подключать дополнительные (даже разработанные самостоятельно) модули для разбора и анализа трафика.

Помимо Ethernet, сниффер умеет перехватывать трафик беспроводных сетей (стандарты 802.11 и протокол Bluetooth). Тулза позволяет анализировать трафик IP-телефонии и восстанавливать TCP-потоки, поддерживается анализ туннелированного трафика. Wireshark отлично справляется с задачей декодирования протоколов, но, чтобы понять результаты этого декодирования, надо, безусловно, хорошо разбираться в их структуре.

К недостаткам Wireshark можно отнести то, что восстановленные потоки не рассматриваются программой как единый буфер памяти, из‑за чего затруднена их последующая обработка. При анализе туннелированного трафика используется сразу несколько модулей разбора, и каждый последующий в окне программы замещает результат работы предыдущего — в итоге анализ трафика в многоуровневых туннелях становится невозможен.

В целом Wireshark — не просто популярный, но очень добротный продукт, позволяющий отследить содержимое гуляющих по сети пакетов, скорость их передачи, найти «проблемные места» в сетевой инфраструктуре. Но в отличие от коммерческих приложений здесь нет удобных инструментов визуализации. Кроме того, с помощью Wireshark не так уж и просто, например, выловить из трафика логины и пароли, а это одна из типичных задач при тестировании на проникновение.

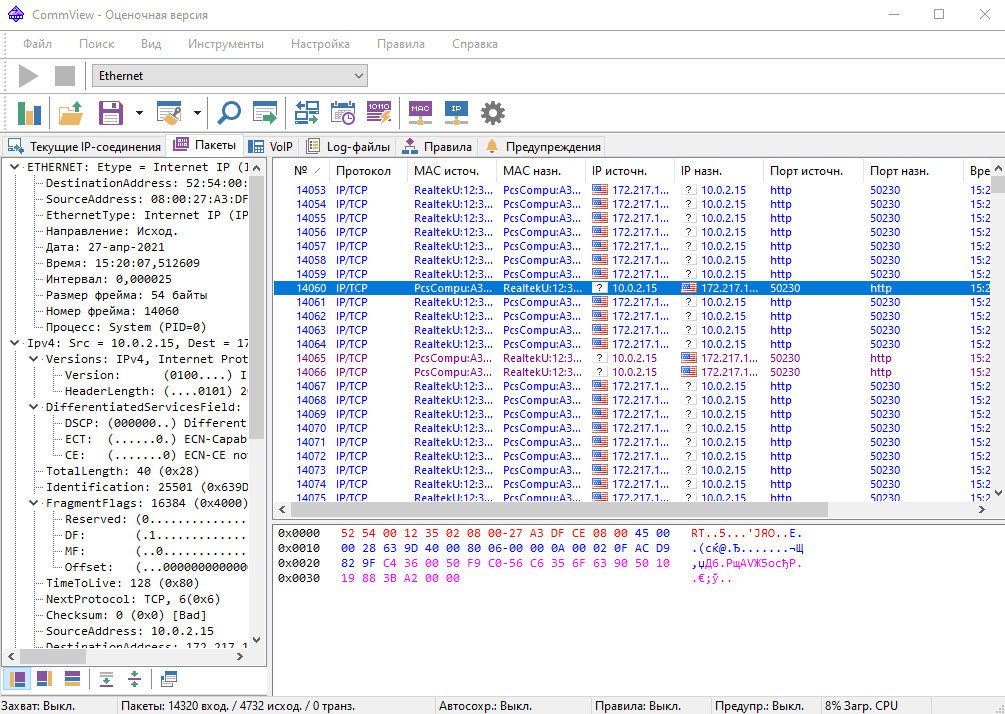

CommView

- Производитель: TamoSoft

- Сайт:https://www.tamos.ru/products/commview/

- Лицензия: платный, покупка лицензии или подписка

Среди существующих ныне снифферов CommView — один из самых старых и заслуженных ветеранов, об этом продукте «Хакер» писал еще в 2001 году. Проект жив и по сей день, активно развивается и обновляется: последняя на текущий момент версия датирована 2020 годом. Несмотря на то что продукт платный, производитель предлагает скачать триал, который позволяет посмотреть работу приложения на практике — пробная версия сниффера перехватывает трафик в течение пяти минут, после чего просит денег.

Программа имеет русскоязычный интерфейс, что может стать определяющим фактором при выборе сниффера для пользователей, не владеющих английским. Главное преимущество CommView — возможность гибко настроить правила фильтрации пакетов: можно выбрать отдельные протоколы, которые будет отслеживать приложение, сортировать пакеты по ряду признаков, например по размеру или заголовку.

Ассортимент поддерживаемых протоколов также весьма велик: сниффер умеет работать с самыми распространенными прикладными протоколами, а также выполнять реконструкцию TCP-сессии и UDP-потока. При этом CommView позволяет анализировать трафик вплоть до пакетов протоколов самого низкого уровня — TCP, UDP, ICMP, а также просматривать «сырые» данные. Программа показывает заголовки перехваченных пакетов, собирает подробную статистику IP-трафика. Сохраненные данные можно экспортировать в 12 различных форматов, начиная с .txt и .csv и заканчивая файлами других анализаторов вроде Wireshark.

Помимо трафика на сетевой карте, CommView может мониторить соединения по VPN, а также трафика, проходящего через модемы — аналоговые, мобильные, ADSL, ISDN и другие, для чего в систему устанавливается специальный драйвер. Есть возможность перехвата VoIP-трафика и сессий SIP-телефонии. В состав приложения входит генератор пакетов, с помощью которого можно отправить на заданный Ethernet-интерфейс пакет указанной длины, с произвольными заголовками и содержимым. Есть также довольно удобный просмотрщик лог‑файлов, позволяющий открывать файлы журналов в отдельном окне сниффера и выполнять поиск по их содержимому.

Тулза, вне всяких сомнений, крайне удобная и полезная, если бы не «кусачие» цены на лицензию. Для профессионального пентестера покупка такого инструмента наверняка будет оправданна, но ради того, чтобы разок «глянуть сеть», можно поискать альтернативные — более дешевые или бесплатные решения.

Intercepter-NG

Это тоже очень старый и убеленный сединами инструмент — впервые «Хакер» написал о нем еще в 2012 году. C тех пор разрабатываемый нашими соотечественниками проект не только не исчез с просторов интернета, как многие его конкуренты, но даже активно развивался и совершенствовался — последняя актуальная редакция сниффера датирована 2020 годом. Существует версия программы для Android в виде .APK-файла и даже консольная версия этого инструмента для Unix.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru