Фишинг — один из самых распространенных векторов атак и одно из популярнейших направлений социальной инженерии. Что неудивительно: электронной почтой мы пользуемся каждый день. В этой статье я разберу конкретные примеры фишинговых писем и расскажу, как искать в них сюрпризы.

Анализ заголовка

Электронное письмо состоит из трех частей — заголовка, основной части (тела) и иногда вложения. В заголовке представлена маршрутная информация сообщения. Он может содержать и другие сведения — тип контента, данные отправителя и адресата, дату получения, абсолютный адрес отправителя, адрес почтового сервера и реальный адрес электронной почты, с которого или на который было отправлено сообщение.

Важные заголовки

Return-Path

Адрес электронного письма Return-Path содержит информацию о статусе доставки. Почтовый сервер читает содержимое заголовка Return-Path для обработки недоставленных или возвращенных отправителю писем. Сервер получателя использует это поле для идентификации «поддельных» писем: запрашивает все разрешенные IP-адреса, связанные с доменом отправителя, и сопоставляет их с IP-адресом автора сообщения. Если совпадений нет, электронное письмо отправляется в спам.

ФИШИНГ 21 ВЕКА — КАК ВАС ВЗЛАМЫВАЮТ МОШЕННИКИ. СХЕМА

Received

Это поле отображает сведения обо всех серверах, через которые прошло электронное письмо. Последняя запись — первоначальный адрес отправителя.

Reply-To

Адрес электронной почты в этом поле используется для отправки ответного сообщения. В поддельных письмах он может отличаться от адреса отправителя.

Received-SPF

Метод SPF (Sender Policy Framework, инфраструктура политики отправителя) подтверждает, что сообщения с конкретного домена были отправлены с сервера, который контролируется владельцем этого домена. Если значение этого поля — Pass («Проверка пройдена»), источник письма считается подлинным.

DKIM

Служба DKIM (Domain Keys Identified Mail, email с доменными ключами) отмечает исходящую почту зашифрованной подписью внутри заголовков, а почтовый сервер получателя расшифровывает ее, используя открытый ключ совместного пользования, чтобы убедиться, что сообщение не было изменено при пересылке.

X-Headers

Этим термином обозначаются экспериментальные заголовки или заголовки расширения. Обычно они добавляются поставщиками услуг электронной почты получателя. Для обнаружения спама используются поля типа X-FOSE-Spam и X-Spam-Score.

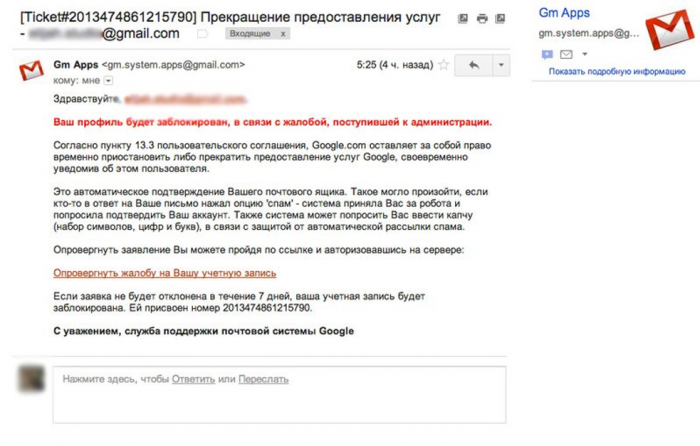

Рассмотрим следующее электронное сообщение.

Судя по всему, данное сообщение поддельное. Извлеченные из письма идентификационные данные необходимо внести в черный список.

Анализ тела письма

Фишинг — Как создать и как защититься?

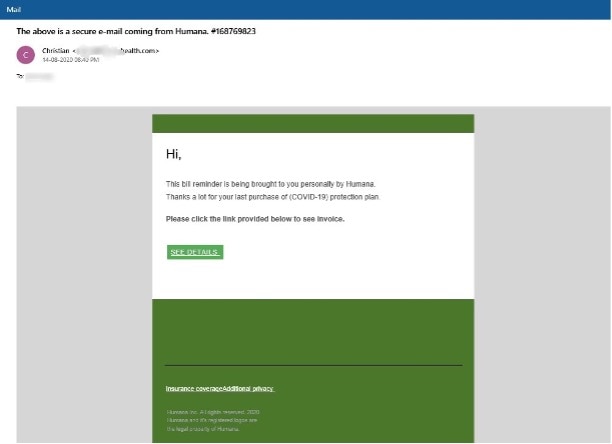

Спамер представляется поставщиком услуг медицинского страхования. Письмо содержит информацию о счете на оплату страховки на случай заболевания COVID-19, которую жертва якобы заказала недавно.

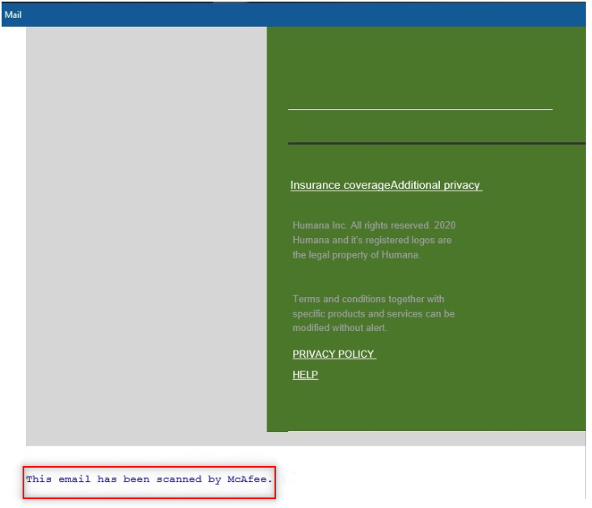

Кроме того, в конце сообщения имеется строка «Это письмо было проверено McAfee». Благодаря этому письмо выглядит безопасным.

Однако если мы наведем курсор мыши на кнопку «Подробнее» (See Details), то увидим ссылку на сервис OneDrive. Вместо того чтобы нажать эту ссылку, скопируем ее и откроем в браузере.

Независимый переход по ссылкам из спама и фишинговых писем ( hxxps:// 1drv. ms/ u/ s! Ajmzc7fpBw5lrzwfPwIkoZRelG4D ) лучше выполнять в изолированной среде. Если у тебя нет такой среды, поставь виртуалку или воспользуйся сервисом кросс‑браузерного тестирования, например Browserling.

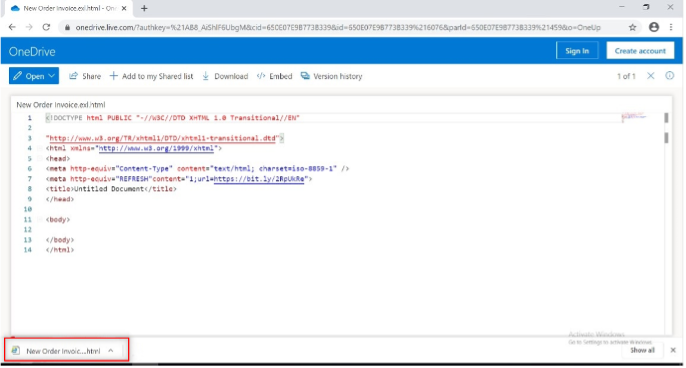

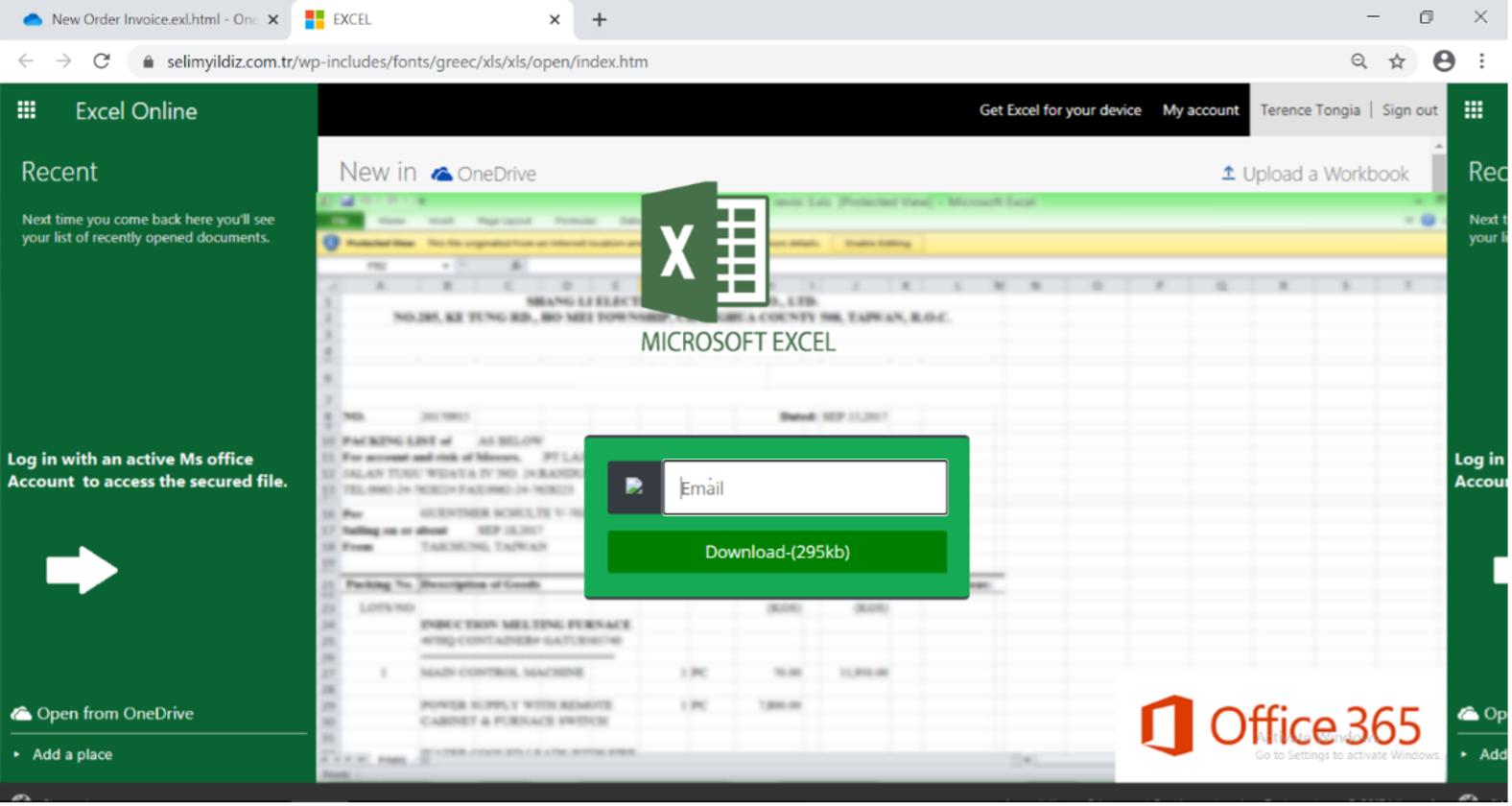

Ссылка ведет на HTML-страницу, которая редиректит нас на другой сайт:

hxxps:/ / selimyildiz. com. tr/ wp- includes/ fonts/ greec/ xls/ xls/ open/ index. htm

Эта веб‑страница похожа на страницу онлайн‑приложения Microsoft Excel с запросом доступа к Office 365 для скачивания документа.

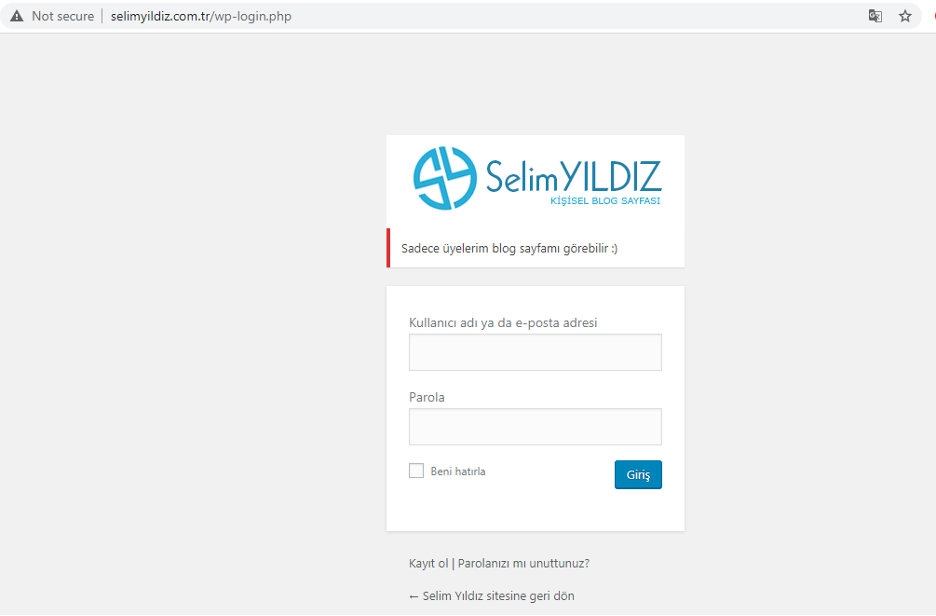

Чтобы проверить подлинность страницы, сократим URL до уровня домена и выполним загрузку. Домен переадресует нас на страницу входа в панель администрирования сайта под управлением WordPress. Собственно, уже на этом этапе становится очевидным, что мы имеем дело с фишингом.

Согласно данным службы whois, домен не был зарегистрирован Microsoft и соответствует публичному IP-адресу 2.56.152.159, который также не принадлежит Microsoft. Эти данные явно свидетельствуют о том, что открытый по ссылке сайт создан мошенниками.

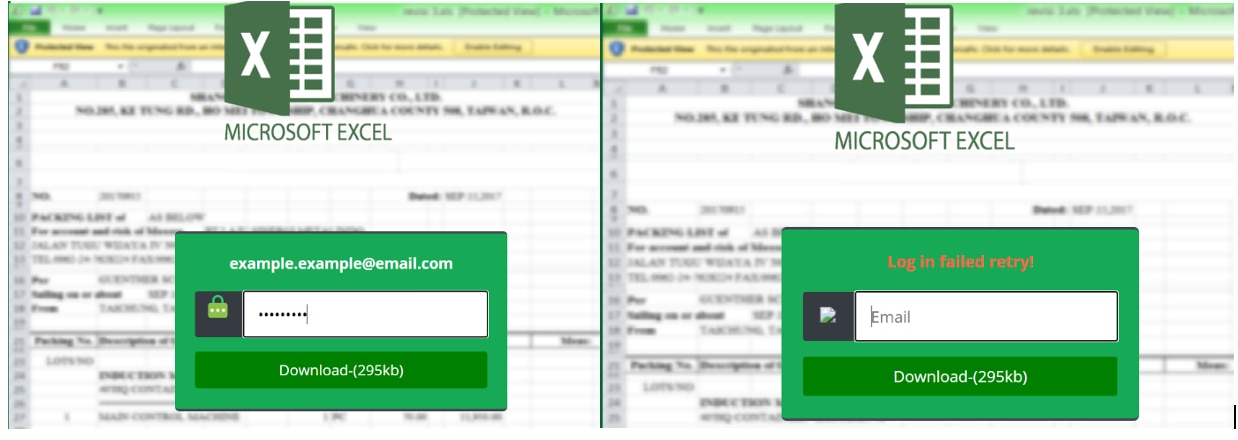

Для проверки поведения сайта вернемся на страницу входа, введем произвольный логин и пароль и попытаемся скачать счет. Как и ожидалось, страница выдает ошибку, а указанные данные из формы благополучно ушли злоумышленникам.

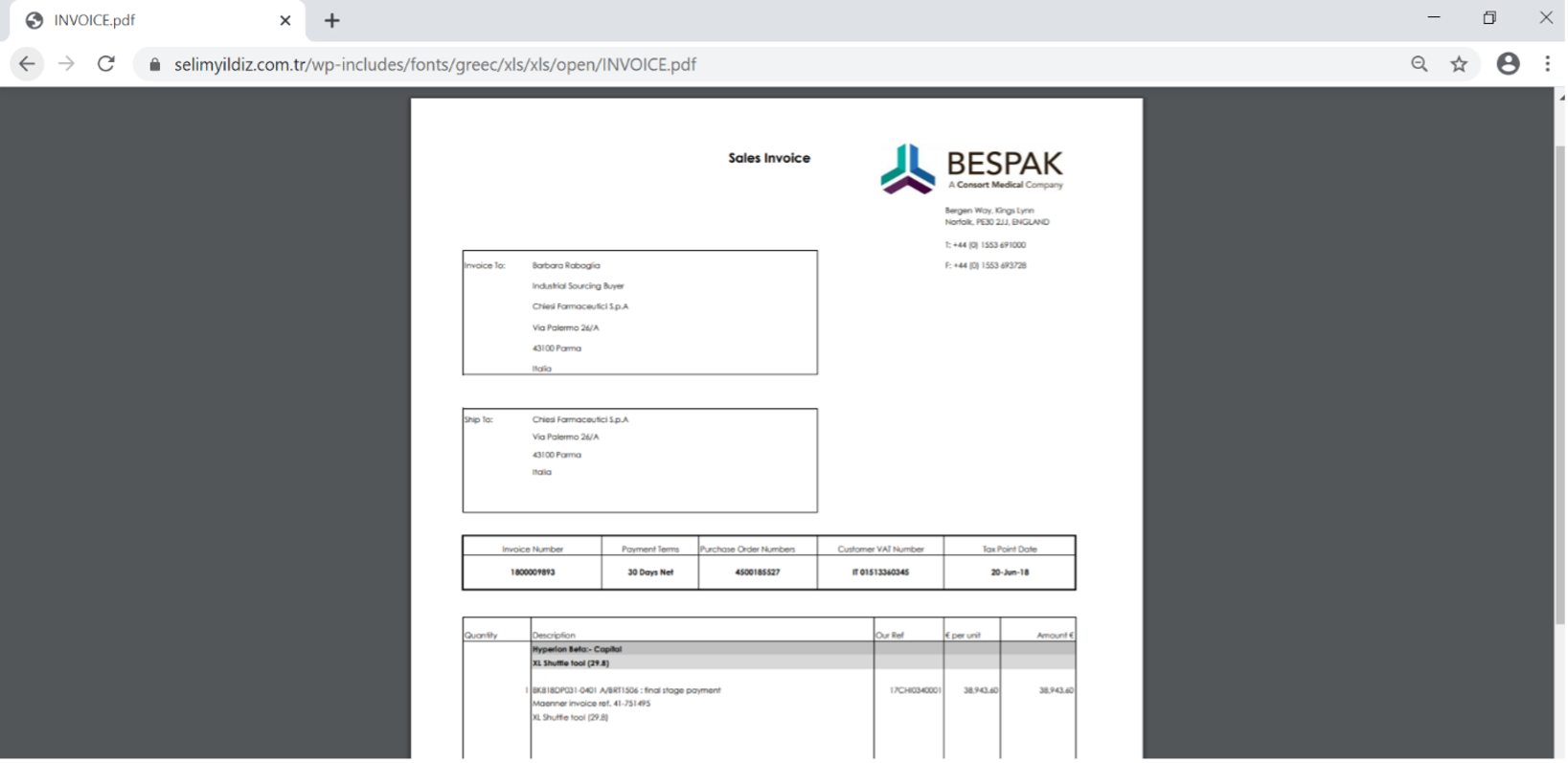

Итак, теперь мы знаем, что это поддельный сайт. Что делать дальше? Чтобы проверить функцию аутентификации, вновь введем произвольные реквизиты. Теперь они приняты! На этот раз браузер открывает в формате PDF счет, который выглядит подлинным, отправленным некой медицинской компанией.

Однако к тому времени, когда жертва поймет, что это фальшивый счет, ее логин и пароль будут уже похищены.

Анализ вложений

Обычно во вложениях электронной почты пользователи пересылают документы Microsoft Office или файлы PDF. Эти форматы часто используются киберпреступниками в качестве инструмента для загрузки вредоносного ПО. Чтобы получить доступ к системе жертвы, злоумышленники внедряют в такие файлы элементы VBA (Visual Basic Application) или JavaScript и распространяют их с помощью фишинговых писем.

В первой части этого раздела мы проанализируем подозрительный документ Word. Этот документ содержит макрос на VBA. Иногда макрос запускается при открытии документа, но начиная с версии Microsoft Office 2007 для запуска содержимого с макросами необходимо разрешение пользователя. Чтобы обойти эту защиту, хакеры используют методы социальной инженерии. Они пытаются заручиться доверием жертвы, чтобы побудить ее без раздумий нажать на кнопку «Разрешить редактирование».

Анализ документа Word

Название файла: PR_Report. bin .

Утилиты, которые нам понадобятся:

- Oletools;

- Yara;

- Didier Stevens Suite;

- Process Monitor;

- Windows Network Monitor (Packet capture tool).

Шаг 1. Анализ свойств файла

Перед тем как приступить к проверке файла, следует изучить его свойства. Чтобы получить эти сведения в Linux, воспользуйся командой file .

В данном случае тип файла — Microsoft Office Word.

Шаг 2. Применение правил Yara

Yara — инструмент для идентификации и классификации вредоносного ПО. Он проверяет файлы на основе сигнатур. Воспользуемся двумя готовыми правилами Yara из программного пакета Didier Stevens Suite.

Правило Yara ( maldoc. yara ), процесс выполнения которого показан выше, обнаружило, что магическое число файла OLE (D0 CF 11 E0) совпадает с идентификатором HEX (магическими байтами) документов Microsoft Office.

info

Магическое число — критические данные, выделенные уникальные значения, которые не должны совпадать с другими значениями.

Также внутри файла были обнаружены подозрительные включения — GetProcAddr и LoadLibrary .

Это правило Yara rule ( contains_pe_file. yara ) выявляет любые встроенные файлы PE. Затем оно выполняет сопоставление представленных выше строк файла. MZ — сигнатура файла PE.

Шаг 3. Выделение содержимого документа с помощью oledump.py

Файл OLE содержит потоки данных. Oledump. py анализирует эти потоки для дальнейшего извлечения макросов или объектов из файла.

На рисунке выше в потоках 8, 9 и 15 видны буквы M и O соответственно. М означает, что поток, возможно, содержит макрокод, О — объект.

Шаг 4. Извлечение скрипта VB из макроса

Код в потоке 8 содержит метод killo . Это функция для сохранения документа с тем же именем файла.

Код потока 9 содержит множество интересных данных. В функции Document_Open( ) представлены имена файлов 5C. pif и 6C. pif , причем 5C. pif копируется в 6C. pif с помощью функции FileCopy . В следующей части функция вызывает метод killo из другого модуля (поток 8).

В конце функция Document_Close( ) выполняет замаскированную команду с использованием оболочки. Убрав маскировку, мы увидим, что 6C. pif запускается в фоновом режиме (с помощью метода vbHide ); одновременно отправляется ping-запрос к localhost.

shell cmd. exe / c ping localhost -n 100 start Environ ( «Temp» ) 6 C. pif» , vbHide

Шаг 5. Извлечение файла из объекта OLE

Очевидно, документ содержит встроенный файл, который можно извлечь с помощью инструмента oleobj.

Как показано выше, oleobj после такого извлечения из объекта сохраняет файл в текущей рабочей директории. Выделенная часть рисунка содержит сведения об исходном и временном пути, по которому файл сохраняет себя в системе после открытия документа.

Шаг 6. Получение статической информации из извлеченного файла

Итак, мы извлекли исполняемый файл PE32 для Windows. Чтобы подтвердить этот вывод, запустим инструмент pecheck. py для обнаружения заголовков PE внутри файла.

Шаг 7. Анализ поведения

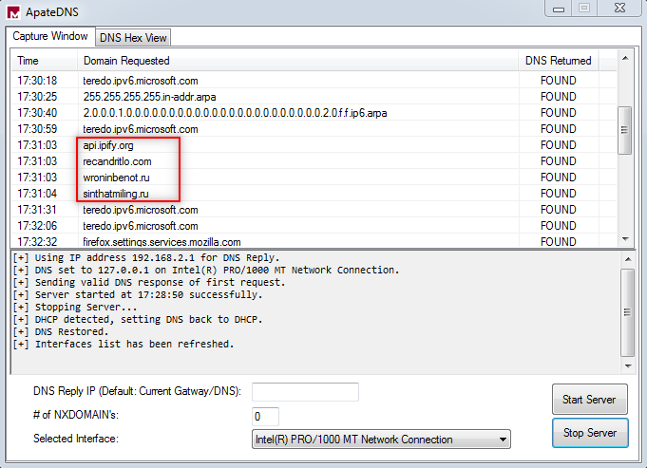

Настроим виртуальную машину Windows 7 32-bit, изменим расширение файла на EXE. До его запуска необходимо включить инструменты Apate DNS и Windows Network Monitoring.

Согласно результатам анализа с помощью Apate DNS и Microsoft Network Monitoring, файл создал процесс с именем 5C. exe и выполнил несколько попыток подключения к различным CC-серверами и внес неавторизованные изменения в реестр. Эти сведения достаточны для того, чтобы определить документ как вредоносный. Далее мы можем выполнить более подробный анализ — провести отладку исполняемого файла или изучить дамп процесса, чтобы больше узнать о поведении файла.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru

Как избавиться от шпионской/фишинговой программы Superfish на компьютере

IT

Автор Vivente На чтение 6 мин. Просмотров 5.8k. Опубликовано 15.03.2015

В середине февраля этого года разразился скандал вокруг бренда Lenovo, когда обнаружилось, что предустановленное в новые ноутбуки рекламное ПО под кратким названием «Superfish» оказалось далеко не настолько безобидным, как считалось изначально. Если на вашем компьютере есть программа Superfish Visual Discovery, у вас есть и все основания беспокоиться по этому поводу.

Данная программа, прогремевшая по новостям, т. к. была установлена на целую линейку новейших моделей ноутбуков, мониторит вашу Интернет-деятельность, вставляет рекламу, замещает реальные сайты фишинговыми, открывая зияющую дыру в безопасности вашего компьютера. Superfish устанавливает «корневой сертификат», проводящий атаку на каждый зашифрованный сайт, который вы посещаете. Это значит, что у взломщиком будут все пароли и данные, включая ваши декларации, документацию, информацию по денежным оборотам, медицинским данным и проч. и проч. Даже если вы обычным образом удалите с компьютера программу, сертификат все равно останется в системе.

Вот как решить проблему целиком:

Обнаружение проблемы и удаление самой программы

1. Отправляйтесь на страницу Superfish CA test website, но обязательно через браузеры Internet Explorer или Google Chrome. Firefox или Opera (и проч.) для этого не подходят. Сайт автоматически (вам нужно просто открыть страницу и подождать) проверит за 10 секунд, есть ли у вас корневой сертификат Superfish. Если «сайт» (на самом деле это делает не сайт) запросит «доверяете/одобряете/принимаете ли вы сертификат(у) безопасности», жмите «Нет». Если в рамочке посередине страницы (именно в рамочке) после теста вы видите слово «YES», значит на вашем компьютере есть Superfish.

2. Откройте «Панель управления» (Control Panel) и просмотрите список установленных программ в «Программы». Для того в Windows 8.1 правой кнопкой мыши кликните на кнопке «Пуск» (Start) и выберите в открывшемся списке «Панель управления». В Windows 7 нажмите кнопку «Пуск» и в меню выберите «Панель управления».

Нашли что-то с «Superfish» (скорее всего это будет «Superfish Inc VisualDiscovery») в названии, удалите эту программу: кликните правой кнопкой мыши по названию и выберите «Удалить» (Uninstall). Так вы удалите само программное обеспечение, но сертификат пока останется у вас на компьютере. Если такого или подобного названия нет, возможно, вы или кто-то еще уже удалил программу ранее, но не убрал сам сертификат.

Удаление корневого сертификата

1. Откройте приложение «Менеджер сертификатов» (Certificate Manager): нажмите кнопку Windows (Windows Key – та, что с 4-мя прямоугольниками, составленными в квадрат) на клавиатуре, а также кнопку «R» вместе с ней – т. е. комбинацию «Windows Key + R». Слева внизу появится окошко для ввода команд: введите в нем certmgr.msc и нажмите кнопку Enter.

2. Раскроется окошко с двумя полями: правым и левым. Слева в списке щелкните по папке «Доверенные корневые центры сертификации» (Trusted Root Certification Authorities), под ней сразу после этого увидите вложенную папку «Сертификаты» (Certificates) — щелкните по ней, чтобы уже справа просмотреть список корневых сертификатов.

3. Расширьте колонки «Кем выдан» (Issued By) и «Кому выдан» (Issued To), чтобы видеть названия полностью. Пролистывайте список и высматривайте в обеих этих колонках слово «Superfish». Правой кнопкой мыши кликайте любой сертификат, в котором упоминается «Superfish», и в выпадающем меню выбирайте «Удалить» (Delete).

4. Последним шагом уберите этот сертификат из Firefox, если таковой браузер у вас есть (по аналогии в Опере и прочих). Откройте браузер, нажмите кнопку меню («Открыть меню» — в последней версии бразуера это 3 горизонтальные полоски одна над другой справа вверху у браузера), выберите в нем «Настройки» (Options). В настройках кликайте иконку «Дополнительные» (Advanced), в них выбирайте вкладку «Сертификаты» (Certificates), затем жмите кнопку «Просмотр сертификатов» (View Certificates). Пролистайте список в поиске любого сертификата с упоминанием «Superfish» в названии. Видите такой – выделяйте мышью и жмите кнопку «Удалить или не доверять» (Delete or Distrust).

5. Проведите повторную проверку, чтобы убедиться, что вы и ваш компьютер в безопасности: закройте браузер, перезагрузите компьютер. Затем еще раз сходите на страницу, ссылка на которую есть в начале данной статьи, и снова посмотрите, что вам напишут в рамочке через 10 секунд проверки.

По желанию или при возникновении неполадок в работе Windows переустановите ОС

1. Сохраните на отдельном носителе все важные файлы с вашего компьютера, прежде чем продолжать. Помните, что программы на вашем ноутбуке после переустановки Windows тоже придется переустанавливать – все, как и многие драйвера. Если вы проделали описанные выше шаги, переустанавливать систему вам не нужно, но это может потребоваться, если вы случайно удалили некие лишние сертификаты или если хотите убрать все оставшиеся на компьютере файлы, хоть как-то связанные с Superfish.

2. Создайте чистый (если вы воспользуетесь старым, который сделали после покупки ПК с Superfish, вы снова установите себе эту программу; аналогично, если сделаете восстановление системы на компьютере или откат на дату) установочный диск/флешку. В случае, если на новом ноутбуке уже был установлен Windows 8.1 при продаже в магазине, воспользуйтесь вот этим официальным инструментом от Microsoft, дабы загрузить Windows 8.1 и затем сделать свой чистый установочный ресурс.

3. Перезагрузите компьютер и загружайтесь теперь с чистого установочного диска или флешки. Пройдите все шаги с программой автоматической установки и получите чистую версию Windows на компьютер. На современных компьютерах вам даже не придется вводить ключ активации во время установки – программа найдет нужную информацию в системе автоматически. Просто убедитесь, что вы используете ту же версию Windows, с которой шел ваш компьютер: например, не надо пытаться установить таким образом себе Windows 8.1 Professional, если покупали вы ноутбук с обычным Windows 8.1.

4. Установите драйвера для оборудования и прочие программы, которые устанавливались на ПК уже после покупки. Драйвера берите только с официальных сайтов производителей оборудования – ищите там страницу загрузки с конкретными моделями вашего производителя ноутбука.

Источник: znaikak.ru

Что такое фишинг в интернете и как защититься от мошенничества

Фишинг — что это? Фишинг – это вид интернет-мошенничества, суть которого заключается в попытке завладеть конфиденциальной информацией (логинами, паролями пользователей, номерами телефонов, реквизитами банковских карт) путем массовой отправки писем на электронную почту от имени официальных веб-сайтов надежных компаний или личных сообщений через самые разнообразные сервисы. Мошенники обычно заманивают пользователей поддельными уведомлениями от крупных компаний, социальных сетей, поисковых систем, интернет-магазинов, аукционов и доверенных ресурсов (или контактов), например, государственных учреждений, банков, сервисов онлайн-платежей, IT-администраторов, сотрудников предприятия.

Фишинговые письма или сообщения содержат вредоносное вложение или ссылку, клик по которым приводит к возможному взлому компьютера и передаче злоумышленникам доступа к личным и финансовым данным пострадавшего пользователя.

Примечание . Термин «фишинг» (в английском варианте phishing) происходит от слова fishing, которое переводится как «рыбная ловля».

Фишинг в интернете — основные методы

Наиболее распространенными методами фишинга является использование неправильных, но очень похожих на подлинные URL-адресов (например, http://www.fakebook.com/ вместо http://www.facebook.com/), поддоменов (http://www.money.example.com/ вместо http://www.example.com/), гиперссылок в тексте электронного письма или сообщения, ведущих на поддельные веб-сайты, визуально идентичные подлинным. А также авторизация в приложениях, перенаправление клиента на официальный сайт банка, с последующим размещением всплывающего окна с фальшивым запросом учетных данных.

Примечание. Современный фишинг не ограничивается переходом по ссылке на мошеннические сайты. Известны и такие виды мошенничества, как вишинг и смишинг. В первом случае мошенники пытаются выудить информацию, необходимую для осуществления атаки (пароль, PIN-код банковской карты) при голосовом общении, во втором – в рамках SMS-переписки.

Какую цель преследует фишинг и ч ем он опасен?

После перехода на фишинговые сайты появляется окно, предлагающее потенциальной жертве ввести личные данные (логин, пароль). Для большей убедительности в необходимости передачи конфиденциальной информации, в сообщении могут содержаться призывы «подтвердить учетную запись», «подтвердить платежную информацию», «восстановить пароль», «погасить задолженность» или другие уведомления, привлекающие внимание и побуждающие пользователя к немедленному действию.

В случае введения пользователем данных, запрашиваемых фишинговым сайтом, злоумышленники похищают информацию об учетных записях, банковских счетах, свободно распоряжаясь ними в мошеннических целях, что может привести пострадавшего пользователя к ощутимым финансовым потерям, а также причинить существенный моральный ущерб.

В первую очередь фишинг-атакам подвергаются финансовые учреждения (банки, брокерские компании, кредитные организации), электронные платежные системы с целью нелегального получения базы данных, а также секретной информации о клиентах. Основной целью этого вида мошенничества также являются социальные сети (Facebook, Instagram), а также мессенджеры, которые подходят для кражи аккаунтов пользователей, их персональных данных.

Примечание. Первой известной попыткой атаки на финансовые учреждения было хакерское проникновение в международную платежную систему E-Gold в 2001 году, а уже в 2004 году этот вид интернет-мошенничества разросся до глобального масштаба и до сих пор представляет большую опасность для самых разнообразных компаний и их клиентов.

Существует ли защиты от фишинга?

Задумались о том, как защититься от фишинга? С учетом разнообразия методов, действительно хитрых схем фишинга, увеличивается необходимость в усилении применяемых мер безопасности. Основными способами защиты персональных данных от интернет-мошенников являются:

-

С пам-фильтры в электронной почте . Фильтры почтовых программ и сервисов автоматически блокируют фишинговые электронные письма, попадающие в почтовые ящики пользователей, и помещают их в специальную папку. В нее иногда попадает и реклама.

- Функция «антифишинг» в современных браузерах. Все наиболее популярные браузеры на сегодняшний день имеют встроенную функцию обнаружения и блокировки фишинговых сайтов, которая работает на основе черного списка.

- Соблюдение мер предосторожности. Хотя власти разных стран, крупные IT-компании (Microsoft, Google, Amazon и другие) активно борются с фишингом и другими видами киберпреступлений, а соблюдение всех необходимых мер предосторожности позволяет не попасться на уловки мошенников. В целях безопасности не следует открывать подозрительные электронные письма, не переходить по ссылкам, не кликать по объектам, самостоятельно вводить URL-адреса сайтов компаний в адресную строку браузера вместо клика по любым гиперссылкам в сообщении, не вводить личные данные на неизвестных интернет-ресурсах. Кроме того рекомендуется «усложнить» процедуру авторизации, доступную на сайтах, своевременно обновлять антивирусное программное обеспечение на всех своих устройствах. А самое главное и простое правило – всегда помнить о том, что никакие интернет-сервисы, сотрудники банков или других организаций не будут спрашивать пароль, PIN-код банковской карты и другие конфиденциальные данные.

Фишинг – один из наиболее распространенных видов интернет-мошенничества, представляющий серьезную опасность для конфиденциальности персональных данных, что достаточно часто приводит к финансовым потерям. Знание и соблюдение правил сетевой безопасности позволяет значительно снизить или даже полностью исключить риск возникновения подобных проблем.

Пожалуйста, опубликуйте свои отзывы по текущей теме статьи. Мы крайне благодарны вам за ваши комментарии, дизлайки, подписки, отклики, лайки!

Источник: www.internet-technologies.ru