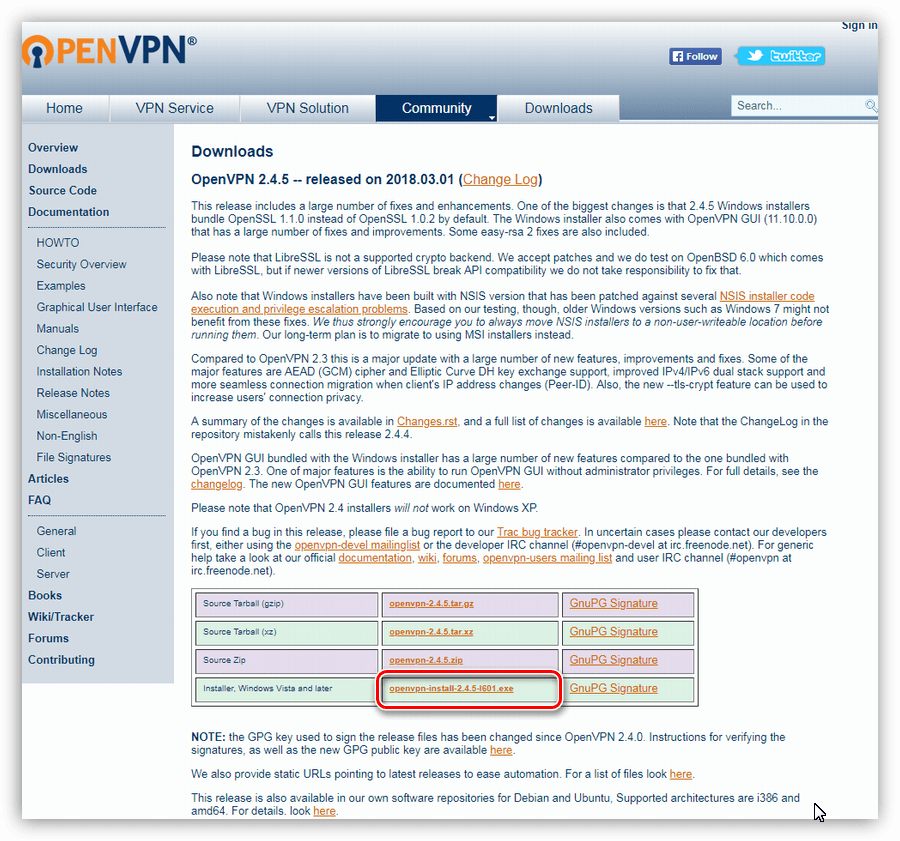

Переходим на официальный сайт OpenVPN и скачиваем последнюю версию программы для соответствующей версии Windows:

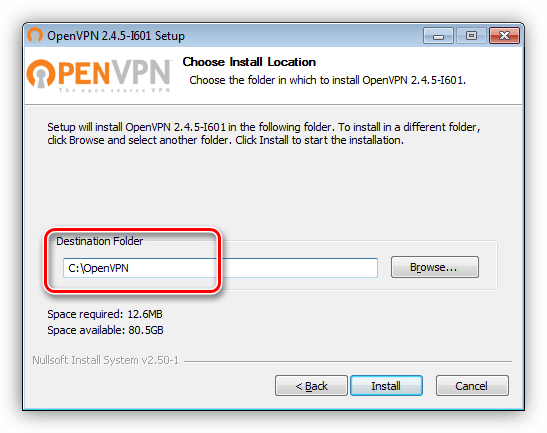

Запускаем скачанный файл — нажимаем Next — I Agree — и выставляем галочку EasyRSA 2 Certificate Management Scripts (нужен для возможности сгенерировать сертификаты):

. снова Next и Install — начнется установка. В процессе мастер может выдать запрос на подтверждение установки виртуального сетевого адаптера — соглашаемся (Install/Установить).

После завершения нажимаем Next — снимаем галочку Show Readme — Finish .

Создание сертификатов

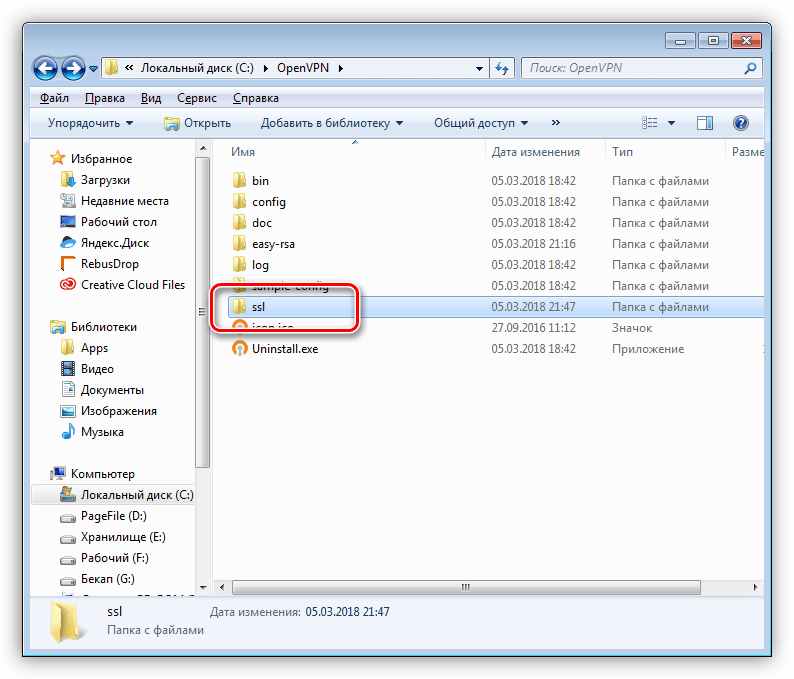

Переходим в папку установки OpenVPN (по умолчанию, C:Program FilesOpenVPN ) и создаем каталог ssl .

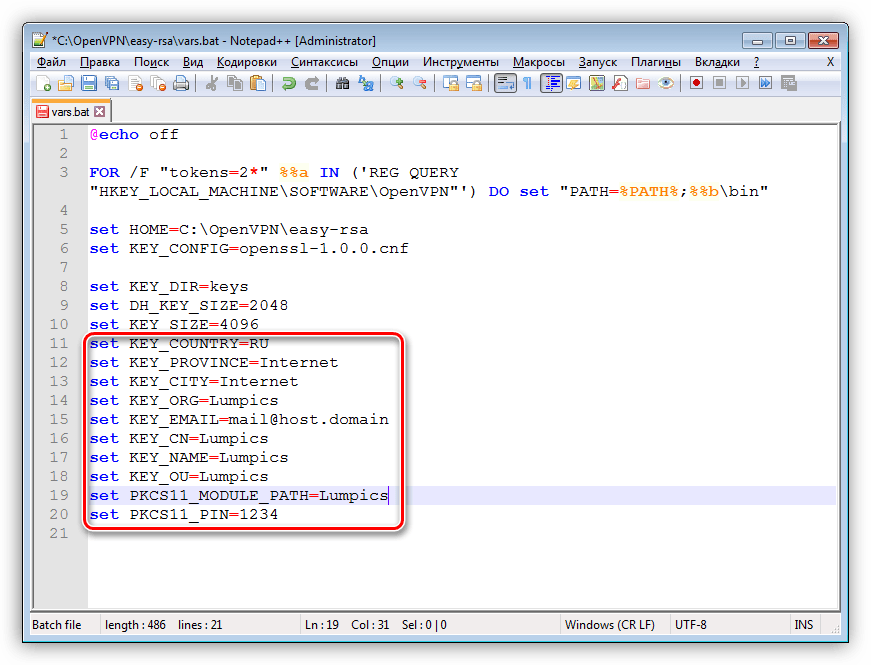

После переходим в папку C:Program FilesOpenVPNeasy-rsa , создаем файл vars.bat , открываем его на редактирование и приводим к следующему виду:

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

Как настроить OpenVPN клиент, чтобы работало!!!

Запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa :

Чистим каталоги от устаревшей информации:

Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

Теперь генерируем последовательность центра сертификации:

На все запросы нажимаем Enter .

Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

openssl dhparam -out keysdh.pem 2048

* команда может выполняться долго — это нормально.

Генерируем сертификат для сервера:

* где cert — имя сертификата; на все запросы нажимаем Enter . В конце подтверждаем два раза корректность информации вводом y .

После переносим из папки C:Program FilesOpenVPNeasy-rsakeys в C:Program FilesOpenVPNssl следующие файлы:

Настройка сервера

Переходим в папку C:Program FilesOpenVPNconfig и создаем файл server.ovpn . Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\Program Files\OpenVPN\ssl\dh.pem»

ca «C:\Program Files\OpenVPN\ssl\ca.crt»

cert «C:\Program Files\OpenVPN\ssl\cert.crt»

key «C:\Program Files\OpenVPN\ssl\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status «C:\Program Files\OpenVPN\log\status.log»

log «C:\Program Files\OpenVPN\log\openvpn.log»

verb 4

mute 20

* где port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных, например 1194, занятые порты в Windows можно посмотреть командой netstat -a ); dev-node — название сетевого интерфейса; server — подсеть, в которой будут работать как сам сервер, так и подключенные к нему клиенты.

Как настроить OpenVPN соединение 2 офисов (конфиг сервера и клиента), сетевые папки Windows 💻↔️🖥️

** так как в некоторых путях есть пробелы, параметр заносится в кавычках.

*** при использовании другого порта необходимо проверить, что он открыт в брандмауэре или на время тестирования отключить его .

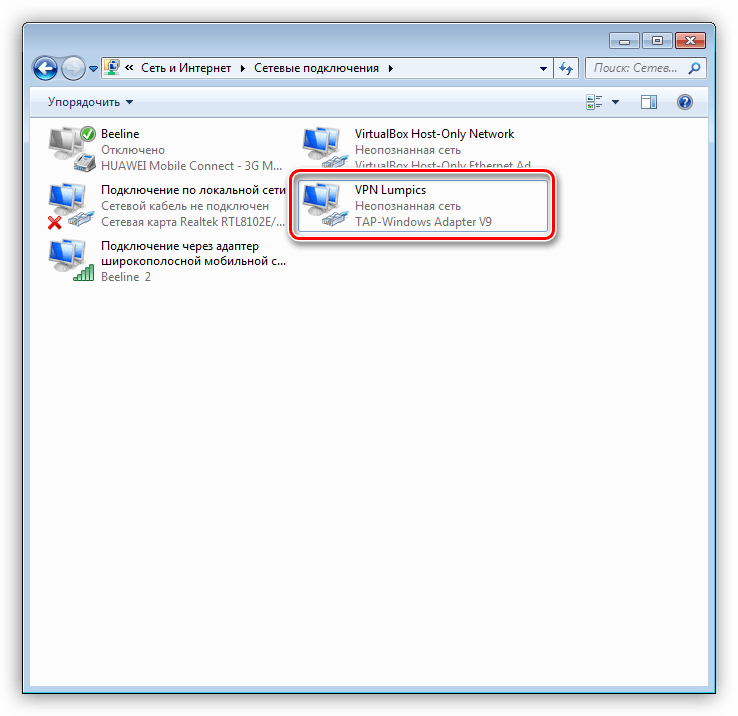

В сетевых подключениях Windows открываем управление адаптерами — TAP-адаптер переименовываем в «VPN Server» (как у нас указано в конфигурационном файле, разделе dev-node):

Источник: dzen.ru

OpenVPN — создание своего сервера

Мария Вехтрих | обновлено 05.06.2023

развернуть

OpenVPN сервер на Windows ставится для защиты канала интернет связи. С помощью этого бесплатного ВПН с открытым доступом можно использовать общественные Wi-Fi, или обмениваться файлами не боясь, что их перехватят. В нашем руководстве вы сможете настроить OpenVPN самостоятельно и начнете пользоваться собственным VPN.

Преимущества и недостатки личного сервера

- IP принадлежит только Вам. Такой IP адрес отсутствует в списках для бана.

- Свой VPN сервис имеет больше ресурсов. Это означает, что у Вас будет меньший пинг и больше скорости.

Минусы:

- IP в одном экземпляре.

- Нужны технические навыки для настройки сервера. Однако, вы достаточно просто сможете его настроить по нашей инструкции.

Создаем Linux-сервер Ubuntu в Data-центре

Рекомендуем провайдера Digital ocean, достаточно быстрые сервера с низкой задержкой по относительно низким ценам. По нашей ссылке Вам предоставят бесплатно $200 на создание своего сервера, чтобы Вы смогли протестировать их сервера и другие услуги. Инструкция по настройке при покупке и аренде сервера:

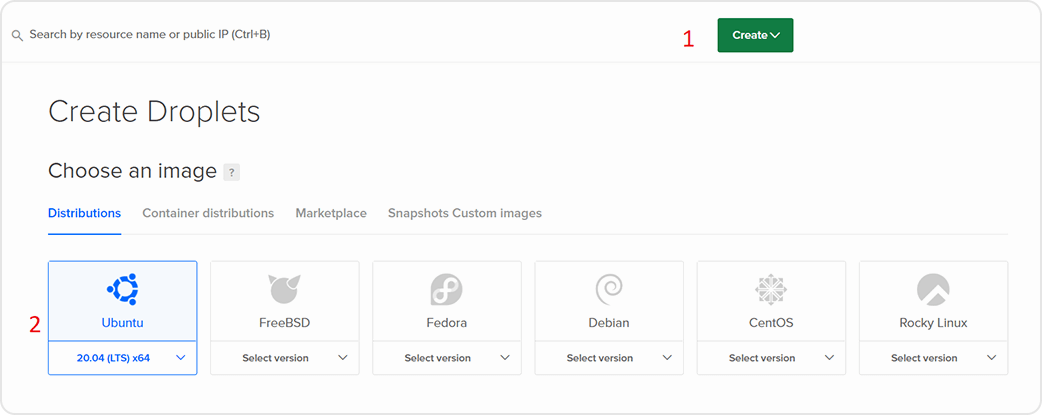

- Заходим на сайт, вверху справа будет зеленая кнопка Create, жмем и выбираем раздел Droplets.

- Choose an image — Выберите операционную систему. Рекомендуем Ubuntu 20.04

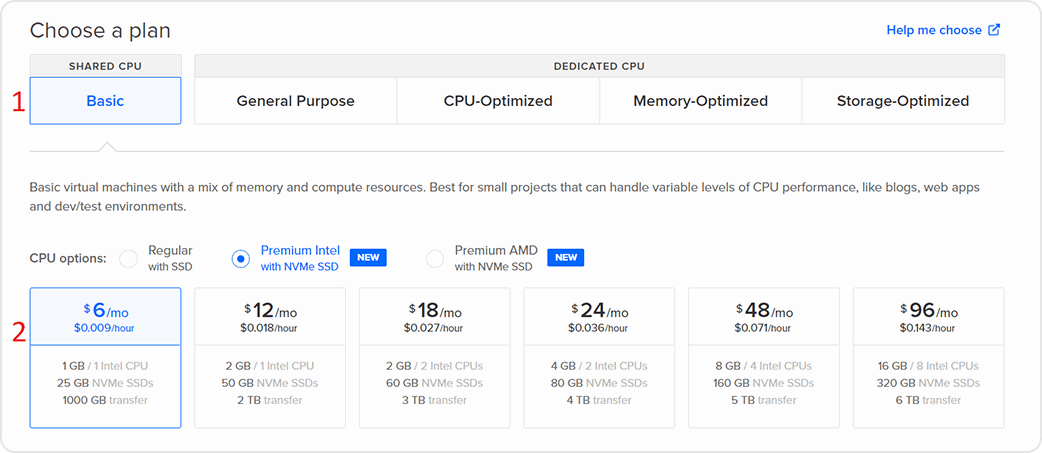

- Choose a plan — Выберите свой план. Рекомендуем Shared CPU — Basic

- CPU Option — Варианты процессора. Рекомендуем Premium intel. Далее подбираем выгодный для себя тариф.

- Add block storage — Выберите жесткий диск. Можете поставить на ваше усмотрение. Мы пропустим.

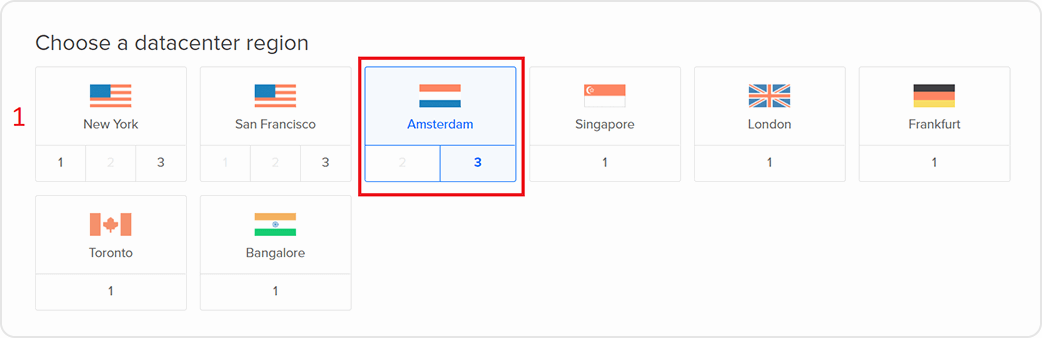

- Choose a datacenter region — Выберите регион дата-центра. Выбираем геолокацию сервера. Если нет каких-то определенных задач, то выбирайте ту страну, что ближе к вам, для снижения пинга. Цифры под блоками дают вам выбрать конкретное местоположение центра обработки данных.

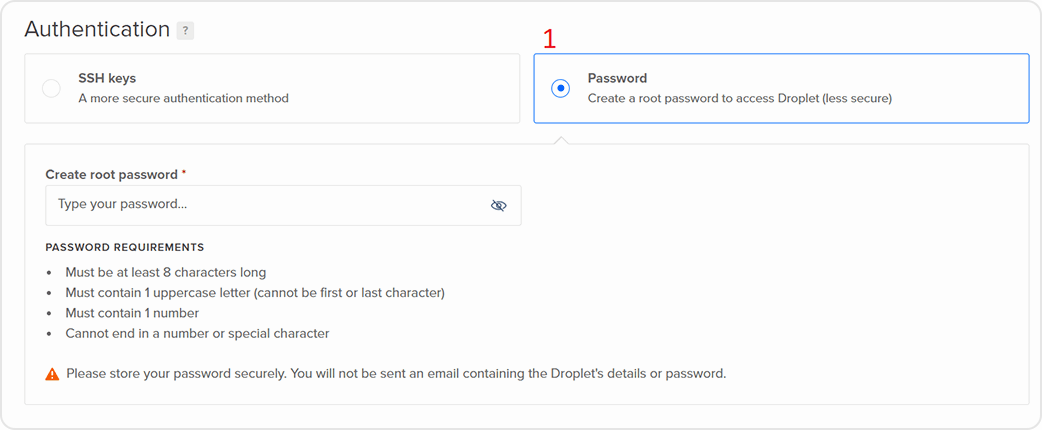

- Authentication — Вход на сервер. Выбираем удобный для себя метод авторизации на сервере. Рекомендуем Password — пароль.

- Create root password — Создайте пароль для пользователя root. Можете придумать сами, использовать генератор паролей в отдельном приложении, либо сгенерировать прямо в поле ввода.

- Choose a hostname — Дайте имя серверу. Не используйте пробелы.

- Add backups — Включить функцию резервного копирования. За дополнительную плату Digital ocean будет каждый месяц создавать резервные копии вашего сервера за вас. Цена услуги — 20% от стоимости тарифа ежемесячно. Можете поставить на ваше усмотрение. Мы пропустим.

Всё! Теперь на Ваш почтовый ящик должен прийти IP-адрес и пароль от сервера.

Подключение к Linux-серверу на Windows

Чтобы подключиться к серверу на Windows, нужно скачать программу PuTTY (Скачать). Далее по инструкции.

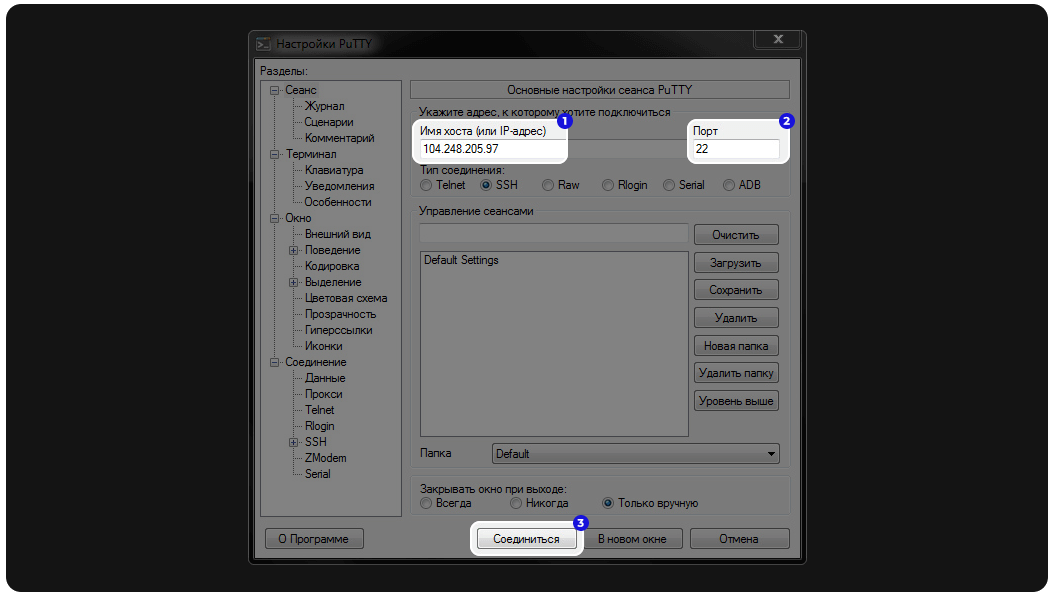

- 1. Откройте приложение putty.exe и зайдите в раздел Session (Сеанс).

- 2. Вставляем IP-адрес в поле Host Name (Имя хоста). Порт оставляем 22.

- 3. Подключаемся. Жмем Open (Соединиться).

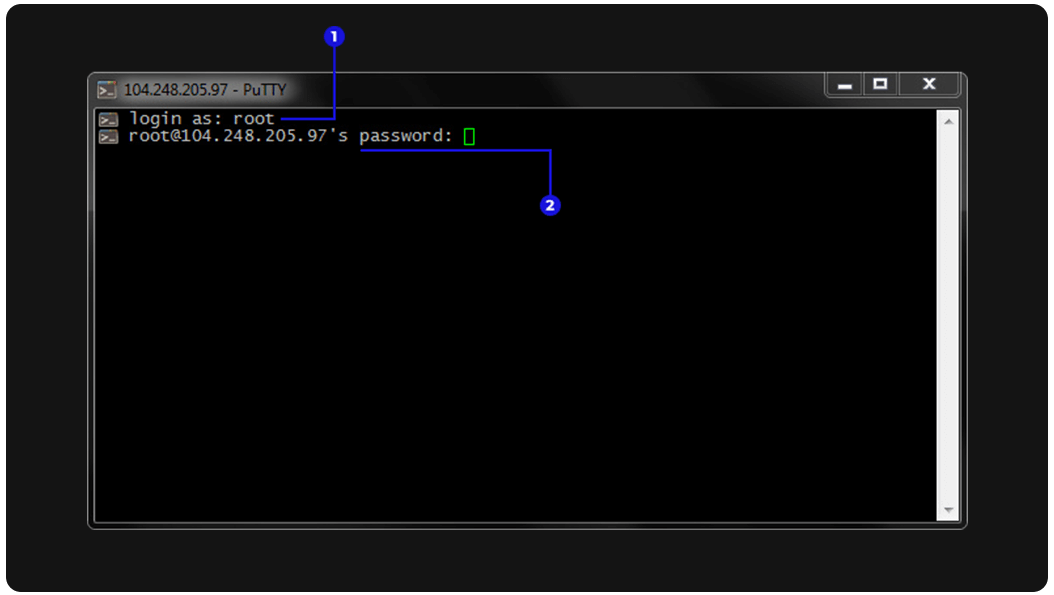

После подключения откроется Командная Строка и появится окно с предупреждением. Жмем Accept. Далее авторизируемся на сервере через Командную строку.

- 1. Первым делом нас просят ввести логин от сервера — Login as, который должен был прийти Вам на почту. Обычно это root. Вводим и жмем Enter.

- 2. Далее мы видим строку root+IP адрес password. Нас просят ввести пароль от купленного сервера. Копируем и вставляем с помощью правой кнопкой мыши. Обратите внимание, что пароль не появится после того, как вы нажмете ПКМ. Не пугайтесь, это сделано в целях безопасности, пароль введен, жмем Enter 2 раза.

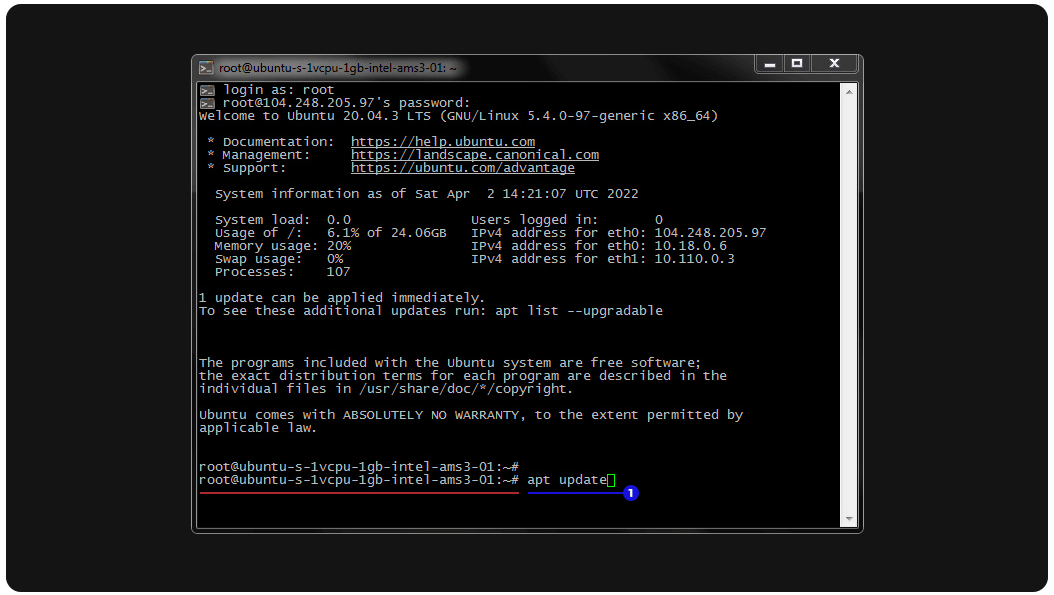

Появляется много информации. Это значит, что мы успешно присоединились к своему серверу.

Если видите последней строкой Current password, это значит, что сервер просит в целях безопасности сменить пароль. Делаем следующее:

- 1. Вставляем текущий пароль через ПКМ, с которым мы подключались к серверу. Подтверждаем с помощью Enter.

- 2. Появляется строка New password — новый пароль. Откройте любой удобный текстовый редактор или менеджер паролей и наберите там случайный пароль из цифр и латинских букв. Либо воспользуйтесь генератором паролей. Обязательно сохраните новый пароль от сервера. Копируем новый пароль — Ctrl+C, возвращаемся в Командную строку и вставляем пароль с помощью правой кнопки мыши. Жмем Enter.

- 3. Retype new password — повторите новый пароль. Снова вставляем пароль с помощью ПКМ и жмем Enter.

Всё! Создан новый пароль для сервера. Не забудьте сохранить его. Все новые команды будут вводиться нами в поле root-ubuntu+параметры сервера:~#.

Ставим OpenVPN на наш сервер

OpenVPN — самое распространенное решение с исходным кодом, поэтому для облегчения всей задачи мы сможем использовать готовый скрипт Ubuntu под OpenVPN.

Скрипт имеет вот такие инструкции:

- apt update

- apt install git

- git clone https://github.com/Nyr/openvpn-install.git

- chmod +x ./openvpn-install/openvpn-install.sh

- ./openvpn-install/openvpn-install.sh

- cat имя_ключа.ovpn

Начинаем по порядку:

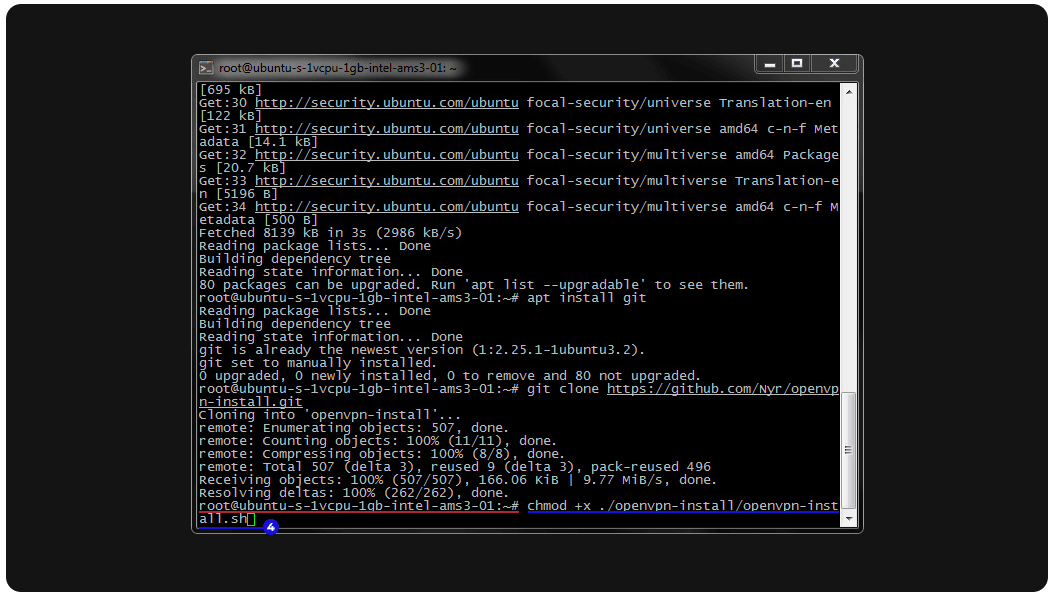

- 1. Вводим apt update через ПКМ, жмем Enter. Это нужно для подгрузки и синхронизации репозитории, чтобы поставить последнее программное обеспечение.

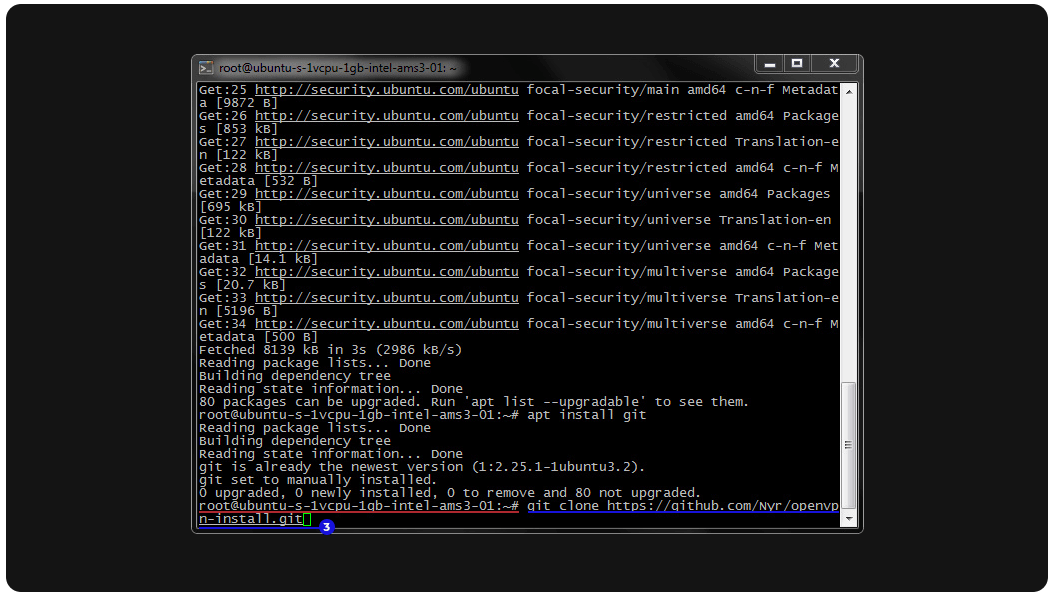

- 2. Как только установка заканчивается и мы видим последней строкой root-ubuntu+параметры сервера:~#, вставляем команду apt install git . Это нужно для копирования инструкции по установке.

- 3. Следующая команда — git clone https://github.com/Nyr/openvpn-install.git . Команда самостоятельно скачивает git-репозиторий с ресурса github на наш Ubuntu-сервер.

- 4. Далее вводим chmod +x ./openvpn-install/openvpn-install.sh . Эта команда перенастраивает скачанный скрипт и делает его выполняемым, чтобы его можно было запускать на сервере.

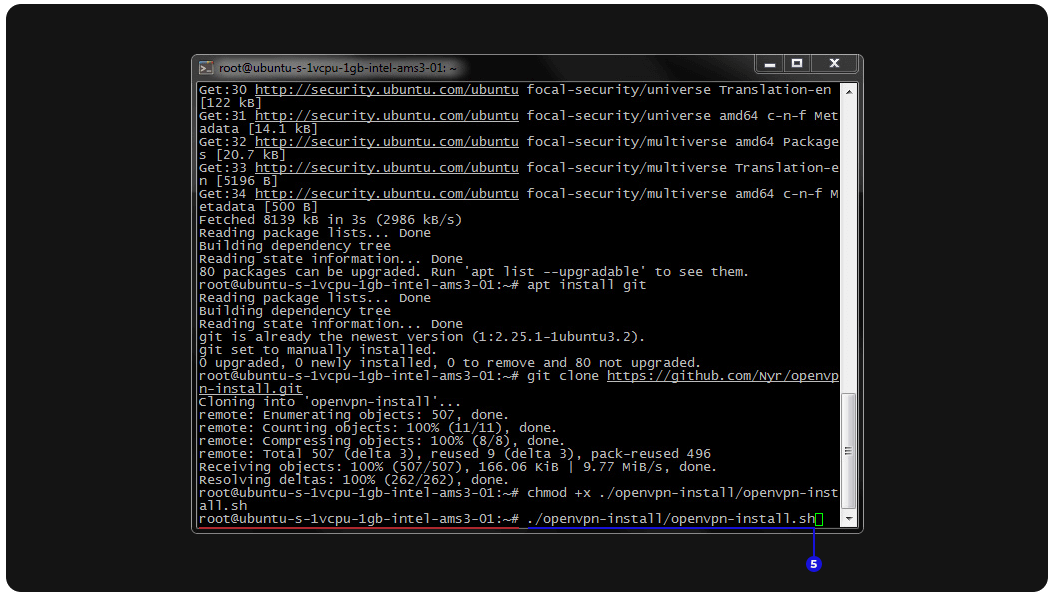

- 5. Запускаем установленный скрипт. Вставляем команду ./openvpn-install/openvpn-install.sh .

Всё! Мы подготовили OpenVPN на нашем сервере. Настало время его настройки.

Настраиваем OpenVPN на сервере

Выбираем protocol

Первым делом после установки скрипта на сервер, нам предлагают выбрать протокол — UDP или TCP.

- Protocol UDP — ненадежная передача данных, но более быстрая.

- Protocol TCP — надежная передача данных, но чуть выше задержки.

Если Вам нужен VPN для просмотра видео, общения в соц-сетях или для игр, то лучше выбрать UDP.

Если Вам не критична задержка, и вы беспокоитесь за передаваемые данные, или Вы собираетесь использовать какие-то программы на компьютере — выбирайте TCP.

В строке вводите цифру 1 или 2, в зависимости от того, какой протокол Вам нужнее, и подтверждаете с помощью Enter.

Выбираем port

По умолчанию OpenVPN использует порт 1194, но бывает, что некоторые провайдеры не работают с таким портом и попросту его блокируют.

Настраиваем серверную и клиентскую часть OpenVPN на Windows

OpenVPN – один из вариантов VPN (virtual private network или частных виртуальных сетей), позволяющих реализовать передачу данных по специально созданному зашифрованному каналу. Таким образом можно соединить два компьютера или построить централизованную сеть с сервером и несколькими клиентами. В этой статье мы научимся создавать такой сервер и настраивать его.

Настраиваем OpenVPN сервер

Как уже было сказано выше, с помощью технологии, о которой идет речь, мы можем передавать информацию по безопасному каналу связи. Это может быть обмен файлами или защищенный доступ в интернет через сервер, являющийся общим шлюзом. Для его создания нам не потребуется дополнительное оборудование и особые знания – все делается на том компьютере, который планируется использовать в качестве сервера VPN.

Для дальнейшей работы необходимо будет также настроить и клиентскую часть на машинах пользователей сети. Вся работа сводится к созданию ключей и сертификатов, которые затем передаются клиентам. Эти файлы позволяют при подключении к серверу получить IP-адрес и создать упомянутый выше зашифрованный канал. Вся информация, переданная по нему, может быть прочитана только при наличии ключа. Эта особенность позволяет значительно повысить безопасность и обеспечить сохранность данных.

Установка OpenVPN на машину-сервер

Инсталляция представляет собой стандартную процедуру с некоторыми нюансами, о которых и поговорим подробнее.

-

Первым делом необходимо скачать программу по ссылке ниже. Скачать OpenVPN

Настройка серверной части

При выполнении следующих действий следует быть максимально внимательным. Любые огрехи приведут к неработоспособности сервера. Еще одно обязательное условие – ваша учетная запись должна иметь права администратора.

-

Идем в каталог «easy-rsa», который в нашем случае находится по адресу C:OpenVPNeasy-rsa Находим файл vars.bat.sample.

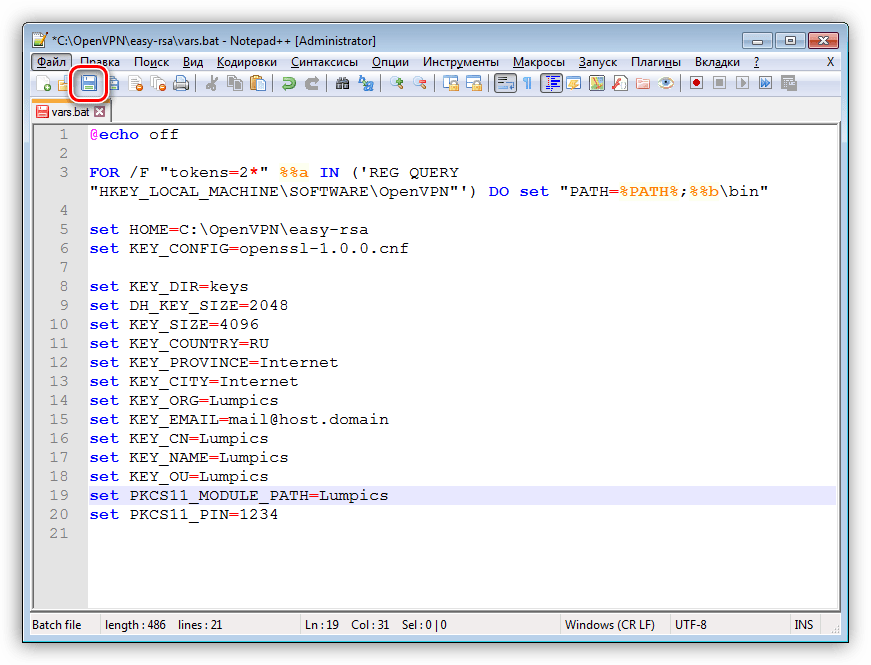

Переименовываем его в vars.bat (удаляем слово «sample» вместе с точкой).  Открываем этот файл в редакторе Notepad++. Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

Открываем этот файл в редакторе Notepad++. Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

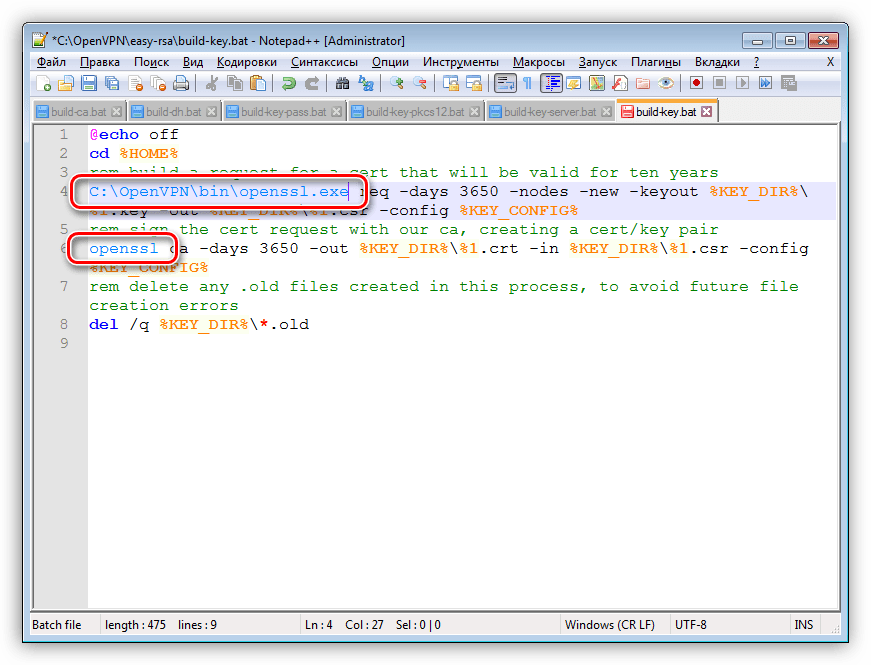

В них нужно поменять команду

на абсолютный путь к соответствующему ей файлу openssl.exe. Не забываем сохранять изменения.

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

Вид папки после вставки скопированных файлов:

Вид папки после вставки скопированных файлов:

proto udp

dev tun

dev-node «VPN Lumpics»

dh C:\OpenVPN\ssl\dh2048.pem

ca C:\OpenVPN\ssl\ca.crt

cert C:\OpenVPN\ssl\Lumpics.crt

key C:\OpenVPN\ssl\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:\OpenVPN\log\status.log

log C:\OpenVPN\log\openvpn.log

verb 4

mute 20 Обратите внимание, что названия сертификатов и ключей должны совпадать с расположенными в папке «ssl».

Настройка клиентской части

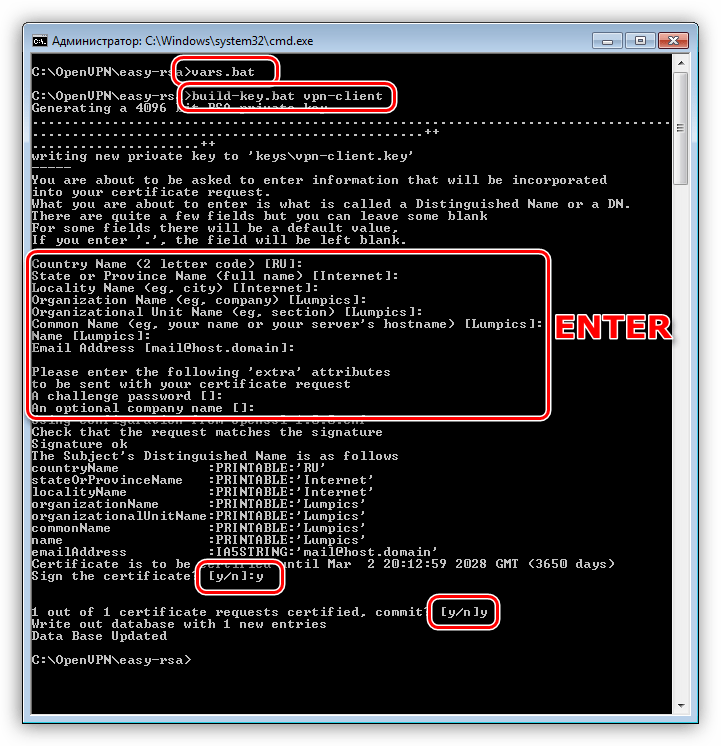

Перед началом настройки клиента необходимо совершить несколько действий на серверной машине – сгенерировать ключи и сертификат для настройки подключения.

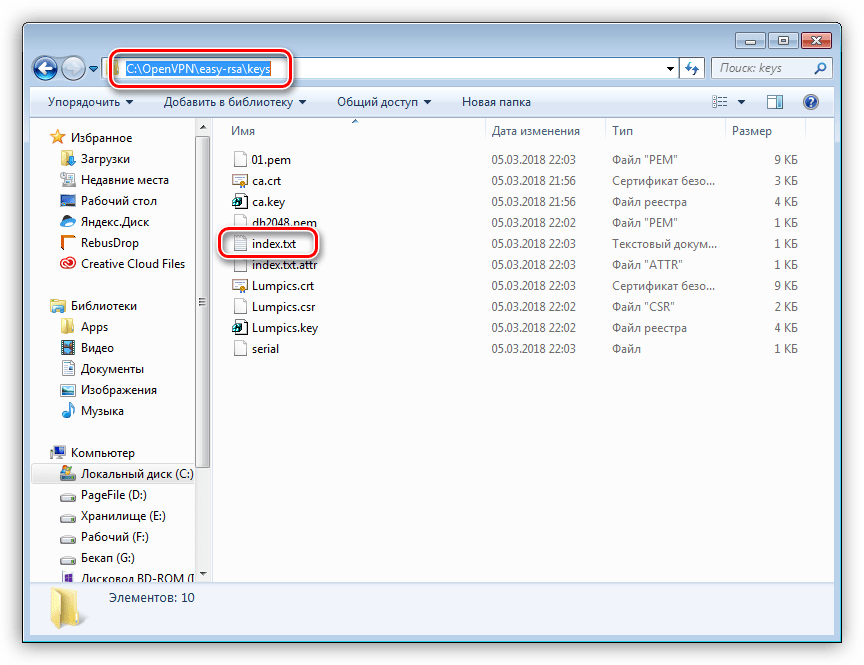

- Идем в каталог «easy-rsa», затем в папку «keys» и открываем файл index.txt.

- Открываем файл, удаляем все содержимое и сохраняем.

- Переходим обратно в «easy-rsa» и запускаем «Командную строку» (SHIFT+ПКМ – Открыть окно команд).

- Далее запускаем vars.bat, а затем создаем клиентский сертификат. build-key.bat vpn-client

Это общий сертификат для всех машин в сети. Для повышения безопасности можно сгенерировать для каждого компьютера свои файлы, но назвать их по-другому (не «vpn-client», а «vpn-client1» и так далее). В этом случае необходимо будет повторить все действия, начиная с очистки index.txt.

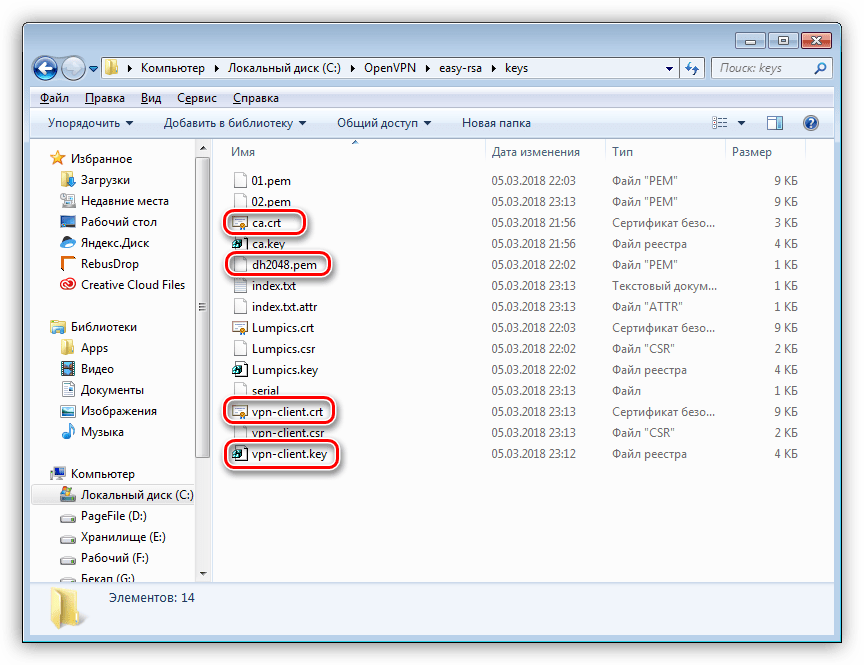

Это общий сертификат для всех машин в сети. Для повышения безопасности можно сгенерировать для каждого компьютера свои файлы, но назвать их по-другому (не «vpn-client», а «vpn-client1» и так далее). В этом случае необходимо будет повторить все действия, начиная с очистки index.txt. - Заключительное действие – перенос файлов vpn-client.crt, vpn-client.key, ca.crt и dh2048.pem клиенту. Сделать это можно любым удобным способом, например, записать на флешку или передать по сети.

Работы, которые необходимо выполнить на клиентской машине:

- Устанавливаем OpenVPN обычным способом.

- Открываем каталог с установленной программой и переходим в папку «config». Сюда необходимо вставить наши файлы сертификатов и ключей.

- В этой же папке создаем текстовый файл и переименовываем его в config.ovpn.

- Открываем в редакторе и прописываем следующий код: client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh2048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

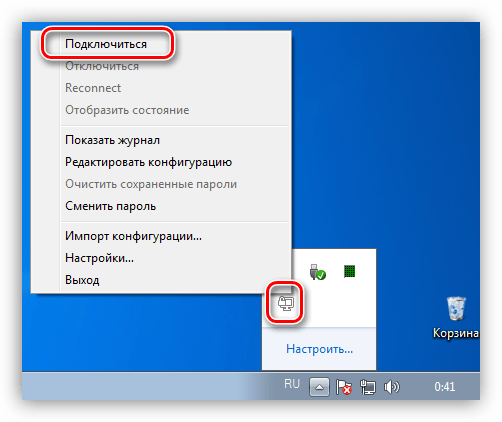

verb 0 В строке «remote» можно прописать внешний IP-адрес серверной машины – так мы получим доступ в интернет. Если оставить все как есть, то будет возможно только соединение с сервером по зашифрованному каналу. - Запускаем OpenVPN GUI от имени администратора с помощью ярлыка на рабочем столе, затем в трее находим соответствующую иконку, жмем ПКМ и выбираем первый пункт с названием «Подключиться».

На этом настройка сервера и клиента OpenVPN завершена.

Организация собственной VPN-сети позволит вам максимально защитить передаваемую информацию, а также сделать интернет-серфинг более безопасным. Главное – быть внимательнее при настройке серверной и клиентской части, при правильных действиях можно будет пользоваться всеми преимуществами частной виртуальной сети.

Источник: lumpics.ru