Excel для Microsoft 365 Word для Microsoft 365 PowerPoint для Microsoft 365 Excel 2021 Word 2021 PowerPoint 2021 Excel 2019 Word 2019 PowerPoint 2019 Excel 2016 Word 2016 PowerPoint 2016 Excel 2013 Word 2013 PowerPoint 2013 Excel 2010 Word 2010 PowerPoint 2010 Excel 2007 Word 2007 PowerPoint 2007 Excel Starter 2010 Word Starter 2010 Еще. Меньше

В этой статье описываются цифровые подписи (также называемые цифровыми идентификаторами), их использование и способы использования цифровых подписей в следующих приложениях Microsoft 365: Word, Excel и PowerPoint.

В этой статье

- Что такое цифровая подпись?

- Строки подписи в документах Word и Excel

- Создание строки подписи в документе Word или Excel

- Подписание строки подписи в документе Word или Excel

- Удаление цифровых подписей из документа Word или Excel

- Невидимые цифровые подписи в документе Word, Excel или PowerPoint

- Добавление невидимых цифровых подписей в документ Word, Excel или PowerPoint

- Удаление невидимых цифровых подписей из документа Word, Excel или PowerPoint

Что такое цифровая подпись?

Цифровая подпись — это электронная зашифрованная печать, удостоверяющая подлинность цифровых данных, таких как сообщения электронной почты, макросы или электронные документы. Подпись подтверждает, что сведения предоставлены подписавшим их создателем и не были изменены.

Электронная подпись #photoshop #design #photoshoptutorial #art #tutorial

Сертификат подписи и центр сертификации

Сертификат подписи. Для создания цифровой подписи необходим сертификат подписи, удостоверяющий личность. При отправке макроса или документа, подписанного цифровой подписью, также отправляется сертификат и открытый ключ. Сертификаты выпускаются центром сертификации и, аналогично водительскому удостоверению, могут быть отозваны. Как правило, сертификат действителен в течение года, по истечении которого подписывающий должен обновить имеющийся сертификат или получить новый для удостоверения своей личности.

Примечание: Дополнительные сведения об открытых и закрытых ключах см. в этой статье.

Центр сертификации. Центр сертификации похож на нотариальную контору. Он выпускает цифровые сертификаты, подтверждает их достоверность с помощью подписей, а также отслеживает сертификаты, которые истекли или были отозваны.

Совет: дополнительные сведения о получении цифрового сертификата см. в статье Получение цифрового сертификата и создание цифровой подписи.

Что гарантирует цифровая подпись?

- Подлинность. Цифровая подпись подтверждает личность подписавшего.

- Целостность. Цифровая подпись подтверждает, что содержимое документа не было изменено или подделано после заверения.

- Неотрекаемость. Цифровая подпись подтверждает происхождение заверенного содержимого. Подписавший не может отрицать свою связь с подписанным содержимым.

- Нотариальное заверение. Подписи в файлах Word, Excel или PowerPoint с временем, проставленным защищенным сервером меток времени, при определенных обстоятельствах равносильны нотариальному заверению.

Чтобы подтвердить все эти параметры, создатель документа должен заверить его содержимое цифровой подписью, которая удовлетворяет указанным ниже требованиям.

Как украсть Цифровую Подпись и Сертификат Файла

- Цифровая подпись должна быть действительной.

- Сертификат, связанный с цифровой подписью, должен быть действующим (не просроченным).

- Лицо или организация, поставившая цифровую подпись (издатель), является доверенной.

Важно: Независимо от времени получения сертификата подписи и состояния его отзыва считается, что подписанные документы с действующей отметкой времени содержат действительные подписи.

Строки подписи в документах Word и Excel

Строка подписи напоминает типичный заполнитель подписи, который может отображаться в печатном документе. Однако он работает по-другому. При вставке строки подписи в файл Microsoft 365 автор может указать сведения о предполагаемом подписывшем и инструкции для подписывающего. Когда электронная копия файла отправляется предполагаемому подписывающему лицу, это лицо видит строку подписи и уведомление о том, что его подпись запрошена. Подписыватель может:

- ввести подпись;

- выбрать изображение подписи от руки;

- ввести подпись с помощью функции рукописного ввода на ПК с сенсорным экраном.

Одновременно с видимой подписью в документ добавляется и цифровая подпись для подтверждения личности подписавшего.

Важно: документ, подписанный цифровой подписью, становится доступен только для чтения.

Создание строки подписи в документе Word или Excel

- Поместите указатель мыши в то место в документе или на листе, где необходимо создать строку подписи.

- На вкладке Вставка в группе Текст раскройте список Строка подписи и выберите пункт Строка подписи Microsoft Office.

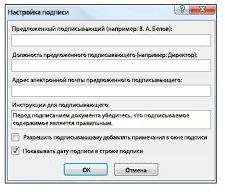

- В диалоговом окне Настройка подписи введите сведения, которые будут отображены под строкой подписи.

- Предложенный подписывающий. Полное имя подписывающего лица.

- Должность предложенного подписывающего. Должность подписывающего лица (если таковая имеется).

- Адрес электронной почты предложенного подписывающего. Адрес электронной почты подписывающего лица (при необходимости).

- Инструкции для подписывающего. Добавьте инструкции, например «Прежде чем подписывать документ, проверьте правильность содержимого».

- Установите один или оба указанных ниже флажка.

- Разрешить подписывающему добавлять примечания в окне подписи. Разрешение подписывающему указать цель добавления подписи.

- Показывать дату подписи в строке подписи. Рядом с подписью будет отображаться ее дата.

Совет: Для добавления дополнительных строк подписи повторите эти действия.

Примечание: Если документ все еще не подписан, появится панель сообщений Подписи. Чтобы завершить процесс подписывания, нажмите кнопку Просмотр подписей.

Подписание строки подписи в документе Word или Excel

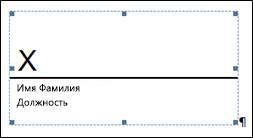

При подписании строки подписи добавляется как видимая подпись, так и цифровая.

-

Щелкните строку подписи в файле правой кнопкой мыши.

Примечание: Если файл откроется в режиме защищенного просмотра, нажмите кнопку Все равно редактировать (если файл получен из надежного источника).

- Введите свое имя в поле рядом со значком X, чтобы добавить печатную версию подписи.

- Нажмите кнопку Выбрать рисунок, чтобы выбрать изображение своей рукописной подписи. В диалоговом окне Выбор графической подписи найдите файл, содержащий изображение подписи, выберите его и нажмите кнопку Выбрать.

- Если используется версия приложения на китайском (традиционное или упрощенное письмо), корейском или японском языке, появится пункт Штамп в строке подписи.

- Кроме того, можно подписать строку подписи, дважды щелкнув строку подписи. Введите свое имя рядом с X. Или в области Подписи в разделе Запрошенные подписи щелкните стрелку рядом с подписью. Выберите в меню команду Подписать.

На приведенном ниже рисунке показана кнопка Подписи.

Удаление цифровых подписей из документа Word или Excel

- Откройте документ или лист с видимой подписью, которую необходимо удалить.

- Щелкните строку подписи правой кнопкой мыши.

- Нажмите кнопку Удалить подпись.

- Нажмите кнопку Да.

Примечание: Чтобы удалить подпись, также можно щелкнуть стрелку рядом с подписью в области подписи. Нажмите кнопку Удалить подпись.

Невидимые цифровые подписи в документе Word, Excel или PowerPoint

Невидимая цифровая подпись (например, видимая строка цифровой подписи) удостоверяет подлинность, целостность и происхождение документа. Такие подписи можно добавлять в документы Word, книги Excel и презентации PowerPoint.

В нижней части подписанных документов будет находиться кнопка Подписи. Кроме того, для подписанных документов сведения о подписи отображаются в разделе Сведения, который отображается после открытия вкладки Файл.

Добавление невидимых цифровых подписей в документ Word, Excel или PowerPoint

Чтобы удостоверить подлинность содержимого документа, можно добавить в него невидимую цифровую подпись. В нижней части подписанных документов будет находиться кнопка Подписи.

- Откройте вкладку Файл.

- Выберите пункт Сведения.

- Нажмите кнопку Защита документа, Защита книги или Защита презентации.

- Нажмите кнопку Добавить цифровую подпись.

- Прочитайте сообщение Word, Excel или PowerPoint и нажмите кнопку ОК.

- В диалоговом окне Подпись в поле Цель подписания документа укажите цель подписания документа.

- Щелкните элемент Подпись.

После того как в файл будет добавлена цифровая подпись, появится кнопка Подписи, а сам файл станет доступен только для чтения.

Удаление невидимых цифровых подписей из документа Word, Excel или PowerPoint

- Откройте документ, книгу или презентацию с невидимой подписью, которую необходимо удалить.

- Откройте вкладку Файл.

- Щелкните элемент Сведения.

- Щелкните элемент Просмотр подписей.

- Произойдет возврат к представлению документа, книги или презентации, и появится панель Подписи.

- Щелкните стрелку рядом с подписью.

- Нажмите кнопку Удалить подпись.

- Нажмите кнопку Да.

Источник: support.microsoft.com

Цифровые подписи в исполняемых файлах и обход этой защиты во вредоносных программах

Хабрапривет!

Ну вроде как удалось решить вопросы с кармой, но они ником образом не касаются сегодняшней темы, а лишь объясняют некоторое опоздание её выхода на свет (исходные планы были на ноябрь прошлого года).

Сегодня я предлагаю Вашему вниманию небольшой обзор по системе электронных подписей исполняемых файлов и способам обхода и фальсификации этой системы. Также будет рассмотрен в деталях один из весьма действенных способов обхода. Несмотря на то, что описываемой инфе уже несколько месяцев, знают о ней не все. Производители описываемых ниже продуктов были уведомлены об описываемом материале, так что решение этой проблемы, если они вообще считают это проблемой, на их ответственности. Потому как времени было предостаточно.

ТЕОРИЯ

Идея и технология электронной подписи для исполняемых файлов возникла ещё в эпоху Windows NT. C момента появления Windows Vista компания Microsoft начала активную компанию по продвижению этой технологии. По задумке производителя, подписанный код может идти только от доверенного автора этого кода, а следовательно гарантированно не наносит вреда системе и защищён от ошибок (три ха-ха).

Тем не менее, поскольку в механизме подписи чаще всего используется довольно сложный криптоустойчивый механизм, общее доверие к подписанному коду распространилось. Не ушли от этого и антивирусные вендоры. Верно: если код подписан, то он явно не может быть вирусом, а потому ему можно доверять априори, тем самым снизив вероятность ложных срабатываний. Поэтому в большинстве современных антивирусных продуктов по умолчанию стоит обход проверки подписанных файлов, что повышает скорость сканирования и снижает вероятность ложных срабатываний. Более того, зачастую подписанные программы автоматически заносятся в категорию «доверенных» поведенческих анализаторов ака хипсов.

Становится ясно, что подписав свои творения валидной подписью, вирусмейкер получает довольно богатую аудиторию клиентов, у которых даже с активным и регулярно обновляемым антивирусом произойдёт заражение. Очевидно, что это — весьма лакомый кусочек, что легко заметно на примере уже ставшего знаменитым вируса Stuxnet, где код был подписан валидными сертификатами Realtek (позже сообщалось и о подписях от JMicron).

Но у этого подхода есть и оборотная сторона: после выявления скомпрометированной подписи она немедленно отзывается, а по самому факту подписи АВ-вендоры ставят сигнатурный детект, понятно, что с 100%-ным срабатыванием. Учитывая то, что приобрести украденный сертификат, необходимый для подписывания крайне дорого, ясно, что вирусмейкеры заинтересованы в тотальном обходе механизма проверки подписи, без валидных private-ключей или с помощью самостоятельной генерации таких ключей. Это позволит обходить защиту не только антивирусных продуктов, но и устанавливать драйвера и ActiveX-компоненты без предупреждений, да и вообще как-то пробиться в мир х64, где без подписей ничего не установить вообще.

Но об этом — подробнее на практике.

Кто-то из великих сказал, что чтобы опередить врага, надо начать мыслить как он. Итак, если мы вирусмейкеры, то что мы можем сделать?

1. Скопировать информацию о сертификате с какого-нибудь чистого файла.

Это наиболее популярный способ на данный момент. Копируется информация подписи до мельчайших подробностей, вплоть до цепочки доверенных издателей. Понятно, что такая копия валидна только на взгляд пользователя. Однако то, что отображает ОС вполне может сбить с толку неискушённого и быть воспринято как очередной глюк — ещё бы, если все издатели правильные, то почему это подпись невалидна? Увы и ах — таких большинство.

2. Использовать самоподписанные сертификаты с фэйковым именем.

Аналогично выше описанному варианту за исключением того, что даже не копируется цепочка в пути сертификации.

3. Подделать MD5.

Несмотря на то, что слабость алгоритма MD5 уже давно описана (тут и тут), он до сих пор часто используется в электронных подписях. Однако реальные примеры взлома MD5 касаются или очень маленьких файлов, или приводят к неправильной работе кода. На практике не встречаются вирусы с поддельными взломанными подписями на алгоритме MD5, но тем не менее такой способ возможен теоретически.

4. Получить сертификат по обычной процедуре и использовать его в злонамеренных целях.

Одна из наиболее распространённых методик авторов так называемых riskware, adware и фэйковых антивирусов. Примером может послужить фэйковый Perfect Defender (стандартный развод: «просканируйтесь бесплатно — у вас вирус — заплатите нам и мы его удалим») существует с подписями нескольких контор:

• Jeansovi llc

• Perfect Software llc

• Sovinsky llc

• Trambambon llc

Как это делается хорошо могут рассказать наши отечественные разработчики винлокеров, мелкими буквами пишущие про «программу-шутку» и т.д., таким образом оберегаясь от статьи о мошенничестве. Так и живём…

Интересно, что реально существуют абсолютно нормальные программы с такими именами владельцев:

• Verified Software

• Genuine Software Update Limited

• Browser plugin

Понятно, что если уж этому верить, то ошибиться при первом взгляде на сертификат несложно.

Справедливости ради отмечу, что подписать х64-драйвер далеко не так просто, в этом случае пока нарушений не замечено.

5. Найти какого-нибудь работника доверенной компании и попросить его подписать Ваш код.

Без комментариев. Все любят деньги. Вопрос только в сумме 🙂

6. Украсть сертификат.

На данный момент известно три больших семейства троянцев, «заточенных», в частности, под похищение сертификатов. Это:

• Adrenalin

• Ursnif

• Zeus

• SpyEye (возможно)

Тем не менее пока не замечено массовых случаев использования украденных сертификатов в новых версиях этих троянцев. Возможно, это козырь в рукаве? Время покажет…

7. Заразить систему разработки доверенного разработчика и внедрять злонамеренный код в релизы до подписания.

Яркий пример такого заражения — вирус-концепт Induc.a. Вирус внедряет код на этапе компиляции, заражая систему разработки. В итоге разработчик даже не знает, что в его программе появился невидимый «довесок». Релиз проходит подпись и выходит в свет с полноценным сертификатом. Видишь суслика? А он есть! 😉

К счастью, Induc.a является только PoC, выполняя только заражение систем разработки без реализации какого бы то ни было дополнительного вредоносного функционала.

Ну а теперь — обещанные вкусняшки.

УЯЗВИМОСТЬ ИЛИ КАК Я ПРОВЁЛ ЭТИМ ЛЕТОМ

Как видим, вариантов обхода подписи достаточно много. В нашем примере будет рассмотрен модифицированный вариант 1 и 2, описанные выше.

Итак, что нам потребуется?

— MakeCert.exe

— cert2spc.exe

— sign.exe

— ruki.sys

— mozg.dll

Думаю, что для хабрачитателя не составит труда найти эти компоненты, но для самых ленивых выкладываю первые три здесь. Последние два не выкладываю в виду жёсткой привязки к железу, полному отсутствию кроссплатформенности и специфичности кода 🙂

Итак, создадим какой-либо сертификат доверенного издателя. Попробуем максимально скопировать информацию о том же VeriSign:

MakeCert.exe -# 7300940696719857889 -$ commercial -n CN=»VeriSign Class 3 Code Signing 2009-2 CA» -a sha1 -sky signature -l «https://www.verisign.com/rpa» -cy authority -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.3 -r -sv veri.pvk veri.cer

В результате выполнения мы получим veri.pvk и veri.cer, пригодные для подписывания.

Теперь создадим дочерний сертификат с использованием полученных только что:

MakeCert.exe -# 8928659211875058207 -$ commercial -n CN=»Home Sweet Home» -a sha1 -sky signature -l «http://habrahabr.ru/» -ic veri.cer -iv veri.pvk -cy end -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.3 -sv kl.pvk kl.cer

В итоге получим kl.pvk и kl.cer, которые будут доверенными сертификатами от недоверенного издателя. Цепочку можно продолжать долго, задуривая наивного пользователя. Но итог будет один: сертификат не будет валидным, потому как в цепочке есть один недоверенный элемент. НО!

В Windows имеется возможность установки любого сертификата, в том числе и самоподписанного, в качестве доверенного. Это удобно: в ряде случаев разработчик может сделать себе самоподписанный сертификат, ввести его в доверенные и спокойно работать со своими приложениям. В нашем случае это удобно вдвойне, потому как такой внос — очевидно, простое внесение информации в реестр. при чём информации отнюдь не специфичной для конкретной системы.

Установим на нашу тестовую виртуалку любой монитор реестра, после чего внесём наш искомый сертификат от якобы VeriSign в доверенные. Отследим, где произошло изменение — и voila! Мы можем сделать дамп соответствующей ветки реестра, после чего засунуть её в инсталлер. В итого, наш инсталлер вносит в реестр инфу, автоматически превращая сертификат первичного издателя в доверенный и валидируя всю цепочку.

Чтобы окончательно не открывать все карты, скажу только, что в моём случае дамп реестра имел вид

Windows Registry Editor Version 5.00

ну или если только для текущего пользователя, то

Windows Registry Editor Version 5.00

Внеся в реестр эти данные, программа с фэйковой цепочкой подписи автоматом проходила проверку по sigverif.exe. Ну а подписать наш код с помощью полученного сертификата вообще просто, достаточно батника:

cert2spc.exe kl.cer kl.spc

sign.exe -spc kl.spc -v kl.pvk -n «My Installer» -i «http://habrahabr.ru» -ky signature -$ commercial -a sha1 -t «http://timestamp.verisign.com/scripts/timstamp.dll» myprogram.exe

del kl.spc

Обратите внимание на использование таймстампа timestamp.verisign.com/scripts/timstamp.dll — теоретически вполне возможно использование собственного сервера на собственном домене, что позволит каждый раз видеть, что кто-то проверил подпись нашей программы на своём компьютере, а значит получать IP и время проверки. Правда удобно? 😉

Самое забавное, что на момент написания материала в далёком октябре-ноябре 2010-го Kaspersky Internet Security 2011 не отслеживала указанные ветки реестра, а проверку валидности цепочки оставляла на усмотрение ОС, которую мы довольно просто надули. Не знаю, что сейчас, но вроде как некоторые ветки заблокировали… Проверяйте, отписывайтесь!

Нужно отметить, что для простановки подписей возможно использование и специфичного, недоступного в паблике софта. Понятно, что подписи он не ломает, но даёт куда более гибкие возможности для заполнения полей X500, что ещё лучше создаёт видимость валидности. Вот тут возможно скачать любопытный пример. В архиве — файл популярной замены Блокноту bred3_2k (офсайт) с и без подписи Microsoft 🙂 Чтобы подпись полностью стала валидной, достаточно внести в реестр изменения, содержащиеся в файле key +.reg. Аналогично, файл key -.reg эти изменения отменяет. Отследите путь сертификации — он любопытен 🙂

Сразу обращаю внимание на то, что автор «примера» прописал собственный таймстамп-сервер, так что любые манипуляции приведут к тому, что автор узнает Ваш IP — и дальше, как описывалось. Если хотите, то можете отследить эти обращения и отписаться в комментах 😉

Если потребуется, в следующей статье я расскажу, как настроить хипс для защиты соответсвующих веток реестра во избежание описанного внесения сертификатов в доверенные. Отписывайтесь в комментах — возможно, что эту уязвимость уже пофиксили.

В статье использован материал презентации Jarno Niemela (F-Secure).

- цифровая подпись

- malware

- доверенное приложение

Источник: habr.com

Как удалить цифровую подпись файла?

Во время установки приложения пользователь может столкнуться с проблемой, когда Windows пытается запретить установку софта, мотивируя это недоверием к издателю. Корень этой проблемы может крыться как в недействительности цифровой подписи, так и в подписи с истёкшим сроком действия сертификата. Именно поэтому система пытается обезопасить ПК от подобного рода файлов.

Чтобы устранить данную проблему, стоит удалить цифровую подпись файла и повторить операцию установки вновь.

Удаляем цифровую подпись файла

Для того, чтобы удалить цифровую подпись файла, можно воспользоваться простой и понятной программой FileUnsigner. Скачиваем архив по ссылке. Открываем его и извлекаем файлы.

Выбираем папку для сохранения файла и кликаем «ОК».

Открываем папку, в которой нужно удалить цифровою ехе.файла, нажимаем на него и перетаскиваем его в папку программы, накладывая на файл FileUnsigner.

Откроется окно программы, в котором после выполнения операции удаления подписи, будет выдан результат действия.

Теперь кликаем на файл.ехе, который имел цифровую подпись и жмём «Запустить».

Система не увидит препятствий к установке и программа успешно загрузится на ваш ПК.

Источник: softikbox.com