При создании нового подключения может оказаться, что используемый порт уже занят другим приложением. Чтобы исключить конфликты, следует поменять порт (цифровой код) на другое значение.

Статьи по теме:

- Как поменять порт

- Как поменять usb порт

- Как сменить com порт

- Как добавить порты com

Вам понадобится

- Программа Regedt32, встроенный калькулятор Windows.

Инструкция

Запускаем программу Regedt32. Для этого активируйте кнопку «Пуск», затем «Выполнить» и введите команду Regedt32.

В открывшемся редакторе реестра находим папку HKEY_LOCAL_MACHINE, затем папку SYSTEM, выбираем подраздел CurrentControlSet, в нем активируем Control, затем папку Terminal Server. Выбираем требуемое подключение в папке WinStations в подпапке RDP-Tcp. Только здесь можно поменять порт.

Как поменять номер COM-Порта на компьютере

С правой стороны меню ищем PortNumber. Кликаем мышкой на нем и выбираем «Изменить». В открывшемся окне «Изменение параметра DWORD» видим установленное значение d3d и шестнадцатеричную систему исчисления данного кода.

Запускаем калькулятор. Для этого активируем кнопку «Пуск», затем выбираем папку «Стандартные», а в ней активируем «Калькулятор». В закладке «Вид» выбираем функцию «Инженерный». На экране появится развернутый калькулятор со множеством функций.

Устанавливаем переключатель (галочку) в положение Hex. Это шестнадцатеричный режим. Вводим значение порта, например 3389 и в окошке высвечивается D3D.

Рассчитываем значение для порта 3390. Для этого вводим с помощью калькулятора м мышки числа, путем нажатия клавиш на калькуляторе. В окне появляется значение D3E, соответствующее порту 3390.

Входим в редактор реестра, чтобы произвести замену порта, используя следующий путь: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp. Кликаем на значении PortNumber и выбираем «Изменить». В открывшемся окне устанавливаем новое значение — D3E и нажимаем ОК. Перезагружаем компьютер.

Источник: www.kakprosto.ru

Изменить порт по умолчанию или настроить файрвол правильно?

Любой сервер, подключенный напрямую к сети интернет, должен быть надёжно защищён.

Будем разбираться, как этого достичь и что можно использовать.

Есть следующие методы на пути к обеспечению безопасности ваших серверов:

- надёжная парольная защита,

- своевременное обновление программного обеспечения,

- защита с помощью межсетевого экрана.

Применять эти методы следует в совокупности, остановимся подробнее на каждом из них.

Не работают USB порты — 3 способа Решения! Windows 7/8/10/11

Парольная защита

Под парольной зашитой подразумевается, что вы разработали и применяете парольную политику:

- не используете типовые имена учётных записей, такие как «user», «admin», «root» и так далее,

- используете сложные пароли. На самом деле, в большинстве случаев достаточно, чтобы пароль не подбирался по словарю, т. е. не был эквивалентен «123456», «admin», «password» и т.д. Дело в том, что классический перебор паролей малоэффективен, поскольку при правильной настройке после нескольких неуспешных попыток авторизации блокируется учётная запись и (или) адрес, с которого производятся неуспешные попытки, заносится в список блокировки временно или на постоянной основе в соответствии с вашей политикой,

- регулируете сложность паролей и частоту их смены. Сейчас более безопасным считается такой подход, при котором единожды задаётся надёжный пароль, нежели подход, при котором пароль нужно менять через определённый промежуток времени. Какой подход использовать – выбирать вам.

Обновление ПО

Своевременная установка обновлений значительно снижает риск проникновения при надёжной парольной защите. Постоянно обнаруживаются всё новые уязвимости в программном обеспечении, и их производитель выпускает исправления, которые необходимо своевременно применять для закрытия уязвимостей.

Бытует мнение, что эти уязвимости создаются специально, и толку от обновлений нет никакого: сегодня мы устраняем известные уязвимости, а завтра появятся новые. Здесь дело даже не в том, специально закладываются эти уязвимости в качестве т. н. бэкдоров, или нет. Дело в том, что пока известная уязвимость существует, её можно эксплуатировать.

И чем дольше она существует, тем более широкому кругу лиц она доступна, т. к. со временем появляются готовые инструменты для её эксплуатации – эксплойты, которые изначально могут продаваться за деньги, а затем становятся общедоступными. Поэтому чем меньше будет окно уязвимости, тем безопаснее нам с вами будет. Причина появления уязвимости не так важна, куда важнее её закрыть как можно быстрее.

Файрвол

Перейдём к защите с помощью межсетевого экрана. Есть неправильные практики применения файрвола. Например, мы лишь блокируем определённые соединения, а весь остальной трафик у нас разрешён. Правильным же подходом является запрет любого трафика и разрешение трафика, удовлетворяющего конкретным условиям.Приведём пример.

У нас есть узел с веб-сервером, файловым сервером и удалённым доступом. Нам нужно сделать так, чтобы из интернета был доступен только веб-сервер.

При первом подходе вам нужно запрещать трафик для файлового сервера, удалённого доступа, а также проверять, что ещё сетевого на сервере работает (вот «здорово», если у вас база данных находится на этом же сервере и случайно «смотрит» не только в localhost, но и в интернет, а вы забыли закрыть порт файрволом, да ещё и обновления безопасности не устанавливаете). Вместо этого достаточно создать одно правило, запрещающее весь трафик, и ещё одно – разрешающее входящий трафик на наш веб-сервер. Ну и ещё одно, чтобы разрешить icmp echo, если мы хотим, чтобы наш сервер отвечал на «пинг». Исходящие подключения, как правило, разрешены по умолчанию. Если нет, то нужно создать такое правило.

▍ Как ограничить внешние подключения

В качестве примера разберём работу с сервером по протоколу SSH.

Если мы подключаемся всегда из одного и того же места (например, из офиса) и внешний адрес всегда один и тот же (организации часто получают статический внешний адрес), мы просто вносим его в разрешающее правило.

Например, ваш постоянный адрес — 203.0.113.243, и вам нужно ограничить доступ по SSH, тогда добавляем следующее правило:

iptables -t filter -A INPUT -p tcp -s 203.0.113.243 —dport 22 -j ACCEPT

Если адрес меняется, можно внести диапазон адресов. Например, вы подключаетесь к своему серверу либо из дома, либо через мобильный интернет. Вы можете ограничить подключения к своему серверу подсетью провайдера.

Посмотрите whois информацию об адресе, чтобы узнать, к какому диапазону он принадлежит и добавьте в правило весь диапазон. (В одном конкретном случае это была /22 подсеть в случае с одним провайдером и /23 в случае с другим. Подобный приём для мобильной сети пришлось провернуть раза три.) И это помогает, ведь мы очень сильно ограничиваем адреса, с которых доступен наш сервер.

Например, сейчас ваш адрес — 198.51.100.54. Вы узнали, что адрес принадлежит сети 198.51.100.0/24, и вам нужно ограничить доступ по SSH. Тогда внесём всю подсеть следующим образом:

iptables -t filter -A INPUT -p tcp -s 198.51.100.0/24 —dport 22 -j ACCEPT

▍ Управление файрволом из ЛК хостера

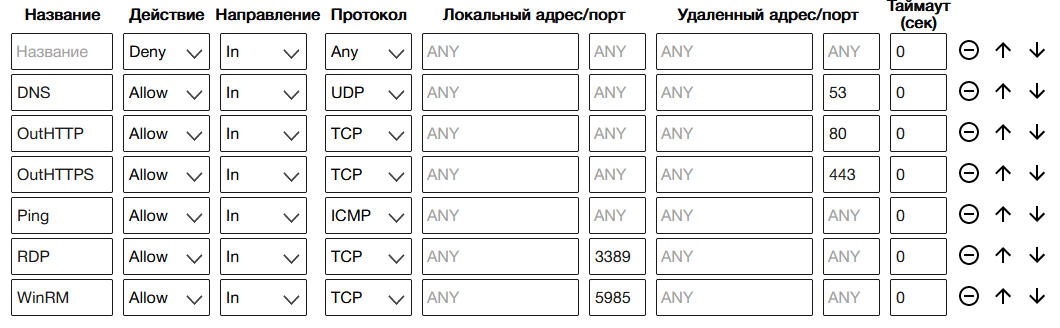

В личном кабинете на сайте RUVDS вы можете управлять правилами для сетевого адаптера виртуальной машины. Удобство заключается в том, что при переустановке ОС на сервере не нужно настраивать файрволл внутри ОС – правила, заданные в личном кабинете, сохраняются.

В первую очередь нужно понимать, что мы будем работать со stateless файрволом, который не отслеживает состояния соединений. Здесь по незнанию можно ошибиться и подумать, что файрвол не работает или работает неправильно.

Когда мы создаём правило, запрещающее весь входящий трафик, то блокироваться будет вообще весь трафик, включая и все ответы на наши запросы, потому что направление этого трафика – входящее. Если мы хотим получать ответы, для этого тоже нужно создать правила. Например, если хотим получать ответы от DNS-серверов, нам нужно разрешить входящий трафик с 53 UDP порта удалённых узлов. Хотим получать ответы по протоколу HTTP(S) – нужно сделать то же самое для TCP портов 80 и 443. И так далее.

Для удобства есть преднастроенные правила для распространённых протоколов и наборы правил для серверов с Windows и для серверов с Linux.

Небольшой эксперимент

Проброс портов в Windows (портмаппинг)

Портмаппинг, или же, переназначение портов — возможность перенаправить трафик с одного сетевого порта на другой, в том числе, расположенный на другом интерфейсе. Подобный функционал присутствует практически в любом роутере, и используется для возможности доступа из внешней сети к ресурсам локальной сети, расположенной за роутером. Портмаппинг так же можно реализовать и в операционных системах Windows, используя как встроенные возможности фаирволла (брандмауэра), так и используя стороннее программное обеспечение.

Брандмауэр Windows

Не смотря на то, что в настройках брандмауэра отсутствуют какие-либо намеки на портмаппинг, такие возможности у него есть — правда, доступны они только через командную строку, и ограничены только протоколом TCP. Синтаксис команды для портмаппинга следующий:

netsh interface portproxy add v4tov4 listenaddress=[ПРОСЛУШИВАЕМЫЙ ЛОКАЛЬНЫЙ АДРЕС] listenport=[ПРОСЛУШИВАЕМЫЙ ЛОКАЛЬНЫЙ ПОРТ] connectaddress=[АДРЕС НАЗНАЧЕНИЯ] connectport=[ПОРТ НАЗНАЧЕНИЯ]

- listenaddress — локальный адрес, с которого нужно будет переадресовать сетевое соединение

- listenport — локальный порт, с которого нужно будет переадресовать сетевое соединение

- connectaddress — адрес назначения, на который нужно будет будет переадресовать сетевое соединение

- connectport — порт назначения, на который нужно будет будет переадресовать сетевое соединение

Представим, что наш компьютер имеет адрес 10.0.0.13, а где-то в сети с адресом 10.0.0.23 есть веб-сервер. Сделаем так, чтобы при обращению к 80 порту на наш компьютер, происходило открытые веб-сайта с адреса 10.0.0.23:

netsh interface portproxy add v4tov4 listenaddress=10.0.0.13 listenport=80 connectaddress=10.0.0.23 connectport=80

А теперь предположим, что все в той же сети есть компьютер с RDP сервером, расположенном на нестандартном для него порту 4200. Сделаем так, чтобы при попытке подключится к удаленному рабочему столу на нашем компьютере с адресом 10.0.0.13 происходило подключение к другому компьютеру.

netsh interface portproxy add v4tov4 listenaddress=10.0.0.13 listenport=3389 connectaddress=10.0.0.23 connectport=4200

Узнать, какие порты настроены для переадресации на компьютере, можно с помощью команды netsh interface portproxy show all .

Программа 3proxy

3proxy — маленькая программа (полтора мегабайта), автором которой является человек с ником 3APA3A. 3proxy позволяет переадресовывать TCP и UDP трафик, а так же может выступать в роли HTTP, HTTPS, POP3, SOCKS, SMTP прокси. В данном материале мы разберем, как настроить с её помощью портмаппинг TCP или UDP.

Все настройки проброса портов задаются в конфиге который имеет название 3proxy.cfg, и должен находиться в той же директории, что и исполняемый файл программы (по умолчанию, в папке bin).

Синтаксис файла конфига следующий:

[ПРОТОКОЛ TCP или UDP]pm -i[ПРОСЛУШИВАЕМЫЙ ЛОКАЛЬНЫЙ АДРЕС] [ПРОСЛУШИВАЕМЫЙ ЛОКАЛЬНЫЙ ПОРТ] [АДРЕС НАЗНАЧЕНИЯ] [ПОРТ НАЗНАЧЕНИЯ]

То есть, если при использовании протокола TCP нужно выполнить переадресацию с локального порта 80, имеющего адрес 10.0.0.13 на удаленный адрес 10.0.0.23 с портом 8080, нужно написать следующее:

tcppm -i10.0.0.13 80 10.0.0.23 8080

Если речь идет о протоколе UDP, то вместо tcppm будет udppm. В примере ниже, мы переадресуем UDP порт 3389 с локального компьютера с адресом 10.0.0.13 на компьютер с адресом 10.0.0.23.

udppm -i10.0.0.13 3389 10.0.0.23 3389

После каждого изменения файла конфига, программу необходимо перезапускать для применения изменений!

Так же есть возможность запустить программу как службу. Для этого нужно в файле конфига указать параметр service . После этого, нужно запустить программу с параметром —install :

3proxy.exe —install

После чего, произойдет установка программы как службы. Для удаления 3proxy из служб, следует использовать параметр —remove .

Для удобства отслеживания работы портмаппинга, можно включить логирование. Делается это добавлением следующей строчки в файл конфига:

log «C:3proxylogs%Y.%m.%d.log» D

В данной строке «C:3proxylogs%Y.%m.%d.log» — путь к файлу конфига (где %Y обозначает год, %m — месяц, %d — число в имени файла), D — ежедневная ротация лога. Подробнее о настройке логирования можно прочитать на официальном сайте программы.

Пример полноценного работающего конфига для 3proxy:

service log «C:Program Files3proxylogs%Y.%m.%d.log» D tcppm -i192.168.240.5 8080 10.10.10.2 80 tcppm -i192.168.240.5 8081 12.0.1.122 443

nginx

Программа nginx известная в первую очередь как веб-сервер, но за счет возможности по балансировке нагрузки, она может выступать и в роли программы для перенаправления и проброса портов. У nginx есть сборка под Windows, которая к сожалению, не позволяет работать программе как службе, но эта проблема решается использованием дополнительных программ.

Для простого перенаправления 3390 порта с локального адреса на удаленный адрес 10.0.0.23 с портом 3389, достаточно привести файл конфигурации nginx.conf к приведенному ниже виду, и после этого, запустить файл nginx.exe из командной строки.

worker_processes 1; events < worker_connections 1024; >stream < upstream portforward < server 10.0.0.23:3389; >server < listen 3390; proxy_pass portforward; >>

Для протокола UDP, потребуется дополнительно указать его использование в директиве listen.

worker_processes 1; events < worker_connections 1024; >stream < upstream portforward < server 10.0.0.23:3389; >server < listen 3390 udp; proxy_pass portforward; proxy_responses 0; >>

Источник: pc.ru