Одной из основных причин успешных взломов и деструктивных действий хакеров в цифровой инфраструктуре является наличие в ней уязвимостей. Уязвимость – это особенность исполняемого кода, позволяющая выполнить в нем незапланированные разработчиком действия, например, встроить собственный исполняемый код или выполнить опасный запрос в систему, эскалировать привилегии, переполнить буфер оперативной памяти и т.п. Уязвимости присущи любому коду, от прикладного ПО до реализации процессорных вычислений (например, уязвимости Meltdown). Поэтому для организации безопасности цифровых информационных систем важна грамотно реализованная защита и устранение уязвимостей.

Самыми опасными уязвимостями являются в первую очередь незакрытые уязвимости. Когда обнародованная уязвимость получает код в базе данных общеизвестных уязвимостей информационной безопасности Common Vulnerabilities and Exposures (CVE), то стоит обратить внимание на ее рейтинг опасности – Common Vulnerability Scoring System (CVSS) Severity Rating. Рейтинг нумеруется от 0 до 10 и последние значения предполагают очень высокую степень опасности. Уязвимости с рейтингом 7.0–10.0 крайне желательно оперативно устранять.

Уязвимость нулевого дня — 0day в WinRAR

Есть два принципиальных способа закрытия присущих программному окружению уязвимостей:

- Установка обновления ПО с программной коррекцией для обнародованной уязвимости,

- Использование механизмов так называемого «виртуального патчинга».

Как правило, с появлением и обнародованием CVE записи для уязвимости уже выпущены программные коррекции (patch). Поэтому наиболее простым путем улучшения защищенности цифровой среды является своевременное регулярное обновление всех ее компонент. В этом случае, как показывают некоторые исследования, более эффективна регулярная установка всех выходящих обновлений, чем только отслеживание обновлений безопасности и критических фиксов.

Но по ряду причин некоторые компоненты информационных систем бывает сложно или невозможно обновить. Или этот процесс занимает до нескольких месяцев. Соответственно, в этот период система будет уязвима для эксплоит под незакрытые уязвимости. В этом случае можно применить «виртуальный патчинг» – защита на основании сигнатур известных или предполагаемых эксплоит.

Механизмы «виртуального патчинга» применяются на разных уровнях цифровой среды: на внешнем или внутреннем периметре сети с помощью NGFW (или UTM, IPS) решений, на специализированных для защиты отдельных информационных систем шлюзах – WAF и т.д. Если на периметральных средствах защиты грамотно реализованы политики доступа, то доставка эксплоит для существующих в инфраструктуре уязвимостей сама по себе будет сложно решаемой для хакера задачей.

Например, для уязвимости EternalBlue (CVE-2017-0144) необходимо связаться с узлом жертвы по протоколу SMBv1, и, если данный трафик блокируется на уровне периметра сети средствами NGFW или IPS, то таким образом червь WannaCry не проникнет к вам в систему. Но доставка первого экземпляра эксплоита во внутреннюю сеть компании может произойти и другими путями. Поэтому, если уязвимость не устранена, шифровальщик распространится горизонтально в инфраструктуре.

🚀Чистим пространство жизни, убираем блоки , программы!!!! 🌟

Для определения уязвимостей в инфраструктуре используются сканеры типа Nesus Professional от Tenable, PT MaxPatrol 8 и др. Отдельно можно проверить исходный код приложений, если он доступен. Для этого используются решения типа PT Application Inspector, CheckMarx Static Code Analysis, Solar appScreener и другие сканеры исходного кода.

Использование этих решений в идеале должно быть встроено в процесс разработки на регулярной основе, равно как и обновление используемых open source программных пакетов и библиотек. Существует отдельный класс решений, позволяющий определить на основании анализа версий ПО в инфраструктуре, известных уязвимостей и политик ИБ средств защиты возможные векторы атак. Это системы типа SkyBox, RedSeal и др.

В дополнение к сигнатурным методам защиты работают поведенческие механизмы – средства анализа активности ПО на узле или сети, которые по попыткам доступа к системным файлам или реестру и другим характерным для вредоносного ПО действиям могут определить потенциальный эксплоит и предотвратить его злонамеренные действия. Так, для борьбы с эксплоитами нулевого дня для уязвимостей, у которых еще не существует исправлений, используются технологии превентивной защиты на основе анализа поведения подозрительных файлов в среде исполнения:

- На сети при перехвате передачи вредоносного файла в инфраструктуру средствами периметральной защиты и передачи их на анализ в Sandbox-решения или «песочницу» – среду эмуляции стандартных пользовательских и серверных сред работы, где производится анализ файла на выполняемые им в системе действия.

- На узлах сети через анализ активности файла уже непосредственно в системе, используя EDR-решения. Если файл осуществляет действия, характерные для вредоносного ПО и не характерные для типовых файлов используемого им расширения, то его выполнение приостанавливается.

- На сети при перехвате передачи вредоносного файла в инфраструктуру средствами периметральной защиты и передачи их на анализ в Sandbox-решения или «песочницу» – среду эмуляции стандартных пользовательских и серверных сред работы, где производится анализ файла на выполняемые им в системе действия.

- На узлах сети через анализ активности файла уже непосредственно в системе, используя EDR-решения. Если файл осуществляет действия, характерные для вредоносного ПО и не характерные для типовых файлов используемого им расширения, то его выполнение приостанавливается.

Ущерб от незакрытых уязвимостей выливается в успешные кибератаки, которые могут стать как причиной репутационных рисков, так и чисто экономических, например, простои в работе систем, от узлов работников компании и вплоть до АСУ ТП и промышленных систем. ИТ- и ИБ-отделы должны быть в данном случае заодно и конструктивно взаимодействовать, и там, где нет объективной возможности исправления ПО через установку программных коррекций, использовать альтернативные методы защиты и «виртуального патчинга». Не стоит забывать, что целью всех сотрудников, и ИТ, и ИБ, в компании является ее успешное бесперебойное функционирование.

Источник: dzen.ru

Исправление уязвимостей

Уязвимости, которые публикуются ежедневно в Bugtraq, иногда могут оказаться в программном обеспечении, которым мы ежедневно пользуемся. Даже самое известное программное обеспечение подвержено уязвимостям. Просматривая Bugtraq, вы можете встретить рекомендации по безопасности даже для продуктов крупных поставщиков.

В последнее время были широко распространены веб-уязвимости, однако, программные уязвимости, такие как переполнение буфера, по-прежнему остаются самыми опасными. Кроме того, они становятся причиной профессиональных атак. По сути, эти опасные ошибки программирования появляются в результате халатности самих программистов. В этой статье я объясню, как исправить уязвимости программного обеспечения.

Исправление

Данная технология также известна как «HotPatching» или «runtime patching «. Исправление является методом модификации двоичного кода программного обеспечения с помощью дизассемблера, отладчика, HEX-редактора и т.д. Это очень распространенный прием для обратной разработки. Его можно использовать для перехвата API, взлома, вставки кода и т.д. Но в моей статье, я объясню, как использовать эту технику, чтобы закрыть дыры в безопасности.

Инструментарий

Для нашей работы пригодится программное обеспечение, которое хорошо известно и используется всеми реверсивными проектировщиками (отладчиками, дизассемблерами и т.д.). Но задачу может упростить дизассемблер /отладчик, который имеет встроенные функции для редактирования ассемблера и бинарного кода, такой как IDA Pro, Ollydbg. К сожалению, встроенные функции для редактирования ассемблера и бинарного кода в IDA или Ollydbg доступны только для «x86» исполняемых модулей. Например, если вы хотите исправить исполняемый код ARM или Xbox, вы должны посмотреть на код операции (инструкция кодирования) в информации о процессоре.

Практика

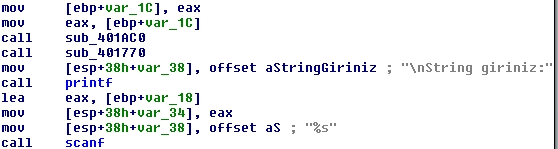

Выполним »hotpatching» для программы, которую я расположил ниже. Как видите, она имеет уязвимость переполнения буфера. А теперь скомпилируем ее и забудем исходный код, теперь это наше программное обеспечение с закрытым исходным кодом… #include

int main()

<

char buf[16];

printf(«nString giriniz:»);

scanf(«%s»,

return 0;

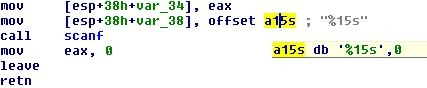

>  Как видите в исходном коде и коде сборки, scanf не проверяет размер строки. (% s) Очевидно вы знаете, что проверить размер строк могут такие функции, как scanf и sprintf. Просто нам нужно поставить целые числа перед форматируемым значением. (e.g% 15s или %0,15 s) Попробуем решить эту проблему. Для исправления я предпочитаю использовать Ollydbg. Он удобен для этого.

Как видите в исходном коде и коде сборки, scanf не проверяет размер строки. (% s) Очевидно вы знаете, что проверить размер строк могут такие функции, как scanf и sprintf. Просто нам нужно поставить целые числа перед форматируемым значением. (e.g% 15s или %0,15 s) Попробуем решить эту проблему. Для исправления я предпочитаю использовать Ollydbg. Он удобен для этого.

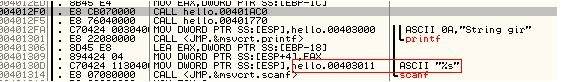

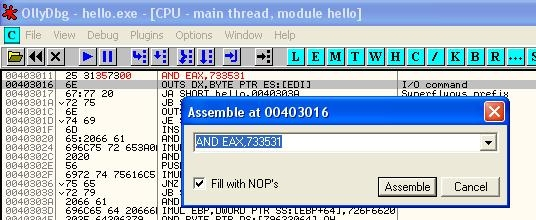

IDA я использую только для анализа. Откроем уязвимую программу через OllyDbg;  Как вы видите в дизассемблере, оно вызывает «00403011» смещение для перемещения строки в буфер. Через CTRL + G комбинацию попадем на «00403011» адрес.

Как вы видите в дизассемблере, оно вызывает «00403011» смещение для перемещения строки в буфер. Через CTRL + G комбинацию попадем на «00403011» адрес.

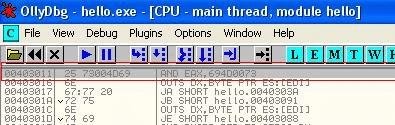

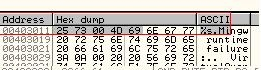

Думаю, из картинок вам все стало ясно:] Так что теперь мы будем модифицировать следующую строку —> «AND EAX, 694D0073».

Думаю, из картинок вам все стало ясно:] Так что теперь мы будем модифицировать следующую строку —> «AND EAX, 694D0073».

Я надеюсь, что данная статья будет полезна для понимания принципа исправления. О другом трюке с исправлениями я планирую написать в моей следующей статье.

Благодарности

Я хотел бы поблагодарить моего брата, мою девушку, мою семью и моих друзей [murderkey, AhmetBSD ака L4M3R, Боб ((ulaş), kurti ]

Ссылки:

- http://tcc.hellcode.net

- http://hellcoderesearch.wordpress.com

Подпишитесь на наш ТГ канал и узнайте, как остаться незамеченным для шпионов.

Источник: www.securitylab.ru

Как исправить уязвимости программ

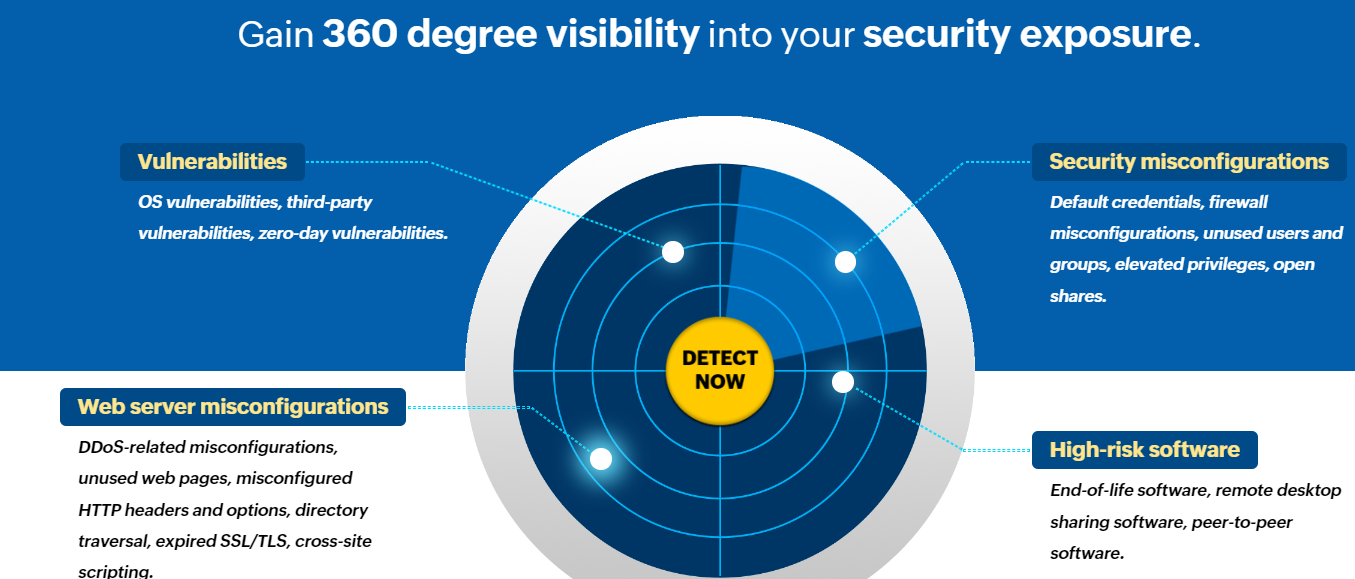

Программное обеспечение для управления уязвимостями защищает вашу сеть от известных уязвимостей, затрудняя атакам нацеливание на вашу организацию.

Программное обеспечение выполняет это путем сканирования вашей сети на наличие любых проблем с совместимостью программного обеспечения, отсутствующих обновлений и общих недостатков программного обеспечения. Для уязвимостей установлена приоритетность устранения.

Это также гарантирует соблюдение всех нормативных требований и защищает вашу организацию от любых штрафов, налагаемых любым регулирующим органом за несоблюдение какого-либо положения. Это поможет вам сэкономить деньги и репутацию вашей организации.

Как работает программное обеспечение для управления уязвимостями?

Использование программного обеспечения для управления уязвимостями помогает компаниям автоматизировать процесс управления уязвимостями в своих приложениях и сети. Они используют различные инструменты для выявления уязвимостей в системах организации и сообщения об них.

Как только эти уязвимости обнаружены, риск, связанный с ними, оценивается в различных контекстах, чтобы определить наилучший курс действий. Эти программные средства помогают предприятиям расставлять приоритеты в контроле потенциальных рисков для инфраструктуры безопасности организации.

Не следует путать их с антивирусом или брандмауэром. Они реагируют и справляются с угрозами, когда они возникают. Однако программное обеспечение для управления уязвимостями является упреждающим.

Этапы жизненного цикла управления уязвимостями

Процесс управления уязвимостями включает в себя следующие этапы:

Обнаружение уязвимостей

Первым шагом к обнаружению уязвимости является сканирование вашей сети и проведение оценки уязвимости. Этот шаг помогает выявить неправильные настройки и ошибки кодирования, которые могут использовать приложение/систему. Как только вы узнаете о возможных уязвимостях, пришло время оценить их.

Расставьте приоритеты в активах

Не все уязвимости одинаковы. Более того, лечение для каждого из них также разное. Насколько вам известно, наиболее критичные уязвимости могут быть заблокированы, а не только недавно обнаружены.

Чтобы определить уровни серьезности этих уязвимостей, вы можете назначить карточку оценки рисков, чтобы определить, какую уязвимость следует устранить в первую очередь.

Устранение уязвимостей

Как только вы обнаружили уязвимости и расставили приоритеты, пришло время принимать меры. На этом шаге вы начинаете с внедрения процедуры управления исправлениями. После этого ваша команда инженеров исправит и протестирует каждую уязвимость.

Решение может быть как краткосрочным, так и долгосрочным.

Сообщение об уязвимостях

Крайне важно обобщить данные, собранные на предыдущих этапах, и представить эту информацию в документированном виде. Ваши отчеты об оценке уязвимости должны быть адаптированы для различных аудиторий в зависимости от их потребности в технических деталях. В то время как руководство хочет, чтобы о тенденциях сообщали на высоком уровне, группам безопасности нужны четкие отчеты, способствующие плавному устранению неполадок.

Улучшайте свои усилия

Как только вы предпримете необходимые действия для устранения этих уязвимостей, важным шагом будет улучшение ваших усилий. Это поможет вам определить, какие методы сработали хорошо, а какие нет.

Оценка результатов может определить долгосрочные улучшения, которые затем могут быть использованы для бюджетных нужд.

Ключевые особенности программного обеспечения для управления уязвимостями

Вы можете выбрать программное обеспечение для управления уязвимостями в зависимости от требований безопасности и предоставляемых им функций. Здесь мы составили список наиболее важных функций, которые помогут вам выбрать лучшее программное обеспечение для управления уязвимостями:

Сфера применения и охват

Наиболее фундаментальной особенностью программного обеспечения для управления уязвимостями является его масштаб и охват. Жизнеспособность и эффективность сканирования определяются областью его применения и охватом. Вы можете обеспечить следующее:

- Программное обеспечение обеспечивает сканирование с использованием учетных данных

- Программное обеспечение может выполнять расширенное сканирование с помощью каналов и плагинов

- Программное обеспечение может включать или исключать определенные страницы

Точность

Программное обеспечение для управления уязвимостями предлагает вам гибкость при выполнении регулярных проверок, и они также должны сопровождаться POC (запросом на предоставление доказательств) наряду с другими необходимыми услугами.

Предприятия значительно повысят производительность благодаря получению более тщательного обоснования и исключению ложных срабатываний, прежде чем доверить разработчикам устранение обнаруженной уязвимости.

Отчеты об исправлении

Функция создания отчетов в любом приложении для управления уязвимостями имеет решающее значение. Это дает вам 360-градусный обзор безопасности ваших активов. Вы даже можете сгенерировать подробную информацию об уязвимостях, упомянутых в отчете.

Функция создания отчетов обычно содержит следующие сведения:

- Количество выполненных сканирований

- Количество выявленных лазеек

- Меры по исправлению положения

- Общее описание системы

- Проблемы безопасности в разбивке по активам

- Проблемы безопасности из-за уязвимости

- Рекомендации по исправлению положения

Общая оценка риска

Сканирование активов организации помогает предприятиям определить, где существуют определенные уязвимости. Однако, прежде чем предпринимать какие-либо действия, важно найти баланс между приоритетами в области рисков и имеющимися ресурсами.

Программное обеспечение для управления уязвимостями с этой функцией выделяет показатели риска по трем категориям – низкий, средний и критический.

Оценки рисков присваиваются на основе объема и серьезности уязвимостей, выявленных в ваших приложениях и сетях.

Оценка политики

Укрепление вашей сети так же важно, как выявление и устранение уязвимостей. Сканирование уязвимостей также включает интегрированную политику, которая помогает вам сравнить вашу инфраструктуру безопасности с такими отраслевыми стандартами, как OWASP Top 10, SANS 25 и WASC, среди прочих.

Вы также можете добавить пользовательские проверки для снижения рисков, характерных исключительно для вашей среды.

Расширенное средство аутентификации

Сканирование без проверки подлинности обнаруживает только сертификаты с истекшим сроком действия, слабые пароли и неотправленное программное обеспечение. Выбор лучшего программного обеспечения для управления уязвимостями позволяет вам использовать простую в использовании функцию аутентификации.

Он также сканирует защищенные паролем приложения без записи макросов входа в систему.

Защитите свой бизнес с помощью нашего лучшего программного обеспечения для управления уязвимостями. Сохраняйте ваши данные в безопасности с помощью этих проверенных решений.

Heimdal

Решение Heimdal для исправления ошибок и управления активами — это передовое программное обеспечение, которое решает критическую проблему уязвимостей. Это решение предоставляет организациям мощный инструмент для управления и контроля безопасности своих ИТ-активов, гарантируя, что они остаются в безопасности от новейших угроз.

Одной из ключевых особенностей продукта является его способность автоматически обнаруживать и исправлять уязвимости программного обеспечения. Решение предназначено для сканирования на наличие уязвимостей в режиме реального времени, выявляя любые угрозы, которые могут скрываться в системе. Как только уязвимость обнаружена, программное обеспечение автоматически загружает и устанавливает необходимые исправления, устраняя риск эксплуатации.

Еще одной важной особенностью является его способность эффективно управлять программными ресурсами. Продукт позволяет администраторам отслеживать программные ресурсы, гарантируя, что все приложения являются актуальными и безопасными. Эта функция особенно важна в крупных организациях, где может быть сложно отслеживать активы в разных отделах и местоположениях.

Решение Heimdal для исправления ошибок и управления активами также предоставляет организациям информацию о состоянии безопасности их программного обеспечения в режиме реального времени. Он генерирует подробные отчеты об уязвимостях и статусе исправлений, позволяя ИТ-администраторам быстро выявлять потенциальные риски и принимать корректирующие действия. Решение Heimdal для управления уязвимостями является важным инструментом для организаций, стремящихся эффективно управлять своими программными активами. Это позволяет им развертывать и исправлять любые ОС Microsoft и Linux, стороннее и проприетарное программное обеспечение «на лету» из любой точки мира и в соответствии с любым графиком.

В конечном счете, его способность автоматически обнаруживать и исправлять уязвимости, эффективно управлять программными ресурсами и предоставлять информацию о состоянии безопасности в режиме реального времени делает его обязательным решением для любого бизнеса, который серьезно относится к кибербезопасности.

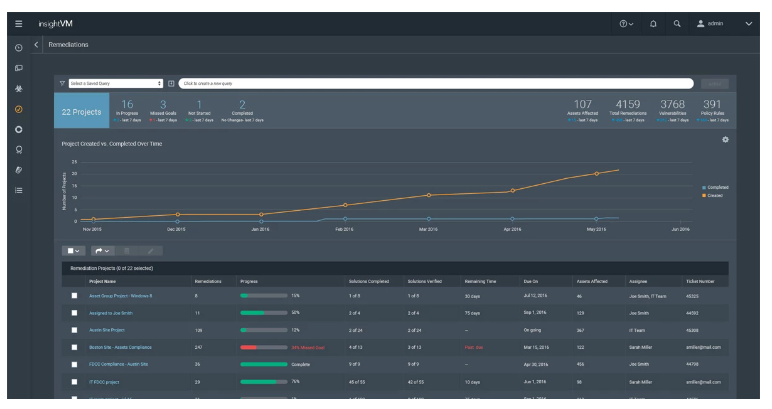

Rapid7 InsightVM

Rapid7 InsightVM известен тем, что автоматически выявляет и оценивает организационные уязвимости.

Rapid7 InsightVM отличается всесторонней отчетностью. Он отображает оперативные информационные панели, содержащие все данные об уязвимостях. С помощью этой информации программное обеспечение помогает снизить риски таким образом, чтобы снизить вероятность их воздействия на систему.

Решение полностью автоматизировано. Он собирает важную информацию об уязвимостях, получает средства устранения обнаруженных недостатков и устанавливает исправления по мере их утверждения системным администратором.

Особенности

- Отчетность довольно всеобъемлющая, и результаты легко понять.

- Позволяет выполнять сканирование на основе учетных данных.

- Выявленные угрозы содержат множество подробностей об их характере и планах по смягчению последствий.

Цена InsightaVM зависит от номера. активов; минимальный пакет начинается с 250 активов по цене 2,19 доллара в месяц или 26,25 доллара в год за актив и увеличивается до более чем 1250 активов по цене 1,62 доллара в месяц или 19,43 доллара в год за актив.

Qualys VMDR 2.0

Qualys VMDR 2.0 позволяет вам отслеживать все ваши ИТ-ресурсы с одной информационной панели. Программное обеспечение активно собирает и анализирует данные из этих активов для выявления потенциальных уязвимостей.

Это помогает пользователям выявлять угрозы на ранней стадии и снижать риск до того, как они причинят значительный вред.

Особенности

- Интерфейс довольно интуитивно понятен.

- Отчеты являются очень всеобъемлющими и помогают быстро выявить уязвимости.

- Помогает выполнять сканирование на основе IP-адреса, а не URL-адресов.

Qualys VMDR 2.0 уведомляет пользователей, как только обнаруживается угроза, в режиме реального времени, обеспечивая достаточное время для ее устранения.

ManageEngine

ManageEngine Vulnerability Manager Plus — одно из лучших программных средств для управления уязвимостями, поскольку оно выявляет и исправляет уязвимости. Являясь пакетом для управления уязвимостями, ManageEngine предоставляет сканеры уязвимостей и менеджеры исправлений, а также несколько других утилит.

В то время как большинство программных средств для управления уязвимостями предлагают ежемесячные проверки, ManageEngine выполняет проверку каждые 90 минут. Он также оснащен менеджером конфигурации, который реорганизует плохо управляемые настройки устройства и предотвращает их изменение.

Особенности

- Выполняет проверку на уязвимость каждые 90 минут

- Автоматически запускает действия по восстановлению

- Включает в себя диспетчер конфигурации, который упорядочивает плохо управляемые настройки

ManageEngine имеет три пакета: бесплатную версию для малого и среднего бизнеса с количеством компьютеров до 25, профессиональную и корпоративную. Professional предназначен для компьютеров в локальной сети, а enterprise — для компьютеров в глобальной сети.

Frontline Vulnerability Manager

Frontline Vulnerability Manager от Digital Defense является одним из наиболее полных и точных программных средств для управления уязвимостями. Благодаря собственной технологии сканирования приложение выполняет углубленную оценку безопасности, расставляет приоритеты и отслеживает результаты, что делает исправление быстрым и легким.

Особенности

- Отличная поддержка клиентов

- Простое планирование сканирования

Вы даже можете запускать тесты аудита соответствия требованиям через приложение и автоматически создавать метки для каждого актива. После оценки он устраняет уязвимости и формирует отчет. Вы можете создавать настраиваемые отчеты по уязвимостям для конкретных активов и управлению исправлениями на основе различных параметров фильтрации.

Flexera

Flexera — это программное обеспечение для управления уязвимостями на базе SaaS для организаций со сложными гибридными системами. Он предлагает наиболее полное и прозрачное представление о ваших ИТ-активах. Затем вы можете использовать эти данные для планирования своего цифрового путешествия в облаке, модернизируя существующие бизнес-процессы.

Особенности

- Идеально подходит как для организаций среднего, так и для корпоративного уровня

- Обеспечивает точную аналитику данных

Инструмент постоянно обновляется и поддерживает несколько облачных архитектур. Это также позволяет пользователям оптимизировать новые и периодические поступления за счет гибкого лицензирования, доставки и управления жизненным циклом прав клиентов на использование.

Nessus

Nessus использует стратегию управления уязвимостями, основанную на оценке рисков, для поиска и устранения недостатков в сети вашей системы, веб-сайте и веб-приложениях. Он дает вам полное представление о системной инфраструктуре вашей организации и сканирует каждый уголок и трещинку, чтобы систематически находить наиболее скрытые слабые места.

Это программное обеспечение для управления уязвимостями умело использует информацию об угрозах, чтобы предвидеть, какие уязвимости представляют серьезную угрозу безопасности вашей системы. Он также предоставляет важную аналитику и практическую информацию группам безопасности и разработчикам, чтобы помочь им снизить серьезные риски.

Особенности

- Доступно множество настроек в соответствии с потребностями каждого пользователя.

- Предоставляет высококачественные данные, информацию и аналитические сведения об уязвимостях.

- Обеспечивает широкий диапазон точности и охвата.

У Tenable Nessus есть два доступных плана: Nessus Expert и Nessus Professional.

Nessus Expert подходит для разработчиков, малого и среднего бизнеса, тестировщиков перьев и консультантов, а его цена начинается от 8 838 долларов за один год. Nessus Professional создан для специалистов в области безопасности, и его цена начинается с 4000 долларов за один год.

В нем также есть служба поддержки за 24 * 365 дней и обучение по запросу за дополнительную плату.

BreachLock

BreachLock — это облачная SaaS-платформа для сканирования и оценки уязвимостей. Это помогает находить уязвимые места с помощью ручного тестирования AWS на проникновение. Он защищен двухфакторной аутентификацией и не требует дополнительного оборудования или программного обеспечения.

Особенности

- Предоставляет 360-градусный обзор уязвимостей системы.

- Программное обеспечение предоставляет решения для быстрого тестирования.

- Использует ручное тестирование AWS на проникновение для выявления недостатков.

Программное обеспечение для управления уязвимостями BreachLock ежемесячно выполняет сканирование с использованием искусственного интеллекта. Он также уведомляет пользователей по электронной почте при обнаружении какой-либо уязвимости.

Заключение

Незащищенная сеть может оказать чрезвычайно вредное воздействие, особенно в отношении утечек данных. Хотя антивирусные программные средства являются возможным решением, они в первую очередь реагируют и могут помочь лишь в определенной степени.

Владельцам бизнеса нужны решения, которые идут на шаг впереди и могут помочь предотвратить угрозы безопасности до того, как они нанесут удар по их системам.

Инструменты управления уязвимостями помогут вам сделать именно это. Эти программные средства позволяют службам безопасности четко понимать угрозы, с которыми они сталкиваются, и использовать соответствующие средства для их устранения.

Все эти инструменты, упомянутые выше, помогут вам достичь того же самого. Мы надеемся, что этот список был полезен и будет удобен при выборе инструмента для защиты вашей внутренней инфраструктуры.

Просмотров: 369

Похожие публикации:

- 25 лучших программ и инструментов для управления клиентским опытом в 2023 году

- 10 программ управления отзывами для вашего онлайн-бизнеса в 2023 году

- 20 лучших программ для управления бизнесом, которые вы должны использовать сегодня

- 18 лучших альтернатив Trello: список программ для управления проектами

Источник: clickfraud.ru