Взлом беспроводных сетей – довольно распространенная вещь в наше время. Как часто люди пытаются обойти пароли к точкам доступа к Интернету по самым разным убеждениям, и, что будет вполне справедливо, не всегда эти убеждения являются заведомо плохими. Предположим, что вы или ваш друг забыли пароль к домашнему подключению Wi-Fi, а того самого листика с записанным паролем у вас нет. В таком случае, остается лишь либо обращаться к Интернет-провайдеру, либо идти туда, где есть Интернет и искать ответы там.

Сегодня мы поговорим об одной полезной программе под названием CommView и разберемся, как с помощью неё можно взломать пароль от Wi-Fi. Пошаговые действия

Скачайте и установите две программы: CommView и Aircrack-ng.

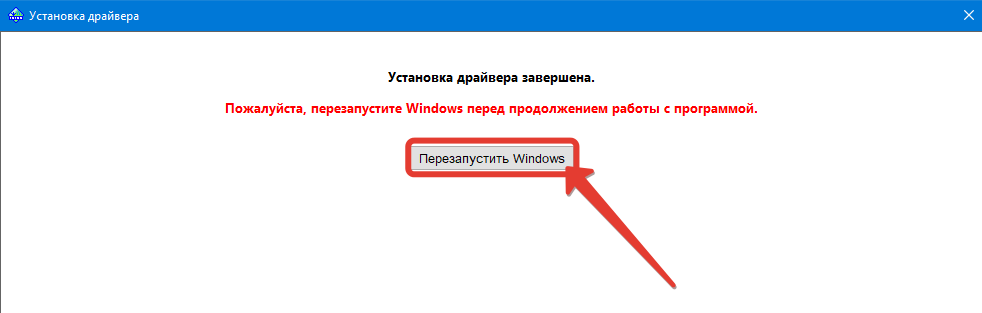

Запустите CommView. При первом запуске программа предложит обновить необходимые драйвера для актуальной работы. Согласитесь с этим и дождитесь окончания процесса обновления. После этого перезагрузите компьютер.

Итак, компьютер перезапущен. Снова зайдите в CommView и выберите вкладку Правила, в которой установите галочки возле Захват, Дата пакетов. Больше здесь ничего трогать не нужно.

Commview for Wi-Fi для Windows 7

Перейдите в раздел Основное в настройках программы и отметьте всё так, как это отображено на скриншоте.

Откройте раздел Использование памяти и в полях Максимальное число пакетов в буфере и Макс. кол-во строк в текущих IP-соединениях поставьте следующие значения:

- Максимальный размер каталога – 200

- Средний размер log-файла – 5

Далее, зажмите комбинацию клавиш на клавиатуре Ctrl+L и сохраните полученные log-файлы в расширение .cap. Это расширение понадобится для работы с другим установленным вами приложением Aircrack.

Откройте Aircrack и задайте в настройках программы путь к файлам с пакетами (преобразованные log-файлы), размер ключа и способ шифрования – WEP, после чего кликните по Launch.

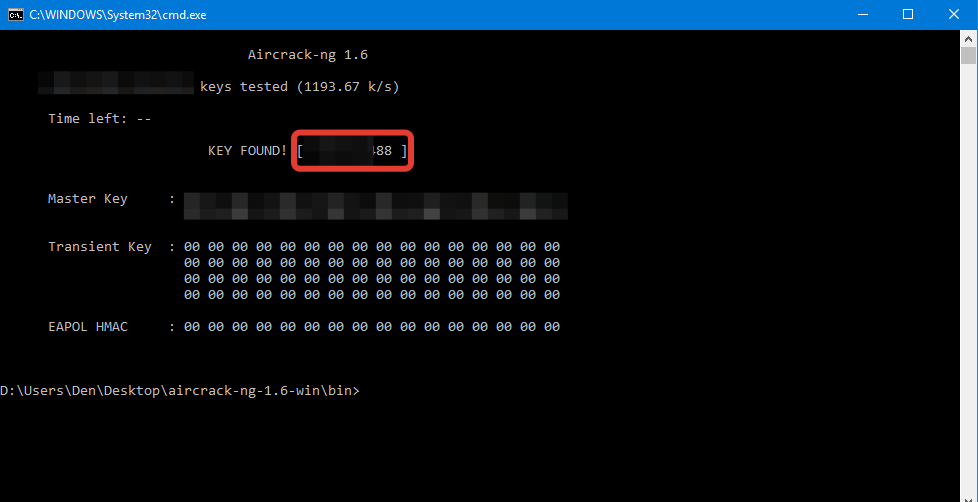

Если правильный ключ будет найден, то вы увидите окно, где этот самый ключ будет представлен в кодировке ASCII.

Вернитесь к программе CommView, где в настройках введите полученный код в 16-ом виде.

Источник: freeprograms.me

Как пользоваться программой CommView for WiFi для школьников

Commview for wifi является специальной утилитой для проведения мониторинга и анализа всех сетевых пакетов беспроводной сети стандарта 802.11. При использовании программы CommView wi-fi вы сможете с легкостью перехватывать все предаваемые пакеты, чтобы в последующем их отобразить в виде важной информации: списка доступных точек беспроводной сети, узлы, статистика для каждого узла, канал, уровень и тип сигнала, а также список сетевых графиков и соединений.

CommView — позволяет находить и анализировать важные пакеты, исправлять проблемы в работе сети, а также проводить оперативные ремонтные работы программного обеспечения. Все перехваченные пакеты сохраняются в специальный файл для дальнейшего анализа. CommView wi-fi программа используется администраторами беспроводных сетей, а также специалистами, отвечающими за сетевую безопасность.

Что будем делать?

Для начала нужно определиться, в каких целях мы будем использовать эту чудесную программу. Ну действительно – что там у вас на уме прямо сейчас, я не могу угадать. Но общие моменты по работе с программой покажу без проблем.

Особых чудес от CommView ждать не стоит – это классный и удобный швейцарский нож по работе с Wi-Fi сетями, а особенно в сфере их анализа. Но все делать за вас, и придумывать на ходу задачи она не умеет, так что придется немного поклацать мышью. А еще я сторонник того, что лучше один раз увидеть, чем 100500 прочитать. Так что рекомендую:

Применение программы от самого безобидного – вроде получения информации обо всех окружающих вас Wi-Fi сетях, включая и скрытые, до перехвата пакетов с хэндшейками и не только. Но сам алгоритм работы под эти задачи примерно один и тот же.

Ранее я подробно уже писал обзор на эту программу, так что рекомендую ознакомиться с ним ЗДЕСЬ. В этой же статье планируется лишь краткая инструкция по использованию.

Основные сведения

К основным функциям утилиты можно отнести:

- Нахождение и анализ важных программ;

- Исправление проблем при функционировании сети;

- Проведение оперативных ремонтных работ программного обеспечения;

- Сохранение перехваченных пакетов с виде специального файла для проведения дальнейших исследований.

Обратите внимание! Использовать данную программу обычным пользователям нецелесообразно — она предназначена для работы специалистов, отвечающих за безопасность в сети Интернет.

Предупреждения

Программа в какой-то степени заменяет на Windows известную утилиту в профессиональных кругах Aircrack-ng. Искренне рекомендую для дальнейшей работы постигнуть азы работы и с ней, т.к. все эти графические форточки… Ну вы поняли)

Для работы программы потребуется перевести беспроводной адаптер в режим мониторинга (программа сама это сделает). Не все Wi-Fi адаптеры поддерживают этот режим! Если не заработает – не удивляйтесь.

Экспорт пакетов TCPdump

Способы быстрой раздачи Wi-Fi с ноутбука и ПК

TCPdump относится к мощным инструментам по анализу пакета командной строки, используемым для:

- осуществления захвата TCP/IP ;

- проведения фильтрации пакетов, которые получены или переданы благодаря конкретному интерфейсу через вай-фай сеть.

Tcpdump осуществляет вывод описания материалов пакетов в сети интерфейса, соответствующего некоторому логическому выражению.

Он также может быть запущен:

- с флагом -w, заставляющим инструмент анализа сохранять данные пакета в файл для последующего анализа,

- с флагом -r, заставляющим инструмент анализа читать из сохраненного файла в пакете, а не из сетевого интерфейса;

- с флагом -V, заставляющим инструмент анализа читать список сохраненных файлов пакетов;

- с флагом -c, позволяющим продолжать захват пакетов, пока не прервется работоспособность;

- С сигналом SIGINT (генерируемым, например, путем ввода символа прерывания, обычно control-C) или

- С сигналом SIGTERM (обычно генерируемым с kill (1) команда).

Если Tcpdump запускается с флагом -c , он будет захватывать пакеты до тех пор, пока его не прервет сигнал SIGINT или SIGTERM.

Когда tcpdump заканчивает захват пакетов, он сообщает о количестве:

- пакеты «захвачены» (это количество пакетов, которые tcpdump может получить и обработать);

- пакеты «полученные фильтром» (значение этого зависит от ОС и, от того, какова конфигурация ОС);

- пакеты, «отброшенные ядром» (это количество пакетов, которые были отброшены из-за недостатка места в буфере механизмом захвата пакетов в ОС, в которой работает tcpdump).

На платформах, которые поддерживают сигнал SIGINFO, таких как

- большинство BSD (включая macOS)

- Digital / Tru64 UNIX

он будет сообщать эти подсчеты при получении сигнала SIGINFO (генерируемого, например, путем ввода вашего символа «status»). На платформах, которые не поддерживают сигнал SIGINFO, того же можно достичь с помощью сигнала SIGUSR1.

Использование сигнала SIGUSR2 вместе с флагом -w принудительно сбрасывает буфер пакетов в выходной файл.

Чтение пакетов с сетевого интерфейса может потребовать наличия у пользователя особых привилегий, в то время чтение сохраненного файла пакета не требует специальных привилегий.

Алгоритм

Весь цикл работы с программой выглядит вот так (далее пробежимся по каждому пункту):

- Установка программы, установка драйверов, перевод адаптера в режим мониторинга.

- Сбор данных и пакетов.

- Сохранение захваченных пакетов.

Т.е. если вы что-то просто анализируете, можно обойтись и без последнего пункта. Но в случае частого использования для взлома и захвата хэндшейков (уж такой имидж у этой софтули), без сохранения не обойтись, т.к. далее этот CAP файл уже идет на расшифровку в средства озвученного выше Aircrack.

Пользование CommView Wi-Fi

Первым пунктом, стоящим в очереди последовательных действий по пользованию приложения, является проверка совместимости сетевого адаптера и программы. В тех случаях, когда система выдает запрос по обновлению карты Вай-Фай, следует провести обновление драйвера.

Чтобы осуществлять работу на CommView for Wi-Fi в комфортном режиме, необходимо иметь в наличии следующие программы:

Aircrack-ng относится к числу востребованных сниферов, но не уникальных. При работе на Виндовс возникает ряд неполадок:

- Платформа не может осуществлять работу на стандартных инструментах;

- Платформа не может осуществлять перевод вай-фай карточки в режим снифера.

Наиболее удачным способом считается связывание снифера CommView for WiFi с Aircrack с целью осуществления взлома WEP-ключа. Использование такого варианта позволяет уйти от того, чтобы установить драйвера, переводящие карту в снифер-режим.

При решении обновить драйверы необходимо:

- Осуществить переход на пункт DATA;

- Провести активацию пункта захвата DATA;

- Запустить пропуск BEACON;

- Снять выделение с других мест.

Инструкция

И вот добрались до сути. Итак, как пошагово пользоваться CommView for WiFi:

- Запускаем программу. При первом запуске будет предложено обновление драйверов (для того самого описанного выше режима мониторинга). Соглашаемся, ставим, для профилактики перезагружаем компьютер.

- Видите полосу вкладок? Перед началом рекомендую пробежаться по ней:

- Так рекомендуется проверить, что на вкладке Правила стоят галки Захват – Дата пакетов. Иногда их тут нет, а время при сборе данных потеряется впустую.

- Далее стоит перейти в настройки сканирования. Устанавливаем вот так вкладку «Основное»:

- Использование памяти:

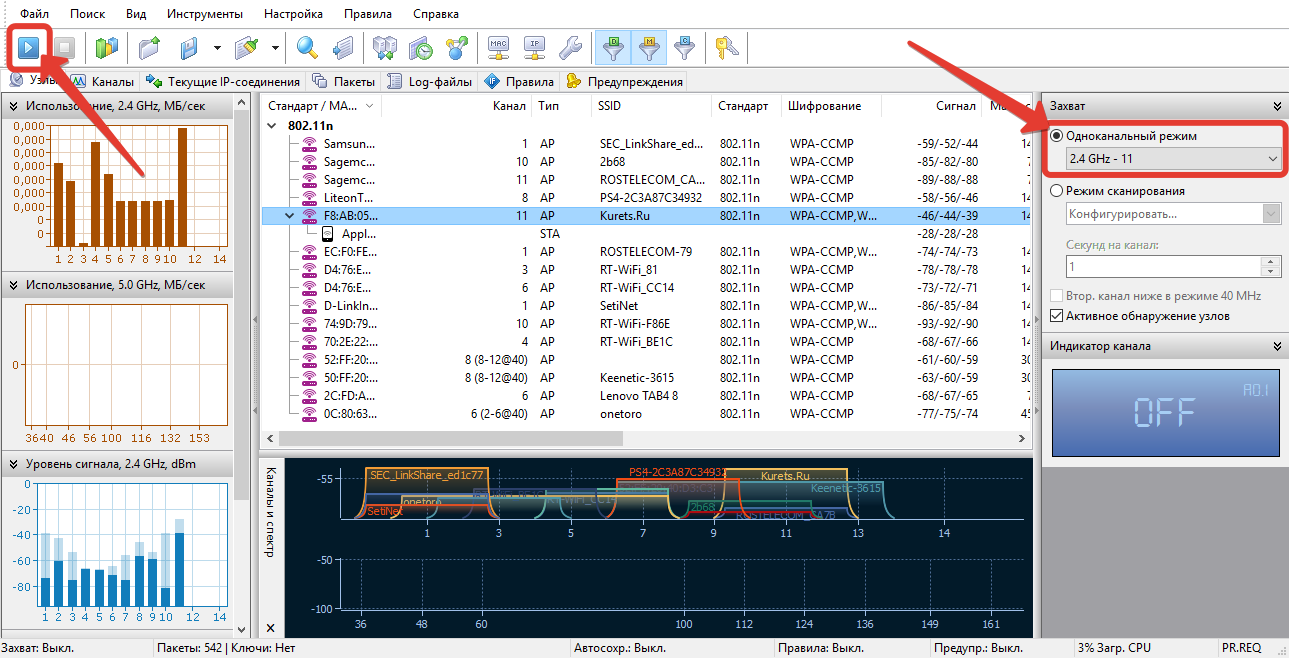

- Далее можно начинать сканирование, нажав по кнопке «Захват»:

Все. Точки доступа вокруг вас начнут собираться, а вся необходимая информация уже скоро появится в главном окне. Теперь остается только сохранить полученные пакеты:

- Файл – Сохранить пакеты как. Самый популярный здесь формат – CAP для использования в WireShark и Aircrack-ng:

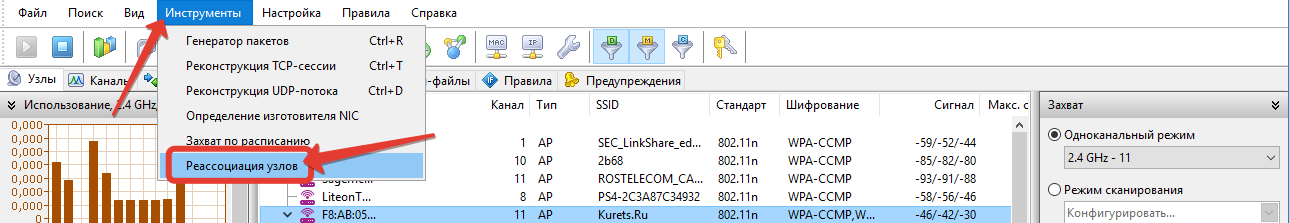

В меню «Инструменты» есть еще 2 интересные функции: «Реассоциация узлов» – для деаутентификации пользователей с целью перехвата нового хэндшейк-пакета, «Генератор пакетов» – для вклинивания в сеть с целью возможной организации MITM-атаки.

Что вы будете делать далее с этими пакетами – оставляю на ваш выбор. С самим базовым функционалом CommView мы вроде как разобрались. На самом деле, многое здесь постигается простым методом «тыка» под конкретную поставленную задачу. Так что пишите свои комментарии, делитесь опытом использования программы с другими – это здорово поможет кому-то не наделать глупостей, ведь за всеми тонкостями не уследишь.

Настройка

Для выполнения настройки программы comm view for сети Wi-Fi необходимо пользоваться инструкцией:

- Провести преобразование номеров портов в служебные имена на android;

- Осуществить преобразование МАС-адреса в его псевдоним;

- Изменить IP-адрес на псевдоним;

- Заменить IP-адреса имен хостов в пакетах;

- Указать на осуществление показа названий производителей в МАС-адресах;

- Провести принудительную дешифровку CommView for Wi-Fi;

- Осуществить игнорирование поврежденных пакетов в сканере;

- Активно обнаруживать узлы.

Проверка потери пакетов интернета онлайн или через командную строку

Непосредственно перед пользованием утилиты необходимо выполнить ряд последовательных операций:

- Зайти в раздел по использованию памяти;

- Задать максимально возможное число пакетов (20 тысяч);

- Задать максимально возможное число строк текущих соединений (20);

- Перейти в главное око программы CommView for Wi-Fi ;

- Провести активацию вкладки «Log-файлы»;

- Выставить отметку на разделе по автоматическому сохранению;

- Поставить размер файла на 5 Мегабайт;

- Указать максимальный размер каталога на 200 Мегабайт;

- Выбрать функцию захвата;

- В появившейся вкладке кликнуть на начало сканирования;

- Осуществить выбор интересующей сети;

- Нажать на захват;

- Дождаться количества пакетов в интервале 100 тысяч — 2 млн;

- Выбрать комбинацию Ctrl+L;

- Осуществить переход по вкладке Файл;

- Провести активацию пункта загрузки лог-файлов;

- Выбрать список всех полученных файлов;

- Зайти в главное меню программы;

- Перейти в «Правила»;

- Провести выгрузку ранее сохраненных пакетов.

Обратите внимание! Скорость процессов прямо пропорциональна числу RAM.

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе «Скрыть SSID».

- Не забывайте периодически обновлять прошивку на роутере.

Взламываем при помощи изменения MAC address

Некоторые умельцы предпочитают ставить фильтрацию по MAC адресу (MAC address – это уникальный идентификатор который есть у каждого устройства) вместо пароля. При сканировании вы увидите сеть, к которой якобы можно без проблем подключится, но при попытке у вас ничего не получится. Значит, стоит фильтрация, которую вам необходимо обойти.

Вам необходимо выяснить, какие MAC адреса разрешены для подключения. Здесь вам в помощь придут программы, которые умеют сканировать, к примеру, Airodump-NG, MAC Address Scanner.

Узнав MAC адреса можно приступать к замене на компьютере своего MAC адреса.

Заходим в «Пуск», «Панель управления» находим «Центр управления сетями и общим доступом» с левой стороны сверху ищем строку «Изменение параметров сетевого адаптера».

Выбираем активное сетевое подключение, клацаем на нем правой кнопкой мыши и нажимаем на строке «Свойства». В окне, которое выскочило, находим вкладку «Сеть» и жмем на кнопку «Настроить». Активируем сетевой адрес и вводим новый MAC.

Для замены MAC Address на Windows 10 есть очень удобная утилита Technitium MAC Address Changer с помощью, которой вы быстро это сделаете. Дальше рекомендуется перезагрузить ПК. Готово, вот мы и выяснили как можно взломать Wi Fi благодаря подмене MAC address.

Источник: mycomp.su

Как использовать программу commview for wifi

Zip File, мамкины хакеры. После того, как на канале стали регулярно выходить ролики по взлому с использованием такого замечательного инструмента, как Kali Linux, подписчики в комментариях интересуются, можно ли проделать, нечто подобное из-под обычной винды. Перехватить хендшейк, брутфорснуть его словарём. И всё это исключительно с использованием Windows 10.

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

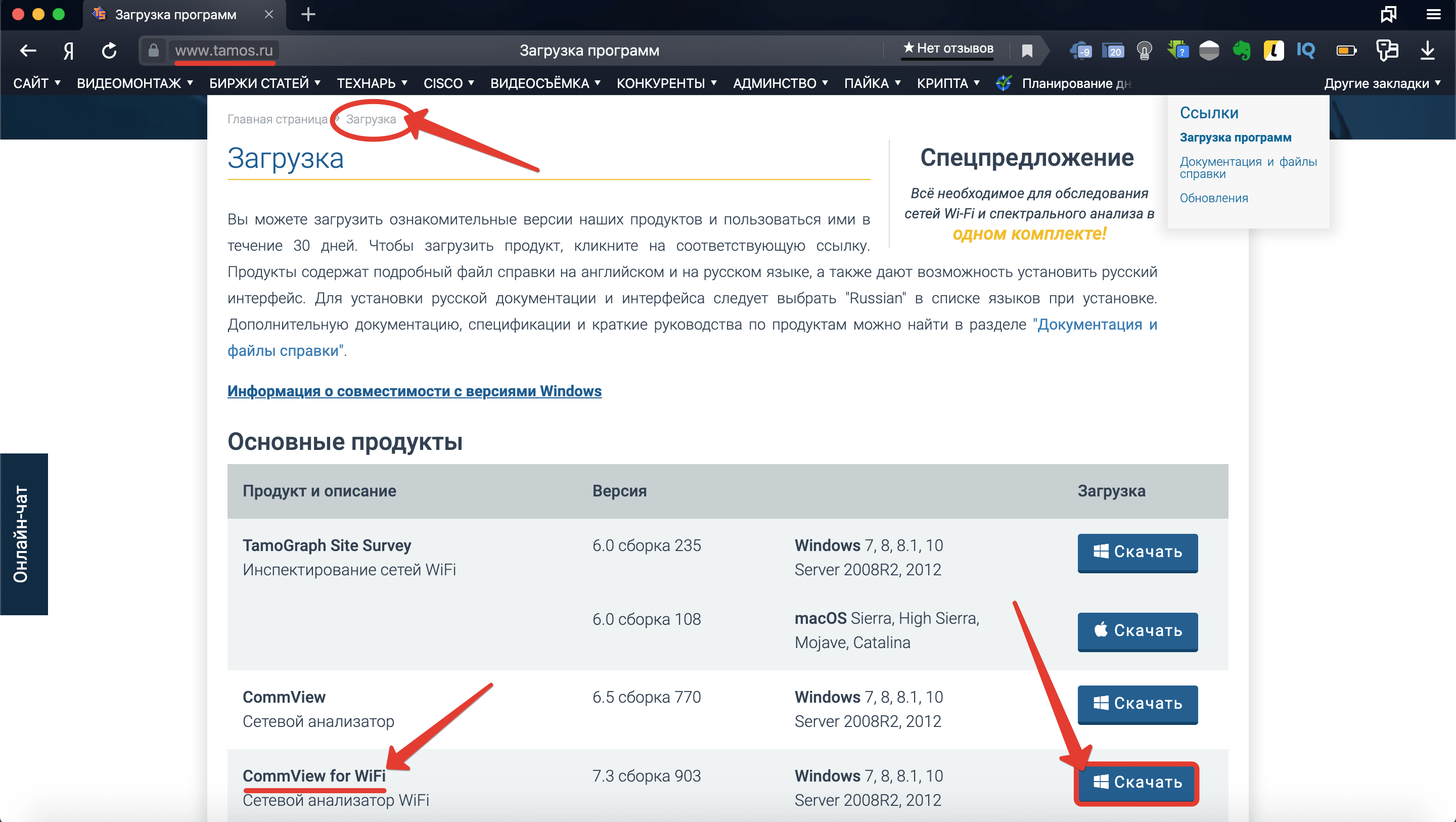

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

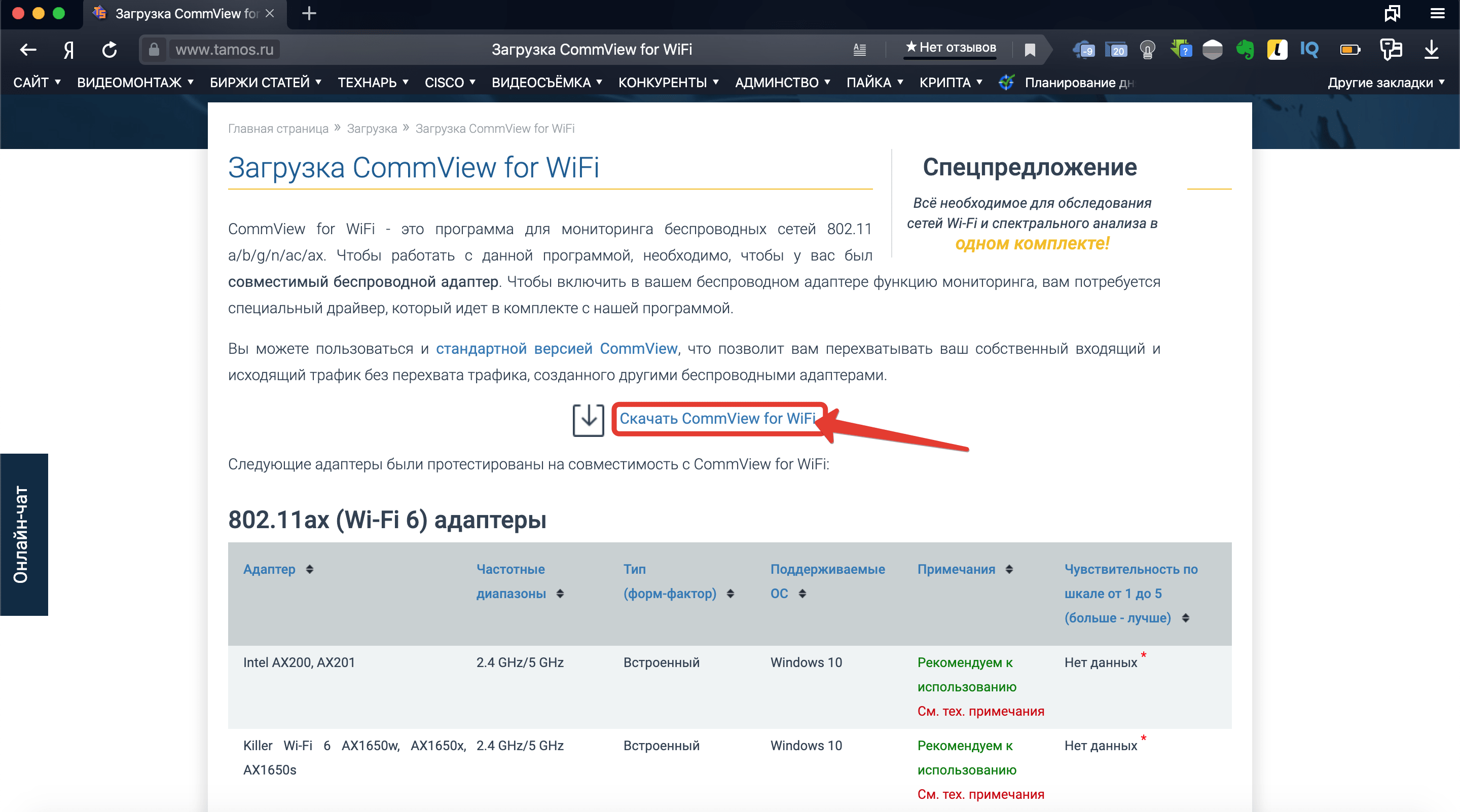

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

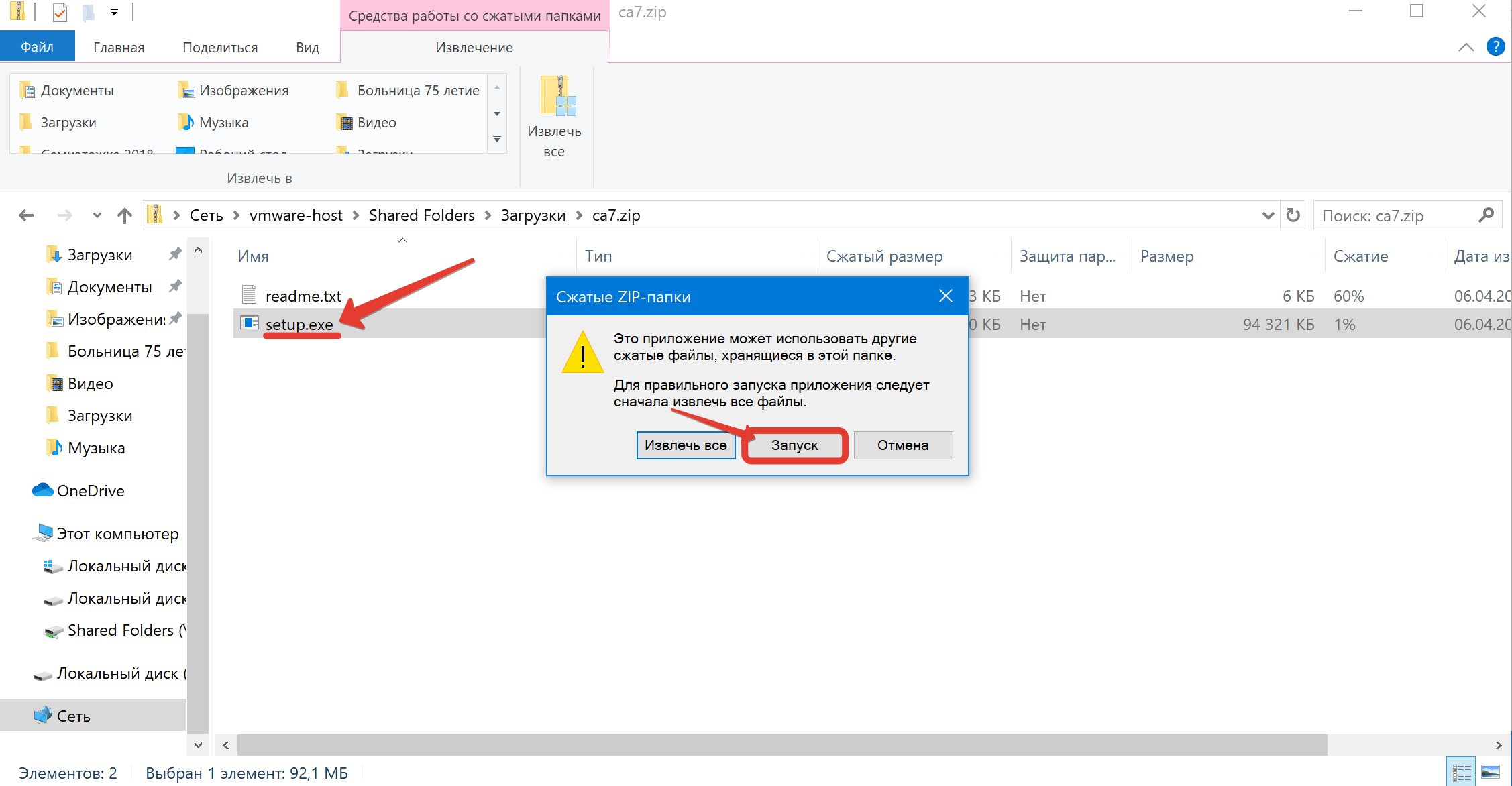

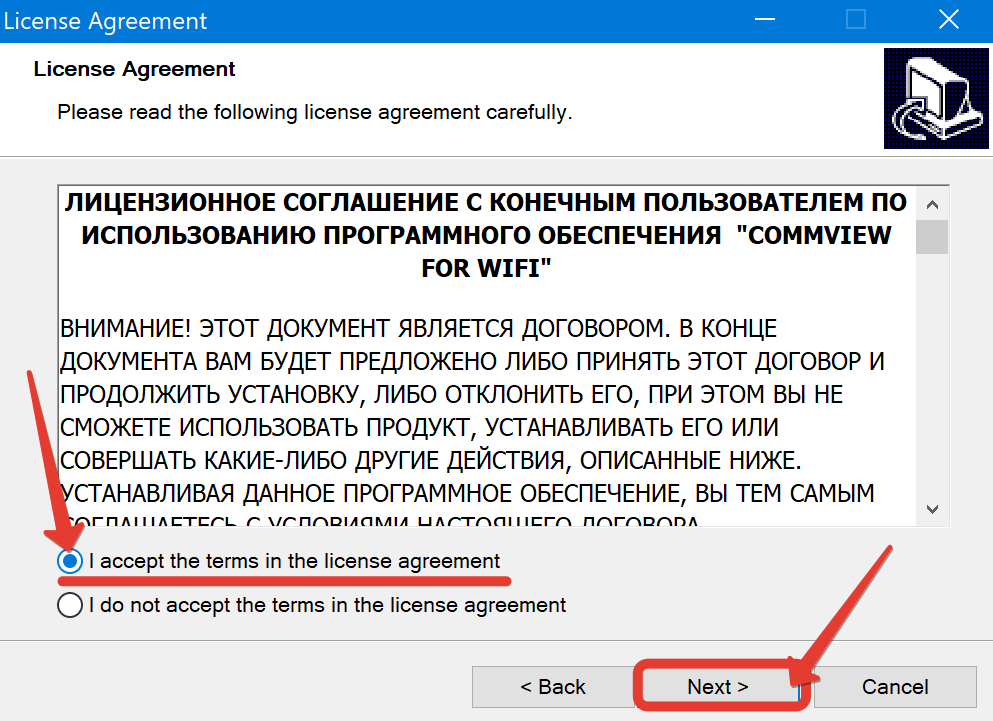

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

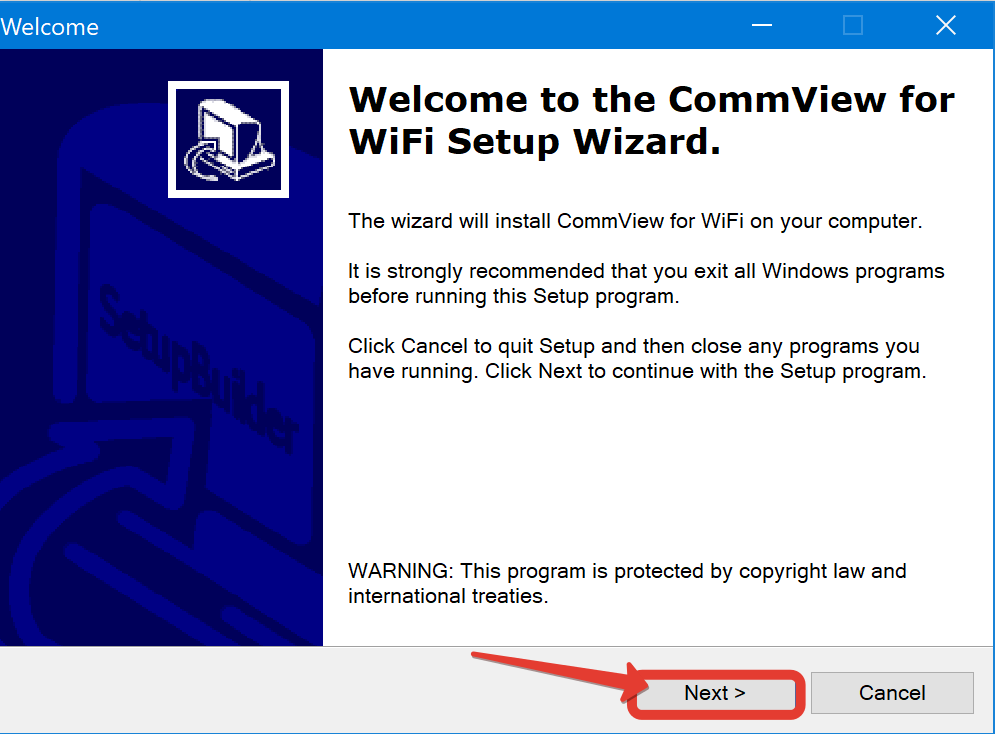

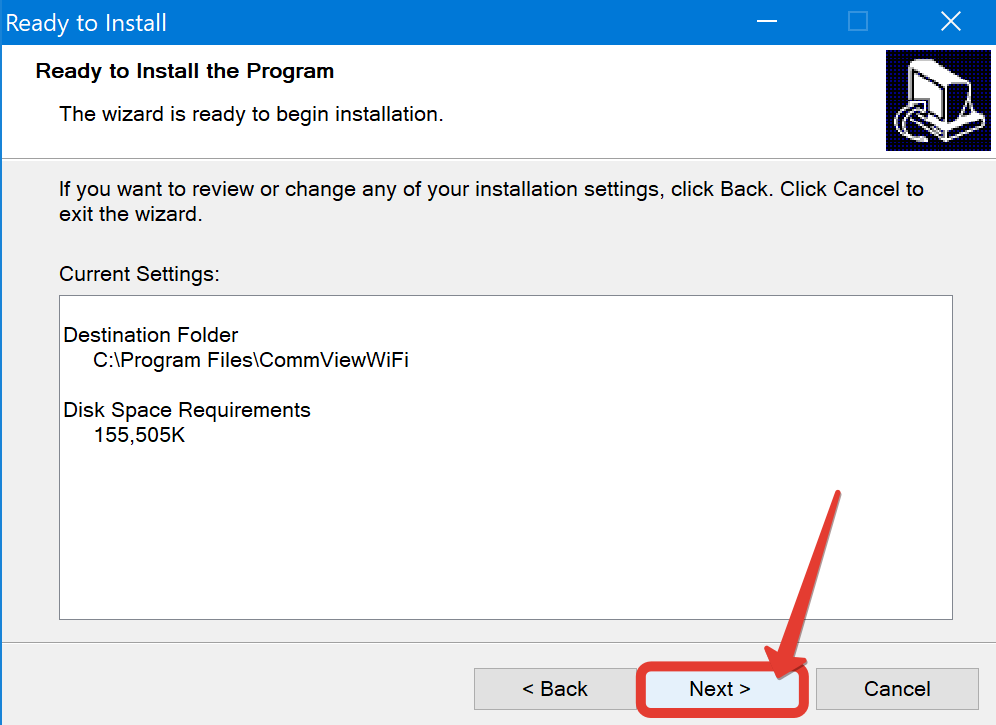

Шаг 4. Next.

Шаг 5. Принимаю.

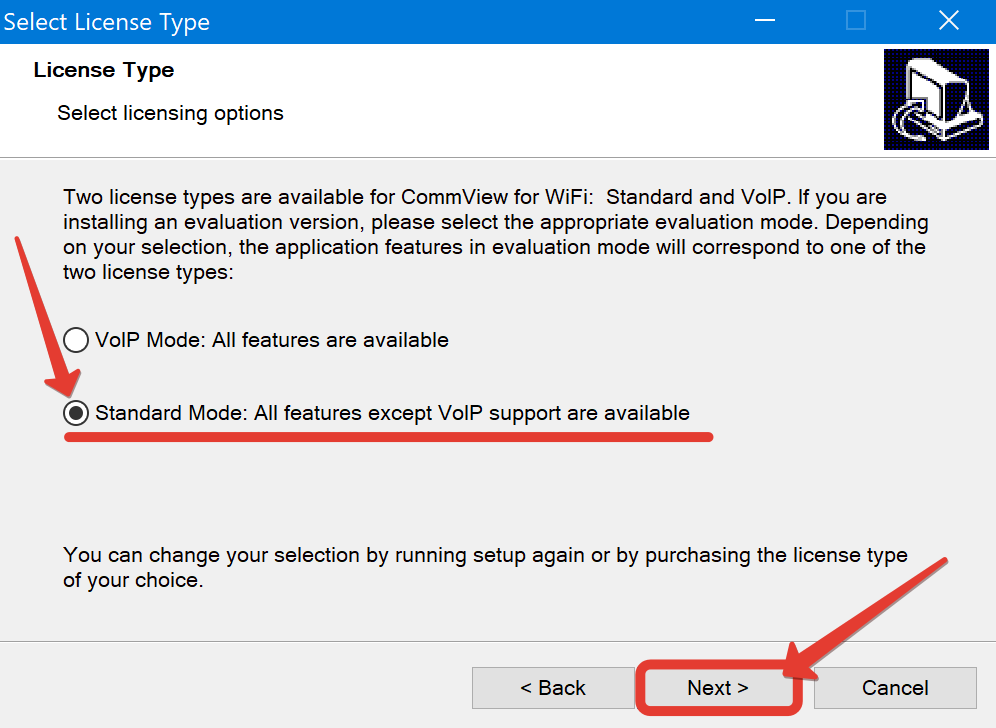

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

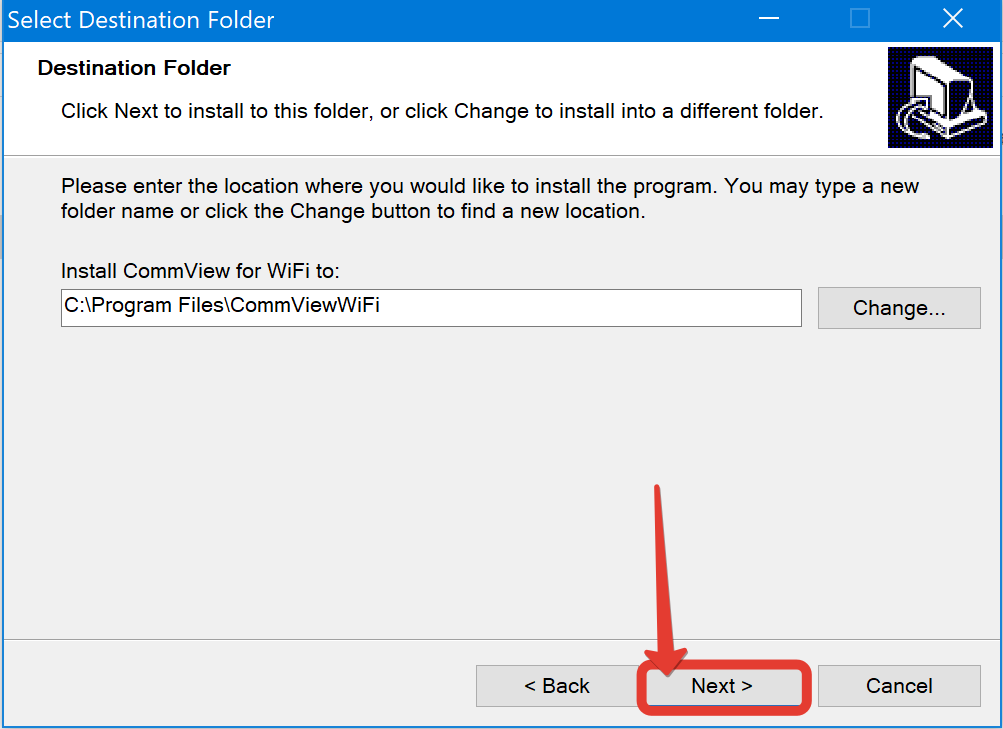

Шаг 7. Путь установки по дефолту.

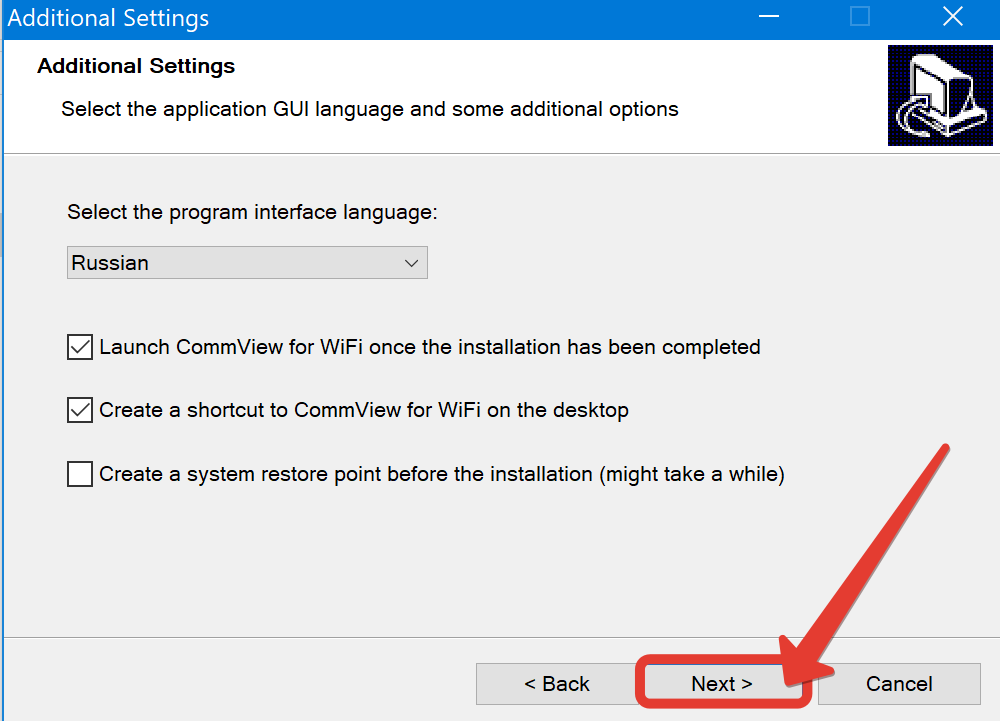

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Погнали.

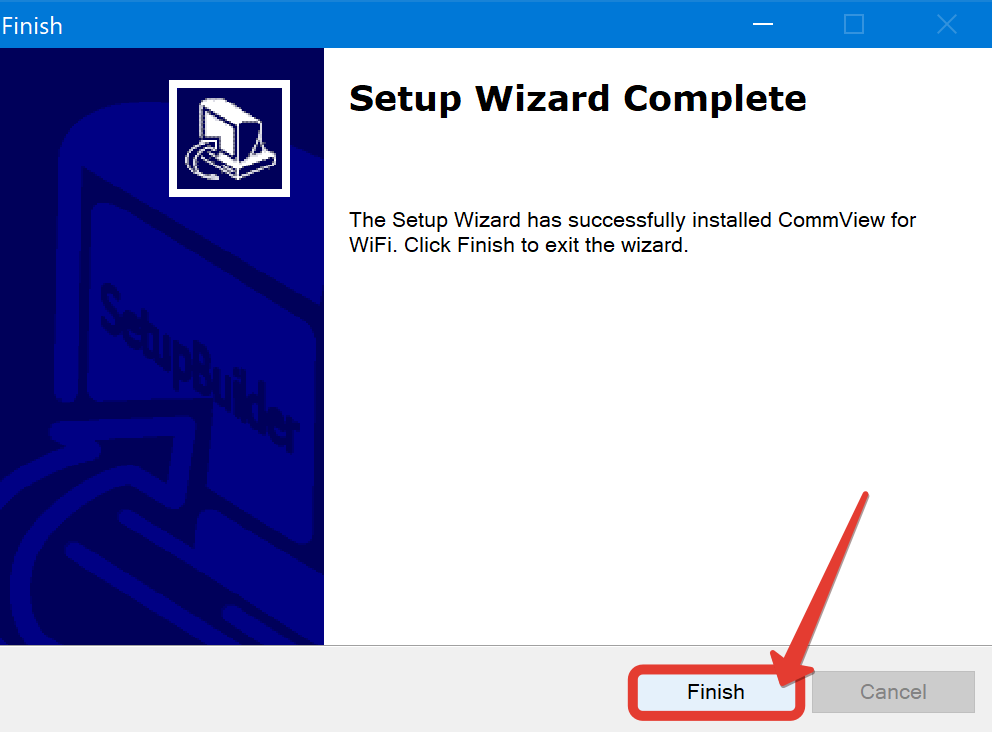

Шаг 10. После завершения установки, жмём «Finish».

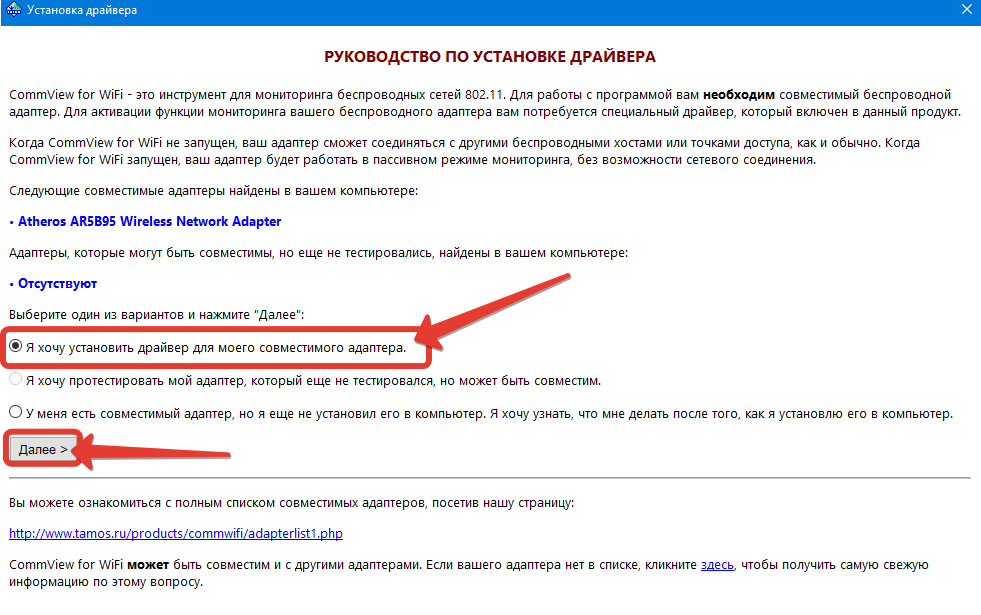

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить.

Но сначала завершим начатое. Скрепя сердце жмём «Далее».

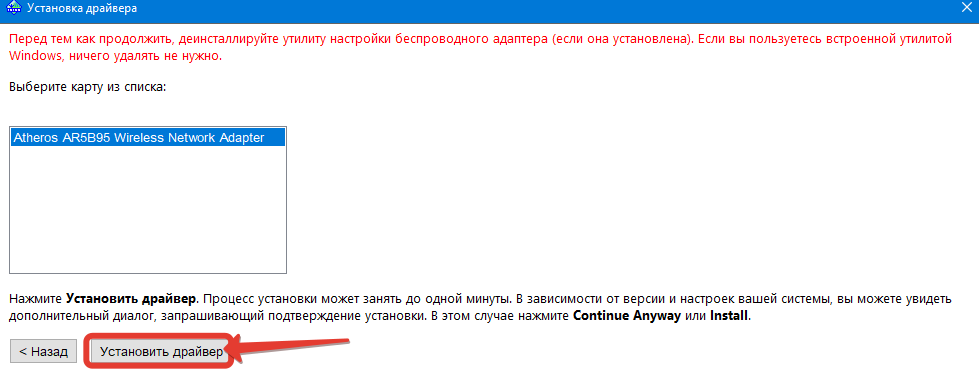

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

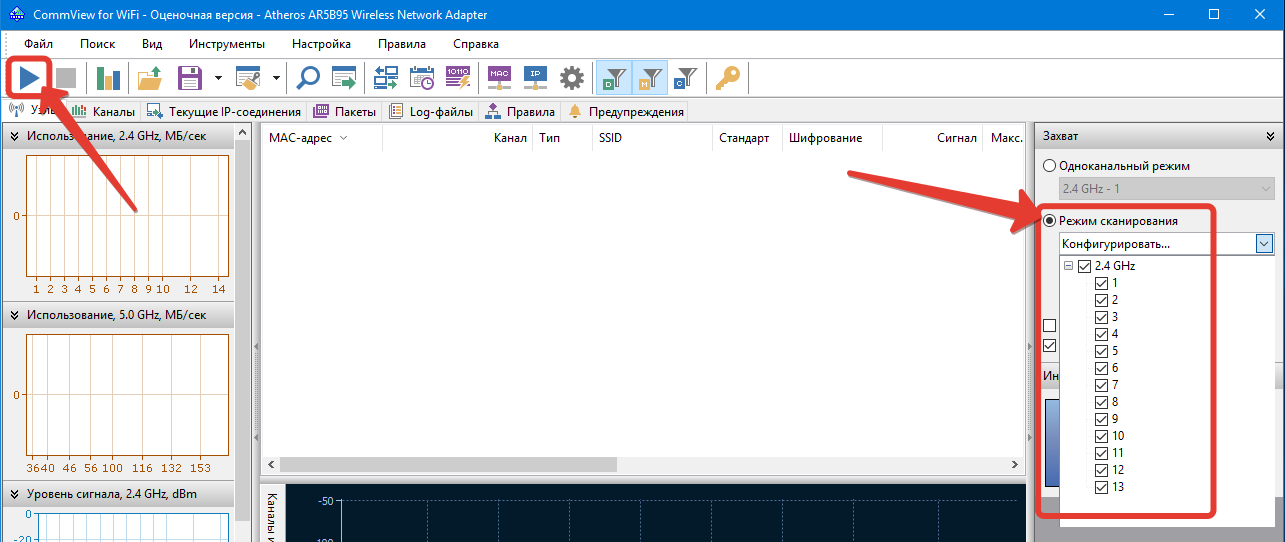

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

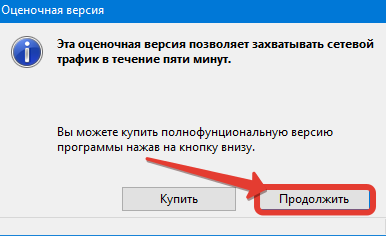

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

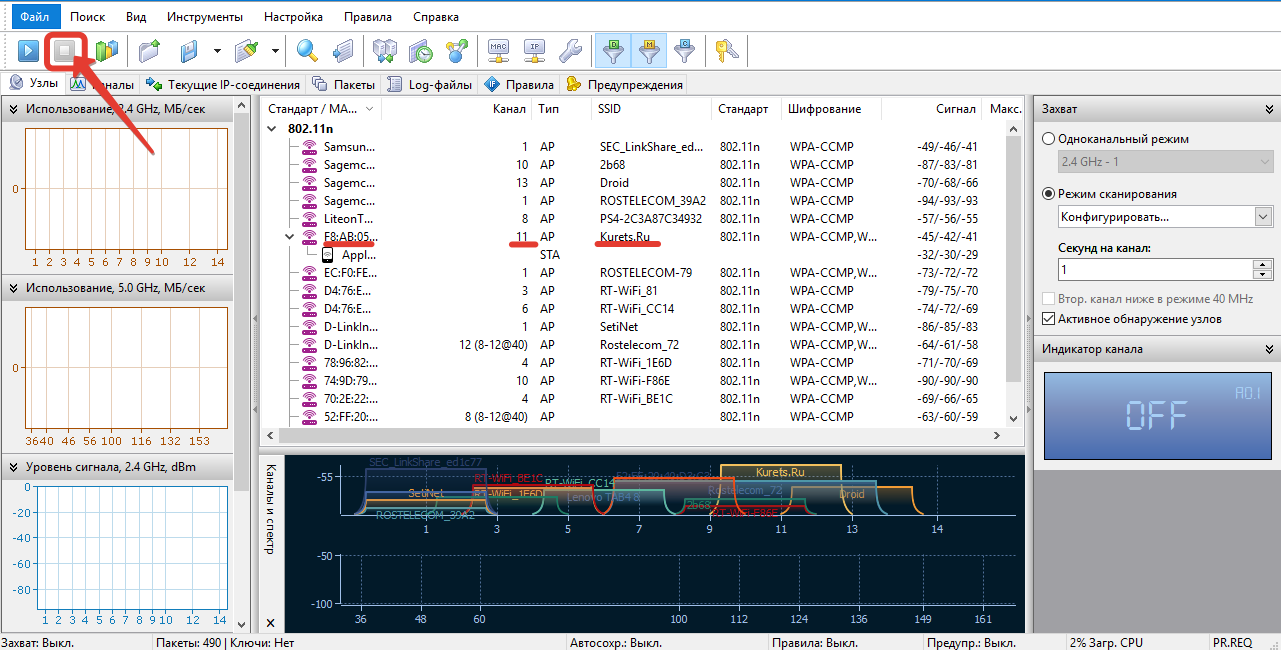

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас.

Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

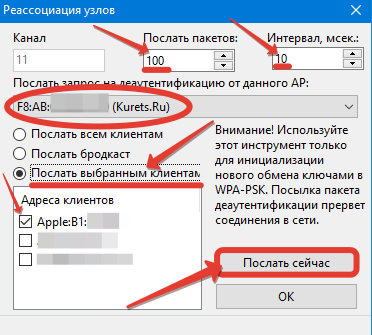

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде.

Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

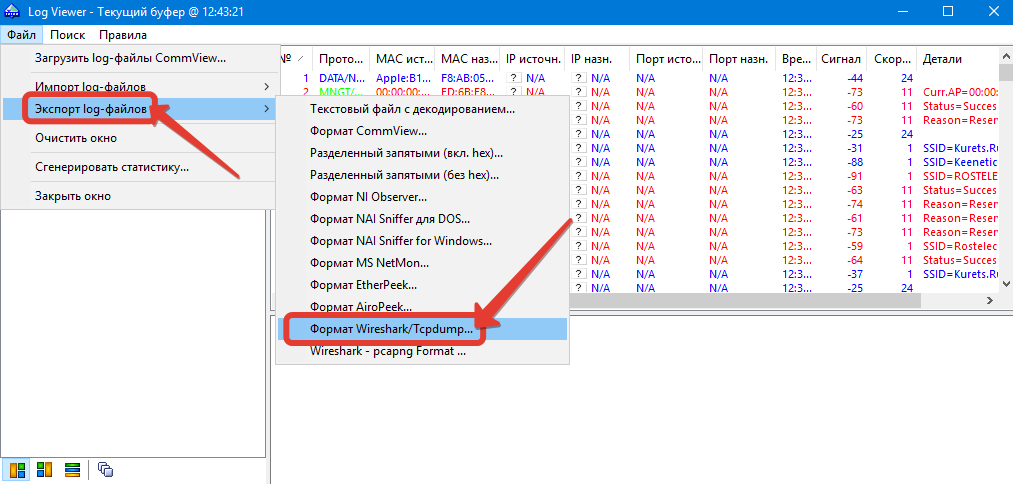

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся.

Нужно восстановить нормальный драйвер.

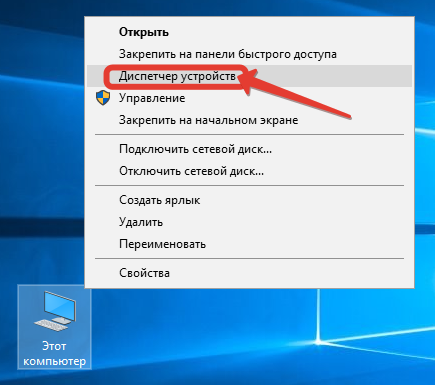

Шаг 25. Запускаем «Диспетчер устройств».

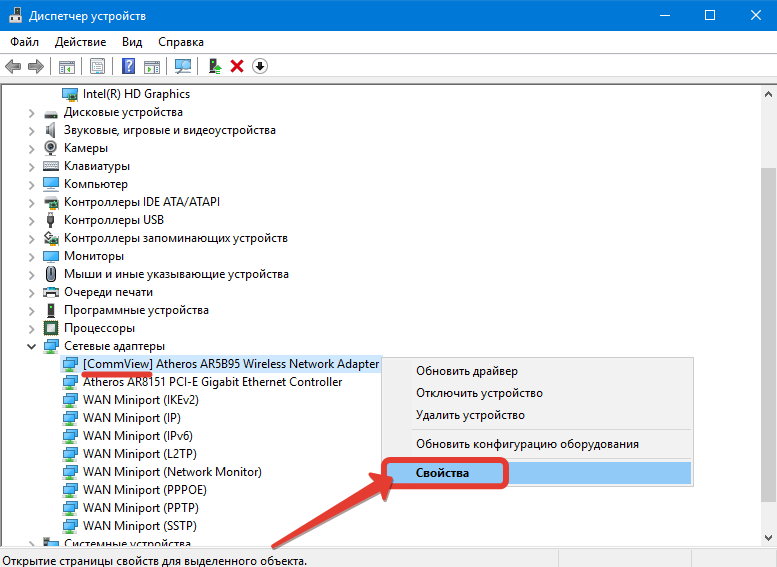

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

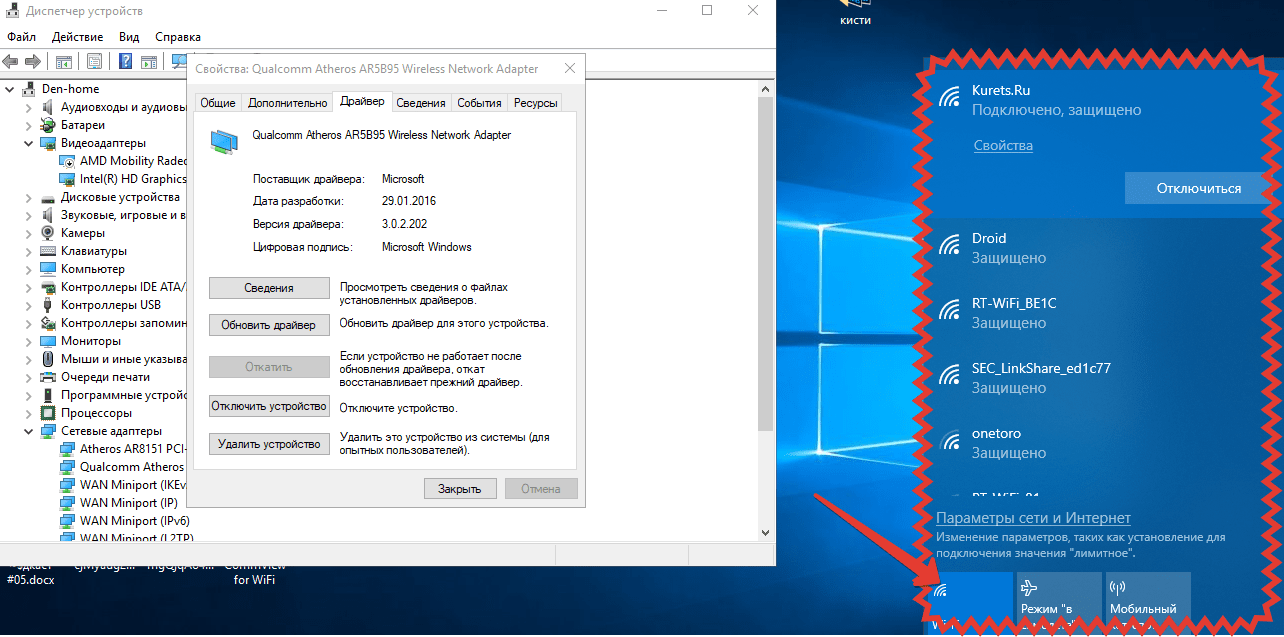

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

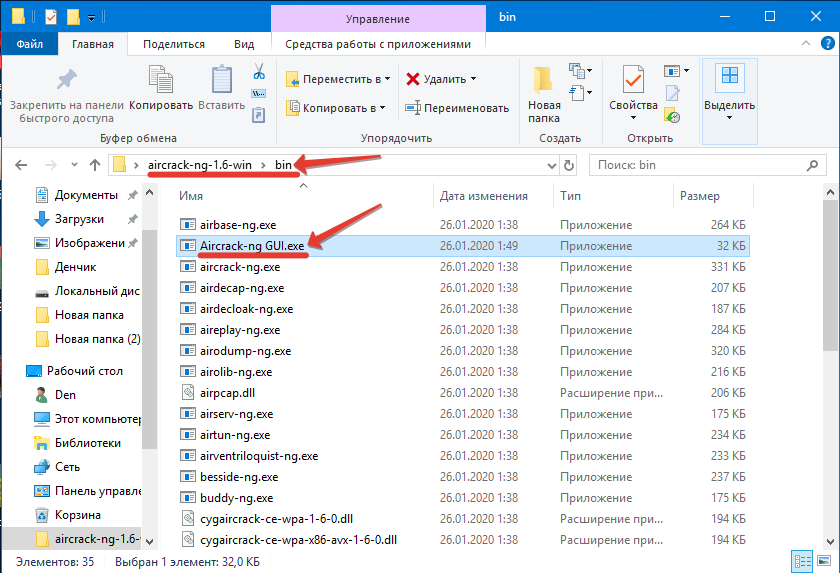

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

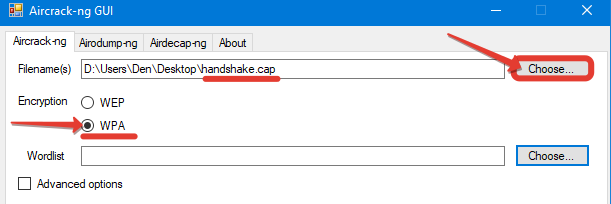

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

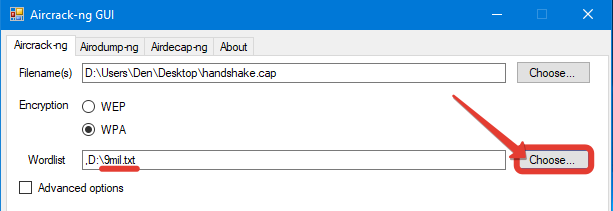

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

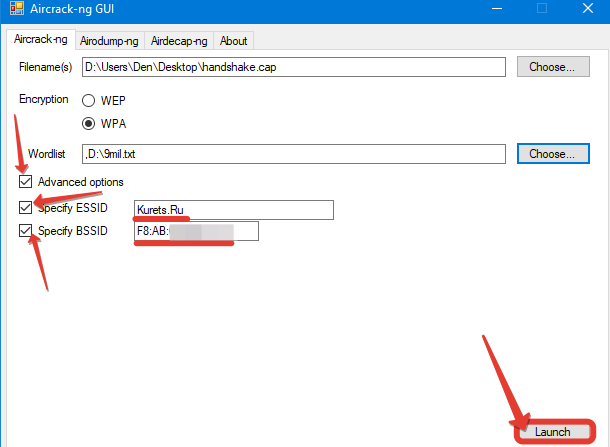

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец.

Благодарю за просмотр. Всем пока.

Источник: kurets.ru