Криптоиндустрия привлекает миллионы клиентов и тысячи мошенников. Нерегулируемый «Дикий Запад» этой современной финансовой сферы включает сумасшедшую волатильность, круглосуточную торговлю и анонимные транзакции, скрытые от правительств и регуляторов. Хакеры всегда готовы украсть миллионы долларов в крипте у неопытных держателей токенов. Мошенники применяют различные схемы – от традиционного фишинга до взлома буфера обмена, – чтобы подменить адреса кошельков.

Один современный подход связан с манипуляциями с криптоботами и API. Мошенники могут скомпрометировать автоматизированное торговое ПО на биржах и размещать любые заявки или получить доступ к конфиденциальным данным пользователей. Если вы подумываете об использовании ботов, не забудьте подробнее почитать об их характеристиках, уязвимостях и мерах безопасности.

Основы криптоботов

Криптовалютные торговые боты – это программы, которые анализируют рынки и автоматически размещают ордера. Учитывая высокую волатильность и постоянные изменения криптомира, боты удобны, так как могут мониторить рынок в режиме 24/7/365. Они также умеют регулярно размещать ордеры на покупку/продажу и приносят больше прибыли.

Как стать ХАКЕРОМ с нуля. Даркнет

Звучит чудесно, не правда ли? Тем не менее торговые боты не безупречны. Это относительно сложные системы, строго следующие заданным пользователем параметрам, и поэтому требуют внимательной настройки. Кроме того, продвинутые программы могут иметь ежемесячную комиссию. Это значит, что можно легко потерять деньги, если не знать, как правильно пользоваться этим инструментом. Прежде чем заказывать или создавать бота, лучше всего вспомнить общие характеристики ПО премиум-класса:

- надёжность;

- прозрачность;

- прибыльность;

- простота пользования;

- безопасность.

Пожалуй, последний пункт наиболее важен, так как он тесно связан с защищённостью ваших денег. Любой бот – золотая жила для хакеров или фишеров, так что уделите особое внимание защите используемого торгового ПО или платформы. Прежде чем начинать любую деятельность, проверьте меры безопасности всех бирж, перечисленных на TheProblem.wtf.

Недостатки автоматизированной торговли

Криптоботы исполняют поручения, взаимодействуя с прикладными программными интерфейсами (API) бирж. Как следствие, мы имеем сценарий, где две машины взаимодействуют без ручного контроля.

Проблема в централизованном характере торговых ботов и платформ. Поскольку хакеры не могут получить доступ к блокчейн-системам из-за их почти идеальной безопасности, они фокусируются на традиционных системах с центральным сервером, которые полагаются на личные данные наподобие паролей, адресов электронных кошельков или ключей. А взломать машины, работающие независимо, ещё проще. Таким образом, боты и API обладают тремя основными недостатками. Их следствиями могут быть следующее.

- Невыгодные сделки. Если хакеры получат доступ к первому уровню торгового интерфейса, то смогут лишь размещать заявки. Разумеется, они будут заключать сделки, выгодные им, а не вам.

- Хищение денег. Второй уровень даёт возможность вывести деньги. Очевидно, что хакеры сделают это после размещения нескольких заявок и получения достаточной прибыли.

- Получение доступа к конфиденциальным данным. Помимо сделок покупки/продажи, мошенники могут получить доступ к личной информации по типу ключей от криптокошельков, привязанных к боту.

Хакеры и их инструменты

Хакеры могут взломать систему и изменить код, чтобы задать ботам новые алгоритмы. Владельцы могут даже не заметить этих изменений и продолжать использовать своё торговое ПО. Существуют и другие способы взлома ботов, торговых программ или API.

Ниже приведены примеры разных технических подходов к взлому криптоботов.

API

Как уже упоминалось, боты взаимодействуют с API бирж – специфическими интерфейсами, позволяющими автоматически размещать заявки. Как правило, эти системы имеют несколько уровней разрешений, защищённых уникальными ключами. Используя схемы фишинга, хакеры могут получить доступ к этим ключам и взломать систему.

В числе самых ярких примеров мошеннического использования API – случай Binance. API этой биржи имеет три типа разрешений: на чтение, торговлю и вывод. В июле 2018 гогда хакеры получили доступ к первым двум уровням, искусственно раздули цену монеты SYS и перевели огромные суммы на счета и на вывод, которые они контролировали ещё до этого. В результате Binance временно закрылась, выполнила сброс всех ключей и провела полное тестирование системы безопасности.

В чём же проблема? Binance – платформа с высоким уровнем безопасности, но централизованная. Профессиональные хакеры могут легко похитить ключи и получить контроль над торговыми ботами или API.

Приложения

Этот пример простой и отчасти отсылает к предыдущему. Всем известны торговые приложения для ПК или смартфонов, которые позволяют легко и удобно размещать заявки. Данные программы не являются ботами, так как требуют ручного контроля, но они тоже основаны на API, что делает их уязвимыми.

Можно вспомнить для примера фейковые приложения Poloniex, созданные мошенниками для Android. Их можно было бесплатно скачать в Google Play, поэтому пользователи просто предоставляли хакерам свою личную информацию и данные своих аккаунтов. Поддельные биржевые программы – это разновидность фишинга, используемая преступниками для получения доступа к пользовательским кошелькам или аккаунтам. Поэтому будьте осторожны и всегда используйте двухфакторную аутентификацию.

Расширения

Некоторые торговые боты могут представлять собой расширения для браузеров. Они кажутся очень удобными, поскольку позволяют торговать быстрее и всегда контролировать процесс. Однако мы советуем во что бы то ни стало избегать подобных расширений, так как они обычно вредоносны. Плагины и расширения для браузеров могут компрометировать ваше аппаратное обеспечение или просто копировать всё, что вы вводите, включая ключи и пароли.

Боты в Slack

Криптомошенники также используют различные программы и каналы Slack. В 2017 году сообщалось об атаках киберпреступников на разработчиков блокчейн-проектов посредством ботов в Slack. Хакеры используют схемы фишинга, уведомляя пользователей о потенциально выгодных сделках и предоставляя ссылку на мошеннический сайт, который просит ввести личные данные или войти в кошелёк.

Как защититься от взломов

В заключение немного информации о мерах безопасности, которые следует предпринять при взаимодействии с криптовалютными торговыми программами, приложениями или интерфейсами. Вот самые ценные подсказки.

- Храните ключи от API в безопасном месте. Ни с кем не делитесь вашими личными данными по типу ключей от ботов, приватных адресов криптовалютных кошельков и паролей.

- Отключите автоматический вывод средств. Лучше потратить время, чтобы делать это вручную. В таком случае хакеры потенциально смогут заключать невыгодные сделки, но не смогут украсть ваши деньги.

- Изучите как можно больше информации. Боты – достаточно сложные инструменты, поэтому не поленитесь и почитайте о торговых стратегиях, параметрах и мерах защиты.

В целом, полагайтесь только на проверенное ПО и не забывайте о «гигиене в интернете». Боты, возможно, полезны и выгодны, но это машины, которые можно взломать, как и любое другое вычислительное устройство. Больше данных ищите в крипточате.

Источник: 2bitcoins.ru

Как работают хакеры, и почему их сложно вычислить

Они ищут уязвимые места в информационных системах, взламывают компьютеры и электронную почту пользователей, пишут вредоносные программы и «зомбируют» машины миллионами. В борьбе с ними объединяют усилия специалисты по компьютерной безопасности всего мира. А наказания за их деяния строже, чем за преступления, совершенные в реальном мире. Речь идет о черных шляпах — киберпреступниках, причиняющих колоссальный ущерб как простым гражданам, так и огромным корпорациям.

Любой компьютер с доступом во Всемирную паутину рискует быть взломанным. Но кому и для чего это нужно? Что движет людьми, идущими на заведомо противозаконные действия?

Хотя многие начинали этот скользкий путь именно из любопытства и желания испытать свои возможности, в дальнейшем киберпреступников интересуют только деньги. Но какое отношение к их «заработку» имеет ваша электронная почта или компьютер, если вы не знаменитость, а обычный человек?

Зачем ломать?

Для одних взлом почтовых ящиков на заказ — одна из основных платных услуг. Другие пытаются найти доступ к чужим письмам, чтобы выудить оттуда информацию об электронных кошельках или разослать по контакт-листу письма с просьбой о финансовой помощи.

Несанкционированным доступом к компьютеру могут воспользоваться для создания ботнета — компьютерной сети, состоящей из зараженных вредоносным кодом машин. Это гораздо более глобальное зло. В этом случае киберпреступники охотятся не столько за содержимым компьютера, сколько за его ресурсами. На атакуемый компьютер устанавливается бот — скрытая компьютерная программа, которая без ведома владельца будет выполнять действия, задаваемые командными серверами: перебирать пароли к удаленной системе, рассылать вирусы, фишинговые письма или участвовать в хакерских (DoS) атаках.

Компьютер жертвы становится «зомби» — безвольным участником вредоносной сети. Ботнеты способны вовлекать зомби-машины сотнями тысяч и могут довести до отказа сайт любой крупной компании или серверы, стоящие на обслуживании организаций. Это делается с целью вымогательства, в следствии недобросовестной конкуренции или из личной неприязни. Сами ботнеты могут быть объектами продажи и приносить создателям огромные деньги.

Как ломать?

Для того, чтобы завладеть компьютером жертвы, киберпреступники используют эксплойты или социальную инженерию. Причем первый способ вернее. Эксплойт — это специальная программа или часть программного кода, которая использует уязвимости в программном обеспечении (например, в браузерах или flash-приложениях).

«Подцепить» вредоносный код можно, посетив сайт или открыв файл. Таким файлом может быть вложение в фишинговом письме, а может быть необходимая пользователю «крякнутая» программа.

Нахождение прорех в программном обеспечении — одновременно одна из основных рабочих задач и большая удача хакера. Для этого киберпреступники создают и используют специальные программы — сканеры. Кроме того, хакерскими группировками постоянно пишутся новые скрипты и коды. Ведь создатели антивирусов и специалисты по защите информации тоже не сидят, сложа руки.

Также онлайн-мошенники проявляют завидную изобретательность, заставляя своих жертв проглатывать наживку в виде фейковых страниц, фишинговых писем и ссылок.

Социальная инженерия идет в ход в тех случаях, когда найти баг не хватает квалификации или желания. Успех в этом случае сильно зависит от бдительности жертвы и удачи онлайн-мошенника. Злоумышленники рассылают пользователям письма от имени налоговой инспекции, мнимых клиентов, работодателей или друзей, — лишь бы заставить жертву открыть вложение письма, запустив в компьютер троян, который впоследствии наделает там много дел.

Где скрываются

Опытные хакеры всегда стараются замести следы взлома. Чем дольше администратор атакованной системы не заметит вторжения, тем больше успеет сделать злоумышленник.

Обслуживание организаций — это, прежде всего, безопасность данных. И, взламывая IT-системы банков и других серьезных организаций, хакер соревнуется в знании компьютерных технологий с лучшими специалистами отрасли. А посему он должен разбираться и уметь обеспечить собственную информационную безопасность по меньшей мере не хуже.

Общение между членами группировок, торговля краденой информацией и нелегальными услугами проходит в I2P, что в дословном переводе с английского означает Проект «Невидимый интернет». Это невидимая сеть, в которой крайне сложно увидеть или отследить IP-адрес пользователя. Передача данных происходит здесь анонимно по принципу Peer-to-Peer, т.е. от одного доверенного пира к другому.

Ресурсы сети невозможно просмотреть с помощью обычного браузера. А сами сайты, форумы и торговые площадки не видит ни одна поисковая система. Попасть на ресурс можно только, зная его адрес. Весь передаваемый трафик в невидимой сети шифруется. По тому же принципу P2P могут управляться и ботнеты.

Режим секретного чата в Telegram с таймером на уничтожение переписки и VPN в браузере также помогают хакерам оставлять как можно меньше следов и улик против себя в киберпространстве.

Предыдущая статья:

Ноутбук GPD Pocket

Источник: karbix.ru

Удачная мишень для хакеров: как обмануть ИИ и заставить его принимать опасные решения

Самое страшное в искусственном интеллекте — его закрытость и фактическая необъяснимость процессов, которые происходят внутри этого «черного ящика» в процессе принятия решений. Этим могут воспользоваться злоумышленники. Киберпреступники могут обмануть ИИ с помощью вредоносного ПО для достижения самых разных последствий: от политических провокаций до настоящих катастроф. «Хайтек» перевел статью Gizmodo об опасностях непредсказуемости ИИ, современного регламента и попытках контролировать процессы принятия нейросетями решений, а также о существующих способах обмана ИИ.

Читайте «Хайтек» в

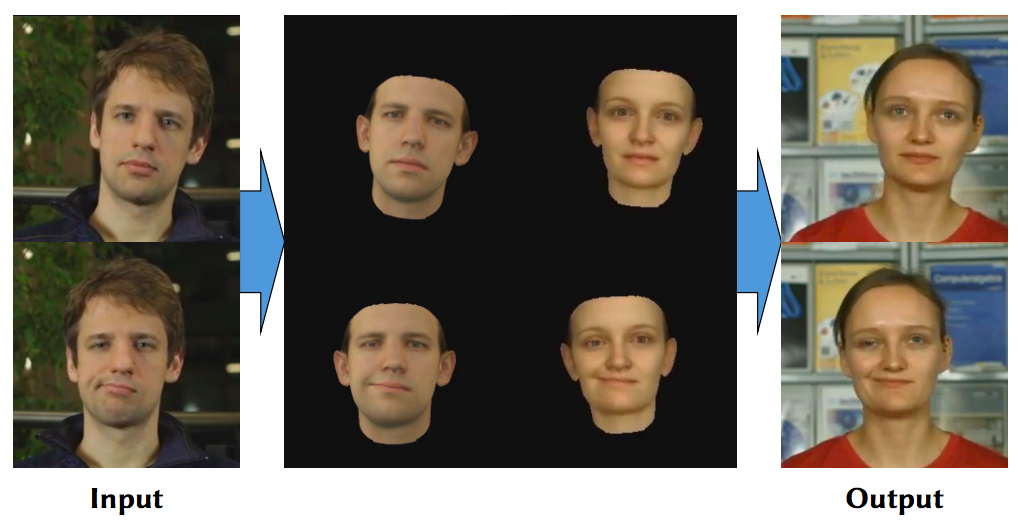

За последние два года мы узнали, что алгоритмы машинного обучения могут манипулировать общественным мнением, стать причиной ДТП со смертельным исходом, создавать поддельные порноролики и демонстрировать чрезвычайно сексистское и расистское поведение.

А теперь мы совершенно точно видим в ИИ потенциальную угрозу мировой кибербезопасности. Только сейчас для нас становится очевидным будущее, в котором киберпреступники обманывают нейронные сети, принуждая их к совершению фатальных ошибок, и используют глубинное обучение, чтобы скрыть вредоносное ПО и добраться до миллионов пользователей ПК.

Проблема защиты ИИ заключается в том, что трудно объяснить, как они на самом деле работают. Даже людям, которые их создают, не так-то просто объяснить эти механизмы «на пальцах». Но если мы не подготовимся к тому, что может произойти, мы никогда не научимся оценивать подобные сценарии и грамотно реагировать на эти угрозы.

Под прицелом у ИИ

В 2010 году США и Израиль, по мнению многих исследователей, совместно выпустили Stuxnet — вредоносное ПО, направленное на то, чтобы вывести из строя всю ядерную инфраструктуру Ирана. Stuxnet распространяется как сетевой червь, но может навредить, только если окажется внутри сетевой конфигурации, идентичной конфигурации ядерной установки Ирана в Натанзе. Червь Stuxnet по-прежнему является одним из самых сложных вирусов, когда-либо созданных, и его целенаправленная атака стала возможной лишь благодаря информации и ресурсам, доступным спецслужбам.

Сетевой червь — разновидность вредоносной программы, самостоятельно распространяющейся через локальные и глобальные (интернет) компьютерные сети.

Но в эпоху ИИ создание целевого вредоносного ПО может стать таким же простым, как обучение нейронной сети распознаванию лиц или голосов из предоставленной базы. В августе исследователи IBM представили DeepLocker, доказательство концепции вредоносного ПО, которое использовало глубокие нейронные сети, чтобы скрыть свою настоящую сущность, вариацию атаки хакеров-вымогателей WansCry, и активировалось только при обнаружении цели.

WannaCry — вредоносная программа, сетевой червь и программа-вымогатель денежных средств, поражающая только компьютеры под управлением операционной системы Microsoft Windows. После заражения компьютера программный код червя шифрует почти все хранящиеся на компьютере файлы и предлагает заплатить денежный выкуп в криптовалюте за их расшифровку. В случае неуплаты выкупа в течение семи дней с момента заражения возможность расшифровки файлов теряется навсегда.

Они встроили DeepLocker в приложение с безобидными программами для видеоконференций. В гипотетическом сценарии приложение может быть установлено и использовано миллионами пользователей без проявления какого-либо вредоносного поведения. Между тем вредоносная программа использует нейронную сеть распознавания лиц, настроенную на изображение намеченного целевого объекта или для сканирования видеоролика с веб-камеры компьютера.

Как только лицо цели появляется перед камерой компьютера, на котором запущено зараженное приложение, DeepLocker активируется, зашифровывая все файлы на компьютере жертвы.

«Хотя сценарий распознавания лиц является одним из примеров того, как вредоносное ПО может использовать ИИ для идентификации цели, другие идентификаторы, такие как распознавание голоса или геолокация, также могут использоваться вредоносным ПО, основанным на ИИ, чтобы найти свою жертву», — рассказывает Марк Штоклин, ведущий исследователь проекта IBM, после публикации результатов исследований.

Одну и ту же модель вируса можно использовать и для других целей, например, вредить или шпионить за людьми определенного пола или расы.

Угрожающий аспект вредоносного ПО, работающего под управлением ИИ, такой как DeepLocker, заключается в том, что он использует глубинное обучение как карнавальную маску — лишь чтобы скрыть свою вредоносную полезную нагрузку. Исследователи безопасности обычно обнаруживают и документируют вредоносное ПО путем его обратной инженерии, активируя их в условиях песочницы и извлекая для себя их цифровые и поведенческие подписи. К сожалению, нейронные сети чрезвычайно сложны для перепроектирования, что облегчает обход средств безопасности и аналитиков для злоумышленников.

Обернуть ИИ против самого себя

Еще одной растущей тенденцией угроз на основе ИИ являются состязательные атаки, когда вирусы манипулируют входящими данными, чтобы заставить нейронные сети принимать абсолютно рандомные решения. Уже опубликованы несколько отчетов и исследований, в которых наглядно показано, как эти атаки могут работать в разных сценариях.

Большая часть работы, выполненной в этой области, сосредоточена на использовании алгоритмов компьютерного зрения — отрасли ИИ, которая позволяет компьютерам классифицировать и обнаруживать объекты в изображениях и видео. Это технология, используемая для беспилотных автомобилей, распознавания лиц и приложений для смарт-камер, таких как Google Lens.

Но проблема в том, что мы точно не знаем, как нейронные сети, которые управляют алгоритмами компьютерного зрения, определяют характеристики каждого объекта, и именно поэтому они могут потерпеть крах в совершенно неожиданных ситуациях.

Это еще относительно безвредные примеры. Нейронные сети попадают во все большее число критических параметров. Например, совместные исследования Мичиганского университета, Вашингтонского университета и Калифорнийского университета в Беркли обнаружили, что маленькие черно-белые наклейки на знаках остановки могут сделать их необнаружимыми для алгоритмов ИИ, которые используют беспилотные автомобили.

Человеческое зрение несовершенно, оно часто нас обманывает. Но ни в одном из этих случаев человек не допустил бы такой же ошибки, как ИИ. Все эти исследования подчеркивают один очень важный факт: хотя алгоритмы компьютерного зрения часто выполняют задания на том же уровне или лучше, чем люди при обнаружении объектов, их функциональность существенно отличается от человеческого зрения, и мы не можем предсказать их возможные неудачи, пока они действительно не произойдут.

Из-за непрозрачности нейронных сетей чрезвычайно сложно исследовать их слабые места, и если злоумышленники сначала нащупывают их, либо случайно, либо методом проб и ошибок, им будет легче скрывать и использовать их, чтобы заставить приложения ИИ допускать максимально критические ошибки. Это намеренное манипулирование алгоритмами ИИ известно, как состязательные атаки.

Эти адресные атаки не ограничиваются алгоритмами компьютерного зрения. Например, исследователи обнаружили, что хакеры могут управлять аудиофайлами таким образом, чтобы они не были слышны для человеческого уха, но могли отправлять команды на устройство с поддержкой голосовой связи, например, на интеллектуальный динамик.

Открыть черный ящик

Кибератаки ИИ еще не стали способом заработка. Разработка вредоносных программ и состязательных атак все еще очень сложна, и они не работают единообразно. Но это только вопрос времени и развития массово доступных инструментов. Даже FakeApp, приложение для упрощенной замены лица с использованием глубинного изучения, вызвало волну поддельных порновидео и растущих опасений по поводу угроз использования ИИ для подлога и мошенничества.

Существует несколько предложенных мер защиты от противников. Но даже исследователи признают, что ни одно из решений не является окончательным, потому что они в основном пытаются обратиться к черному ящику нейронной сети, рассматривая его под разными углами, чтобы предотвратить любую возможную неприятную неожиданность со стороны злоумышленников.

Между тем, вредоносное ПО на базе ИИ еще не имеет документального решения. По мнению исследователей, которые впервые подняли эту проблему на поверхность, нет никаких достоверных доказательств того, есть ли в настоящее время вредоносное ПО с ИИ или нет.

Очень важным компонентом безопасности ИИ является его объяснимость и прозрачность. Это означает, что нейронные сети должны либо иметь возможность мотивировать все решения, которые они принимают, либо позволять исследователям перепроектировать и повторять эти шаги.

Создание объясняемого ИИ без ущерба для производительности нейронных сетей сложно, но работа по усовершенствованию уже запущена. Ярким примером является финансируемый правительством США проект под руководством DARPA, исследовательского подразделения Министерства обороны.

Регламент, такой как GDPR в Европейском Союзе и CCPA в Калифорнии, требует, чтобы технологические компании были прозрачны в отношении своих методов сбора и обработки данных и могли давать расшифровку автоматизированных решений, принятых машинами. Соблюдение этих правил также должно очень помочь в достижении объясняемого ИИ. И если технологические компании обеспокоены тем, что они потеряют конкурентное преимущество, сделав внутреннюю работу своих проприетарных алгоритмов понятными, они должны подумать, что ничто не будет более разрушительным для их репутации и в конечном счете приведет к окончательному краху, чем катастрофа в сфере безопасности, связанная с их алгоритмами ИИ.

Источник: hightech.fm