Знать о том, как хакеры ломают сайты – необходимо тем, кто хочет защитить свой сайт от взлома. А также необходимо знать, насколько легко (сейчас в Интернете) раздобыть код для взлома и как можно сайт сломать через подбор пароля. Именно об этом мы и поговорим сегодня. Ведь зная, как действуют хакеры, и какие есть методы взлома, Вы сможете ликвидировать у себя все несовершенства и уязвимости. Все эти знания помогут Вам сохранить свой сайт и свои данные!

Представляем Вам: 4 метода как хакеры ломают сайты, а 1 метод для взлома телефона или компьютера простым (неподкованным в программировании) людям.

Метод 1. Межсайтовый скриптинг или XSS-атака на веб-сайт

Первый метод показывает, как можно что-нибудь взломать, когда у взломщика нет конкретной цели, а Ваш сайт попался ему исключительно потому, что был плохо защищен. Внимание! Если сайт имеет достаточную защиту, этот метод не сработает.

Вот так хакеры ВЗЛАМЫВАЮТ пароли!

Шаг 1. Хакеры находят из тысячи сайтов уязвимый

Перед тем как сайт сломать, хакеры отыскивают наиболее уязвимый. К таким уязвимым веб-сайтам относятся сайты знакомств, доски объявлений, отзовики. Т.е. те сайты, который предоставляют возможность посетителям писать абсолютно любой текст. Подумайте – не входит ли в этот список Ваш сайт?

Шаг 2. Пишут на сайт текст (пост, отзыв, комментарий, поле поиска)

На хакерском языке это называется «влить в тело код». Заходя на сайт, хакеры вводят в строку для контента (поста, отзыва, комментария, поиска) следующую фразу: alert(“test”) . Естественно пишем без троеточий, а вместо слова test – сам текст.

А нужно это для того, чтобы узнать, отсеивается ли системой данный код для взлома. Потом нужно просто нажать на созданный комментарий – если появится предупреждение – все, такой сайт можно взломать, он уязвим.

Шаг 3. Создают и загружают свои скрипты

Этот шаг особенно важен, так как он позволит собрать cookie, в которых хранятся учетные записи пользователей со всеми данными. Вот таким образом можно узнать логины и пароли аккаунтов. Но… если это сайт уязвим, а пароль не проходит хеширование. Т.е. не шифруется самой системой так, чтобы обратно пароль не возможно было расшифровать и перевести в нормальный первоначальный вид.

Для этого используют специальные php-скрипты. Скрипт начинает воровать данные из взломанного сайта и пересылать их на сервис мошенникам.

Шаг 4. Публикуют JavaScript-код

Теперь, как ломать сайты дальше. Хакеры вносят в комментарий (отзыв, в сроку поиск) Джава срипт код. Для взлома он считается самым идеальным. Он ворует куки и переправляет на их сайт. Чтобы редакторы сайта не удалили данный пост, они пишут вполне безобидное сообщение и потом вставляют этот код.

Шаг 5. Получают cookie со всеми данными

Чтобы уберечься от этого метода вскрытия сайтов, Вам нужно знать, что такое JavaScript-код, какой-нибудь язык программирования и хоть немного язык HTML. Если Вы хотите защитить свой сайт от взлома, необходимо постоянно обучаться, разобраться что такое дыры в безопасности сайтов, какие они бывают и как они проявляются.

Теперь вы тоже знаете, как хакнуть сайт при помощи межсайтового сриптинга и как сделать так, чтобы его от этого защитить.

Метод 2. Взлом веб-сайтов с уязвимостью SQL инъекции

Этот метод о том, как вскрыть сайт с обычного смартфона простым, который можно скачать в Плей Маркете, приложением Termux. Этим методом хакеры пользуются также интенсивно.

Шаг 1. Скачивают программу Termux

Скачивают и устанавливают на телефон Termux. В настройках программы прописывают следующие команды: pkg upgrade, pkg update, pkg install git, pkg install python, pkg install wget, python sqlmap.py

Шаг 2. Выставляют параметры

Параметры можно увидеть после того, как вы впишете последнюю команду и добавите – h. Выйдет целая куча различных параметров. Но ничего страшного в них нет. И перед тем, как ломануть сайт, пожалуйста, выучите английский. Он действительно будет нужен.

Шаг 3. Вскрывают нужную информацию

Итак, хакеры получили параметры и теперь они, прописав команду python sqlmap.py-u, вскрыли базу данных. Английская буква «u» показывает, что хакеров интересуют юзеры, а точнее пользователи данного сайта, а еще точнее – их конфиденциальные данные.

Всё, если пароль не прошел на этом сайте хеширование, то больше хакерам делать нечего – вся необходимая информация у них уже на руках. Сайт успешно взломан.

Метод 3. Таблицы возможных паролей

Существует огромное количество таблиц (целых баз) где прописаны всевозможные пароли. Вернее не паролей в чистом виде, как привыкли видеть мы, простые люди, а прошедшие хеширование (своего рода шифрование), которое невозможно расшифровать обратно.

Шаг 1. Взламывают веб-сайт и копирую себе все данные

Сначала хакеры ломают базу данных веб-сайтов. Там вытаскивают конфиденциальную информацию пользователей (Ф.И.О, возраст, адрес почты и логин). Но пароль там виден, только в хешированном виде.

Шаг 2. Вводят пароль в «радужную таблицу»

Заносят нужный пароль в таблицу и ждут, пока программа не найдет похожий хеш. Как только похожий пароль найден, это значит, что у хакера на руках появляется нормальный вид пароля (так, как ввел его пользователь при регистрации).

Шаг 3. Продают или взламывают аккаунт

Теперь, имея на руках логин и пароль, хакеры используют их по своему усмотрению. Однако… если логин достаточно сложный и не похож на стандартный, то отыскать его хеш в таблице – невозможно! В таблице находятся миллиарды стандартных паролей.

Запомните! Бессмысленный набор цифр и букв – это самый надежный пароль, который взломать – невозможно!

Метод 4. Фишинговая страница

Это еще один метод, позволяющий осуществлять вскрытие сайтов. Он основан на создании фишинговой (ложной) страницы для входа в определенную социальную сеть. Человек вносит туда свои данные, хакер перехватывает их – всё! Об этом очень подробно описано в статье « Как самостоятельно взломать Инсту: 7 рабочих методов » и « Как прочитать чужой Контакт ».

Метод 5. Специальные программы для слежения

Теперь и Вы знаете, как хакеры ломают сайты. Вы видите, что для этого нужны определенные знания и навыки. Но… если Вы далеки от программирования, воспользуйтесь специальными программами для слежения, которые нужно просто установить на подконтрольное устройство (телефон, планшет, ноутбук или компьютер).

С ними Вы сможете ознакомиться в статье « Топ 15 лучших программ для слежки за телефоном » – это тоже поможет понять, как взломать что-либо. Это своего рода взлом сайтов, только доступный обычным пользователям, таким как ревнивым супругам, заботливым родителям или руководителям компаний и организаций:

Одним словом, людям, далеких от программирования и хакерских заморочек!

Как защитить свой сайт от хакеров

Защита сайта должна ложиться на плечи разработчика, хостера и администратора. Самые простые, но очень действенные способы защиты (которые почему-то часто игнорируют) – это типа, мойте руки и фрукты перед едой, но многие не моют, а потом болеют глистами, желтухой и еще фиг знает какой заразной дрянью.

Простые (примитивные), но очень действенные способы защиты от вскрытия сайтов:

- не хранить, а запоминать все данные доступа к сайту;

- пользоваться только комплексными паролями (цифры, буквы, символы) и не стандартными (фамилия, имя, дата рождения, клички питомцев и т.д);

- периодически менять пароли доступа;

- обновлять скрипты при каждом обновлении;

- когда выбираете компонент, обязательно проверять его на уязвимости;

- отслеживать права на файлы скриптов, постоянно мониторить критические файлы конфигурации;

- разрешать доступ к веб-сайт только с Вашего IP;

- смените стандартные адреса;

- периодически проверяйте доступность разделов Вашего сайта;

- позаботиться о локальных разделах сайтов;

- воспользуйтесь услугами «белых хакеров» — они помогут убрать все уязвимости и закрыть все дыры.

В заключении хочется отметить, что данная статья написана исключительно для ознакомления возможных методов взлома. Просто описана сама суть взлома, без какой либо технической информации. Это сделано специально, чтобы не знающие, так и не поняли, как ломать сайты, а знающие увидели, как защитить сайты.

Есть вопросы? Пишите нашим консультантам. Мы рады помочь Вам!

Источник: vkur1.se

Как хакеры ломают ваш пароль

Очень многих фрилансеров и веб-мастеров очень волнует вопрос «Как хакеры взламывают пароли?». И это понятно, ведь несмотря на все предосторожности, находятся умельцы, которые подбирают даже самый тяжёлый пароль. Зная ваши данные злоумышленники могут всячески пытаться получить для себя выгоду, навредив тем самым вам. Но как они это делают?

Самым простым способом конечно является обычный спам, приходящий вам на почту. Например вам по низким ценам предлагается соковыжималка купить в киеве , но просят вас зарегистрироваться на сайте, где вы указываете пароль. Иногда вы во многих случаях ставите один и тот же пароль ко всем аккаунтам, чем и пользуются злоумышленники. Второй пример жульничества – это письма в социальных сетях якобы от администрации, которые просят вас предоставить ваш логин и пароль в связи с какой-то проблемой. Естественно вам стоит знать, что никому свои пароли давать нельзя.

Для тяжёлых случаяв хакеры использую программы, которые называются брутфорсеры паролей. Несмотря на сложное название эти программы работают очень просто. Они просто подбирают комбинацию пароля случайным способом. Поэтому чем больше и сложнее пароль, тем больше шансов обезопасить себя от брутфорсеров паролей.

Понравился пост? добавь его к себе в закладки:

Источник: makarou.com

? Вся правда про взлом MacBook. Реальные методы хакеров

Принято считать, что уровень защищённости macOS гораздо выше, чем у той же Windows. Но неуязвимого программного обеспечения не существует. Так что ваш MacBook тоже можно взломать, а значит, получить доступ к вашим личным данным, фото и т.д.

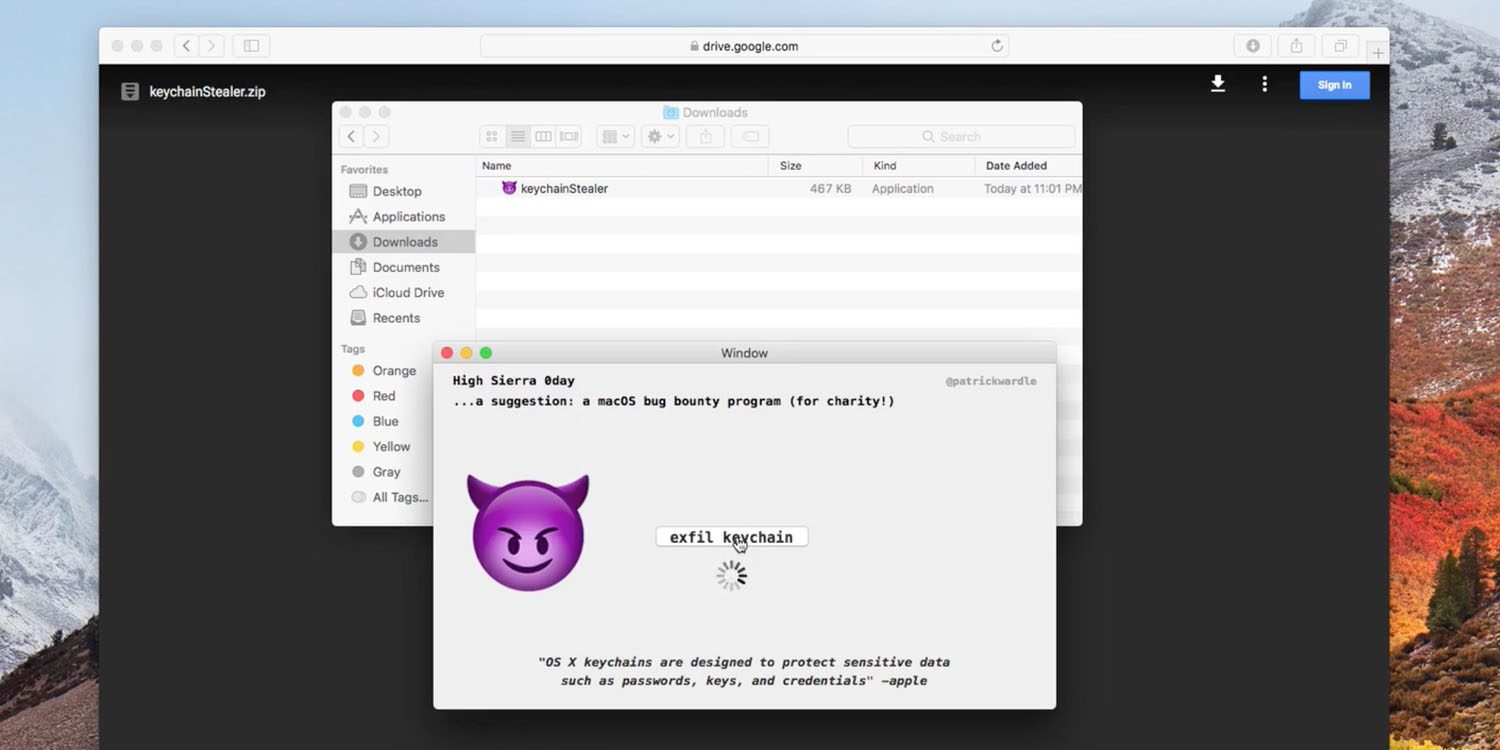

После скандала с macOS High Sierra, в которой root-доступ можно было получить без пароля, все поняли, что даже у Apple бывают промашки. В этой статье рассказываем, как хакеры и фишеры взламывают MacBook.

Безопасна ли macOS на самом деле

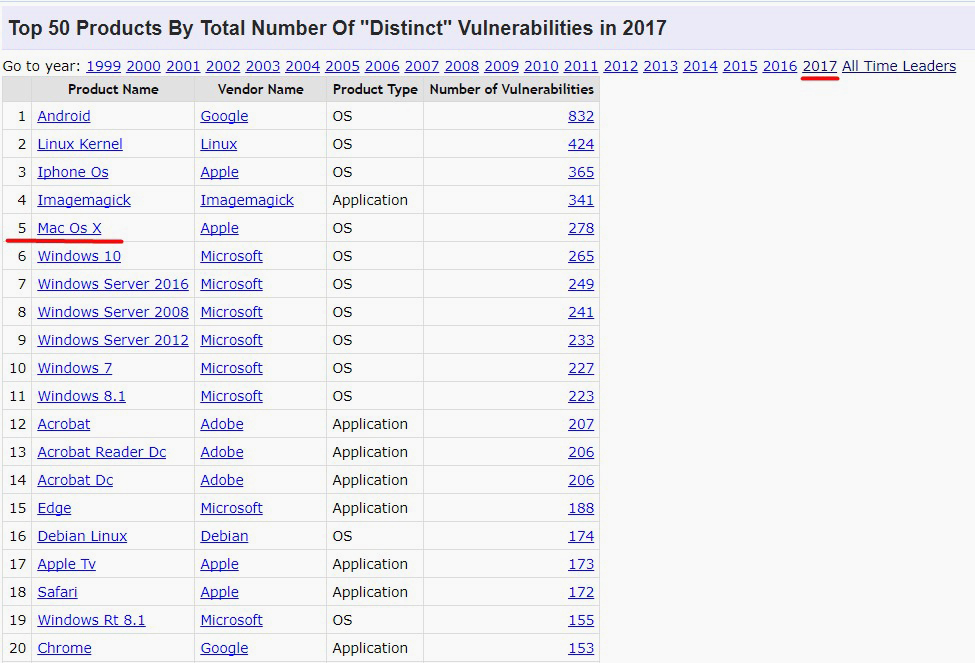

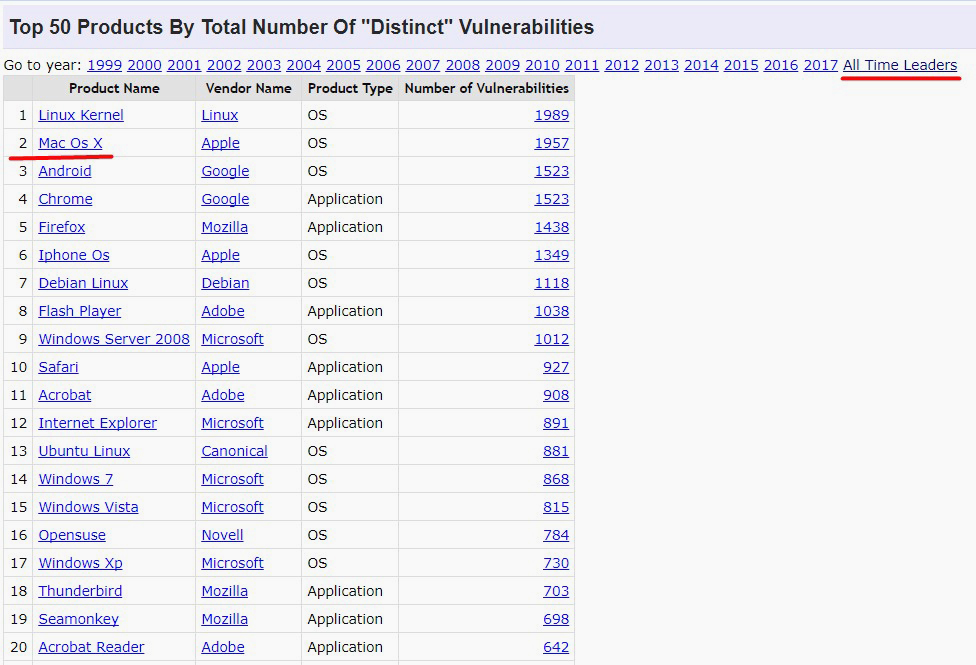

Сообщество Common Vulnerabilities and Exposures публикует списки продуктов с максимальным количеством уязвимостей. И продукты Apple регулярно оказываются в первых рядах этого антирейтинга.

За 2017 год macOS оказалась на пятом месте. iOS, к слову, на третьем. Windows 10 – на шестом месте, в ней нашли на 13 дыр меньше, чем в macOS.

За всё время macOS (совместно с OS X) занимает вторую строчку и уступает лишь ядру Linux Kernel. 1957 уязвимостей против 1989 соответственно.

Эксплоиты для взлома macOS

Эксплоит – программа, которая эксплуатирует уязвимость в программном обеспечении для несанкционированного доступа. Понятное дело, просто так эксплоиты в сеть не выкладывают. Выгоднее продать их разработчикам в рамках программ bug bounty (вознаграждение за найденные уязвимости) либо мошенникам, которые намерены взломать чужой компьютер. Либо использовать самостоятельно и вымогать деньги за возврат данных и т.п.

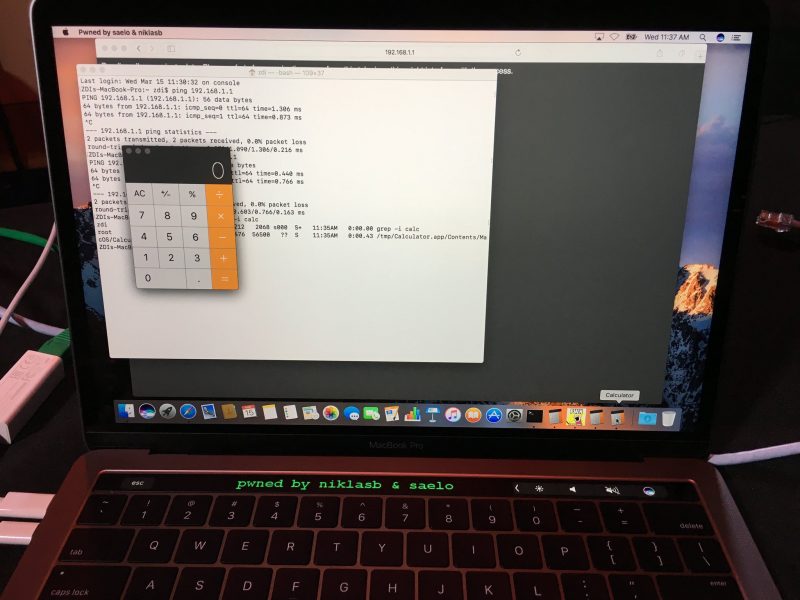

Новые эксплоиты появляются постоянно. К примеру, известный хакер Geohot (Джордж Хотц) провёл эксперимент с компьютером журналиста Бена Макича. Взломщик удалённо подключился к MacBook с помощью собственного эксплоита, а затем запустил браузер со своим сайтом geohot.com и приложение «Калькулятор» всего одной командой.

Кстати, вы же помните, что именно Geohot выпустил самый первый джейлбрейк для iPhone?

Как внедряют эксплойты? Варианта два:

- Заставить пользователя перейти по ссылке и выполнить на сайте вредоносный код с помощью уязвимости в браузере.

- Заставить пользователя открыть файл с кодом эксплойта, замаскированный под фото, архив, вложение в фишинговый e-mail и т.д.

Считаете, что на MacBook не нужен антивирус? Как бы не так! За год количество вредоносов для «мака» выросло на 744%, утверждает McAfee. Конечно, это всего 460 тыс. против 600 млн от общего количества, но тоже неслабо.

Проблема с эксплойтами заключается и в том, что не все антивирусы их обнаруживают. Необходим поведенческий анализ – без него шансы помешать эксплойту мизерные. К тому же эксплойты обычно ходят пачками (объединяются разработчиками в набор – кит) и проверяют систему сразу не все уязвимости.

Взлом с помощью iCloud

В iCloud доступна функция «Найти iPhone». Злоумышленники уже несколько лет используют её для блокировки iPhone, теперь пришел черёд MacBook.

Для взлома достаточно иметь логин и пароль от аккаунта жертвы в iCloud. Как получить его? Вариантов масса: от поддельной формы ввода до перебора перехваченных логинов и паролей от других сервисов и социальной инженерии.

Функция даёт возможность заблокировать компьютер с помощью пароля, установить подсказку с требованием выкупа и реквизитами. Кстати, для использования функции «Найти iPhone» на авторизованном устройстве с адреса https://www.icloud.com/#find или в фирменном приложении для iOS не потребуется двухфакторная аутентификация (о ней читайте далее). И это проблема.

Итак, получив доступ к вашему аккаунту в iCloud, злоумышленники не имеют полного контроля над учётной записью. Но имени пользователя и пароля хватает для удалённой блокировки устройства.

Чем это грозит? Как минимум невозможностью работать на MacBook. О массовых утечках данных сообщений не было.

- Отключите опцию «Найти iPhone» в настройках.

- Смените пароль Apple ID в iCloud.

Если вы стали жертвой такого взлома, обратитесь в техподдержку Apple. Не платите выкуп – не поддерживайте фишерский бизнес! Правда, учитывайте, что решение проблемы специалистами Apple может занять несколько дней.

Двухфакторная аутентификация и двухэтапная проверка

Apple предлагает два типа защиты – собственно, двухфакторную аутентификацию и двухэтапную проверку. Проверка реализована на базе механизма доставки сообщений для функции «Найти iPhone».

Чтобы взломать аккаунт в iCloud, защищённый двухэтапной проверкой, существует четыре способа:

- Считывание одноразового кода с доверенного устройства – элементарно подсмотреть на экране.

- Кража SIM-карты из смартфона и получение SMS на неё. Сложнее, но теоретически возможно.

- Клонирование SIM-карты у оператора по поддельной доверенности. Это стало прямо эпидемией в последние годы.

- Самый сложный вариант – скопировать двоичный маркер аутентификации с компьютера пользователя.

Двухфакторная аутентификация надёжнее. Если она включена, то при любой попытке зайти в учетную запись Apple ID с нового гаджета на все доверенные устройства приходит интерактивное уведомление. Чтобы прочесть его, нужно разблокировать устройство и подтвердить получение одноразового кода в отдельном окне.

И вот здесь кроется различие. При двухфакторной аутентификации push-уведомления в любом случае будут доставлены на все устройства. Так что пользователь сможет на одном из них заблокировать попытку входа и таким образом опередить мошенника.

Фактически привязка номера телефона к учётной записи играет на руку ворам. Потому что SMS или звонок на доверенный номер – варианты для подтверждения и при двухфакторной аутентификации.

Зато считать одноразовый код с доверенного устройства без разблокировки не получится. А получить доступ к SIM-карте объективно сложнее, чем подсмотреть номер на экране.

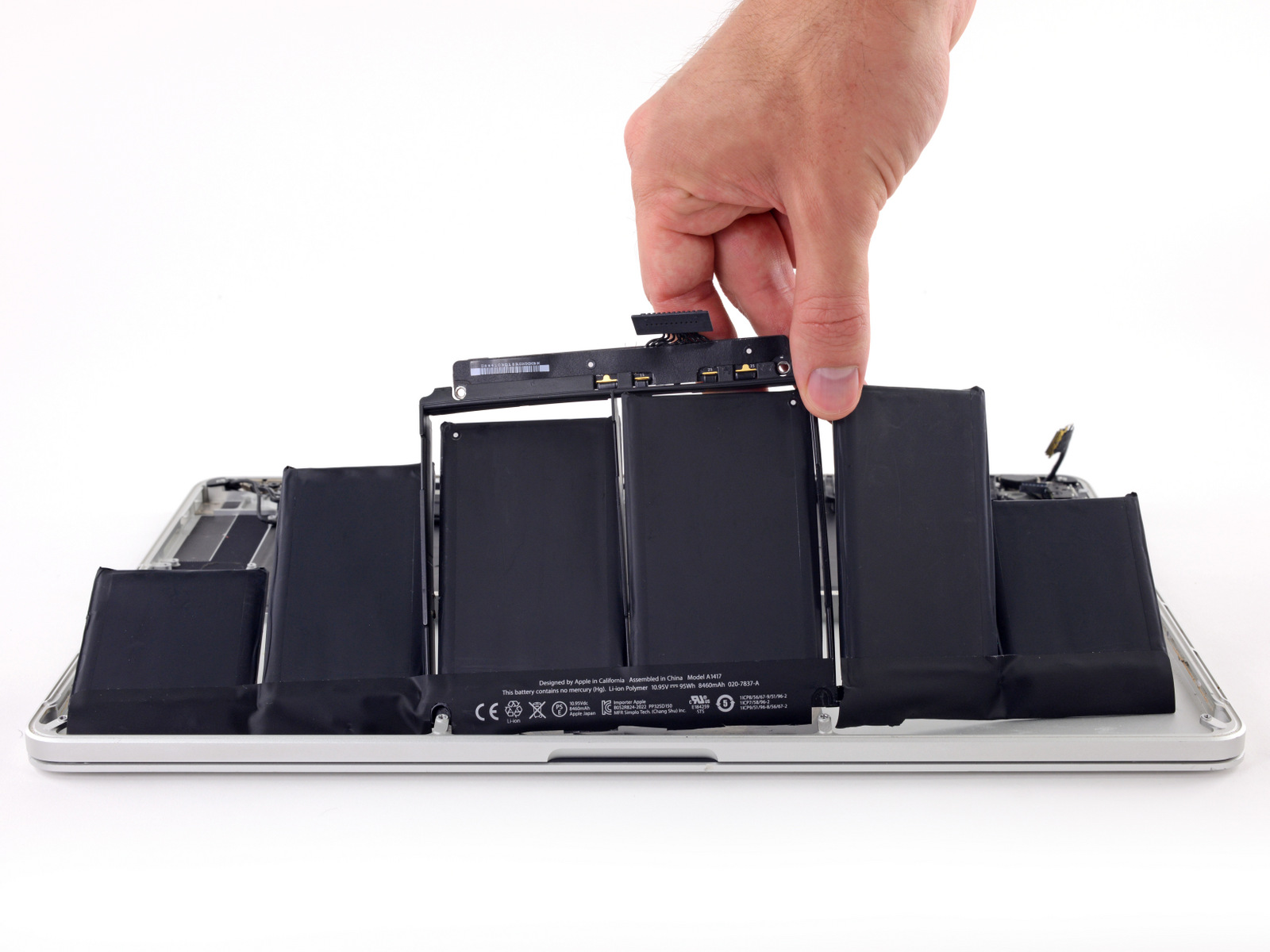

Взламывают даже батареи

Проблема батарей MacBook в том, что они шибко умные. У каждой батареи есть специальный чип с системным программным обеспечением, который позволяет ей взаимодействовать с другими компонентами и контролировать расход энергии.

«Белый» хакер Чарли Миллер на конференции Black Hat в 2015 году показал, что управлять батареями можно удалённо. Он использовал стандартный заводской пароль, чтобы получить доступ в микропрограмме контролера заряда батареи Texas Intruments. При сборке ноутбука его почему-то не сменили.

Итог работы Миллера – батарея выведена из строя. Правда, хакер не устраивал красочное шоу со взрывами и возгоранием, но заявил, что теоретически и такое возможно. Понятно, что тогда бы от ноутбука мало что осталось…

Понятное дело, что после этого пароли стали менять. По крайней мере, на контроллерах батарей.

Радует только то, что подобные взломы осуществляют в основном для демонстрации самой возможности получения доступа. Или из хулиганских побуждений. Массовый характер они пока не носят.

Сколько стоит взлом MacBook

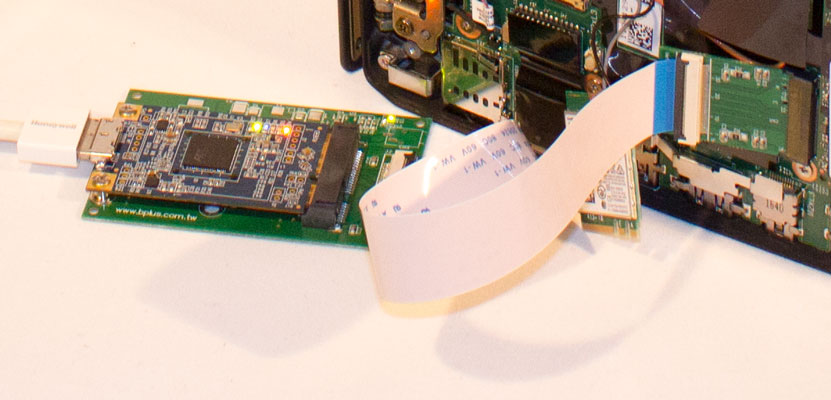

Эксперт по безопасности Ульф Фриск из Швеции за 300 долларов собрал устройство, с помощью которого взломал MacBook Air, диск которого был защищён FileVault2. Гаджет Фриск подключил к Thunderbolt, затем нажал Ctrl+Cmd+Power, и вскоре пароль для расшифровки диска показался на экране.

Фриск заявил, что взлом оказался возможет по двум причинам. Прежде всего, в macOS оперативная память не очищалась после принудительной перезагрузки. Кроме того, ОЗУ в принципе не была защищена от прямого доступа до момента загрузки.

Обе проблемы исправили в macOS 10.12.2 в декабре 2016 года. Но если вы не обновлялись с того момента, можете скачать программное обеспечение на GitHub. Там же найдёте список нужных компонентов и инструкцию по сборке гаджета для взлома.

ЦРУ использовала прибор для взлома MacBook, который подключался к Thunderbolt или USB. Гаджет получил название Sonic Screwdriver («Ультразвуковая отвертка»). Известно о нём стало из документов, выложенных WikiLeaks в конце марта 2017 года.

Документы также рассказали об эксплоитах, которые записывались непосредственно в прошивку MacBook. Антивирусы и обычные инструменты экспертов-криминалистов их не замечали. Кстати, на iPhone перед покупкой также устанавливали «маячки». Но взломать iOS оказалось сложнее.

Архив с описаниями лежит на WikiLeaks и доступен всем. К счастью, практически все (если не все) описанные уязвимости Apple уже закрыла. Но продолжение следует…

В марте 2017 года на хакатоне Pwn2Own, который ежегодно проводится организацией Zero Day Initiative, хакеры заработали на взломе macOS в общей сложности 62 тыс. долларов. К примеру, использовав десять найденных уязвимостей в macOS, они получили права суперпользователя.

Дважды взломали браузер Safari – как раз благодаря правам суперпользователя. Первая команда получила за это 28 тыс. долларов, так как атака сработала не до конца. Команда использовала use-after-free в Safari в сочетании с тремя ошибками логики и разыменованием нулевого указателя, а как раз use-after-free в бета-версии браузера незадолго до этого исправили. Вторая команда заработала 35 тыс. за абсолютный успех и извлечение из браузера конфиденциальной информации.

Для взлома Touch Bar новых MacBook Pro эксплуатировали пять разных уязвимостей. На панель смогли вывести сообщение через командную строку.

С другой стороны, призовой фонд составлял 1 млн долларов. Так что 6,2% от него – не так много. На взломе Ubuntu, Chrome, продуктов Microsoft получилось заработать больше.

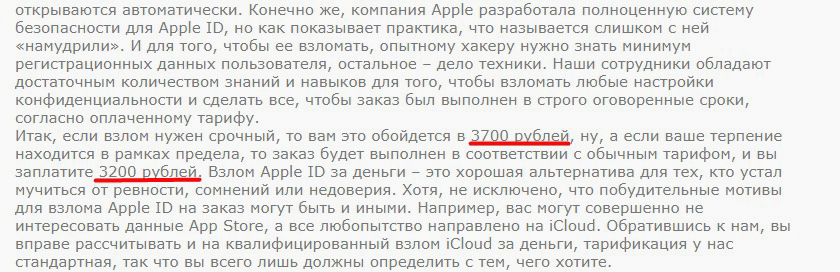

На сайтах и форумах взломать MacBook (речь идёт о взломе Apple ID) предлагают за 3000 рублей и более. Обещают даже вернуть деньги в случае неудачи. И скидки делают.

Взломщики используют относительно свежие наборы эксплоитов – «отмычки», которые быстро окупаются. Впрочем, такой «бизнес» описан в ст. 272 УК РФ. Так, если взламывает группа лиц по предварительному сговору, это наказывается:

- штрафом в размере до 500 тыс. рублей;

- или в размере заработной платы или иного дохода осужденного за период до трех лет;

- с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет;

- либо ограничением свободы на срок до четырех лет;

- либо принудительными работами на срок до пяти лет;

- либо лишением свободы на тот же срок.

Выводы

Взломать можно всё, и уязвимости находятся постоянно. Разница в том, что на хакатоне или в программе bug bounty на этом можно заработать тысячи долларов, а во всех других случаях (в РФ) – до двух лет лишения свободы за самостоятельные «подвиги» или до пяти лет, если взламывать будете не в одиночку. Сами понимаете, что выгоднее.

(4 голосов, общий рейтинг: 4.50 из 5)

Хочешь больше? Подпишись на наш Telegram.

Источник: www.iphones.ru