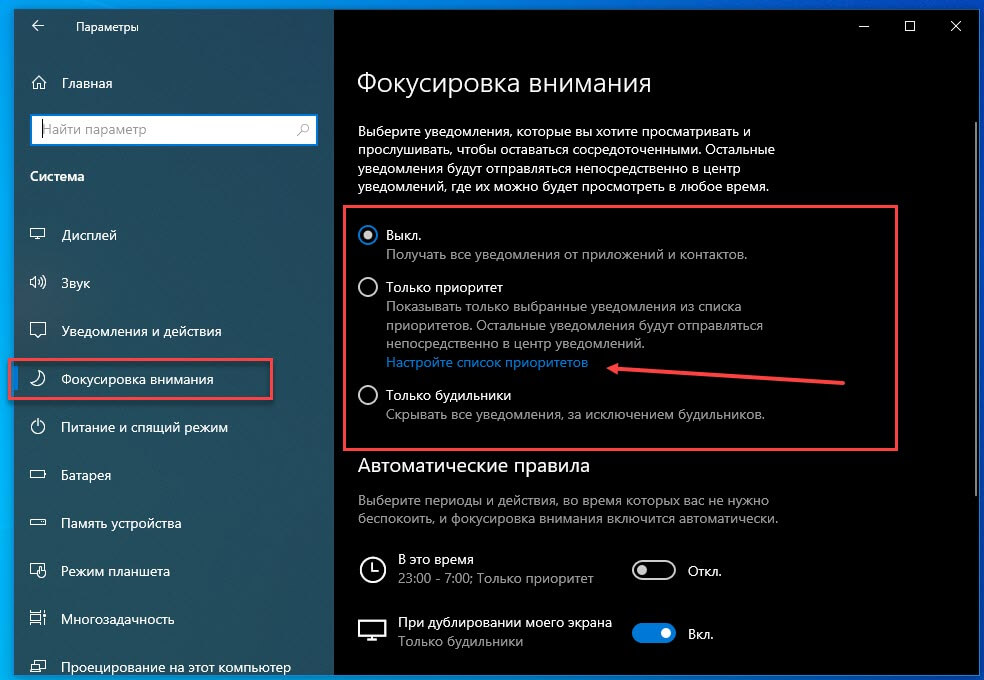

Фокусировка внимания — полезная функция в Windows 10, которая позволяет на некоторое время отключить уведомления. Функция имеет различные режимы, в которых уведомления становятся на паузу, если вы смотрите что-то в полноэкранном режиме или играете в игру. Она позволяет получать уведомления от определенных приложений, или вы можете настроить ее так, чтобы только важные уведомления могли прерывать вас. Если вы используете настройку «Только Приоритет» для «Фокусировки внимания» (Focus Assist), вы можете выбрать, в каких приложениях разрешено показывать уведомления. Вот как вы можете вносить в белый список приложения, которым можно показывать уведомления.

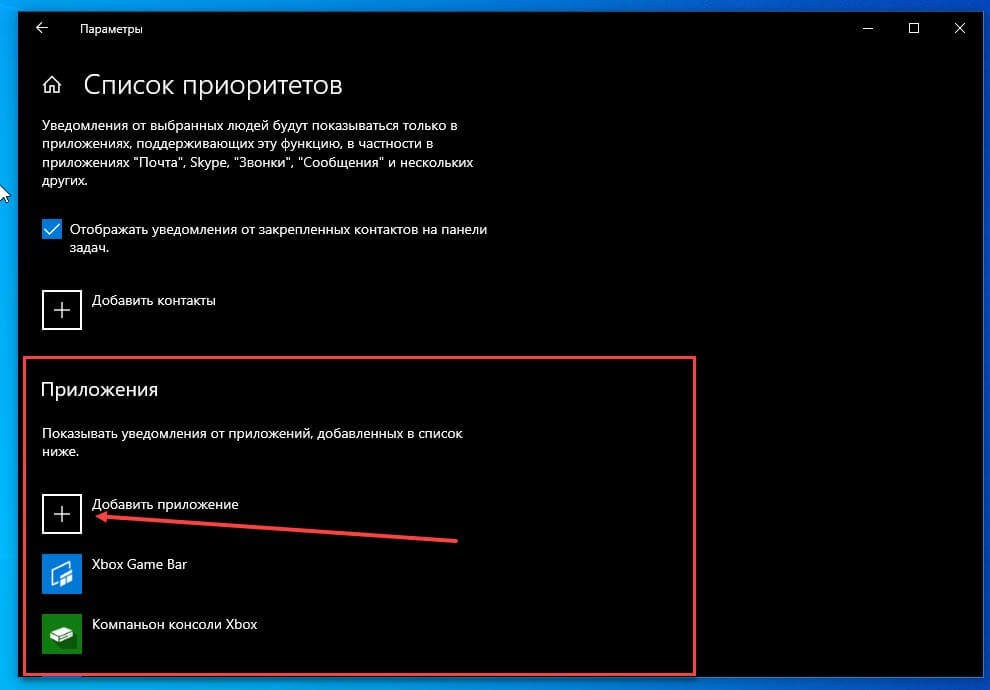

Вы должны знать, что белый список приложений создается с помощью встроенной функции Windows 10. Таким образом, у него есть ограничения, при которых не все приложения UWP могут быть включены в белый список.

Белый список приложений для показа уведомлений

Этот белый список применяется к режиму «Только приоритет» для функции «Фокусировка внимания». Откройте приложение «Параметры» и перейдите в группу настроек «Система». Выберите вкладку «Фокусировка внимания» и в пункте «Только приоритет» нажмите ссылку «Настройте список приоритетов».

Как добавить программу в исключения брандмауэра Windows как добавить приложение в исключения

Примечание: Вам не нужно включать режим «Только приоритет» для доступа к списку приложений из белого списка.

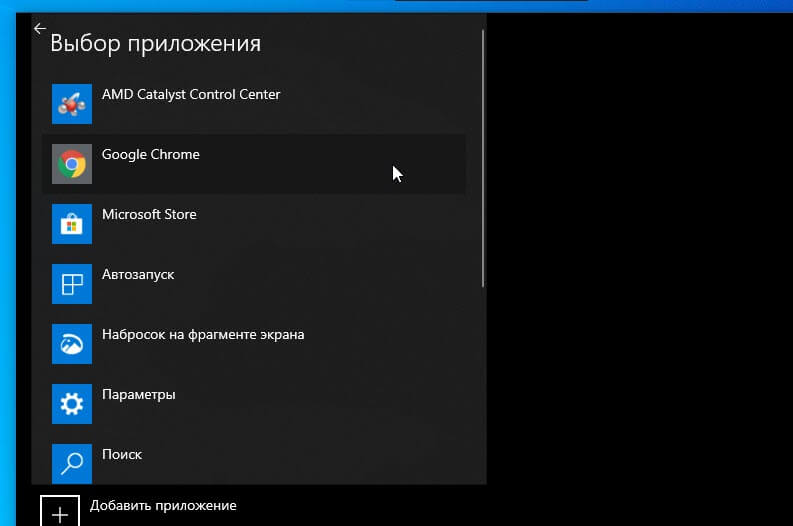

На следующем экране будут настройки для Почты, Скайпа, звонков, сообщений от определенных контактов. Прокрутите в низ, и вы увидите раздел приложений. Нажмите кнопку «Добавить приложение» и в раскрывающемся списке выберите приложение, которое хотите добавить в белый список. Это сделает свое дело.

Похоже, что приложения, которые не будут внесены в список, не показывают вам уведомления. Если зайдете раздел «Уведомления и действия» в приложении «Параметры», вы увидите, что там есть все приложения, и вы можете разрешить показывать им уведомления. Это означает, что им разрешено показывать уведомления, но не добавляет возможности самому приложению показывать уведомления. Если приложение не имеет функции уведомлений, оно не сможет ничего вам показать.

Классических программ, которые можно добавить в белый список, не много. Вы можете добавить Chrome или Firefox, но вы не можете добавить Steam, который показывает уведомления о новых сообщениях чата или игровых достижениях. Конечно, уведомления принадлежат самому приложению и не отправляются с помощью центра уведомлений Windows, так что это может быть еще одной причиной, малого количества классических программ.

Как добавить файл или папку в исключения Защитника Windows 10?

Источник: g-ek.com

Как добавить приложение в белый список андроид

Уже довольно давно в современных телефонах и смартфонах имеется такая встроенная функция как «Черный список» — возможность заносить контакты или номера в перечень тех, с которыми вы не хотите общаться. Однако, иногда требуется оградить себя от всех – кроме избранных. Для этого перечня существует свое название – «Белый список».

Далеко не во всех телефонах имеется возможность создавать белые списки по умолчанию, это касается и гаджетов с ос андроид. Какие же есть пути решения данной задачи? Во-первых, попробовать воспользоваться услугами вашего оператора сотовой связи (у нас же телефон, ы не забыли?). «Белый список» есть, например, у мегафона, услуга так и называется.

Внести в этот список можно до сотни любых номеров, если позвонят с другого, не внесенного в перечень, то получат сообщение об ошибочном звонке. Вроде бы все хорошо, но есть одно но – услуга платная. Да и не у всех мегафон. Так что попробуем другой способ.

ОС андроид предоставляет возможность своим пользователям устанавливать великое множество приложений, не ужели среди них не найдется нужного? Найдется! Whitelist Call Blocker – программа, предназначенная как раз для этого (да и название намекает уже).

Итак, бесплатно качаем с плей маркета и устанавливаем на свое устройство. Теперь на экране вашего гаджета появится вот такой новый значок со старинным телефонным аппаратом.

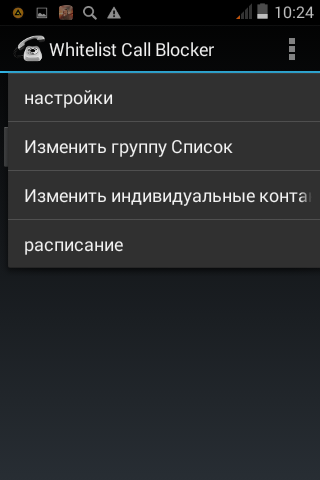

Однако, запускать пока не будем – надо перезагрузить устройство. После перезагрузки смотрим меню. И тут есть приятная неожиданность – оно на русском; перевод правда, не очень, но нам же главное функционал, правда?

Итак, рассмотрим пункты меню:

- Настройки:

- Включить значок уведомления;

- Показать их абонентов в истории абонента;

- Включить таймер;

- Enable Logging (для поддержки только).

Тут должно быть все понятно.

Отмечаем, к примеру, первый пункт – и вам могут звонить только те, кто есть в телефонной книге.

Выбираем, что нам надо, выходим на главную страницу и нажимаем «Услуги выключены» — надпись меняется на «Услуга активирована». И все – готово. Вот так просто можно оградить себя от нежелательных звонков на андроиде – установить приложение с функционалом «Белый список». Просто и бесплатно.

P.S. Номер телефона входящего звонка (как его принимает аппарат) должен быть именно таким, как записано в телефонной книге — иначе возможно некорректное определение. Например, необходимо именно «+7», а не «8» в начале номера.

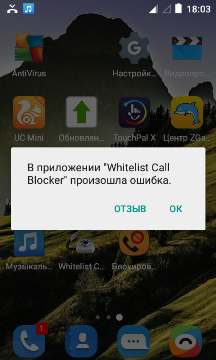

UPD: В приложении произошла ошибка

Стоит отметить, что программа может корректно работать не на всех моделях телефонов. Например, имеем телефон ZTE blade a5 pro. Если на него установить приложение Whitelist Call Blocker, внести определенные номера в белый список и включить, то при звонке с номера, не внесенного в этот список, программа выдает ошибку, а звонок проходит:

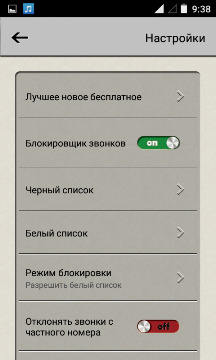

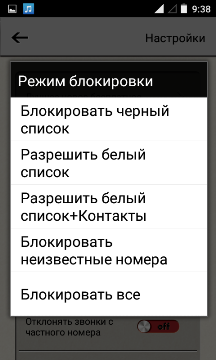

Если такая ошибка высвечивается и на вашем телефоне, то можно попробовать поискать замену. Например, Блокировщик звонков . После установки идем в настройки:

Ставим «Разрешить белый список». Далее в белый список добавляем номера и все:

Теперь все, кто хочет дозвониться вам с любого другого номера, не внесенного в разрешенные, не сможет это сделать. Отлично работает против коллекторов, к примеру.

разные статьи, андроид, телефоны

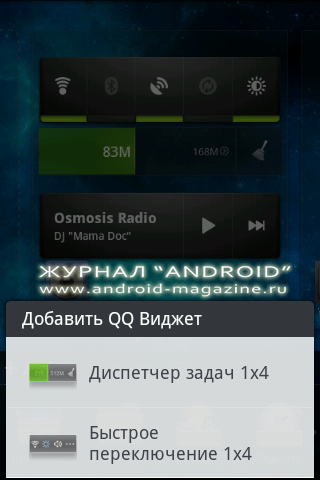

2. После, на рабочем столе, появится виджет «Диспетчера задач». Как мы видим, виджет показывает зеленую полоску, на которой указано 83М. Это означает, что телефон использует 83Мб оперативной памяти. Так же мы видим число 168М. Это общее количество оперативной памяти.

Для того, чтобы закрыть открытые приложения, достаточно нажать на значок кисточки.

А как сделать так, чтобы не закрылись нужные приложения?

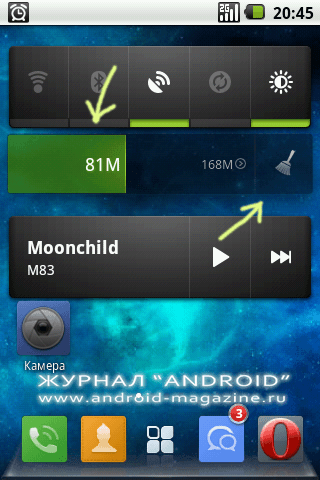

Обычно эту функцию используется для приложений, которые должны быть запущены постоянно. Например будильник или черный список вызовов. Если нажать на виджет «Диспетчер задач», то можно увидеть, какие-именно приложения запущены в данный момент. Мы видим множество ярлычков — это всё запущенный приложения.

На некоторых ярлычках присутствует изображение замка. Это означает, что приложение добавлено в белый список. Для того, чтобы добавить приложение в белый список, нужно выделить его долгим нажатием и выбрать значок «Блок».

Для проверки белого списка, достаточно нажать «Очистить все» или кистоку на рабочем столе.

Андрей redmi note 4x | из Redmi Note 4

| что интересно ,я и сам этого так и не понял |

|_!0|| | из Redmi Note 4X

| Да. Вопрос на засыпку!) А ну ка,адимны,подсобите!) |

| Открываем приложение Безопасность, в правом верхнем углу шестеренка — настройки, настройки модулей — Ускорение — Закрепление приложений — включить на нужных приложениях чекбокс справа. Второй способ более простой, открываем меню запущенных приложений, выбираем нужное, сдвинув вниз, откроется значек замка по которому нуно тапнуть вторым пальцем. Обратное действие открепит приложение. |

Андрей redmi note 4x | из Redmi Note 4

| чёто и не как ,ни первый,ни второй способ |

1729354773 Ответить | из Redmi 4A

| Там в настройках нет меню ускорения. А во вторых приложение которое нужно исключить не появляется в недавних т.к оно не полное. |

1729354773 Ответить | из Redmi 4A

scaur

Открываем приложение Безопасность, в правом верхнем у .

Источник: itehnology.ru

Белый список брандмауэра windows 7

Если паранойя подсказывает, что вы недостаточно защищены, а под рукой имеются только бесплатные инструменты для безопасности, то нужно это чувство удовлетворить! Под катом будем создавать белый список программ для выхода в сеть с помощью стандартного брандмауэра Windows, в том числе и на PowerShell.

Введение

Большинство энкодеров, троянов и других плохих вещей из мира киберугроз для своих темных делишек используют возможность выхода в сеть с устройства жертвы: получение ключа для шифрования файлов, отправка конфиденциальной информации и так далее. Антивирусные компании в борьбе с такими противниками натаскивают свои проактивные технологии, выпускают даже отдельные продукты для шифровальщиков, ну а для простых пользователей бесплатной защиты остается только более тонко настраивать свои рубежи самостоятельно. Со времен Vista встроенный в Windows брандмауэр стал неплох, но большую часть времени простаивает без дела, отбивая лишь неписаные входящие соединения в лучшем случае. Не все знают, но он умеет чуточку больше — фильтровать и исходящие соединения, стоит лишь только включить этот режим и правильно настроить.

Итак, приступим

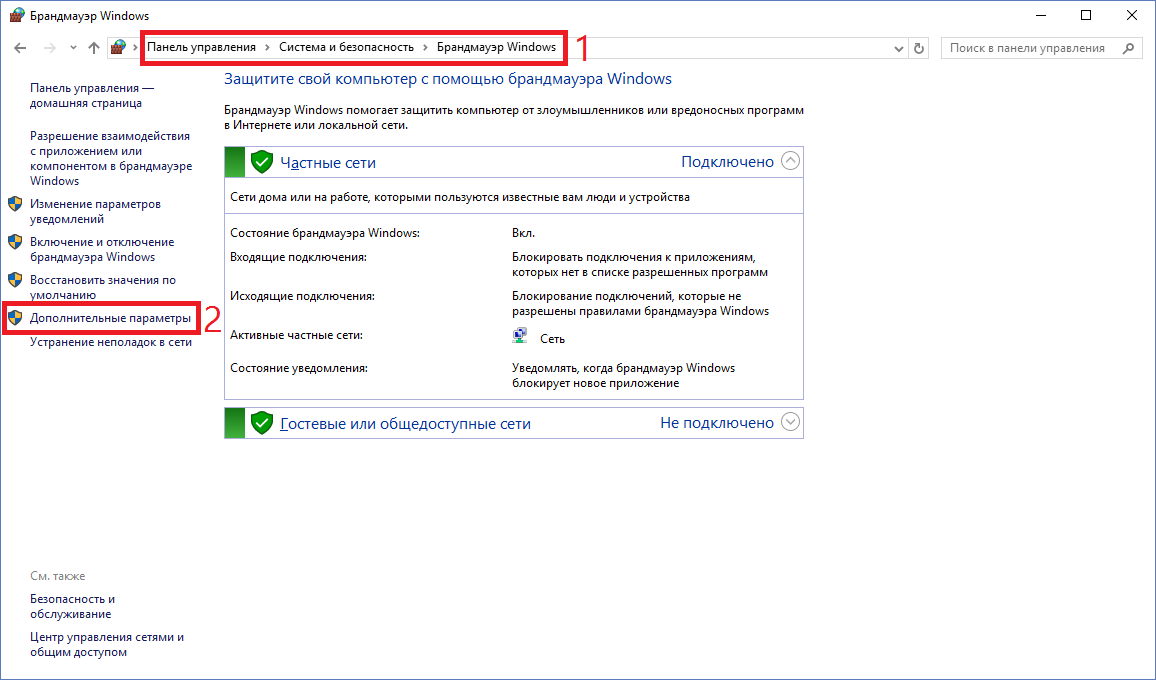

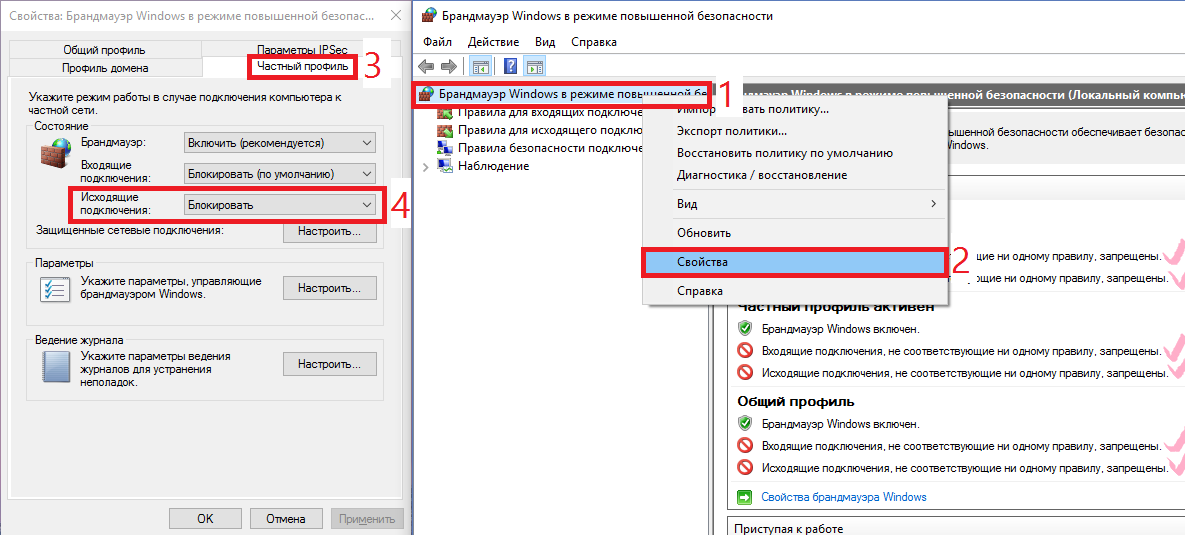

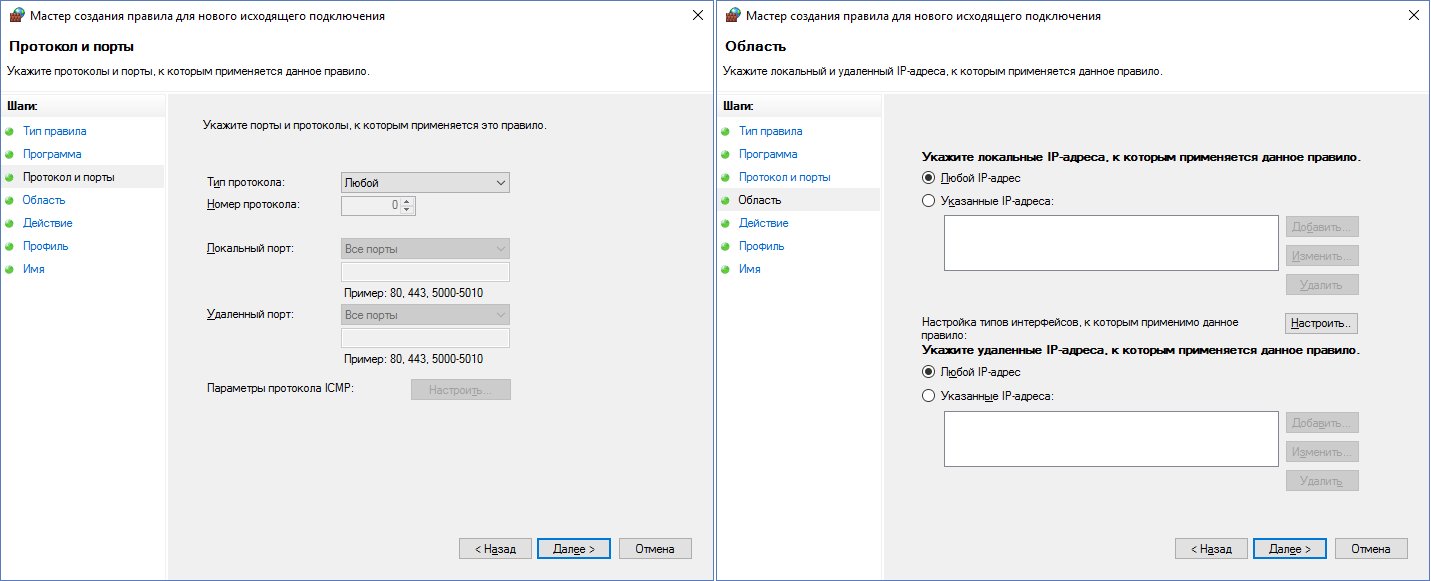

Первым делом необходимо запретить все исходящие соединения (входящие, считаем, уже запрещены — нужное ПО само, как правило, прописывает для себя исключения). Для этого идем в Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры. Далее выбираем «Брандмауэр Windows в режиме повышенной безопасности» и через правую кнопку мыши открываем Свойства. В зависимости от вашего сетевого профиля (частный — локальная сеть с маршрутизатором, общий — напрямую в интернет, домен — доменная сеть) выбирается вкладка профиля и для исходящих соединений выбирается режим «Блокировать» (я настраивал для всех профилей одинаково).

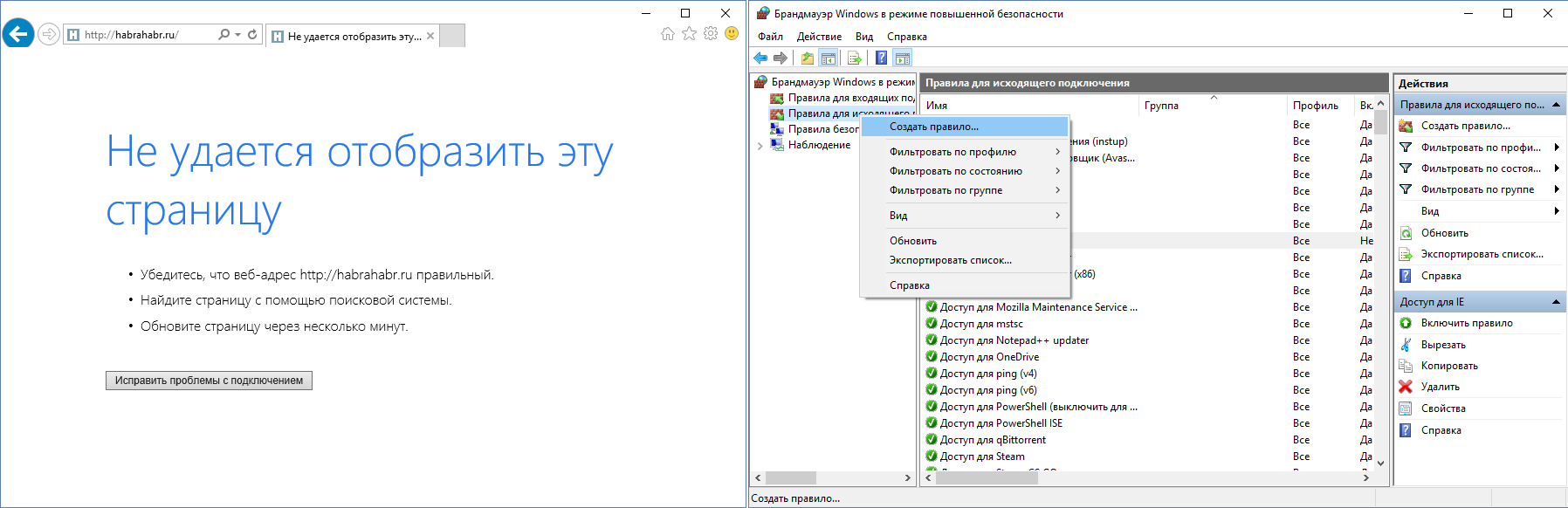

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows.

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows.

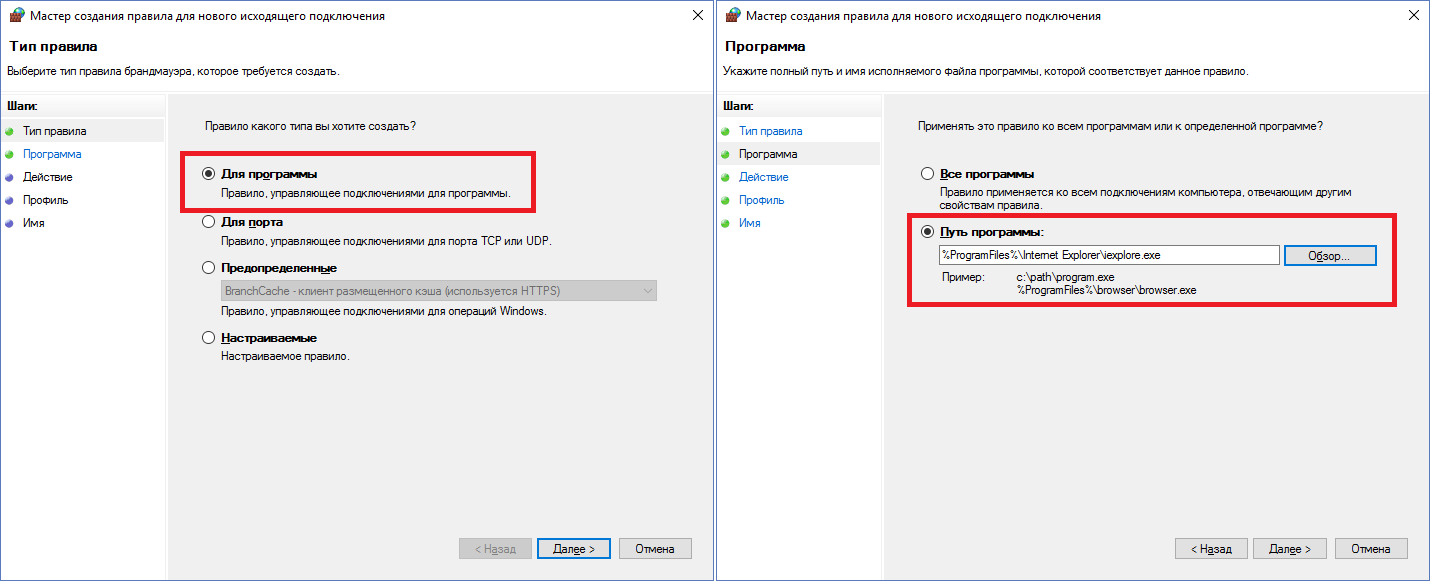

Нажимаем правой кнопкой на «Правила для исходящего подключения» -> Создать правило. Открывается окно с 4-мя типами правил, для IE подойдет первый — «Для программы». Далее нужно указать путь к программе — в нашем случае — C:Program FilesInternet Exploreriexplore.exe . Не забываем, что обладатели 64-битных систем должны создать еще одно такое же правило, только для Program Files (x86) (там IE тоже установлен).

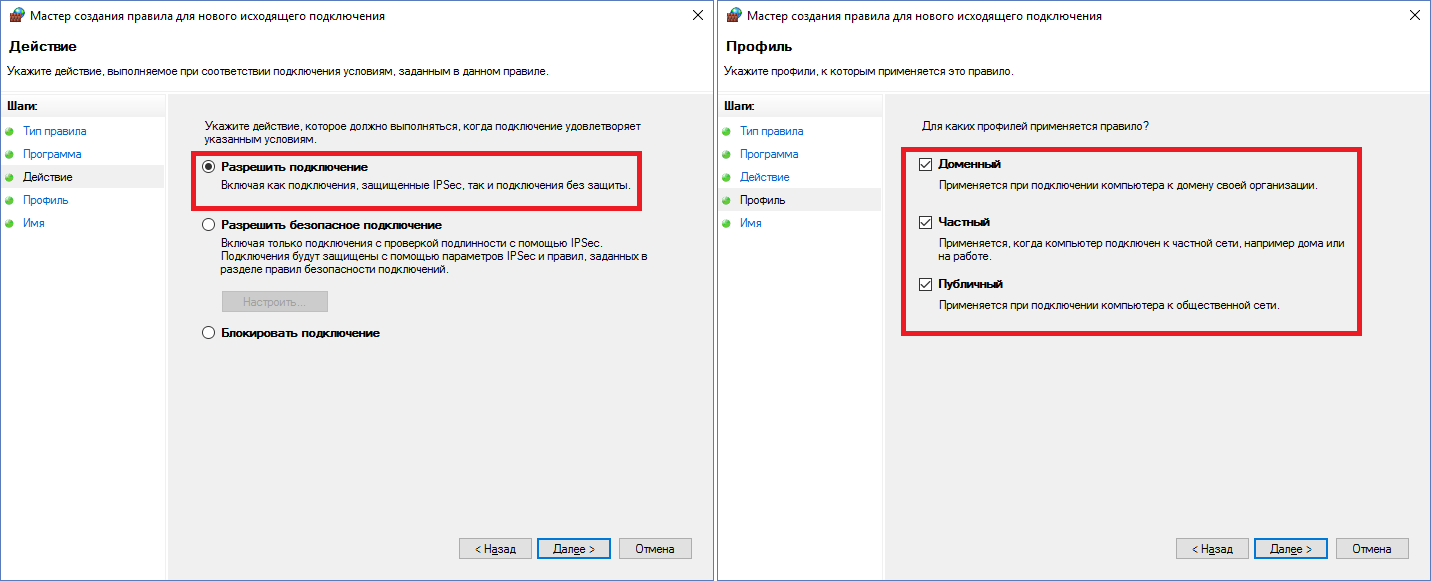

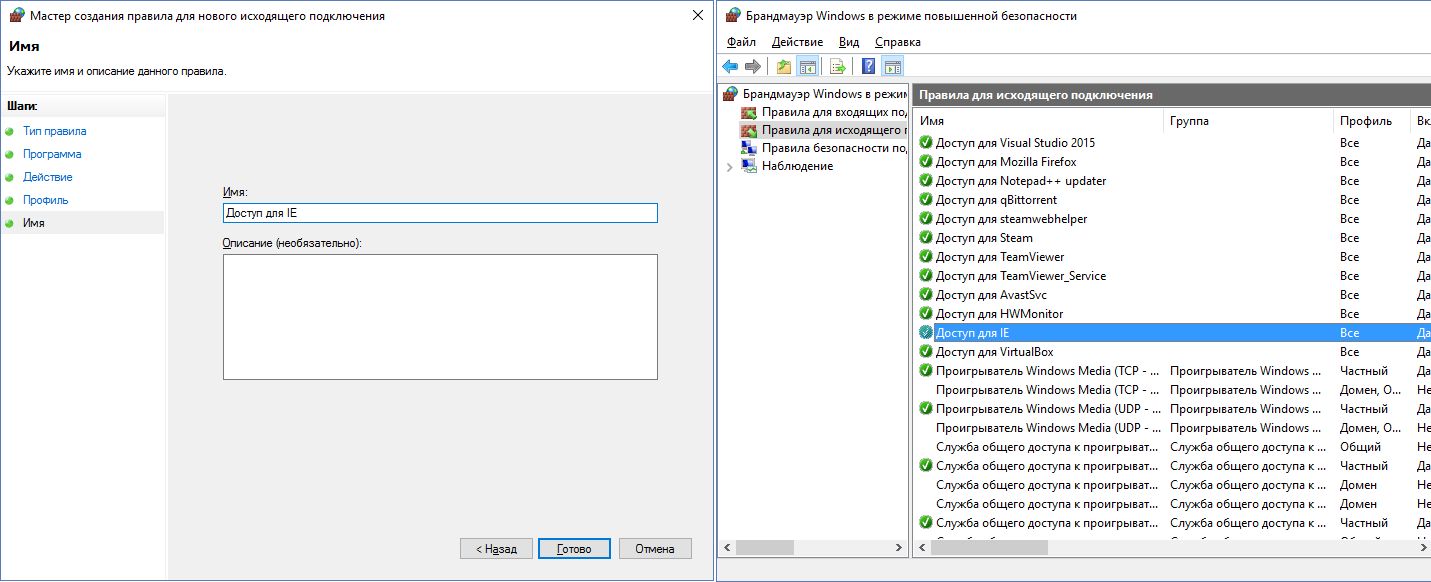

После выбора файла необходимо выбрать пункт «Разрешить подключение», далее отметить галками нужные сетевые профили. Осталось только придумать название для нашего правила. Рекомендую все правила писать с одного и того же слова/символа, потом искать будет удобнее. Созданное правило будет отображаться в общем списке.

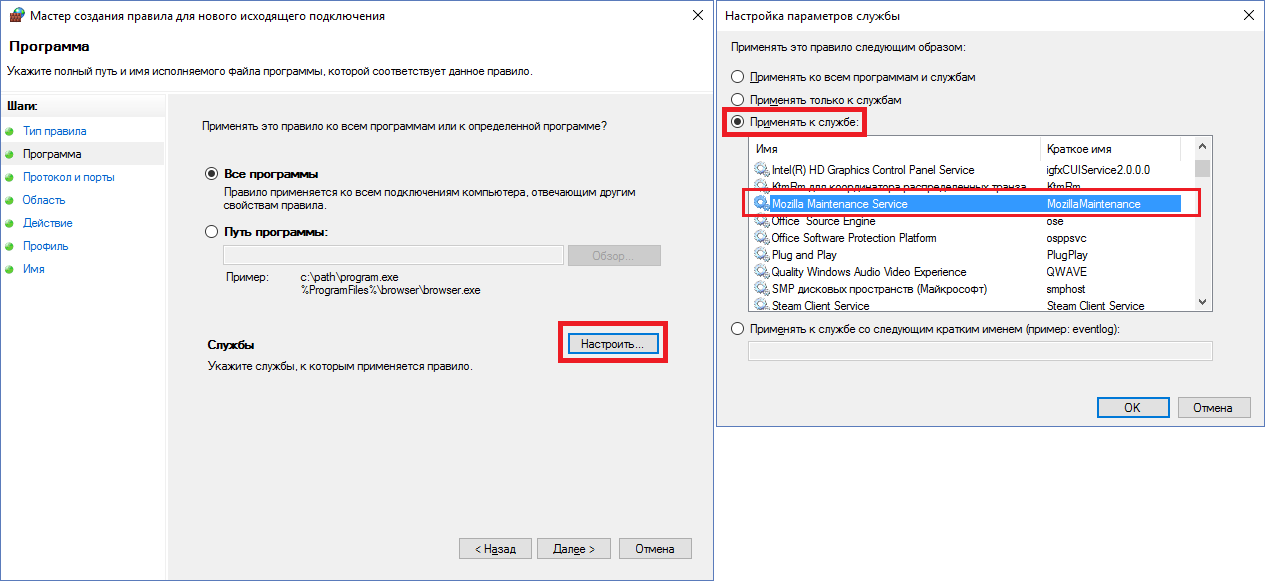

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое».

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое».

Далее нажимаем «Настроить», выбираем «Применять к службе» и ищем в списке нужную службу или чуть ниже вводим название службы вручную. Затем предлагается настроить протокол и порты, но в данном случае их можно оставить по умолчанию — программа доверенная и шут ее знает, чем она там пользуется при доставке и установке обновлений. IP-адреса аналогично не трогаем. Далее разрешаем подключение, выбираем профили и задаем название для правила.

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее.

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее.

Но это не сработает. Необходимо вместо службы добавлять правило «Для программы» и выбирать исполняемый файл службы C:Program Files (x86)TeamViewerTeamViewer_Service.exe (путь для 64-битной системы). Это частая ситуация, поэтому не спешите добавлять службы, начинайте с exe. Кроме этого в нашей системе перестанет работать ping.

Для него необходимо добавить правило по типу «Настраиваемое», все оставлять по умолчанию, только протокол выбрать ICMPv4 и внизу нажать «Настроить», где поставить галочку только рядом с «Эхо-запрос». Теперь ping и tracert будут работать. Для IPv6 повторить, но уже с протоколом ICMPv6.

Если правило уже создано, но необходимо что-то в нем изменить, это легко можно сделать, выбрав нужное правило в списке и зайдя в его свойства. На вкладках можно все настроить на любой вкус — привязать службу к определенному exe, ограничить программу в портах и т.д. Обновив систему с Windows 8.1 до Windows 10, я не мог создать работоспособное правило для OneDrive. Вроде бы простое правило для %USERPROFILE%AppDataLocalMicrosoftOneDriveOneDrive.exe и все должно работать. Но, потратив несколько месяцев, я пришел к тому, что, оказывается, надо было прописывать прямой путь C:UsersProfileNameAppDataLocalMicrosoftOneDriveOneDrive.exe , хотя в предыдущих ОС того же семейства все благополучно работало и с первым вариантом (загадка?).

Накопленный опыт и PowerShell

Список правил, накопленный за N-ое время, я представлю в виде команд для PowerShell — легче автоматизировать. Чтобы можно было запустить в PowerShell скрипт на исполнение, необходимо дать на это разрешение для неподписанных скриптов в системе (для параноиков можно потом вернуть на место): Блокировка всех исходящих соединений брандмауэром выглядит так: Команда для добавления правила для всех профилей и исходящего направления для explorer.exe — обновление плиток на Windows 8.1. Полагаю, что и на 10-ке используется:

Пусть у нас первая ячейка содержит название правила, а вторая ячейка хранит путь до программы. И у нас будет N таких двухячеечных строк — сколько штук правил.

Все это будем хранить в $programs . Начнем с простого: Internet Explorer, Google Chrome, Tor Browser, Yandex.Browser, Notepad++, Visual Studio 2015, qBittorrent, HWMonitor, OneDrive, PowerShell, PowerShell ISE, Steam, CS GO, TeamViewer и так далее — все более-менее простые приложения, которым для выхода в сеть нужен доступ из 1-2 файлов exe. Также в табличку можно при желании добавить хитрый Avast (ему еще нужна служба) и Firefox (+служба).

Все строки таблицы будем обрабатывать поштучно следующим образом: Кроме этого необходимо разобраться с нестандартными правилами и службами. Например, центр обновления работает через svchost.exe по протоколу TCP через порты 80 и 443. А магазин приложений использует для обновления отдельную службу WSService. Помимо этого не забываем про пинг и службы для нужных приложений: Вот и, пожалуй, все.

На этом повествование можно заканчивать. Передаю инициативу теперь в ваши руки, дерзайте! Надеюсь, Вы узнали что-то новое или хотя бы вспомнили хорошо забытое старое. Итоговый скрипт (.ps1) можно обнаружить под спойлером ниже. Источник

Создание исключения в брандмауэре Windows 7

С учетом того, что выше было сказано о том, насколько важным является брандмауэр для безопасности компьютера, предлагаемое далее описание того, как можно “затыкать дыры” в этом брандмауэре, может показаться, мягко говоря, немного странным. На самом деле ничего необычного в этом нет, по крайней мере “за кулисами”, поскольку в программах вроде Microsoft Office Outlook и iTunes брандмауэр Windows часто конфигурируется так, чтобы он позволял им получать доступ к Интернету.

- Разрешение существующего исключения. В Windows 7 поставляется список программ и служб, которые часто используются в качестве исключений и которые просто сразу можно включать и отключать.

- Добавление программы в качестве нового исключения. Если нужной программы в упомянутом списке нет, ее можно добавить в этот список самостоятельно.

- Добавление порта в качестве нового исключения. Еще в качестве исключения можно указывать и порт, и тогда брандмауэр будет разрешать пересылку данных туда и обратно через этот порт.

Далее показано, как создавать исключения этих трех типов.

Активизация существующего исключения

В брандмауэре Windows предлагается список программ, служб и иногда портов, которые в текущий момент активизированы как исключения или которые часто активизируются как таковые, но на данном компьютере пока это еще не делалось. Он представляет собой простейший способ для настройки исключения, поскольку предусматривает просто установку одной или двух отметок. Ниже перечислены шаги, необходимые для настройки исключений.

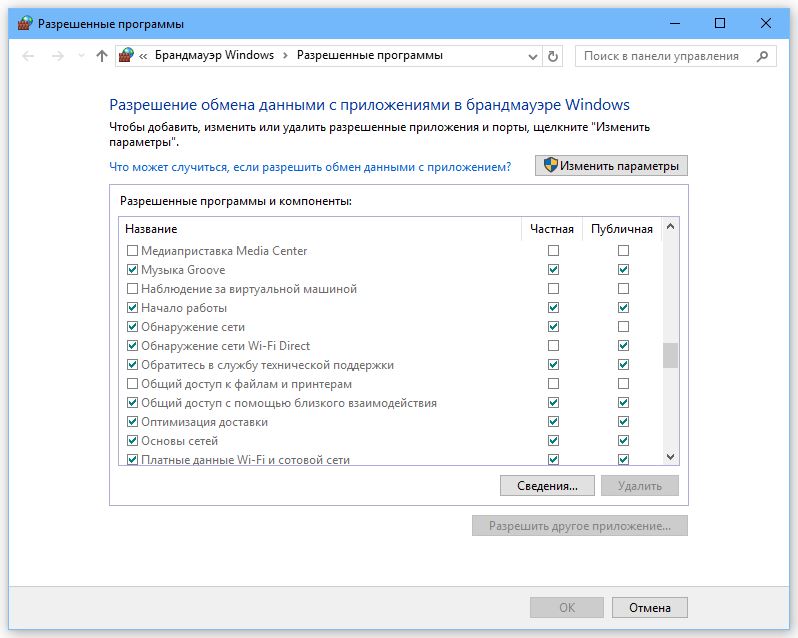

- Щелкните на кнопке Пуск, введите в поле поиска слово брандмауэр и затем выберите в списке результатов вариант Разрешение запуска программы через брандмауэр Windows. Появится окно Разрешенные программы.

- Щелкните на кнопке Изменить параметры. Это сделает предлагаемый в брандмауэре список исключений доступным, как показано на рисунке.

- Установите в столбце Домашняя или рабочая (частная) отметку напротив исключений, которые требуется активизировать.

- При наличии подключений к каким-то публичным сетям (вроде беспроводных точек доступа) и желании, чтобы исключение действовало и в этих сетях, установите отметку напротив требуемого исключения в столбце Публичные.

- Щелкните на кнопке ОК, чтобы выбранные исключения вступили в силу.

Добавление программы в качестве нового исключения

Если нужные программы или порты в предлагаемом списке исключений отсутствуют, их можно добавить вручную. Необходимые для этого шаги выглядят следующим образом.

- Щелкните на кнопке Пуск, введите в поле поиска слово брандмауэр и затем выберите в списке результатов вариант Разрешение запуска программы через брандмауэр Windows. Появится окно Разрешенные программы.

- Щелкните на кнопке Изменить параметры. Это сделает предлагаемый в брандмауэре список исключений доступным.

- Щелкните на кнопке Разрешить другую программу. Появится диалоговое окно Добавление программы.

- Если нужная программа присутствует в списке, щелкните на ней, а если нет — щелкните на кнопке Обзор и отыщите ее исполняемый файл в диалоговом окне Обзор, после чего выделите его и щелкните на кнопке Открыть.

- Щелкните на кнопке Добавить. Брандмауэр Windows добавит выбранную программу в список исключений.

- Установите напротив нее отметку в столбце Домашняя или рабочая (частная).

- При наличии подключений к каким-то публичным сетям (вроде беспроводных точек доступа) и желании, чтобы исключение действовало и в этих сетях, установите отметку напротив этой программы и в столбце Публичные.

- Щелкните на кнопке ОК, чтобы исключение вступило в силу.

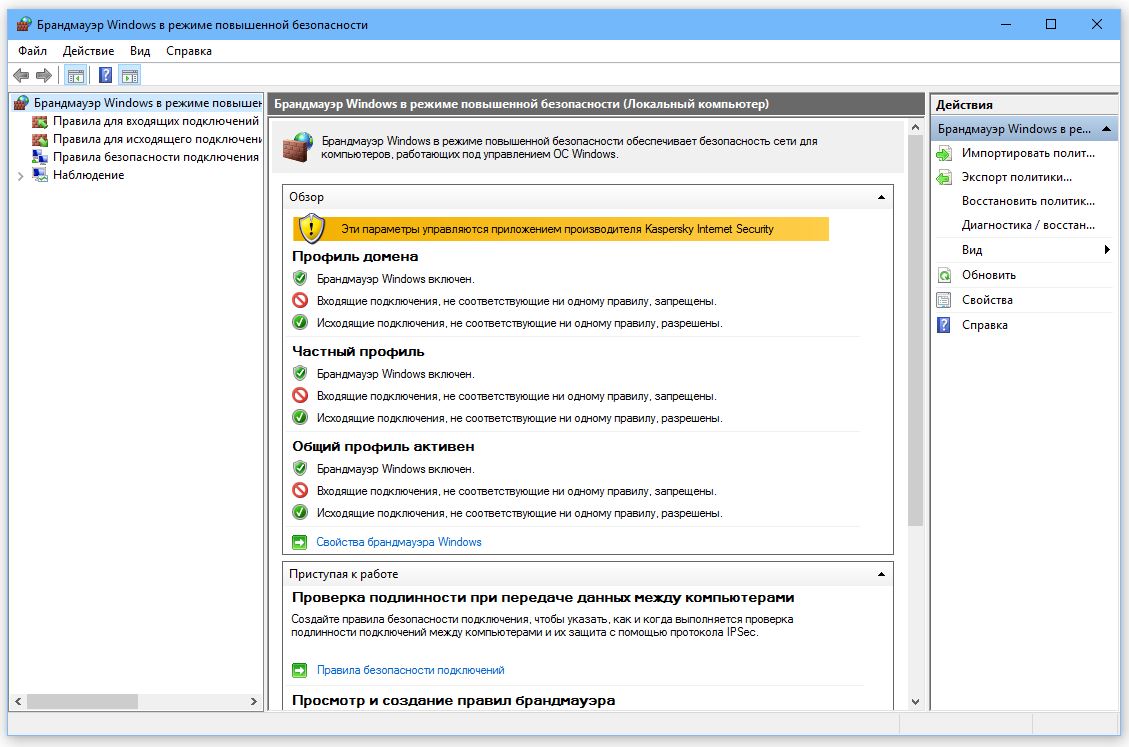

Добавление порта в качестве нового исключения

Открыть на компьютере какой-то порт с помощью окна Разрешенные программы невозможно. Вместо этого необходимо использовать поставляемую в составе консоли ММС оснастку под названием “Брандмауэр Windows в режиме повышенной безопасности”. Для ее загрузки выполните щелчок на кнопке Пуск, введите в поле поиска wf .msc, нажмите клавишу и введите свои учетные данные в окне Контроль учетных записей пользователей. Показано открывшееся после этого окно оснастки Брандмауэр Windows в режиме повышенной безопасности.

На домашней странице этой оснастки предлагается обзор текущих настроек брандмауэра, а также несколько ссылок для конфигу рирования и получения справочной информации о самой оснастке. Эта оснастка конфигурирует брандмауэр путем настройки политик и сохранения их в грех профилях. В случае подключения компьютера к сетевому домену используется профиль домена; при подключении компьютера к частной сети применяется частный профиль, а в случае подключения компьютера к общедоступной сети — общий профиль. Для изменения параметров этих профилей щелкните на ссылке Свойства брандмауэра Windows и затем модифицируйте необходимые параметры на вкладках Профиль домена, Частный профиль и Общий профиль (хотя параметры, предлагаемые по умолчанию, в принципе подходят в большинстве случаев). В панели справа содержится четыре следующих важных подраздела.

- Правила для входящих подключений. В этом разделе отображается список всех определенных правил для входящих подключений. В большинстве случаев эти правила неактивны. Для включения правила необходимо выполнить на нем щелчок правой кнопкой мыши и выбрать в контекстном меню команду Включить правило (или же выделить его и щелкнуть на ссылке Включить правило в панели Действия). Также можно создать свое собственное правило (как будет показано чуть позже), щелкнув правой кнопкой мыши на разделе Правила для входящих подключений и выбрав в контекстном меню команду Создать правило (или же щелкнув на ссылке Создать правило в панели Действия). Это приводит к запуску мастера создания правила для нового входящего подключения.

- Правила для исходящего подключения. В этом разделе отображается список всех определенных правил для исходящих подключений. Как и в случае входящих подключений, здесь можно как включать существующее правило, так и создавать свое собственное. Важно обратить внимание на то, что в этом разделе любое правило можно также настраивать. Для этого выполните на нем двойной щелчок для отображения его ведомости свойств и укажите, на какую программу должно распространяться его действие, разрешите или запретите подключения, настройте авторизацию компьютера и пользователя, измените порты и протоколы, а также укажите типов интерфейсов и служб.

- Правила безопасности подключения. Этот раздел предназначен для создания и управления правилами аутентификации, отвечающими за ограничения и требования, которые должны распространяться на подключения к удаленным компьютерам. Щелчок правой кнопкой мыши на этом разделе и выбор в контекстном меню пункта Создать правило (или щелчок на ссылке Создать правило в панели Действия) приводит к запуск)’ средства Мастер создания правила для нового безопасного подключения.

- Наблюдение. В этом разделе отображаются активные параметры брандмауэра. Например, в подразделе Брандмауэр отображаются активные правила для входящих и исходящих подключений, а в подразделе Правила безопасности подключения — активные правила аутентификации.

Ниже перечислены шаги, с помощью которых в оснастке Брандмауэр Windows в режиме повышенной безопасности можно добавить порт в качестве нового исключения.

- Щелкните на разделе Правила для входящих подключений.

- Щелкните в панели Действия на ссылке Создать правило, чтобы запустить Мастер создания правила для нового входящего подключения.

- Выберите переключать Для порта и щелкните на кнопке Далее. Появится диалоговое окно Протокол и порты.

- Укажите протокол данных, к которому должно применяться данное правило, выбрав либо переключатель Протокол TCP, либо переключатель Протокол UDP. (Если нет уверенности, лучше выбирать протокол TCP.)

- Установите переключатель Определенные локальные порты и в расположенном напротив него текстовом поле введите порт, который требуется настроить как исключение.

- Щелкните на кнопке Далее. Появится диалоговое окно Действие.

- Выберите переключатель Разрешить подключение и затем щелкните на кнопке Далее. Появится диалоговое окно Профиль.

- Установите отметку рядом с каждым из профилей, на которые должно распространяться действие данного правила (т.е. рядом с Доменный, Частный и Публичный) и щелкните на кнопке Далее. Появится диалоговое окно Имя.

- Введите в текстовом поле Имя желаемое имя для исключения. Именно это имя и будет отображаться на вкладке Исключения, поэтому лучше, чтобы оно было как можно более описательным (например, Порт 80 для веб-сервера).

- Щелкните на кнопке Готово, чтобы исключение вступило в силу.

Источник: onecomp.ru