Существует несколько основополагающих методов поиска вирусов, которые применяются антивирусными программами:

- Сканирование

- Эвристический анализ

- Обнаружение изменений

- Резидентные мониторы

Сканирование

Сканирование является наиболее традиционным методом поиска вирусов. Оно заключается в поиске сигнатур, выделенных из ранее обнаруженных вирусов. Антивирусные программы-сканеры, способные удалить обнаруженные вирусы, обычно называются полифагами. Недостатком простых сканеров является их неспособность обнаружить полиморфные вирусы, полностью меняющие свой код.

Для этого необходимо использовать более сложные алгоритмы поиска, включающие эвристический анализ проверяемых программ. Сканеры могут обнаружить только уже известные и предварительно изученные вирусы, для которых была определена сигнатура. Поэтому программы-сканеры не защищают от проникновения новых вирусов. Как правило, сканеры устаревают уже в момент выхода новой версии.

Как создать СВОЙ АНТИВИРУС на КОМПЬЮТЕР?

Эвристический анализ

Эвристический анализ зачастую используется совместно со сканированием для поиска шифрующихся и полиморфных вирусов. В большинстве случаев эвристический анализ позволяет также обнаруживать и ранее неизвестные вирусы. В этом случае, скорее всего их лечение будет невозможно. Если эвристический анализатор сообщает, что файл или загрузочный сектор, возможно, заражен вирусом, вы должны отнестись к этому с большим вниманием. Необходимо дополнительно проверить такие файлы с помощью самых последних версий антивирусных программ сканеров или передать их для исследования авторам антивирусных программ.

Обнаружение изменений

Заражая компьютер, вирус делает изменения на жестком диске: дописывает свой код в заражаемый файл, изменяет системные области диска и т. д. На обнаружении таких изменений основываются работа антивирусных программ-ревизоров. Антивирусные программы-ревизоры запоминают характеристики всех областей диска, которые могут подвергнутся нападению вируса, а затем периодически проверяют их. В случае обнаружения изменений, выдается сообщение о том, что возможно на компьютер напал вирус. Следует учитывать, что не все изменения вызваны вторжением вирусов. Так, загрузочная запись может изменится при обновлении версии операционной системы, а некоторые программы записывают внутри своего выполнимого файла данные.

Резидентные мониторы

Антивирусные программы, постоянно находящиеся в оперативной памяти компьютера и отслеживающие все подозрительные действия, выполняемые другими программами, носят название резидентных мониторов или сторожей. К сожалению, резидентные мониторы имеют очень много недостатков, которые делают этот класс программ малопригодными для использования. Они раздражают пользователей большим количеством сообщений, по большей части не имеющим отношения к вирусному заражению, в результате чего их отключают.

Основные меры по защите от вирусов

- оснастить компьютер современными антивирусными программами, например Aidstest, Doctor Web, и постоянно обновлять их версии

- перед считыванием с дискет информации, записанной на других компьютерах, всегда проверять эти дискеты на наличие вирусов, запуская антивирусные программы

- при переносе на компьютер файлов в архивированном виде проверять их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами

- периодически проверять на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему с защищенной от записи системной дискеты

- всегда защищать дискеты от записи при работе на других компьютерах, если на них не будет производится запись информации

- обязательно делать архивные копии на дискетах ценной информации

- не оставлять в кармане дисковода А дискеты при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами

- использовать антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей

- для обеспечения большей безопасности применения Aidstest и Doctor Web необходимо сочетать с повседневным использованием ревизора диска Adinf.

Источник: studfile.net

Как работает антивирус

Мало кто задумывается о принципе работы антивирусного ПО. Зачастую его устанавливают, периодически обновляют, но на этом забота о программе заканчивается. Сам антивирус представляет собой средство борьбы с вирусами, троянами, программами-шпионами, червями, бекдорами и прочим мусором, который мы в огромных количествах черпаем из интернета.

Львиная доля подобных программ нацелена на ОС Windows. Во-первых, эта операционная система самая распространенная в мире. Во-вторых, уязвима к атакам и попыткам взлома из-за своей популярности. В-третьих, аудитория, использующая ОСь, не блещет особыми знаниями компьютерной грамотности. Для Linux и MacOS также есть шпионский софт, но он бесполезный от слова совсем.

Принцип работы антивирусов

Если разобраться, то любой продукт, будь то Касперский, Аваст, Нод 32 и не только, работает по тому же принципу, что и вирус:

- следит за трафиком;

- просматривает порты;

- удаляет и модифицирует файлы;

- правит реестр;

- сильно нагружает систему «левыми» службами;

- собирает статистику и отправляет ее разработчику.

Но система при этом работает довольно стабильно и быстро. Другое дело, что ставить параллельно два антивируса если и можно, то довольно глупо. Машина начнет адски тормозить, файлы двух программ станут воспринимать друг друга чем-то подозрительным, пытаясь «сожрать» один одного, остатки ПО будут качать недостающие фрагменты из сети и процесс повторится заново. Закончится все падением ОС.

Как антивирус защищает владельца

Если не вдаваться в подробности работы ПО, которые многим покажутся непонятными, хочется выделить 3 основных принципа действий антивирусов по отношению к шпионским программам:

- диагностика;

- профилактика;

- лечение.

В первом случае софт проверяет все места на HDD, ОЗУ и съемных носителях. Приоритет отдается тем участкам, которые чаще всего поражаются троянами (загрузочные сектора, исполняемые библиотеки, драйверы и т.д.). Если антивирус что-то находит – он автоматически оповещает пользователя.

Лечение может быть двух типов:

- попытка вылечить файл;

- помещение в карантин;

- удаление.

В первом случае ПО будет всячески пытаться восстановить работоспособность одного или нескольких файлов. Если ничего не получится – зараженные объекты удалятся с ПК навсегда. Целостность системы при этом может пострадать и ее придется восстанавливать.

На карантин файлы помещаются в том случае, если они ценны для вас, или содержат важные данные. В дальнейшем вы можете попытаться вылечить объект самостоятельно, или с помощью специалиста.

Профилактика – систематическое сканирование антивирусом в фоновом режиме. Вы можете и не подозревать о его работе (если ПК мощный и ресурсов достаточно). В этом режиме антивирус проверяет все открываемые программы, папки, файлы и не только. Если он обнаружит вирус или что-то подозрительное, сразу сообщит владельцу.

Методы обнаружения

На сегодняшний день различают 3 ключевых способа поиска различных червей и всего прочего мракобесия, которое портит ОС:

- сигнатурный метод;

- эвристический метод;

- брандмауэр (фаервол).

Сигнатуры

Принцип сигнатур следующий: антивирусная лаборатория выявляет новый вирус с последующим анализированием, выявляя сигнатуру – особый цифровой признак вредителя (вроде отпечатка пальца). Сигнатуры вносят в базу, которую скачивает пользователь при обновлении.

Достоинства в том, что метод надежный и используется очень давно. К тому же относительно быстрый.

Из недостатков хочется отметить огромное количество подобных троянов, которые имеют схожие сигнатуры. Из-за этого приходится разрабатывать шаблон, который вносится с базу, а затем на его основе разыскивается нежелательное ПО. При этом иногда возникают ложные срабатывания антивирусов, что периодически раздражает.

Эвристика

Многие программы имеют встроенный эвристический модуль поиска вирусов. Суть заключается в проверка всех программ и файлов, которые вы запускаете на ПК. Если антивирус обнаружил что-то сомнительное или подозрительное – он сразу же выдаст сообщение.

Достоинства в перспективности направления такого метода и способность реагировать на те угрозы, которых нет в базе сигнатур.

Недостаток заключается в «сырости», потому как нередки ложные срабатывания на безопасное ПО. Нередки случаи отключения модуля эвристики, который «раздражает», из-за чего система подвергает потенциальной угрозе. И данный метод довольно прожорлив к ресурсам ПК.

Брандмауэр

Фаерволы защищают сеть, т.е. локальные и глобальные подключения. Данный модуль зачастую является самостоятельным и продается в виде отдельной программы, либо уже встроен в систему (брандмауэр Windows тому пример). ПО контролирует входящий и исходящий трафик, ограничивая возможность соединяться с определенными ресурсами (белые и черные списки).

Из достоинств отметим возможность создать «свободный» интернет, работая исключительно со списком проверенных сайтов. Также можно установить на один из локальных шлюзов, создавая школьные или институтские сети узкой направленности (без соцсетей, мессенджеров и прочих «черных» сайтов).

Недостаток в сложности настроек. Чтобы создать действительно защищенную сеть, нужно хорошенько попотеть в сторону матчасти. Использование настроек «по умолчанию» делает брандмауэр огромным дырявым корытом.

Источник: useron.ru

Полная безопасность. Как работает антивирусная защита уровня шлюза

Сколько антивирусов необходимо для обеспечения безопасности локальной сети? На первый взгляд кажется, что это вопрос из серии «сколько нужно программистов, чтобы закрутить лампочку?» Но только на первый взгляд.

Если на личном компьютере теоретически можно вообще обойтись без антивируса, положившись на опыт его владельца и соблюдение элементарных правил цифровой гигиены, то в локальной сети работают пользователи разного уровня. Требовать от секретаря или бухгалтера такой же осведомленности и специфических знаний, как от специалиста техподдержки, несколько наивно. Именно поэтому в составе универсального шлюза безопасности (UTM) Traffic Inspector Next Generation (TING) имеется встроенный антивирус, который дополняет защитное ПО на рабочих местах. Какие практические задачи он решает и от каких угроз способен защитить? Давайте разбираться.

Как работают антивирусы?

Современные антивирусы используют сразу несколько методов обнаружения вредоносных программ. Основной, и исторически самый старый из них — сигнатурное детектирование. Когда вредоносная программа попадает в лабораторию антивирусной компании, она подвергается анализу, на основе которого формируется сигнатура — уникальный для каждого вредоноса набор байтов. Эта последовательность чем-то похожа на отпечатки пальцев: одна позволяет однозначно идентифицировать каждый файл, для которого создана сигнатура. В антивирусных лабораториях анализ вредоносных программ автоматизирован, сотрудники подключаются к процессу только в том случае, если вирус или троян накрыт неизвестным упаковщиком, а его код обфусцирован, из-за чего техника со своей работой не справилась.

Сигнатурное детектирование имеет ряд серьезных недостатков: во-первых, чтобы сбить детект, достаточно изменить в программе несколько байтов или повторно ее упаковать (справедливости ради стоит отметить, что некоторые вредоносы детектируются как раз таки по излюбленным вирусописателями упаковщикам). Во-вторых, до тех пор, пока образец малвари не попадет в антивирусную лабораторию, соответствующая сигнатура не будет добавлена в базы, а значит, программа не среагирует на такую угрозу. Злоумышленники об этом прекрасно осведомлены и не стесняются этим пользоваться: например, известен случай, когда распространявшиеся с одного из сайтов трояны при каждом скачивании «на лету» упаковывались с использованием UPX именно с целью обойти сигнатурное детектирование.

Второй метод, используемый антивирусными программами для выявления вредоносов — эвристический или вероятностный анализ. Работает он следующим образом. Для каждого действия, которое может выполнить в системе та или иная программа, антивирус условно определяет уровень потенциальной опасности. Антивирусный монитор внимательно следит за всеми запущенными процессами: если действия какой-то из работающих программ в совокупности превысят безопасный уровень, такой процесс будет остановлен, а пользователю показано предупреждение. Некоторые антивирусные программы используют другой метод: загружают исполняемый файл в специальный буфер, разбирают его на инструкции и исследуют их на предмет вредоносности.

Эвристический анализ позволяет выявить потенциально опасную программу даже в том случае, если ее сигнатуры еще нет в антивирусных базах. Но и он не лишен минусов: заложенные в антивирусный движок логические алгоритмы несовершенны, потому с использованием эвристики часто случаются ложноположительные срабатывания — когда угрозой признается совершенно безобидное приложение.

Наконец, еще один способ обнаружения вредоносных приложений — поведенческий анализ. В целом, он очень похож на эвристику: программа запускается в изолированном контейнере —«песочнице» — после чего антивирус отслеживает ее действия. Если они покажутся антивирусу опасными или подозрительными, запуск программы в реальной среде блокируется.

К сожалению, злоумышленники уже давно научились обходить этот вид анализа. Один из самых распространенных методов довольно прост: эмуляторы часто пропускают фрагменты кода, содержащие длительные паузы, потому что они могут вызвать зависание антивирусного движка. Троян или вирус фиксирует текущее время, «засыпает» на несколько секунд, а потом снова «смотрит на часы»: если локальное и системное время не совпали, вредоносная программа делает вывод, что она запущена внутри антивирусной «песочницы», и либо завершает свою работу, либо не выполняет никаких деструктивных действий. Другие вирусы выжидают несколько дней или недель, прежде чем начнут вредоносную деятельность — в этом случае пробный запуск в «песочнице» тоже не даст результата.

Из всего сказанного выше можно сделать вывод, что используемые антивирусами технологии по отдельности все-таки не идеальны, но их сочетание оставляет вредоносным программам меньше шансов проникнуть в систему.

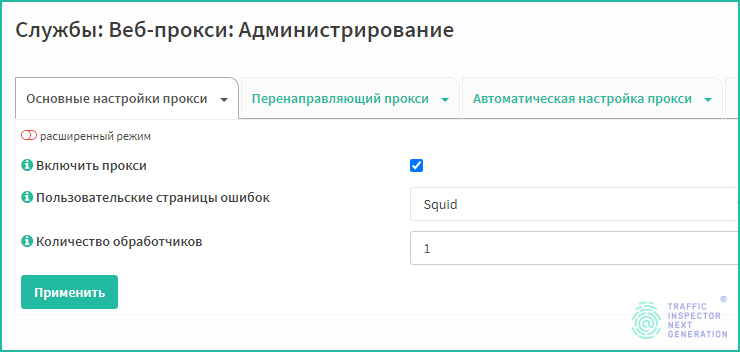

Антивирусная защита на шлюзе безопасности

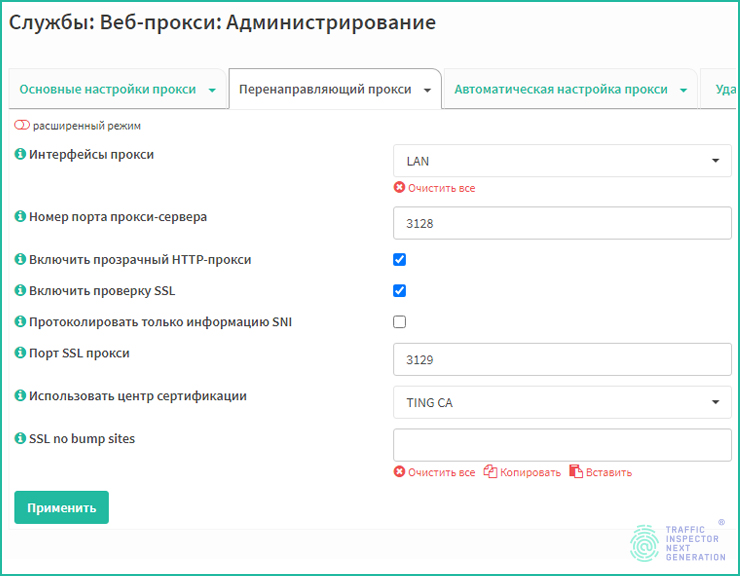

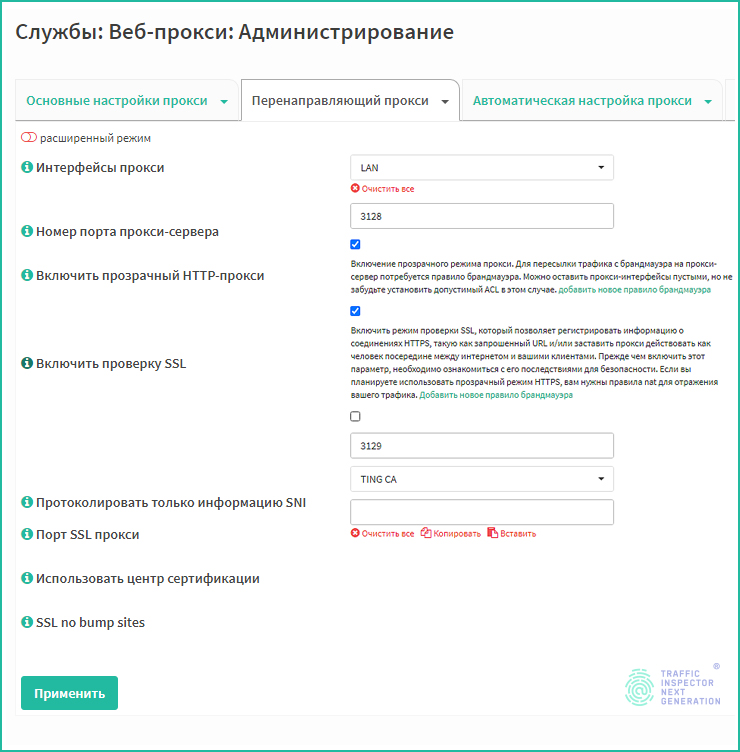

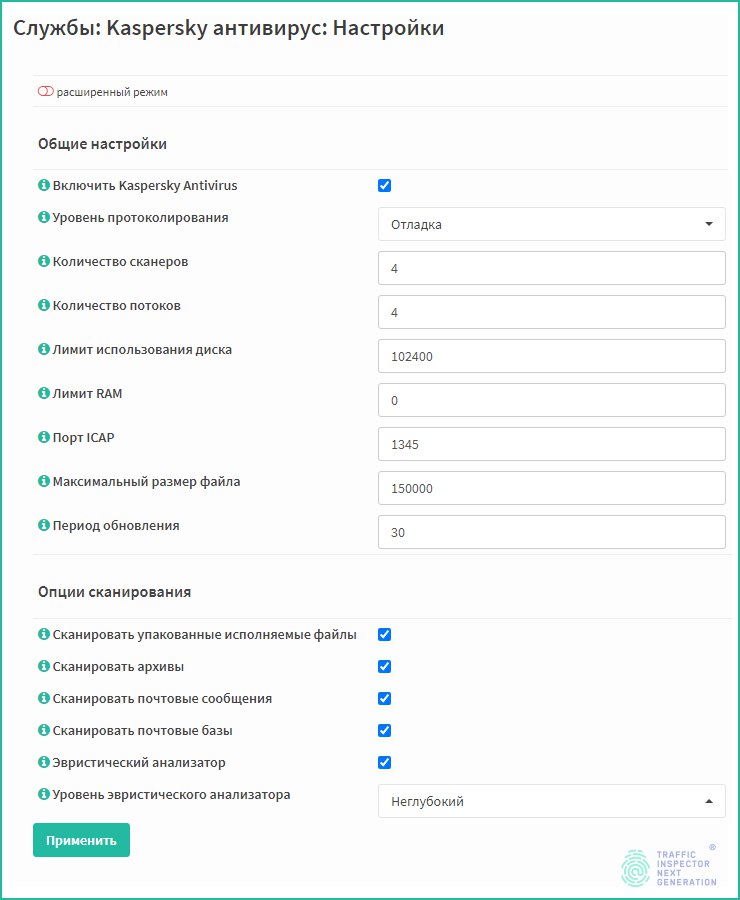

В Traffic Inspector Next Generation (TING) антивирусную проверку трафика можно организовать несколькими методами. Самый простой из них — использовать плагин Kaspersky Web Traffic Security от «Лаборатории Касперского». Для функционирования этого плагина TING должен работать в качестве веб-прокси, а в целях антивирусной проверки шифрованного HTTPS-трафика — в прозрачном режиме. В этом случае на клиентских машинах отсутствуют явные настройки прокси-сервера, но весь трафик все равно перенаправляется на веб-прокси за счет использования правил межсетевого экрана.

Выполнить антивирусную проверку HTTP-трафика, в общем-то, несложно, а вот HTTPS-трафик необходимо сначала расшифровать. Для этого в Traffic Inspector Next Generation используется технология SSL Bump. В целом этот метод перехвата и раскрытия шифрованного трафика похож на атаку типа MITM , только выполняют ее не злоумышленники ради хищения паролей, а работающий на шлюзе прокси-сервер Squid в самых благих целях: защитить пользователей от вредоносных программ.

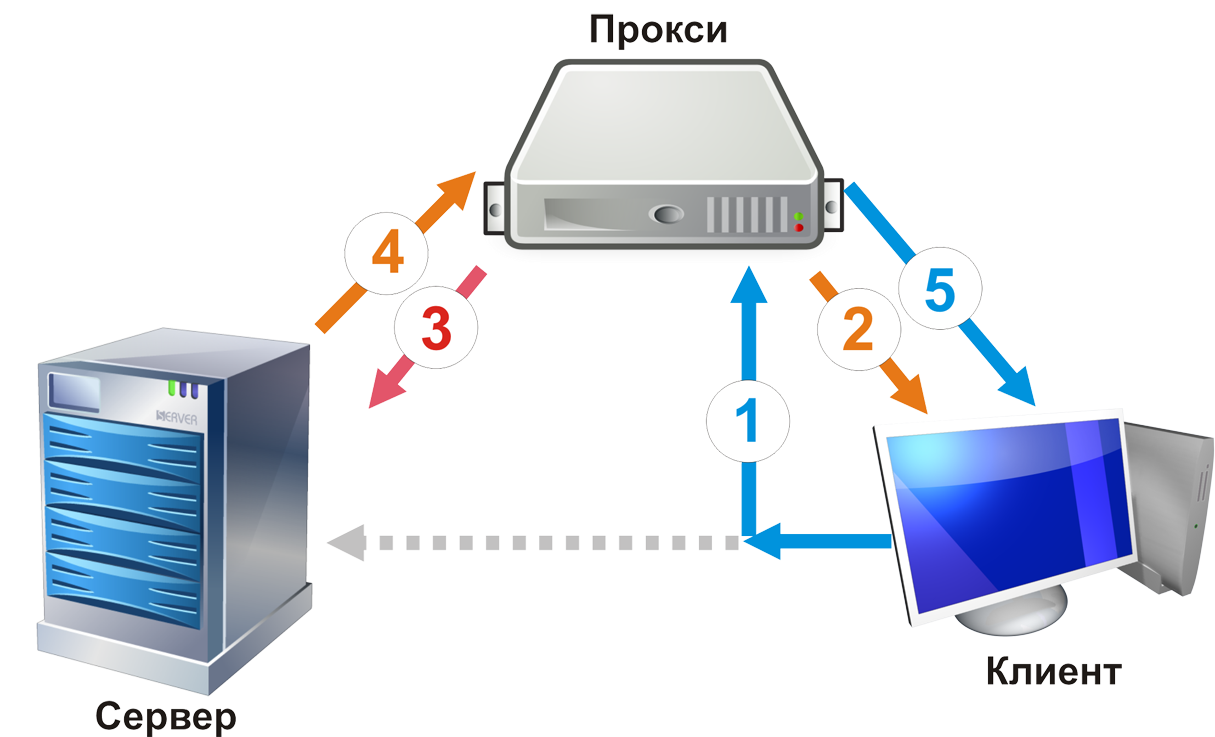

Для перехвата запросов при помощи SSL Bump прокси-сервер использует собственный СА-сертификат, которому доверяют клиентские машины. С помощью этого сертификата подписываются динамически генерируемые сертификаты для удаленных серверов, с которыми клиенты обмениваются трафиком. Общий принцип действия SSL Bump выглядит следующим образом:

- Клиентский компьютер отправляет запрос на сервер, и он перенаправляется на прокси.

- Прокси возвращает клиенту сгенерированный сертификат для сервера, подписанный CA-сертификатом самого прокси, которому клиент доверяет.

- Прокси устанавливает HTTPS-соединение с удаленным сервером, который запросил клиент, и проверяет его сертификат.

- Получив ответ от сервера, прокси расшифровывает его и повторно шифрует с помощью сгенерированного на шаге 2 сертификата.

- Зашифрованный прокси-сервером ответ от удаленного сервера пересылается на клиентский компьютер.

В тот момент, когда прокси-сервер расшифровывает полученный от удаленного сервера трафик, и выполняется его антивирусная проверка. Как результат, в расположенную за прокси сеть предприятия транслируются уже проверенные данные внутри зашифрованного канала связи. Взаимодействие антивирусных плагинов и прокси-сервера Squid осуществляется по протоколу ICAP .

Модуль Kaspersky Web Traffic Security поддерживает ICAP «из коробки», поэтому никаких дополнительных компонентов ему для работы не требуется. Помимо анализа веб-трафика плагин умеет проверять почтовый SMTP-трафик — как сами сообщения, так и вложенные файлы. Однако включение этой функции создает дополнительную нагрузку на систему и может снизить ее быстродействие. Кроме того, модуль умеет сканировать архивы и упакованные приложения.

Помимо обычного сигнатурного анализа Kaspersky Web Traffic Security использует встроенный эвристический анализатор, уровень детализации которого можно гибко настраивать: чем выше этот уровень, тем больше ресурсов системы потребляет процесс сканирования, и тем дольше он длится.

Плагин также имеет функцию проверки URL-адресов сайтов, к которым обращаются пользователи, в целях борьбы с фишингом. Даже если потенциальная жертва получит письмо со ссылкой на поддельный сайт, созданный злоумышленниками для хищения паролей и другой конфиденциальной информации, переход по этой мошеннической ссылке будет заблокирован на уровне шлюза. Для фильтрации фишинговых адресов используются базы «Лаборатории Касперского» и репутационные данные, полученные из облачной сети.

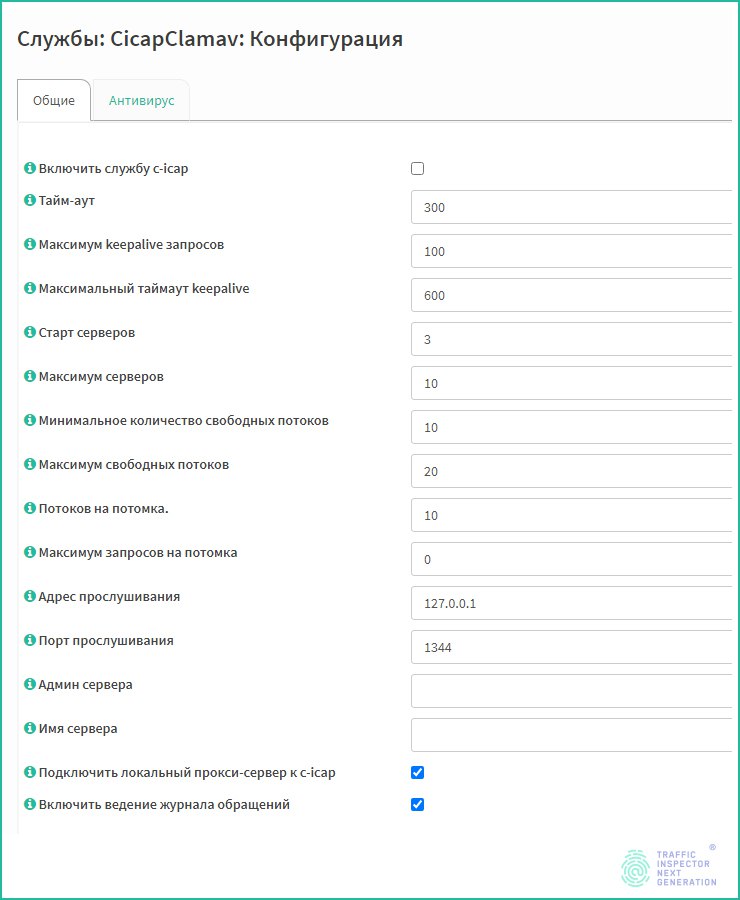

На универсальном шлюзе безопасности (UTM) Traffic Inspector Next Generation можно использовать еще один бесплатный антивирусный плагин — ClamAV. Этот антивирус прекрасно зарекомендовал себя на серверах электронной почты в качестве встроенного инструмента для проверки вложений в сообщения e-mail. К сожалению, в марте 2022 разработчик ClamAV закрыл для наших соотечественников доступ к собственному серверу обновлений. С тех пор мы не рекомендовали использовать ClamAV из-за устаревших баз. Чтобы предоставить пользователям Traffic Inspector Next Generation возможность использовать бесплатный потоковый антивирус, в новом релизе мы развернули регулярно обновляемое зеркало базы антивирусных сигнатур ClamAV.

Существует еще один способ организации антивирусной проверки трафика на устройстве Traffic Inspector Next Generation — с использованием работающего на удаленном сервере внешнего антивируса, с которым прокси-сервер Squid взаимодействует по протоколу ICAP. Этот способ технически более сложен, чем применение плагина Kaspersky Web Traffic Security непосредственно на шлюзе TING, поскольку потребует дополнительной настройки, однако также позволяет повысить безопасность сети и снизить риск заражения.

Как обеспечить максимальную безопасность?

Поскольку работающие на уровне шлюза антивирусы проверяют только транслируемый в сеть трафик, они не в состоянии обеспечить максимальную степень защиты. Такие антивирусы в состоянии заблокировать скачивание пользователем вредоносной программы из интернета или остановить выполнение опасных скриптов при открытии веб-страницы в браузере. Kaspersky Web Traffic Security также проверяет URL ресурсов, к которым обращается пользователь, по базе адресов известных фишинговых сайтов, и может предотвратить переход на такую страницу. Но если сигнатура вредоносной программы пока еще отсутствует в базах антивируса, или пользователь запустил малварь с флешки, антивирусные модули на шлюзе TING окажутся бессильны.

Именно поэтому наибольшую эффективность дает их использование совместно с антивирусными программами на локальных компьютерах, которые помимо сигнатурного детектирования задействуют эвристический и поведенческий анализ, способны проверять съемные накопители и файлы, вложенные в сообщения электронной почты. В этом случае антивирусная защита вашей сети становится эшелонированной. Первый рубеж обороны — это веб-антивирус на шлюзе TING, проверяющий HTTP- и HTTPS-трафик, отсекающий загрузку вредоносного ПО через браузер и выполнение опасных скриптов на веб-страницах. Второй рубеж — локальные антивирусы, блокирующие проникновение угроз со съемных носителей, по каналам электронной почты, а также отслеживающие работу программ в операционной системе с целью контроля их поведения.

Дополнительные меры для повышения уровня информационной безопасности могут предусматривать использование других инструментов, таких как включение многофакторной аутентификации или внедрение жестких правил фильтрации трафика. Но подобные меры следует оценивать именно как дополнительные, поскольку они не будут эффективны без полноценной антивирусной защиты.

- антивирусы

- шлюз безопасности

- smart-soft

- traffic inspector next generation

- clamav

- kaspersky antivirus

- kaspersky

- потоковый антивирус

- SSL Bump

- Блог компании Smart-Soft

- Информационная безопасность

- Антивирусная защита

- Сетевые технологии

Источник: habr.com