Администратор — имеет полные права на действия с файлами и настройками в операционной системе.

Некоторые пользователи, изучающие более углубленно свою ОС или экспериментируя, сталкиваются с проблемой получения привилегированных прав, прав администратора.

Вроде ты являешься администратор ом своей учетной записи Windows, но все равно некоторые телодвижения система не дает сделать, не хватает прав. Так же иногда надо запускать программу от имени администратора через специальный пункт (запустить от имени администратора).

Так вот расскажу как стать полноправным администратор ом без ограничений. Конечно это не есть гуд и с такими правами вы можете убить по незнанию свою систему.

Раз вы это делаете и вам нужны эти права администратора, то наверное осознаете зачем вам это и все делаете на свой страх и риск, под вашу ответственность.

Теперь перейдем к делу, рассмотрим вариант c Windows 7

Чтоб стать полным администратор ом в строке выполнить набираем команду CMD и нажимаем Enter, тем самым запускаем командную стоку.

Как получить права Администратора в Windows 10

В командной строке набираем:

net user Администратор/active:yes

в английской версии

net user Administrator/active:yes

Этой командой вы активируете учетную запись администратора.

Перезагружаем систему и входим под учетной записью администратора.

Если хотите вернуть все на место то повторите процедуру, только в конце напишите /active:no

Рассмотрим вариант c Windows 10

В интернете описано несколько вариантов решения данного вопроса в этой операционной системе, но мне нравится вариант с командной строкой, просто понятно и быстро.

Проделываем ту же процедуру, что и с Windows 7, а именно

net user Администратор/active:yes

в английской версии

net user Administrator/active:yes

Перезагружаем систему и входим под учетной записью Администратора.

Ну и соответственно, чтоб вернуть все на место то повторите процедуру, только в конце напишите /active:no

Как-то так, на этом все.

Источник: propk.ru

Как сделать пользователя администратором в Windows 10

Наверняка вы часто замечали, что в наших инструкциях мы пишем специальное предупреждение, которое сообщает о необходимости выполнения действия от имени Администратора компьютера. Стандартная учетная запись, которую вы создаете через Параметры или панель управления, включается по умолчанию с обычным уровнем прав доступа. Часто у пользователей возникает необходимость «повысить» пользователя и назначить для учетной записи права Администратора. В этой инструкции (она предназначена для пользователей-новичков, которые только знакомятся с операционной системой и еще не имеют достаточно опыта в работе с ней) мы расскажем о том, как назначить обычного пользователя Администратором компьютера.

Как назначить пользователя Администратором через Параметры в Windows 10

Традиционно начнем из самых простых способов и будем постепенно двигаться к более сложным. Учтите, что для изменения прав индивидуальных учетных записей вам понадобится учетная запись администратора или пароль. Если у вас таких нет и вы ищите в интернете информацию о том, как назначить пользователя Администратором, не обладая правами Администратора, просто пролистайте статью в самый низ. Последний ее пункт отведен именно тому, что вы ищите.

Как вернуть права администратора на Windows 10, если НЕТ другого Администратора

Инструкция подразумевает, что у вас уже создан нужный профиль. Рекомендуем вам почитать статью, в которой рассказывается о том, как создать учетную запись пользователя в Windows 10.

-

Нажмите Win+ I. Откроется окно Параметров. В нем вам надо перейти в раздел Учетные записи – Семья и другие люди.

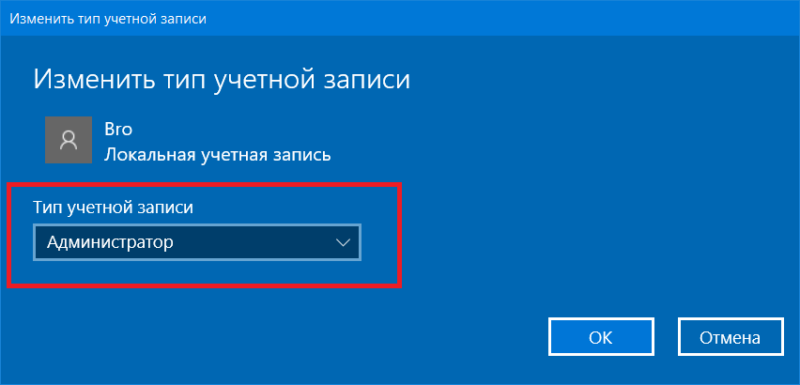

После этой процедуры система автоматически изменит тип профиля. При следующем входе в систему учетная запись получит необходимый уровень прав доступа

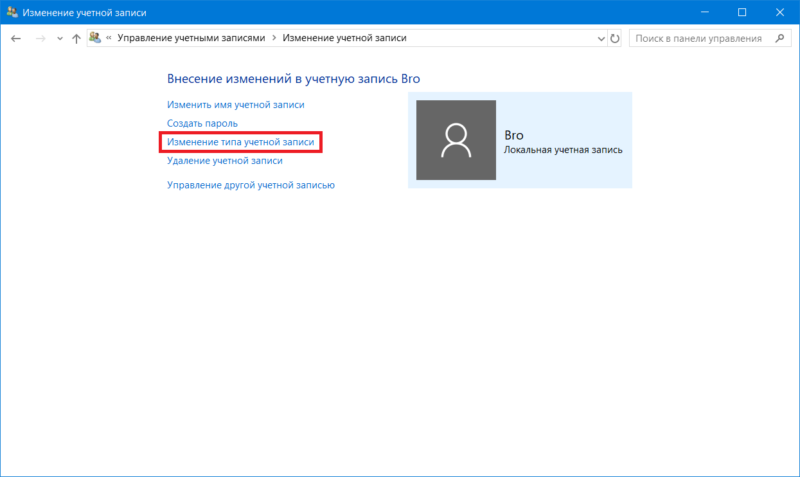

Как изменить тип учетной записи через панель управления

Если вам интересно узнать, как сделать это же действие через старую-добрую (тщательно спрятанную, но все равно актуальную) панель управления, просто внимательно читайте дальше и выполняйте все указанные действия. Назначить пользователя администратором через панель управления можно следующим образом:

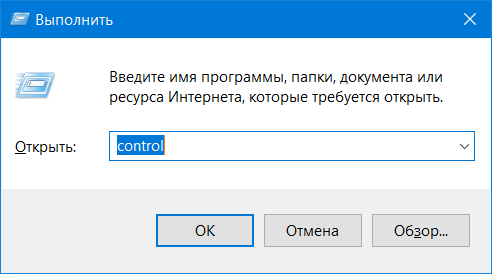

- Нажмите Win+ Rи введите команду control. Как вариант, можете также открыть меню Пуск и ввести в поиск Панель управления. Панель управления в актуальных версиях Windows 10 тщательно запрятана, поэтому приходится использовать подобные методы.

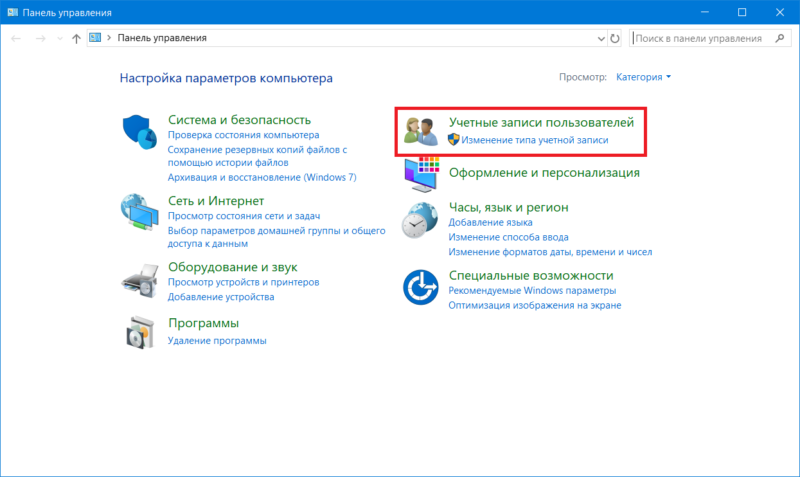

- Нажмите на Учетные записи пользователей – Изменение типа учетной записи.

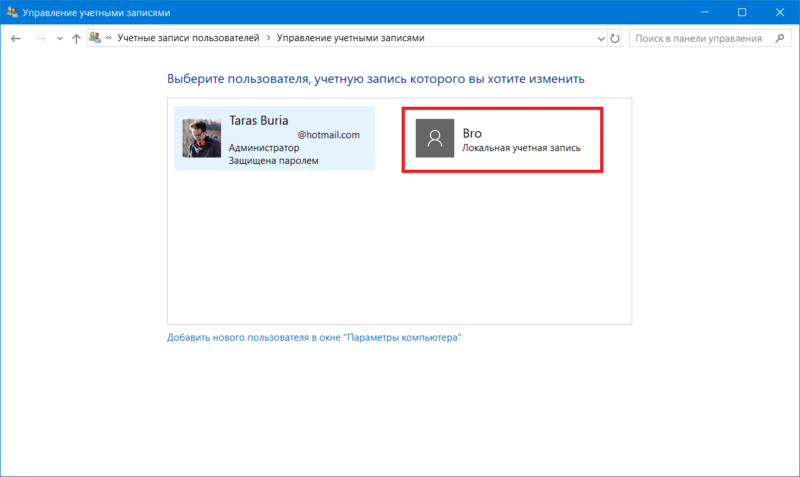

- Затем выберите из списка нужную учетную запись и кликните на нее.

- Появится небольшое меню, состоящее из нескольких параметров, вроде изменения имени, пароля или типа учетной записи. Вам нужен именно этот пункт. Нажмите на Изменение типа учетной записи.

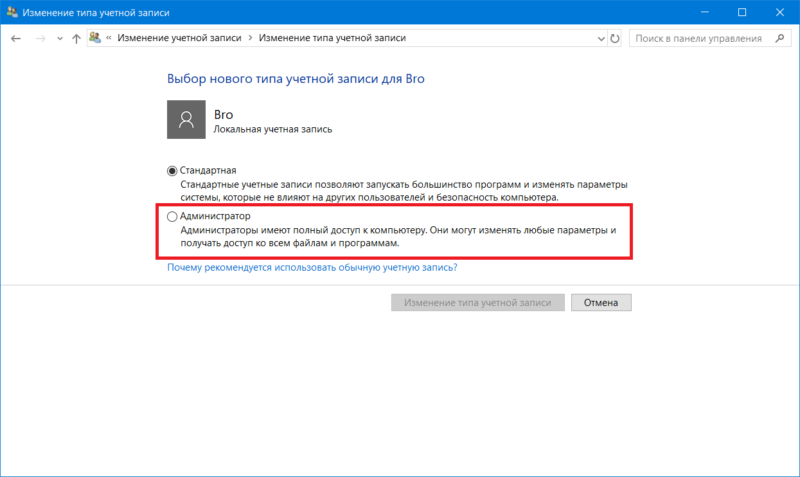

- В списке выберите Администратори нажмите Изменение типа учетной записи.

После этого выбранному пользователю будут доступны действия, обычно требующие разрешения Администратора.

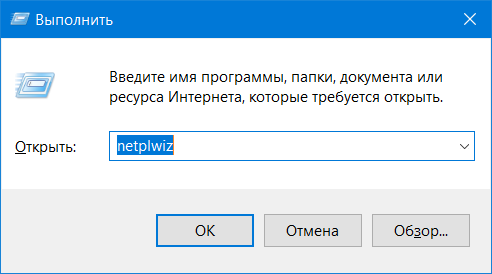

Как изменить права пользователя через команду netplwiz

Netplwiz – это полезная утилита для управления пользовательскими учетными записями в Windows 10, Windows 8, Windows 7 и Windows Vista. Она предустановлена в вышеупомянутые операционные системы и работает предельно просто.

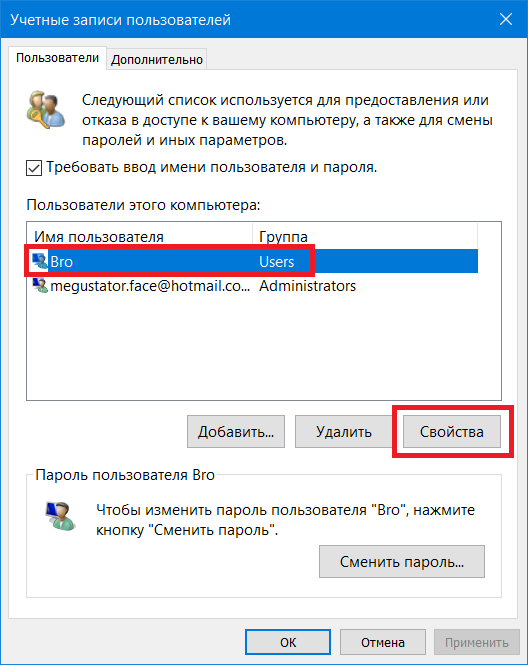

- Нажмите Win+ Rи введите команду netplwiz. Появится небольшое окно Учетные записи пользователей.

- Посмотрите на список Пользователи этого компьютера. В нем отображается список всех активныхучетных записей, а также группа, к которой они принадлежат. Пользователи с правами администратора зарегистрированы в группе Администраторы, а обычные пользователи в группе Пользователи. Чтобы изменить уровень прав профиля, вам надо переместить юзера из одной группы в другую.

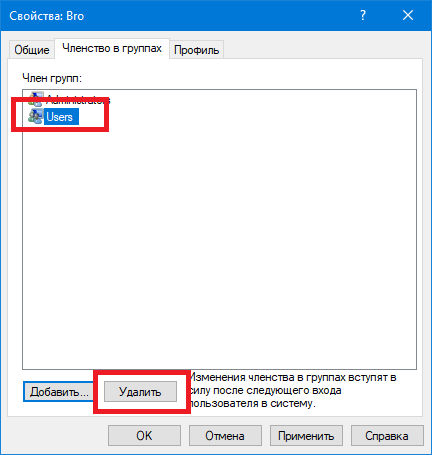

- Кликните на нужного пользователя и нажмите Свойства. Откроется еще одно окно, в котором вам надо открыть вкладку Членство в группах.

- На вкладке Членство в группахнажмите Администраторы, а затем Ок.

- Закройте все окна и войдите в нужную вам учетную запись. Вместе с входом в систему Windows активирует для выбранного пользователя права Администратора.

Как назначить пользователя администратором в Windows 10 через меню Локальные пользователи и группы

В Windows 10 встроен дополнительный раздел управления всеми учетными записями этого компьютера.

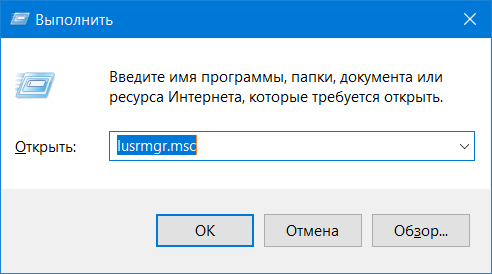

- Нажмите Win+ Rи введите команду lusrmgr.msc. Нажмите Ок, после чего откроется окно Локальные пользователи и группы.

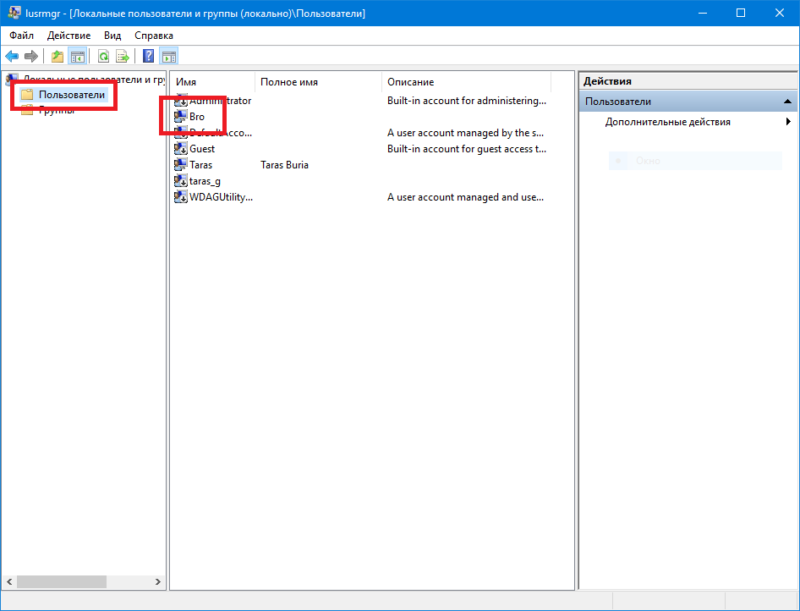

- В левом боковом меню нажмите на папку Пользователи. В правой части экрана откроется список всехпользователей, включая те, что скрытые (стандартный профиль администратора, к примеру, или гостевая учетная запись.

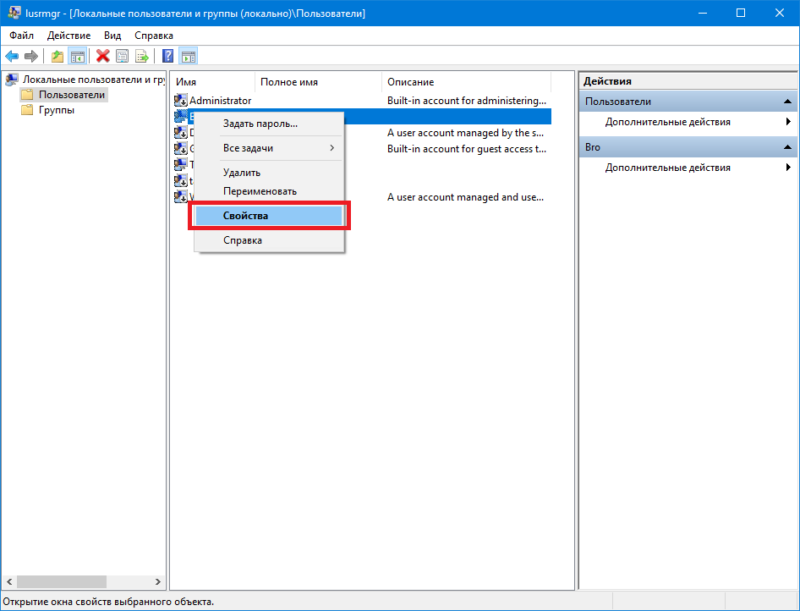

- Найдите в списке того пользователя, чьи права надо «прокачать» до администраторских. Нажмите по пользователю правой кнопкой мыши и выберите Свойства.

- Откройте вкладку Членство в группах, а затем нажмите Добавить.

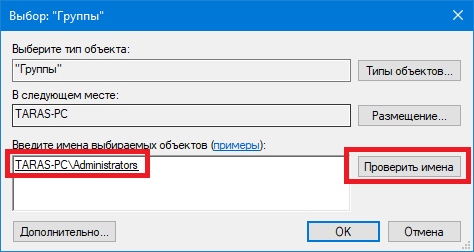

- Появится небольшое окошко, на котором вам надо найти поле Введите имена выбираемых объектов. В него введите Администраторы, а затем нажмите на кнопку Проверить имена. Важно: не используйте кавычки, скобки или другие знаки. Просто введите Администраторы. После нажатия на кнопку проверки имен надпись должна измениться с учетом имени компьютера (как на скриншоте ниже). Если у вас появилась ошибка, сообщающая о том, что система не может проверить это имя, попробуйте вместо Администраторыввести Administrators. Эта ошибка возникает на системах, которые устанавливались на английском языке, а потом устанавливался русский язык.

- Нажмите Ок.

- Теперь на вкладке Членство в группахкликните на группу Пользователи, а затем Удалить. Нажмите после этого Ок.

Внесенные вами изменения вступят в силу сразу же после следующего входа выбранного пользователя в систему.

Как сделать пользователя администратором через командную строку

Не менее эффективный метод изменения прав пользователя. Поскольку не все хотят запариваться с командами в командной строке, этот метод рассмотрим последним. Все действия, которые вы выполняете через командную строку, дублируются интерфейсами, описанными в двух методах выше.

- Откройте меню Пуск и введите cmdили Командная строка. Вы увидите в поиске Командную строку. Кликните по ней правой кнопкой мыши и выберите Запуск от имени администратора.

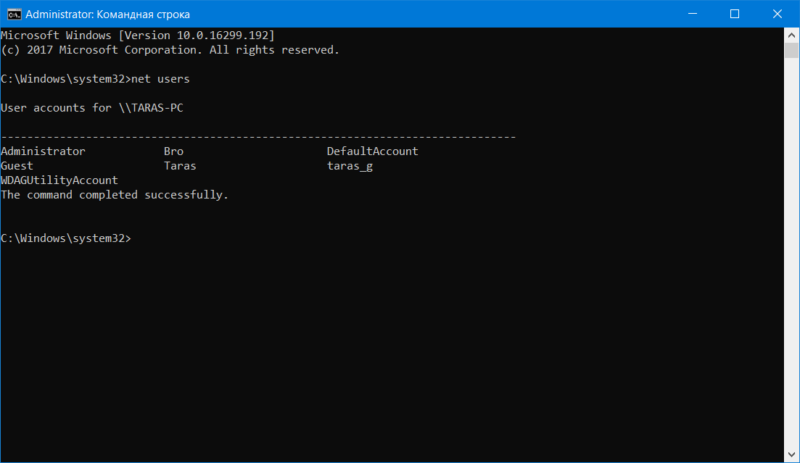

- Введите команду netusers. Нажмите Enter, после чего система выведет на экран список доступных учетных записей. Среди них вам надо найти ту, для которой будете изменять уровень прав доступа. Запомните ее точное название, так как команда на изменение прав не сработает, если вы введете неправильное имя.

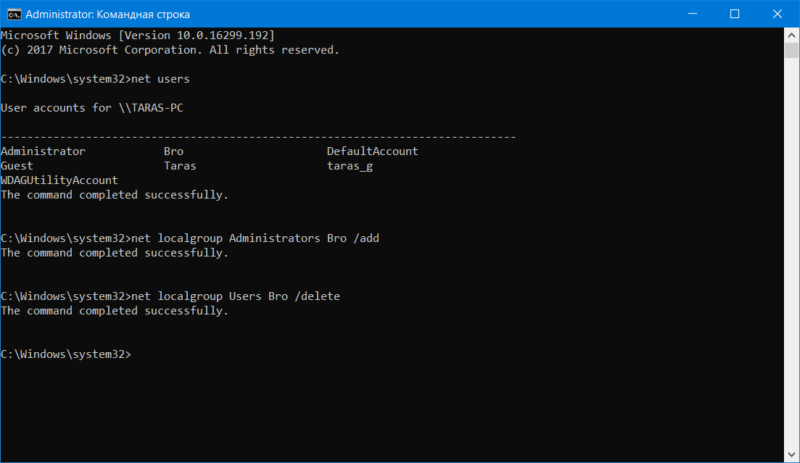

- Следующий шаг – добавить вашего пользователя в группу Администраторы. Для этого введите команду netlocalgroupAdministratorsимя пользователя/add. Нажмите Enter. Система добавит пользователя в список администраторов. Вместо «имя пользователя» введите имя пользователя (уж простите за тавтологию). Если имя пользователя состоит из нескольких слов, его надо брать в кавычки.

- Затем надо удалить пользователя из группы обычных пользователей. За это действие отвечает команда netlocalgroupUsersимя пользователя/delete. Нажмите Enter.

Для справки: если вы устанавливали систему на русском языке, вам надо использовать команды netlocalgroupАдминистраторы имя пользователя/addи netlocalgroupПользователи имя пользователя/delete. Если оригинальный язык системы английский, значит используйте команды, указанные в инструкции выше.

Как назначить пользователя администратором, не имея прав администратора

Самый сложный вариант. Вы наверняка заметили, что во всех инструкциях выше вам понадобится учетная запись администратора, чтобы назначить другого пользователя администратором компьютера. Вполне логично. Но что, если у вас нет доступа к учетной записи администратора, а вам очень надо изменить уровень прав для другого профиля?

- Для начала вам надо создать загрузочную флешку Windows 10. Для этого используйте Media Creation Tool или любой другой удобный вам метод.

- После создания загрузочной флешки загрузитесь с нее в интерфейс установки Windows 10.

- На начальном экране нажмите кнопки Shift+ F10. Откроется интерфейс командной строки.

- Теперь введите команды moveC:WindowsSystem32utilman.exeC:WindowsSystem32Utilman2.exe. Вторая команда – copyC:WindowsSystem32cmd.exeC:WindowsSystem32Utilman.exe. С помощью этого трюка вы подменяете исполняемый файл специальных возможностей на командную строку. Поскольку на экране блокировки отображается кнопка вызова специальных возможностей, система с подмененным файлом позволит вам запустить командную строку с должным уровнем прав, за счет чего вы и будете менять тип нужного вам пользователя. Hackerman.

- Командная строка должна вам сообщить, что после исполнения первой команды перемещен 1 файл, а после исполнения второй команды скопирован 1 файл. Теперь можно перезагрузить компьютер обратно в установленную Windows 10. Для этого введите команду wpeutilrebootили просто используйте кнопку перезагрузки на системном блоке.

- Загрузитесь в установленнуюна диск компьютера Windows.

- На экране блокировки вам надо нажать на кнопку вызова специальных возможностей (кружок со стрелкой). Вместо этих самых специальных возможностей внезапно откроется командная строка. Так должно быть.

- Теперь вам надо ввести команду netusers, чтобы вывести на экран список пользователей. Запомните имя выбранного пользователя, после чего введите команду netlocalgroupAdministratorsимя пользователя/add, а затем netlocalgroupUsersимя пользователя/delete.

После этого профиль получит права Администратора.

Осталось только привести в порядок модифицированные файлы. Из-под системы попробуйте удалить файл C:WindowsSystem32utilman.exe, а файл utilman2.exeпереименуйте в utilman.exe. Если Windows не разрешает вам это сделать, снова загрузитесь из флешки, запустите командную строку, удалите файл utilman.exe, а файл utilman2.exeпереименуйте в utilman.exe. В принципе, это действие можно и не выполнять, если вы не планируете пользоваться мастером специальных возможностей на своем компьютере.

Автор поста

Источник: wp-seven.ru

nbspnbspnbspnbspnbspnbspПуск». Это зависит от Вашей конкретной сборки с Windows PE. Кстати, есть ещё Windows RE (Recovery environment). Она тоже подойдёт для наших целей. Важно лишь, чтобы в ней была возможность запустить командрую строку (cmd) и возможность работы с внешним реестром. А эти две фичи есть практически в любой сборке win PE / RE / ERD Commander.

Итак, увидели стартовое окно (никаких паролей тут, к счастью, у нас не спрашивают). Далее, нажимаем Command prompt (если окно типа того, что на рисунке) или же комбинацию Win+R и вводим cmd. В появившейся консоли вводим regedit. Жмём Enter и получаем окно реестра. Теперь заходим в HKEY_LOCAL_MACHINE (далее — HKLM) и переходим в Файл => Загрузить куст.

Далее в открывшемся диалоговом окне ищем диск с нашей истинной системой (в которой хотим обрести права локального админа) и ищем файл :WindowsSystem32configSYSTEM. Жмём «Открыть» и вводим любое название куста. К примеру, test. В итоге, в HKLM у нас появился новый элемент — test — это отрезок реестра (одна из нужных нам веток) нашей искомой системы. Мы можем её менять, как вздумается и сохранять обратно в искому систему, что даёт нам просто безграничный просто для фантазии. 🙂

Теперь переходим в test-е в директорию Setup, там меняем параметр CmdLine: ставим туда «cmd.exe». Также меняем параметр SetupType на 2 (по умолчанию там стоит 0). Это позволит системе при загрузке подумать, что сейчас происходит первый запуск и потому надо выполнить то, что указано в CmdLine (обычно там указывается путь для установки низкоуровневых драйверов на этапе загрузки ОС), т.е. — в нашем случае — запустится консоль с правами SYSTEM, что не просто гуд — это всё, о чём мы могли мечтать (конечно, не права доменного админа, но всё же).

Теперь выделяем test и жмём Файл => Выгрузить куст. Всё, реестр в системе-жертве обновлён. Теперь перегружаемся.

Шаг 4. Сброс пароля локального админа.

В процессе перезагрузки заходим в BIOS и меняем все BOOT-параметры на прежние. Далее, в процессе загрузки ОС Вы увидите консольное окно, замущенное от SYSTEM. В нём Вы можете делать с Вашей ОС что угодно. Можете создать нового пользователя, можете сбросить пароль к имеющемуся, можете подредактировать группу Администраторы и т.д.

Пойдём наиболее простым путём — сделаем пользователя локального админа активным и сбросим ему пароль.

Итак, исполняем: net user и видим список всех локальных пользователей системы. Это гуд. Из них методом напряга интеллекта выбираем того, который по логике вещей должен являться локальным админом.

Если юзеров типа Администратор, Administrator, Admin в списке нет (иногда злобые сисадмины переименовывают их, думая, что это сделает систему безопаснее: какая наивность :)), то есть другой способ: net localgroup — список групп. Там точно будет либо Administrators, либо Администраторы. Далее, пишем net localgroup Administrators (если в списке групп была Administrators, иначе — Администраторы). И видим список юзеров-админов.

Теперь выполняем простой набор:

net user Administrator Newpass — смена пароля для юзера Administrator (у Вас может быть свой) на Newpass.

net user Administrator /active:yes — делаем пользователя-админа активным (незаблокированным, ибо часто они заблокированы).

Вот, собственно и всё. Этот метод нехорош тем, что Вы меняете пароль и разблокируете локального админа, а этот факт может быть без особого труда вычислен нашими злейшими врагами — сисадминами. Потому можно сделать иначе:

net user superuser Superpass / add — создаём юзера superuser.

net localgroup Administrators Superuser /add — помещаем superuser в локальную группу админов.

Метод хорош тем, что позже, загрузившись с данным пользователем, Вы сможете без труда поместить своего доменного пользователя в группу Администраторы, после чего удалить временно созданную учётную запись.

Шаг 5. Чистка следов или что делать дальше.

Итак, мы создали или сбросили пароль на пользователя-админа. Загрузились с него, но не работать же всё время из-под него: риск не просто велик — он феноменально огромен. Есть два пути: можете работать из-под учётки с ограниченными правами, периодически пользуясь такой вещью, как «Запуск от имени». А можно просто поместить своего доменного пользователя в группу админов. Как это сделать, думаю, объяснять никому не надо (в cmd исполняем compmgmt.msc, переходим в управление локальными пользователями и группами, далее в Группы и там уже редактируем группу админов в красивом графическом интерфейсе).

А вот после всех этих манипуляций я настоятельно рекомендую почистить журнал событий: в cmd исполняем eventvwr.msc, далее идём по всем журналам и жмём справа очистить. В результате, все следы будут уничтожены. Делать это лучше под учёткой нового (созданнного) локального админа, который уже удалён (т.е. в системе его нет, но Вы ещё под ним залогинены), а после действий перегрузиться жёстким способом: через волшебную кнопочку reset (юзер-админ при этом будет уже уничтожен). В итоге, в локах останется запись о том, что такой-то юзер всё стёр, однако не будет ничего больше об этом пользователе: ни его входы-выходы, ни другие действия, ни даже его удаление кем-то, т.е. пользователь-фантом. В случае тщательного расследования каких-либо инцидентов, которые произойдут с Вашим участием, это вполне может спасти Вашу судьбу. 🙂

Конечно, есть ещё более надёжный способ: логи системы, дабы там не было записи о том, когда и кто их чистил, можно просто уничтожить, таким образом, чтобы они не запускались вообще. В простом варианте для этого достаточно удалить сам вьювер логов: eventvwr.msc, находящийся в директории :windowssystem32, однако делать это придётся либо под тем же LiveCD, либо с использованием консоли с правами SYSTEM (как её получить описано в способе 2 ниже). Но просмотрщик можно восстановить при сильном желании (хотя мало кто уже будет этим заниматься, и если Вы не собираетесь с этого компьютера хакерить банки, то можно не опасаться проблем). О том, как уничтожить саму базу логов, я в данной статье рассказывать не буду (тот, кому это реально может быть нужно, знает, как это сделать и сам :)).