Сегодня я покажу, как установить и использовать модуль администрирования Active Directory для Windows PowerShell. Командлеты этого модуля можно использовать для получения информации и управлением различными объектами и параметрами AD. Данный модуль в серверных ОС устанавливается в виде отдельного компонента.

На десктопные ОС (Windows 10, 8.1, 7) придется установить пакет Remote Server Administration Tools (RSAT) в состав которого входит модуль для взаимодействия с AD из PowerShell. Кроме этого модуля в состав RSAT входят все необходимые графические оснастки управления, утилиты командной строки и модули Windows PowerShell для администрирования Windows и AD. Данный пакет для вашей версии ОС нужно самостоятельно скачать с сайта Microsoft.

Установка модуля Active Directory для Windows PowerShell

Модуль Active Directory для Windows PowerShell впервые появился в Windows Server 2008 R2. Он автоматически устанавливается на контроллерах домена при их установке на них роли ADDS. Для использования комадлетов PowerShell из модуля AD в домене должен быть хотя бы один контроллер с Windows Server 2008 R2 или выше. Если в вашей сети имеются DC только с Windows Server 2003 и 2008, необходимо скачать и установить Active Directory Management Gateway Service. Командлеты PowerShell из модуля Active Directory взаимодействуют с веб-сервисом, который является частью контролера домена с ролью ADDS.

Установка ПО на ПК пользователей домена с помощью GPO

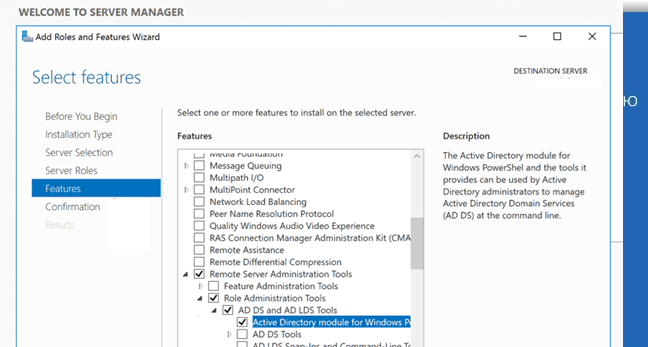

Вы можете установить модуль Active Directory для Windows PowerShell не только на контроллер домена, но и на любой рядовой сервер домена или рабочую станцию. В Windows Server 2016 установить модуль Active Directory для Windows PowerShell можно из графической консоли Server Manager с помощью мастера добавления ролей и компонентов. Достаточно запустить мастер и на этапе выбора компонентов нужно выбрать пункт Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell (Remote Server Administration Tools > Role Administration Tools > AD DS and AD LDS Tools ->Active Directory module for Windows PowerShell).

Active Directory для чайников

Active Directory — служба каталогов корпорации Microsoft для ОС семейства Windows NT.

Данная служба позволяет администраторам использование групповых политик для обеспечения единообразия настроек пользовательской рабочей среды, установки ПО, обновлений и пр.

Содержание:

- Принципы организации одноранговых и многоранговых сетей

- Контролер домена

- Установка Active Directory

В чем суть работы Active Directory и какие задачи она решает? Читайте дальше.

Принципы организации одноранговых и многоранговых сетей

Логическое построение компьютерной сети можно осуществить с помощью 2 подходов:

1. Организация рабочей группы (Workgroup) в одноранговых сетях;

2. Организация службы каталогов (Active Directory) в клиет-серверных (многоранговых) сетях.

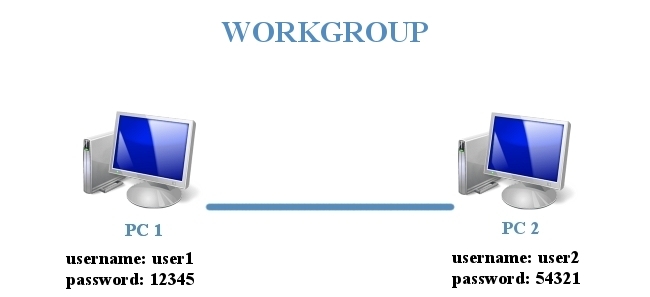

Рассмотрим ситуацию когда имеются 2 рабочие станции — РС1 и РС2, которые объединены между собой, и стоит задача организации предоставления совместных ресурсов.

Эту задачу можно решить двумя способами.

Первый способ — расшарить для всех необходимый ресурс, позволяя таким образом любому пользователю обращаться к ресурсу.

Такой способ нам не подходит, ввиду отсутствия элементарного уровня безопасности.

Второй способ — создание на обоих рабочих станциях учетных записей пользователей, которым разрешен доступ к совместным ресурсам.

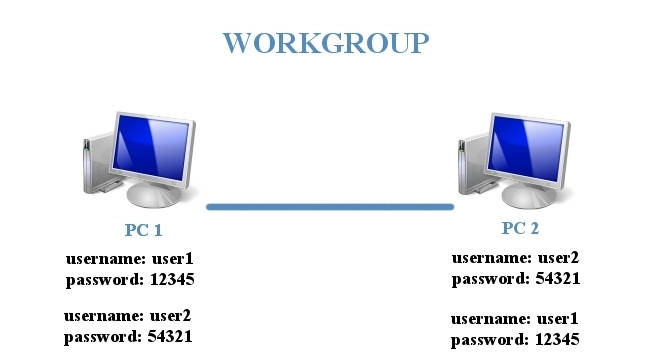

На РС1 помимо учетной записи user1 мы создаем учетную запись user2 c точно таким же паролем, как на РС2, т.е. 54321, а на РС2 учетную запись user2 с паролем 12345.

Таким образом, каждый узел непосредственно выполняет контроль аутентификации и авторизации пользователей — это одноранговая сеть.

На данном этапе все хорошо: проблема авторизации и аутентификации решена — доступ будет разрешен только ограниченному кругу лиц, который мы указали.

Но возникает другая проблема, что если пользователь user2 на РС2 решит изменить свой пароль? Тогда если пользователь user1 сменит пароль учетной записи, доступ user2 на РС1 к ресурсу будет невозможен.

Еще один пример: у нас есть 20 рабочих станций с 20-ю учетными записями, которым мы хотим предоставить доступ к некоему файловому серверу, для этого мы должны создать 20 учетных записей на файловом сервере и предоставить доступ к необходимому ресурсу.

А если их будет не 20 а 200?

Как вы понимаете администрирование сети при таком подходе превращается в кромешный ад.

Поэтому подход с использованием рабочих групп подходит для небольших офисных сетей с количеством ПК не более 10 единиц.

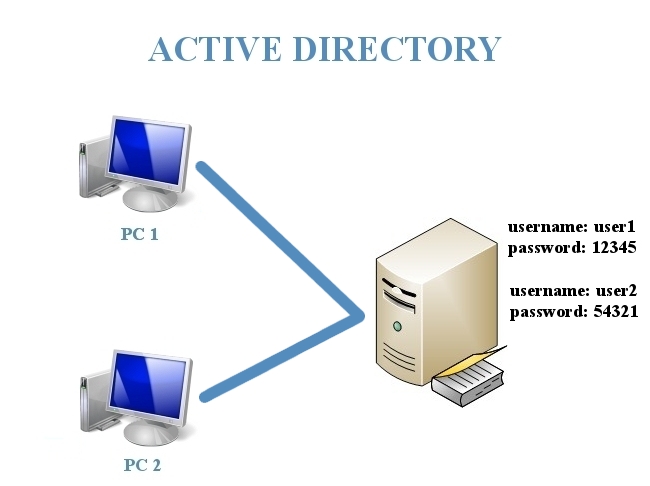

При наличии в сетке более 10 рабочих станций, рационально оправданным стает подход, при котором одному узлу сети делегируют права выполнения аутентификации и авторизации.

Этим узлом и выступает контролер домена — Active Directory.

Контролер домена

Контролер хранит базу данных учетных записей, т.е. он хранит учетку и для РС1 и для РС2.

Теперь все учетные записи прописываются один раз на контролере, а необходимость в локальных учетных записях теряет смысл.

Теперь, когда пользователь заходит на ПК, вводя свой логин и пароль, эти данные передаются в закрытом виде на контролер домена, который выполняет процедуры аутентификации и авторизации.

После контролер выдает пользователю, осуществившему вход, что-то вроде паспорта, с которым он в дальнейшем работает в сети и который он предъявляет по запросу других компьютеров сетки, серверов к чьим ресурсам он хочет подключиться.

Важно! Контролер домена — это компьютер с поднятой службой Active Directory, который управляет доступом пользователей к ресурсам сети. Он хранит ресурсы (например, принтеры, папки с общим доступом), службы (например, электронная почта), людей (учетные записи пользователей и групп пользователей), компьютеры (учетные записи компьютеров).

Число таких сохраненных ресурсов может достигать миллионов объектов.

В качестве контролера домена могут выступать следующие версии MS Windows: Windows Server 2000/2003/2008/2012 кроме редакций Web-Edition.

Контролер домена помимо того, что является центром аутентификации сети, также является центром управления всеми компьютерами.

Сразу после включения компьютер начинает обращаться к контролеру домена, задолго до появления окна аутентификации.

Таким образом, выполняется аутентификация не только пользователя, вводящего логин и пароль, но и аутентификация клиентского компьютера.

Установка Active Directory

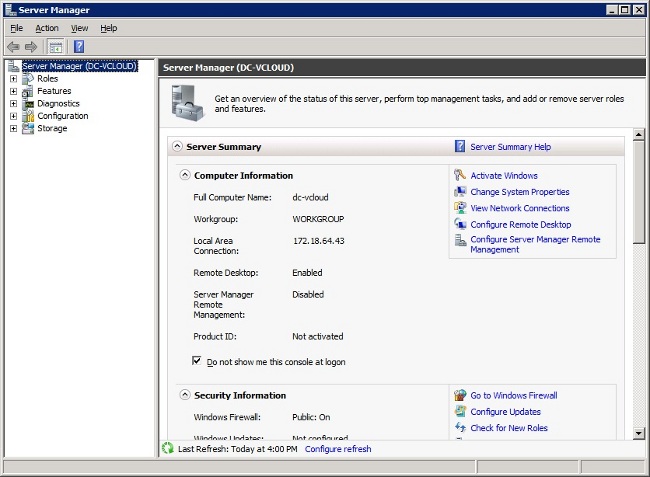

Рассмотрим пример установки Active Directory на Windows Server 2008 R2. Итак для установки роли Active Directory, заходим в «Server Manager»:

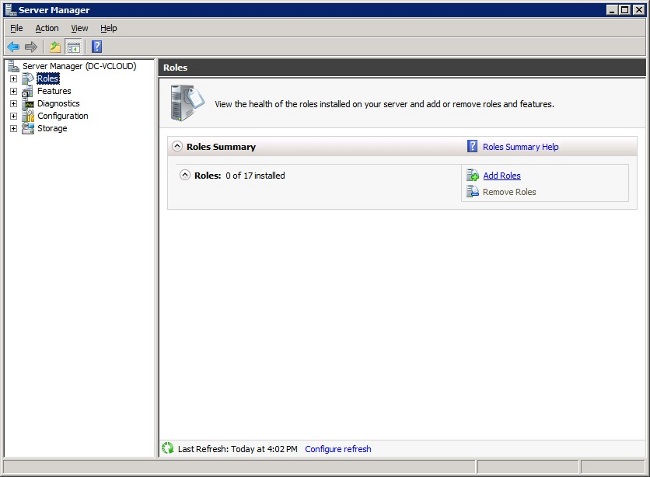

Добавляем роль «Add Roles»:

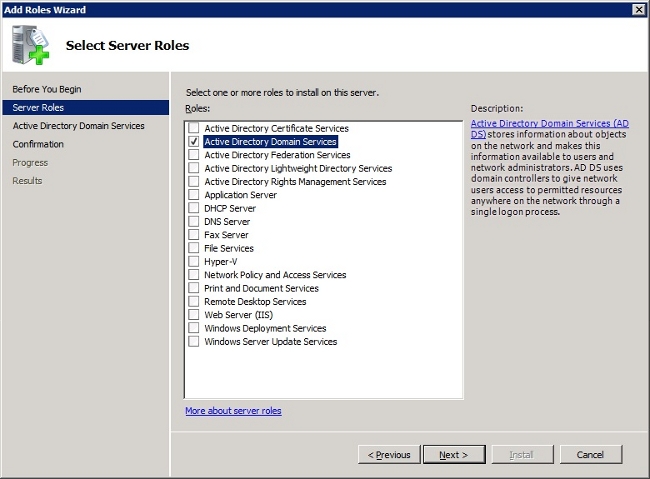

Выбираем роль Active Directory Domain Services:

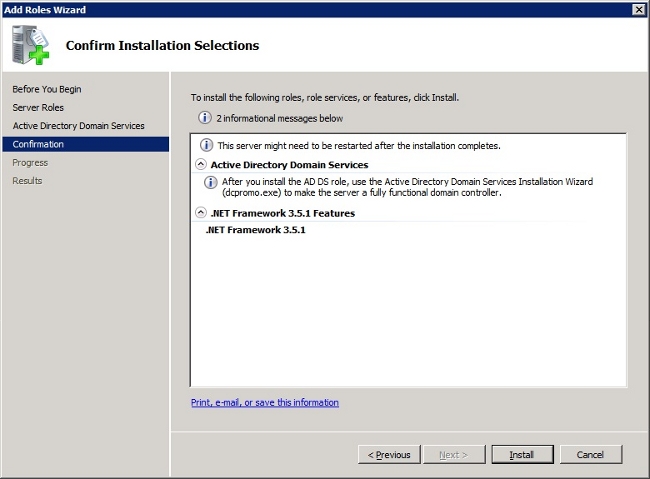

И приступаем к установке:

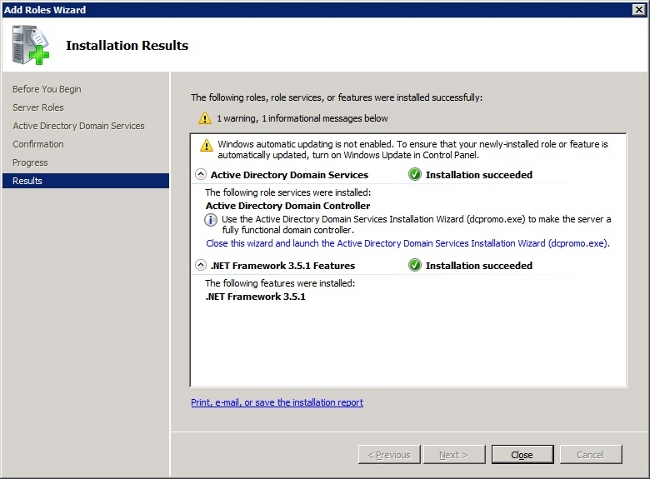

После чего получаем окно уведомления, об установленной роли:

После установки роли контролера домена, приступим к установке самого контролера.

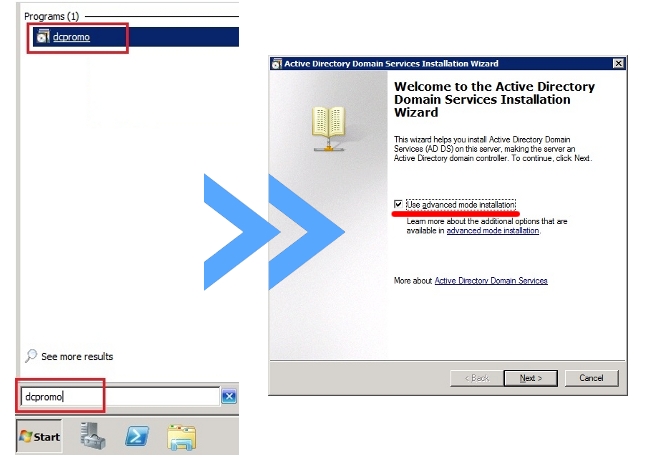

Нажимаем «Пуск» в поле поиска программ вводим название мастера DCPromo, запускаем его и ставим галочку для расширенных настроек установки:

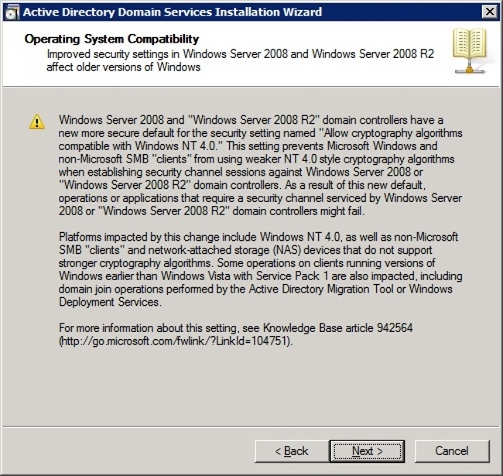

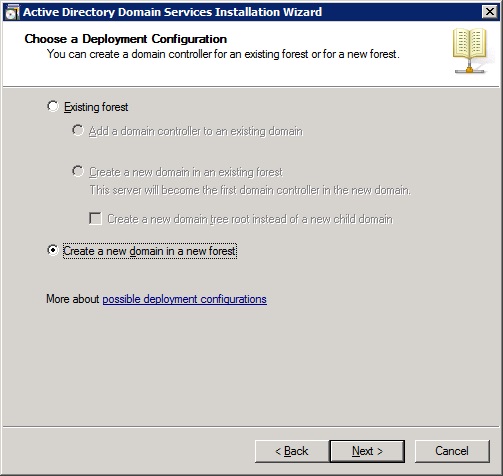

Жмем «Next» из предложенных вариантов выбираем создание нового домена и леса.

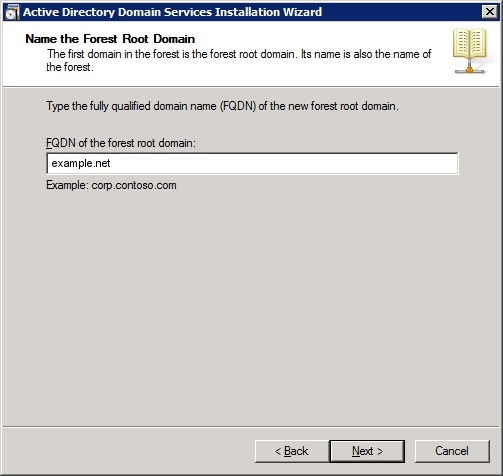

Вводим имя домена, например, example.net.

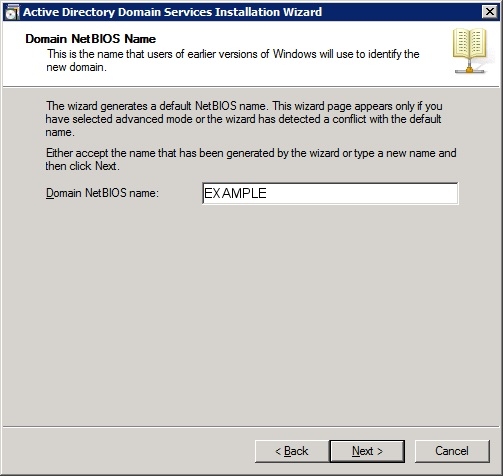

Пишем NetBIOS имя домена, без зоны:

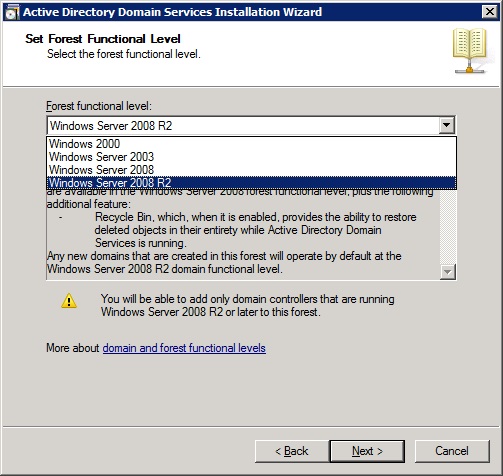

Выбираем функциональный уровень нашего домена:

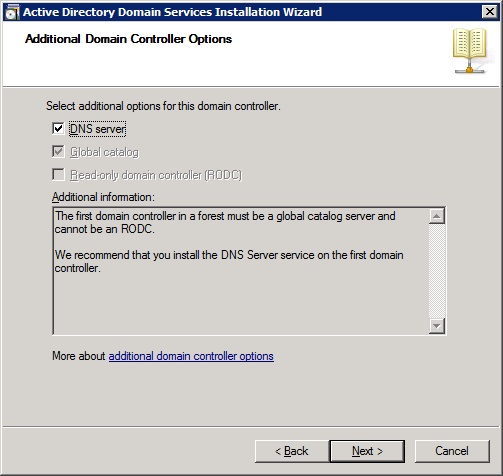

Ввиду особенностей функционирования контролера домена, устанавливаем также DNS-сервер.

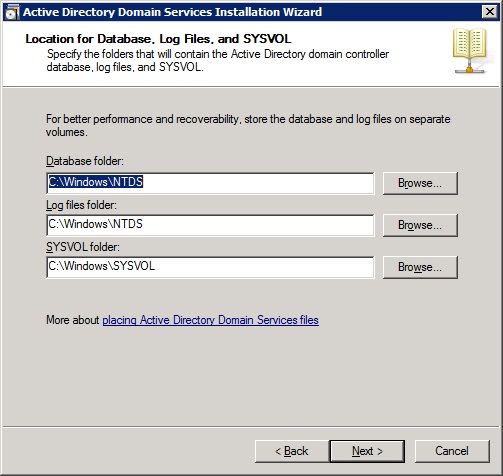

Расположения базы данных, файла логов, системного тома оставляем без изменений:

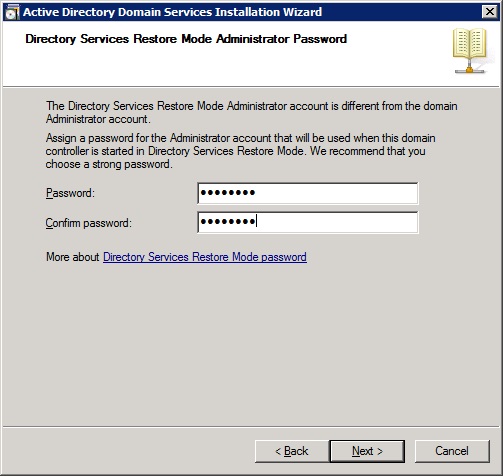

Вводим пароль администратора домена:

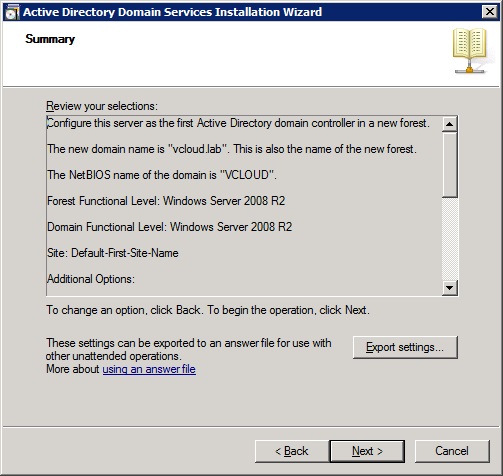

Проверяем правильность заполнения и если все в порядке жмем «Next».

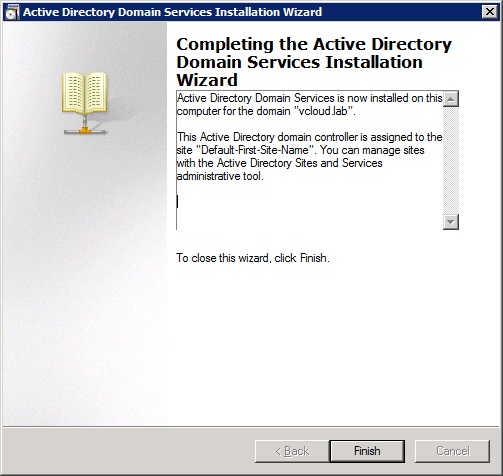

После этого пойдет процесс установки, в конце которого появится окно, которое сообщает, об успешной установке:

Далее необходимо перезагрузиться. На этом установка контролера домена Active Directory завершена.

Вам это может быть интересно: Что такое кэш и для чего его очищать?

Введение в Active Directory

В докладе рассматриваются два типа компьютерных сетей, которые можно создать при помощи операционных систем Microsoft: рабочая группа (workgroup) и домен Active Directory.

Богдан Вязовский

«Мы живем в обществе, где технологии являются очень важной частью бизнеса, нашей повседневной жизни. И все технологии начинаются с искр в чьей-то голове. Идея чего-то, чего раньше не существовало, но однажды будет изобретено, может изменить все. И эта деятельность, как правило, не очень хорошо поддерживается»

Источник: geek-nose.com

Установка групповой политики и AD на Windows 8

Групповая политика и Active Directory являются очень важными в любой организации у которой большое количество рабочих станций. Изначально в Windows 8 отсутствует клиент управления групповой политикой (GPMC) и инструменты AD, такие как Active Directory Users и Computers MMC. Эти два инструмента, которые необходимы для управления нашими групповыми политиками домена и аккаунтами AD. Установка средств удаленного администрирования сервера довольно простая процедура, давайте приступим.

Во-первых, вам нужно скачать Remote System Administration Tools (RSAT) с сайта Microsoft Downloads. Скачать нужную версию для вашей версии Windows:

После того как вы загрузили нужный фал, дважды щелкните на нем и нажмите кнопку Да в окне Windows Update Standalone Installer, как это показано ниже

Щелкните “Я принимаю” в окне лицензионного соглашения и все компоненты будут установлены через несколько минут.

После установки, вы можете запустить клиент управления групповой политикой, нажав на кнопку Пуск и, набрав в gpmc.msc затем Enter. Для Active Directory Users и Computers MMC, наберите dsa.msc и жмём Enter.

Вы также можете отключить определенные опции, которые вы только что установили и которые вам не нужны. Нажмите на кнопку Пуск и введите Windows features (в русской версии “Включение Компонентов Windows” ) и нажмите Enter. Прокрутите список и найдите Remote Server Administration Tools (Средства удаленного администрирования сервера ).

Затем, снимите флажок рядом с теми функциями, которые не нужны и нажмите кнопку ОК.

Источник: it-here.ru