Без ключа активации многие программы работают только в режиме демонстрационной версии. Однако не всегда есть возможность приобрести ключ. В этой статье мы рассмотрим простые и эффективные способы, как можно активировать программы без ключа активации.

Если вы пытаетесь найти ключи активации список новые 2023 года, вы, возможно, уже столкнулись с проблемой поиска рабочего ключа. Но не отчаивайтесь, ведь на нашем сайте мы предлагаем другие способы активации программ, которые могут быть более надежными и безопасными.

Некоторые из них могут потребовать некоторых навыков и знаний в области программирования, тогда как другие методы требуют лишь нескольких простых шагов. В любом случае, уверенность в том, что вы сможете получить рабочую версию программы, не покидает вас, когда вы знаете эти способы.

Методы активации программ без ключа

Простые способы активации

Одним из простых способов активации программ без ключа является использование триала или бесплатной версии. В таком случае, программа может работать в ограниченном режиме, но вам не нужно искать ключи активации. Также вы можете попробовать найти ключи активации на нашем сайте, который содержит список новых ключей на 2023 год.

Как активировать Windows без дополнительных программ? #айти

Сложные способы активации

Если бесплатная версия или ключи активации не работают для вашей программы, то можно попробовать использовать кряки или патчи. Однако, эти методы не легальны и могут содержать вирусы и другие вредоносные программы. Также вы можете попробовать использовать программу-эмулятор, которая создает виртуальную машину, на которой можно запустить программу без ключа активации.

- Используйте только легальные и безопасные способы активации программ;

- Не загружайте подозрительные файлы из Интернета;

- Ищите информацию только на доверенных и проверенных сайтах;

- Запоминайте, что попытки нелегально активировать программу без ключа могут повлечь за собой негативные последствия как для вас, так и для вашего компьютера.

Программы для активации без ключа

на нашем сайте

Если вы ищете надежный и безопасный способ активации программ без ключа, вы попали по адресу. На нашем сайте вы найдете программы, которые позволяют активировать практически любое ПО без необходимости использовать ключи активации.

Ключи активации список новые 2023 года — это то, что вы всегда хотели иметь под рукой. Но не всегда можно их найти или они могут быть слишком дорогими. Наши программы предоставляют альтернативный вариант, который гарантирует 100% активацию вашего ПО.

как это работает

Многие программы используют защиту от пиратства, требуя ключ активации для работы. Но с помощью наших программ вы можете ‘обмануть’ систему, позволяя ПО работать без лицензионного ключа. Этот процесс называется ‘активацией без ключа’, и наши программы делают его легким и быстрым.

Программы для активации без ключа на нашем сайте предназначены для Windows и Mac OS X, и работают с такими программами, как Microsoft Office, Adobe Creative Suite, CorelDRAW и многими другими.

Взлом любого бота, серийника или ключа

- Преимущества наших программ:

- — Быстро и безопасно

- — Не требуется лицензионный ключ

- — Работает с большинством популярных ПО

Основные принципы активации без ключа

Описание

Активация без ключа – это процесс, который позволяет пользователю использовать программу, не вводя ключ активации. Данный способ возможен благодаря некоторым особенностям работы программ, которые можно использовать в своих целях.

На нашем сайте

На нашем сайте вы можете найти различные инструкции и советы о том, как можно активировать программу без ключа. Одним из основных принципов активации является использование различных кряков, патчей, генераторов ключей и прочих инструментов. Также можно использовать специальные программы, которые позволяют взломать защиту и получить доступ к программе.

Важные заметки

Не стоит забывать, что активация без ключа является незаконной и может привести к серьезным последствиям. В некоторых случаях можно получить вирусное ПО, а также стать жертвой мошенничества. Поэтому рекомендуется использовать данный способ только в тех случаях, если вы точно знаете, что делаете. Также рекомендуется пользоваться лицензионным программным обеспечением.

Источник: activation-keys.ru

Программа KMS Auto — Активатор Windows

Истек период активации ОС Windows? Существует 2 пути решения данной проблемы: покупка лицензии либо установка программы KMS auto. Второй вариант является наиболее выгодным, так как стоимость лицензии достаточно высока. При помощи активатора KMS auto можно установить платную программу без финансовых трат.

Что такое KMS auto: как работает?

KMS auto – программа, предназначенная для активации ключей. На сегодняшний день данный активатор является одним из самых надежных и простых способов приобретения лицензии для ОС Windows 10, 11, 8, 7. Кроме того с его помощью можно активировать деятельность Microsoft office 2016, 2013, 2010.

Схема работы активатора достаточно проста. На компьютере создается виртуальный сервер, с помощью которого осуществляется проверка лицензионных ключей. Ввиду того, что данный сервер выдает себя за официальный, программы Office или Windows получают положительный ответ на запросы, после чего осуществляется их активация, которая действительна ограниченное количество времени. Для решения данной проблемы программа имеет функцию переактивации, которую можно задавать на определенное время.

Какие операционные системы и программы поддерживает активатор?

Программа KMS auto поддерживает операционные системы Windows 10, 11, 8.1, 7, активирует Microsoft Office 2010, 2013, 2016. Кроме того программа выполняет ликвидацию данных о предыдущих способах активации нелицензионных программ Microsoft.

На сегодняшний день функционируют 3 версии программы (Ratiborus):

- Для продвинутых пользователей идеальным вариантом является MSAuto Net. Она максимально расширена, имеется ряд дополнительных программ.

- Более упрощенной (урезанной) версией является KMSAuto Lite. Для ее работы нет необходимости устанавливать Net Framework.

- Версия KMSAuto Helper является идеальным вариантом для активации устаревших версий Windows Vista, XP, Office. Особенность ее заключается в том, что функционирует программа в фоновом режиме.

Способы активации программ

На данный момент активировать нелицензионные программы можно двумя способами.

Для активации новой операционной системы наиболее подходит автоматический метод. Выполняется она легко и просто, в несколько этапов: после отключения антивируса скачать программу и запустить ее под именем администратора.

В синем окне монитора в течение нескольких минут будет показан весь протекающий процесс. После появления в окне вопроса об использовании ключа ГВЛК, нажать указатель «далее». В появившемся окне необходимо подтвердить установку драйвера. Обычно автоматическая установка проходит без каких–либо проблем. Но, в случае возникновения ошибки, можно выполнить установку программы ручным методом.

Первым этапом работы является запуск программы КМС, после чего устанавливается ГВЛК-ключ (вкладка утилиты). Следом необходимо выбрать программу для активации. После появления ключей, их необходимо внедрить в ОС. Для этого достаточно скопировать ключ в буфер-обмена.

Устанавливаем ГВЛК-ключ во вкладке «система», скопированный вариант из буфер обмена вставляем в окно и нажимаем на кнопку «продолжить». Завершающим этапом работы является установка планировки активации.

Преимущества программы KMS auto

Активатор KMS auto отличается легкостью и простотой эксплуатации. Для его запуска не нужно скачивать программу на компьютер. Для этого достаточно запустить деятельность документа с расширением exe и выполнить несколько простых нажатий клавиш. Для запуска программы от пользователя не требуется никаких профессиональных знаний и навыков. Весь интерфейс выполнен на русском языке.

Рабочий процесс программы полностью автоматизирован. Создание виртуального сервиса осуществляется в фоновом режиме, благодаря чему производительность компьютера никак не ухудшается.

Программа KMS auto является одним из самых надёжных способов провести активацию нелицензионной операционной системы. Не стоит переживать о легальности такого метода, так как продукт не относится к вредным пиратским и не приводит к нарушению работы операционной системы. В случае если антивирусная программа компьютера считает активатор вредоносным продуктом и сносит его, необходимо провести активацию программы еще раз.

Скачать актуальную версию (Пароль: 1111):

| Язык: | Rus |

| Версия: | 2021 v1.5.4 |

| Размер: | 5.72 Mb |

| Лечение: | В комплекте |

| Лицензия: | Freeware |

| Платформа: | Windows XP, Vista, 7, 8, Server, 10 (x32 + x64 Bit) |

Программы

Источник: w10activation.ru

Способы обхода защиты и взлома программ

Чтобы иметь возможность ломать программы, на страже которых стоят хитрые защитные механизмы, необходимо знать разные способы нахождения этих самых механизмов в подопытном приложении. В сегодняшней статье будет показано, как это сделать, а в конце мы разберем пример работы с графическим приложением.

Способ взлома программ 1. Поиск введенного пароля в памяти

Пароль, хранящийся в теле программы открытым текстом, — скорее из ряда вон выходящее исключение, чем правило. К чему услуги хакера, если пароль и без того виден невооруженным взглядом? Поэтому разработчики защиты всячески пытаются скрыть его от посторонних глаз (о том, как именно они это делают, мы поговорим позже).

Впрочем, учитывая размер современных пакетов, программист может без особого труда поместить пароль в каком-нибудь завалявшемся файле, попутно снабдив его «крякушами» — строками, выглядящими как пароль, но паролем не являющимися. Попробуй разберись, где тут липа, а где нет, тем более что подходящих на эту роль строк в проекте средней величины может быть несколько сотен, а то и тысяч!

Давайте подойдем к решению проблемы от обратного — будем искать не оригинальный пароль, который нам неизвестен, а ту строку, которую мы скормили программе в качестве пароля. А найдя, установим на нее бряк, и дальше все точно так же, как и раньше. Бряк всплывает на обращение по сравнению, мы выходим из сравнивающей процедуры, корректируем JMP и…

Взглянем еще раз на исходный текст ломаемого нами примера passCompare1 . cpp :

printf ( «Enter password:» ) ;

if ( strcmp ( Wrong passwordn»);

else break ;

if ( ++ count > 2 ) return — 1 ;

Обратите внимание — в buff читается введенный пользователем пароль, сравнивается с оригиналом, затем (при неудачном сравнении) запрашивается еще раз, но (!) при этом buff не очищается! Отсюда следует, что, если после выдачи ругательства Wrong password вызвать отладчик и пройтись по памяти контекстным поиском, можно обнаружить тот заветный buff , а остальное уже дело техники!

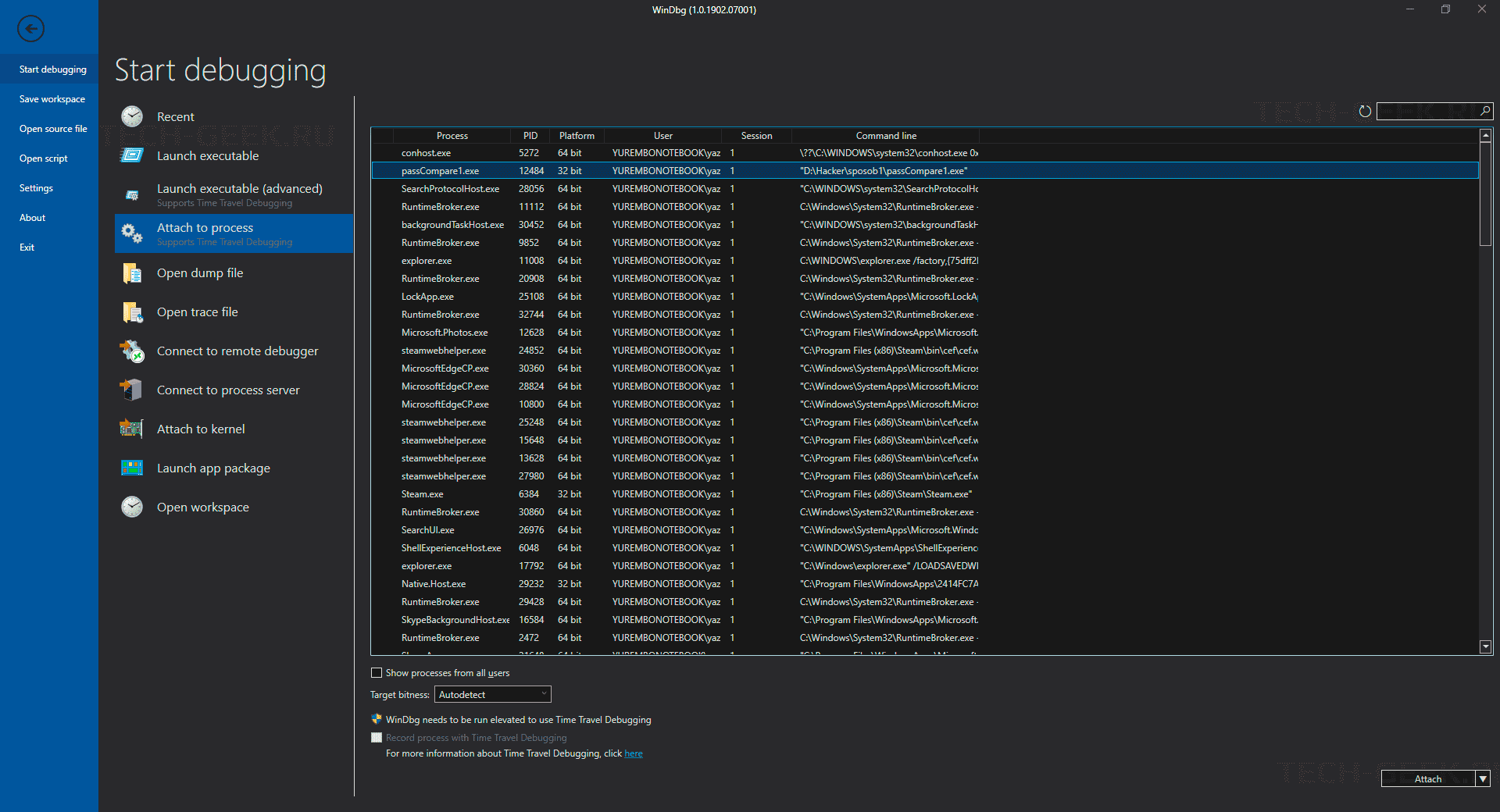

Итак, приступим (мы еще не знаем, во что мы ввязываемся, — но, увы, в жизни все сложнее, чем в теории). На этот раз запустим passCompare1 . exe отдельно от отладчика. Затем подключимся к процессу из отладчика (Attach to process в WinDbg). Хочу обратить ваше внимание: в окне выбора процесса отображаются все запущенные процессы и для каждого из них выводится его разрядность в столбце Platform. Вводим любой пришедший на ум пароль (например, KPNC Kaspersky ++ ), пропускаем возмущенный вопль Wrong мимо ушей и в отладчике нажимаем Break (сочетание клавиш Alt + Del).

Попробуем отыскать в памяти введенный пароль:

0 : 001 > s — a 0x0 L ? 0x7FFFFFFF «KPNC Kaspersky»

Пояснения

Первый параметр после команды s — флаг — a — определяет цель поиска как набор ASCII-символов. Второй параметр — смещение, откуда начать искать. Вообще-то начинать поиск с нулевого смещения — идея глупая. Судя по карте памяти, здесь расположен служебный код и искомого пароля быть не может. Впрочем, это ничему не вредит, и так гораздо быстрее, чем разбираться, с какого адреса загружена программа и откуда именно начинать поиск.

Третий параметр — верхний предел поиска, то есть «докуда». Здесь у нас стоит максимальное 32-битное знаковое число, таким образом мы охватываем весь возможный диапазон 32-битного процесса.

Последний параметр — собственно искомая строка. Обратите внимание, что мы ищем не всю строку, а только ее часть ( KPNC Kaspersky ++ против KPNC Kaspersky ). Это позволяет избавиться от ложных срабатываний, возникающих из-за ссылок на внутренние буфера.

Результат (у вас значения, скорее всего, получатся другими, и они будут меняться при каждом перезапуске приложения):

00f9f810 4b 50 4e 43 20 4b 61 73 — 70 65 72 73 6b 79 2b 2b KPNC Kaspersky ++

0147fd80 4b 50 4e 43 20 4b 61 73 — 70 65 72 73 6b 79 2b 2b KPNC Kaspersky ++

Целых два вхождения! Почему два? Предположим, что при чтении ввода с клавиатуры символы сперва попадают в системный буфер, который и дает ложное срабатывание. Тем не менее не ставить же, не разобравшись, сразу обе точки останова. В данном случае четырех отладочных регистров процессора хватит, а как быть, если бы мы нашли десяток вхождений?

Да и в двух бряках немудрено заблудиться с непривычки! Как отфильтровать помехи?

На помощь приходит карта памяти — зная владельца региона, которому принадлежит буфер, можно очень многое сказать об этом буфере. Наскоро набив уже знакомую команду ! dh passCompare1 , мы получим приблизительно следующее (выбраны сведения только о секциях . data и . rdata ):

SECTION HEADER #2

. rdata name

A7E virtual size

2000 virtual address

C00 size of raw data

1200 file pointer to raw data

0 file pointer to relocation table

0 file pointer to line numbers

0 number of relocations

0 number of line numbers

40000040 flags

Initialized Data

( no align specified )

SECTION HEADER #3

388 virtual size

3000 virtual address

200 size of raw data

1E00 file pointer to raw data

0 file pointer to relocation table

0 file pointer to line numbers

0 number of relocations

0 number of line numbers

C0000040 flags

Initialized Data

( no align specified )

Read Write

Заодно определим базовый адрес модуля приложения: lmf m passCompare1 (в моем конкретном случае он равен 0xDE0000 , а у вас значение, скорее всего, будет другим). Узнаем, куда в памяти загружена секция . rdata : 0xDE0000 + 0x2000 == 0xDE2000 , а также куда загружена секция . data : 0xDE0000 + 0x3000 == 0xDE3000 . Это гораздо выше найденных адресов расположения буферов с введенным паролем. Следовательно, найденные адреса не указывают в области . data и . rdata .

Думаем дальше. Адрес 0x147fd80 выходит далеко за пределы ломаемого приложения, и вообще непонятно, чему принадлежит. Почесав затылок, мы вспомним о такой «вкусности» Windows, как куча (heap). С помощью команды ! heap посмотрим, где она начинается:

Index Address Name Debugging options enabled

1 : 01470000

Из этого заключаем, что адрес 0x147fd80 явно находится в куче.

Разбираемся дальше. Поскольку стек растет снизу вверх (то есть от старших адресов к младшим), адрес 0xf9f810 находится в стеке. Уверенность подогревает тот факт, что большинство программистов размещает буфера в локальных переменных, ну а локальные переменные, в свою очередь, размещаются компилятором в стеке.

Ну что, попробуем поставить бряк по первому адресу?

0 : 001 > ba r4 00f9f810

На втором запросе пароля снова вводим KPNC Kaspersky ++ . Жмем Enter и дожидаемся сиюминутной активации отладчика. Бряк произошел на второй из этих строк:

77c349f3 8806 mov byte ptr [ esi ] , al

77c349f5 46 inc esi

77c349f6 8975d8 mov dword ptr [ ebp — 28h ] , esi

Смотрим, что находится в регистре esi :

00f9f810 434e504b 73614b20 73726570 2b2b796b KPNC Kaspersky ++

Впрочем, этого и следовало ожидать. Попробуем выйти из текущей функции по Shift + F11. И мы снова попадем на эту же строку. Вновь посмотрим содержимое этого регистра:

00f9f811 20434e50 7073614b 6b737265 0a2b2b79 PNC Kaspersky ++ .

Ага, один символ откусан. Следовательно, мы находимся в сравнивающей процедуре. Выйдем из нее нажатием на F5, так как при нажатии на Shift + F11 мы перейдем следующую итерацию перебора символов.

00de10e0 b80821de00 mov eax , offset passCompare1 ! ` string ’ ( 00de2108 )

00de10e5 8a11 mov dl , byte ptr [ ecx ]

00de10e7 3a10 cmp dl , byte ptr [ eax ] ds : 002b : 00de2108 = 6d

00de10e9 751a jne passCompare1 ! main + 0xc5 ( 00de1105 )

И вот мы в теле уже хорошо нам знакомой (развивайте зрительную память!) процедуры сравнения оригинального и введенного пользователем паролей. На всякий случай для пущей убежденности выведем значение указателей EAX и ECX, чтобы узнать, что с чем сравнивается:

0 : 000 > dc eax

00de2108 4f47796d 6170444f 6f777373 000a6472 myGOODpassword . .

0 : 000 > dc ecx

00f9f810 434e504b 73614b20 73726570 2b2b796b KPNC Kaspersky ++

Как раз то, что мы ищем!

Ну а остальное мы уже проходили. Записываем адрес условного перехода (ключевую последовательность для поиска), с помощью сведений из прошлой статьи находим адрес инструкции на носителе, соответствующей спроецированной в памяти, правим исполняемый файл, и все окей.

Выводы

Итак, мы познакомились с одним более или менее универсальным способом взлома защит, основанных на сравнении пароля (позже мы увидим, что он подходит и для защит, основанных на регистрационных номерах). Его основное достоинство — простота. А недостатки… недостатков у него много:

- если программист очистит буфера после сравнения, поиск введенного пароля ничего не даст, разве что останутся системные буфера, которые так просто не затереть, но отследить перемещения пароля из системных буферов в локальные не так-то легко;

- служебных буферов много, и очень трудно определить, какой из них «настоящий». Программист же может располагать буфер и в сегменте данных (статический буфер), и в стеке (локальный буфер), и в куче, и даже выделять память низкоуровневыми вызовами типа VirtualAlloc или… да мало ли как разыграется его фантазия. В результате подчас приходится просеивать все найденные вхождения тупым перебором.

Способ взлома программ 2. Бряк на функции ввода пароля

Взлом приложения с GUI

Настала пора разнообразить наш объект взлома. Теперь попробуем заломить приложение с графическим интерфейсом. В качестве тренировки разберем passCompare3 . Это то же самое, что и passCompare1 . exe , только с графическим интерфейсом на основе MFC Dialog Based App (см. в скачиваемых материалах к статье).

Также обратите внимание на то, что работа с текстом в этом примере организована по-другому. Если раньше мы работали с базовым типом char , то здесь используется обертка — класс CString , что, скорее всего, при взломе профессиональных приложений будет встречаться нам чаще. Кроме двух кнопок, идущих в заготовке по умолчанию, добавьте на форму элемент Edit Control. Свяжите его с переменной m_password и создайте событие обработки нажатия на кнопке OK. Это и будет ключевая процедура приложения, проверяющая введенный пароль на равенство эталонному:

const CString PASSWORD = _T ( «myGOODpassword» ) ;

void CpassCompare3Dlg : : OnBnClickedOk ( )

CString str = NULL ;

m_password . GetWindowText ( str ) ;

if ( PASSWORD . Compare ( str ) )

MessageBox ( _T ( «Wrong password» ) ) ;

m_password . SetSel ( 0 , — 1 , 0 ) ;

MessageBox ( _T ( «Password OK» ) ) ;

CDialogEx : : OnOK ( ) ;

Кажется, никаких сюрпризов не предвидится.

При всем желании метод прямого поиска пароля в памяти элегантным назвать нельзя, да и практичным тоже. А собственно, зачем искать сам пароль, спотыкаясь о беспорядочно разбросанные буфера, когда можно поставить бряк непосредственно на функцию, его считывающую? Хм, можно и так… да вот угадать, какой именно функцией разработчик вздумал читать пароль, вряд ли будет намного проще.

На самом деле одно и то же действие может быть выполнено всего лишь несколькими функциями и их перебор не займет много времени. В частности, содержимое окна редактирования обычно добывается при помощи либо функции GetWindowTextW (чаще всего), либо функции GetDlgItemTextW (а это значительно реже). Все версии Windows NT и младше предпочитают работать с юникодом, поэтому на конце функций работы с текстом W (wide), а не A (ASCII).

Раз уж речь зашла об окнах, запустим наш GUI «крякмис» и установим точку останова на функцию GetWindowTextW ( bp User32 ! GetWindowTextW ). Хотя эта функция — системная, точка останова не будет глобальной и не затронет все приложения в системе, а будет функционировать только в контексте данного приложения.

Вводим какой-нибудь пароль ( KPNC Kaspersky ++ , по обыкновению), нажимаем клавишу Enter, и отладчик незамедлительно всплывает:

USER32 ! GetWindowTextW :

7510a8e0 6a10 push 10h

7510a8e2 68e0041875 push offset USER32 ! __HrLoadAllImportsForDll + 0x1e9 ( 751804e0 )

7510a8e7 e88c510200 call USER32 ! _SEH_prolog4 ( 7512fa78 )

7510a8ec 8b750c mov esi , dword ptr [ ebp + 0Ch ]

7510a8ef 85f6 test esi , esi

Может случиться так, что сначала произойдет «левая» активация отладчика. Ее можно пропустить многократным нажатием F5 до тех пор, пока отладчик вновь не всплывет на этой же функции. А лучше, чтобы не пропустить нужный момент, как только мы попадем в GetWindowTextW , выйти из нее по нажатию Shift + F11 и посмотреть, куда попадаем. Если вокруг находятся вызовы перерисовки элементов, то, значит, это процедура перерисовки формы и нам не сюда.

Источник: tech-geek.ru