К угрозам безопасности относятся вирусы, вредоносные, «шпионские» и нежелательные программы. Приложение Trend Micro Security защищает компьютеры от угроз безопасности путем сканирования файлов и выполнения специальных действий при каждом обнаружении угрозы безопасности. Огромное количество угроз безопасности, обнаруженных за короткий период времени, указывает на вирусную эпидемию. В этом случае приложение Trend Micro Security может включить политики предотвращения вирусных эпидемий и изолировать зараженные компьютеры до полного уничтожения угроз. Уведомления и журналы помогают администратору отслеживать угрозы безопасности и при необходимости принимать срочные меры.

Вирусы и вредоносные программы

На данный момент существуют десятки тысяч вирусов и вредоносных программ, и каждый день создаются новые. Компьютерные вирусы могут нанести серьезный урон корпоративным сетям, системам электронной почты и веб-сайтам, используя уязвимости.

Trend Micro Security защищает компьютеры от следующих типов вирусов и вредоносных программ.

Удаление вредоносных программ.Как удалить вредоносные программы с компьютера вручную

Типы вирусов и вредоносных программ

Типы вирусов и вредоносных программ

Программа-шутка — это вирусоподобная программа, которая обычно изменяет внешний вид элементов на экране компьютера.

Программа «троянский конь»

Троянский конь — это исполняемая программа, которая не копирует себя, а внедряется в систему для выполнения потенциально опасных действий, таких как открытие портов для доступа хакеров. Чаще всего троянские программы используют троянские порты для получения доступа к компьютерам. Примером троянского коня может служить программа, утверждающая, что она избавляет ваш компьютер от вирусов, но при этом запускающая их в систему. Традиционные антивирусы умеют обнаруживать и удалять вирусы, но не троянских коней, особенно, если те уже работают в системе.

Вирус — это программа, способная самовоспроизводиться. Для этого нужно, чтобы вирус был прикреплен к какой-либо программе. В результате он будет автоматически выполняться во время запуска этой программы.

- Загрузочный вирус. тип вируса, заражающий загрузочный сектор раздела или диска.

- Вредоносный код Java — не зависящий от операционной системы вирусный код, написанный на языке Java™ или встроенный в Java-приложения.

- Макровирус. разновидность вируса, написанная как макрос для определенного приложения и зачастую встроенная в документ.

- Вирус VBScript, JavaScript или HTML — вирус, находящийся на веб-страницах и загружаемый через браузер.

- Червь. автономная программа (или группа программ), заражающая своими копиями или фрагментами другие компьютеры. Зачастую заражение происходит через сообщение электронной почты.

Тестовый вирус — это неактивный файл, который обнаруживается антивирусной программой. Тестовые вирусы (например, тестовый скрипт EICAR) используются для проверки правильности работы антивируса.

Упаковщик — это сжатая или зашифрованная исполняемая программа для Windows или Linux™, часто являющаяся троянским конем. Сжатие исполняемого кода затрудняет определение упаковщика антивирусными программами.

Что такое вредоносное ПО?

Вероятный вирус или вредоносная программа

К этой категории вирусов и вредоносных программ относятся подозрительные файлы с некоторыми признаками вируса или вредоносной программы. Подробные сведения о вероятных вирусах или вредоносных программах см. на следующей странице интерактивной энциклопедии вирусов Trend Micro:

В категорию «Прочие» попадают вирусы и вредоносные программы, которые не относятся ни к одному из перечисленных выше типов.

Шпионские и нежелательные программы

К «шпионским» и нежелательным программам относятся приложения и файлы, не являющиеся вирусами или вредоносными программами, однако способные отрицательно повлиять на работу компьютеров в сети. «Шпионские» и нежелательные программы представляют значительную угрозу безопасности, конфиденциальности данных и соблюдению законов в организации. Такие программы зачастую выполняют нежелательные и угрожающие действия, например раздражают пользователя постоянно всплывающими окнами, фиксируют нажатия клавиш на клавиатуре или подставляют под атаки уязвимости компьютера.

Trend Micro Security защищает компьютеры от «шпионских» и нежелательных программ следующих типов.

Типы «шпионских» и нежелательных программ

Типы шпионских

и нежелательных программ

«Шпионская» программа выполняет сбор данных, например имен пользователей, паролей, номеров кредитных карточек и другой конфиденциальной информации, и их передачу третьим лицам.

Рекламная программа показывает рекламные сообщения, а также собирает различную информацию, например данные по часто посещаемым веб-сайтам. Как правило, затем эта информация используется в рекламных целях.

Программа дозвона изменяет интернет-настройки клиента и может принудительно настроить компьютер на набор предварительно заданных телефонных номеров через модем. Как правило, такие программы используют номера, вызовы по которым оплачиваются, или международные номера, что может привести к значительным затратам для организации.

Программа для несанкционированного доступа

Программа для несанкционированного доступа помогает хакерам войти в систему компьютера.

Программа удаленного доступа к компьютеру

Программа удаленного доступа помогает хакерам получить удаленный доступ к компьютеру и перехватить управление.

Программа для взлома паролей

Такие приложения помогают расшифровать имена и пароли учетных записей пользователей.

В категорию «Прочие» попадают другие потенциально вредоносные программы, которые не относятся ни к одному из перечисленных типов «шпионских» и нежелательных программ.

- Типы сканирования

- Уведомления об угрозах безопасности

- Журналы угроз безопасности

Источник: docs.trendmicro.com

Вредоносные программы.

Вредоносные программы английский термин, сочетающий “вредоносные” и “программное обеспечение”, чтобы описать тип программ, предназначенных для кражи информации или привести компьютер к повреждению. Они включают в себя такие вещи, как шпионские и рекламные программы, в том числе всплывающие окна и даже следящие файлы cookie, которые используются для отслеживания серфинга пользователей. Они также включают в себя более зловещие опасности, такие как кейлоггеры, троянский конь, черви и вирусы. Проще говоря, это любое программное обеспечение, которое предназначено чтобы причинить вред или использовать компьютеры, или личные записи без согласия пользователя.

Угрозы со стороны вредоносных программ

Угрозы со стороны вредоносного программного обеспечения были расширены примерно параллельно с количеством людей, пользующихся Интернетом по всему миру. Самые ранние известные примеры вредоносных программ, которые появились в начале-середине 1990-х годов, во многом были результатом экспериментов и шалостей любопытных разработчиков, которые хотели расширить свои навыки. Многие из этих маленьких программ, не несли в себе никакого вреда, а просто приводили к неуправляемым действиям, таким как отображение юмористического изображения на экране компьютера жертвы. Это постепенно уступило усилиям, чтобы использовать зараженные компьютеры для других целей, но относительно приземленных целей, таких как распространение спама по электронной почты и других форм рекламы.

Как только использование Интернета стало более распространенным, был придуман новый термин: кибер-преступность. Люди с плохими намерениями быстро поняли потенциал, использования этих же средств для воровства, вымогательства, а также проведение различных политических целей. Другие исполнители используют специальное программное обеспечение для определенных жертв; это может включать в себя так называемый “отказ в обслуживании” против крупных компаний или государственных структур, а также программы, предназначенные для кражи личных данных. Чтобы сделать вопросы более запутанными, широко распространено мнение, что правительства многих стран либо экспериментировали с или непосредственно занятых обеспечением для проведения атак против вражеских групп или наций, а также для сбора разведывательной информации; эксперты часто относятся к этому как РЭБ.

Типов вредоносных программ

Хотя новые типы вредоносного программного обеспечения постоянно находятся в стадии развития, эти программы обычно попадают в несколько широких категорий. Вирусы – это, пожалуй, самые известные категории, и состоят они из вредной программы, предназначенной для “заражения” легитимных программ.

Когда человек устанавливает и запускает зараженную программу, вирус активируется и распространяется на другие программы, установленные на компьютере, прежде чем предпринимать дальнейшие действия, такие как удаление критически важных файлов операционной системы. Аналогично, “черви” представляют собой автономные программы, которые могут передавать себя по сети напрямую. Оба типа вредоносных программ могут вызвать серьезные повреждения, поглощая необходимые системные ресурсы, что может привести к виктимизации компьютера, чтобы заморозить его или даже вызвать аварию. Вирусы и черви обычно эксплуатируют общие файлы и базы данных, такие как адресные книги электронной почты для их распространения на другие компьютеры.

Менее очевидные, но не менее коварные угрозы включают в себя клавиатурные шпионы, программы, записывающие все нажатия клавиш пользователем, а затем передают эту информацию тому, кто установил программу с самого начала. Это даёт возможность для кражи информации, такой как пароли, номера банковских счетов, и номера кредитных карт. Троянский конь – это вредоносная программа, замаскированная в другой кусок программного обеспечения, которое представляется законной. После установки, троян может устанавливать “черный код”, через который он извлекает личную информацию и может перенести её на другой компьютер. Хакеры обычно используют такие вредоносные программы для совершения кражи личных данных.

ПК против Маков

Вообще это правда, что ПК с большей вероятностью становятся жертвами вредоносного ПО, чем машины компании Apple® и Macintosh. Существует множество теорий, почему это так происходит. Некоторые предполагают, что большое количество ПК с Windows® делает их более выгодной целью для хакеров. Другие эксперты полагают, что архитектура операционной системы, используемой в компьютерах Mac разработана таким образом, что это делает её трудной для взлома. Несмотря на эти преимущества, Мак- ориентированные вирусы и связанные с ними опасности, и разумные меры предосторожности, так же важны, как и для ПК.

Противодействия угрозе

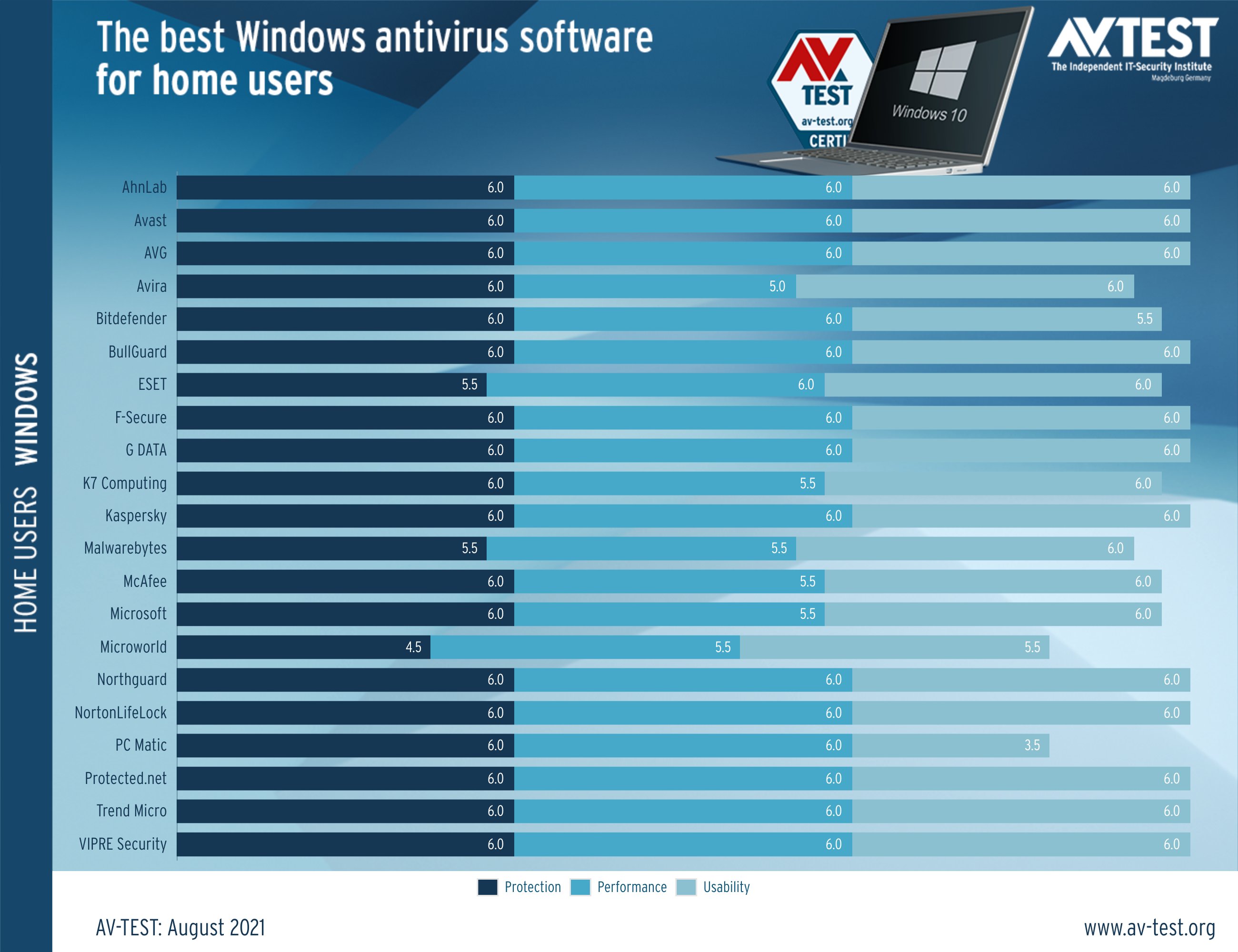

До настоящего времени антивирусные программы являются хорошей защитой от вредоносных программ. Некоторые из этих продуктов могут даже сканировать электронную почту для нахождения любого типа вредоносного или подозрительного кода, и предупреждают пользователя о их присутствии, даже если они в настоящее время не признаны. Но им часто не хватает определенных типов угроз, таких как трояны и шпионские программы, так что это хорошая идея, чтобы выполнять проверку ПК по крайней мере одной из анти-рекламных программ в сочетании с анти-вирусной программой. Использовать брандмауэр также полезно, потому что пока он не может держать ПК от вредоносных программ, но он может держать такие программы от доступа в Интернет и предоставления личной информации с заданной целью.

Ни один продукт не может гарантировать надёжной защиты компьютера от всех этих вредоносных программ. Разработчики по обе стороны находятся в постоянном сражении, чтобы опередить других. В конечном счёте, пользователь последний рубеж обороны, и вы должны быть осторожными при открытии писем от неизвестных источников, и быть вдали от не добросовестных сайтов.

Выслеживание преступников

При разработке программного обеспечения для обнаружения, удаления и возмещения ущерба, который стал прибыльной отраслью, существует также согласованные усилия для привлечения виновных к ответственности. Это огромный вызов, потому что хотя кибер-преступники часто образуют крупные подпольные организации, отдельные участники, как правило, разбросаны по всему миру, и могут общаться и выполнять свою работу в любом месте, где есть компьютер и доступ в Интернет. Только посредством международного сотрудничества правоохранительных органов борьба с ними может быть эффективной; действительно, такие операции приводили к некоторым значительным успехам. Но не все правительства одинаково так думают, и некоторые, кажется, и вовсе закрывают глаза, сильно затрудняя тем самым попытки атаковать проблему в её источнике.

Источник: mega-obzor.ru

Energy

education

Информационная безопасность — практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации.

9. Вредоносное програмное обеспечение

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

- Вирусы. Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях. По данным Национального института стандартов и технологий (NIST), первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

- Черви. В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

- Рекламное ПО. Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

- Шпионское ПО. Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям.

- Программы-вымогатели. Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

- Боты. Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

- Руткиты. Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

- Троянские программы. Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

Клавиатурный шпион относится к наиболее опасным вредоносным приложениям. Через него хакеры могут получить любую конфиденциальную информацию, в том числе платежные данные пользователя. Современные вредоносные программы, как правило, состоят из нескольких компонентов, каждый из которых имеет свою задачу.

Такой софт больше всего напоминает швейцарский армейский нож, а не набор отдельных инструментов, что дает злоумышленнику возможность выполнять множество различных действий на атакованной системе. Один из компонентов, часто присутствующих при такой атаке, – это кейлоггер, узкоспециализированный инструмент, записывающий все нажатия клавиш.

Именно с помощью этого инструмента злоумышленник может незаметно завладеть огромным количеством конфиденциальной информации, оставаясь незамеченным. Кейлоггером является любой компонент программного обеспечения или оборудования, который умеет перехватывать и записывать все манипуляции с клавиатурой компьютера. Нередко кейлоггер находится между клавиатурой и операционной системой и перехватывает все действия пользователя. Этот инструмент либо хранит перехваченную информацию на зараженном компьютере, либо, если является частью более крупной атаки, все данные сразу передаются на удаленный компьютер организаторов атаки.

Хотя существует большое разнообразие вариантов кейлоггеров, но основное деление производится на программные и аппаратные. Чаще всего применяется программный кейлоггер, который является частью вредоносной программы, такой как троян или руткит. Как правило, это и более простой вариант получения доступа к интересующей системе без физического вмешательства. Один из самых распространенных типов программных кейлоггеров умеет разворачивать на целевой машине готовый API, записывающий каждое нажатие клавиш. Пример кода на C# для шпинского программного обеспечения можно найти здесь.

Для обеспечения безопасности пользователей в большинстве современных продуктов защиты реализовано несколько технологий, что позволяет противостоять самым разнообразным действиям злоумышленников, таким как шпионаж, кейлоггинг, кража учетных данных, несанкционированный майнинг криптовалюты, нежелательное шифрование файлов (с помощью программ-вымогателей), извлечение информации (с помощью банковских троянов), спам и мошенничество, а также другим формам кибератак.

Антивирус — это средство защиты оборудования с программным обеспечением от вредоносного кода (вирусов), который модифицируют файлы с целью максимального распространения и нарушения штатной работы операционной системы и приложений. Антивирус загружается на устройство с операционной системой в качестве программы или комплекса программных инструментов и обнаруживает вмешательство вредоносного кода в файловую систему извне, а затем блокирует модифицированные файлы (помещает в карантин) и либо удаляет их, либо исправляет согласно обновляемой через интернет базе данных профилей для известных угроз. Функциональность и возможности антивируса зависят от его технического совершенства, поэтому надёжность защиты оборудования во многом зависит от выбора наиболее эффективного продукта.

Типы методов защиты

- Сканирование. Чаще всего это нерезидентные инструменты (запускаются пользователем вручную), которые выполняют сканирование оперативной памяти, жёсткого диска, SSD и внешних носителей для выявления вирусов. Обнаруженный код сравнивается с профилями из своей базы известных угроз, из-за чего её важно регулярно обновлять.

- Лечение. Используется в большинстве антивирусов. В ИТ-отрасли метод называется «Фаг» или «Полифаг» и позволяет найти заражённый файл, а затем вылечить (восстановить исходное состояние) вместо удаления. Код сравнивается с сохранёнными в базе угроз профилями, как при сканировании.

- Иммунизация. Антивирус блокирует определённые системные каталоги, записи в реестре и жизненно-важные ресурсы операционной системы для изменения сторонними программами. Метод требует подтверждения действий вручную, либо создания списка доверенных источников модификации.

- Компарирование. Другими словами, ревизия существующих файлов. Антивирус фиксирует состояние системы (путём запоминания исходного кода файлов в системных каталогах) и выполняет сравнение в случае подозрительных операций.

- Мониторинг. Метод характеризуется фоновой работой антивируса с перманентной защитой от пассивной угрозы вредоносного кода и его выявления путём безостановочного сканирования файловой системы.

- Фильтрация. В большинстве случаев это резидентный инструмент в антивирусе, запускаемый одновременно с операционной системой для обнаружения вредоносного кода до того, как он начал свою активность и распространение.

В зависимости от типа угрозы (известная или неизвестная конкретному ПО) антивирус может осуществить проактивную или реактивную защиту:

- Проактивная защита (эвристика). Защита от неизвестных вирусов, основанная на изучении кода и поведения программ, характерных для вредоносного ПО. Такой тип защиты показывает лучший результат при борьбе с модифицированными вирусами. За основу принимаются данные об уже существующих угрозах.Эвристика в антивирусном контексте — набор правил, которые используются для обнаружения действий вредоносных программ без необходимости определения конкретной угрозы.

- Реактивная защита (вирусная сигнатура). Защита от уже известных вирусов, основанная на информации о коде и остальных особенностях вредоносного ПО. Для максимально эффективной работы такие антивирусы должны постоянно обновлять свои базы данных вирусных сигнатур.Защита, основанная на вирусных сигнатурах подразумевает обращение к словарю с уже известными вирусами, которые составили разработчики антивирусного ПО.

Главный недостаток проактивной защиты — так называемые «ложные срабатывания», частые блокировки незараженного программного обеспечения. Минус реактивной защиты — невозможность защититься от новых угроз. В современном антивирусном ПО используется и проактивная, и реактивная защита.

Источник: www.energyed.ru