У нас есть 16 ответов на вопрос Какие программы являются вредоносными? Скорее всего, этого будет достаточно, чтобы вы получили ответ на ваш вопрос.

Содержание

- Какие программы относятся к вредоносному по?

- Что может сделать вредоносное ПО?

- Какие программы являются вредоносными? Ответы пользователей

- Какие программы являются вредоносными? Видео-ответы

Отвечает Николай Лазарев

К вредоносным программам (malware) относят любое программное обеспечение, которое несанкционированно проникает в компьютерную технику.

Какие программы относятся к вредоносному по?

К вредоносному программному обеспечению относятся сетевые черви, классические файловые вирусы, троянские программы, хакерские утилиты и прочие программы, наносящие заведомый вред компьютеру, на котором они запускаются на выполнение, или другим компьютерам в сети.

Что может сделать вредоносное ПО?

Вредоносное ПО – программное обеспечение, созданное для нарушения нормальной работы компьютеров или приложений. В частности, оно может использоваться для хищения конфиденциальной информации (паролей, номеров кредитных карт и т.

Как обнаружить вредоносные программы в Windows

Источник: querybase.ru

К вредоносным программам относятся: 1) Потенциально опасные программы 2) Вирусы, черви, трояны

В 21:16 поступил вопрос в раздел ЕГЭ (школьный), который вызвал затруднения у обучающегося.

Вопрос вызвавший трудности

К вредоносным программам относятся: 1) Потенциально опасные программы 2) Вирусы, черви, трояны

Ответ подготовленный экспертами Учись.Ru

Для того чтобы дать полноценный ответ, был привлечен специалист, который хорошо разбирается требуемой тематике «ЕГЭ (школьный)». Ваш вопрос звучал следующим образом: К вредоносным программам относятся: 1) Потенциально опасные программы 2) Вирусы, черви, трояны

После проведенного совещания с другими специалистами нашего сервиса, мы склонны полагать, что правильный ответ на заданный вами вопрос будет звучать следующим образом:

1) Потенциально опасные программы

2) Вирусы, черви, трояны

3) Шпионские и рекламные программы

НЕСКОЛЬКО СЛОВ ОБ АВТОРЕ ЭТОГО ОТВЕТА:

Работы, которые я готовлю для студентов, преподаватели всегда оценивают на отлично. Я занимаюсь написанием студенческих работ уже более 4-х лет. За это время, мне еще ни разу не возвращали выполненную работу на доработку! Если вы желаете заказать у меня помощь оставьте заявку на этом сайте. Ознакомиться с отзывами моих клиентов можно на этой странице.

Евсеева Рая Иринеевна — автор студенческих работ, заработанная сумма за прошлый месяц 52 123 рублей. Её работа началась с того, что она просто откликнулась на эту вакансию

ПОМОГАЕМ УЧИТЬСЯ НА ОТЛИЧНО!

Выполняем ученические работы любой сложности на заказ. Гарантируем низкие цены и высокое качество.

Что такое вредоносное ПО?

Деятельность компании в цифрах:

Зачтено оказывает услуги помощи студентам с 1999 года. За все время деятельности мы выполнили более 400 тысяч работ. Написанные нами работы все были успешно защищены и сданы. К настоящему моменту наши офисы работают в 40 городах.

Ответы на вопросы — в этот раздел попадают вопросы, которые задают нам посетители нашего сайта. Рубрику ведут эксперты различных научных отраслей.

Полезные статьи — раздел наполняется студенческой информацией, которая может помочь в сдаче экзаменов и сессий, а так же при написании различных учебных работ.

Красивые высказывания — цитаты, афоризмы, статусы для социальных сетей. Мы собрали полный сборник высказываний всех народов мира и отсортировали его по соответствующим рубрикам. Вы можете свободно поделиться любой цитатой с нашего сайта в социальных сетях без предварительного уведомления администрации.

- Абадзехская стоянка, Даховская пещера. ..

- По закону сохранения заряда каждый шарик после соприкас#10..

- Компьютерные вирусы – это… 1) Вредоносные программы, наносящие вред данным.

- Программа, осуществляющая несанкционированные действия по сбору, и передаче информации злоумышленнику, а также ее разрушение

- Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.

- Сетевые черви — это… 1) Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы и утилиты

Площадка Учись.Ru разработана специально для студентов и школьников. Здесь можно найти ответы на вопросы по гуманитарным, техническим, естественным, общественным, прикладным и прочим наукам. Если же ответ не удается найти, то можно задать свой вопрос экспертам. С нами сотрудничают преподаватели школ, колледжей, университетов, которые с радостью помогут вам.

Помощь студентам и школьникам оказывается круглосуточно. С Учись.Ru обучение станет в несколько раз проще, так как здесь можно не только получить ответ на свой вопрос, но расширить свои знания изучая ответы экспертов по различным направлениям науки.

2020 — 2023 — UCHEES.RU

Источник: www.uchees.ru

Малварь Letscall переадресует звонки жертв в колл-центр хакеров

Рекомендуем почитать:

Xakep #289. Взлом в воздухе

- Содержание выпуска

- Подписка на «Хакер» -60%

Эксперты компании ThreatFabric изучили набор инструментов Letscall, который используется для голосового фишинга в Южной Корее. Интересной особенностью этих атак является то, что если жертва пытается позвонить в банк, малварь перехватывает ее звонок и перенаправляет в колл-центр злоумышленников.

Следует отметить, что впервые такие атаки на южнокорейских пользователей были обнаружены и описаны «Лабораторией Касперского» в прошлом году, и тогда эта кампания получила название Fakecalls.

После установки такое вредоносное ПО перенаправляет звонки жертв в колл-центр, находящийся под контролем хакеров. Там специально обученные операторы, выдающие себя за настоящих сотрудников банка, узнают конфиденциальную информацию у ничего не подозревающих жертв.

По словам специалистов ThreatFabric, в хак-группу, стоящую за Letscall, входят Android-разработчики, дизайнеры, разработчики интерфейсов и бэкендов, а также операторы колл-центрв, специализирующиеся на голосовых атаках и социальной инженерии.

Эксперты описывают Letscall как многофункциональное шпионское ПО или RAT (Remote Access Trojan, «Троян удаленного доступа»), которое создавалось с большим вниманием к видео- и аудиосвязи с жертвой, а также ориентировано на перехват сообщений и телефонных звонков. Отслеживание местоположения так же является важной целью этих злоумышленников.

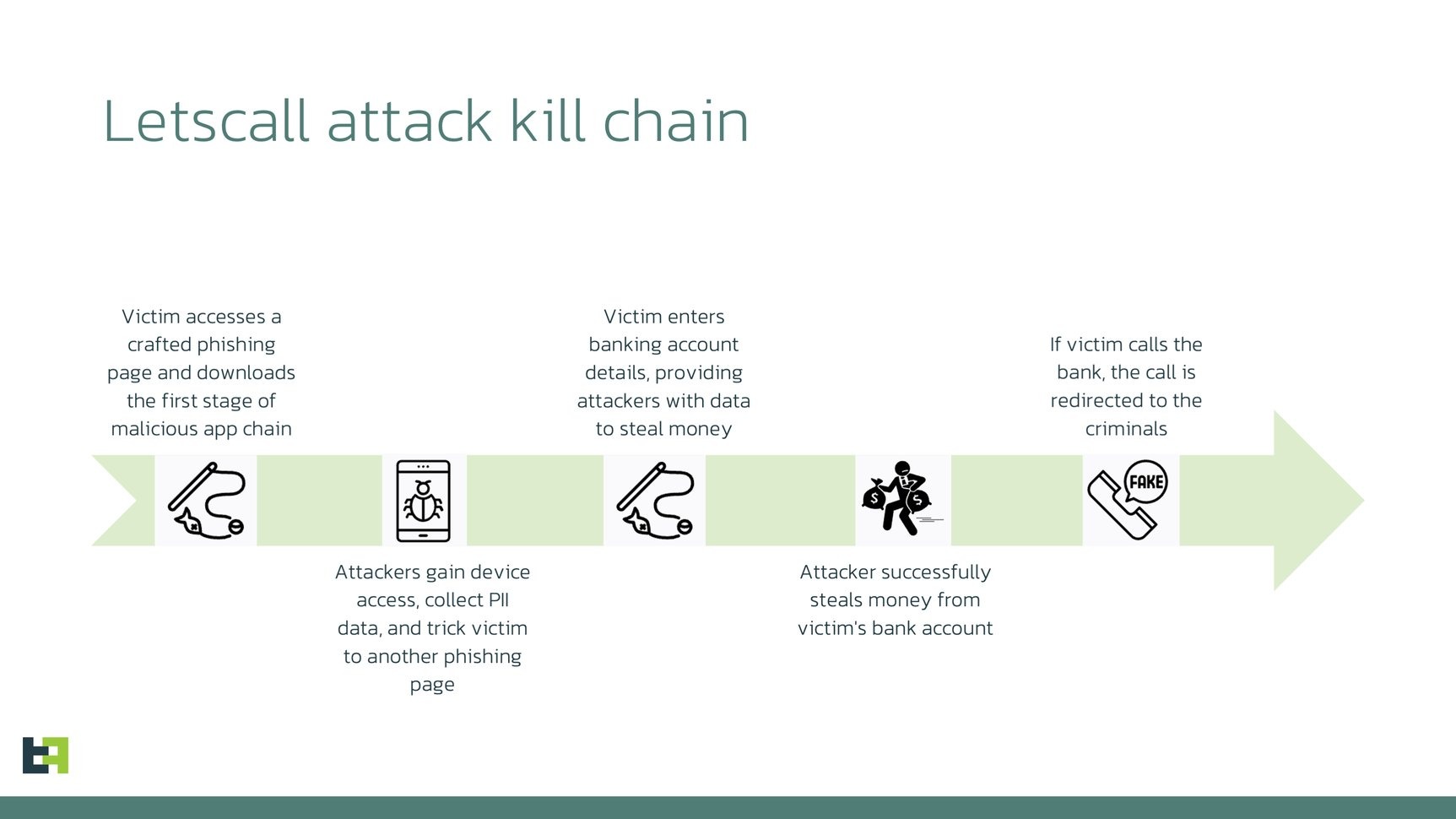

Все начинается с того, что создатели Letscall используют многоэтапную атаку, обманом вынуждая своих жертв загрузить вредоносные приложения с сайта, имитирующего официальный магазин Google Play Store. Судя по всему, для этого применяется «черное» SEO и социальная инженерия с использованием спама.

В итоге заражение осуществляется в несколько этапов: сначала приложение-загрузчик, скачанное из фиктивного Google Play Store, подготавливает устройство жертвы для установки мощного шпионского ПО: получает необходимые разрешения, открывает фишинговую страницу и устанавливает малварь второго этапа, полученную с управляющего сервера.

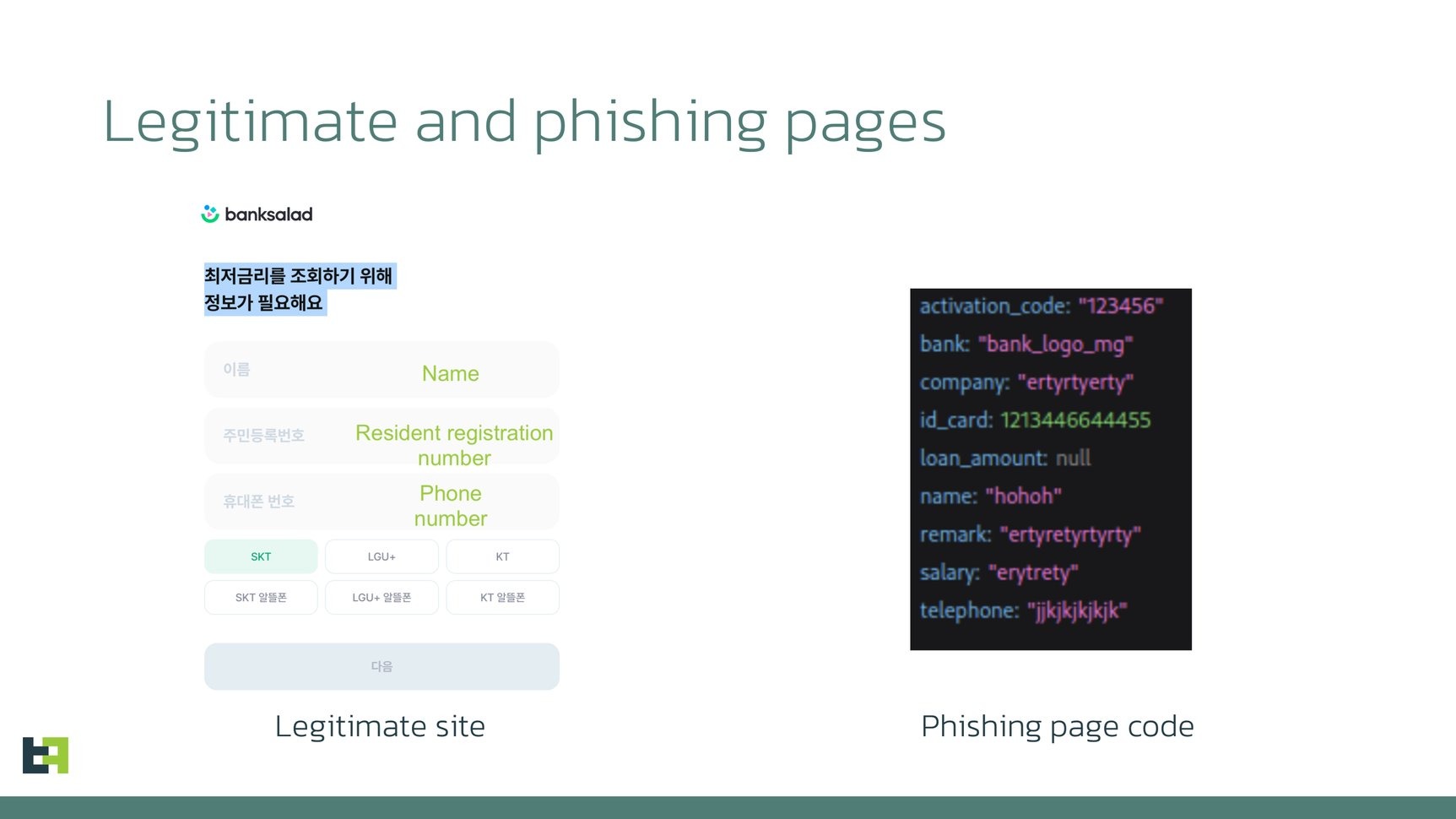

На упомянутой фишиновой странице, которая может имитировать, например, сайты известных агрегаторов кредитных предложений, жертву убеждают предоставить конфиденциальную информацию: данные документа удостоверяющего личность, номер телефона, домашний адрес, размер заработной платы, название компании-работодателя и так далее. Эти данные будут автоматически переданы злоумышленникам.

В итоге хакеры либо используют полученные данные для заполнения аналогичной формы на настоящем сайте (для подачи заявки на кредит), либо фишинговая страница вообще действует как прокси между жертвой и страницей настоящего кредитного агрегатора.

Второй этап атаки — установка шпионского приложения, которое помогает злоумышленникам воровать данные, а также регистрирует зараженное устройство в P2P-сети VoIP, используемой для связи с жертвой с помощью видео- или голосовых вызовов. Кроме того, это приложение подготавливает запуск третьего этапа атаки.

На третьем этапе на устройство пострадавшего устанавливается еще одно приложение, которое обладает функциональностью для осуществления телефонных звонков. Злоумышленники используют его для перенаправления звонков с устройства жертвы в колл-центр самих хакеров.

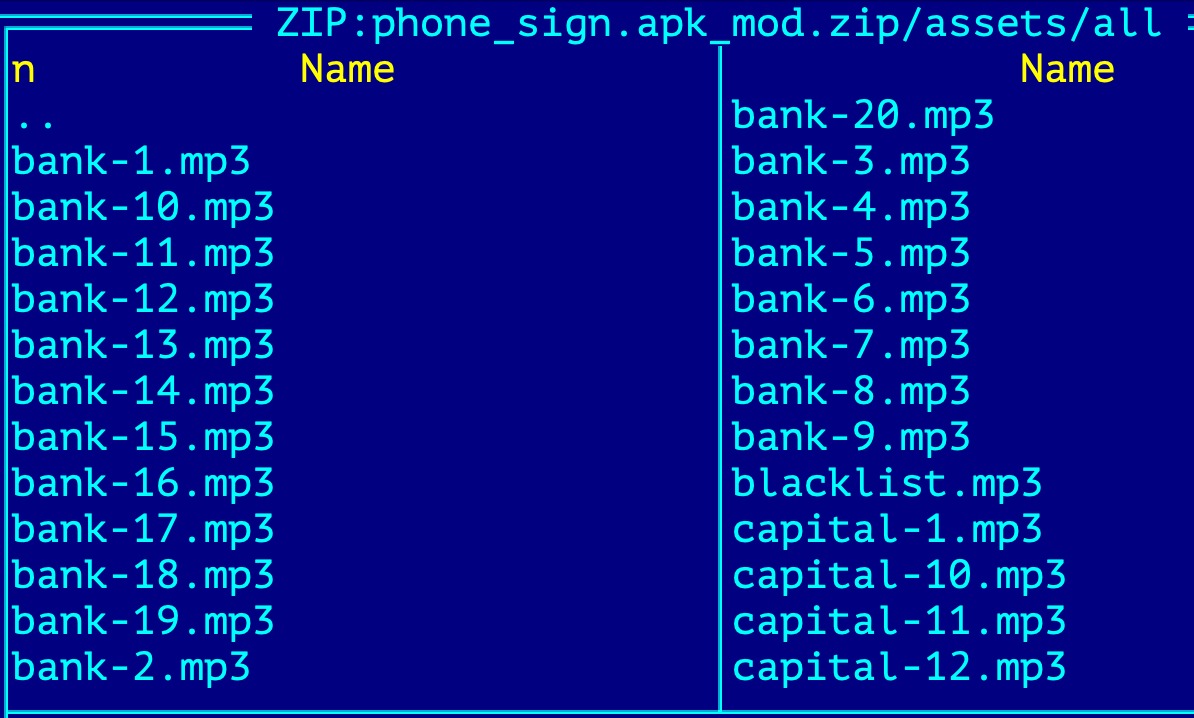

Более того, среди ассетов третьего APK есть заранее заготовленные голосовые сообщения в формате MP3, которые будут воспроизводиться жертве, если та попытается позвонить в банк.

«Здравствуйте, это Hana Bank. Нажмите “1” для перевода в Hana Bank, “2” для перевода в другой банк и “3”, чтобы узнать детали транзакции. Для подключения кредитной карты и других услуг нажмите “6”», — гласит одно из таких сообщений.

Исследователи отмечают, что для работы и соединения жертв с операторами колл-центра Letscall применяет WEBRTC, технологию маршрутизации VoIP-трафика. Кроме того, чтобы качество голосовых и видеозвонков было на высоте, а также для обхода NAT и брандмауэров, хакеры полагаются на методики STUN/TURN, включая серверы Google STUN.

«Третий этап атаки использует собственный набор команд, который включает команды веб-сокетов. Некоторые из этих команд отвечают за манипуляции с адресной книгой, например, к создание и удаление контактов. Другие команды относятся к созданию, изменению и удалению фильтров, которые определяют, какие вызовы следует перехватывать, а какие игнорировать», — пишут исследователи.

Кроме того, по данным аналитиков, некоторые версии загрузчика были защищены с помощью обфускации Tencent Legu или с помощью Bangcle (SecShell). На втором и третьем этапах атаки использовались длинные имена в дереве каталогов файлов ZIP и различные методы искажения манифеста.

«Голосовой фишинг эволюционировал, стал более технологичным и изощренными, поскольку теперь мошенники используют современные технологии маршрутизации голосового трафика и системы, которые автоматически звонят жертве (так называемые автоинформаторы, которые обычно применяются для автоматизации рекламы через телефонные звонки), и проигрывают записанные заранее сообщения-приманки. Если жертва попадается на удочку [злоумышленников], на ее звонок ответит оператор колл-центра и велит действовать так, как хочет мошенник. Злоумышленник может обманом вынудить жертву пойти к ближайшему банкомату, чтобы снять наличные, или подтолкнуть к раскрытию личной информации, включая данные банковского счета, данные банковской карты или учетные данные», — предупреждают эксперты.

Источник: xakep.ru