Российский малый бизнес в целом не такой уж и малый — если верить Росстату. По данным службы, вклад небольших предприятий в экономику составляет 22%; в денежном выражении это более 20 трлн руб. в год; в работниках — 15 млн человек. Президент считает, что к 2025 году доля малого бизнеса в валовом продукте вырастет до 40%.

Чем активнее растет малый бизнес (МБ), тем больше у него точек соприкосновения — с большими и средними предприятиями, регуляторами, физлицами и т. д. Это же относится и к информационной безопасности: инциденты могут быть критичными не только для внутренних процессов организации, но и для партнеров, сотрудников и клиентов. Инцидент, который не вызовет последствий в крупной компании, для небольшой может стать причиной банкротства.

Возьмем, к примеру, частную клинику эстетической хирургии. Предположим, что истории болезней пациентов хранятся на сетевом хранилище. У главврача есть доступ к этому хранилищу в виде сетевого диска, с полными правами на запись в любую папку. Однажды главврач открывает email-вложение с вирусом внутри. Вирус зашифровывает все данные на его ПК и на сетевом хранилище.

Управление рисками ИБ на практике

Бесплатный, давно не обновлявшийся антивирус не заметил шифровальщика, и расшифровать файлы нечем. К тому же выясняется, что бэкапы давно уже никто не делал. Все истории болезней утрачены. Подобный случай если и не приведет к закрытию заведения, то, как минимум, создаст угрозу здоровью пациентов.

Снижение рисков, недорого

Беспечность малого бизнеса в вопросах информационной безопасности (ИБ) объяснима. Большинству руководителей кажется, что риски ИБ — это абстракция, «не про нас» — дескать, ну комы мы нужны?

Беспечность малого бизнеса в вопросах информационной безопасности (ИБ) объяснима. Большинству руководителей кажется, что риски ИБ — это абстракция, «не про нас» — дескать, ну комы мы нужны?

Вдобавок, считая, что организация полноценной инфо-защиты подразумевает большие затраты, руководство рассматривает ИБ как непрофильную статью расходов. И это тоже можно понять: малому бизнесу зачастую денег едва хватает на то, чтобы свести концы с концами, особенно если речь идет об очередном многострадальном стартапе.

Меж тем управление рисками ИБ, вне зависимости от размера компании, — в первую очередь вопрос дисциплины. Об этом, в частности, говорят эксперты NIST (Национальный институт стандартов и технологий США) в своем Руководстве по информационной безопасности для малого бизнеса, выпущенном в 2016 году. Правила и рекомендации, подробно изложенные в Руководстве, вполне пригодны и для наших реалий. В этом посте мы предлагаем выжимку из документа NIST — в виде адаптированной для российского МБ инструкции. Она поможет руководителям оценить риски и управлять ими; другими словами — повысить безопасность малого предприятия малыми средствами.

План действий

Для проведения оценки ИБ желательно задействовать все имеющиеся у организации ресурсы, включая сотрудников, партнеров и, если все-таки позволяет бюджет, сторонних экспертов по ИБ. Важно оценивать риски с точки зрения их критичности для бизнеса — это поможет понять, на что следует направить основные усилия.

Аутсорсинг. Управление рисками информационной безопасности

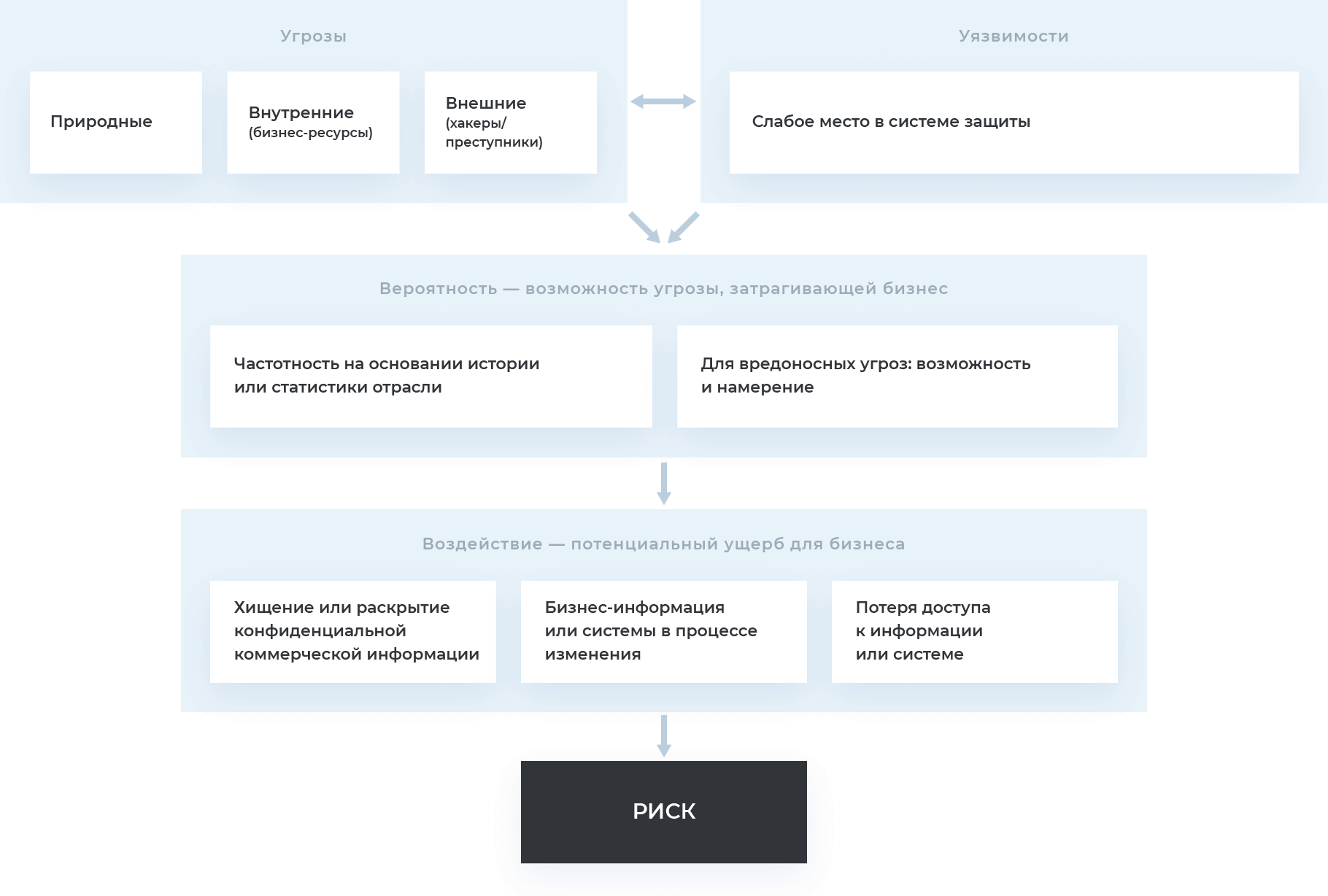

Составляющие риска

На Рисунке 1 показано как угрозы, уязвимости, их вероятность и степень воздействия определяют на итоговый риск:

Управление рисками

- Как повлияет на бизнес обнародование этой информации?

- Как повлияет на бизнес ошибочность этой информации?

- Как повлияет на бизнес отсутствие доступа к этой информации — у вас и у клиентов?

Ответы помогут определить степень потенциального воздействия того или иного события.

В качестве образца для оценки можно использовать Таблицу 1:

| Стоимость раскрытия (Конфиденциальность) | Средняя | — | — |

| Стоимость сохранности информации (Целостность) | Высокая | — | — |

| Стоимость потери доступа (Доступность) | Высокая | — | — |

| Стоимость потери данных (результатов работы) | Высокая | — | — |

| Штрафы, пени, уведомления для клиентов | Средняя | — | — |

| Другие правовые издержки | Низкая | — | — |

| Стоимость репутации / связи с общественностью | Высокая | — | — |

| Стоимость определения и решения проблемы | Высокая | — | — |

| Общая оценка | Высокая | — | — |

Составьте перечень устройств и ПО

Теперь нужно определить, какими средствами обрабатывается информация, перечисленная в Таблице 1. В перечень могут входить стационарные и мобильные устройства (ПК, ноутбук, смартфон, планшет), приложения (почта, мессенджеры, CRM) и технологии («облако», VPN, межсетевой экран).

Пример — Таблица 2:

Изучайте свои угрозы и уязвимости

У некоторых угроз и уязвимостей своя специфика — в зависимости от отрасли, региона или вида бизнеса. Необходимо регулярно пересматривать список угроз и уязвимостей, с которыми вы можете столкнуться, и оценивать вероятность ущерба от них.

В Таблице 3 показан пример того, как определить вероятность инцидента с учетом информации из Таблиц 1 и 2.

| Конфиденциальность | — | — | — |

| Кража | Средняя (шифрование, защита паролем) | — | — |

| Случайное раскрытие | Средняя (в прошлом дважды терял телефон) | — | — |

| Целостность | — | — | — |

| Случайное повреждение пользователем/сотрудником | Средняя | — | — |

| Преднамеренное повреждение преступником/хакером | Низкая | — | — |

| Доступность | — | — | — |

| Случайное повреждение | Средняя (Регулярное резервное копирование) | — | — |

| Преднамеренное повреждение | Низкая | — | — |

| Общая оценка | Средняя | — | — |

В Таблице 4 показан пример того, как на основе данных из Таблиц 1, 2 и 3 определить приоритеты по обеспечению информационной безопасности:

Вероятность

Если взять предыдущий пример, мобильный телефон Петра Иванова с контактной информацией клиентов, то его можно оценивать как устройство с приоритетом 3 — из-за высокого показателя воздействия, но низкой вероятности.

Заключение

Работа по оценке и управлению рисками — мероприятие не одноразовое. Актуализировать информацию, которая необходима для управления рисками, следует не реже, чем раз в год, а также всегда, когда предполагаются какие-то глобальные изменения: запуск нового проекта, корректировка бизнес-процессов или переход на новую ИТ-инфраструктуру.

Регулярное выполнение всех пунктов Руководства поможет малому бизнесу уменьшить вероятность критичных событий, включая хакерские атаки, ошибки сотрудников и влияние непреодолимых факторов. Разумеется, не стоит забывать и о базовой защите: антивирусное ПО лучше установить на все служебные устройства работников — на этом уж точно не стоит экономить.

Источник: itglobal.com

Управление рисками. Модель безопасности с полным перекрытием

Аннотация: В лекции дается подробное определение информационной безопасности, рассматриваются аспекты управления рисками. Описывается модель безопасности с полным перекрытием.

Введение

Целью данного курса является изучение современных методик анализа и управления рисками, связанными с информационной безопасностью (ИБ). В связи с тем, что в процессе управления рисками может проводиться внедрение конкретных средств и механизмов защиты, в практической части курса упор делается на управление рисками в системах, базирующихся на операционных системах (ОС) семейства Microsoft Windows .

Риском в сфере ИБ будем называть потенциальную возможность понести убытки из-за нарушения безопасности информационной системы (ИС). Зачастую понятие риска смешивают с понятием угрозы.

Угрозой ИБ называют потенциально возможное происшествие неважно, преднамеренное или нет, которое может оказать нежелательное воздействие на компьютерную систему, а также информацию, хранящуюся и обрабатывающуюся в ней.

Уязвимость ИС — это некая неудачная характеристика, которая делает возможным возникновение угрозы. Уязвимость есть недостаточная защищенность и/или некоторые ошибки в системе, а также наличие в системе потайных входов в нее, оставленные разработчиками этой системы при ее отладке и настройке.

От угрозы риск отличает наличие количественной оценки возможных потерь и (возможно) оценки вероятности реализации угрозы.

Но разберемся, зачем нужно исследовать риски в сфере ИБ и что это может дать при разработке системы обеспечения ИБ для ИС. Для любого проекта, требующего финансовых затрат на его реализацию, весьма желательно уже на начальной стадии определить, что мы будем считать признаком завершения работы и как будем оценивать результаты проекта. Для задач, связанных с обеспечением ИБ это более чем актуально.

На практике наибольшее распространение получили два подхода к обоснованию проекта подсистемы обеспечения безопасности.

где ci — затраты на i -е средство защиты.

где ci — затраты на i -е средство защиты.

Основной недостаток данного подхода заключается в том, что в случае, когда требуемый уровень защищенности жестко не задан (например, через законодательные требования) определить «наиболее эффективный» уровень защищенности ИС достаточно сложно.

Второй подход к построению системы обеспечения ИБ связан с оценкой и управлением рисками. Изначально он произошел из принципа «разумной достаточности» примененного к сфере обеспечения ИБ. Этот принцип может быть описан следующим набором утверждений:

- абсолютно непреодолимой защиты создать невозможно;

- необходимо соблюдать баланс между затратами на защиту и получаемым эффектом, в т.ч. и экономическим, заключающимся в снижении потерь от нарушений безопасности;

- стоимость средств защиты не должна превышать стоимости защищаемой информации (или других ресурсов — аппаратных, программных);

- затраты нарушителя на несанкционированный доступ (НСД) к информации должны превышать тот эффект, который он получит, осуществив подобный доступ.

Но вернемся к рискам. В данном случае, рассматривая ИС в ее исходном состоянии, мы оцениваем размер ожидаемых потерь от инцидентов, связанных с информационной безопасностью (как правило, берется определенный период времени, например — год). После этого, делается оценка того, как предлагаемые средства и меры обеспечения безопасности влияют на снижение рисков, и сколько они стоят. Если представить некоторую идеальную ситуацию, то идею подхода отображает приведенный ниже график ( рис. 1.1) [1].

увеличить изображение

Рис. 1.1. Идеализированный график соотношения «затраты на защиту — ожидаемые потери».

По мере того, как затраты на защиту растут, размер ожидаемых потерь падает. Если обе функции имеют вид, представленный на рисунке, то можно определить минимум функции «Ожидаемые суммарные затраты «, который нам и требуется.

К сожалению, на практике точные зависимости между затратами и уровнем защищенности определить не представляется возможным, поэтому аналитический метод определения минимальных затрат в представленном виде неприменим.

Для того, чтобы перейти к рассмотрению вопросов описания риска, введем еще одно определение . Ресурсом или активом будем называть именованный элемент ИС, имеющий (материальную) ценность и подлежащий защите.

Тогда риск может быть идентифицирован следующим набором параметров:

- угроза, возможной реализацией которой вызван данный риск;

- ресурс, в отношении которого может быть реализована данная угроза (ресурс может быть информационный, аппаратный, программный и т.д.);

- уязвимость, через которую может быть реализована данная угроза в отношении данного ресурса.

Важно также определить то, как мы узнаем, что нежелательное событие произошло. Поэтому в процессе описания рисков, обычно также указывают события- «триггеры», являющиеся идентификаторами рисков, произошедших или ожидающихся в скором времени (например, увеличение времени отклика web-сервера может свидетельствовать о производимой на него одной из разновидностей атак на «отказ в обслуживании»).

Исходя из сказанного выше, в процессе оценки риска надо оценить стоимость ущерба и частоту возникновения нежелательных событий и вероятность того, что подобное событие нанесет урон ресурсу.

Размер ущерба от реализации угрозы в отношении ресурса зависит от:

- От стоимости ресурса, который подвергается риску.

- От степени разрушительности воздействия на ресурс, выражаемой в виде коэффициента разрушительности. Как правило, указанный коэффициент лежит в диапазоне от 0 до 1.

Таким образом, получаем оценку, представимую в виде произведения:

(Стоимость ресурса)*(Коэф. Разрушительности).

Далее необходимо оценить частоту возникновения рассматриваемого нежелательного события (за какой-то фиксированный период) и вероятность успешной реализации угрозы. В результате, стоимость риска может быть вычислена по формуле:

(Частота)*(Вероятность)*(Стоимость ресурса)*(Коэф. Разрушительности).

Примерно такая формула используется во многих методиках анализа рисков, некоторые из которых будут рассмотрены в дальнейшем. Ожидаемый ущерб сравнивается с затратами на меры и средства защиты, после чего принимается решение в отношении данного риска. Он может быть:

- снижен (например, за счет внедрения средств и механизмов защиты, уменьшающих вероятность реализации угрозы или коэффициент разрушительности);

- устранен (за счет отказа от использования подверженного угрозе ресурса);

- перенесен (например, застрахован, в результате чего в случае реализации угрозы безопасности, потери будет нести страховая компания, а не владелец ИС);

- принят.

Управление рисками. Модель безопасности с полным перекрытием

Идеи управления рисками во многом восходят к модели безопасности с полным перекрытием, разработанной в 70-х годах [2].

Модель системы безопасности с полным перекрытием строится исходя из постулата, что система безопасности должна иметь, по крайней мере, одно средство для обеспечения безопасности на каждом возможном пути воздействия нарушителя на ИС.

В модели точно определяется каждая область, требующая защиты, оцениваются средства обеспечения безопасности с точки зрения их эффективности и их вклад в обеспечение безопасности во всей вычислительной системе.

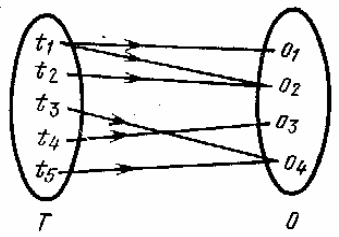

Рис. 1.2. Двудольный граф «угроза- объект».

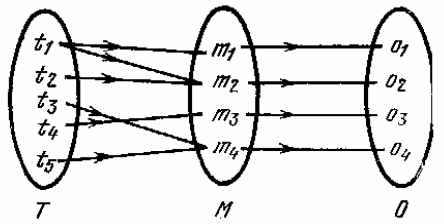

Рис. 1.3. Трехдольный граф «угроза — средство безопасности — объект».

Считается, что несанкционированный доступ к каждому из множества защищаемых объектов (ресурсов ИС) О сопряжен с некоторой «величиной ущерба» для владельца ИС, и этот ущерб может быть определен количественно.

С каждым объектом, требующим защиты, связывается некоторое множество действий, к которым может прибегнуть нарушитель для получения несанкционированного доступа к объекту. Потенциальные злоумышленные действия по отношению ко всем объектам формируют набор угроз ИБ Т . Каждый элемент множества угроз характеризуется вероятностью появления.

Множество отношений » объект — угроза » образуют двухдольный граф ( рис. 1.2), в котором ребро ( ti,оj ) существует тогда и только тогда, когда ti является средством получения доступа к объекту oj . Следует отметить, что связь между угрозами и объектами не является связью типа «один к одному» — угроза может распространяться на любое число объектов, а объект может быть уязвим со стороны более чем одной угрозы. Цель защиты состоит в том, чтобы «перекрыть» каждое ребро данного графа и воздвигнуть барьер для доступа по этому пути.

Завершает модель третий набор, описывающий средства обеспечения безопасности М , которые используются для защиты информации в ИС. В идеальном случае, каждое средство должно устранять некоторое ребро ( ti,oj ). В действительности, mk выполняет функцию «барьера», обеспечивая некоторую степень сопротивления попыткам проникновения. Это сопротивление — основная характеристика, присущая всем элементам набора M . Набор М средств обеспечения безопасности преобразует двудольный граф в трехдольный ( рис. 1.3).

В защищенной системе все ребра представляются в форме ( ti,mk ) и ( mk,oj ). Любое ребро в форме ( ti,oj ) определяет незащищенный объект . Следует отметить, что одно и то же средство обеспечения безопасности может противостоять реализации более чем одной угрозы и (или) защищать более одного объекта. Отсутствие ребра ( ti,oj ) не гарантирует полного обеспечения безопасности (хотя наличие такого ребра дает потенциальную возможность несанкционированного доступа за исключением случая, когда вероятность появления ti равна нулю).

Далее в рассмотрение включается теоретико-множественная модель защищенной системы — система обеспечения безопасности Клементса. Она описывает систему в виде пятикортежного набора S= , где О — набор защищаемых объектов; Т — набор угроз; М — набор средств обеспечения безопасности; V — набор уязвимых мест — отображение ТxO на набор упорядоченных пар Vi=(ti,oj) , представляющих собой пути проникновения в систему; В — набор барьеров — отображение VxM или ТxОxМ на набор упорядоченных троек bi=(ti,oj,mk) представляющих собой точки, в которых требуется осуществлять защиту в системе.

Таким образом, система с полным перекрытием — это система, в которой имеются средства защиты на каждый возможный путь проникновения. Если в такой системе  , то

, то  .

.

Далее производятся попытки количественно определить степень безопасности системы, сопоставляя каждой дуге весовой коэффициент.

Модель системы безопасности с полным перекрытием описывает требования к составу подсистемы защиты ИС. Но в ней не рассматривается вопрос стоимости внедряемых средств защиты и соотношения затрат на защиту и получаемого эффекта. Кроме того, определить полное множество «путей проникновения» в систему на практике может оказаться достаточно сложно. А именно от того, как полно описано это множество, зависит то, насколько полученный результат будет адекватен реальному положению дел.

Источник: intuit.ru

Управление профессиональными рисками

Понятия «профессиональный риск» и «управление профессиональными рисками» закреплены в статье 209 Трудового кодекса РФ:

- Профессиональный риск – это вероятность причинения вреда здоровью в результате воздействия вредных и (или) опасных производственных факторов при исполнении работником обязанностей по трудовому договору.

- Управление профессиональными рисками – это комплекс взаимосвязанных мероприятий, включающих в себя меры по выявлению, оценке и снижению профессиональных рисков.

Законодателем данные понятия внесены в трудовое законодательство в связи с реформированием системы управления охраной труда, т.е. переходом от реагирования на страховые случаи постфактум к управлению рисками повреждения здоровья работников. Создание и внедрение всеобъемлющей, сквозной системы управления профессиональными рисками позволит аффективно управлять системой сохранения жизни и здоровья работников в процессе трудовой деятельности, охватывая все рабочие места вне зависимости от размера и формы собственности организации.

Суть реформирования системы управления охраной труда заключается:

- в переходе от системы реагирования на происшествия и материальной компенсации неблагоприятных последствий к системе оценки и управления профессиональными рисками и устранению причин реализации опасностей;

- в переходе от системы страхования, основанной на формальных страховых тарифах, рассчитанных по усредненным показателям по видам экономической деятельности, к системе страхования, основанной на индивидуальных тарифах, рассчитанных по фактическим показателям профессионального риска в организации.

Система управления профессиональными рисками нацелена:

- на сокращение числа работников, пострадавших или погибших в результате несчастных случаев;

- на снижение удельного веса работников, трудящихся в условиях, не отвечающих санитарно-гигиеническим нормам;

- на сокращение доли организаций (в особенности промышленных предприятий) с неудовлетворительными условиями труда.

Порядок оценки уровня профессионального риска устанавливается, а положение о системе управления профессиональными рисками утверждается федеральным органом исполнительной власти, осуществляющим функции по выработке государственной политики и нормативно-правовому регулированию в сфере груда – Министерством труда и социальной защиты населения Российской Федерации с учетом мнения Российской трехсторонней комиссии по регулированию социально-трудовых отношений.

В настоящее время при оценке и управлении профессиональными рисками следует ориентироваться на:

- Руководство РД 03-418-01 «Методические указания по проведению анализа риска опасных производственных объектов»;

- Руководство Р 2.2.1766-03 «Руководство по оценке профессионального риска для здоровья работников. Организационно-методические основы, принципы и критерии оценки»

- ГОСТ Р 51901-2002 «Управление надежностью. Анализ риска технологических систем»

- ГОСТ 12.0.230-2007 «CCБT. Системы управления охраной труда. Общие требования»

- ГОСТ 12.0.010-2009 «CCБT. Системы управления охраной труда. Определение опасностей и оценка рисков»

Основные принципы управления профессиональными рисками

К основным принципам управления профессиональными рисками относятся:

- Принцип профилактики неблагоприятных событий.

- Принцип минимизации нежелательных событий.

1. Принцип профилактики неблагоприятных событий

При выборе комплекса мер профилактики профессиональных рисков в соответствии с рекомендациями Международной организации труда (МОТ) следует руководствоваться следующими приоритетами:

- устранение опасного фактора или риска (полная ликвидация рисков);

- ограничение (предотвращение роста) уровня рисков в их источниках путем использования технических средств коллективной защиты или организационных мер, т.е. борьба с опасными факторами или рисками в их источниках;

- снижение (уменьшение) уровней рисков до допустимых путем применения безопасных систем работы, а также мер административного ограничения суммарного времени контакта с вредными и опасными производственными факторами (защита временем);

- при сохранении остаточного риска использование средств индивидуальной защиты (СИЗ).

Меры профилактики профессиональных рисков включают также:

- регулярное наблюдение за условиями труда;

- регулярное наблюдение за состоянием здоровья работников (обязательные медосмотры, группы диспансерного наблюдения, целевые медосмотры и др.);

- регулярный контроль защитных приспособлений и применения СИЗ;

- систематическое информирование работников о существующем риске повреждения здоровья, необходимых мерах защиты и профилактики;

- пропаганду здорового образа жизни (борьба с вредными привычками, занятия физической культурой, профессионально ориентированными видами спорта, рациональное питание, правильный режим труда и отдыха и другие меры оздоровления и восстановления работоспособности).

2. Принцип минимизации последствий нежелательных событий

Принцип минимизации последствий нежелательных событий (реализовавшихся опасностей) состоит в предупреждении аварийных ситуаций, готовности к ним и к ликвидации их последствий.

Разработанные мероприятия по реализации данного принципа должны:

- гарантировать при возникновении аварийной ситуации, что имеющаяся необходимая информация, внутренние системы связи и координация ликвидации последствий аварийной ситуации обеспечивают защиту всех людей в рабочей зоне;

- предоставлять при возникновении аварийной ситуации информацию соответствующим компетентным органам и аварийным службам, обеспечивать надежную связь с ними;

- предусматривать оказание первой помощи и по возможности психологической поддержки пострадавшим, проведение противопожарных мероприятий и эвакуация всех людей в безопасную зону;

- предоставлять соответствующую информацию всем работникам организации и возможность их подготовки по предупреждению аварийных ситуаций, обеспечению готовности к ним и к ликвидации их последствий, включая проведение регулярных тренировок в условиях, приближенных к реальным аварийным ситуациям (мероприятия по предупреждению аварийных ситуаций, обеспечению готовности к ним и к ликвидации их последствий должны быть согласованы с внешними аварийными службами и другими компетентными органами).

Основные методы обеспечения безопасности условий труда

Основными методами обеспечения безопасности условий труда работников являются:

- Нормализация производственной (рабочей) среды и трудового процесса.

- Непрерывное совершенствование технологических процессов.

- Постоянная модернизация оборудования, машин, механизмов, агрегатов и пр.

- Устранение, ограничение или уменьшение источников опасностей, включая зоны их распространения.

- Рациональное применение средств коллективной и индивидуальной защиты.

- Иные эффективные методы и мероприятия.

Перечисленные принципы, методы и мероприятия являются элементами системы управления профессиональными рисками, которая представляет необходимую компоненту системы управления охраной труда в любой организации независимо от ее организационно-правового статуса и формы собственности.

Успешное применение системы управления профессиональными рисками зависит от способностей организации реализовать принятые управленческие решения в данной области.

В обязательном порядке система управления профессиональными рисками должна предусматривать активное взаимодействие работодателя, работников и других заинтересованных сторон в улучшении условий труда и сохранении здоровья работающих.

Источник: www.protrud.com