Wireshark — это бесплатный инструмент для проверки сетевого трафика с открытым исходным кодом. Он захватывает и отображает пакеты в реальном времени для автономного анализа в удобочитаемом формате с микроскопическими деталями. Он требует некоторых хороших знаний в области сетевых технологий и считается важным инструментом для системных администраторов и экспертов по сетевой безопасности.

Wireshark — это де-факто инструмент для решения нескольких сетевых проблем, которые варьируются от устранения неполадок сети, изучения проблем безопасности, проверки сетевого трафика подозрительного приложения, отладки реализаций протокола, а также целей изучения сетевого протокола и т. Д.

Проект Wireshark был запущен в 1998 году. Благодаря добровольному вкладу глобального сетевого эксперта, он продолжает обновлять новые технологии и стандарты шифрования. Следовательно, это, безусловно, один из лучших инструментов для анализа пакетов, который используется в качестве стандартного коммерческого инструмента различными государственными учреждениями, образовательными учреждениями и некоммерческими организациями.

Основы Wireshark. Настройка, захват и расшифровка трафика

Инструмент Wireshark состоит из богатого набора функций. Некоторые из них следующие:

- Мультиплатформенность: доступна для Unix, Mac и оконных систем.

- Он захватывает пакеты с различных сетевых носителей, я.е., Беспроводная локальная сеть, Ethernet, USB, Bluetooth и т. Д.

- Он открывает файлы пакетов, захваченные другими программами, такими как Oracle snoop и atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT и многими другими.

- Он сохраняет и экспортирует захваченные пакетные данные в различных форматах (CSV, XML, открытый текст и т. Д.).).

- Он обеспечивает поддержку описания для протоколов, включая SSL, WPA / WPA2, IPsec и многие другие.

- Он включает фильтры захвата и отображения.

Однако Wireshark не предупредит вас о вредоносной активности. Это только поможет вам проверить и определить, что происходит в вашей сети. Более того, он будет анализировать только сетевой протокол / действия и не будет выполнять никаких других действий, таких как отправка / перехват пакетов.

Эта статья представляет собой подробное руководство, которое начинается с основ (i.е., фильтрация, сетевые уровни Wireshark и т. д.) и погрузит вас в глубину анализа трафика.

Фильтры Wireshark

Wireshark поставляется с мощными механизмами фильтрации, фильтрами захвата и отображением для удаления шума из сети или уже захваченного трафика. Эти фильтры сужают ненужный трафик и отображают только те пакеты, которые вы хотите видеть. Эта функция помогает сетевым администраторам устранять существующие проблемы.

Прежде чем переходить к деталям фильтров. Если вам интересно, как захватить сетевой трафик без какого-либо фильтра, вы можете либо нажать Ctrl + E, либо перейти к параметру «Захват» в интерфейсе Wireshark и нажать «Пуск».

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов

Теперь давайте углубимся в доступные фильтры.

Фильтр захвата

Wireshark обеспечивает поддержку в уменьшении размера захвата необработанных пакетов, позволяя использовать фильтр захвата. Но он захватывает только тот пакетный трафик, который соответствует фильтру, и игнорирует остальную часть. Эта функция помогает отслеживать и анализировать трафик конкретного приложения, использующего сеть.

Не путайте этот фильтр с фильтрами отображения. Это не фильтр отображения. Этот фильтр появляется в главном окне, который необходимо установить перед началом захвата пакета. Более того, вы не можете изменить этот фильтр во время захвата.

Вы можете перейти к Захватывать вариант интерфейса и выберите Фильтры захвата.

Вам будет предложено окно, как показано на снимке. Вы можете выбрать любой фильтр из списка фильтров или добавить / создать новый фильтр, нажав на + кнопка.

Примеры списка полезных фильтров захвата:

- host ip_address — захватывает трафик, только между определенным IP-адресом для связи

- сеть 192.168.0.0/24 — захватывает трафик между диапазонами IP-адресов / CIDR

- порт 53 — захватывает DNS-трафик

- TCP Portrange 2051-3502 — захватывает TCP-трафик из диапазона портов 2051-3502

- порт не 22 и не 21 — захватить весь трафик, кроме SSH и FTP

Фильтр отображения

Фильтры отображения позволяют скрыть некоторые пакеты из уже захваченного сетевого трафика. Эти фильтры могут быть добавлены над списком захваченных и могут быть изменены на лету. Теперь вы можете контролировать и сужать пакеты, на которых хотите сосредоточиться, скрывая ненужные пакеты.

Вы можете добавить фильтры на панели инструментов фильтра отображения прямо над первой панелью, содержащей информацию о пакете. Этот фильтр можно использовать для отображения пакетов на основе протокола, IP-адреса источника, IP-адреса назначения, портов, значения и информации полей, сравнения полей и многого другого.

Верно! Вы можете создать комбинацию фильтров, используя логические операторы, такие как ==.!=, ||, и т. д.

Некоторые примеры фильтров отображения одного протокола TCP и комбинированного фильтра показаны ниже:

Сетевые уровни в Wireshark

Помимо проверки пакетов, Wireshark представляет уровни OSI, которые помогают в процессе устранения неполадок. Wireshark показывает слои в обратном порядке, например:

- Физический слой

- Уровень канала передачи данных

- Сетевой уровень

- Транспортный уровень

- Уровень приложения

Обратите внимание, что Wireshark не всегда показывает физический уровень. Теперь мы углубимся в каждый уровень, чтобы понять важный аспект анализа пакетов и то, что каждый уровень представляет в Wireshark.

Физический слой

Физический уровень, как показано на следующем снимке, представляет физическую сводку кадра, например информацию об оборудовании. Как сетевой администратор, вы обычно не извлекаете информацию из этого уровня.

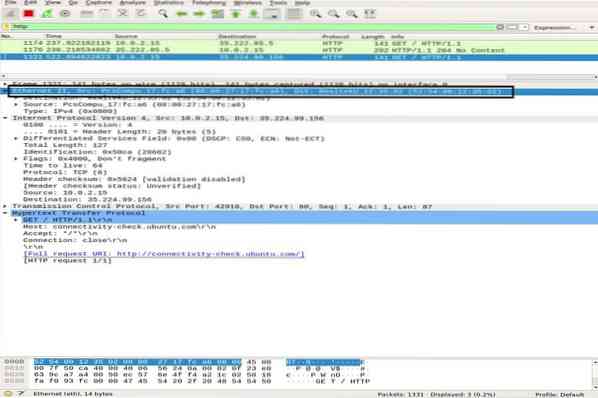

Уровень канала передачи данных

Следующий уровень канала передачи данных содержит адрес сетевой карты источника и назначения. Это относительно просто, поскольку он доставляет только кадр с ноутбука на маршрутизатор или следующий соседний кадр на физическом носителе.

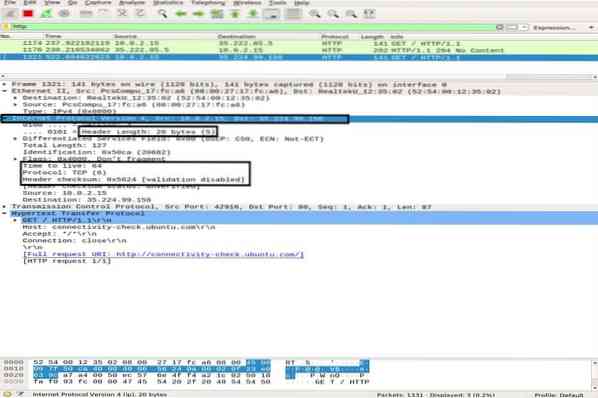

Сетевой уровень

Сетевой уровень представляет IP-адреса источника и назначения, версию IP, длину заголовка, общую длину пакета и множество другой информации.

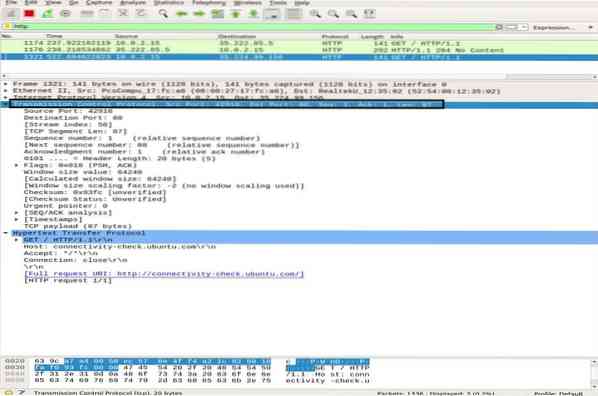

Транспортный уровень

На этом уровне Wireshark отображает информацию о транспортном уровне, который состоит из порта SRC, порта DST, длины заголовка и порядкового номера, который изменяется для каждого пакета.

Уровень приложения

На последнем уровне вы можете увидеть, какой тип данных отправляется по среде и какое приложение используется, например FTP, HTTP, SSH и т. Д.

Анализ трафика

Анализ ICMP-трафика

ICMP используется для отчетов об ошибках и тестирования, определяя, достигают ли данные намеченного места назначения вовремя или нет. Утилита Ping использует сообщения ICMP для проверки скорости соединения между устройствами и сообщает, сколько времени требуется пакету, чтобы добраться до места назначения, а затем вернуться.

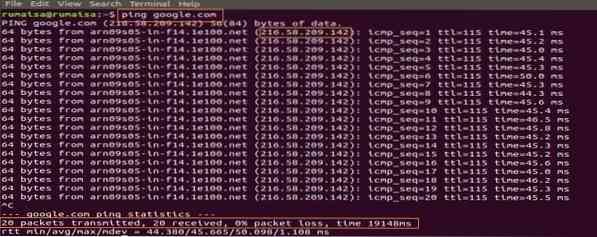

Пинг использует сообщение ICMP_echo_request для устройства в сети, и устройство отвечает сообщением ICMP_echo_reply. Чтобы захватить пакеты в Wireshark, запустите функцию захвата Wireshark, откройте терминал и выполните следующую команду:

ubuntu $ ubuntu: ~ $ ping google.ком

Использовать Ctrl + C для завершения процесса захвата пакетов в Wireshark. На снимке ниже вы можете заметить ICMP-пакет отправлен = ICMP-пакет получен с потерей пакетов 0%.

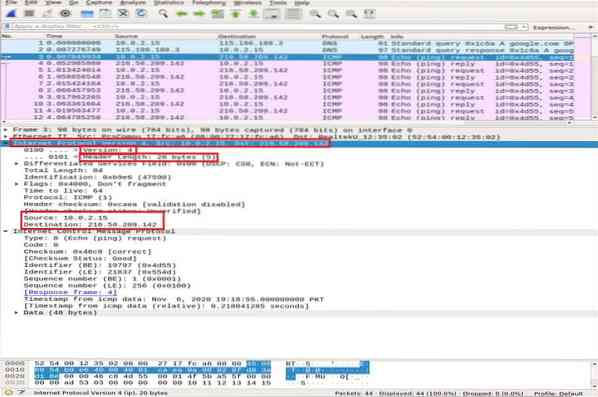

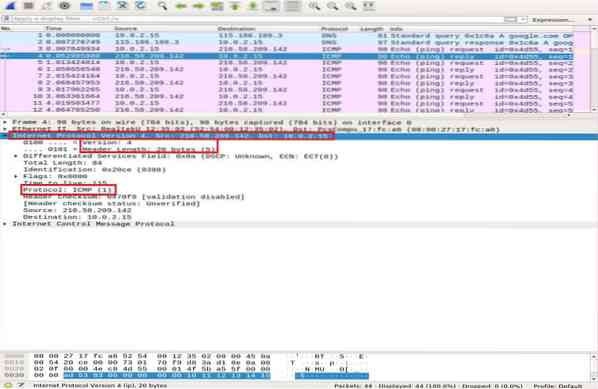

На панели захвата Wireshark выберите первый пакет ICMP_echo_request и просмотрите детали, открыв среднюю панель Wireshark.

На сетевом уровне вы можете заметить источник Src как мой ip_address, тогда как пункт назначения Dst ip_address относится к серверу Google, тогда как уровень IP упоминает протокол как ICMP.

Теперь мы увеличиваем детализацию ICMP-пакета, расширяя Internet Control Message Protocol и декодируем выделенные поля на снимке ниже:

- Тип: 08-битное поле, установленное в 8, означает сообщение эхо-запроса

- Код: всегда ноль для пакетов ICMP

- контрольная сумма: 0x46c8

- Идентификационный номер (BE): 19797

- Идентификационный номер (LE): 21837

- Порядковый номер (BE): 1

- Порядковый номер (LE): 256

Идентификатор и порядковые номера сопоставляются, чтобы помочь в идентификации ответов на эхо-запросы. Точно так же перед передачей пакета контрольная сумма вычисляется и добавляется в поле для сравнения с контрольной суммой в полученном пакете данных.

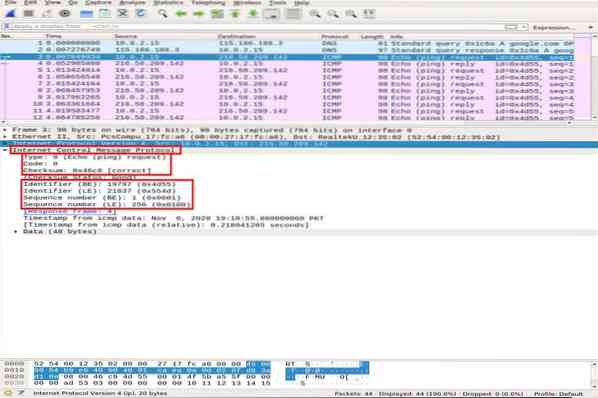

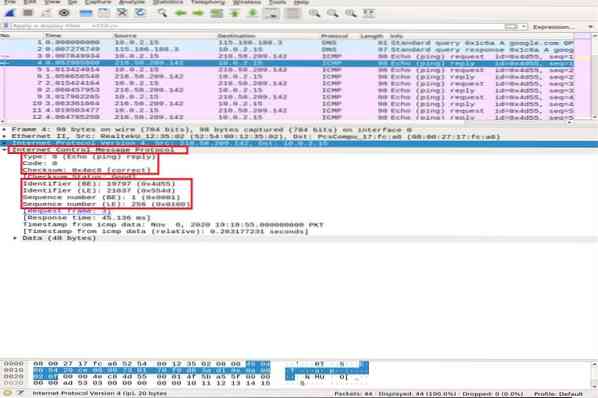

Теперь в ответном пакете ICMP обратите внимание на уровень IPv4. Адреса источника и назначения поменялись местами.

На уровне ICMP проверьте и сравните следующие важные поля:

- Тип: 08-битное поле, установленное в 0, означает эхо-ответное сообщение

- Код: всегда 0 для пакетов ICMP

- контрольная сумма: 0x46c8

- Идентификационный номер (BE): 19797

- Идентификационный номер (LE): 21837

- Порядковый номер (BE): 1

- Порядковый номер (LE): 256

Вы можете заметить, что ответ ICMP повторяет ту же контрольную сумму запроса, идентификатор и порядковый номер.

Анализ HTTP-трафика

HTTP — это протокол прикладного уровня передачи гипертекста. Он используется во всемирной паутине и определяет правила, когда HTTP-клиент / сервер передает / получает HTTP-команды. Наиболее часто используемые методы HTTP, такие как POST и GET:

ПОЧТА: этот метод используется для безопасной отправки конфиденциальной информации на сервер, которая не отображается в URL-адресе.

ПОЛУЧАТЬ: этот метод обычно используется для получения данных из адресной строки с веб-сервера.

Прежде чем мы углубимся в анализ пакетов HTTP, мы сначала кратко продемонстрируем трехстороннее рукопожатие TCP в Wireshark.

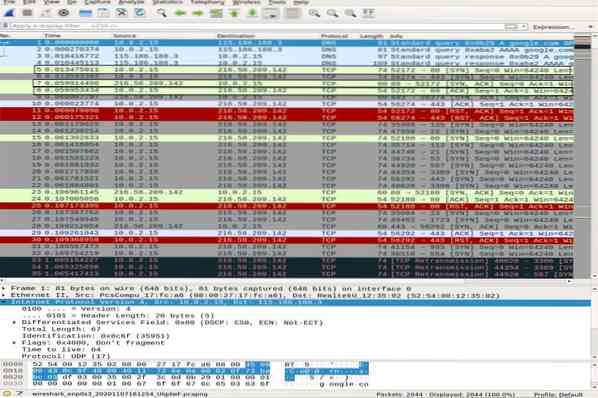

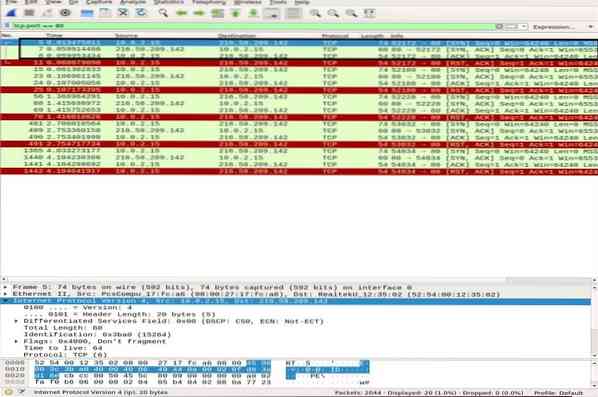

Трехстороннее рукопожатие TCP

При трехстороннем рукопожатии клиент инициирует соединение, отправляя SYN-пакет и получая ответ SYN-ACK от сервера, который подтверждается клиентом. Мы будем использовать команду сканирования соединения TCP Nmap, чтобы проиллюстрировать установление связи TCP между клиентом и сервером.

ubuntu $ ubuntu: ~ $ nmap -sT google.ком

На панели захвата пакетов Wireshark прокрутите до верхней части окна, чтобы заметить различные трехсторонние рукопожатия, установленные для определенных портов.

Использовать TCP.порт == 80 фильтр, чтобы увидеть, установлено ли соединение через порт 80. Вы можете заметить полное трехстороннее рукопожатие, я.е., SYN, SYN-ACK, а также ACK, выделен в верхней части снимка, что свидетельствует о надежном соединении.

Анализ HTTP-пакетов

Для анализа HTTP-пакетов перейдите в свой браузер и вставьте URL-адрес документации Wireshark: http: // www.вафельница.com и загрузите руководство пользователя в формате PDF. А пока Wireshark должен захватывать все пакеты.

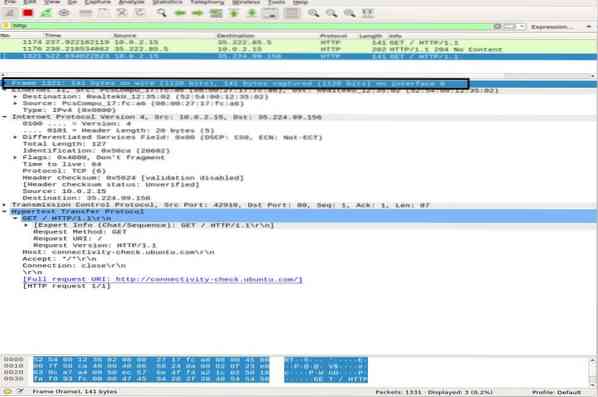

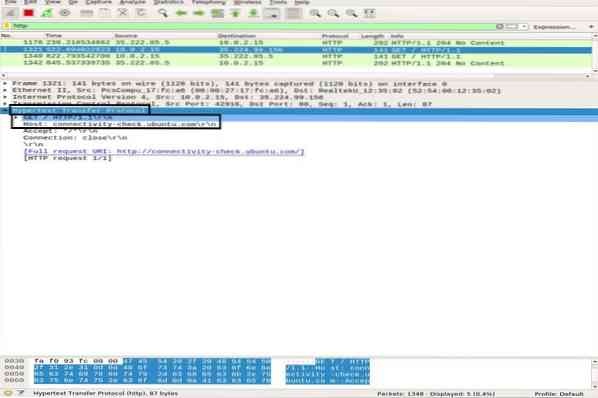

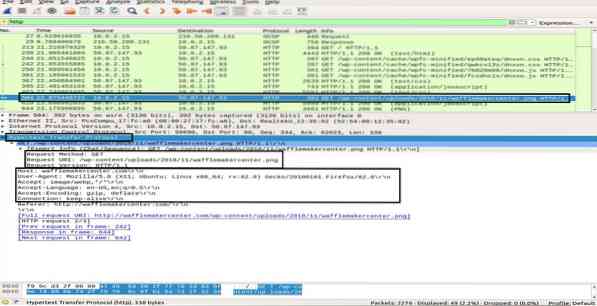

Примените фильтр HTTP и найдите HTTP GET запрос, отправленный на сервер клиентом. Чтобы просмотреть HTTP-пакет, выберите его и разверните уровень приложения на средней панели. В запросе может быть много заголовков, в том числе в зависимости от веб-сайта и браузера. Мы проанализируем заголовки, присутствующие в нашем запросе, на снимке ниже.

- Метод запроса: метод HTTP-запроса — GET

- Хозяин: идентифицирует имя сервера

- Пользователь-агент: информирует о типе браузера на стороне клиента

- Принять, Принять-кодирование, Принять-язык: информирует сервер о типе файла, принятой кодировке на стороне клиента, i.е., gzip и т. д., и принятый язык

- Кэш-контроль: показывает, как кэшируется запрошенная информация

- Прагма: показывает имя файла cookie и значения, которые браузер сохраняет для веб-сайта

- Связь: заголовок, который контролирует, остается ли соединение открытым после транзакции

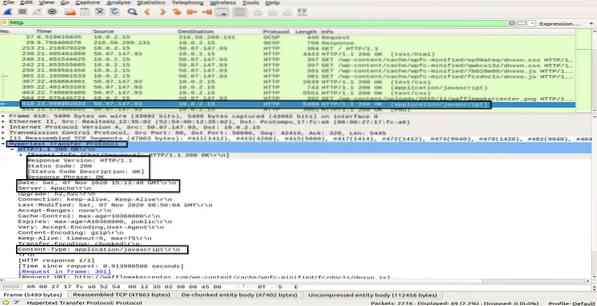

в HTTP ОК пакет от сервера к клиенту, наблюдая за информацией на уровне протокола передачи гипертекста, показывает «200 ОК«. Эта информация указывает на нормальную успешную передачу. В пакете HTTP OK вы можете наблюдать разные заголовки по сравнению с HTTP GET пакет. Эти заголовки содержат информацию о запрошенном контенте.

- Версия ответа: информирует о версии HTTP

- Код состояния, фраза ответа: отправлено сервером

- Дата: время, когда сервер получил HTTP-пакет GET

- Сервер: сведения о сервере (Nginx, Apache и т. д.)

- Тип содержимого: тип содержимого (json, txt / html и т. д.)

- Длина содержимого: общая длина контента; наш файл 39696 байт

В этом разделе вы узнали, как работает HTTP и что происходит, когда мы запрашиваем контент в Интернете.

Заключение

Wireshark — самый популярный и мощный инструмент сетевого сниффера и анализа. Он широко используется в повседневных задачах анализа пакетов в различных организациях и институтах. В этой статье мы изучили некоторые темы Wireshark в Ubuntu для начинающих и среднего уровня. Мы узнали, какие фильтры предлагает Wireshark для анализа пакетов. Мы рассмотрели модель сетевого уровня в Wireshark и провели углубленный анализ пакетов ICMP и HTTP.

Однако изучение и понимание различных аспектов этого инструмента — долгий трудный путь. Следовательно, есть много других онлайн-лекций и учебных пособий, которые помогут вам по конкретным темам Wireshark. Вы можете следовать официальному руководству пользователя, доступному на сайте Wireshark. Более того, как только вы получите базовое понимание анализа протокола, также рекомендуется использовать такой инструмент, как Varonis, который указывает вам на потенциальную угрозу, а затем использовать Wireshark для расследования для лучшего понимания.

Wireshark для всех. Лайфхаки на каждый день

Пакет с сертификатами от Хабра

Wireshark — очень известная программа для захвата и анализа сетевого трафика, незаменимый инструмент хакера, сетевого инженера, программиста, специалиста по безопасности. Да вообще любого любознательного человека, который хочет детально изучить трафик со своего или чужого мобильного телефона, фитнес-браслета, телевизора.

Wireshark в реальном времени перехватывает сетевые пакеты и сохраняет, например, в файлах pcap (Packet Capture). Их потом используют для изучения трафика, восстановления информации, анализа работы сети, обнаружения атак. Это альтернатива и дополнение к стандартной утилите tcpdump , с графическим интерфейсом, фильтрами и более широкими возможностями.

Практические варианты использования

В Wireshark миллион функций, но буквально каждый человек с минимальными знаниями может использовать его с пользой. Ниже примеры основных сетевых задач.

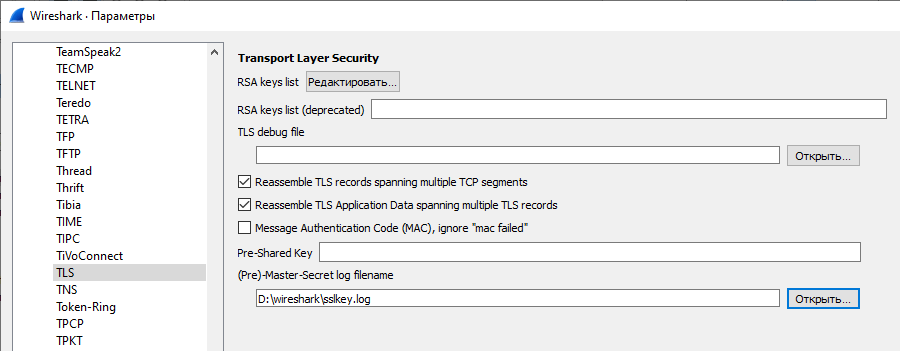

Расшифровка трафика SSL/TLS

Chrome и Firefox могут записывать логи сессионных ключей, которые используются для шифрования трафика SSL/TLS. Наша задача — включить запись этих логов, а потом загрузить их в Wireshark для анализа. Предполагается, что у нас есть физический доступ к компьютеру пользователя, трафик которого мы хотим расшифровать. Или к серверу, который устанавливает зашифрованное соединение с пользователем.

Сначала включаем запись ключей.

Старые билды Windows 10

В старых билдах Windows 10 работает старый метод. Заходим в Панель управления → Система и безопасность → Система. На вкладке «Дополнительные параметры системы» нажимаем кнопку «Переменные среды».

Добавляем для пользователя новую переменную SSLKEYLOGFILE и указываем путь до файла.

В результате получаем логи с ключами, начало файла:

# SSL/TLS secrets log file, generated by NSS CLIENT_HANDSHAKE_TRAFFIC_SECRET 2f80c7dfd9f1bd5f4cf0084b9c814006178a06b820c5cab264f3727fac1abb23 dcfc82758fbb587e526daaab9fdc0bcaaab68e5706ba0512292dc55a627b8627 SERVER_HANDSHAKE_TRAFFIC_SECRET 2f80c7dfd9f1bd5f4cf0084b9c814006178a06b820c5cab264f3727fac1abb23 d807f4757db1f9ba8df434d8b0005d07e4987459c1d14c7ea793e4c4f5b240dc CLIENT_TRAFFIC_SECRET_0 2f80c7dfd9f1bd5f4cf0084b9c814006178a06b820c5cab264f3727fac1abb23 40186c6b1c925c63cd57e8fa235ba9d0bf14eb29c21cbb6494ef944e1e7a4cc3 SERVER_TRAFFIC_SECRET_0 2f80c7dfd9f1bd5f4cf0084b9c814006178a06b820c5cab264f3727fac1abb23 a0a377f26a0962eceae55bec94fcd7549d9b1d5d1e9b70c45627299ca2b9b129 EXPORTER_SECRET 2f80c7dfd9f1bd5f4cf0084b9c814006178a06b820c5cab264f3727fac1abb23 .

Новые билды Windows 10

В более новых версиях после установки Windows 10 старый способ добавления переменных окружения может больше не работать. Тогда есть альтернативный вариант с помощью команды в оболочке PowerShell.

[Environment]::SetEnvironmentVariable(«PATH», «C:TestPath», «User»)

Первый параметр — это имя переменной, второй — значение, третий — для какого уровня переменная (пользовательский или системный).

[Environment]::SetEnvironmentVariable(«SSLKEYLOGFILE», «D:wireshark», «User»)

Linux и Mac OS X

Под Linux и Mac OS X можно использовать такую команду для изменения переменной окружения и ведения логов — с запуском браузера из того же терминального окна, поскольку переменные окружения всегда работают в пределах одной сессии.

# export SSLKEYLOGFILE=/Users/username/sslkeylogs/output.log # open -a firefox # wireshark

После накопления лога запускаем Wireshark.

Заходим в «Параметры», там на вкладке «Протоколы» (Protocols) находим раздел TLS (раньше он назывался SSL) — и указываем путь к файлу с логами и ключом, который использовался в сессии симметричного шифрования: (Pre)-Master-Secret log filename.

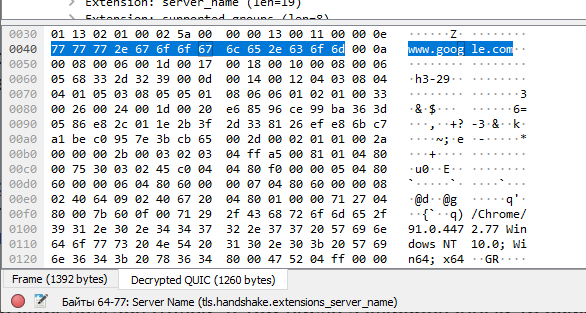

Например, при заходе пользователя на сервер Gmail в окне инспектирования пакетов QUIC мы видим обычные пакеты QUIC, зашифрованные ключом TLS.

Но в нижней части экрана появляется новая вкладка Decrypted QUIC, которая показывает расшифрованное содержимое этих пакетов.

Такой метод расшифровки трафика клиента не требует установки Wireshark на его компьютер, достаточно только скачать дамп с ключами, а потом использовать его вместе с дампом трафика.

По современному российскому законодательству провайдеры обязаны некоторое время хранить трафик пользователей, в том числе зашифрованный трафик TLS/SSL. Теперь понятно, какой примерно механизм может использоваться для его расшифровки и анализа. Злоумышленник должен иметь сессионные ключи для симметричного шифрования. Крупнейшие российские интернет-компании типа «Яндекс» и Mail.ru послушно выполняют требования российского законодательства — и предоставляют эти ключи (см. приказ ФСБ № 432 от 12.08.2016 г. о порядке получения ключей шифрования).

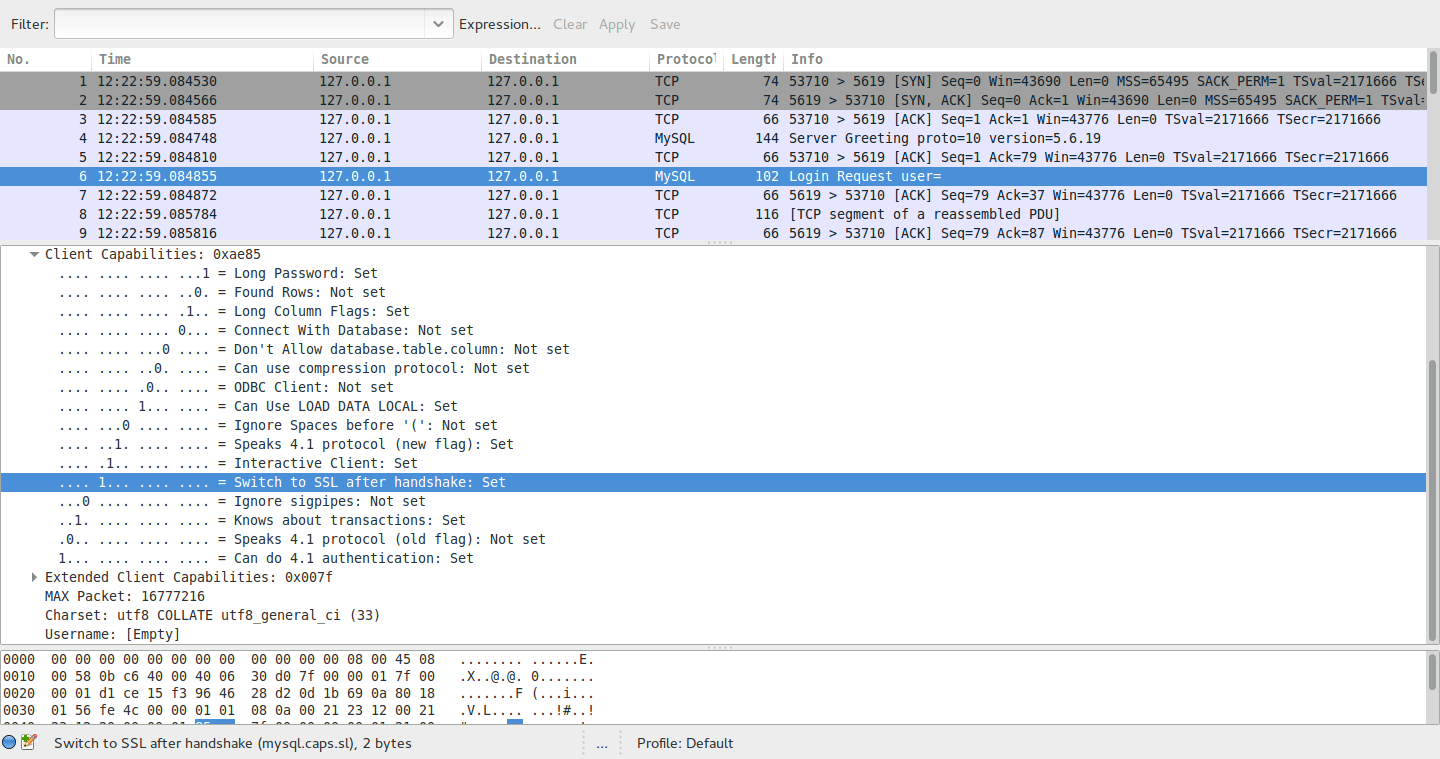

Примечание. Этот способ не ограничен только HTTP. Точно так же можно перехватывать и расшифровывать трафик SSL/TLS в других потоках. Например, зашифрованный трафик от сервера MySQL.

Анализируем трафик с другого компьютера

Если нужно разобраться с сервером в продакшне, то удобно скопировать оттуда файлы pcap — и проанализировать трафик на личном компьютере.

Записываем пакеты на сервере с помощью сниффера пакетов tcpdump, который входит в стандартный комплект *nix:

tcpdump port 443 -w output.pcap

Затем копируем файлы к себе на компьютер:

scp host:~/output.pcap

Здесь уже запускаем Wireshark и открываем полученный файл.

Есть вариант отслеживать серверный трафик в реальном времени со своего домашнего/рабочего компьютера. Например, весь трафик, кроме портов 22 и 53:

Примерно то же самое с компьютера под Windows:

Ищем проблемы

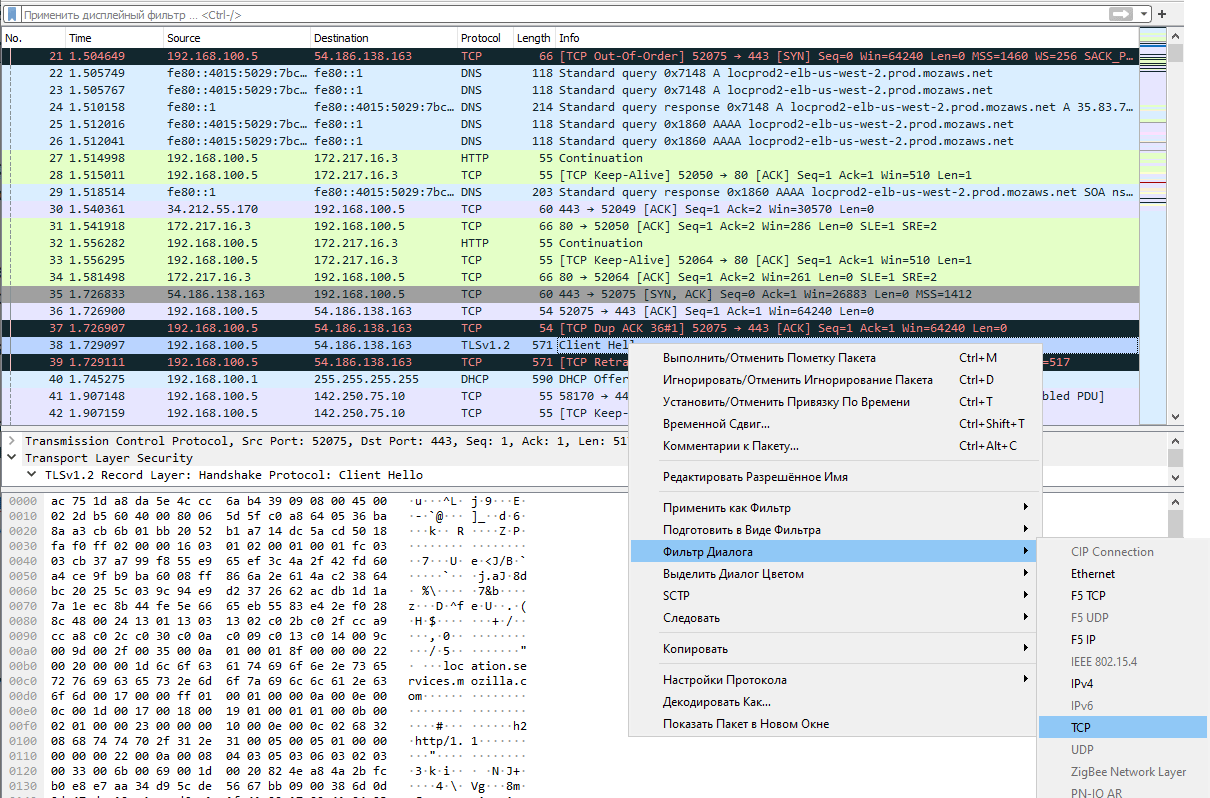

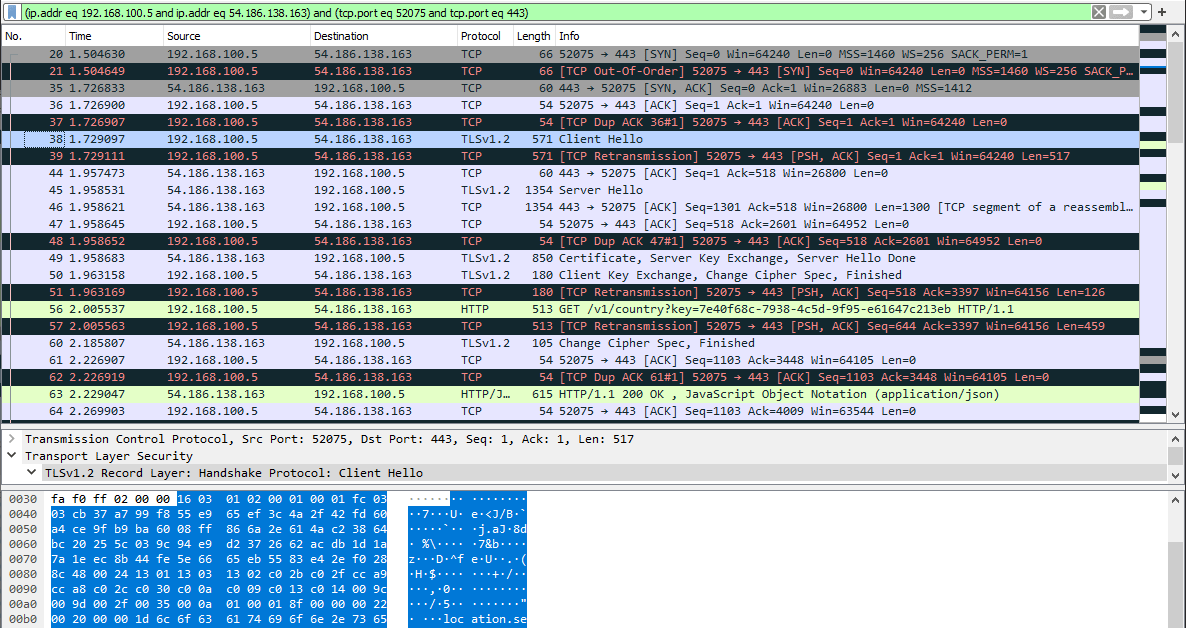

Чтобы выделить конкретное TCP-соединение, находим любой интересующий пакет, щёлкаем по нему правой кнопкой мыши — и применяем фильтр диалога.

Теперь из всего записанного трафика остались только пакеты, принадлежащие конкретно этому соединению.

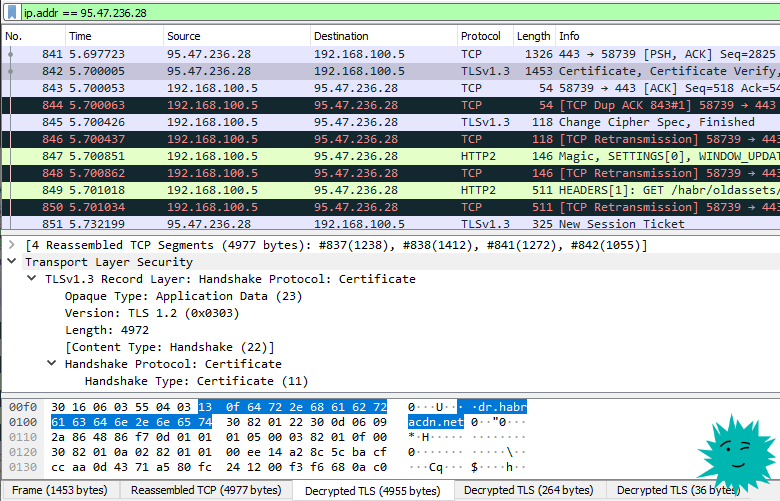

На скриншоте мы видим пакеты с начала установки соединения TLS: пакет с приветствием клиента, ответный пакет с приветствием сервера, предъявленный сертификат, список шифров и так далее. Содержимое каждого пакета можно изучить отдельно. Очень удобно.

Типичный паттерн — использовать Wireshark для диагностики конкретных проблем. Например, в случае разрыва TLS-соединения мы можем зайти и посмотреть, кто его разорвал (клиент или сервер), на каком этапе это произошло и по какой причине.

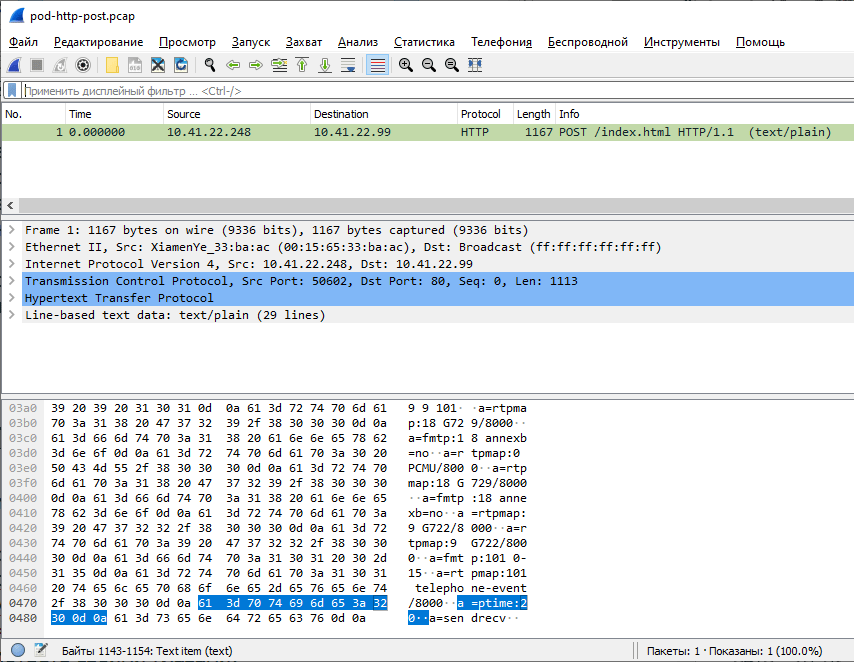

Содержимое пакетов

Побайтовое содержимое каждого пакета — это настоящая магия. Конкретно эта функциональность Wireshark позволяет выявить самые серьёзные баги. Например, несколько лет назад выяснилось, что гигабитные Ethernet-контроллеры Intel 82574L отключаются, если отправить на них специально сконструированный пакет с определённой последовательностью байтов — так называемый «пакет смерти». Именно благодаря Wireshark выяснилось, какие конкретно байты в пакете приводят к гарантированному отключению сетевой карты.

Вот запись конкретных пакетов: pod-http-post.pcap и pod-icmp-ping.pcap. Можем их скачать, открыть в Wireshark и посмотреть своими глазами.

Отключение сетевого интерфейса Intel происходит, если по адресу 0x47f находится значение 2 или 3, то есть 32 HEX или 33 HEX. Если там 4, то всё нормально.

Для атаки подходил любой пакет: HTTP POST, ICMP echo-request и проч. Например, на веб-сервере можно сконфигурировать ответ 200 таким образом, что «убивает» сетевые интерфейсы на клиентских машинах. Довольно любопытная ситуация.

Поиск пакетов по содержанию

Выше мы применили фильтр диалога, чтобы выдать все пакеты для конкретного TCP-соединения. Однако фильтры можно писать и вручную. Вот некоторые примеры запросов:

- frame contains «google» — поиск всех пакетов со словом “google” в любом месте пакета

- tcp.port == 443 — порт 443

- dns.resp.len > 0 — все DNS-ответы

- ip.addr == 95.47.236.28 — конкретный IP-адрес для получателя или отправителя

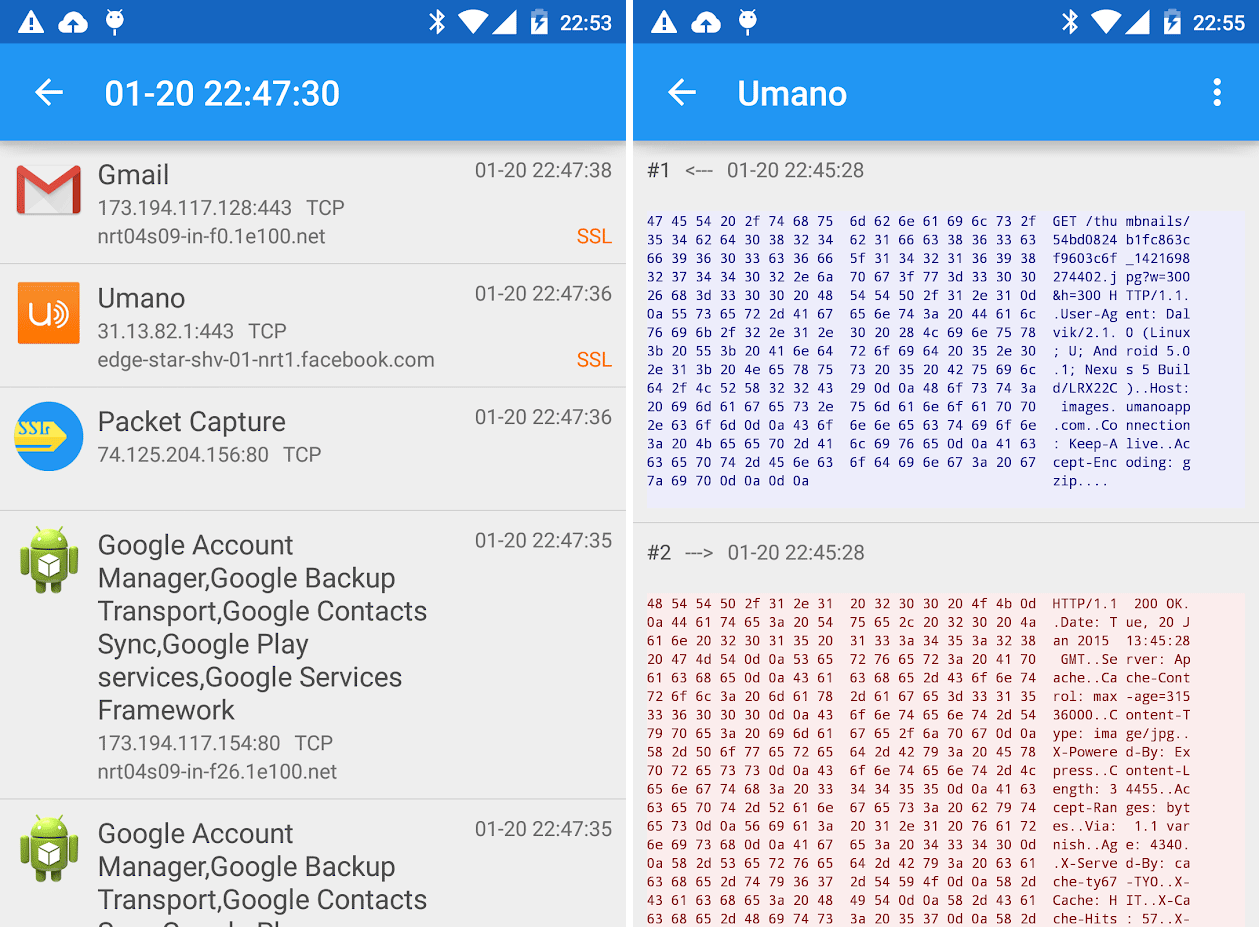

Трафик с мобильного телефона

Аналогичным образом можно проанализировать трафик с фитнес-часов по Bluetooth или трафик любого мобильного приложения под Android. Для этого нужно записать пакеты PCAP на мобильном устройстве — и передать их для анализа в Wireshark на рабочем ПК.

Есть несколько мобильных программ для записи PCAP. Например, приложение

PCAPdroid для Android:

PCAPdroid

В принципе, можно не передавать записанные файлы PCAP, а анализировать их прямо на мобильном устройстве. В некоторых мобильных снифферах есть и зачаточные функции анализатора пакетов, см. Packet Capture и Termux (о нём ниже).

Packet Capture

Wireshark имеет и прямой интерфейс Androiddump, чтобы снимать данные с телефона напрямую через Android SDK.

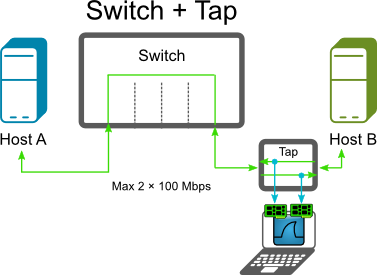

Трафик с телевизора и других бытовых приборов

Чтобы изучить трафик с телевизора, смартфона жены или других бытовых приборов, которые подключены в домашнюю сеть по Ethernet и WiFi, придётся записывать PCAP на маршрутизаторе. Иногда достаточно встроенных инструментов. Если у вас маршрутизатор с прошивкой DD-WRT, то можно прямо на устройстве запустить tcpdump :

Для прошивки OpenWrt есть вариант зеркалировать трафик с помощью iptables-mod-tee.

Можно зеркалировать и записывать трафик с помощью дополнительного физического хаба или врезки в сеть. Подробнее см. в документации.

Другой способ — перехватить беспроводной трафик WiFi с помощью утилиты Airodump-ng без подключения к маршрутизатору. Но это больше подходит для анализа трафика на чужих хотспотах.

Далее всё по накатанной — загружаем файлы в Wireshark, запускаем фильтры.

Кстати, Wireshark поддерживает также анализ трафика USB: встроенный сниффер USBPcap и импорт пакетов из сторонних снифферов, таких как Npcap и RawCap.

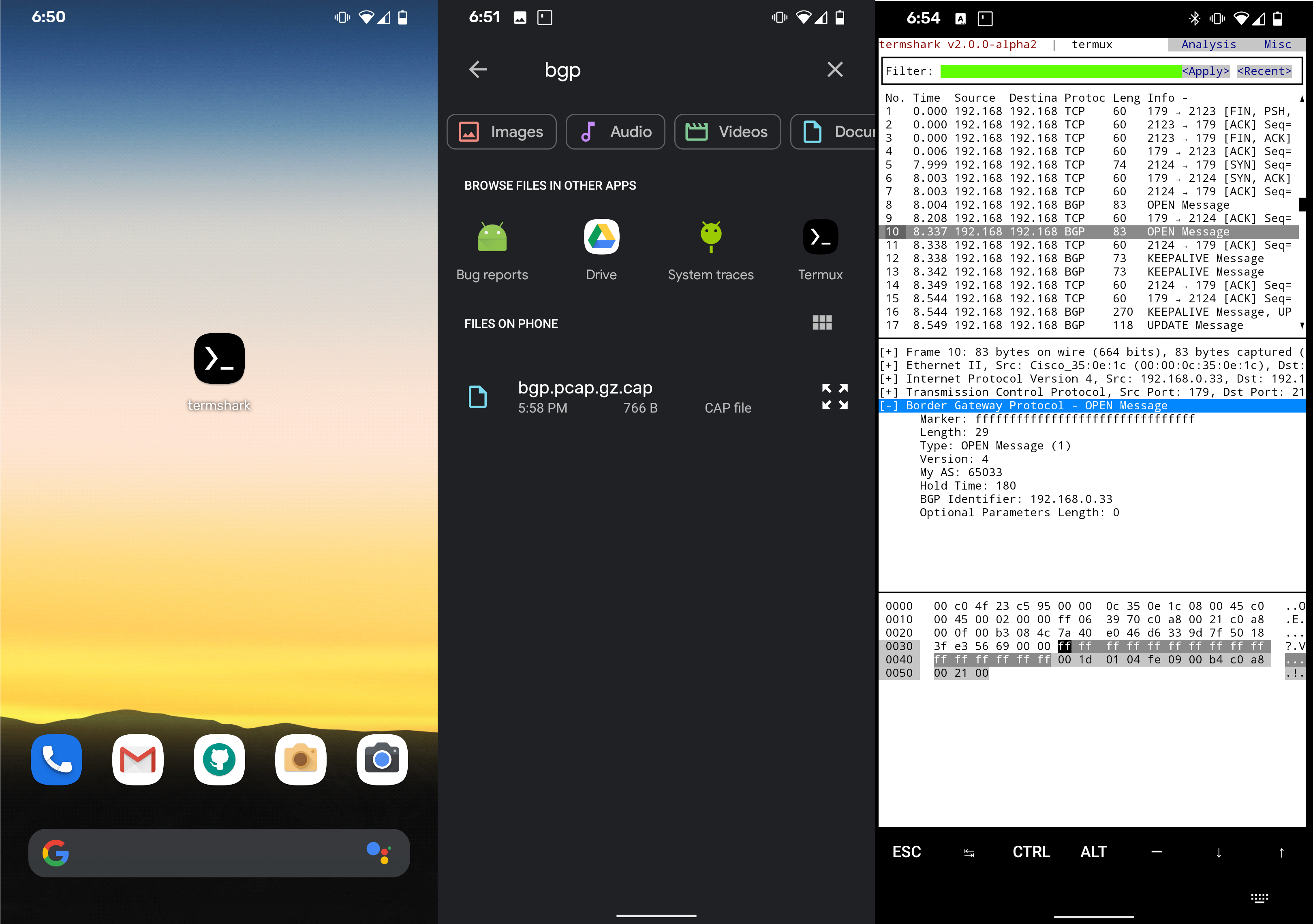

Termshark

Если вы анализируете объёмные логи на удалённом сервере, но не хотите копировать всё на свою машину, может пригодиться Termshark — удобный пользовательский интерфейс в консоли для анализатора TShark, по внешнему виду напоминающий Wireshark.

Функции

- Чтение файлов pcap и прослушивание трафика с активных интерфейсов в реальном времени (где разрешён tshark)

- Фильтрация pcap или активных интерфейсов с помощью фильтров отображения Wireshark

- Повторная сборка и инспектирование потоков TCP и UDP

- Просмотр сетевых сеансов по каждому протоколу

- Копирование выделенных пакетов из консоли в буфер обмена

- Инструмент написан на языке Go, на каждой платформе компилируется в единый исполняемый файл: есть уже собранные версии для Linux, macOS, вариантов BSD, Android (termux) и Windows

Вот как выглядит версия под Android:

Wireshark как веб-приложение

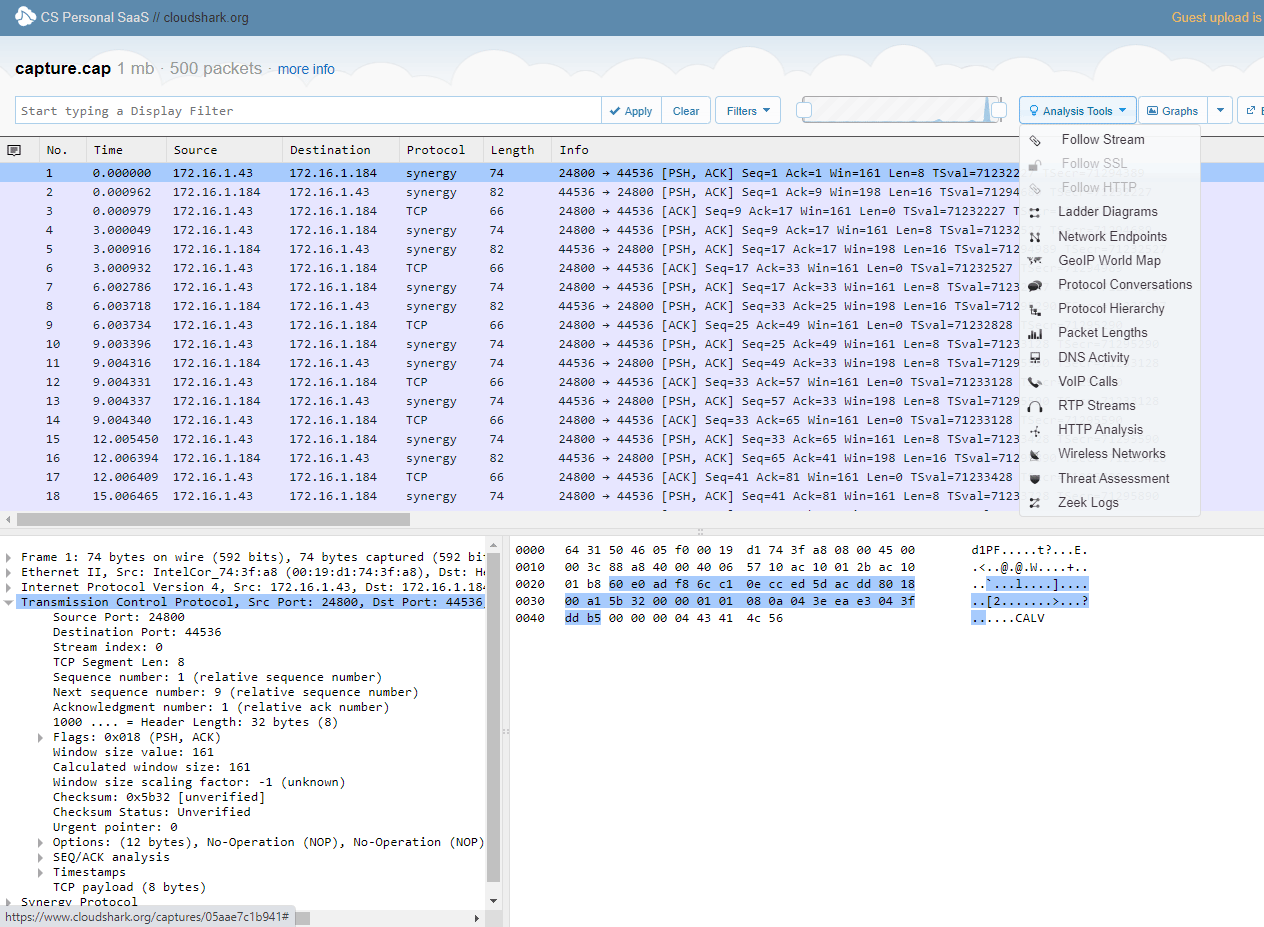

Если по каким-то причинам вы не можете запустить Wireshark на локальной машине, можно воспользоваться облачным сервисом CloudShark, который сделан на удивление качественно.

Основная функция — совместная работа и публикация разборов пакетов по URL. Например, cloudshark.org/captures/05aae7c1b941. Файлы загружаются в облако и анализируются в браузере. Это нужно, если вы хотите спросить совета на форуме, поделиться информацией с коллегами или опубликовать разбор пакетов для широкой аудитории. Кстати, удобно использовать с мобильного телефона, ведь под Android есть приложения для захвата пакетов, а вот хорошего анализатора нет.

Сервис платный, есть 30-дневный пробный период.

В общем, Wireshark — просто фантастическая программа на все случаи жизни.

Кроме реальной практической пользы, анализатор даёт примерное представление о том, как работает фильтрация DPI у российских провайдеров. Там всё устроено примерно так же. Система в реальном времени сканирует трафик, фильтрует конкретно пакеты от Twitter — и замедляет их доставку пользователям на территории России. В частности, этим непотребством занимается Роскомнадзор с 10 марта 2021 года.

На правах рекламы

Если для работы необходим сервер в аренду на Linux или Windows, то вам однозначно к нам — активация услуги через минуту после оплаты!

Присоединяйтесь к нашему чату в Telegram.

Источник: temofeev.ru

Как использовать Wireshark: полное руководство

Инструкции в этой статье относятся к Wireshark 3.0.3 для Windows и Mac.

Что такое Wireshark?

Первоначально известный как Ethereal, Wireshark отображает данные из сотен различных протоколов во всех основных типах сетей. Пакеты данных можно просматривать в режиме реального времени или анализировать в автономном режиме. Wireshark поддерживает десятки форматов файлов захвата / трассировки, включая CAP и ERF. Интегрированные инструменты дешифрования отображают зашифрованные пакеты для нескольких распространенных протоколов, включая WEP и WPA / WPA2.

Как скачать и установить Wireshark

Wireshark можно бесплатно загрузить с веб-сайта Wireshark Foundation как для macOS, так и для Windows. Вы увидите последний стабильный выпуск и текущий выпуск для разработки. Если вы не опытный пользователь, загрузите стабильную версию.

:max_bytes(150000):strip_icc()/001_wireshark-tutorial-4143298-52d1294a66f64810b14dbfc6fdbe00de.jpg)

В процессе установки Windows выберите установку WinPcap or Npcap при появлении запроса, поскольку они включают библиотеки, необходимые для сбора данных в реальном времени.

:max_bytes(150000):strip_icc()/001-wireshark-tutorial-4143298-8944764352c445c89af8571085055965.jpg)

Вы должны войти на устройство как администратор, чтобы использовать Wireshark. В Windows 10 найдите Wireshark и выберите Запуск от имени администратора. В macOS щелкните правой кнопкой мыши значок приложения и выберите Получите сведения о. В Обмен и права настройки, дайте админу Читайте и Написать привилегии.

:max_bytes(150000):strip_icc()/002-wireshark-tutorial-4143298-09827053b9cd4445ac165d68a0039808.jpg)

Приложение также доступно для Linux и других UNIX-подобных платформ, включая Red Hat, Solaris и FreeBSD. Двоичные файлы, необходимые для этих операционных систем, можно найти в нижней части страницы загрузки Wireshark под Сторонние пакеты раздел. Вы также можете скачать исходный код Wireshark с этой страницы.

Как захватить пакеты данных с помощью Wireshark

Когда вы запускаете Wireshark, на экране приветствия отображаются доступные сетевые подключения на вашем текущем устройстве. Справа от каждого отображается линейный график в стиле ЭКГ, который представляет текущий трафик в этой сети.

Чтобы начать захват пакетов с помощью Wireshark:

- Выберите одну или несколько сетей, перейдите в строку меню и выберите захват. Чтобы выбрать несколько сетей, удерживайте сдвиг при выборе.

:max_bytes(150000):strip_icc()/003-wireshark-tutorial-4143298-024370e017284dc0a251f91a3566cf06.jpg)

- в Интерфейсы Wireshark Capture окно, выберите Start. Есть и другие способы начать захват пакетов. Выберите акулий плавник в левой части панели инструментов Wireshark нажмитеCtrl + Eили дважды щелкните сеть.

:max_bytes(150000):strip_icc()/004-wireshark-tutorial-4143298-3db6aeba8777467c8fc3e42ac304f3f6.jpg)

- Выбрать Отправьте >Сохранить как или выберите экспорт возможность записи захвата.

:max_bytes(150000):strip_icc()/005-wireshark-tutorial-4143298-c60e3bb4537a4615b8326d5ff8550407.jpg)

- Чтобы остановить захват, нажмите Ctrl + E. Или перейдите на панель инструментов Wireshark и выберите красный Стоп кнопка, которая находится рядом с плавником акулы.

:max_bytes(150000):strip_icc()/006-wireshark-tutorial-4143298-016d2b41501149d994d0d9e78239d964.jpg)

Как просматривать и анализировать содержимое пакета

Интерфейс захваченных данных состоит из трех основных разделов:

- Панель списка пакетов (верхний раздел)

- Панель сведений о пакете (средний раздел)

- Панель байтов пакета (нижняя часть)

:max_bytes(150000):strip_icc()/008_wireshark-tutorial-4143298-7fc1de4be4e746278f59f2179a453528.jpg)

Список пакетов

Панель списка пакетов, расположенная в верхней части окна, показывает все пакеты, найденные в активном файле захвата. Каждый пакет имеет свою собственную строку и соответствующий ему номер, а также каждую из этих точек данных:

- Нет: Это поле указывает, какие пакеты являются частью одного разговора. Он остается пустым, пока вы не выберете пакет.

- Время: В этом столбце отображается метка времени захвата пакета. Формат по умолчанию — это количество секунд или неполных секунд с момента первого создания этого конкретного файла захвата.

- источник: Этот столбец содержит адрес (IP или другой), откуда был отправлен пакет.

- Пункт назначения: Этот столбец содержит адрес, на который отправляется пакет.

- Протокол: В этом столбце можно найти имя протокола пакета, например TCP.

- Длина: В этом столбце отображается длина пакета в байтах.

- Информация о: Дополнительные сведения о пакете представлены здесь. Содержимое этого столбца может сильно различаться в зависимости от содержимого пакета.

Чтобы изменить формат времени на более удобный (например, фактическое время дня), выберите Просмотр > Формат отображения времени.

:max_bytes(150000):strip_icc()/007-wireshark-tutorial-4143298-ac0e56f1a0984c1b93a91b1641c7fe88.jpg)

Когда пакет выбран в верхней панели, вы можете заметить, что один или несколько символов появляются в Нет. столбец. Открытые или закрытые скобки и прямая горизонтальная линия указывают, являются ли пакет или группа пакетов частью одного и того же двустороннего диалога в сети. Прерывистая горизонтальная линия означает, что пакет не является частью разговора.

:max_bytes(150000):strip_icc()/008-wireshark-tutorial-4143298-13534b80059945e88759286cb3338360.jpg)

Сведения о пакете

Панель сведений, расположенная посередине, представляет протоколы и поля протокола выбранного пакета в сворачиваемом формате. В дополнение к расширению каждого выбора вы можете применять отдельные фильтры Wireshark на основе определенных деталей и отслеживать потоки данных на основе типа протокола, щелкая правой кнопкой мыши нужный элемент.

:max_bytes(150000):strip_icc()/009-wireshark-tutorial-4143298-490a6676280b43cd900557647ff9e92d.jpg)

Пакетные байты

Внизу находится панель байтов пакета, которая отображает необработанные данные выбранного пакета в шестнадцатеричном виде. Этот шестнадцатеричный дамп содержит 16 шестнадцатеричных байтов и 16 байтов ASCII вместе со смещением данных.

При выборе определенной части этих данных автоматически выделяется соответствующий раздел на панели сведений о пакете и наоборот. Любые байты, которые нельзя распечатать, обозначаются точкой.

:max_bytes(150000):strip_icc()/010-wireshark-tutorial-4143298-9b5ba526d6e54f8bb3ac49eaea6d08fa.jpg)

Чтобы отобразить эти данные в битовом формате, а не в шестнадцатеричном, щелкните правой кнопкой мыши в любом месте панели и выберите как биты.

:max_bytes(150000):strip_icc()/011-wireshark-tutorial-4143298-0b7390128b5a47c38aca851eeed120b5.jpg)

Как использовать фильтры Wireshark

Фильтры захвата предписывают Wireshark записывать только те пакеты, которые соответствуют указанным критериям. Фильтры также могут применяться к файлу захвата, который был создан таким образом, чтобы показывались только определенные пакеты. Они называются фильтрами отображения.

Wireshark по умолчанию предоставляет большое количество предопределенных фильтров. Чтобы использовать один из этих существующих фильтров, введите его имя в поле Применить фильтр отображения поле ввода, расположенное под панелью инструментов Wireshark или в Введите фильтр захвата поле, расположенное в центре экрана приветствия.

Например, если вы хотите отображать TCP-пакеты, введите TCP. Функция автозаполнения Wireshark показывает предлагаемые имена, когда вы начинаете вводить текст, что упрощает поиск правильного имени для фильтра, который вы ищете.

:max_bytes(150000):strip_icc()/012-wireshark-tutorial-4143298-5e45505c0f434a9ba2d3a8f70a850617.jpg)

Другой способ выбрать фильтр — выбрать закладка в левой части поля ввода. выберите Управление выражениями фильтров or Управление фильтрами отображения для добавления, удаления или редактирования фильтров.

:max_bytes(150000):strip_icc()/013-wireshark-tutorial-4143298-f169e33e47ba4aafb336b9d47029867d.jpg)

Вы также можете получить доступ к ранее используемым фильтрам, щелкнув стрелку вниз в правой части поля ввода, чтобы отобразить раскрывающийся список истории.

:max_bytes(150000):strip_icc()/014-wireshark-tutorial-4143298-f09d24778ff94ff29a2bbd3ee883fc4c.jpg)

Фильтры захвата применяются, как только вы начинаете запись сетевого трафика. Чтобы применить фильтр отображения, щелкните стрелку вправо в правой части поля ввода.

Правила цвета Wireshark

В то время как фильтры захвата и отображения Wireshark ограничивают то, какие пакеты записываются или отображаются на экране, его функция раскрашивания идет дальше: он может различать разные типы пакетов на основе их индивидуального оттенка. Это позволяет быстро находить определенные пакеты в сохраненном наборе по цвету их строк в панели списка пакетов.

:max_bytes(150000):strip_icc()/wireshark-colors-59512e8f3df78cae8137715b.png)

Wireshark имеет около 20 правил окраски по умолчанию, каждое из которых можно редактировать, отключать или удалять. Выбрать Просмотр > Правила раскраски для обзора значения каждого цвета. Вы также можете добавить свои собственные цветные фильтры.

:max_bytes(150000):strip_icc()/015-wireshark-tutorial-4143298-91567e80185c4f16bfc46f6793c0301a.jpg)

Выбрать Просмотр > Раскрасить список пакетов для включения и выключения раскрашивания пакетов.

Статистика в Wireshark

Другие полезные показатели доступны через Статистика выпадающее меню. Сюда входит информация о размере и времени для файла захвата, а также десятки диаграмм и графиков, варьирующихся по темам, от сбоев в диалоге пакетов до распределения нагрузки HTTP-запросов.

:max_bytes(150000):strip_icc()/020__wireshark-tutorial-4143298-24bfe8984431438b9ba2ec43f701607d.jpg)

Фильтры отображения могут применяться ко многим из этих статистических данных через их интерфейсы, а результаты можно экспортировать в общие форматы файлов, включая CSV, XML и TXT.

Расширенные функции Wireshark

Wireshark также поддерживает расширенные функции, в том числе возможность писать анализаторы протоколов на языке программирования Lua.

Categories Wiki

Свежие записи

- Как активировать GodMode в Windows 10, 8 и 7

- Как отключить Защитник Windows

- Как копировать компакт-диски с помощью проигрывателя Windows Media

- Как открывать, редактировать и конвертировать файлы MDT

- Как синхронизировать Wii Remote

Источник: fileext.info