Несколько лет назад я гостил у родственника в его офисе на один день. Во время моего визита один из коллег моего родственника хвастался популярной игрой о вождении по бездорожью, в которую он только что ввязался. Конечно, каждый в офисе просто должен был иметь копию.

Чего никто в офисе не знал, так это того, что игра была заражена довольно неприятным вирусом, а антивирусное программное обеспечение компании сильно устарело. В течение пары часов никто в офисе не мог загрузить Windows, и никто не знал, почему. Все предполагали, что это как-то связано с игрой, но никто не мог понять, почему удаление игры не может решить проблему. Только когда я загрузил обновленную антивирусную программу, настоящая проблема была обнаружена и в конечном итоге решена.

Не поймите меня неправильно. Я никоим образом не против компьютерных игр. Я буду первым, кто признается, что, когда мне понадобится передохнуть, я запущу копию Microsoft Flight Simulator 2004 или немного поиграю в тетрис, чтобы получить удовольствие. Я против того, чтобы пользователи могли устанавливать программное обеспечение на корпоративные машины.

Урок 12. Групповые политики Active Directory

Как показывает ужасная история, которую я только что рассказал, серьезные проблемы могут возникнуть, когда пользователи устанавливают неавторизованное программное обеспечение. Даже если бы рассматриваемая игра не содержала вируса, тот факт, что это была контрафактная копия, мог подвергнуть компанию штрафам и другим судебным разбирательствам, связанным с пиратством программного обеспечения.

Как будто этого было недостаточно, игра потребляла массу места на жестком диске, а также уменьшала доступную пропускную способность сети, когда пользователи играли друг против друга. Именно по этим причинам я считаю, что очень важно сохранять контроль над работающим программным обеспечением. на ваших рабочих станциях.

Надеюсь, у вас есть политика безопасности, которая запрещает пользователям устанавливать программное обеспечение на свои рабочие станции. Однако вы можете не осознавать, что Windows XP предлагает дополнительное оружие против несанкционированного программного обеспечения. Это оружие называется политикой ограниченного использования программного обеспечения. Как следует из названия, политика ограниченного использования программ позволяет вам контролировать, какое программное обеспечение пользователь использует и какое программное обеспечение ему не разрешено запускать.

Создание политики ограниченного использования программ

Политика ограниченного использования программ фактически является элементом групповой политики, который можно применять либо к контроллеру домена, либо к рабочей станции под управлением Windows XP. Для целей этой статьи я покажу вам, как реализовать политику ограниченного использования программ в Windows XP.

Для начала войдите в систему как администратор и откройте панель управления. Затем щелкните ссылку «Производительность и обслуживание», а затем ссылку «Администрирование». Когда откроется окно «Администрирование», дважды щелкните значок «Локальная политика безопасности».

Software Restriction with Group Policy

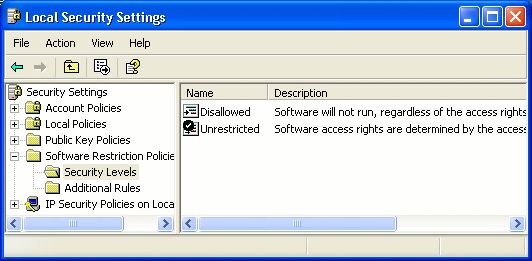

Теперь перейдите по дереву консоли к Настройки безопасности | Политики ограниченного использования программ. Под контейнером «Политики ограниченного использования программ» есть два узла; Уровни безопасности и дополнительные правила. В контейнере «Уровни безопасности» отображаются различные уровни безопасности, которые можно применить к правилу политики. Как видно на рисунке A, доступны только уровни безопасности «Разрешено» и «Запрещено».

Рисунок A. Вы можете либо разрешить запуск приложения, либо запретить его

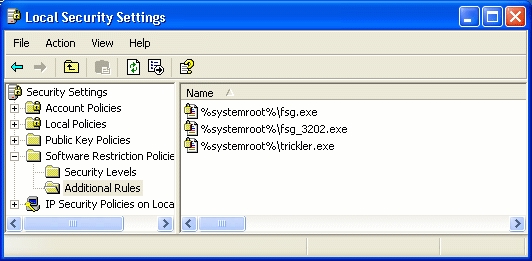

Контейнер Дополнительные правила содержит действующие политики ограниченного использования программ. Отсюда вы создадите необходимые правила, а затем назначите действие разрешения или запрета для созданных вами правил. Например, правила, которые вы видите на рис. B, настроены на перехват экземпляров Gator. Если приложение соответствует одному из установленных мной правил, действие Disallow предотвратит запуск приложения.

Рисунок B. Контейнер «Дополнительные правила» содержит актуальные политики ограниченного использования программ.

Чтобы создать новую политику ограниченного использования программ, щелкните правой кнопкой мыши контейнер «Дополнительные правила» и выберите тип правила, которое вы хотите создать, в появившемся контекстном меню. Существует четыре различных типа правил на выбор, и они объясняются в разделах ниже.

Правила сертификата

Правила сертификата идентифицируют приложения на основе способа, которым приложение было подписано цифровой подписью. Windows просматривает сертификат приложения и сравнивает его с различными политиками ограниченного использования программ, чтобы определить, разрешено ли запускать приложение.

Что делает правило сертификата уникальным, так это то, что его нельзя использовать для ограничения выполнения файлов.EXE или.DLL. Правила сертификата применяются только к пакетам установщика Windows и сценариям с цифровой подписью.

Наиболее эффективный способ использования правила сертификата — разрешить приложениям автоматически доверять на основе цифровой подписи приложения. Например, если кто-то попытается установить новый патч безопасности, вы, вероятно, не захотите его останавливать. Один из способов убедиться, что пользователь может установить необходимое исправление, — разрешить выполнение любого пакета установщика Windows с цифровой подписью Microsoft.

Хэш-правила

Другой тип политики ограниченного использования программ, который можно создать, основан на хэш-правиле. Хэш-правило использует хэш MD5 или SHA-1 для идентификации приложения. Существуют преимущества и недостатки использования хеш-правила.

Самым большим недостатком является то, что у вас должна быть копия файла, который вы хотите ограничить, прежде чем вы сможете создать правило, потому что для создания правила необходимо создать хэш файла. Более позитивным моментом является то, что, поскольку правило основано на хеше, оно будет эффективным, даже если пользователь переименует или переместит файл, потому что эти события не изменяют хэш файла. Однако, если выйдет новая версия приложения или если пользователь сделает что-то для изменения исполняемого файла, хеш-правило больше не будет работать.

Хэш-правила наиболее эффективны, когда есть конкретное приложение, которое вы хотите заблокировать. Например, предположим, что все в вашем офисе почувствовали легкую ностальгию, и у вас начались проблемы с загрузкой Pac-Man на свои системы. Вы можете создать хэш файла pacman.exe, а затем создать хеш-правило, чтобы заблокировать выполнение файла.

Правила интернет-зоны

Правило зоны Интернета похоже на правило сертификата в том смысле, что его можно использовать только для ограничения пакетов установщика Windows. Разница между правилом зоны Интернета и правилом сертификата заключается в том, что правило зоны Интернета предназначено для предотвращения загрузки и установки программного обеспечения пользователями.

Во время загрузки Internet Explorer смотрит, в какую зону попадает сайт загрузки. Internet Explorer классифицирует любой посещаемый веб-сайт как находящийся в зоне Интернета, локальной интрасети, надежного сайта или сайта с ограниченным доступом. Вы можете создать политику ограниченного использования программ, которая разрешает загрузку и запуск файлов, если они поступают из локальной интрасети или с надежного сайта, но не позволяет выполнять файлы из других мест.

Правила пути

Правило пути используется для ограничения запуска файлов в зависимости от их местоположения в файловой системе. Например, если бы вы знали, что Pac-Man по умолчанию устанавливается в C:Program FilesPac-Man, вы могли бы запретить запуск приложений по этому пути. Однако недостатком правила пути является то, что если пользователь перемещает рассматриваемый файл в другое место, правило перестает применяться.

Более эффективный способ использования правила пути — создать правило по умолчанию, запрещающее пользователям вообще что-либо выполнять. Затем вы можете создать другие правила, которые позволяют пользователям выполнять программы, найденные в системных путях. Важно разрешить пользователям выполнять файлы по системным путям, потому что в противном случае Windows не будет работать правильно. Пути, к которым вы должны разрешить доступ:

%Профиль пользователя%

%windir%

%данные приложения%

%программные файлы%

%temp%

Лучшие практики

Прежде чем я закончу эту статью, я хочу воспользоваться моментом и рассказать о некоторых передовых методах. Легко переусердствовать и создать действительно ограничительную политику. Однако, если вы планируете создать действительно ограничительные политики, вам необходимо тщательно спланировать и протестировать их.

Как я упоминал ранее, вы должны создать политику таким образом, чтобы ни один из основных компонентов Windows не был запрещен для запуска. Вы также должны иметь в виду, что иногда приложения запускают другие приложения. Поэтому, если бы вы разрешили всем приложениям, найденным в разделе реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun, запускаться без ограничений, вы все равно могли бы столкнуться с проблемами, поскольку некоторым из этих программ может потребоваться запуск других программ.

Самое главное, что нужно помнить, — это тщательно протестировать свои политики на нескольких машинах перед выполнением крупномасштабного развертывания, даже если вы относительно уверены, что настроили политики правильно. Помните, что легко случайно ограничить такие вещи, как сценарии входа в систему или временные файлы, и это может вызвать серьезные проблемы.

Вывод

Как видите, политики ограниченного использования программ могут помочь вам не допустить видеоигр в вашу сеть. В то же время легко ограничить систему настолько сильно, что Windows перестанет работать правильно. Поэтому крайне важно тщательно протестировать политики, которые вы создаете, прежде чем развертывать их в больших масштабах.

Источник: progler.ru

Использование политики ограниченного использования программ

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

Создание домена в Windows Server

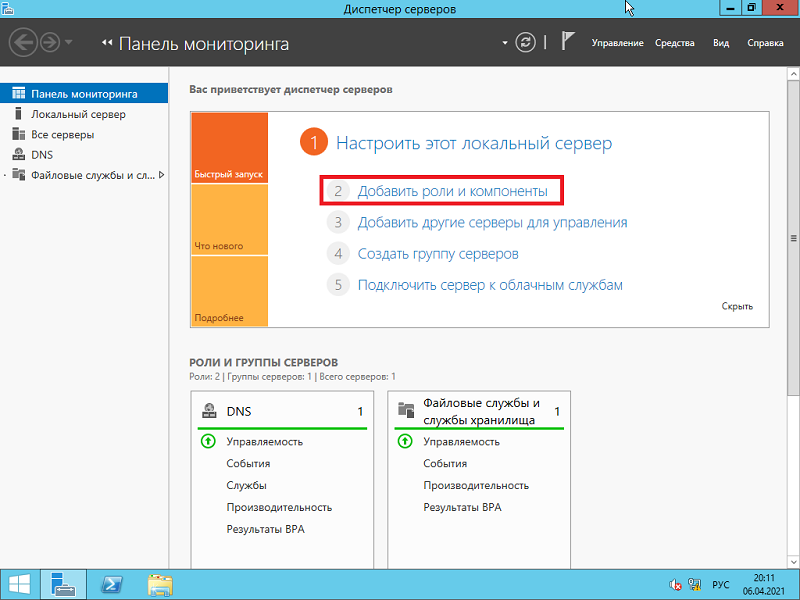

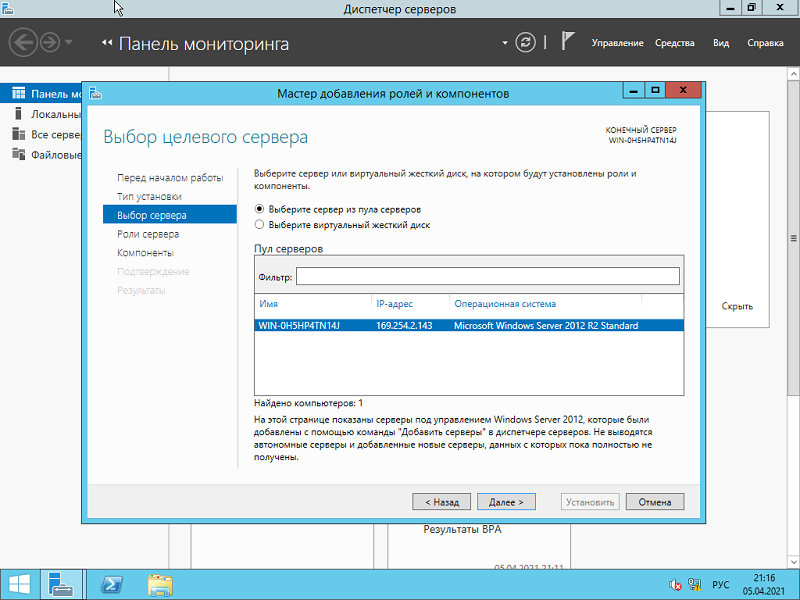

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

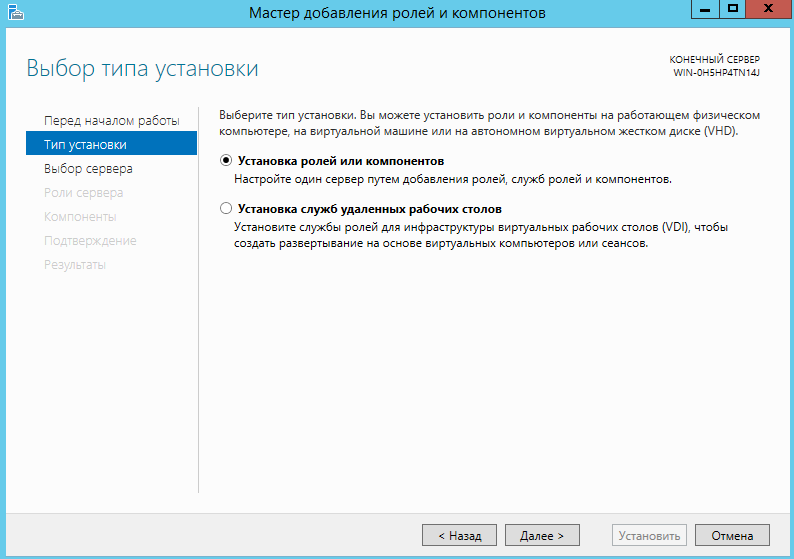

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

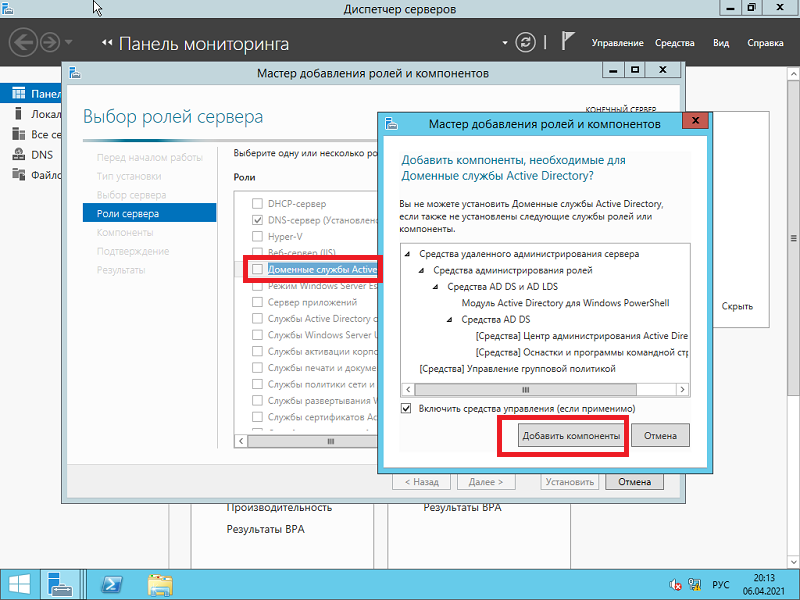

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

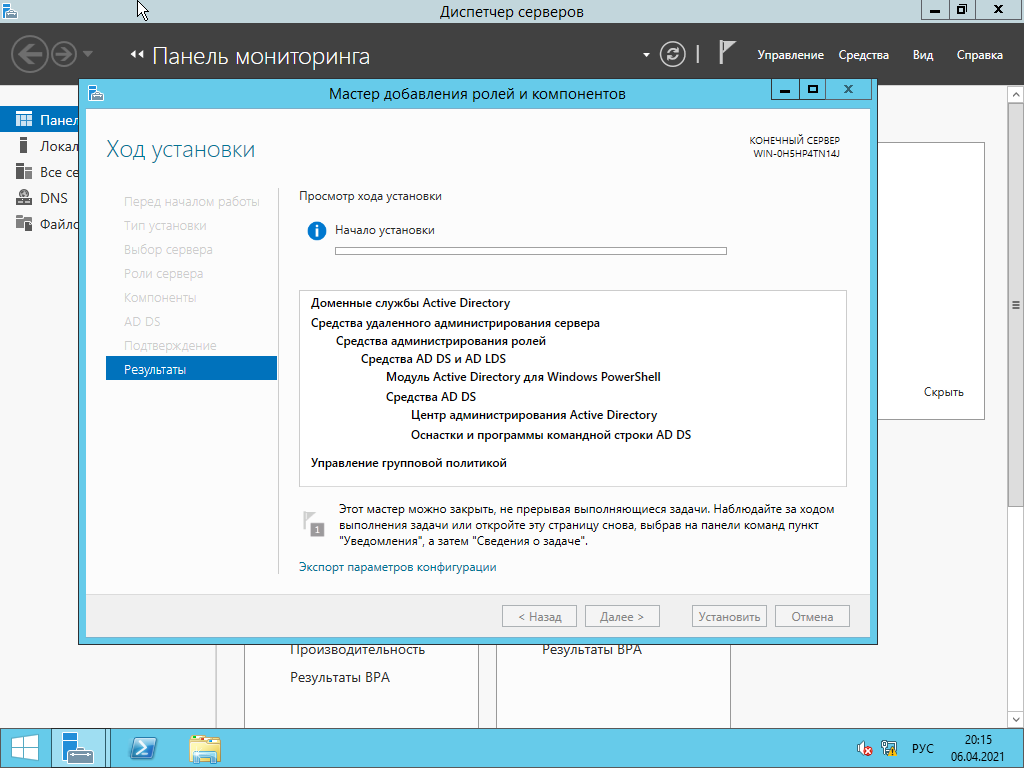

PЗатем нажимайте «Далее», «Далее» и «Установить».

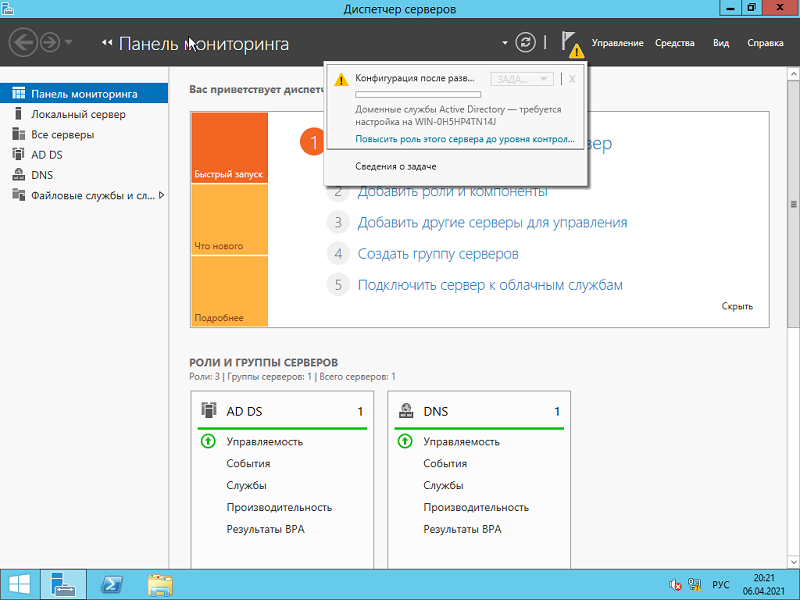

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

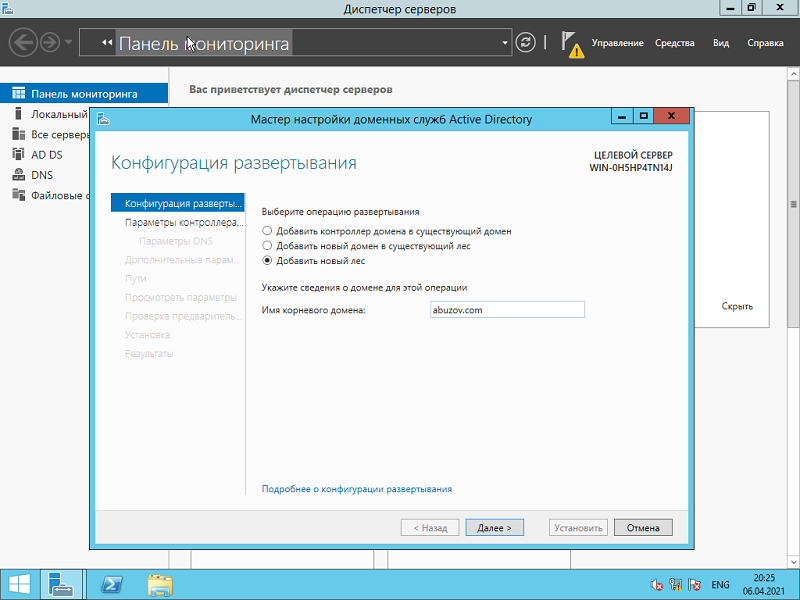

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

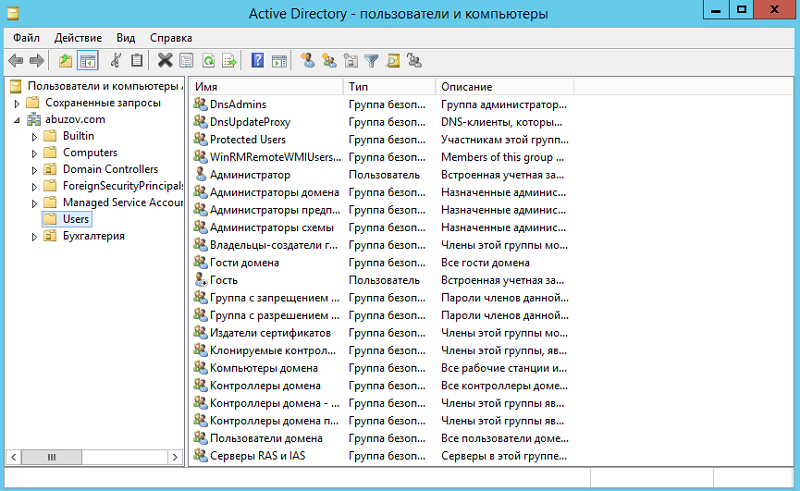

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

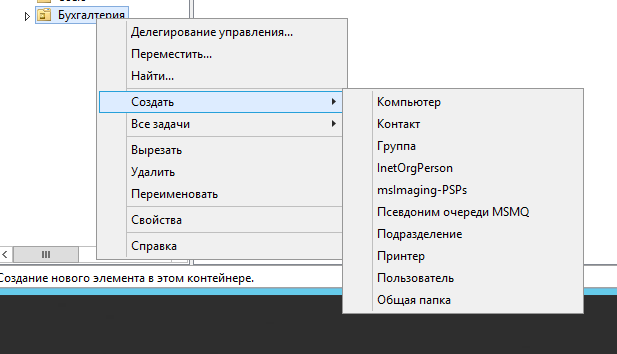

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

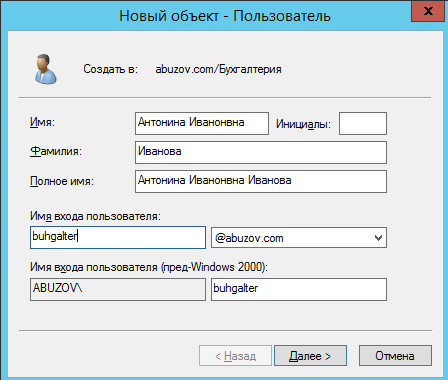

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

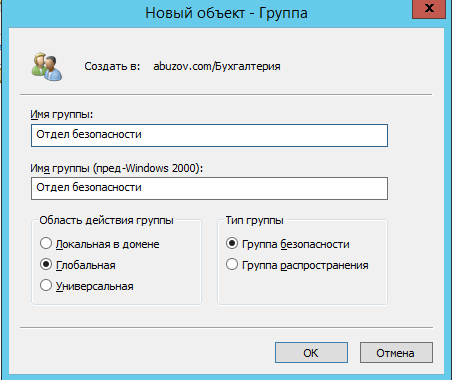

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога.

Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

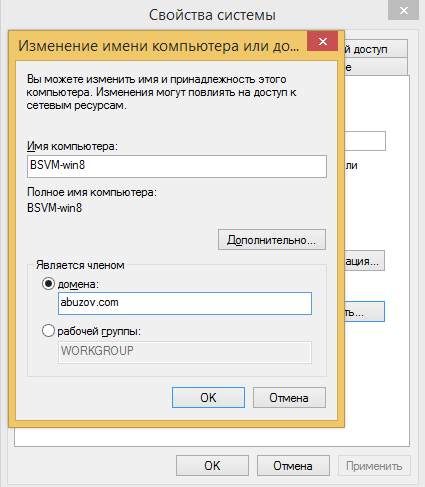

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

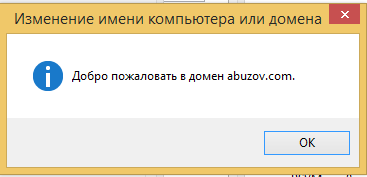

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

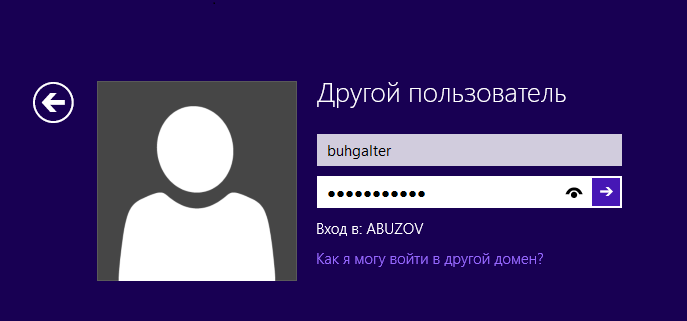

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

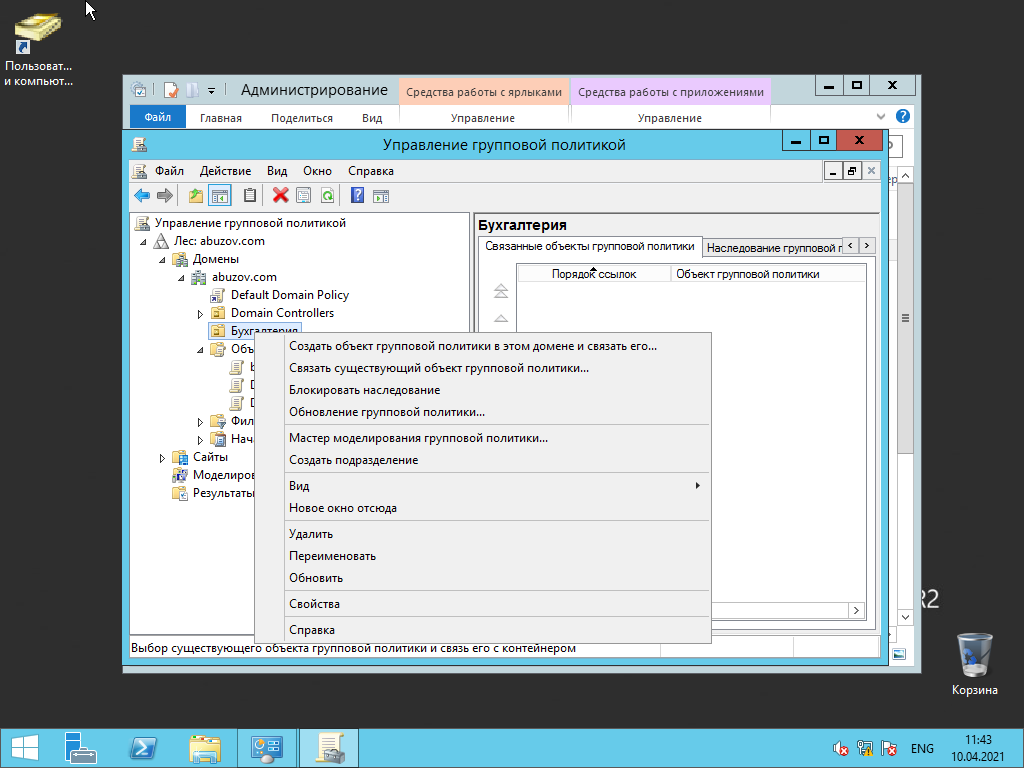

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

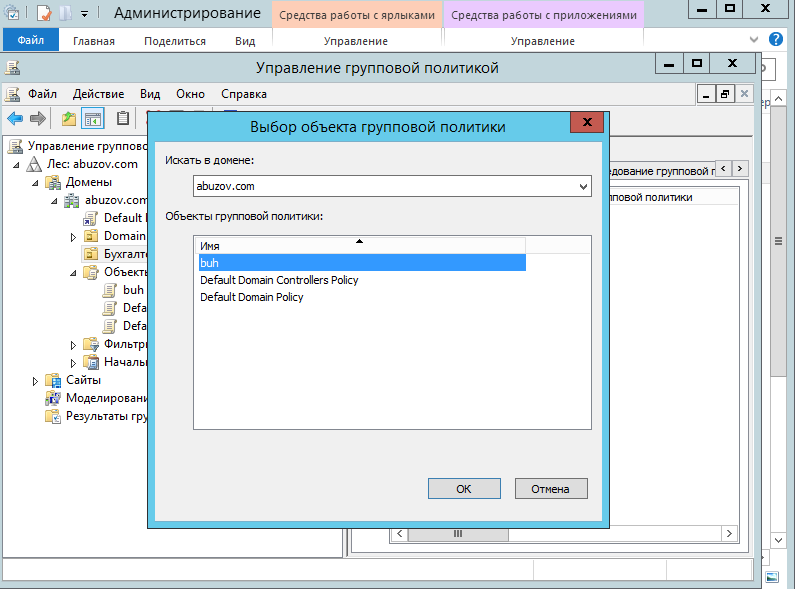

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

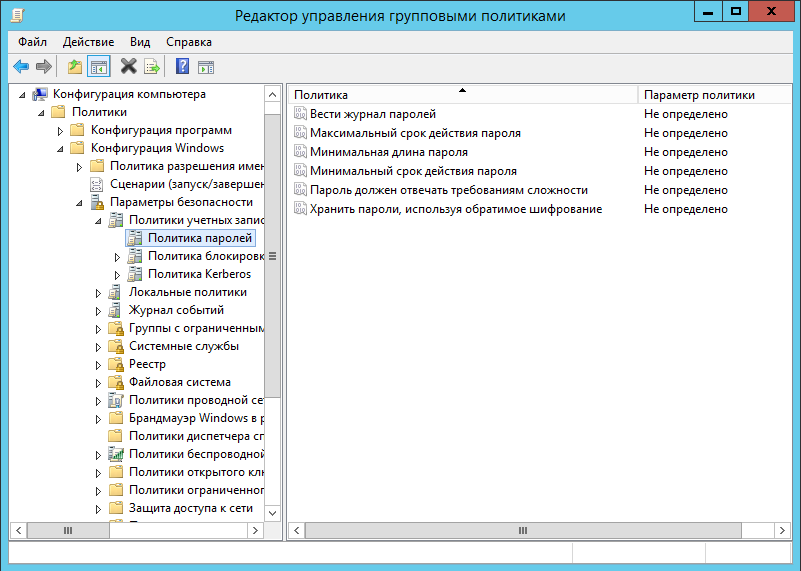

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

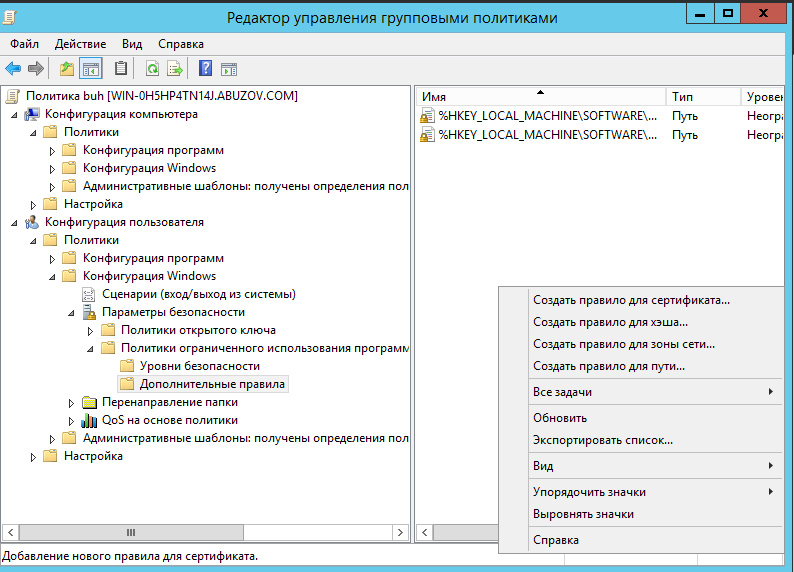

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

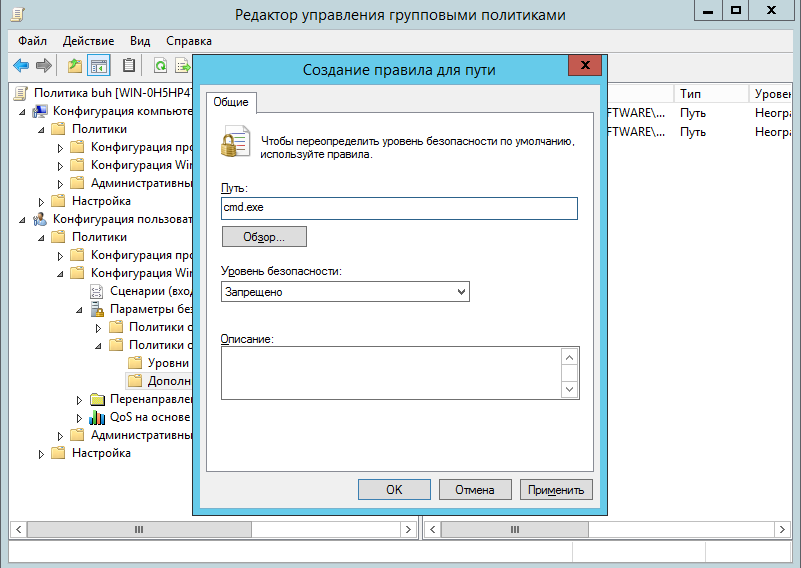

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

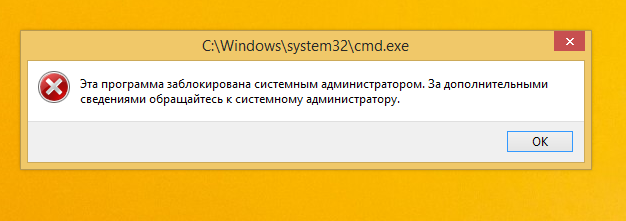

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Анатолий Бузов / об авторе

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

2 комментариев к записи “ Настройка домена и групповых политик в Windows Server 2012 ”

Дмитрий says:

Анатолий доброго дня. Подскажите как реализовать доступ через оснастку ммс управление пользователями и группами на пк в домене. Пытаюсь подключиться к другому пк, пишет нет доступа. Опыта мало, если есть. совет подскажите. Спасибо. Reply

Источник: abuzov.com

Использование политики ограниченного использования программ

В Windows XP можно управлять разрешениями запуска программ с помощью политик ограниченного использования программ. Эти политики распространяются как на системы установленные на разделы с файловой системой NTFS, так и на разделы с файловой системой FAT32. Чтобы использовать эту возможность, откройте оснастку «Локальные параметры безопасности» («Панель управления — Администрирование — Локальная политика безопасности» или наберите secpol.msc из меню «Выполнить») и выберите в левой части оснастки пункт «Политики ограниченного использования программ».

Политики ограниченного использования программ предоставляют механизм идентификации программ и управления возможностями их выполнения. Существует два варианта установки правил ограничения:

— на все программное обеспечение устанавливается ограничение на запуск и создаются исключения, то есть список программ, разрешенных к выполнению;

— разрешается запуск любых программ и создается список исключений, запрещающий запуск некоторых программ, доступ к программам определяется правами пользователя.

Для того чтобы выбрать один из вариантов как вариант по умолчанию, откройте пункт «Уровни безопасности» и выберите нужный уровень. По умолчанию установлен уровень безопасности «Неограниченный», то есть запуск любых программ разрешен и необходимо создать исключения для запрета запуска определенных программ.

Политики ограниченного использования программ распространяются только на исполняемые файлы, чтобы посмотреть список таких файлов, перейдите в пункт «Назначенные типы файлов». В этот список можно добавить новый тип файлов, соответственно на такие файлы будут распространяться все установленные правила, или удалить какой-то тип, исключив такие файлы из правил политик.

По умолчанию политики распространяются на всех пользователей компьютера. Но при создании некорректных правил (например политик ограничивающих запуск системных файлов), система может работать неправильно, при этом существует риск что вы не сможете вернуть систему в исходное состояние. Поэтому желательно распространять действие политик только на пользователей, исключив из области действия политик локальных администраторов. Для этого перейдите в пункт «Принудительный» и выполните соответствующие настройки.

Кроме того в пункте «Принудительный» существует возможность выбора, будут ли политики распространяться на файлы библиотек *.dll. Если политики будут распространяться и на файлы *.dll, то при установке уровня безопасности по умолчанию запрещающего выполнение программ, придется создавать дополнительные разрешения для каждой библиотеки которую использует программа, иначе программа будет работать некорректно.

Для ограничения запуска программ их следует идентифицировать, а затем установить правило. Рассмотрим два основных варианта:

Ограничение с помощью создания правила для хеша — хеш представляет собой своего рода цифровой «отпечаток пальцев», являющийся уникальным для программы или файла и вычисляющийся по специальным математическим алгоритмам. Файл может быть переименован или перемещен в другую папку или на другой компьютер, но его хеш останется неизменным. При внесении изменений в файл его хеш изменяется. Но как правило, код программы является неизменным и хеш однозначно идентифицирует файл. Чтобы создать правило для хеша, перейдите в пункт «Дополнительные правила», выберите в меню «Действие» пункт «Создать правило для хеша». В открывшемся окне вы можете или ввести заранее вычисленный хеш,

(например, для программы «Блокнот» это fc15cc1d4dda7e73939fc6ec7fadc98e:66048:32771)

или выбрать файл для вычисления хеша. В пункте «Безопасность» вы можете установить правило для вычисленного хеша программы:

— «Не разрешено» — программа не будет выполняться;

— «Неограниченный» — возможность запуска определяется правами пользователя.

В пункт «Комментарии» вы можете ввести заметки, объясняющие данное правило.

Ограничение с помощью создания правила для пути — правило для пути идентифицирует программы по полному пути к файлу или папке. То есть мы можем указать папку, программы из которой запускаться не будут (или наоборот, будут, в зависимости какое разрешение нам требуется создать).

Чтобы создать правило для пути, перейдите в пункт «Дополнительные правила», выберите в меню «Действие» пункт «Создать правило для пути». При указании пути могут быть использованы подстановочные символы * (заменяет неограниченное количество символов) и ? (заменяет один символ) и общие пути, например %userprofile%, %windir%, %appdata%, %programfiles% и %temp%. При указании в качестве пути папки правило распространяется на все вложенные папки и файлы. При конфликте правил для пути приоритет имеет правило с большим ограничением. Ниже приведен набор путей в порядке от высшего приоритета (наибольшее ограничение) к низшему приоритету.

диск:папка1папка2имя_файла.расширение

диск:папка1папка2*.расширение

диск:папка1папка2

диск:папка1

При конфликте двух похожих правил для пути приоритет имеет правило с большим ограничением. Например, если имеется правило для пути C:Windows с уровнем безопасности «Не разрешено» и правило для пути %windir% с уровнем «Неограниченный» (по сути это идентификация одного и того же пути разными способами), будет применяться более строгое правило с уровнем безопасности «Не разрешено».

Правило для хеша имеет приоритет над правилом для пути, то есть если мы имеем две правила, одно из них — правило для хеша notepad.exe с уровнем безопасности «не разрешено», а другое — правило для пути c:windowsnotepad.exe с уровнем безопасности «неограниченный», то будет действовать правило для хеша, то есть программа запущена не будет.

Небольшой пример использования политик для ограничения инсталляции программ пользователями, которые не являются членами группы администраторов и запрета запуска программ кроме программ установленных администратором (привожу самый общий вариант, не вдаваясь в подробности, предполагается что диск разбит на несколько разделов, а все программы установлены на системный диск, на практике может возникнуть потребность в создании дополнительных правил):

— устанавливаем уровень безопасности по умолчанию «Не разрешено»;

— в пункте «Принудительный» устанавливаем применение политик для всех пользователей кроме локальных администраторов;

— создаем правило для пути для системного диска и устанавливаем уровень безопасности как «Неограниченный»;

— устанавливаем ограничение на запись в системный диск для пользователей (оставляем чтение и выполнение и просмотр содержимого) с помощью средств ограничения доступа (NTFS) или с помощью программы Folder Guard (FAT32) (устанавливаем системный диск только чтение);

— устанавливаем исключения на запись и изменение некоторых нужных файлов на системном диске для пользователей (например, если какая-то программа хранит параметры конфигурации в файле, и пользователю разрешается изменять эти параметры), если это необходимо, с помощью средств ограничения доступа (NTFS) или с помощью программы Folder Guard (FAT32).

Политики ограничения использования программ вступают в силу после повторного входа пользователя в систему.

Что получаем в итоге: все программы установленные на системном диске работоспособны; запуск исполняемых файлов запрещен на всех разделах жесткого диска кроме системного, а также невозможен запуск с дискеты или CD, пользователи не имеют прав на запись в раздел диска на который установлена система, соответственно пользователи не могут запускать или инсталлировать никакие новые программы.

Можно создать файл журнала применения политик ограниченного использования программ, для этого откройте редактор системного реестра, перейдите в раздел

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers] и создайте строковый параметр

LogFileName=x:xxname.log где x:xxname.log — путь и имя файла журнала, например, c:MYLOGsafetylog.log

Теперь каждое применение политики ограничения программ будет фиксироваться в этом файле. Файл рекомендуется использовать для отладки правил. Не забудьте выставить соответствующие права на этот файл чтобы он был доступен для записи от имени пользователя.

Будьте осторожны в применении запрещающих политик, особенно для системных файлов и папок. Многие приложения запускают другие приложения для выполнения различных задач. Следует быть уверенным, что все основные задачи используемых приложений учтены правилами.

Источник: corem.ru