Эффективное решение для комплексной автоматизации работы малых и средних предприятий. Отличается универсальностью, неограниченными возможностями масштабирования, возможностью работы в облаке и поддержкой открытого программного обеспечения. Разработано более 40 готовых отраслевых решений с учетом специфики работы (АПК, энергетика, полиграфия, птицеводство, металлургический комбинат, теплосеть и пр.).

Предлагается 3 варианта внедрения: стандартное, быстрого результата и корпоративное с авторским надзором. Работать можно с персональных компьютеров и мобильных гаджетов. Допустимо совместное использование с 1С: Документооборот.

Построение единой информационной системы с гибкими настройками помогает оптимизировать производственные процессы, отслеживать эффективность функционирования предприятия в режиме реального времени, обеспечить согласованную работу всех подразделений, улучшить качество обслуживания, эффективно управлять потоками денежных средств и обеспечивать достижение стратегических целей. Сокращаются трудозатраты и ускоряется подготовка регламентированной отчетности, которую необходимо предоставить в госорганы.

Обзор ИРП №1 для заключённых

Источник: otzyvmarketing.ru

Что такое IRP, где используется и как внедряется

Слушайте Что такое IRP, где используется и как внедряется на Яндекс.Музыке | Слушать на Apple Podcasts | Слушать на Google Podcasts | Слушать на Mave | Слушать на Яндекс Музыке | Слушать на Castbox | Слушать на Podcast Addict | Слушать на Pocket cast | Руслан Рахметов, Security Vision

Друзья, в предыдущих статьях мы с вами познакомились с основными концепциями информационной безопасности, узнали о Центрах SOC и выяснили, что такое SIEM. В сегодняшней публикации мы продолжим говорить про средства защиты информации, применяемые при реагировании на инциденты информационной безопасности: у нас на очереди платформы реагирования на инциденты ИБ — Incident Response Platform.

Интересно, что такое IRP, где и как используется? Тогда — вперед! В предыдущей публикации мы рассмотрели системы SIEM и узнали, что они применяются в том числе и в SOC-Центрах для помощи специалистам при реагировании на инциденты информационной безопасности.

Однако, на текущий момент количество инцидентов ИБ, особенно в крупных компаниях, достаточно велико, при реагировании на них счет идет буквально на минуты, а нанять большое количество высококлассных специалистов могут себе позволить не все компании. Таким образом, остро встает вопрос о том, как можно помочь аналитикам ИБ при реагировании на инциденты и как можно снять с них рутинную нагрузку по выполнению однотипных операций.

Представим себе ситуацию, когда SIEM-система показывает, что происходит возможная атака на финансовую систему ДБО (дистанционное банковское обслуживание). Злоумышленники могут похитить деньги со счетов фирмы с минуты на минуту, и после этого вернуть денежные средства будет затруднительно.

Аналитик SOC, увидев такой инцидент, должен по сценарию реагирования собрать большое количество вспомогательной информации, такой как имя атакованного сервера, название финансовой системы, уточнить фамилию и контактные данные ответственного, получить у него дополнительную информацию. Если не осталось сомнений в том, что этот инцидент — «боевой», а не ложноположительный, то аналитику нужно как можно быстрее изолировать атакованный сервер от сети компании, заблокировать скомпрометированную учетную запись, сообщить об инциденте руководителю и прочим лицам в соответствии с матрицей коммуникации.

Как видим, задач — масса, и все их следует выполнить за строго отведенное нормативами время, например, за 10 минут. И как раз тут на помощь нашему аналитику может прийти платформа Incident Response Platform — это система автоматизации реагирования на инциденты информационной безопасности.

Система IRP (сокращение от Incident Response Platform) помогает выполнить ряд рутинных операций по сбору дополнительной информации, осуществить неотложные действия по сдерживанию (англ. contain) и устранению (англ. eradicate) угрозы, восстановить (англ. recover) атакованную систему, оповестить заинтересованных лиц, а также собрать и структурировать данные о расследованных инцидентах информационной безопасности. Таким образом, в контексте защиты информации, IRP – это платформа реагирования на инциденты кибербезопасности, используемая для систематизации данных об инцидентах информационной безопасности. Кроме того, система позволяет роботизировать и автоматизировать действия оператора-специалиста ИБ, которые он производит при реагировании на инциденты информационной безопасности. Давайте подробнее остановимся на задачах реагирования на инциденты информационной безопасности, выполняемых IRP-системами.

Для того, чтобы понять, как и где корректно применять и внедрять системы Incident Response Platform, нам следует сначала понять, что такое реагирование на инциденты информационной безопасности в целом и как можно автоматизировать этот процесс. Реагирование на инциденты ИБ состоит из нескольких взаимосвязанных процессов: 1. Подготовка 2. Детектирование 3. Анализ 4. Сдерживание/локализация 5. Устранение 6. Восстановление 7. Пост-инцидентные действия Рассмотрим их подробнее.

1. Этап подготовки является предварительным и одним из ключевых. На нём следует обеспечить группу реагирования на инциденты всем необходимым программным и аппаратным обеспечением (т.е. выдать ноутбуки, смартфоны, установить на них необходимые специальные программы), а также выполнить превентивные действия по предотвращению инцидентов (защитить сеть и устройства компании, установить средства защиты информации, провести обучение сотрудников).

На данном этапе платформа IRP настраивается для эффективного применения: к ней подключаются ИТ-системы и средства защиты, с которыми предстоит взаимодействовать при реагировании на инциденты. Как правило, обеспечивают подключение тех систем, которые способны представить специалисту дополнительную информацию в контексте инцидента, например, сведения о затронутых инцидентом пользователях (контактные данные, должность, структурное подразделение, полномочия) и устройствах (тип операционной системы, установленное ПО, выполняемая функция).

Кроме этого, подключаются и средства защиты, которые в рамках реагирования на инцидент будут выполнять задачи по сдерживанию и устранению угроз, например, средства защиты конечных точек, межсетевые экраны и системы управления сетью. На этом же этапе настраиваются и так называемые playbooks или runbooks — по сути, сценарии реагирования, в соответствии с которыми IRP-система будет предпринимать заранее заданные действия в зависимости от деталей инцидента.

Например, в случае наступления инцидента ИБ на особо критичной системе IRP-платформа немедленно даст команду на изоляцию этой системы от сети компании для проведения дальнейших разбирательств. Таким образом, к моменту возникновения инцидента информационной безопасности в компании должны быть готовы как специально обученные специалисты по реагированию, так и система IRP должна быть приведена в полную боевую готовность.

Это является залогом того, что даже если инцидент случится, то его можно будет быстро локализовать и его последствия не будут чрезмерно разрушительными. 2. На этапе детектирования следует определить список возможных типов инцидентов ИБ и сформулировать перечень признаков возможных инцидентов.

Признаки можно условно разделить на прекурсоры и индикаторы инцидентов информационной безопасности. Прекурсор — это признак того, что инцидент ИБ может произойти в будущем. Индикатор — это признак того, что инцидент уже произошел или происходит прямо сейчас.

Примерами прекурсоров инцидента информационной безопасности могут быть зафиксированное интернет-сканирование открытых портов веб-серверов компании или выявление уязвимости в какой-то ИТ-системе. Примерами индикаторов инцидента информационной безопасности могут быть появление сообщений от средства защиты (антивируса, межсетевого экрана и т.д.) о возможной атаке, исчезновение важных данных из ИТ-систем, появление ошибок и сбоев в работе программ.

Для того чтобы максимально эффективно задействовать систему IRP на этапе детектирования, следует интегрировать IRP-платформу с SIEM-системой: такая связка обеспечит «бесшовную» передачу прекурсоров и индикаторов инцидента от ИТ-систем и средств защиты компании через SIEM напрямую в IRP-систему, что позволит ей оперативно обнаруживать инциденты и в дальнейшем предпринимать адекватные меры по реагированию на них. 3. Во время анализа инцидента основная нагрузка ложится на опыт и экспертизу аналитика — ему предстоит принять решение, был ли зафиксированный инцидент «боевым» или всё же это было ложноположительное срабатывание.

На этом этапе бесценную помощь окажет IRP-платформа — благодаря тому, что она может предоставить ценную контекстную информацию, относящуюся к инциденту. Приведем пример: SIEM-система сообщает о том, что веб-сервер компании подвергся атаке, при этом использовавшаяся уязвимость применима только к ОС Linux.

Аналитик, посмотрев в консоль IRP, сразу увидит, что атакованный веб-сервер работает на ОС Windows, следовательно, атака не могла быть успешной. Другой пример: антивирусная система на одном из ноутбуков сообщила о вирусном заражении и о последовавшим за этим обращением к определенным IP-адресам.

Аналитик, воспользовавшись данными IRP-системы, увидит, что аналогичная сетевая активность наблюдается и на нескольких других устройствах в сети компании, что говорит не о единичном вирусе, а о массированном заражении. Инциденту будет присвоен статус «критичный», он будет эскалирован в соответствии с матрицей эскалации, и на его устранение будут направлены дополнительные ресурсы.

Платформа IRP поможет запротоколировать все действия, выполненные в рамках реагирования, а также автоматизирует действия по коммуницированию и эскалации инцидента. 4. На этапе сдерживания (или локализации) инцидента главной задачей является минимизация потенциального ущерба от инцидента ИБ и предоставление временного окна для принятия решения об устранении угрозы.

Этого можно достичь, например, оперативно включив более строгие запретительные правила на межсетевом экране для зараженного устройства или вообще изолировав зараженный хост от локальной сети компании, отключив часть сервисов и функций, или, наконец, полностью выключив зараженное устройство. На данном этапе очень важно понимать, какую функцию выполняет затронутый инцидентом ИТ-актив, поскольку, например, выключение критически важного сервера может привести к более существенным негативным последствиям для компании, чем простая перезагрузка некритичного сервиса на нём.

В данной ситуации IRP-платформа опять же подскажет, какие функции выполняет сервер, как и когда его можно выключать или изолировать. Кроме того, в playbooks IRP-системы на этапе подготовки должны быть заложены сценарии сдерживания, применимые для каждого конкретного типа инцидента.

Например, в случае DDoS-атаки не стоит выключать атакуемые сервера, а в случае вирусного заражения внутри одного сегмента сети можно не изолировать устройства в другом сегменте. На этапе сдерживания также проводится анализ подробностей атаки: какая система была первой атакована, какими тактиками, техниками и процедурами пользовались атакующие, какие хакерские командные серверы используются в данной атаке и т.д.

Указанную информацию поможет собрать IRP-система: интеграция с источниками киберразведки (англ. Threat Intelligence feeds) и специализированными поисковыми системами (например, VirusTotal, Shodan, Censys и т.д.) даст более чёткую и обогащенную картину произошедшего инцидента, что поможет эффективнее справиться с ним.

В некоторых случаях может потребоваться также получить форензик-данные для последующего проведения компьютерной криминалистической экспертизы, и IRP-платформа поможет собрать такую информацию с атакованных устройств. 5. На этапе устранения инцидента производятся уже активные действия по удалению угрозы из сети и предотвращению повторной атаки: удаляется вредоносное ПО, изменяются взломанные учетные записи (их можно временно заблокировать или, например, переименовать), устанавливаются обновления и «заплатки» для эксплуатированных уязвимостей, изменяются настройки средств защиты (например, для блокировки IP-адреса взломщиков).

Указанные действия выполняются для всех затронутых инцидентом сущностей — и для устройств, и для учетных записей, и для программ. Чрезвычайно важно тщательно устранить уязвимости, которые использовались злоумышленниками, поскольку чаще всего, успешно взломав какую-либо компанию, хакеры возвращаются в надежде использовать всё те же недостатки её защиты.

При выполнении данного процесса платформа IRP даст необходимые команды средствам защиты и соберет недостающие данные обо всех затронутых инцидентом устройствах. Таким образом, скорость реагирования на инцидент информационной безопасности в части устранения самой угрозы существенно возрастает при использовании IRP-системы, которая будет отличным подспорьем аналитику ИБ.

6. На этапе восстановления следует проверить надежность предпринятых мер защиты, вернуть системы в нормальный режим работы (англ. business as usual), возможно, восстановив какие-то системы из резервных копий или установив заново. На данном этапе специалисты по ИБ задействованы уже в меньшей степени, но и тут системы IRP помогут не забыть все участвовавшие в инциденте устройства и хронологию событий, поскольку эти данные хранятся и накапливаются в IRP на протяжении всего цикла расследования инцидента.

7. На этапе пост-инцидентных действий (англ. post-incident activities) следует проанализировать причины инцидента (англ. root cause analysis) для того, чтобы свести к минимуму вероятность повторного аналогичного инцидента в будущем, а также оценить корректность и своевременность действий персонала и средств защиты, и, возможно, оптимизировать какие-то процедуры реагирования. Рекомендуется использовать агрегированную базу знаний для ведения накопленного опыта реагирования, что также можно сделать в IRP-платформе, в которой уже хранится подробная информация о произошедших инцидентах ИБ и о предпринятых мерах реагирования. В некоторых случаях требуется составление официального отчета по инциденту, особенно если он был серьезным или затронул важные данные: например, информацию по компьютерным инцидентам в критической информационной инфраструктуре следует отправлять в государственную систему ГосСОПКА. Для таких целей в некоторых отечественных IRP-системах есть как API для работы с ГосСОПКА, так и возможность автоматизированного составления отчетов по инцидентам на основе заранее созданных шаблонов. Как видим, IRP – это еще и универсальное хранилище сведений об инцидентах информационной безопасности с возможностью роботизации рутинных действий специалиста по информационной безопасности.

Подведем итог. Что же такое IRP-платформы, чем они полезны, как используются и внедряются? Системы IRP являются автоматизированными средствами реагирования на инциденты информационной безопасности, реализующие контрмеры для противодействия угрозам информационной безопасности в соответствии с заранее заданными сценариями реагирования.

Сценарии реагирования называются playbooks или runbooks и представляют собой набор автоматизированных задач по детектированию угроз и аномалий в защищаемой инфраструктуре, реагированию и сдерживанию угроз в режиме реального времени. Сценарии реагирования действуют на основании настраиваемых правил и типов инцидентов, выполняя те или иные действия в зависимости от поступающих данных со средств защиты или информационных систем.

Платформы IRP помогают проводить структурированное и журналируемое реагирование на инциденты информационной безопасности на основании правил и политик. По окончании реагирования на инцидент IRP-платформа поможет создать отчет об инциденте и предпринятых действиях по его устранению. Обобщая сказанное, можно сделать вывод, что система IRP – это платформа реагирования на инциденты кибербезопасности, предназначенная для защиты информации путем систематизации данных об инцидентах информационной безопасности и роботизации действий оператора-аналитика ИБ. Благодаря IRP-платформам команды реагирования на инциденты информационной безопасности могут существенно сэкономить время и усилия при расследовании инцидентов ИБ, что напрямую повышает операционную эффективность деятельности департаментов ИБ и SOC-Центров. Автоматизация и роботизация действий аналитика ИБ с помощью платформы IRP позволяют повысить производительность сотрудников департаментов информационной безопасности и Центров SOC.

Источник: www.securityvision.ru

Основные различия систем классов MRP и ERP

ERP-система не является простым расширением систем MRP и MRP I. MRP, а затем MRP I были построены и развивались как замкнутые системы, обслуживающие сугубо внутренние потребности предприятия. ERP же имеет обязательные выходы во внешнюю среду и предназначена для решения задач комплексного управления предприятием.

Кроме того, сама аббревиатура ERP стала специалистам говорить о большем, чем в нее закладывалось изначально: ERP относится только к программным приложениям, помогающим планировать ресурсы предприятия (финансовые, производственные, людские), но сегодня ее нередко используют для обозначения всего класса бизнес-приложений.

Также ERP системы стали использовать в качестве эквивалента корпоративных информационных систем. Часто между словами корпоративная информационная система и ERP система ставят знак равенства. Но это не совсем правильно. ERP-система — это обязательно КИС, но КИС может и не быть ERP-системой!

Важным отличием методологии ERPот методологии MRPII является возможность «динамического анализа» и «динамического изменения плана» по всей цепочке планирования. Конкретные возможности методологии ERP существенно зависят от программной реализации. Концепция ERP более «размыта», чем MRPII. Если MRPII имеет явно выраженную направленность на производственные компании, то методология ERP оказывается применимой и в торговле, и в сфере услуг, и в финансовой сфере.

Основные отличия систем заключаются в следующем:

- Системы классов MRP и MRP II работают с промышленными предприятиями. ERP система поддерживает различные типы производств — системы могут быть установлены не только на промышленных предприятиях (сборочное производство, обрабатывающее производство и др.), но и в организациях сферы услуг — банках, страховых и торговых компаниях и др.

- Системы классов MRP и MRP II поддерживают только планирование производства продукции. ERP поддерживает планирование ресурсов по различным направлениям деятельности предприятия (услуги, торговля, банки, IT-проекты).

- ERP-системы способны работать с несколькими предприятиями, объединенными в концерн, корпорацию.

- В ERP-системах больше внимания уделено финансовым подсистемам.

- В ERP-системах вся информация хранится в едином хранилище данных, что позволяет использовать содержащуюся в нем бизнес-информацию в целях ее дальнейшей аналитической обработки в системах Business Intelligence, OLAP, и программным средствам поддержки принятия решений.

- В ERP добавлены механизмы управления транснациональными корпорациями, включая поддержку нескольких часовых поясов, языков, валют, систем бухгалтерского учета и отчетности.

- ERP имеет повышенные требования к инфраструктуре (Internet/Intranet), масштабируемости (до нескольких тысяч пользователей), гибкости, надежности и производительности программных средств и различных платформ.

- Повышены требования к интегрируемости ERP-систем с приложениями, уже используемыми предприятием (CAD/CAM/CAE/PDM-системами, системами управления документооборотом, биллинговыми системами и др.), а также с новыми приложениями (например, электронного бизнеса). При этом именно на базе ERP-системы осуществляется интеграция всех приложений, используемых на предприятии.

- В ряде ERP-систем разработаны развитые средства настройки (конфигурирования), интеграции с другими приложениями и адаптации (в том числе применяемые динамически в процессе эксплуатации систем).

Вот несколько названий наиболее распространенных ERP систем:

· SAP ERP (SAP AG) – www.sap.com

· Baan IV (Baan) — www.baan.ru

· Microsoft Dynamics (ранее Axapta, Damgaard Data Int.) — www.microsoft.com

· ПАРУС (Корпорация «Парус») — www.parus.ru

· Галактика (Корпорация «Галактика») — www.galaktika.ru

· БОСС-Корпорация (Компания «АйТи») — www.it.ru

· 1С:Предприятие (Компания 1С) — www.1c.ru.

В России 93% рынка ERP-систем делят между собой пять ведущих производителей. Безусловным лидером российского рынка ERP-систем остаётся SAP – этой фирме принадлежит 50,1% всех продаж. “1С” с долей 22,3% занимает второе место рейтинга ERP-систем (см. Рис.17). Oracle, главный конкурент SAP (среди крупных клиентов в мире, но не в России) не смог значительно увеличить свою долю и остался с 9,6%.

Далее идет Microsoft. Замыкающее 5 место принадлежит ERP-системе, созданной корпорацией «Галактика». Остальные фирмы значительно уступают ведущим вендорам.

Рис. 17 Структура российского рынка ERP-систем в 2009 г. по поставщикам решений. Источник: IDC, август 2010 г.

В макроэкономическом плане в России явно выражено расслоение на крупный и малый бизнес с очень небольшой прослойкой того, что принято называть средним. Поэтому, бывает непросто найти компании, которые заинтересованы во внедрении ERP-систем. В отличие от России, экономика, к примеру, США и Великобритании основывается во многом именно на среднем бизнесе. Крупные предприятия с большими ИТ-бюджетами (ТЭК, промышленность, крупные розничные сети, телекоммуникационные компании) характерно внедрение продуктов SAP и Oracle, для предприятий среднего класса — Microsoft, “1С” и др.

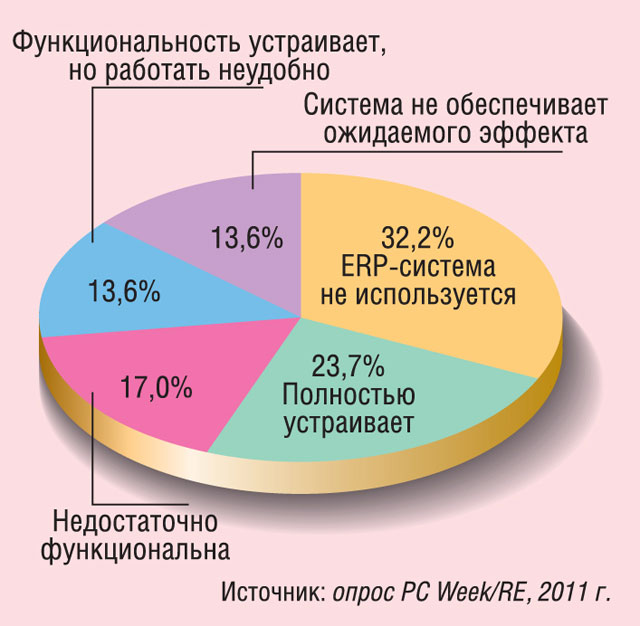

В 2011 году был проведен опрос сотрудников, работающих в организациях самого разного масштаба (со штатом до 100 сотрудников, от 100 до 1000 и выше 1000) (см. Рис.18).

Рис. 18 Удовлетворенность бизнеса имеющимися на предприятии ERP системами

Более трети компаний пока вообще не используют какой-либо ERP-системы. Полностью удовлетворена качеством своих бизнес-приложений меньшая часть заказчиков. Более 13% респондентов указали, что внедренная ERP-система не обеспечивает ожидаемого экономического эффекта, 17% отмечают ее недостаточную функциональность, а 14% — неудобство в работе.

Рынок ERP является ведомым по отношению к развитию экономики страны: ERP-системы развиваются там, где в них есть потребность и где имеются ресурсы для реализации подобных проектов. В 1990-е экономическое положение, прежде всего, нефтегазовой, химической и металлургической отраслей позволяло выделять адекватные ИТ-бюджеты. Там и внедрялись ERP-системы.

В ближайшее время рынок ERP должен активизироваться. Правильное и точное планирование поставок — это очень сложная задача, которую человек не в состоянии решить без ERP-системы. Сегодня в России стал наблюдаться большой интерес к ERP и повышенный спрос на оптимизацию и планирование материальных потоков, прежде всего в промышленности, в противоположность Западу, где основной фокус сосредоточен в секторе финансовых институтов, профессиональных сервисов, в консалтинге, госсекторе и здравоохранении.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru