Все продукты IPS

средства автоматизации

технической подготовки производства

для руководителей, конструкторов и технологов,

для масштабных проектов

TDM | PDM | PLM | WorkFlow

Справочные системы

IPS IMBase и IPS IMH входят в комплекты:

IPS Search,

IPS AVS Pro,

IPS IMBase Pro,

Cadmech (любой),

IPS Techcard (любой)

Конструкторское проектирование

Расширение возможностей

Технологическое проектирование

![]()

Обмен данными

TDM | PDM | PLM | WorkFlow

Программный комплекс IPS обеспечивает высокоэффективное управление данными на всех этапах разработки документации, подготовки производства, выпуска и эксплуатации продукции.

IPS Search — создание изделия и конструкторского документа

Управление данными об изделии

IPS Search — универсальная система управления информацией об изделиях.

управления технической документацией

IPS Search TDM — система автоматизации общего, технического и организационно-распорядительного документооборота предприятия.

Управление строительным проектированием

IPS Search ПГС — система информационной поддержки проектирования в промышленном и гражданском строительстве.

Администрирование системы и просмотр данных

IPS Search LT — минимальная комплектация системы управления информацией об изделиях.

Сервер приложений IPS

IPS Application Server — комплекс средств, обеспечивающих базовую функциональность серверной части системы.

интеграция с CAD-системами

IPS CAD Connectors — модули интеграции с CAD-системами AutoCAD, BricsCAD, Inventor, NX, Pro/Engineer, Creo, Solid Edge, SOLIDWORKS, КОМПАС-3D для синхронизации атрибутов моделей с атрибутами документов и изделий в IPS.

интеграция с ECAD-системами

IPS ECAD Connectors — модули интеграции с ECAD-системами Mentor Graphics и Altium Designer для синхронизации параметров файлов ECAD с атрибутами документов в IPS.

управление проектами

IPS IMProject — модуль планирования, координации и контроля работ по проектам.

производственные заказы

IPS MRP — модуль ведения производственных заказов.

сбор статистических данных

IPS Statistics — модуль статистики IPS.

Справочные системы

IPS предоставляет единую справочную систему для всех служб предприятия. А также располагает всеми средствами интеграции с другими информационными системами предприятия (открытый API, обмен данными через XML-файлы, возможность публикации данных на IPS WebPortal).

Справочно-информационная база данных

IPS IMBase — корпоративная система хранения и управления справочными данными, построенная на ядре IPS и предназначенная для создания, пополнения и ведения иерархических баз данных стандартных элементов, материалов и других объектов, используемых службами предприятия в процессе технической подготовки производства.

ДИСПЛЕИ: TN, VA, IPS | РАЗБОР

IPS IMBase поставляется уже предварительно наполненной — это более 3000 ГОСТов и 4.000.000 записей.

материалы и сортаменты

IPS IMH — модуль управления справочными данными по материалам и сортаментам. В состав справочников IPS IMH включено более 3400 наименований марок черных и цветных металлов и сплавов, наименований металлических и неметаллических неорганических покрытий, клеев и других данных, а также около 8000 таблиц сортаментов.

Конструкторское проектирование

Многофункциональные приложения для повышения производительности и качества конструкторского проектирования в AutoCAD, BricsCAD, nanoCAD, Inventor, NX, Creo (Pro/Engineer), Solid Edge, SOLIDWORKS.

Cadmech 3D

Системы проектирования 3-х мерных параметрических деталей и сборок, существенно расширяют функциональные возможности популярных CAD приложений. Позволяют значительно ускорить проектирование 3-х мерных конструкций и обеспечивают оформление чертежей в соответствии ЕСКД.

Cadmech 2D

Системы автоматизированного конструкторского проектирования сборочных единиц и деталей на базе Компас-График, AutoCAD, BricsCAD, nanoCAD. Предлагают два варианта проектирования: «от чертежа детали к сборочному чертежу» и «от сборочного чертежа к чертежу деталей», т.е. разработав сборочный чертеж, можно автоматически получить на 70-80% готовые чертежи деталей. Функционал системы можно дополнить модулями: Rotation — проектирование деталей типа «тело вращения», расчет и проектирование зубчатых колес и передач; Spring — расчет и проектирование пружин.

Cadmech AutoCAD для Autodesk AutoCAD

Расширение возможностей

конструкторская документация

IPS AVS — редактор текстовых конструкторских документов.

проектирование деталей типа тел вращения

Rotation — система автоматизации расчета и проектирования деталей типа тел вращения для Cadmech AutoCAD, Cadmech BricsCAD, nanoCAD.

проектирование пружин

Spring — система автоматизации расчета и проектирования пружин растяжения, сжатия и кручения для Cadmech AutoCAD, Cadmech BricsCAD, nanoCAD.

транслятор графической информации из NX

UGTrans — транслятор графической информации из CAD системы UGS NX в AutoCAD / BricsCAD.

поиск 3d моделей

IMShape — программа поиска по геометрическому подобию.

Расчет трудоемкости проектирования

Расчет трудоемкости проектирования — программа для оценки трудоемкости создания документов в AutoCAD, BricsCAD, NX, Inventor, SOLIDWORKS.

Технологическое проектирование

Функциональность технологических модулей IPS охватывает все этапы технологической подготовки производства на предприятии и дает возможность обеспечить полную унификацию и стандартизацию производственных процессов.

Автоматизация технологического проектирования

Линейка продуктов IPS Techcard — комплексные решения для автоматизации технологической подготовки производства. IPS Techcard содержит необходимые для работы технологические каталоги и справочники, настроенные шаблоны выходных документов и примеры расчета технологических параметров.

IPS Techcard LT — минимальная комплектация автоматизированного рабочего места технолога.

Комплект предназначен для автоматизации рабочих мест расцеховщиков, нормировщиков, заготовщиков и т.п.

IPS Techcard — автоматизированное рабочее место технолога.

Комплект предназначен для технологов, которым не требуются функции оформления технологических эскизов.

IPS Techcard Pro — расширенная комплектация автоматизированного рабочего места технолога.

Комплект предназначен для технологов, которым требуются функции оформления технологических эскизов и карт наладок.

Обмен данными

Система IPS изначально разрабатывалась с учётом требований крупных территориально распределённых предприятий, поэтому она обладает целым арсеналом средств для удалённой работы и синхронизации баз данных предприятий и их филиалов.

территориально распределённая работа

IPS WebPortal — модуль обмена информацией через Web портал.

Комплекс средств для обеспечения удалённой работы и синхронизации баз данных предприятий и филиалов. Позволяет обмениваться данными с другими информационными системами предприятий, организовывать обмен информацией между базами данных с различным физическим уровнем доступа, осуществлять распределённый документооборот и управлять сложными наукоёмкими проектами.

доступ к данным из веб-браузера

IPS WebInterface Server — сервер доступа к базе данных IPS из веб-браузера.

интеграция с MRP/ERP системами

IPS XML — модуль экспорта-импорта данных в формате XML.

Предназначен для обмена данными в формате XML между различными системами хранения данных, управления предприятием и системой IPS.

Республика Беларусь, 220004, Минск, ул. Короля, 51

+375 17 311-45-50, факс: +375 17 373-21-53

Отдел маркетинга:

+375 17 311-45-65, +375 17 311-45-66, +375 17 311-45-67

Отдел внедрения:

+375 17 311-45-81, +375 17 311-45-86

Техническая поддержка:

+375 17 373-21-43, +375 17 311-45-63, +375 17 311-45-68

Решения IPS

- TDM | PDM | PLM | Workflow

- Единая база НСИ

- Интеграция с CAD/ECAD системами

- Автоматизация конструкторского проектирования

- Автоматизация технологической подготовки производства

- Поиск и унификация 3D-моделей

- Интеграция с MES, ERP, MDC, MDA

- Территориально распределенная работа

Как работает IPS

Продукты IPS

- Преимущества IPS

- Модули IPS

- Архитектура IPS

Продукты Search/Techcard

Поддержка

- Обновить IPS

- Обновить Cadmech

- Обновить Search/Techcard

- Обучение

- Форум

Источник: intermech.ru

Что такое IDS/IPS

В последние годы системы обнаружения и предотвращения вторжений стали практически неотъемлемым элементом защиты от сетевых атак. Их используют в дата-центрах и ЦОДах для выявления любого несанкционированного доступа в сеть и принятия соответствующих мер. Подобные инструменты могут сообщить о факте вторжения, оборвать соединение или произвести перенастройку сетевого экрана для блокировки любых вредоносных действий.

Многие компании по достоинству оценили использование IPS и IDS в сетевой инфраструктуре. Такие системы являются гарантией безопасности сети и могут предотвратить любые возможные атаки на серверы. Давайте разбираться, в чем заключаются основные особенности подобных решений, с какими сложностями можно столкнуться в процессе их эксплуатации и какую технологию стоит выбрать для ИТ-инфраструктуры организации.

Подробнее о технологиях

Для начала разберемся в общих особенностях систем. Intrusion Detection System – это специальный инструмент для обнаружения любых вторжений в сеть. IPS, или Intrusion Prevention System, – это технология, направленная на предотвращение вторжений. У пользователей часто возникает аналогия с антивирусами или файерволами. Если говорить простым языком, то IDS/IPS работают по тому же принципу, но в отличие от традиционных средств защиты, обеспечивают более высокий уровень безопасности.

Конечно, у систем есть и свои характерные особенности. Например, антивирус при работе анализирует файлы, а файервол – текущие соединения. В отличие от них, IDS и IPS занимаются изучением сетевого поведения и поступающих сведений. Такой анализ системы проводят различными способами – все зависит от типа обнаруживаемых событий, методики работы и т. д.

Помимо мониторинга и предотвращения вторжений, у технологий есть и несколько дополнительных функций:

- Запись информации. Все события не только анализируются, но и записываются. Полученные сведения хранятся локально, однако иногда отправляются в централизованную систему, занимающуюся сбором логов.

- Уведомление о текущих инцидентах. Системы рассылают так называемые alert-уведомления специалистам по безопасности. Для рассылки может использоваться консоль управления, e-mail или системный журнал. Нередко применяется программируемая реакция на подобные сообщения.

- Создание отчетов. Информация обо всех инцидентах собирается с целью создания статистических данных. Современные системы генерируют отчеты в автоматическом режиме, поэтому не требуют контроля со стороны оператора.

Однако при очевидных достоинствах, технология IPS не всегда может точно идентифицировать инцидент с системой безопасности, тем самым не обеспечивая 100% защиты системы. Именно поэтому дополнительно применяется IDS – как основная мера для поиска вторжений. Совместное использование технологий IPS и IDS позволяет не только определить, но и успешно блокировать поступающую угрозу. В таком случае функциональность систем несколько выше:

Аренда выделенного

сервера

Разместим оборудование

в собственном дата-центре

уровня TIER III.

Конфигуратор сервера

Подбор оборудования для решения Ваших задач и экономии бюджета IT

Строение IDS и варианты установки

Принцип работы ID-systems построен на определении конкретных угроз посредством анализа трафика. Технология только сообщает администратору об имеющихся инцидентах, последующие действия остаются на усмотрение специалиста.

В зависимости от места установки выделяют несколько разновидностей таких систем:

- NIDS – функционирует на уровне всей сети.

- HIDS – функционирует на уровне конкретного хоста.

NIDS может использоваться в критически важных областях системы. Такая технология анализирует весь входящий и исходящий трафик устройств. Анализируется трафик на всех уровнях, проверяются файлы и каждое вложение.

Многие сравнивают NIDS с межсетевым экраном (файерволом), однако у технологий есть принципиальные различия. Файервол фиксирует только атаки, которые поступают снаружи, тогда как NIDS анализирует и внутренние угрозы безопасности.

Недостаток подобной технологии заключается в высоком потреблении ресурсов. В результате может возникнуть дополнительная потребность в оперативной памяти и CPU. Нередко это провоцирует задержку при обмене файлами и снижение работоспособности всей сети.

Хостовая система – HIDS – является отличной альтернативой сетевой. Особенность инструмента заключается в том, что он устанавливается на отдельный хост и защищает только его. То есть для инфраструктуры из нескольких хостов потребуется устанавливать несколько систем. HIDS также проверяет и входящий, и исходящий трафик, но исключительно для одной машины.

Система создает снапшоты каждого файла, то есть анализирует текущую версию, сличает с предыдущей и выявляет возможные риски. Чаще всего HIDS устанавливается на критически важных компонентах инфраструктуры.

Что касается других видов IDS по месту установки, то выделяют такую разновидность системы, как PIDS. Ее особенность – защита только границ сети и сигнализирование о любых нарушениях.

Также стоит упомянуть систему VMIDS. Она основана на методиках виртуализации. Ее плюс заключается в возможности использования без развертывания системы на физической машине – достаточно только виртуального хостинга.

Виды IDS по способу действия

Другая классификация Intrusion Detection Systems основана на методе действия. Конечно, все технологии работают по схожему принципу – анализ всего трафика и выявление возможных угроз. Но отличия заключаются в особенностях самого анализа. Выделяют следующие разновидности IDS:

- Сигнатурные. Эти системы очень схожи с антивирусами – во время работы они исследуют сигнатуры и сличают их с базой, которая регулярно обновляется и обеспечивает корректную работу инфраструктуры. Такой принцип действия имеет некоторые недостатки. Например, если база данных в какой-то момент недоступна, то вся система становится уязвимой. Начавшаяся в этот момент атака может остаться необнаруженной в дальнейшем. Если упрощать принцип работы сигнатурных систем, то они работают на отслеживании шаблонов. Шаблоны – это сигнатуры, которые всегда хранятся в базе. За правильную работы системы в этом случае принимается ее начальное состояние. Если это состояние изменяется и сигнатуры не соответствуют начальным, то значит, система подверглась атаке и заражению. При этом IDS не отслеживает конкретные действия, а только состояния.

- Базирующиеся на аномалиях. В этом случае принцип работы похож на сигнатурные IDS, но определение состояния имеет более обширный охват. Применяется машинное обучение, позволяющее в дальнейшем находить угрозы. Минус такой технологии заключается в наличии тестового периода. Система отслеживания угроз анализирует состояние сети в текущий момент и сравнивает его с предшествующим периодом. Выявляются статические аномалии, изменения протоколов и трафика. IDS составляет так называемый профиль штатной активности, включающий сведения об объеме трафика, используемых программах и т. д. Затем изначальный профиль сравнивается с текущим, а полученные данные анализируются. Например, для сайта характерно увеличение трафика в выходные дни на 50%. Если трафик в этот период возрастет на 200%, то система оценит эту аномалию как возможную угрозу безопасности и оповестит о ней. Выявление аномалий в этом случае происходит за счет использования коммуникационных протоколов, приложений и их связи с определенными пользователями. Технология, основанная на аномалиях, часто используется для выявления DoS-атак и любой подозрительной активности в сетевом трафике.

- Базирующиеся на правилах. IDS такого типа для обнаружения угроз применяют правила. По своей структуре они похожи на экспертные системы, то есть предполагают единую работу базы данных и выводов на основе правил. Инструменты анализируют конкретные факты и сопоставляют их с начальным состоянием сети. Угрозой считаются любые аномальные действия (например, использование определенных приложений конкретным пользователем и т. д.), которых быть не должно.

Где и как развернуть защиту

При использовании IDS или IPS систем необходимо решить вопрос, в каком месте сети инструмент будет установлен. Зависит это во многом и от используемой разновидности системы. Например, технологии типа PIDS устанавливаются непосредственно перед файерволом, тогда как другие – подходят для установки с внутренней стороны. Но нужно понимать, что в таком случае IDS будет анализировать только определенную часть трафика.

При установке IDS на внешней границе сети, сразу после файервола, будет фильтроваться лишний шум. В этом случае система сможет контролировать сигнатуры, что позволит предотвратить ложноположительные срабатывания.

Распространенным является использование нескольких копий в критически важных областях. Допустимо развертывание IDS и внутри сети, такой подход позволит сканировать подозрительную активность внутри инфраструктуры.

Проекты на рынке IDS/IPS

Intrusion Prevention Systems достаточно широко представлены на зарубежном рынке. Постепенно системы становятся известными и в нашей стране. Расскажем о популярных вендорах, которые можно использовать для защиты ИТ-инфраструктуры:

- Snort. Универсальная NIDS, появившаяся еще в конце 90-х годов. Изначально разрабатывалась как независимое программное обеспечение, но в 2008 году система была приобретена компанией Cisco. Snort активно используется в звене малого и среднего бизнеса. Отличительная особенность – это наличие сниффер-пакетов, возможность настройки правил и т. д. Инструмент достаточно простой и понятный в использовании, поэтому часто применяется при создании инфраструктуры на собственном оборудовании.

- McAfee Network Security Platform. IDS этой компании блокирует практически все возможные угрозы, предотвращает DDoS-атаки и доступ к вредоносным файлам. Однако программа отличается высокой стартовой стоимостью, поэтому ее использование целесообразно только для крупных организаций. В силу своей масштабности McAfee может несколько замедлять функционирование сети, поэтому чаще всего интегрируется с другими сервисами и приложениями.

- Suricata. Приложение с открытым кодом, появившееся на рынке более 10 лет назад. Плюс такого инструмента в том, что в нем еще нет огромного legacy-кода, также используются последние разработки, позволяющие увеличить скорость работы приложения. Suricata может совмещаться со стандартными приложениями и поддерживает большинство доступных модулей. Работает инструмент по принципу анализа сигнатур, лучше всего подходит для крупных компаний.

- Zeek. Эта IDS распространяется бесплатно и имеет открытый исходный код. Может работать в режиме выявления вредоносных сигнатур и в режиме поиска вторжений. Единственный минус инструмента – это достаточно сложное управление, так как оно происходит за счет функционала.

Выводы

В настоящее время активно развивается технология IPS, так как она является следующей «ступенью» эволюции IDS. Помимо обнаружения угроз, она может их блокировать, однако функционал систем пока еще далек от совершенства. Все чаще на рынке можно встретить гибридные инструменты – IDPS (Intrusion Detection and Prevention Systems). Они запрограммированы на обнаружение уязвимостей и выполнение стандартных действий (например, Pass или Alert).

Надеемся, что вы разобрались в разнице технологий и нашли подходящее решение для своей инфраструктуры. А если у вас возникли дополнительные вопросы, то специалисты Xelent всегда готовы ответить на них.

Популярные услуги

Аренда выделенного сервера в России

Аренда сервера и СХД необходимой производительности. Все оборудование размещаются в собственном отказоустойчивом ЦОДе с зарезервированными системами энергоснабжения, охлаждения и каналами связи.

Виртуальный сервер (VDS/VPS) на базе Windows Server (Xelent)

Windows Server от Microsoft — самая популярная операционная система в мире для серверного оборудования. Она применяется для организации файловых каталогов, службы DNS, службы веб-приложений и т. д. Мы предлагаем нашим клиентам арендовать виртуальный server VDS/VPS на базе Windows Server.

Отказоустойчивое облако Xelent

Каждый элемент в отказоустойчивом облаке подключен к двум независимым линиям питания. Система АВР позволяет корректно переключать нагрузку между основным и резервным питанием.

Источник: www.xelent.ru

Расширение файла IPS

Полное имя формата файлов, которые используют расширение IPS: Internal Patching System Patch Format. IPS файлы поддерживаются программными приложениями, доступными для устройств под управлением Linux, Mac OS, Windows. Файлы с расширением IPS классифицируются как Файлы игр файлы. Подмножество Файлы игр содержит #NUMEXTENSIONS # различных форматов файлов. Самая популярная программа для обработки IPS файлов — NINJA ROM patcher, но пользователи могут выбирать из 3 различных программ, которые поддерживают этот формат файлов.

Программы, которые поддерживают IPS расширение файла

В следующем списке перечислены программы, совместимые с файлами IPS, которые разделены на категории 3 в зависимости от операционной системы, в которой они доступны. IPS файлы можно встретить на всех системных платформах, включая мобильные, но нет гарантии, что каждый из них будет должным образом поддерживать такие файлы.

Программы, обслуживающие файл IPS

Windows

MAC OS

Linux

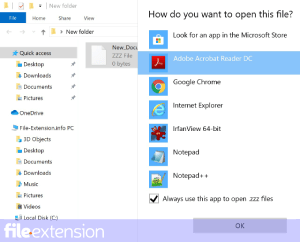

Как открыть файл IPS?

Отсутствие возможности открывать файлы с расширением IPS может иметь различное происхождение. С другой стороны, наиболее часто встречающиеся проблемы, связанные с файлами Internal Patching System Patch Format, не являются сложными. В большинстве случаев они могут быть решены быстро и эффективно без помощи специалиста. Мы подготовили список, который поможет вам решить ваши проблемы с файлами IPS.

Шаг 1. Получить NINJA ROM patcher

Основная и наиболее частая причина, препятствующая открытию пользователями файлов IPS, заключается в том, что в системе пользователя не установлена программа, которая может обрабатывать файлы IPS. Этот легкий. Выберите NINJA ROM patcher или одну из рекомендованных программ (например, IPS Patcher, Lunar IPS, Java IPS Patcher) и загрузите ее из соответствующего источника и установите в своей системе.

Выше вы найдете полный список программ, которые поддерживают IPS файлы, классифицированные в соответствии с системными платформами, для которых они доступны. Одним из наиболее безопасных способов загрузки программного обеспечения является использование ссылок официальных дистрибьюторов. Посетите сайт NINJA ROM patcher и загрузите установщик.

Шаг 2. Обновите NINJA ROM patcher до последней версии

Если проблемы с открытием файлов IPS по-прежнему возникают даже после установки NINJA ROM patcher, возможно, у вас устаревшая версия программного обеспечения. Проверьте веб-сайт разработчика, доступна ли более новая версия NINJA ROM patcher. Иногда разработчики программного обеспечения вводят новые форматы вместо уже поддерживаемых вместе с новыми версиями своих приложений. Это может быть одной из причин, по которой IPS файлы не совместимы с NINJA ROM patcher. Самая последняя версия NINJA ROM patcher обратно совместима и может работать с форматами файлов, поддерживаемыми более старыми версиями программного обеспечения.

Шаг 3. Свяжите файлы Internal Patching System Patch Format с NINJA ROM patcher

Если проблема не была решена на предыдущем шаге, вам следует связать IPS файлы с последней версией NINJA ROM patcher, установленной на вашем устройстве. Метод довольно прост и мало меняется в разных операционных системах.

Процедура изменения программы по умолчанию в Windows

- Нажатие правой кнопки мыши на IPS откроет меню, из которого вы должны выбрать опцию Открыть с помощью

- Нажмите Выбрать другое приложение и затем выберите опцию Еще приложения

- Последний шаг — выбрать опцию Найти другое приложение на этом. указать путь к папке, в которой установлен NINJA ROM patcher. Теперь осталось только подтвердить свой выбор, выбрав Всегда использовать это приложение для открытия IPS файлы и нажав ОК .

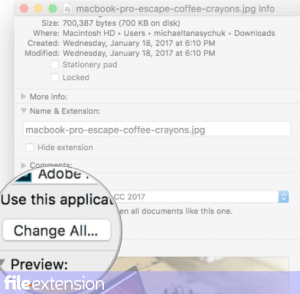

Процедура изменения программы по умолчанию в Mac OS

- В раскрывающемся меню, нажав на файл с расширением IPS, выберите Информация

- Откройте раздел Открыть с помощью, щелкнув его название

- Выберите подходящее программное обеспечение и сохраните настройки, нажав Изменить все

- Должно появиться окно с сообщением, что это изменение будет применено ко всем файлам с расширением IPS. Нажимая Вперед , вы подтверждаете свой выбор.

Шаг 4. Убедитесь, что файл IPS заполнен и не содержит ошибок

Если вы выполнили инструкции из предыдущих шагов, но проблема все еще не решена, вам следует проверить файл IPS, о котором идет речь. Вероятно, файл поврежден и, следовательно, недоступен.

1. Проверьте IPS файл на наличие вирусов или вредоносных программ.

Если файл заражен, вредоносная программа, находящаяся в файле IPS, препятствует попыткам открыть его. Немедленно просканируйте файл с помощью антивирусного инструмента или просмотрите всю систему, чтобы убедиться, что вся система безопасна. Если сканер обнаружил, что файл IPS небезопасен, действуйте в соответствии с инструкциями антивирусной программы для нейтрализации угрозы.

2. Проверьте, не поврежден ли файл

Вы получили IPS файл от другого человека? Попросите его / ее отправить еще раз. Возможно, файл был ошибочно скопирован, а данные потеряли целостность, что исключает доступ к файлу. При загрузке файла с расширением IPS из Интернета может произойти ошибка, приводящая к неполному файлу. Попробуйте загрузить файл еще раз.

3. Проверьте, есть ли у пользователя, вошедшего в систему, права администратора.

Существует вероятность того, что данный файл может быть доступен только пользователям с достаточными системными привилегиями. Выйдите из своей текущей учетной записи и войдите в учетную запись с достаточными правами доступа. Затем откройте файл Internal Patching System Patch Format.

4. Проверьте, может ли ваша система обрабатывать NINJA ROM patcher

Если система перегружена, она может не справиться с программой, которую вы используете для открытия файлов с расширением IPS. В этом случае закройте другие приложения.

5. Убедитесь, что ваша операционная система и драйверы обновлены

Последние версии программ и драйверов могут помочь вам решить проблемы с файлами Internal Patching System Patch Format и обеспечить безопасность вашего устройства и операционной системы. Возможно, что одно из доступных обновлений системы или драйверов может решить проблемы с файлами IPS, влияющими на более старые версии данного программного обеспечения.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла IPS мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле IPS.

Источник: www.file-extension.info

Advanced IP Scanner для Windows

Advanced IP Scanner — Это быстрый, надежный и простой в использовании сканер локальных сетей (LAN) для.

LANScope — бесплатная утилита, с помощью которой можно легко и быстро определить доступность.

Wireshark — утилита для детального анализа сетевых пакетов локальных сетей в реальном времени.

XSpider — сетевой сканер безопасности. Программное средство сетевого аудита, предназначенное для поиска уязвимостей на серверах и рабочих станциях.

The Dude — простой в работе и надежный помощник администратора, с помощью которого можно.

IP-tools — незаменимая утилита для активных пользователей сети Интернет, а так же.

Отзывы о программе Advanced IP Scanner

Agent_st про Advanced IP Scanner 2.5.4594.1 [02-08-2022]

Портабельную рсзворачивать не стал. установил обычную — мне понравилось как работает

1 | 3 | Ответить

Денис про Advanced IP Scanner 2.5.3850 [14-08-2019]

В портабл режиме не запустился. После установки во время запуска программа отправила комп в ребут.

6 | 10 | Ответить

мостик про Advanced IP Scanner 2.4.3021 [22-04-2017]

скан китайцев, все норм качал личные файлы

6 | 22 | Ответить

Portes про Advanced IP Scanner 2.0.106 [03-09-2011]

Отличная программа, находит все компы, даже те на которых отключено сетевое обнаружение. Минусом является отсутствие сканера открытых портов, но это многим и не надо.

8 | 31 | Ответить

Источник: www.softportal.com

Ips программа что это

Уже практически забыты те времена, когда комбинация «система обнаружения вторжений + межсетевой экран» считалась совершенным средством защиты, которое позволяет полностью обеспечить безопасность сети. Системы предотвращения вторжений (Intrusion Prevention System; IPS) надежно закрепились в современных архитектурах.

Вопросы производительности, являющиеся принципиальным ограничителем применимости той или иной сетевой системы предотвращения вторжений в той или иной сети, постепенно решаются. Крупные производители давно преодолели барьер в 1 Гбит/с и приближаются к 10 Гбит/: IBM готовится выпустить на рынок систему Proventia GX6116, McAfee заканчивает работу над устройством IntruShield 10 GbE. И это только два примера. Стремление к повышению производительности сетевых систем предотвращения выглядит абсолютно обоснованным и разумным. Однако ограничиваются ли необходимые доработки исключительно вопросами производительности?

Принципиальное назначение систем предотвращения вторжения заложено в само название класса систем – основная задача заключается в том, чтобы обеспечить безопасность защищаемых объектов от воздействия, которое признано вторжением или нарушением безопасности. Вместе с тем, само понятие «вторжения», «нарушения безопасности» или «атаки» может выглядеть слегка размытым и, в какой-то степени, обязано определяться политикой безопасности конкретной организации. Таким образом, можно констатировать, что одним из факторов, влияющих на тенденции развития систем предотвращения вторжений, является постепенная эволюция понятий «угроза» или «вторжение» в современной корпоративной сети. Чем более гибко позволяет конкретная система описывать «угрозы» или «вторжения», тем более она будет востребована на рынке.

Что представляет собой IPS «в классическом понимании» этого термина? Как правило, при рассмотрении IPS «как явления» применяют классификацию, унаследованную от систем обнаружения вторжения – деление продуктов на «сетевые» и «хостовые».

Сетевая IPS представляет некоторое устройство, находящееся на пути передачи сетевого трафика. Основная задача сетевой IPS – защита группы хостов сети от возможных атак путем анализа передаваемого трафика и блокирования трафика, связанного с проведением атак. Хостовая IPS располагается на конкретном хосте и обеспечивает его защиту от разрушающих воздействий путем анализа сетевого трафика, поведения приложений, активируемых системных вызовов и т.п.

При этом эпоха, когда для обнаружения факта атаки считалось достаточным найти некий характерный шаблон трафика, или «сигнатуру», также канули в лету. Считается, что для успешного обнаружения атак современная IPS должна обладать следующими свойствами и функциями:

Во-первых, проводить анализ сеанса взаимодействия с учетом протоколов, используемых для передачи данных (особенно актуально для протоколов прикладного уровня модели OSI). Во-вторых, выполнять восстановление фрагментированных IP-пакетов до их анализа, не передавать фрагменты IP-датаграмм без проверки.

В-третьих, отслеживать попытки создания перекрывающихся фрагментов IP-датаграмм, попытки перезаписи содержимого TCP-сегментов и предотвращать их. В-четвертых, обладать знаниями о топологии защищаемой сети и, возможно, поддерживать механизмы нормализации IP/TCP-трафика для предотвращения атак на IPS/IDS классов «insertion» или «evasion».

В-пятых, обеспечивать проверку соответствия логики/форматов работы по протоколу соответствующим RFC. В-шестых, выполнять статистический анализ данных. В-седьмых, поддерживать механизмы сигнатурного поиска. А также обладать возможностью обучения и самообучения.

Кроме того, поскольку IPS может принимать решения о блокировании трафика, необходимо обеспечить надежное и безопасное удаленное управление IPS. Средства конфигурирования IPS должны быть удобны конечным пользователям. Большинство IPS поддерживают возможность задания «пользовательских» правил обнаружения вторжений для возможности подстройки IPS под конкретную среду/требования конкретного заказчика.

Вместе с тем, с момента появления первых IPS-решений на рынке и до сегодняшнего дня ряд вопросов так и остается открытым.

Ответственность. Сетевая IPS обладает возможностью и, более того, обязана блокировать передачу трафика, составляющего атаку. Вместе с тем, сетевая IPS не должна допускать блокирования легитимного трафика. Соответственно, одним из критически важных показателей IPS является количество ложных срабатываний.

Можно ли доверить принятие окончательного решения конкретному устройству, обладающему ограниченными физическими и временными ресурсами (с учетом требований по производительности IPS)? Чем обеспечивается низкое количество ложных срабатываний и можно ли как-то его понизить?

Полнота контроля трафика. Возможности IPS по контролю трафика ограничены теми протоколами, средства анализа которых заложены в программное обеспечение системы. Вместе с тем постоянно возникают новые популярные среди пользователей сервисы и механизмы сетевого взаимодействия, обладающие своими уязвимостями. Каков список протоколов, контролируемых IPS?

Соответствует ли этот список политике организации, заинтересованной во внедрении IPS? Каковы способы оперативного пополнения списка поддерживаемых протоколов?

Гибкость подхода: возможность модификации списка угроз. Даже в самой совершенной и эффективно поддерживаемой IPS не могут быть заранее предусмотрены все возможные уязвимости хорошо проработанных базовых протоколов. Более того, некоторые возможности взаимодействия, которые не были предусмотрены в лаборатории, в которой разрабатывалась IPS, могут встретиться на практике и не являться попыткой разрушительного воздействия. Предоставляет ли IPS возможность доработки списка угроз, описания дополнительных угроз или исключения из списка угроз некоторых взаимодействий по запросу администратора?

Полнота видения/структура IPS: уровень 1 – сеть. При работе в реальной сети нередко возникают ситуации, когда трафик, направляемый через несколько устройств сетевых IPS параллельно, не удовлетворяет критериям вторжения, а при рассмотрении его в совокупности, очевидно, является вторжением. Если сетевые IPS имеют возможность взаимодействия, или если в инфраструктуре сетевой IPS предусмотрен отдельный «центр принятия решений», то вторжение будет успешно обнаружено, и сеть останется в безопасности. Если обмена информацией или централизованного сбора не происходит, а каждое устройство сетевой IPS действует автономно, вторжение пройдет незамеченным. Таким образом, вопрос «предусмотрен ли в структуре сетевой IPS механизм централизованного принятия решений при работе нескольких IPS» является важным.

Полнота видения/структура IPS: уровень 2 – существующая инфраструктура. Если предположить, что сетевая IPS обладает механизмом централизованного принятия решений, то, несомненно, информация от хостовой IPS также не будет лишней при принятии решения о вторжении. Возможность сбора информации не только от сетевых модулей IPS, но и от хостовых модулей IPS, позволяет определять взаимосвязи между трафиком, регистрируемым сетевыми модулями, и состоянием хостов, регистрируемым хостовыми модулями. При объединении данных от сетевых и хостовых модулей IPS в центре принятия решений появляется полное представление о состоянии в сети и о причинно-следственных связях между событиями в различных точках сети, что способствует снижению количества ложных срабатываний.

Полновата видения/структура IPS: уровень 3 – развитие инфраструктуры. Параллельно с развитием механизмов IPS информационная инфраструктура компаний также претерпевает свою эволюцию. Все большее развитие мобильных инструментов сетевого взаимодействия не может оставаться незамеченным производителями IPS. Вопросы поддержки мобильных устройств, контроля их безопасности приобретают все большую актуальность с каждым годом, если не месяцем. В ближайшем будущем вопрос «какова поддержка мобильных устройств в том или ином IPS-решении?» может стать ключевым.

Механизмы принятия решения

Принятие решения о вторжении – ключевой момент в работе IPS. Вся информация, собираемая системой, все подходы к сбору информации, все алгоритмы, используемые при обработке собранной информации, направлены на одно – обеспечить как можно большую взвешенность и обоснованность принимаемых решений. Среди вопросов, связанных с механизмами принятия решений, можно выделить следующие:

Во-первых, насколько полны исходные данные, из каких источников они собраны. Во-вторых, сколько подходов используются при принятии решения и каковы они. В-третьих, насколько ограничен в ресурсах (временных, вычислительных, памяти, базе данных) хост, ответственный за принятие решение о вторжении. В-четвертых, предусмотрена ли возможность вмешательства оператора в процесс принятия решения. И, наконец, существуют ли недетерминированные ситуации, в которых системе требуется вмешательство оператора.

Механизмы протоколирования, используемые в IPS, вызывают меньше всего дебатов. Можно говорить о принятых «де-факто» стандартах протоколирования информации, используемых в IPS. Как правило, каждая IPS поддерживает как стандартные механизмы передачи информации – сообщения syslog, сообщения SNMP-trap, так и разработанный конкретным производителей защищенный канал передачи информации.

При использовании множества модулей IPS в крупной распределенной сети генерируется колоссальный объем регистрируемой информации, обработка которой вручную не представляется возможной. Соответственно, большинство производителей IPS стремятся уже сегодня ввести дополнительные средства преобразования элементарных событий в «макро-события», имеющие смысл для администратора безопасности.

Механизмы управления: удаленное и централизованное

Насколько надежны используемые в IPS механизмы удаленного управления и насколько они развиты? Будут ли каналы управления успешно функционировать в случае проведения DDoS-атаки на сеть? Может ли внутренний злоумышленник получить управление системой IPS и модифицировать логику ее работы? Все эти вопросы имеют первостепенное значение при рассмотрении вопросов надежности механизмов удаленного управления системой IPS, а следовательно, и надежности ее функционирования в целом.

Предусмотрены ли в IPS механизмы централизованного задания новых правил реакции IPS с их последующим избирательным внедрением на отдельные модули IPS? Возможно ли объединение отдельных IPS в группы и формирование групповых политик? Эти вопросы могут казаться не столь значительными, однако именно они обеспечивают удобство и эффективность централизованного управления распределенной системой модулей IPS.

Возможность интеграции с другими системами

Возможна ли интеграция данного модуля IPS с системой IPS другого производителя? Каковы ограничения? Каковы возможности интегрированного решения? Зачастую конечный пользователь был бы рад установить несколько IPS-решений различных производителей, например, для повышения надежности, но при этом необходимо обеспечить согласованную работу этих систем.

При внедрении IPS пользователи ждут, что они получат гибкое, но одновременно абсолютно надежное решение, обладающее минимумом ложных срабатываний, позволяющее пользователям противостоять всем угрозам, существующим в их сетях, включая новые, возникающие по мере развития сетевых сервисов. Естественно, что решение должно быть удобным в управлении и гарантировать контроль ситуации во всей инфраструктуре информационных систем пользователей. И при этом, чтобы «всё работало».

Постепенное вытеснение систем обнаружения вторжений с рынка не отразилось на общем объеме прибыли производителей систем обнаружения/предотвращения вторжений. Так, по данным Infonetics, прибыль производителей систем обнаружения/предотвращения вторжений за 2006 год выросла на 19%. Это позволяет сделать вывод о стабильной позиции систем IDS/IPS на рынке, и, следовательно, о незаменимости данных систем в современной информационной инфраструктуре.

По мере развития Web 2.0 системы обнаружения вторжения должны, с одной стороны, следовать за развитием новых технологий, а с другой стороны на системы обнаружения вторжения может быть переложена ответственность за работоспособность сети, поскольку прерывание «бизнес»-трафика в результате роста объема трафика систем мгновенного обмена сообщениями или видеоконференций также является угрозой работоспособности сети.

Наконец, мобильная революция также не может остаться незамеченной производителями IPS-решений.

Ключевые тенденции развития систем обнаружения вторжений

Можно выделить следующие наиболее актуальные тенденции развития систем обнаружения вторжений.

На уровне обнаружения вторжений. Это, во-первых, расширение спектра поддерживаемых прикладных протоколов, особенно с учетом развития индустрии IP-телефонии, технологии VoIP и роста популярности сервиса Video-On-demand, практически повсеместного использования систем мгновенного обмена сообщениями и т.п. Во-вторых, добавление поддержки мобильных устройств и механизмов анализа взаимодействия с мобильными устройствами. В-третьих, более глубокая проработка алгоритмов функционирования уже поддерживаемых прикладных протоколов, включая механизмы контроля состояния сеанса; как следствие; повышение гибкости определения факта вторжения. И, в-четвертых, использование систем предотвращения вторжений для предотвращения утечки конфиденциальной информации из организации по различным каналам.

На функциональном уровне. Это, во-первых, добавление функций профилирования трафика и введение механизмов качества обслуживания на уровне систем предотвращения вторжений. Во-вторых, расширение возможностей централизованного управления системами предотвращения вторжений. В-третьих, развитие средств преобразования элементарных событий безопасности в «макро»-события, удобные для оператора.

На уровне инфраструктуры IPS. Здесь возможны два момента. Во-первых, расширение интеграции хостовых и сетевых систем предотвращения вторжений для улучшения точности обнаружения вторжений. И, во-вторых, расширение возможностей для интеграции продуктов различных производителей, унификация форматов передачи данных и управляющих воздействий.

Системы предотвращения вторжений твердо заняли свое место на рынке средств защиты информации. Их необходимость практически не вызывает сомнений, их популярность и распространение растет. Вместе с тем, индустрия систем предотвращения вторжений обречена на постоянное развитие вслед за развитием сетевых технологий, технологий передачи информации и подходов злоумышленников к нарушению безопасности.

По мере развития систем предотвращения вторжений будут увеличиваться их возможности по анализу взаимодействия по конкретным прикладным протоколам. Вместе с тем, будет повышаться гибкость описания понятия «вторжения», что обеспечит большие возможности по настройке решения под конкретную среду.

Наконец, структура системы предотвращения вторжений будет стремиться к распределенной системе с модулями разных типов (и, возможно, являющихся разработками разных производителей) и единым центром принятия решений, получающим информацию о событиях и передающим управляющую информации с использованием стандартизованных протоколов обмена информацией.

Василий Томилин

Источник: www.cnews.ru