Универсальная система управления инженерными данными и жизненным циклом изделия

IPS Search — система корпоративного уровня, предназначенная для решения следующих задач:

- Управление данными об изделиях (в западной терминологии PDM — Product Data Management);

- Управление жизненным циклом изделия (PLM — Product Lifecycle Management);

- Ведение электронного архива технической документации (TDM — Technical Data Management);

- Управление документооборотом предприятия (Workflow);

- Управление проектами (Project Management).

ХРАНЕНИЕ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ

Файловые шкафы

Для хранения больших массивов данных (например, файлов документов) в системе предусмотрены специальные объекты — файловые шкафы. Они делятся на две категории:

- Файловые шкафы для хранения файлов в базе данных обслуживаются непосредственно сервером приложений Intermech Application Server.

- Файловые шкафы для хранения на дисках файл-сервера требуют установки на сервере специальной службы IPS Data Vault Service. Данная служба обеспечивает более быстрый способ доступа к файлам, а также позволяет использовать для хранения различные виды носителей (например, магнитооптические библиотеки).

Файловые шкафы позволяют распределить хранение больших объемов данных между несколькими серверами, установленными в локальной сети предприятия. Управление файловыми шкафами осуществляют администраторы системы.

Типы матриц для мониторов TN, VA, IPS, OLED #shorts

Электронный архив

IPS позволяет упорядочить хранение документов путем размещения их в электронных архивах. Помимо упрощения процедуры поиска и классификации документов такой метод хранения облегчает управление правами доступа к документам, т.к. права можно назначать не на каждый документ в отдельности, а на все документы того или иного архива.

Кроме того, на архивы утвержденных документов можно назначать контроль наличия определенного набора подписей, которыми должны обладать документы для регистрации в таких архивах. Архиву можно назначить набор атрибутов, которые будут автоматически добавляться ко всем документам, регистрируемым в этом архиве. В IPS Search архивный модуль не является обязательным, поэтому документы могут располагаться и вне архивов. В этом случае контроль прав доступа, подписей, атрибутов и пр. осуществляется ядром системы.

Автоматизация функций ОТД

Модуль работы с архивами обеспечивает учет и хранение документов, передаваемых в отдел технической документации (ОТД). При этом решаются следующие задачи:

- Регистрация и хранение подлинников и дубликатов документов.

- Хранение информации об аннулированных и замененных документах.

- Учет применяемости документации.

- Ведение сканированного архива документации.

- Учет выдачи (рассылки) и возврата копий внутренним и внешним абонентам.

- Регистрация извещений об изменении документации.

- Замена учтенных копий документов у абонентов после внесения изменений и др.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

В системе IPS Search ведутся учетные записи пользователей, для которых администратор может назначить правила формирования паролей (уровень сложности, время жизни, метод шифрования, история). Пользователям назначаются роли, под которыми они могут входить в систему. От роли зависит набор модулей, загружаемых на клиенте, видимость команд меню и панелей инструментов, доступность различных типов объектов и связей, а также права доступа к данным. Пользователь системы может входить в группы пользователей, посредством которых тоже могут быть назначены права доступа к той или иной информации.

ДИСПЛЕИ: TN, VA, IPS | РАЗБОР

- ведение истории значений атрибутов;

- назначение прав доступа на отдельные атрибуты объектов и связей;

- назначение прав доступа на шаги жизненного цикла для каждого типа объектов;

- многоуровневый контроль прав доступа к информационным объектам;

- возможность указания периода действия для прав доступа;

- импорт пользователей из доменов Windows;

- контроль прав доступа к файлам рабочих копий документов;

- аудит операций, производимых над объектами, хранящимися в базе данных IPS;

- поддержка электронных подписей, созданных с помощью внешних систем криптографической защиты данных;

- возможность использования шифрованных каналов связи между клиентской и серверной частью системы и т.д.

ПОИСК ОБЪЕКТОВ

IPS обладает мощным набором средств для поиска и фильтрации информационных объектов. Рабочий стол, список недавних объектов, автоматические, контекстные и ручные выборки, классификаторы, схемы поиска состава и применяемости объектов, поиск по нормализованным индексам, быстрые фильтры в дереве состава и в списках объектов, автоматический подбор версий объектов — вот далеко не полный список механизмов поиска.

Выборка — это группа объектов, отобранных системой автоматически согласно определенным условиям отбора или вручную из какого-либо множества объектов. Возможно создание иерархии выборок, где условия дочерних и родительских выборок объединяются. Условия могут накладываться на любые свойства объектов.

Контекстная выборка позволяет искать объекты в контексте значения одного/нескольких атрибутов выбранного объекта (например, найти документы, которые проверял человек, проверивший указанный документ).

Фильтры объектов реализованы на основе выборок, но используются для дополнительной фильтрации списка уже найденных объектов, что значительно упрощает поиск информации в системе.

В отличие от выборок, в Классификаторы объекты заносятся только вручную, но при этом папки классификаторов могут присваивать любым атрибутам классифицируемых объектов значения в соответствии с заданными в них формулами (например, автоматически присваивать уникальные обозначения классифицируемым изделиям).

Общий поисковый индекс позволяет производить быстрый поиск объектов по значениям строковых, текстовых и файловых атрибутов с учётом общих словоформ и сортировкой по релевантности запроса.

Схемы поиска позволяют искать состав и применяемость объектов на любом уровне вложенности, причем в схемах могут быть указаны искомые типы связей и объектов для поиска определенной информации. Например, можно создать схему для поиска всей документации на выбранное изделие или поискать все заказы, для производства которых используется выбранный станок.

Правила подбора версий предназначены для автоматического поиска нужных версий объектов при получении состава или применяемости объекта. Необходимость в этом возникает в случае работы с версионными объектами, точный состав и применяемость которых не фиксированы на связях. Например, в IPS Search детали входят в сборки без фиксации версий, что позволяет модифицировать деталь без необходимости выпуска версий всей иерархии сборочных единиц, в которых она прямо или косвенно применяется.

Также в IPS Search имеются дополнительные средства поиска информации, такие как команды поиска текста в окнах и списках окон Навигатора или окно Недавние объекты, в котором автоматически формируется список объектов, с которыми работал пользователь в последнее время.

ИНФОРМАЦИОННАЯ ПОДДЕРЖКА ПРОДУКЦИИ

Управление составом

IPS Search позволяет формировать состав изделия различными способами:

- автоматически на основании информации из сборочных моделей Inventor, NX, Pro/Engineer, Creo, Solid Edge, SolidWorks, KOMПAC-3D при занесении сборок в IPS Search;

- автоматически из спецификации, сформированной на основании сборочного чертежа при помощи системы Cadmech;

- посредством специальных команд в режиме отображения дерева проектных связей изделия;

- при помощи IPS AVS — редактора конструкторских спецификаций;

- из внешних программ с помощью функций API.

При проектировании сборочных единиц конструктору предоставляется Механизм допустимых замен, позволяющий использовать заменители для объектов составов, не нарушающие взаимозаменяемость, технические характеристики и эксплуатационные качества объекта.

В системе IPS реализованы Контексты составов, позволяющие разделить состав изделия на общую, конструкторскую и технологическую составные части, чтобы в дальнейшем по требованию пользователя отображать (использовать при разработке) только необходимые части, скрывая избыточную информацию.

Механизм управления версиями позволяет получить состав изделия в любом временном срезе и посмотреть: как выглядело изделие раньше, как оно будет выглядеть завтра или что находится в производстве в данный момент времени.

Итерации объектов

Помимо выпуска версий информационных объектов система позволяет сохранять их итерации. Итерация представляет собой сохраненное в базе данных состояние объекта, к которому можно вернуться для отмены сделанных после сохранения итерации изменений. Итерация сохраняет все атрибуты и исходящие связи объекта, а при необходимости, группы взаимосвязанных объектов.

Конфигурирование состава

Состав изделия может быть изменен по требованию заказчика, поэтому для предотвращения лавинообразного роста вариантов исполнения изделия в IPS Search используется сервис — Конфигуратор состава продукции.

Конструктор может настроить набор опций (характеристик), влияющих на состав изделия. При этом задаются допустимые значения опций, правила их совместимости, условия применения и т.п. В маркетинге создадут варианты комплектаций изделия, устанавливая значения наиболее востребованных опций. Заказчик выберет вариант комплектации, укажет не заданные значения опций, и система сформирует спецификацию заказа на изделие.

Функционал конфигуратора применим к любым объектам IPS. Например, можно создавать конфигурируемые техпроцессы, зависящие от программы выпуска изделия, комплектации и пр.

Экземпляры и партии изделий

Если на производстве ведется индивидуальный учет изделий, то система позволяет управлять информацией по выпущенным номерным изделиям и узлам. На основе версий изделий, находящихся в производстве, выпускаются экземпляры и партии. В дальнейшем данные по каждому экземпляру изменяются вне зависимости от изменений информации о выпускаемых на предприятии изделиях.

Проведение изменений

IPS Search обеспечивает проведение изменений утвержденных документов с выпуском извещений различных типов:

- Извещения об изменении.

- Предварительные извещения.

- Предложения об изменениях.

В системе имеется встроенный редактор извещений с различными функциями оформления: вставка графики, формулы, сортировка, автозаполнение различных граф и т.п.

Производственные заказы

Производственные заказы используются в подготовке производства для определения точного состава и количества изделий, которые необходимо изготовить за определенный период времени. Производственный заказ учитывает различия в составе и способе изготовления изделий, позволяя правильно сформировать комплект ведомостей для производства заказа.

В заказе всегда присутствует точный состав изделия с указанием конкретных версий, заменителей, значений опций и пр. При этом изменения, вносимые в состав или атрибуты изделий одного заказа, не влияют на другие заказы.

УПРАВЛЕНИЕ ДОКУМЕНТООБОРОТОМ И БИЗНЕС-ПРОЦЕССАМИ

Модуль расширения Workflow

- Рассылка писем и заданий с контролем сроков их исполнения.

- Графический редактор бизнес-процессов и маршрутов прохождения документов.

- Развитая логика с использованием системных и пользовательских переменных, условных переходов, параллельной и последовательной маршрутизации, пользовательских подпрограмм и т.д.

- Сложные маршруты, состоящие из других подмаршрутов с неограниченной степенью вложенности.

- Вызов удалённых маршрутов из другой базы данных IPS Search.

- Контроль сроков прохождения документов.

Канцелярский документооборот

- Регистрация любого документа как канцелярского (входящего, исходящего и внутреннего) с указанием регистрационного номера, контрольных сроков, исполнителей и содержания документа.

- Создание контрольных и неконтрольных поручений с указанием необходимости ответа.

- Возможность создания подчиненных поручений.

- Ведение справочников внешних организаций-корреспондентов предприятия, должностных лиц организаций -корреспондентов в виде иерархической структуры.

- Возможность организовать переписку между производственными подразделениями и предприятиями в виде дерева взаимосвязанных документов.

- Создание любых выборок по параметрам канцелярских документов для контроля состояния документооборота.

- Создание и ведение на предприятии нескольких точек канцелярского документооборота по разным подразделениям.

- Встроенный почтовый сервер для приёма и отправки E-mail по протоколам SMTP и IMAP.

- Возможность читать и отправлять внешние электронные письма непосредственно из клиента IPS.

- Функции преобразования вложенных файлов электронной почты в документы IPS.

УПРАВЛЕНИЕ КОНСТРУКТОРСКИМ ПРОЕКТИРОВАНИЕМ

Интеграция с CAD-системами AutoCAD, Autodesk Inventor, NX, Creo (Pro/ENGINEER), Solid Edge, SolidWorks, КОМПАС, Mentor Graphics

Системой IPS Search обеспечивается:

- Совместная работа коллектива разработчиков над моделированием сборки.

- Управление составом изделий и статусом документов непосредственно из CAD-системы.

- Двухсторонняя синхронизированная связь между параметрами моделей и атрибутами документов и изделий в базе данных IPS Search.

- Поддержка конфигураций моделей c автоматической синхронизацией с вариантами исполнения изделия в IPS Search.

- Управление составом модели сборки с учетом актуальных заменителей и подобранных версий документов и изделий.

- Запоминание в архиве ссылочных связей между сборкой, входящими в нее подсборками и деталями CAD-системы, связей между файлами моделей и оформленными чертежами.

- Автоматическое считывание состава изделия из моделей сборочных единиц и хранение в архиве сгенерированных конструкторских спецификаций.

РЕДАКТОР ДОКУМЕНТОВ

В базовую поставку IPS Search входит собственный редактор документов и шаблонов к ним. С помощью этого редактора можно создавать бланки любой сложности для различных документов, ведомостей и отчётов, а также просматривать и редактировать документы, созданные на основе этих бланков.

Все документы сохраняются редактором в формате XML, что позволяет использовать их в качестве источника данных для других информационных систем предприятия. При необходимости редактор может сохранять документы в форматах PDF и EMF.

На основе данного редактора разработаны специализированные редакторы единичных и групповых конструкторских спецификаций, перечней элементов, извещений об изменениях, технологических документов, а также модули для автоматического формирования различных ведомостей и отчетов.

Редактирование производится в привычной для пользователей форме документа, при этом документ автоматически синхронизируется с информационными объектами базы данных. Например, редактор конструкторских спецификаций вместе с документом редактирует состав рабочей копии сборочной единицы, на которую выпущена данная спецификация.

Вместе с IPS поставляется бесплатная версия редактора, предназначенная для просмотра и редактирования документов без установки клиента IPS.

ЭКСПЕРТНАЯ СИСТЕМА

Встроенная экспертная система предназначена для автоматизации различных расчетных задач — расчет заготовок, норм времени, режимов обработки и пр. Все формы ввода данных, формулы, таблицы, скрипты пересчета и условия подбора могут быть настроены администратором системы.

Встроенный язык генерации документов позволяет настраивать формирование документов и ведомостей любой сложности. Например, сводные ведомости расцеховочных маршрутов, расхода материалов, трудоемкости на изделие, заказ и пр., ведомости покупных изделий, ведомости спецификаций и т.п.

Источник: www.solver.ru

Обзор межсетевых экранов, систем IPS и IDS

По оценке агентства Cyber Security Ventures, к 2025 году ущерб от киберпреступлений составит $10.5 трлн и будет продолжать расти. Эта тенденция подтверждается также отчетами Интерпола и «Лаборатории Касперского». Они свидетельствуют об увеличении количества кибератак и сетевых вторжений на фоне уменьшения бюджетов на киберзащиту из-за финансового кризиса.

В последние годы развитие средств информационной безопасности идет параллельно с разработкой новых методов атак. Новое поколение устройств защиты включает в себя функции межсетевого экранирования, обнаружения вторжений, web-фильтрации, потокового антивируса, терминации VPN-подключений и другие. Это поколение является стандартом при построении систем информационной безопасности.

В статье мы подробно разберем использование межсетевых экранов в связке с системами обнаружения (IDS) и предотвращения (IPS) вторжений для защиты инфраструктуры компаний. Вы узнаете, что это такое, как работает и чем отличается.

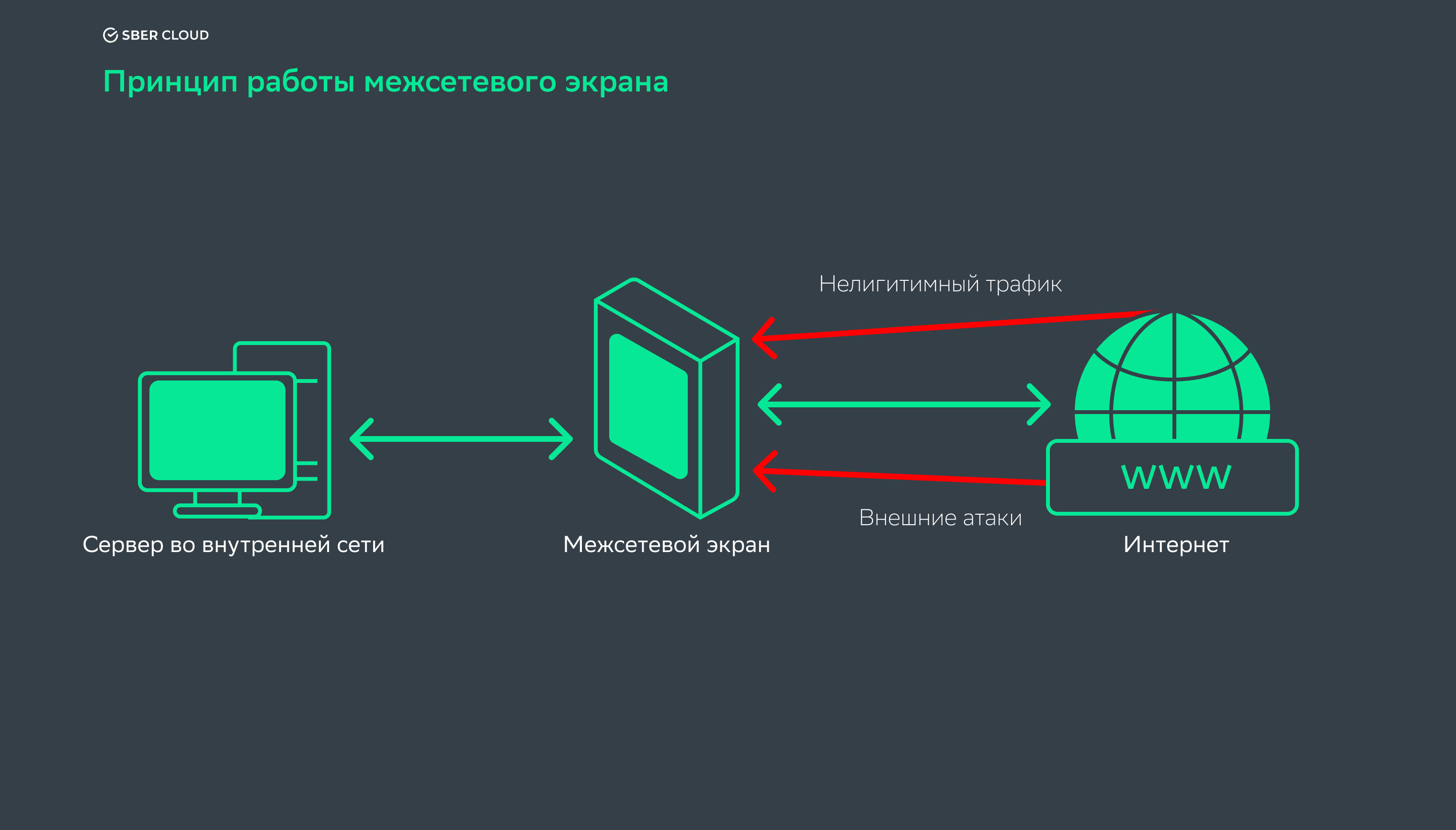

Что такое межсетевой экран

Межсетевой экран (МЭ, он же брандмауэр или фаервол) — программный или программно-аппаратный комплекс, предназначенный для фильтрации исходящего и входящего сетевого трафика. Функции и алгоритмы МЭ позволяют ему анализировать параметры сетевого соединения, такие как: адрес и порт источника, адрес и порт назначения, используемые протоколы, состояние установленной сессии.

Межсетевые экраны нового поколения (Next Generation Firewall, NGFW) также способны распознавать трафик конкретных приложений и выполнять инспекцию зашифрованного соединения (SSL/TLS Decription). Таким образом, межсетевой экран обеспечивает защиту от несанкционированного доступа из внешней сети.

Как работает и для чего нужен

Межсетевой экран может быть представлен в виде отдельного софта или составляющей приложения. Например, МЭ часто включаются в состав современных средств защиты конечных устройств (EDR). Но чаще всего, межсетевые экраны применяемые для защиты инфраструктуры, реализуются в виде программно-аппаратных комплексов отдельных решений.

Межсетевые экраны — базовый уровень защиты внутренних сетей, который нужен для:

- сокрытия структуры внутренней сети от сети «Интернет»;

- недопущения проникновения в сеть организации небезопасного трафика из недоверенных сетей;

- отслеживания состояния сессии;

- блокировки передачи трафика на основе протоколов, источников или приемников, портов отправки и назначения, а также иных параметров.

Существует недостаток использования только межсетевых экранов для защиты внутренних сетей организации. Он состоит в том, что МЭ не выявляет вредоносный или атакующий трафик, если он соответствует правилам или политикам доступа, реализуемым МЭ. То есть межсетевой экран не может защитить уязвимый сервер, имеющий доступ к интернету, от атаки эксплоита (вредоносной программы), если этот доступ разрешен. Поэтому сейчас функционал МЭ дополняется функционалом целого ряда систем, ключевыми из которых являются IDS или IPS, которые ранее применялись как отдельные решения.

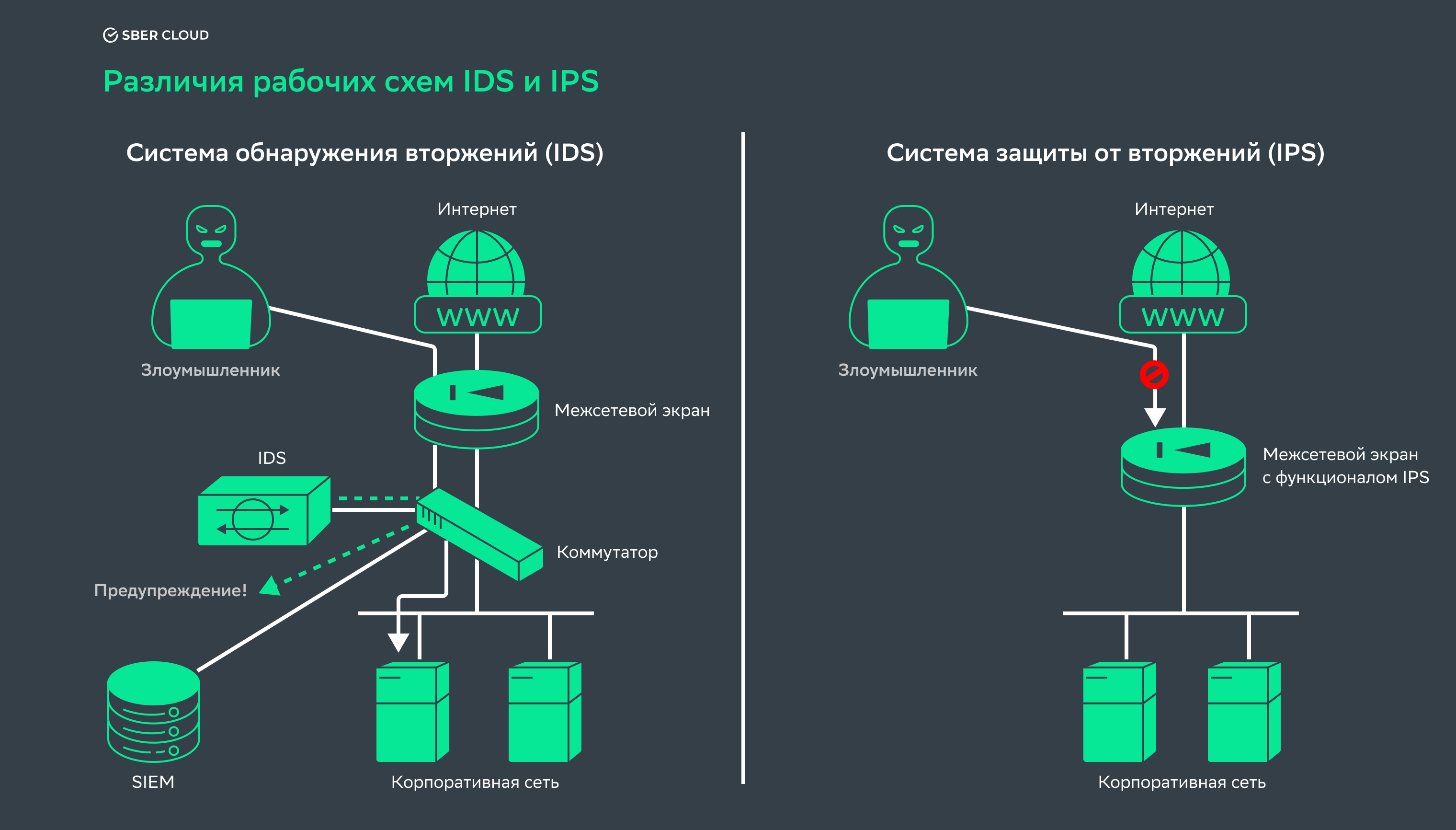

Что такое IDS

IDS (Intrusion Detection System, система обнаружения вторжений) — программная или аппаратно-программная система сетевой безопасности, предназначенная для выявления сетевых атак и аномалий. Инструменты IDS могут использоваться отдельно или же в составе межсетевых экранов.

Что делает, от чего защищает

IDS отслеживает трафик, сравнивая его с собственной базой данных возможных сетевых атак и базовой сетевой активностью. Такой механизм работы позволяет обнаруживать:

- сетевые атаки;

- неавторизованный доступ к данным;

- действия вредоносных скриптов и программ;

- функционирование сканеров портов;

- нарушение политик безопасности;

- обращение к центрам управления бот-сетями и майнинг-пулам;

- аномальную активность.

Обнаружить нарушения политик безопасности можно за счет написания своих собственных паттернов детектирования. Это помогает отслеживать определенное поведение в сети.

Важно заметить, что IDS-система не отражает атаки, а только обнаруживает их и уведомляет администратора, помогая найти причину и устранить ее.

Что такое IPS

IPS (Intrusion Prevention System, система предотвращения вторжений) — программная или аппаратная система сетевой безопасности, предназначенная для обнаружения несанкционированных действий и атак, а также автоматизированного противодействия им. Фактически IPS выступает вторым рубежом защиты, располагающимся за фаерволом или входящим в его состав.

Что делает, от чего защищает

IPS выполняет сопоставление трафика известным паттернам сетевых атак для выявления:

- изменения тенденций сетевого трафика;

- попыток несанкционированного доступа;

- попыток обращения к небезопасным ресурсам из сети организации.

Intrusion Prevention System способна не только выявлять риски на разных уровнях, но и автоматически отвечать на них:

- блокировать небезопасный трафик;

- генерировать событие ИБ для администратора.

Таким образом, IPS является инструментом активной защиты.

Отличия

Основное различие систем заключается в методе реагирования на нарушение информационной безопасности. По сути, IDS является инструментом мониторинга: может только распознать опасные действия и предупредить о них. В свою очередь, IPS-система — механизм более широкого применения. Он не только выявляет проблему, но и сразу запускает процессы противодействия ей. Например, сброс соединения или блокировку IP-отправителя.

Кроме различия в способе реагирования на атакующий или подозрительный трафик, IPS и IDS отличаются способом установки в инфраструктуре сети и по отношению к сетевому трафику. Если, как правило, IDS системы устанавливаются «сбоку» от сетевых потоков, обрабатывая копию трафика, проходящего через сеть, то IPS обычно устанавливаются «в разрыв» и стоят на проходе трафика через активное сетевое оборудование.

В этом случае преимущество IDS заключается в следующем. При исчерпании ресурсов, которые имеются у средства защиты для обработки трафика, IDS не будет оказывать влияния на пропуск трафика через сеть. IPS же установленный на проходе обрабатываемого трафика, является узким местом системы защиты. Как дополнительный модуль в составе межсетевого экрана, IPS дает дополнительную нагрузку на оборудование МЭ и в большинстве случаев является частью МЭ нового поколения (Next Generation Firewall, NGFW).

Возможности систем

IPS и IDS-системы имеют ряд полезных возможностей:

- Обнаружение по сигнатурам — трафик проверяется на соответствие профилю известных атак (шаблонов). Это позволяет выявить атаки, вредоносные коды, движение ложного трафика и другие риски. Подходит для обнаружения и блокирования известных атак.

- Обнаружение на основе аномального поведения в данных — системы могут использовать не только шаблоны, но и распознавать новые (нешаблонные) варианты атак. Как правило, для этого задействуется искусственный интеллект и модели машинного обучения.

- Наблюдение за пользователями в реальном времени — алгоритмы собирают данные о трафике и комплексно анализируют его. Это позволяет не только находить проблемы, но и точно идентифицировать их: откуда была угроза, когда и каким способом.

Примечание

Кроме того, IPS и IDS-системы могут создавать профили базовой активности для каждого узла.

Резюме

Сегодня межсетевые экраны во взаимодействии с IPS и IDS-системами являются одним из ключевых средств обнаружения и защиты от действий злоумышленников. Системы IPS и IDS относительно легко настраиваются, просто управляются и могут обеспечить высокую точность мониторинга сетей.

Между IPS и IDS-системами есть отличия, обусловленные местом интеграции инструментов в цепочку обработки трафика, и особенности, определяющие спектр задач и ограничений. Именно поэтому, функционал межсетевых экранов лучше дополнять функционалом систем IDS и IPS, повышая уровень защиты.

Межсетевые экраны, системы обнаружения и предотвращения вторжений — базовые элементы сетевой безопасности при построении периметровой системы защиты информации в любой компании. Широкий выбор относительно стоимости и функционала этих устройств может удовлетворить любого клиента. Решения есть, как в программном, так и в аппаратном исполнении, свободно распространяемые и проприетарные (частные), а также имеющие различные характеристики. Дополнения межсетевых экранов IDS и IPS помогают повысить эффективность работ служб информационной безопасности и своевременно реагировать на сетевые атаки. При этом не обязательно ограничиваться только этими решениями. Существуют и другие системы, способные обеспечить высокий уровень информационной безопасности Алексей Антонов архитектор по кибербезопасности SberCloud

Любое средство защиты информации требует от администратора глубоких знаний его применения и до сих пор не теряет актуальности. При правильной настройке межсетевые экраны и IPS/IDS могут принести большую пользу для повышения уровня защищенности инфраструктуры организации.

Для комплексной сетевой защиты корпоративных ресурсов в облаке SberCloud предлагает подключение межсетевого экрана NGFW.

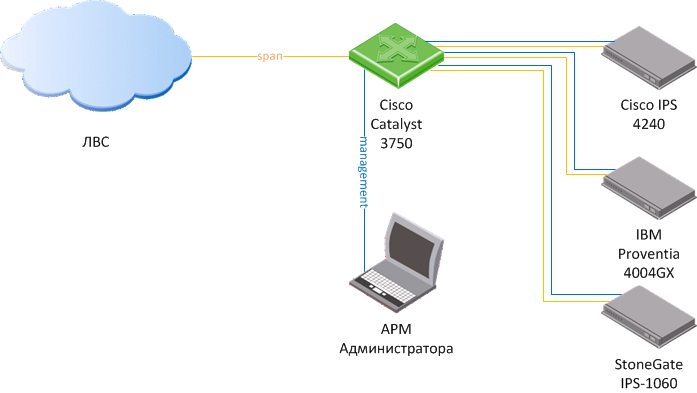

Системы предотвращения вторжений «из коробки». Тест-драйв

Привет, Хабровчане!

Сегодня мы хотим поговорить о том, как системы обнаружения/предотвращения вторжений справляются со своей задачей сразу после того, как вы достали их из коробки, провели инициализацию и поставили в свою сеть. В сегодняшнем тест-драйве будут участвовать следующие аппаратные платформы:

• Cisco IPS 4240;

• IBM Proventia GX4004;

• StoneGate IPS 1060.

Исходя из нашего опыта, примерно в 80% организаций IPS не настраиваются должным образом. Это обусловлено тем, что их просто некому настроить или систему установили только «для галочки», чтобы соответствовать тем или иным требованиям регуляторов. Поэтому мы решили провести сравнение систем обнаружения вторжений на дефолтных настройках.

В статье мы хотим поделиться результатами нашего тест-драйва с уважаемыми Хабражителями.

Всех заинтересовавшихся приглашаем под кат.

Пара слов об IPS

Система предотвращения вторжений (Intrusion Prevention System) — программная или аппаратная система сетевой и компьютерной безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них.

Системы IPS можно рассматривать как расширение систем обнаружения вторжений (IDS), так как задача отслеживания атак остается одинаковой. Однако они отличаются тем, что IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак. Возможные меры — блокировка потоков трафика в сети, сброс соединений, выдача сигналов оператору. Также IPS могут выполнять дефрагментацию пакетов, переупорядочивание пакетов TCP для защиты от пакетов с измененными SEQ и ACK номерами и т.п.

Техническое описание сравниваемых IPS

Вот, собственно, наши подопытные:

Для начала приведем несколько сухих цифр, характеризующих ТТХ аппаратных платформ, взятые из открытых источников информации:

Программа тест-драйва

Мы будем сравнивать работу трех IPS в одинаковых условиях: работа в режиме IDS (сравнение проводилось в реальной сети), работа в режиме IPS и «очень условное» нагрузочное тестирование (сравнение проводилось в лаборатории). В итоге мы получим сводную таблицу с данными о количестве найденных и заблокированных уязвимостей.

Сразу хотелось бы оговорить, что сравнение проходило на последней доступной версии ПО и с последними сигнатурами на момент тестирования, для обнаружения и блокирования угроз использовались политики по умолчанию.

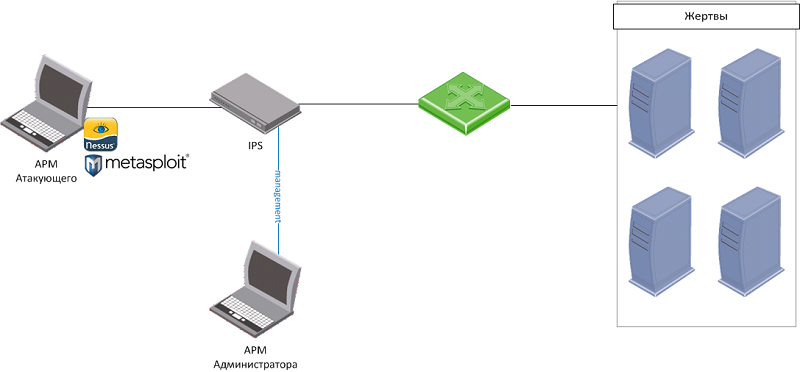

Наш «гоночный трек»

Работа в режиме IDS

Тестирование аппаратных платформ систем обнаружения вторжений в режиме IDS (мониторинга сетевой активности) проводилось по схеме, представленной на рисунке ниже, путем подключения всех железок к span-портам коммутатора Cisco Catalyst 3750, на который зеркалировался трафик из реальной сети организации.

После трех дней работы в режиме мониторинга сети IPS нашли следующее количество уязвимостей/атак (мы брали в расчет только уязвимости уровня High, Medium и Low, уязвимости Info не учитывались):

• Cisco IPS 4240 – 17 уязвимостей/атак;

• IBM Proventia GX4004 – 32 уязвимости/атаки;

• StoneGate IPS 1060 – 103 уязвимости/атаки.

Общих уязвимостей/атак, которые смогли обнаружить все железки, не так уж и много:

• ICMP Network Sweep w/Address Mask;

• ICMP Network Sweep w/Timestamp;

• TCP_Port_Scan;

• UDP_Port_Scan;

• ICMP_Subnet_Mask_Request;

• ICMP_Timestamp_Request.

Сводную таблицу со списком всех найденных уязвимостей/атак и разбивкой по железкам можно посмотреть под спойлером.

Найденные уязвимости

| Сигнатуры | Cisco IPS 4240 | IBM Proventia GX4004 | Stonegate IPS 1060 |

| ICMP Network Sweep w/Address Mask |

+ | + | + |

| ICMP Network Sweep w/Timestamp | + | + | + |

| Microsoft Windows CIFS Clientside Buffer Overflow (CVE-2011-0654) |

+ | — | — |

| SNMP Protocol Violation (CVE-2002-0012, CVE-2002-0013) |

+ | — | — |

| UPnP LOCATION Overflow | + | — | — |

| Invalid DHCP Packet (CVE-2004-1111) | + | — | — |

| TCP Segment Overwrite | + | — | — |

| DHCP Client DoS (CVE-2008-0084) | + | — | — |

| TCP MSS exceeds maximum | + | — | — |

| SQL Query in HTTP Request (CVE-2005-4643, CVE-2006-0581) |

+ | — | — |

| Email_Calendar_Code_Exec (CVE-2007-0039) |

— | + | — |

| Email_Mime_Filename_Overflow (CVE-1999-0004) |

— | + | — |

| Email_Mime_Name_Overflow | — | + | — |

| HTML_UTF8_Overflow (CVE-2006-2382) | — | + | — |

| HTTP_CheckPoint_FW1_FormatString (CVE-2004-0039) |

— | + | — |

| Image_JPEG_IE_Component_Overflow (CVE-2005-2308) |

— | + | — |

| OTF_Windows_Cmap_Table_Corruption (CVE-2010-3959) |

— | + | — |

| PsExec_Service_Accessed | — | + | — |

| PsExec_Installed | — | + | — |

| Script_IE_Improper_Ref_Counting (CVE-2012-4787) |

— | + | — |

| SMB_Empty_Password | — | + | — |

| BackOrifice_Ping (CVE-1999-0660) | — | + | — |

| Email_Executable_Extension | — | + | — |

| Flash_NavigateToURL_XSS (CVE-2007-6244) | — | + | — |

| HTTP_Connect_Proxy_Bypass_SMTP | — | + | — |

| HTTP_Field_With_Binary | — | + | — |

| HTTP_Proxy_Cache_Poisoning (CVE-2005-1215) |

— | + | — |

| HTTP_URL_repeated_char | — | + | — |

| HTTPS_Proxy_Info_Disclosure (CVE-2005-2830) |

— | + | — |

| ICMP_Flood | — | + | — |

| Ping_Sweep | — | + | — |

| Smurf_Attack (CVE-1999-0513) | — | + | — |

| SNMP_Default_Backdoor (CVE-2000-0147) | — | + | — |

| TCP_Port_Scan | + | + | + |

| UDP_Port_Scan | + | + | + |

| DNS_Version_Request | — | + | — |

| HTTP_Authentication | — | + | — |

| HTTP_Microsoft_Error_Report | — | + | — |

| ICMP_Subnet_Mask_Request | + | + | + |

| ICMP_Timestamp_Request | + | + | + |

| ASN.1_Oversize-Block | — | — | + |

| HTTP_CRL-Excessively-Long-Options-Request-Argument (CVE-2010-0361) |

— | — | + |

| SMTP_CS-Novell-Groupwise-Client-Img-Tag-Src-Parameter-Buffer-Overflow (CVE-2007-6435) |

— | — | + |

| MSRPC-TCP_CPS-Samba-Spoolss-RPC-SmbIoNotifyOptionTypeData-Request-Handling-BOF (CVE-2007-2446) |

— | — | + |

| SMB-TCP_Negotiate-Protocol-Smb2-Remote-Code-Execution (CVE-2009-3103) |

— | — | + |

| File-OLE_Microsoft-Excel-File-Handling-Code-Execution-Vulnerability (CVE-2008-0081) |

— | — | + |

| File-OLE_Microsoft-VBA6-Stack-Memory-Corruption (CVE-2010-0815) |

— | — | + |

| File-OLE_Microsoft-WordPad-Text-Converter-CVE-2010-2563 | — | — | + |

| File-OLE_Microsoft-WordPad-Text-Converter-Buffer-Overflow (CVE-2010-1900) |

— | — | + |

| File-OLE_Microsoft-Excel-Graphic-Object-Deref-Vulnerability-CVE-2011-0977 | — | — | + |

| File-OLE_Microsoft-Office-Word-Sprmcmajority-Record-Buffer-Overflow |

Стоить отметить, что IPS в режиме мониторинга может не только обнаружить атаки, но и найти уязвимые сервисы и приложения в сети, например, использование дефолтных настроек SNMP community, использование пустых паролей, необновленное ПО.

Работа в режиме IPS

Тестирование аппаратных платформ систем обнаружения вторжений в режиме IPS (мониторинга сетевой активности и блокирования вредоносного трафика) проводилось по схеме, представленной на рисунке ниже, путем поочередного включения всех аппаратных платформ в режиме Inline (в разрыв) между АРМ Атакующего и Жертвами (серверами). На Жертвах была установлена ОС Microsoft Windows 2003 R2 и следующее прикладное ПО:

• Oracle express 10g;

• MySQL 5.2;

• Apache 2.2.26;

• WEB IIS 6/ FTP ISS 6;

• Filezilla FTP Server 0.9.41 beta;

• TFTPD 32 4.0;

• MSSQL Express 2005.

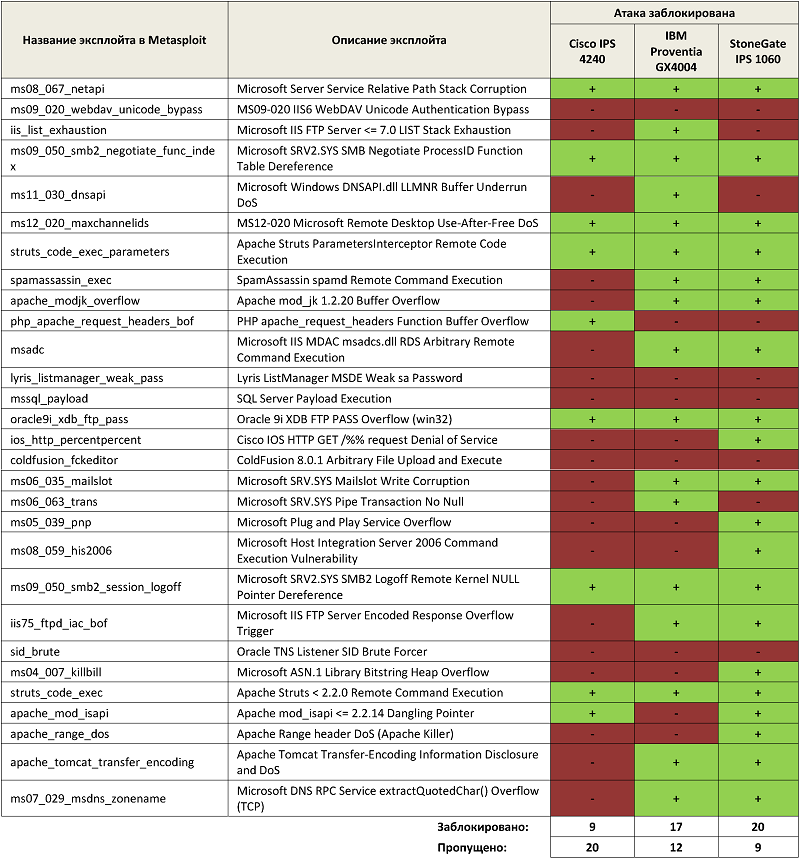

С АРМ Атакующего с помощью сканера безопасности Nessus были просканированы Жертвы и определен список уязвимых сервисов, запущенных на них. После сканирования были проведены попытки эксплуатации уязвимостей (запуск эксплойтов) на Жертвах с помощью эксплойт-пака Metasploit Framework.

Ниже приведена сводная таблица реакции IPS на атаки:

Видно, что IPS с дефолтными настройками способны заблокировать не все атаки, даже те, которые используют не самые новые уязвимости. Поэтому настоятельно рекомендуется настраивать железку конкретно под свои нужды и сервисы.

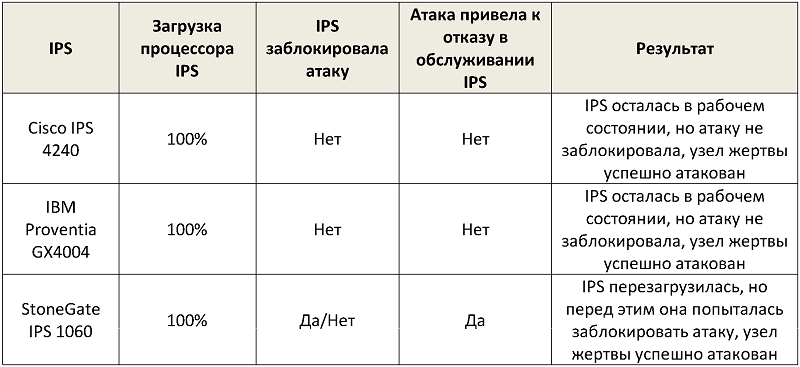

«Очень условное» нагрузочное тестирование

Данное тестирование проводилось с использованием утилиты hping3 (про утилиту можно почитать тут) из дистрибутива Backtrack 5 R3. Целью проводимого тестирования являлась проверка «стойкости» IPS к атакам типа flood, т.е. мы не пытались сравнивать производительность устройств, а только лишь исследовали их реакцию на перегрузку.

Описание стенда:

IPS устанавливалась в разрыв между атакующим узлом (ОС Backtrack 5 R3) и узлом-жертвой (ОС Windows Server 2003 R2). Утилита hping3 запускалась в течение 5 минут с параметром «—flood», данный ключ позволяет использовать максимально возможную скорость генерации пакетов.

Пример команды:

hping3 ip_address —flood

Ниже представлена сводная таблица с результатами:

Как мы видим, ни одна из IPS-систем (на настройках по умолчанию) не смогла защитить узел от атаки типа «flood». Cisco и IBM в логах выдавали алерты и не пытались заблокировать атаку, StoneGate начал блокировать соединения, но ушел в перезагрузку, и атака на жертву успешно продолжилась. Это обусловлено тем, что по умолчанию режим работы inline-интерфейсов выбран fail-open, т.е. весь трафик свободно проходит между интерфейсами без инспекции в случае выхода из строя аппаратной платформы.

Заключение

Если вы решили поставить IPS для того, чтобы реально защитить своих пользователей или какие-то важные сервисы от угроз извне и быть в курсе того, что происходит у вас в сети, то рекомендуем заняться тонкой настройкой железки. Правильно оттюнингованная IPS способна закрыть очень большое количество «дырок» в безопасности, даже если она уже старенькая и слабенькая. А на дефолтных настройках ни один из производителей не показал результатов, которые можно было бы назвать «впечатляющими».

Всем спасибо за внимание!

Глебов Максим, Селищев Иван

- Блог компании АйТи

- Информационная безопасность

Источник: habr.com