Лицензия на использование программного обеспечения Intel

Для скачивания этого файла Intel требует принять лицензионное соглашение. Хотите пересмотреть свое решение?

Я принимаю условия лицензионного соглашения

Я не принимаю условия лицензионного соглашения

Скачивание файла начнется автоматически. если скачивание не начинается, скачайте его вручную

Файлы, доступные для скачивания

Файлы для скачивания me_win10_64_2037.15.0.1840.zip

- Windows 10, 64-bit*

- Размер: 119.9 MB

- SHA1: 56A542AA981488EFBF99FB19BEC277F4134DC628

Подробное описание

Цель

Устанавливает компоненты Intel® Management Engine (Intel® ME) для 64-разрядной версии Windows® 10 для комплект Intel® NUC NUC11PHKi7C и NUC11PHKi7CAA

Программа Intel ME обнаруживает возможности Intel NUC и устанавливает соответствующие драйверы.

Версия пакета отображается в разделе Приложения и функции: 2037.15.0.1840

Версия драйвера отображается в Диспетчере устройств: 2040.100.0.1029

👉 Долго запускается ОС Windows 10 . Проблема в Intel® Management Engine Interface . Решение #2

Note

Если драйвер не установлен, удалите старую версию и повторите установку этой версии.

Не уверены, что это подходящий драйвер для вашего устройства Intel® NUC?

Запустите Приложение Intel® Driver https://www.intel.ru/content/www/ru/ru/download/19696/intel-management-engine-driver-for-consumer-for-windows-10-windows-11-for-intel-nuc11phki7c-and-nuc11phki7caa.html» target=»_blank»]www.intel.ru[/mask_link]

Безопасность прошивок на примере подсистемы Intel Management Engine

В предыдущей статье был описан ход исследования безопасности прошивок промышленных коммутаторов. Мы показали, что обнаруженные архитектурные недостатки позволяют легко подделывать образы прошивок, обновлять ими свитчи и исполнять свой код на них (а в некоторых случаях — и на подключающихся к свитчам клиентах). В дополнение, мы описали возможности закрепления внедряемого кода на устройствах. Подчеркнули низкое качество кода прошивок и отсутствие механизмов защиты от эксплуатации бинарных уязвимостей.

Мы обещали привести реальный пример сильной модели безопасности прошивок, где модификация исполнимого кода является очень нетривиальной задачей для потенциального злоумышленника.

Встречайте – подсистема Intel Management Engine, самая загадочная составляющая архитектуры современных x86-платформ.

Введение

Для начала, основательно разберёмся в предметной области. Что это такое, откуда и зачем появилось?

В 2005 году компания Intel представила Active Management Technology (AMT) версии 1.0 — решение для удалённого администрирования (управление, инвентаризация, обновление, диагностика, устранение неполадок и т.д.) и защиты десткопных компьютерных систем, своего рода аналог технологии Intelligent Platform Management Interface (IPMI), использующейся в серверах.

How Intel wants to backdoor every computer in the world | Intel Management Engine explained

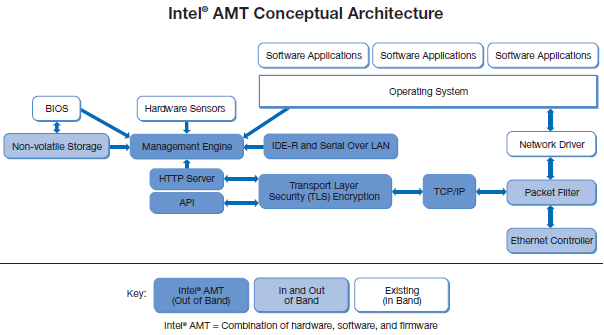

[рисунок взят отсюда]

- внеполосный (out-of-band) доступ к сетевому интерфейсу (Ethernet), который он разделяет с основным CPU, но, имея собственный контроллер канального уровня, осуществляет мониторинг всего входящего сетевого трафика, из которого «вырезает» (при помощи Packet Filter) пакеты, предназначенные для него. Для ОС (наличие и состояние которой, кстати, на работу AMT никак не влияет) этот трафик уже не виден;

- внутренний веб-сервер с TLS-шифрованием;

- доступ к периферийному оборудованию, получение и хранение в энергонезависимой памяти (там же, где и его прошивка) информации о нём.

А ещё этот микроконтроллер начинает работать при подаче питания на материнскую плату компьютерной системы (т.е. при подключении компьютера к электрической сети, ещё до того, как пользователь нажмёт кнопку Power).

Итак, Management Engine всегда включён, но использование возможностей AMT требует активации (подразумевает задание пароля, сетевых параметров,… ) в BIOS setup, а точнее в MEBx setup:

[скриншот взят отсюда]

Похвально, что дефолтный пароль («admin») при первом входе обязательно требуется изменить на новый, удовлетворяющий определённым требованиям: минимум 8 символов, среди которых должны присутствовать хотя бы одна цифра, одна заглавная буква и один спец. символ.

- инвентаризация аппаратного обеспечения;

- веб-интерфейс (по HTTP через порт 16992);

- Serial Over LAN (SOL) – виртуальный COM-порт через сеть, позволяющий включать/перезагружать/выключать компьютер, получать доступ к меню BIOS setup;

- IDE-Redirection (IDE-R) – опция перенаправления загрузки с локального загрузочного устройства на удалённое (предварительно подготовленный образ системы).

AMT 1.0 была реализована на интегрированном в южный мост чипсета (Input/Output Controller Hub, ICH) сетевом модуле Intel 82573E series Gigabit Ethernet Controller.

Затем, в 2006 году, начиная с AMT версии 2.0, микроконтроллер перенесли в северный мост чипсета (Graphics and Memory Controller Hub, GMCH). Именно тогда подсистему наименовали в Intel Management Engine (ME) версии 2.0.

Одновременно с этим появился бренд Intel vPro, который обозначал комплекс реализованных на основе Intel ME технологий: AMT, Trusted Execution Technology (TXT) и Virtualization Technology (VT). Позже в этот список вошли Identity Protection Technology (IPT) и Anti-Theft (AT).

Тогда же Intel ME наделили ещё большим количеством впечатляющих возможностей, среди которых — полный доступ ко всему содержимому оперативной памяти компьютера через внутренний DMA-контроллер, а в дальнейшем появилась возможность мониторинга видеопотока, выводящегося на монитор (правда, только в случае использования встроенного графического ядра).

- часть функций Advanced Control and Power Interface (ACPI) и Alert Standard Format (ASF);

- Quiet System Technology (QST);

- Integrated Clock Control (ICC);

- Trusted Platform Module (TPM);

- .

AMT тоже не стояла на месте и активно развивалась: изменялся состав используемых протоколов (например, добавилась поддержка HTTPS через порт 16993), в версии 6.0 для удалённого администратора появилась фича Remote Desktop, она же KVM (Keyboard Video Mouse), и прочее.

Подробнее про развитие Intel AMT можно почитать здесь.

Тем не менее, из-за высокой стоимости реализации, эта подсистема присутствовала, за несколькими исключениями, только на материнских платах с чипсетами Intel линейки Q:

| Q965 | ICH8 | ME 2.x (AMT 2.x) |

| GM965 / GME965 / GL960 / GLE960 / PM965 | ICH8M | ME 2.5.x (AMT 2.5.x) < — первое появление на ноутбуках |

| Q35 | ICH9 | ME 3.x (AMT 3.x) |

| GM45 / PM45 | ICH9M | ME 4.x (AMT 4.x) < — только на ноутбуках |

| Q45 | ICH10 | ME 5.x (AMT 5.x) |

Тогда к чему вся эта специфика железа с шильдиком vPro, которое мало кто (в РФ) приобретал ввиду высокой стоимости (ну и других причин)?

Дело в том, что, начиная с 2010 года, вместе с переносом части функциональных блоков северного моста (графическое ядро, контроллер памяти, . ) в корпус CPU, подсистему Intel ME стали встраивать во все чипсеты производства Intel. При этом ME-контроллер остался в корпусе чипсета – в Platform Controller Hub (PCH). Это чипсеты 5 серии и выше.

Итак, хронология последующих версий для десктопов и лаптопов:

| 5 series chipset | ME 6.x (AMT 6.x) |

| 6 series chipset | ME 7.x (AMT 7.x) |

| 7 series chipset | ME 8.x (AMT 8.x) |

| 8 series chipset | ME 9.x (AMT 9.x) |

| 9 series chipset | ME 9.5.x/10.x (AMT 9.5.x/10.x) |

| 100 series chipset | ME 11.x (AMT 11.x) |

Примечание: функциональность AMT по сей день остаётся доступной только на чипсетах линейки Q, т.е. только на оборудовании с шильдиком vPro.

Думаете только десктопы и ноутбуки? Нет, Intel-а ответ!

Та же участь постигла и серверные платформы от Intel: подсистема встроена в них, но под другим именем — Intel Server Platform Services (SPS). Произошло появление и в SoC (System-on-a-Chip) под именем Intel Trusted Execution Engine (TXE).

В итоге архитектура каждой современной мобильной/лаптопной/дескопной/серверной компьютерной платформы с чипсетом/SoC от Intel включает в себя самую скрытную (от пользователя системы) и привилегированную среду исполнения — подсистему Intel ME. Неудивительно, что разрабатывая эту архитектуру, компания Intel была вынуждена серьёзно поработать над её защитой от компрометации.

Вздохнём и рассмотрим архитектуру этой подсистемы, чтобы разобраться в применённой модели безопасности. Вдруг это поможет успокоиться?

Архитектура Intel ME

Intel Management Engine (ME) – встроенная в компьютерные платформы подсистема, обеспечивающая аппаратно-программную поддержку различных технологий Intel.

Как уже было сказано, первые версии этой подсистемы были основаны на двухкорпусных чипсетах Intel. Тогда в качестве базовой модели ME-контроллера использовался ARCtangent-A4 со стандартной системой команд ARC32.

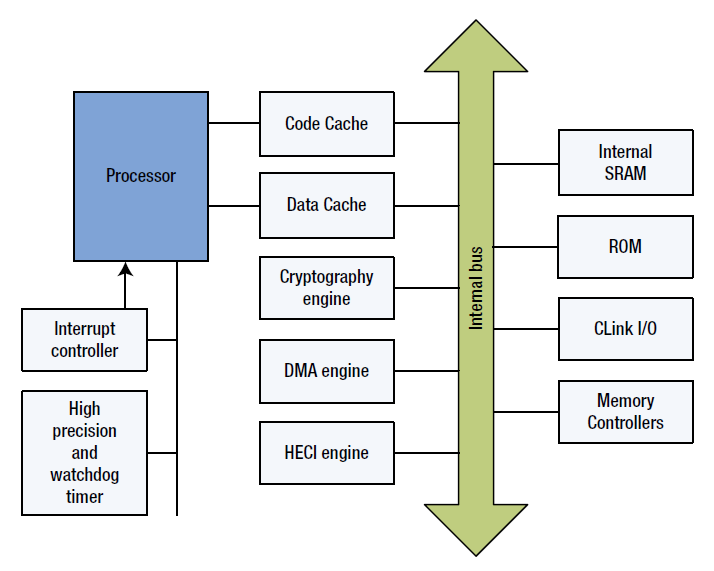

[рисунок взят из книги 1]

В однокорпусных чипсетах уже использовались ARCtangent-A5/ARC600 с компактной системой команд ARCompact (ARC16/32).

[рисунок взят из книги 1]

В Intel SoC (там где эта подсистема называется Intel TXE) в качестве базовой модели для ME-контроллера используется SPARC.

ARC-и, SPARC-и какие-то, да? Ревёрсить некомфортно будет!

Ничего страшного, в Intel об этом позаботились: в самых последних платформах (Skylake, чипсеты 100 серии, Intel ME 11.x) ME-контроллер имеет архитектуру… x86!

Да-да, в чипсетах теперь живёт ещё один x86.

- ME-контроллер – встроенный в чипсет 32-разрядный микроконтроллер типа RISC, имеющий внутренние ROM и SRAM;

- Регион ME в SPI флэш-памяти, в котором хранится разработанная и подписанная компанией Intel прошивка ME-контроллера (поэтому, именно Intel ME firmware);

- ME UMA – скрытая ото всех, кроме ME-контроллера, область (16 — 32 МБ) в оперативной памяти компьютера, которой он пользуется в качестве runtime-memory для размещения и запуска прошивки;

- Management Engine Interface (MEI), ранее известный как Host Embedded Controller Interface (HECI), – набор регистров в конфигурационном пространстве PCI и область в MMIO, представляющие собой интерфейс для обмена информацией с ME-контроллером (по сути, единственный канал связи софта, исполняющегося на CPU, с подсистемой Intel ME);

- Отдельный MAC – контроллер канального уровня, предоставляющий ME-контроллеру out-of-band доступ к общему физическому сетевому интерфейсу для удалённого администрирования компьютерной системой;

- Некоторые модули в BIOS, отвечающие за инициализацию платформы и сообщающие о результатах своей работы ME-контроллеру через MEI.

В случае наличия шильдика Intel vPro, в состав подсистемы Intel ME дополнительно входит BIOS-модуль ME BIOS Extenstion (MEBx), предоставляющий графический интерфейс (показан выше), а также осуществляющий включение и конфигурирование AMT через MEI.

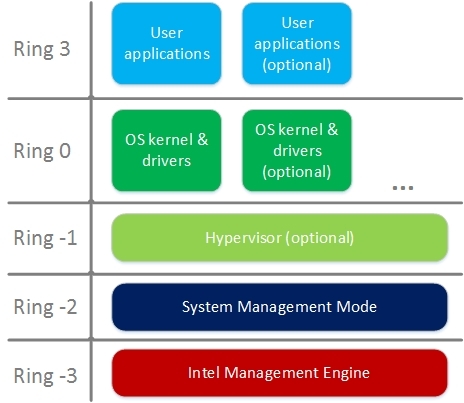

Таким образом, у нас имеется среда исполнения ring -3 (так её условно называют) — 1 штука. Её привилегированность обуславливается способностями, которыми наделён ME-контроллер (о них написано выше), а скрытность — полным отсутствием возможности контроллировать программными (и даже аппаратными, в production-версиях плат) средствами.

Архитектура ME-контроллера

- ME ROM – энергонезависимая неперезаписываемая память, в которой хранится стартовый код ME-контроллера;

- ME SRAM – оперативная память используемая ME-контроллером при недоступности ME UMA, например, на ранних этапах работы;

- кэш кода и кэш данных, для повышения производительности при работе с памятью;

- C-Link (Controller Link) – шина, позволяющая ME-контроллеру взаимодействовать с периферийным аппаратным обеспечением в режимах S5 (System shutdown) / S3 (Sleep mode);

- Различные аппаратные блоки:

- высокоточный таймер и WDT;

- контроллер прерываний;

- контроллеры памяти и DMA;

- интерфейс HECI/MEI;

- RNG, акселлератор криптографических функций и функций сжатия.

[рисунок взят из книги 2]

Самое время разобраться в том, как от модификаций защищён код, который управляет всем этим богатством.

Прошивка Intel ME

- 1.5 МБ, урезанные версии;

- 5 МБ, полные версии.

- Bring Up, первый запускаемый модуль из прошивки;

- Kernel, ядро ОСРВ ThreadX;

- Некоторые драйверы и службы.

Общее описание содержимого Intel ME firmware можно найти в книге 2 из списка литературы, но детальнее со структурами (разобраны аналитическим путём) можно ознакомиться, например, в этом скрипте для распаковки прошивок Intel ME.

Пойдём по порядку.

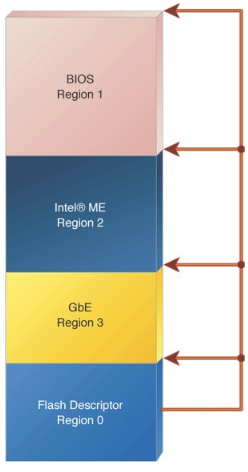

- Flash Descriptors, в котором хранятся указатели на все остальные регионы, а также read/write привилегии для пользователей этой памяти. Отметим, что обычно этими дескприпторами запрещается перезапись ME региона всем, за исключением самого ME-контроллера;

- GbE (Gigabit Ethernet);

- ME, здесь хранится прошивка ME-контроллера;

- BIOS;

- 3PDS (Third Party Data Storage), опциональный регион.

[картинка взята отсюда]

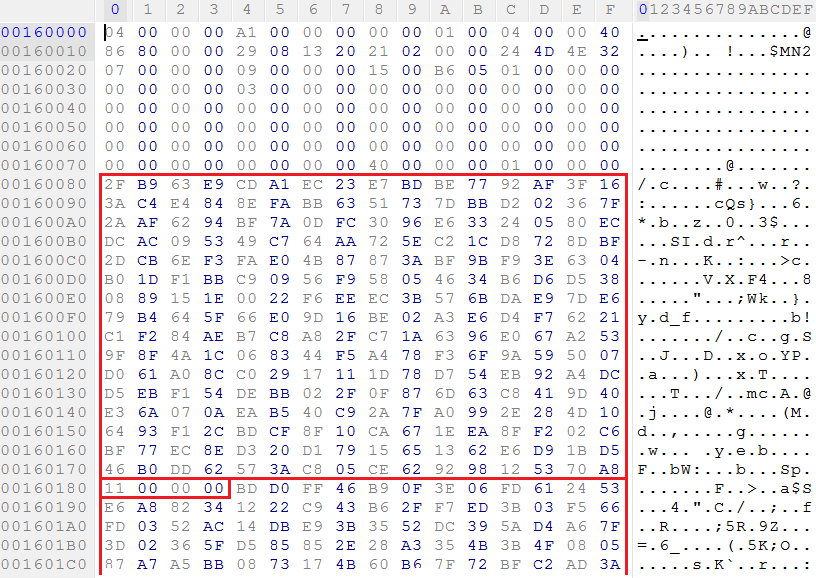

Теперь взглянем на сам регион ME, вот пример содержимого из его начала:

Это Flash Partition Table (FPT) — таблица разделов ME firmware. В ней хранятся указатели на различного типа (код, данные, виртуальная область, . ) разделы и их параметры. Целостность этой таблицы контролируется одним байтом чексуммы по смещению 1Bh.

Нас интересуют executable-разделы, т.е. те, что хранят исполнимый код. Их обычно несколько, рассмотрим один из них:

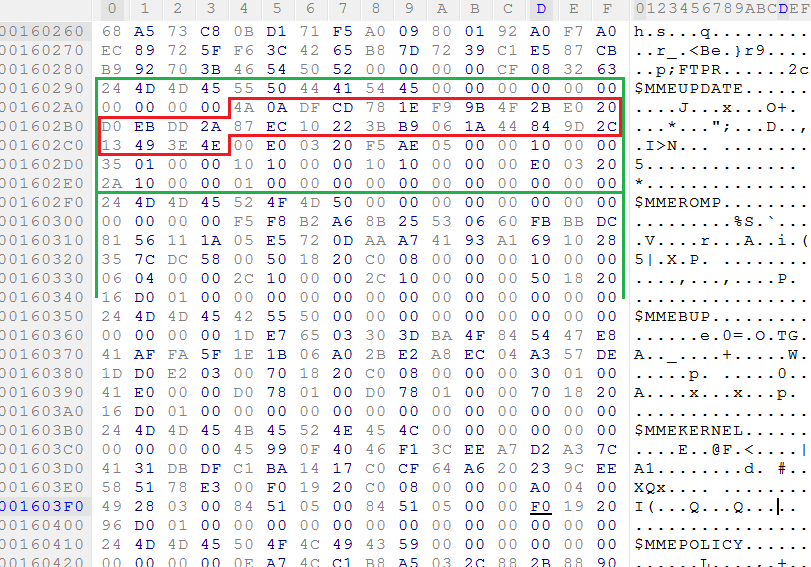

В начале кодового раздела располагается манифест, который состоит из заголовка (со служебными данными и ЭЦП) и таблицы модулей.

В приведённом дампе можно увидеть 2048-битный открытый RSA ключ (модуль по смещению 80h относительно начала раздела и экспонента по смещению 180h). Далее следует 256 байт сигнатуры.

Своим закрытым ключом компания Intel подписывает часть заголовка манифеста и таблицу модулей (см. следующий дамп), прикладывая полученную подпись и открытый ключ для проверки.

А вот и фрагмент таблицы модулей рассматриваемого раздела:

Эта таблица содержит заголовки модулей, где указаны некоторые параметры и хеш-сумма SHA256 (по смещению 14h внутри заголовка).

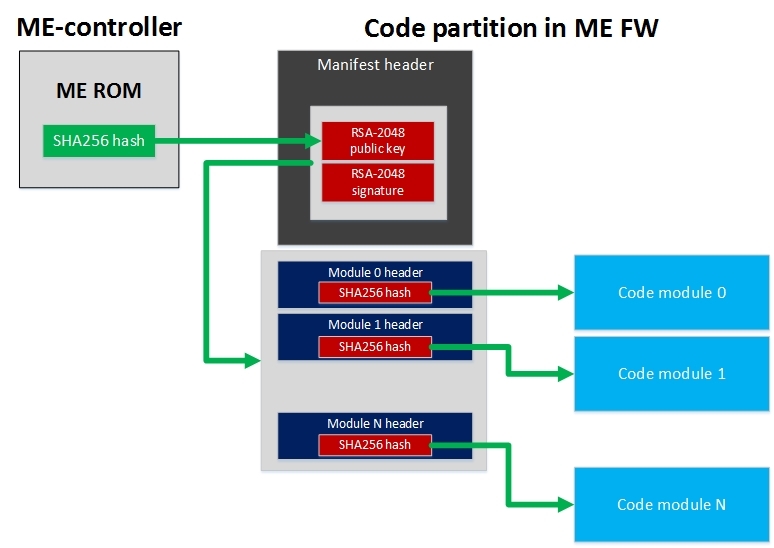

Сгенерировать собственную пару ключей RSA-2048 и подписать ими раздел не получится ввиду того, что целостность приложенного открытого ключа проверяется стартовым кодом в ME ROM, в котором хранится хеш-сумма SHA256 открытого ключа компании Intel.

В итоге, схему верификации кодового раздела ME firmware можно обобщить на рисунке:

Каждый кодовый раздел верифицируется по этой схеме.

Этого более чем достаточно для защиты прошивки от подделывания. Программно перезаписать ME регион SPI флеш-памяти нельзя (помним про разрешения в Flash Descriptors), аппаратные средства, конечно позволят обойти это ограничение, но контроль подлинности не выключить.

Напоследок, посмотрим в сторону защиты от бинарных уязвимостей.

Intel Management Engine Components. Что это такое и зачем это нужно?

Многие пользователи после установки Windows 10 сталкиваются с необходимостью установки текущего драйвера для Intel Management Engine Components. Что это такое, и если это действительно так, вам нужен компьютер? Ответ на этот вопрос предполагает изучение большого количества информации. В том числе, технической документации.

Так что в этой статье все изложено простым языком, доступным каждому пользователю. Сначала стоит проанализировать историю этого компонента, а затем говорить о его судьбе.

История создания Intel ME Components

Производитель процессоров под маркой Intel приступила к реализации этой функции в продукт, уже в 2008 году. Тогда эта технология, казалось инноваций. Примерно в то же время в AMD запустила аналог, который был назван AMD Secure Technology. Синий бренда все в порядке. Даже если не был предоставлен ни один в здравом уме документацию по данной технологии.

Так продолжалось до 2017 года. И именно в этом году хакер показал, серьезной уязвимости в Intel Management Engine Components. Что это за уязвимости? Можно сказать, что плохой дядя с помощью кода, вы можете сделать это компонент, чтобы открыть доступ к процессору. В конце концов, можно было справиться с ПРОЦЕССОРА в пульт дистанционного.

Это был печально известный ошибку Spectre Meltdown. В свое время он сделал много шума. Главный исполнительный директор корпорации Intel со страхом, даже продал контрольный пакет акций компании, который привел в панику всех инвестиционных компаний в купе с сумки. Но все прошло хорошо, даже если репутация «Intel» запотевают.

Последствия уязвимости в Intel ME

Конечно, скандал неслыханное. Intel пришлось долго оправдываться, зализывает раны и извиниться. Но самое главное — это промах сделал голубой предоставить минимум документации Intel Management Engine Components. Что для такой технологии, стало ясно. Также стало ясно, почему это произошло, чтобы сломать систему защиты.

После эпического провала «Intel», ребята из AMD начали тестировать вашу систему, потому что она была основана на разработках Intel Management Engine Components. Что это за уязвимость, они понятия не имели, но на чипы от AMD в течение долгого времени была обнаружена точно такая же уязвимость. Но им удалось в кратчайшие сроки, чтобы восстановить и избежать скандала.

Это позволило красной бренду занять лидирующие позиции на рынке процессоров. Главное — теперь вы можете понять, что представляет компонент. Что такое Intel ME Components?

Таким Образом, Intel Management Engine Components. Что это такое? В сущности, это небольшой микрочип, который встроен в процессор и регулирует его работу. Только драйверы, необходимые для того, чтобы обеспечить адекватную работу этого компонента. Ранее, этот чип был внедрен в материнские платы.

Но с тех времен, как большинство компьютеров перешли на познавательное системы, микросхема стал проникать в себя процессор. По словам Intel, это состояние дел должно повысить безопасность компьютера.

Кстати, о безопасности: «Intel» были все основания думать, что в любом случае это может защитить компьютер от различных атак. Дело в том, что в любом случае управляет работой процессора в различных режимах, даже если компьютер полностью выключен. И именно эта технология отвечает за удаленное управление процессором. Идея хорошая, но проблема в том, что сам компонент был полон дыр. За что отвечает Intel ME?

Программа Intel(R) Management Engine Components отвечает за правильную работу процессора. Кроме того, мы имеем в виду не только компьютер включен. Эта технология позволяет управлять процессор и, в случае, если компьютер или ноутбук полностью выключен. Также компонент управляет работой процессора в спящий режим или в режим гибернации. В целом, этот компонент необходим, от него не может убежать.

Также на Intel ME реализованы другие возможности. Так, например, с помощью этой технологии осуществляется возможность дистанционного управления от компьютера, что очень полезно для системных администраторов. Технология Intel AT («анти-вор» форма), основана на Intel(R) Management Engine Components. Совет: лучше установить необходимые драйверы, и ни в коем случае не трогать настройки, иначе ваш компьютер может выйти из строя.

Вы можете отключить Intel ME?

Теперь стоит рассмотреть подробнее работу с Intel(R) Management Engine Components. Как отключить эту функцию? Средний пользователь имеет абсолютно необходимо. Стоит отметить сразу же, что, если вы отключите опцию не удается. Некоторые хакеры начинали метод для того чтобы заблокировать отдельные элементы, но это не составляет никакой помощи не будет.

И если делать все в одиночку, это не закончилось хорошо. ПК просто отказывается запускаться, потому что Intel МЕНЯ контролирует работу процессора.

Но что с драйверами Intel Management Engine Components? Вы можете отключить некоторые опции программирования? Может быть. Простое удаление драйвера вместе с программой. Но в этом случае может упасть (и довольно значительная) общей производительности процессора. Кроме того, это очень вероятно, недостаточно работы «камень» в спящий режим.

Не забудьте гибернации. В целом, установлена, вы можете удалить драйвер, но делать этого не рекомендуется. Заключение

Источник: l2anonse.ru