Сейчас все вокруг настраивают VPN для удаленных сотрудников. Мне больно смотреть, как люди устанавливают монструозные глючные программы, настраивают какие-то сертификаты, устанавливают драйвера TUN/TAP и делают множество сложных операций, в то время как лучшее решение уже встроено в операционную систему.

IKEv2 — это современный протокол VPN, разработанный Microsoft и Cisco. Он используется по умолчанию для новых VPN-подключений в Windows, macOS, iOS. Он быстрее и безопаснее большинства VPN-протоколов и может легко настраиваться на стороне клиента в два клика без использования сторонних программ.

Я считаю, что IPsec IKEv2 отлично подходит не только для соединения серверов, но и для обычных VPN-подключений конечных пользователей. В этом посте я постараюсь убедить вас использовать IPsec IKEv2 для обычных домашних пользователей вместо OpenVPN.

IKEv2 быстрее

При прочих равных условиях, IKEv2 будет всегда быстрее OpenVPN. Это особенно заметно на маломощных системах с медленной памятью, например на роутерах или одноплатных компьютерах.

#IKEv2 — универсальный VPN IPSec для всех ОС

Дело в том, что IPsec работает в контексте ядра операционной системы, а OpenVPN в контексте пользователя (userspace), и на обработку каждого пакета происходит переключение контекста между процессами ядра и процессами пользователя. Это влияет как на пропускную способность, так и на задержки.

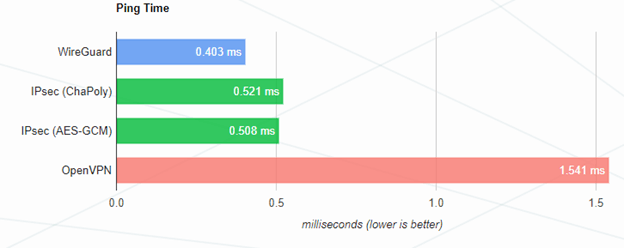

Сравнение задержек для разных протоколов VPN.

Скриншот выше показывает разницу в задержке в два раза между IPsec и OpenVPN. Разумеется, разницу в 1мс невозможно заметить на глаз, но при нагрузке на систему эти значения могут значительно изменяться. Кроме того, реальные показатели сильно зависят от характеристик конкретной системы, поэтому я не буду приводить абсолютные цифры для сравнения двух протоколов. Задержки очень важны при использовании голосовой и видеосвязи через VPN.

По моим субъективным ощущениям IKEv2 на Windows 10 работает заметно отзывчивее чем OpenVPN. Ведь реальное использование десктопного компьютера сильно отличается от синтетических тестов VPN-протоколов. Нагрузка на процессор и память непостоянная, пользователь может запускать ресурсоемкие программы, все это будет влиять на показатели.

IKEv2 проще в настройке

Все современные операционные системы (кроме Android) поддерживают IPsec IKEv2 прямо из коробки. Не нужно устанавливать никакие программы, драйвера виртуальных адаптеров TUN/TAP и прочее. Всё управление VPN происходит из системного меню.

При этом настройку на клиенте можно упростить до трех строчек:

- Домен — для IPsec домен обязателен, так как для него выпускается SSL-сертификат

- логин

- пароль

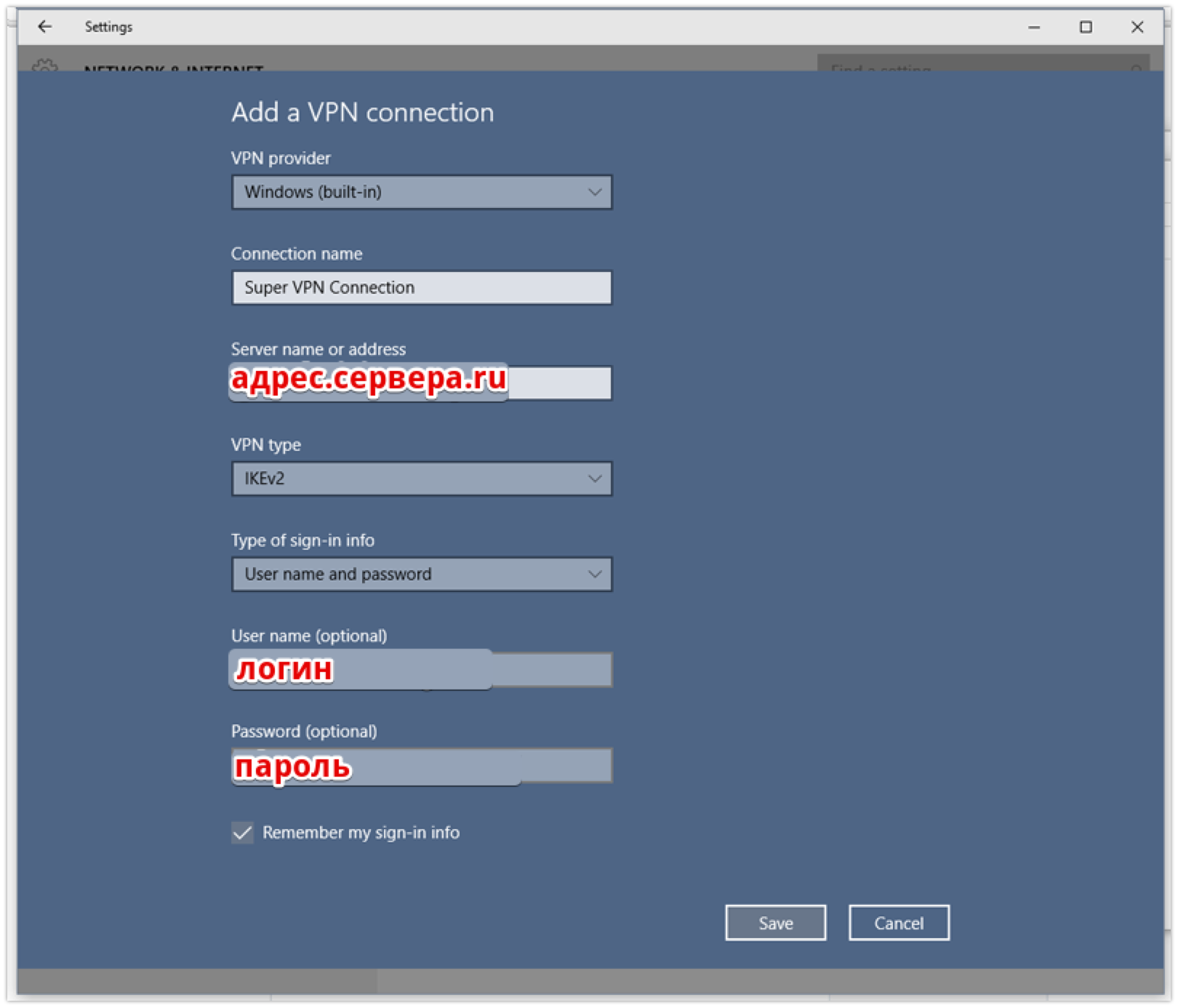

Настройка на Windows 10

Мастер настройки VPN вызывается из меню подключения к WiFi. С настройкой одного окна справится пользователь любой квалификации. Созданное подключение активируется из меню со списком WiFi-сетей.

Использование Ipsec IKEv2 для подключения клиентских ОС

Интерфейс настройки нового IKEv2 подключения в Windows 10

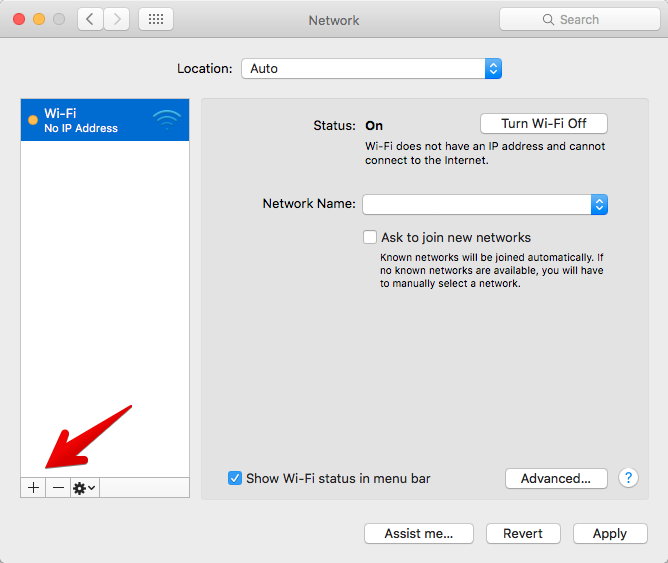

Настройка macOS

В macOS поддерживается IKEv2 начиная с версии 10.11 (El Capitan). Создание подключения происходит через меню настроек сети.

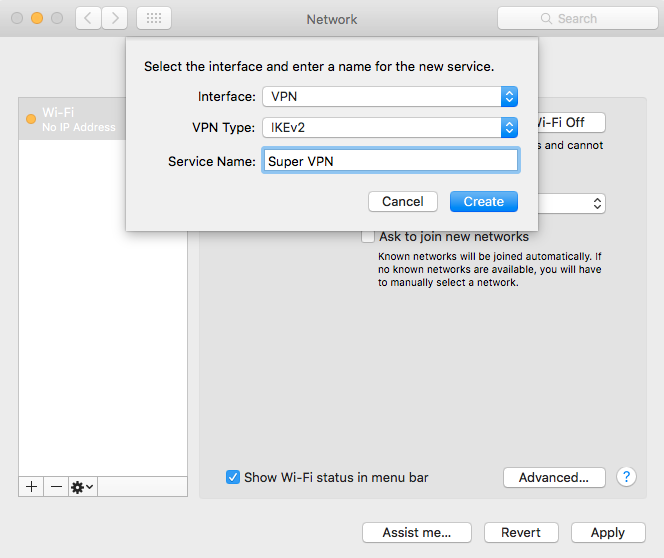

Добавляем новое подключение. В качестве имени подключения задаем любое произвольное имя.

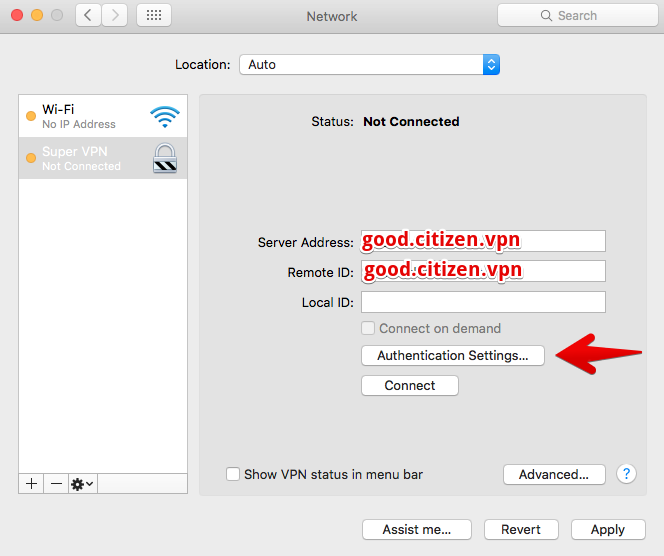

Для проверки подлинности сертификата, нужно указать доменное имя. При этом в поле «Server Address» можно указать IP-адрес сервера, а домен только в «Remote ID», тогда для подключения не будет выполняться DNS-резолв, и оно будет происходить чуть быстрее.

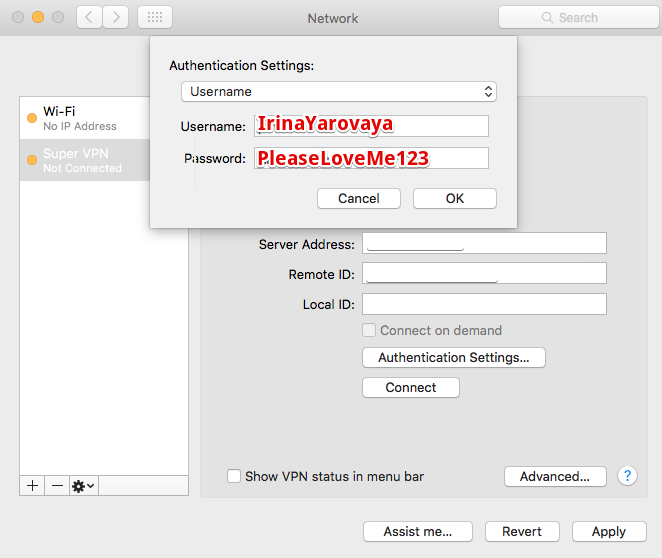

Логин и пароль пользователя указываем из файла /etc/ipsec.secrets

Настройка iOS

Настройку iOS можно выполнить вручную через мастер, но намного удобнее использовать профиль автоконфигурации mobileconfig.

Ручная настройка по смыслу аналогична десктопной macOS:

Настройки -> VPN -> Добавить конфигурацию VPN

IKEv2 это безопасно

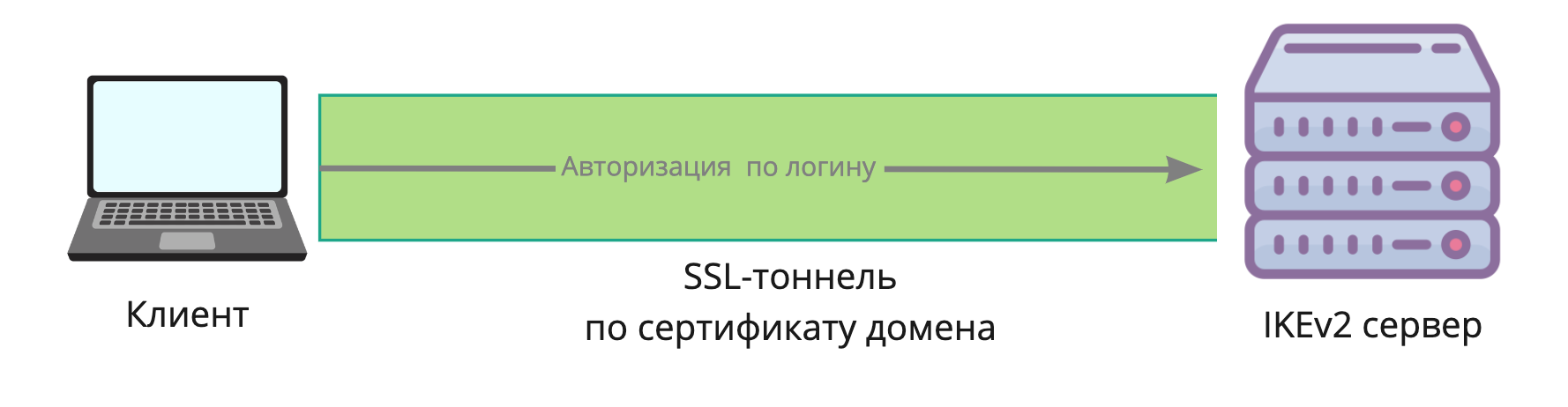

На предыдущем шаге мы выяснили, что для настройки подключения достаточно логина и пароля. Но как клиенту проверить, что подключение не прослушивается, не подменяются данные и сервер действительно тот, за кого себя выдает? Для этого используются обычные SSL-сертификаты, которые мы привыкли использовать для веб-сайтов и HTTPS.

Клиент устанавливает защищенный SSL-тоннель с сервером, и уже внутри него передается логин-пароль. По умолчанию в Windows и macOS для передачи пароля используется алгоритм mschapv2. Таким образом с помощью SSL-сертификата клиент проверяет подлинность сервера, а по логину-паролю сервер проверяет подлинность клиента.

Сервер IKEv2 может использовать один и тот же сертификат вместе с веб-сервером, например от популярного Let’s Encrypt. Это сильно упрощает управлением сертификатами.

Такая же модель используется в OpenVPN, и при желании в нем можно использовать сертификат от Lets Encrypt, однако администратору в любом случае потребуется передать пользователю файл для настройки VPN.

Настраиваем IKEv2 сервер

Развернуть свой IKEv2 сервер можно за пару минут с помощью скриптов автоматической установки или используя готовые контейнеры. Использовать docker не рекомендуется, так как его сетевая подсистема снижает производительность IPsec на дешевых тарифах VPS. Вы также можете настроить IKEv2-сервер вручную, на Хабре есть статьи с примерами настройки сервера Strongswan.

Протоколы VPN: какой протокол лучше и в чем состоят различия между ними

VPN все чаще оказывается на слуху в последние пару лет. Этому способствуют и суровые законы некоторых стран, и пандемия, вынудившая людей работать из дома. Но не все хорошо знакомы с технологией в целом, не говоря уже о таких аспектах, как ее отдельные протоколы.

В этом материале как раз об этом и поговорим. Выясним, какие есть протоколы, чем они отличаются, сравним их друг с другом и поможем выбрать наиболее подходящий вариант.

Что такое VPN

Virtual Private Network (Частная Виртуальная Сеть) — это расширение для публичной сети, позволяющее имитировать еще одну сеть поверх уже существующей, к которой может подключаться ограниченное количество устройств.

Обычно « виртуальное » подключение формируется между локальным компьютером и сервером. После этого подключенные системы получают преимущества приватной сети. Уровень доверия к ней многократно возрастает благодаря используемым механизмам защиты трафика. И это несмотря на низкий уровень доверия к сети, на базе которой строится VPN. После подключения к VPN можно управлять защищенными файлами, доступными только для членов сети, скрывать исходящий трафик и шифровать его.

Основные сценарии использования VPN

- Изначально VPN разрабатывалась для офисов и крупных корпораций, чтобы сотрудники могли подключаться к корпоративной сети и работать удаленно, используя мобильные устройства и домашние компьютеры. Их защищают с помощью технологий туннелинга.

- Потом эти возможности начали использоваться для обхода разного рода блокировок. Например, региональные ограничения от сервисов в духе Pandora, Hulu, Amazon и Tidal. Или блокировки со стороны государства, запрещающие посещать те или иные ресурсы в связи с действующим законодательством.

- Также с помощью VPN строятся защищенные каналы связи между удаленными офисами. Например, если штаб-квартира компании находится в Лондоне, а один из филиалов в Уэльсе, то для их безопасного (защищенного от вмешательства третьих лиц) обмена данными потребуется VPN.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Что такое VPN-протокол?

VPN-протокол — программный фундамент, на базе которого строится любой VPN-сервис. В нем описывается формат организации подключения, обмена данными внутри частной виртуальной сети и другие аспекты работы ПО.

От выбора протокола зависит, какие задачи будут с помощью него решены, насколько эффективно они будут решаться, насколько это будет безопасно, быстро и т.п. Существует несколько технологий организации VPN, поэтому возникают некоторые разногласия при выборе соответствующих сервисов и при настройке виртуальных частных сетей.

На какие критерии оценки VPN-протоколов стоит обратить внимание

У каждого протокола свой набор характеристик, исходя из которых нужно выбирать для себя подходящий. Среди них:

- Поддерживаемые платформы — протоколы могут быть достаточно специфичны и функционировать исключительно на одной-двух операционных системах. Другие же поддерживают сразу все доступные ОС.

- Поддерживаемые сети — не все протоколы работают в идентичных сетях. Некоторые VPN-сервисы предлагают свои услуги только в конкретных странах ввиду технологических ограничений, введенных, в том числе, государственными органами.

- Скорость работы — тоже зависит от архитектуры протокола. Есть те, что быстрее передают данные на мобильных устройствах. Есть те, что показывают пиковую производительность только в масштабах больших корпоративных сетей.

- Безопасность — в протоколах по-разному реализовано шифрование и другие механизмы обеспечения безопасности данных. Поэтому, в зависимости от поставленных задач, надо выбирать технологию, наименее подверженную распространенным для нее атакам.

Теперь от общего описания форматов и характеристик перейдем к конкретным технологическим решениям и к их особенностям.

Кратко о существующих протоколах

Для начала кратко пробежимся по протоколам, которые будем рассматривать в статье.

- OpenVPN — сбалансированный вариант. Он быстрее остальных и гораздо меньше подвержен атакам со стороны злоумышленников. Топовые VPN-сервисы базируют свои продукты на основе этого протокола.

- L2TP/IPsec во многом похож на OpenVPN. В меру быстрый, в меру безопасный. Но это «в меру» как раз все портит. Это не значит, что его стоит бояться или он как-то серьезно подвергает опасности вашу конфиденциальность в сети. Для некритичных задач его хватит с головой. Но надо иметь в виду, что этот протокол уступает по безопасности OpenVPN. В текущей ситуации нужен как альтернатива на случай, когда более подходящий протокол недоступен.

- IKEv2/IPsec — альтернатива вышеперечисленным протоколам, адаптированная под работу на мобильных устройствах. Ее преимущество заключается в возможности быстро переподключиться к сети после потери сигнала. Такое может происходить на нулевых этажах торговых центров, в туннелях, метро и других местах с недостаточной «проницаемостью». IKEv2 скоростной, но работает не на всех платформах и сложен в настройке.

- SSTP разработан компанией Microsoft и работает только с ее программным обеспечением. Настроить его в сторонних операционных системах чересчур сложно, да и не все хотят иметь дело с технологическими корпорациями в таком вопросе, как VPN. Если же причастность Microsoft не смущает, и на компьютере установлена Windows, то это будет сносным выбором.

- PPTP — еще один продукт. Устаревший протокол, который больше не используется глобально. Пригодится только за отсутствием альтернатив.

- WireGuard — перспективная новинка, во много схожая с OpenVPN, но обгоняющая его по всем параметрам (от скорости передачи файлов до изощренности методов шифрования).

- SoftEther — еще один современный стандарт VPN. Быстрый, отказоустойчивый, обеспечивающий хорошее шифрование.

Далее разберем каждый протокол подробнее. Ознакомимся с принципами работы, степенью защищенности, производительностью и другими аспектами VPN-технологий.

OpenVPN

Золотой стандарт среди действующих VPN-протоколов. Хорош сразу по всем фронтам:

- Он универсален. Его можно использовать в разных целях, независимо от того, нужен ли вам виртуальный «офис», защищенный от сторонних глаз, или безопасный туннель для подключения к заблокированным ресурсам.

- OpenVPN создан независимой командой разработчиков из OpenVPN Technologies. Главное преимущество протокола — открытый исходный код. Ему он обязан дикой популярностью. Opensource-сущность помогла этой технологии пройти десятки независимых аудитов от фирм, занимающихся безопасностью. Этому помогли кастомные методы шифрования, поддержка SSL и алгоритмов AES-256-GCM.

- Также он обеспечивает скорость передачи данных выше, чем у конкурентов. Многие сервисы, базирующие свои VPN-серверы на базе OpenVPN, обеспечивают передачу зашифрованного контента на скорости до 2000 Мбит в секунду.

- В работе OpenVPN задействуются технологии TCP и UDP, благодаря чему стандарт можно задействовать в качестве альтернативы для других протоколов, когда описываемый стандарт заблокирован на стороне провайдера. А еще он работает стабильно и реже остальных теряет соединение с интернетом (в этом тоже помогает поддержка TCP).

Для настройки и запуска OpenVPN нужен клиент, то есть программное обеспечение, адаптированное под работу с протоколом. Использовать встроенные системные инструменты не получится. Благо клиентских приложений, поддерживающих эту технологию, хватает. И они доступны на Windows, macOS, Linux, iOS и Android. В зависимости от количества подключений OpenVPN может быть бесплатным, но бизнес-клиентам придется заплатить.

Протокол находится в активной разработке, постоянно обрастает обновленными стандартами защиты и повышениями производительности.

PPTP

Point-to-Point Tunneling Protocol — старая технология, которая давно перешла в разряд винтажных и сейчас практически не используется. Была создана компанией Microsoft в 1999 году.

Протокол устанавливает стандартное двухканальное соединения типа PPP между устройствами, а потом передает данные через инкапсуляцию по методу Generic Routing Encapsulation. Параллельно с этим действует соединение по TCP-порту. Первое используется непосредственно для передачи информации, второе нужно для управления подключением.

PPTP сложен в настройке и в управлении. К примеру, из-за необходимости поддерживать сразу две сетевые сессии с трудом получается перенаправлять сигнал на сетевой экран. Из-за спецификаций GRE и других компонентов протокола страдает безопасность.

Несмотря на наличие поддержки MS-CHAPv2 и EAP-TLS для авторизации пользователей, PPTP остается небезопасным VPN-протоколом, не рекомендуемым к использованию для решения серьезных задач. Подобрать ключ и получить доступ к частной сети можно примерно за 23 часа с помощью профильного онлайн-сервиса.

В свое время эта технология обрела успех благодаря поддержке со стороны Microsoft и внедрению PPTP в Windows по умолчанию. Для настройки не требовались сторонние клиенты и программные инструменты, но в связи с появлением более надежных альтернатив в духе OpenVPN, популярность PPTP начала снижаться. Сейчас даже Microsoft рекомендует использовать продукты конкурентов и прекратить эксплуатировать PPTP ввиду его незащищенности и нестабильности.

Его все еще можно использовать для снятия региональных ограничений, так как обычно в этих случаях не приходится скрывать трафик и переживать за кражу личных данных.

SSTP

Secure Socket Tunneling Protocol — модифицированная версия PPTP. Эдакая надстройка старого протокола, которая должна была стать не только духовным продолжением ранее существовавшей технологии, но и исправлением всех ошибок, допущенных в «предыдущей версии».

Сколько-то заметной популярности протокол не сыскал. Доля на рынке VPN у SSTP такая же скромная, как и у предыдущей итерации протокола Microsoft. Но у него есть преимущество в виде отсутствия критических проблем с безопасностью. Таких зияющих дыр в нем нет и перехватить трафик гораздо сложнее.

Помогает SSL-шифрование. При подключении к SSTP вся информация отправляется через TCP-порт 443. Такой подход делает его полезным при необходимости создавать безопасные подключения со странами, где большая часть VPN-сервисов заблокирована или запрещена законом.

Многочисленные тестирования показали, что SSTP может передавать данные на высокой скорости (если канал свободен) и быстро восстанавливать соединение, если то неожиданно оборвалось. По этим показателям протокол стремится к OpenVPN, но не дотягивает ввиду некоторых ограничений технологии.

Для нормальной работы SSTP требуется свободный канал данных. Как только на нем появляется нагрузка (даже незначительная), скорость работы протокола резко падает и превращает используемый VPN-сервис в настоящую помеху.

Secure Socket Tunneling Protocol доступен на операционных системах Windows, Linux и BSD, но поддерживается ограниченным количеством сервисов. Их тяжело найти, а еще они зачастую обходятся дороже альтернатив. Отсюда и скромная аудитория SSTP, которая и не планирует расти в ближайшем будущем из-за продвинутости конкурентов.

IPsec

Internet Protocol Security представляет собой не одну технологию, а набор протоколов. Каждый из них помогает обеспечить безопасность информации, передаваемой по IP-сети. По сути, они не создавались для организации VPN-соединений, это одно из нескольких применений.

Прелесть IPsec заключается в его упрощенной настройке. Благодаря своей архитектуре и работе на сетевом уровне не возникает потребности в подключении сторонних клиентов. VPN на базе Internet Protocol Security можно «поднять» во всех операционных системах встроенными средствами – ч ерез параметры ОС. Это его главное преимущество над OpenVPN.

Безопасность IPsec достигается за счет работы двух механизмов.

- Authentication Header – ставит цифровую подпись каждой единице данных, передаваемой через VPN-соединение.

- Encapsulating Security Protocol – защищает целостность передаваемой информации и конфиденциальность пользователей протокола.

IPsec используется в тандеме с другими техническими решениями. Зачастую речь идет о комбинировании технологий IPsec и L2TP или об IPsec + IKEv2.

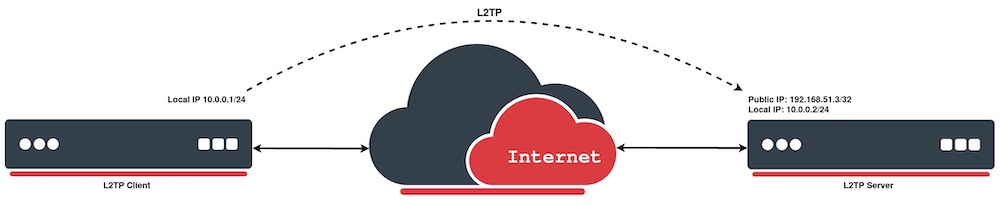

IPsec/L2TP

L2TP задумывалась как альтернатива PPTP. Проблема была в отсутствии механизмов шифрования данных и методов авторизации. Поэтому вместе с ней всегда подключали IPsec. Таким образом удавалось задействовать AES-алгоритмы шифровки данных. Из недостатков метода можно выделить сложности при работе с некоторыми брандмауэрами, они частенько блокируют соединения по порту 500.

А еще он медленный, потому что дважды за сессию инкапсулирует передаваемую информацию. Другие протоколы так не делают.

IPsec/IKEv2

Разработан командой разработчиков из Microsoft и Cisco, но имеет несколько вариаций с открытым исходным кодом, написанных независимыми программистами. IKEv2 хорош наличием поддержки Mobility and Multi-homing Protocol. Это делает его устойчивым к смене сетей, это поможет владельцам смартфонам оставаться на связи даже при выходе в сеть через VPN. Подключение к VPN-серверу не обрывается при смене роутера, к которому подключен гаджет или смене точки доступа во время поездок.

IKEv2 поддерживает методы шифрования AES, Blowfish и Camellia. В этом плане он не отличается от L2TP. Так что уровень защищенности от атак извне у них идентичный. Также он потребляет меньше ресурсов, чем условный OpenVPN, и от этого демонстрирует более высокую скорость передачи данных. По умолчанию поддерживается в Windows 7 и новее, в macOS Lion и новее, в iOS и в ряде смартфонов на базе Android.

WireGuard

Новое поколение VPN-протоколов. Разработчики называют его ускоренной, надежной и простой в управлении альтернативой OpenVPN и другим используемым технологиям. Какого-то конкретного мнения по поводу WireGuard пока выражено не было.

Известно, что в его основе лежит ворох технологий шифрования, бережно оберегающих каждый байт отправляемых данных. Используются Curve25519, ChaCha20, SipHash, BLAKE2 и Poly1305. Причем каждый из перечисленных типов криптографии берет на себя конкретную задачу. Допустим, Curve25519 необходим для обмена ключами, BLAKE2 занимается хэшированием информации, а Poly1305 задействуется для аутентификации.

WireGuard легковесный – о н состоит всего из четырех тысяч строк кода. Поэтому разработчики при желании могут быстро его исследовать, проанализировать и даже поменять что-то. Это открытый стандарт, как и OpenVPN. Эта легковесность распространяется и на пользовательский опыт – л юди охотно отмечают, что настроить WireGuard легче, чем остальные протоколы.

По результатом бенчмарков, WireGuard обгоняет лидеров рынка. Разрыв между WG и OpenVPN впечатляет. 1011 Мбит в секунду против 258 Мбит в секунду соответственно. С IPsec разница не такая большая, но она есть, и как раз в пользу WireGuard.

SoftEther

Недавняя разработка из Цукубского университета. Кроссплатформенный японский VPN-проект, который бок о бок с WireGuard стремится выйти на первые позиции, обойдя OpenVPN.

Хорош совместимостью с другими VPN-технологиями. Может работать в комбинациях с IPsec, EtherIP, L2TP. Из дополнительных функций предлагает: динамический DNS, встроенный фильтр пакетов, удобную панель управления и контроль над RPC через HTTPS. А еще он без проблем обходит чересчур бдительные брандмауэры, мешающие нормальной работе сети даже в безопасных условиях.

На SoftEther можно легко перебраться с OpenVPN за счет глубокой интеграции двух сервисов и функции клонирования в японском протоколе.

Так же, как OpenVPN и WireGuard, имеет открытый исходный код и распространяется бесплатно.

Сравнительная таблица протоколов

Закрепим новую информацию с помощью таблицы.

OpenVPN

PPTP

SSTP

IPsec

WireGuard

SoftEther

Создатели

Источник: timeweb.com

VPN-протоколы: IKEv2

Узнайте сильные и слабые стороны VPN-протокола IKEv2.

Гарантия возврата денег 30 дней

Что такое IKEv2?

IKEv2 — это сокращение от Internet Key Exchange Version 2. Этот VPN-протокол также известен как IKEv2/IPsec. Впрочем, IKEv2 никогда не используется без уровня шифрования IPsec, так что название обычно сокращают до IKEv2. Этот протокол считается более стабильным и менее ресурсоемким, чем OpenVPN, а также достаточно гибким. К сожалению, использовать его можно только с UDP, который блокируется некоторыми файрволами.

IKEv2 является одним из новейших протоколов и имеет значительные преимущества — например, скорость подключения. Он особенно хорошо подходит для мобильных устройств любых платформ.

В первую очередь ExpressVPN рекомендует использовать протокол Lightway, а затем уже OpenVPN и IKEv2. Протокол L2TP/IPsec, конечно, тоже использует шифрование, но его можно взломать и получить доступ к VPN-трафику.

- Безопаснее, чем L2TP/IPsec

- Медленнее, чем OpenVPN

Как настроить VPN-подключение через IKEv2

Узнайте, как изменить протокол в приложениях ExpressVPN на IKEv2

на Windows

Как работает IKEv2?

IKEv2 проверяет подлинность вашего устройства и VPN-сервера и согласовывает, какой метод обеспечения безопасности будет использоваться между ними. Во время этого процесса, известного как ассоциация безопасности, генерируются одинаковые ключи шифрования, используемые для шифрования и расшифровки всех данных, проходящих через VPN-туннель.

IKE работает на основе широко распространенных методов шифрования данных, таких как ISAKMP, SKEME или OAKLEY.

Как настроить IKEv2/IPsec

При использовании ExpressVPN нет необходимости настраивать IKEv2 или любой другой VPN-протокол. Если IKEv2 вам доступен, его можно будет выбрать в списке протоколов в настройках.

- Купите подписку на ExpressVPN на этой странице.

- Загрузите и установите приложение ExpressVPN на Windows или Mac.

- Откройте настройки и выберите протокол IKEv2.

- Пользуйтесь Интернетом как обычно.

Если вам нужна помощь, служба поддержки ExpressVPN доступна в онлайн-чате и по электронной почте.

Преимущества и недостатки IKEv2

- Один из самых быстрых VPN-протоколов. Быстрее, чем L2TP и PPTP.

- Высокий уровень безопасности, так как шифрование осуществляется с помощью высококлассных шифров, таких как AES и Camellia, а также 256-битных алгоритмов шифрования.

- Обеспечивает прочное и стабильное соединение, позволяя пользователям сохранять VPN-подключение при переключении между сетями.

- Единственный VPN-протокол, который поддерживается на устройствах BlackBerry.

- Поддерживается только на Windows, Mac и iOS — но не на Android и Linux.

- IKEv2 использует UDP-порт 500, что может привести к тому, что работа VPN будет нарушена файрволами или администраторами сетей.

IKEv1 против IKEv2

И IKEv1, и IKEv2 созданы на основе протокола IKE, используемого для установки ассоциации безопасности. Но качество VPN-подключения через IKEv2 лучше:

- IKEv2 обеспечивает более стабильное и надежное VPN-соединение, чем IKEv1, благодаря поддержке протокола MOBIKE (Mobility and Multi-homing Protocol).

- IKEv2 использует ключи шифрования для обоих концов VPN-соединения, поэтому является более безопасным, чем IKEv1.

- Благодаря встроенной функции обхода NAT, IKEv2 устанавливает соединение намного быстрее, чем IKEv1.

- IKEv2 потребляет меньше пропускной способности и требует меньше затрат на передачу данных.

IKEv2 в сравнении с другими типами VPN-протоколами

IKEv2 против IPsec

IKEv2 сам по себе является протоколом туннелирования и используется совместно с IPsec для обеспечения безопасности интернет-трафика. IKEv2 и IPsec работают вместе, образуя VPN-протокол, что означает, что нет необходимости их сравнивать.

IKEv2 против L2TP/IPsec

Протоколы IKEv2 и L2TP/IPsec обеспечивают одинаковый уровень безопасности, поскольку оба работают на основе IPsec. Но IKEv2 поддерживается меньшим количеством систем и программного обеспечения. При этом следует отметить, что для большинства пользователей это вовсе не проблема.

IKEv2 против OpenVPN

И IKEv2, и OpenVPN предлагают схожий уровень защиты и безопасности. Что касается скорости, IKEv2 должен быть быстрее OpenVPN из-за меньшего использования процессора. При этом менее вероятно, что OpenVPN будет блокироваться файрволами при подключении через TCP.

IKEv2 против WireGuard

Трафик WireGuard, как и трафик IKEv2, может блокироваться файрволами, поскольку он использует только UDP, который может быть заблокирован администратором вашей сети. Однако WireGuard всё еще находится в стадии разработки и должен пройти множество проверок безопасности.

Другие VPN-протоколы

Помимо стандартных протоколов, ExpressVPN предлагает вам протокол Lightway, превосходящий свои аналоги в плане скорости, надежности и безопасности. Попробуйте и убедитесь сами. Подробнее про Lightway.

Если вы не уверены, какой именно VPN-протокол стоит использовать, просто доверьтесь приложению ExpressVPN, которое подберет для вас лучший варианат автоматически.

Источник: www.expressvpn.com