Введение в AWS Identity и Access Management (IAM)

Перечень инструментов AWS Identity and Access Management (IAM) включает настройку доступа к облачным сервисам. Там же указывается, при каких условиях его предоставлять. Такой функционал доступен всем пользователям без дополнительной оплаты, но для подключения требуется регистрация в AWS и предварительный вход с учетными данными.

С термином IAM связан другой – Identity Management. Он и означает управление всеми аккаунтами, зарегистрированными в облачном сервисе независимо от разработчика. Но в рамках использования ресурсов Амазон чаще применяют именно IAM. Ряд компаний, например Gartner, KuppingerCole и Forrester, разделяют систему на две области: User Administration and Provisioning (UAP) и Identity and Access (IAG).

Первая представляет собой сочетание технологий администрирования и аналитики и является как бы «фундаментом» IAM. Второй же модуль включает комплексные программные инструменты для контроля корректности идентификации, предоставления прав доступа, эффективного и безопасного управления правами. Полноценная система IAM обязательно должна включает оба элемента.

Доступ к ресурсам с помощью IAM

Как это работает

Благодаря политикам Amazon IAM арендатор ресурсов свободно управляет разрешениями для сотрудников и систем, выдавая требуемые привилегии. Например, можно подключать персонал только на время рабочей смены, перечень разрешений внутри каждого доступа настраивается раздельно. Система IAM по умолчанию блокирует его, чтобы исключить риски подключения посторонних.

- Инструменты контроля обеспечивают информационную безопасность, которая актуальна даже для небольших компаний.

- Взлом аккаунта отдельно взятого сотрудника не приводит к краху системы, потому что при таком входе злоумышленник получит доступ только к ограниченным ресурсам.

- Помогает в управлении автоматическое управление жизненным циклом паролей и их групп, фиксация инцидентов, выгрузка подробных отчетов.

Решение защищает от неправомерного или избыточного доступа сотрудника (посторонних), когда речь идет о базах с персональными данными, корпоративной информации, представляющей ценность для конкурентов. Такой подход практически приравнивает облачные ресурсы к локальным, закрытым от общего доступа.

Примеры использования

Типовой вариант пользы от внедрения технологии – часто предприятия имеют централизованные хранилища информации, где содержатся файлы исключительно внутреннего назначения, включая предназначенные строго для определенных должностей. Если включить к ним доступ всем подряд, возникают риски, что рядовой сотрудник скопирует данные на локальный накопитель и предоставит доступ неограниченному количеству людей

Контроль доступа управляется через создание правил. Именно в них определяют тип соединения и действие, разрешенные конкретному аккаунту. Например, открывается доступ к определенным API для автоматизированной работы с сервисами AWS IAM или определяется перечень ресурсов, которые открыты конкретному пользователю.

AWS — Использование IAM, создание Users, Groups и Access Keys

- IAM Access Analyzer – принцип «минимальных привилегий», когда разрешения выдаются точечно, исходя из текущих потребностей.

- AWS Organizations – политика управления сервисами SCP позволяет организовать выдачу одинаковых ролей внутри организации, отдельных подразделений.

- ABAC, или контроль доступа на основе атрибутов – детализированный пакет атрибутов для точного определения разрешений в зависимости от рабочей роли сотрудника.

Простой набор функций делают IAM-системы весьма удачным решением для развертывания корпоративной IT-инфраструктуры. Подобные возможности предоставляются на базе провайдера cloud.timeweb.com . Безопасность облачных систем – основа их популярности, ведь предприятиям приходится доверять внешним ресурсам коммерческую информацию.

В чем разница между элементами безопасности IAM

При настройке инструментов AWS Identity and Access Management нужно понимать разницу между пользователями, группами и ролями. Все перечисленные элементы создаются и управляются через IAM, но политики безопасности у них несколько разные. Так, любой пользователь представляет собой учетную запись, внутри которой предоставляется доступ отдельному пользователю к оплаченным ресурсам AWS. В зависимости от настроек он может просматривать или администрировать их.

Разрешения можно назначать каждому пользователю, но лучше это делать при помощи «группы», т.к. часто речь идет о нескольких аккаунтах с одинаковым функционалом. Если заранее настроить типовые роли, при появлении в системе нового будет достаточно включить его в нужную группу. И тому автоматически будут заданы необходимые параметры. Чуть сложнее работает назначение прав для определенных ролей.

Они тоже представляют собой объекты, по свойствам схожие с группами. Но связаны они уже не с конкретными пользователями, а назначаются интерактивно на каждый запускаемый экземпляр. Это делает систему безопасности максимально гибкой, позволяет давать временные разрешения за счет предоставления роли. Работа происходит без сохранения ключей доступа на локальных носителях, а права могут меняться буквально каждую сессию.

IAM-пользователи

При создании первой учетной записи она автоматически получает права администратора вместе с доступом ко всей среде. Использовать ее в повседневной работе не рекомендуется, лучше сделать новый аккаунт с необходимыми привилегиями под конкретные задачи. Если требуется несколько однотипных пользователей, есть смысл сразу объединять их по тематическим группам. Лишние же удалять, чтобы исключить доступ к AWS, например, бывших сотрудников.

Процедура создания пользователя:

- Зайти в «Управление доступом к идентификационным данным» в разделе «Безопасность и идентификационные данные».

- Выбрать пункт «Пользователи» -> «Создать новых пользователей».

- Ввести имена учетных записей с учетом ограничения в 64 символа.

- Поставить флажок на REST или Query, если для аккаунта требуется поддержка API AWS.

- Кликнуть кнопку «Создать».

Все, можно убедиться в появлении нового пользователя в списке и перейти к заданию пароля. Нужно выбрать аккаунт и далее «Действия пользователя» -> «Управление паролем». Здесь можно как разрешить Amazon IAM сгенерировать его, так и задать комбинацию самостоятельно. Независимо от выбора пользователю будет предложено заменить пароль при первом входе в аккаунт. Поэтому остается кликнуть «Применить» и отправить ссылку-приглашение.

IAM-группы

Применение групповой настройки разрешений доступа к ресурсам AWS IAM считается передовой практикой с точки зрения управления. Когда администратор меняет роли или какие-либо иные настройки, достаточно внести изменения в определенную группу, и они одновременно применятся ко всем пользователям, включенным в нее. Также возможен перенос из одной группы в другую, если сотрудник был перемещен из отдела в отдел.

Процедура создания группы:

- Выбрать «Группы» -> «Создать новую группу».

- Ввести наименование новой группы и перейти дальше.

- Пометить разрешения, какие требуется добавить.

- Перейти дальше и кликнуть «Создать».

Важно учитывать, что система имеет ограничение в 100 групп. После их создания нужно подключить пользователей. Последнее выполняют так – при выборе группы кликают на «Добавить пользователей в группу», далее «Выбрать пользователей» и «Добавить пользователей». В сводке появится список тех, кто теперь состоит в указанном «сообществе».

IAM-роли

Теперь подробнее о последнем элементе – ролях. Их назначают «мимо» пользователей, для определенного экземпляра вроде EC2. При обращении по API с применением ролей система access management не требует наличия ключа доступа. Такой подход заметно увеличивает безопасность, потому что внешние ресурсы не получают доступ к локальным накопителям с информацией. Из ограничений стоит отметить только возможность использовать до 250 ролей в одной учетной записи.

Процедура создания роли:

- Зайти в раздел «Сервис IAM» -> «Роли».

- Выбрать «Создать новую роль» -> «Введите имя роли»

- Указать интересующие варианты и сохранить изменения.

Важно учитывать, что после запуска экземпляра нельзя изменить текущую роль. Придется сначала остановить работу и задать нужные корректировки. И только затем запускать новый экземпляр с требуемыми параметрами. В зависимости от ситуации, возможно, будет лучше, если создать AMI существующего экземпляра и активировать новый с его помощью.

Выводы

Система AWS IAM предоставляет довольно гибкие условия настройки безопасности. Главное, не ограничиваться минимальным набором функций, а использовать все возможности – группы и роли. Есть еще и поддержка многофакторной аутентификации MFA, добавляющей еще один уровень безопасности, например, для автоматической активации мобильных устройств без ввода логина и пароля.

Источник: timeweb.cloud

Что такое Identity and Access Management (IAM)?

Identity and Access Management (IAM) называется управление непрерывным жизненным циклом учетных записей и прав доступа ко всем информационным ресурсам предприятия: как в корпоративных центрах обработки данных, так и в облаке. Эта функция является основой обеспечения безопасности облака, поскольку она выполняет аутентификацию пользователей и регулирует доступ к системам, сетям и данным.

Cloud Identity Manager предоставляет пользователям доступ и права на пользование самыми разными локальными и облачными приложениями и сервисами. Компании также могут использовать стратегию нулевого доверия для идентификации пользователя.

Облачные сервисы управления идентификационными данными используют интеграцию с открытыми стандартами для сокращения накладных расходов и снижения затрат на обслуживание. Этот процесс включает в себя проверку идентификационных данных пользователей и связанных с ними прав доступа к конкретной системе. Решения IAM предоставляют инструменты для управления цифровой идентификацией пользователей и обеспечения надлежащего доступа к ресурсам компании. Эти решения позволяют администраторам отслеживать действия пользователей, создавать отчеты об этих действиях и применять политики для обеспечения соответствия требованиям.

Что такое управление учетными записями?

Управление учетными записями включает в себя решения для обеспечения жизненного цикла учетных записей, управления доступом, а также службы каталогов. Управление учетными записями помогает компаниям усилить безопасность, облегчить контроль за соблюдением нормативных требований и использовать возможности для бизнеса, связанные с доступом к мобильным приложениям и социальным сетям.

Что такое контроль учетных записей?

Системы контроля учетных записей управляют активацией и деактивацией учетных данных и предоставляют подробную аналитику, служащую основанием для дальнейших действий в отношении прав пользователей с высоким риском. Функции самообслуживания позволяют пользователям инициировать адаптацию приложений для локальных и облачных приложений с помощью Rest API и различных соединителей.

Системы контроля идентификационных данных обеспечивают быстрый сбор существующих идентификационных данных и связанных с ними прав и ролей для более быстрой адаптации. Процессы соответствия требованиям ускоряются за счет сертификатов на основе времени, события или организации. Оценки в основном включают чувствительные права, связанные с высоким риском, или цели, связанные с соблюдением нормативных требований (например, SOX и GDPR). Система контроля идентификационных данных постоянно сканирует предприятие, чтобы выявить и исправить политики, влияющие на разделение обязанностей.

Что такое управление доступом?

Системы управления доступом выполняют комплексную многофакторную аутентификацию (MFA) пользователей с учетом рисков, а также реализуют механизм единого входа (SSO), объединяющий идентификационные данные и системы из облачных и локальных решений. Благодаря функции управления доступом компании могут гибко управлять доступом к существующим корпоративным платформам и поддерживать переход в облако. Функция управления доступом гарантирует, что политики будут следовать за пользователем, независимо от устройства и местоположения, чтобы обеспечить безопасный доступ к данным в любом месте, в любое время и с любого устройства. Функции управления доступом обеспечивают адаптивную аутентификацию, снижая риск за счет повышения требований к входу в систему для пользователей в зависимости от устройства, местоположения и поведения, если доступ считается сопряженным с высоким риском. Эти контекстно зависимые политики и возможности авторизации разработаны для устранения угроз безопасности чувствительных данных.

Что такое служба каталогов?

Сервисы каталогов предоставляют несколько вариантов развертывания и позволяют независимым поставщикам программного обеспечения включать каталог в свои приложения. Унифицированный каталог обеспечивает гибкую масштабируемость для поддержки роста без выделения избыточных ресурсов и может легко расширяться, не влияя на существующий сервис. Сервисы каталогов обеспечивают архитектурную гибкость и оптимизацию, ускоряют проекты управления идентификационными данными и развертывание приложений и снижают общую стоимость владения.

Почему IAM имеет такое значение?

IAM — важнейший инструмент защиты корпоративных ресурсов от угроз кибербезопасности. Системы IAM обеспечивают согласованность правил и политик доступа пользователей во всей компании, а также гарантируют, что права на ресурсы будут правильно и точно применяться в случае изменения ролей пользователей в компании.

Без автоматического мониторинга ресурсов и активностей, компании становятся уязвимыми к утечкам учётных записей и данных. Это часто подвергается риску из-за проблем с чрезмерно привилегированными правами доступа, управление которыми не выстроено должным образом. IAM — важный инструмент для облачных сред, позволяющий обеспечивать согласованный доступ между локальными центрами обработки данных и многочисленными облачными решениями. Чтобы предотвратить атаки с использованием скомпрометированных учётных записей, компаниям нужна стратегия IAM, позволяющая лучше контролировать пользователей и их действия.

Ключевые функции IAM

Решения IAM обеспечивают управление доступом на основе ролей, позволяя администраторам регулировать доступ к системам или сетям для отдельных пользователей. Основная цель решения — сбор информации о пользователях, управление идентификационными данными пользователей и оркестрация привилегий доступа с оглядкой на жизненный цикл этих данных. Ключевые функции включают:

- Обеспечение жизненного цикла учетных записей: управление жизненным циклом учетной записи пользователя, включая его права и инициализацию.

- Управление доступом: управление унифицированными политиками доступа, зачастую с применением Single Sign-on и многофакторной аутентификации (MFA).

- Служба каталогов: централизованное и консолидированное управление и синхронизация учетных данных.

- Инициализация пользователей: автоматизация создания и назначения новых учетных записей пользователей.

- Аналитика идентификационных данных: Применение машинного обучения для обнаружения и предотвращения подозрительных действий с идентификационными данными.

- Единый вход или Single Sign-On (SSO): объединение пароля пользователя и учетных данных в единой учетной записи с надежным паролем для упрощения доступа к сервисам.

- Многофакторная аутентификация (MFA): более сложная аутентификация в форме дополнительных элементов управления аутентификацией, что позволяет гарантировать подлинность пользователей и снизить риск кражи учетных данных.

- Аутентификация на основе рисков: использование алгоритмов для расчета рисков действий пользователей. Блокирование действий с высоким уровнем риска и сообщение о них.

- Контроль и администрирование идентификационных данных (IGA): снижение риска, связанного с чрезмерным доступом и привилегиями, благодаря контролю прав.

Преимущества IAM

Основные преимущества IAM связаны с автоматизацией, безопасностью и управлением. Вместе эти возможности могут повысить конкурентоспособность компании и повысить гибкость бизнеса.

Автоматизация систем IAM позволяет повысить эффективность работы за счет сокращения времени и ресурсов, необходимых для ручного управления доступом пользователей, при одновременном снижении риска человеческой ошибки. Благодаря простому процессу управления идентификационными данными в облаке решение IAM обеспечивает для компании интеграцию согласованных средств управления доступом к данным, которые можно использовать в различных локальных, мобильных и облачных сервисах.

Это способствует более тесному сотрудничеству и более глубокому пониманию бизнеса. Благодаря хорошему управлению идентификационными данными IAM также обеспечивает лучший контроль над доступом пользователей, что снижает риски утечки данных. Сегодня компании все чаще применяют методы удаленной работы, а это при отсутствии надлежащего регулирования подвергает риску ИТ-ресурсы. Системы IAM защищают компании и помогают им соответствовать меняющимся бизнес-моделям, повышая их динамичность.

Как Oracle помогает решать задачи с помощью IAM и облака?

Oracle Identity Management обеспечивает эффективное управление непрерывным жизненным циклом идентификационных данных пользователей и доступом пользователей для всех ресурсов предприятия локально и в облаке. Задачи идентификации оптимизированы за счет снижения необходимости повторения изменений пользователей, ролей и групп сквозь различные среды. Платформа Oracle Identity and Access Management предоставляет масштабируемые решения для управления идентификационными данными (identity governance), управления доступом, а также службы каталогов. Платформа Oracle помогает компаниям усилить безопасность, упростить соблюдение нормативных требований и использовать возможности для бизнеса в облаке и корпоративных системах. Oracle предоставляет решения для идентификации и доступа, разработанные, чтобы помочь компаниям в переходе к облачным технологиям, независимо от того, ориентированы они на облачные вычисления или поддерживают разнообразную экосистему сервисов в собственном центре обработки данных.

Источник: www.oracle.com

На что необходимо обратить внимание при внедрении IAM-системы

IAM-системы (Identity and Access Management) обеспечивают централизованную аутентификацию для бизнес-приложений и управление учётными данными. Успех построения систем централизованной аутентификации достигается за счёт грамотной организации внедрения. Опишем нюансы этого процесса.

- Введение

- Необходимость доработки ИС для поддержки используемых протоколов аутентификации

- Какие сессии пользователей прекращать и каким образом

- Используем многофакторную аутентификацию

- Учитываем сценарии работы системы

- Построение единого каталога пользователей

- Что внедрять сначала: IDM или IAM?

- Внедрение IAM-системы — это постановка новой практики

- Выводы

Введение

Одним из решений для снижения рисков в ИБ, связанных с парольной аутентификацией, а также для уменьшения количества заявок в службу техподдержки, обусловленных операциями с паролями, может быть внедрение в компании подхода Single Sign-On (SSO). Благодаря SSO можно пройти аутентификацию один раз, а затем получать доступ к защищённым ресурсам без необходимости повторно вводить учётные данные. При этом первый вход в систему выполняется с использованием многофакторной аутентификации. Для реализации подхода Single Sign-On крупные компании строят системы централизованной аутентификации на базе решений класса Identity and Access Management (IAM).

При подготовке этой статьи мы сопоставили ведущие практики и рекомендации со своим опытом внедрения IAM-решений, выбрали основные темы, которым не всегда уделяется должное внимание, но которые существенно влияют на общий успех построения систем централизованной аутентификации.

Основные рекомендации:

- Проведите «инвентаризацию» всех задействованных информационных систем (ИС) на предмет возможности интеграции с IAM-решениями, составьте планы по доработке этих систем и определите очерёдность их подключения к IAM.

- Реализуя функциональность Single Sign-On, не забудьте о Single Logout.

- Проработайте различные сценарии аутентификации в зависимости от типа пользователя, устройства, с которого осуществляется доступ, местонахождения пользователя, типа приложения.

- Если информация о пользователях у вас находится в разных хранилищах, проработайте вопросы построения единого каталога пользователей.

- Если думаете, с чего начать — с IDM или IAM, — начните с IAM.

Ключевая рекомендация:

- Построение системы централизованной аутентификации — это не внедрение софта, это постановка новой практики. Здесь в приоритете не скорость, а направление и непрерывное совершенствование системы. Не пытайтесь сделать систему наскоком, делайте «по кусочку».

Необходимость доработки ИС для поддержки используемых протоколов аутентификации

При построении системы централизованной аутентификации вам, вероятнее всего, придётся дорабатывать свои информационные системы. Наиболее часто встречающейся доработкой является обеспечение поддержки протоколов аутентификации SAML, OpenID Connect, OAuth 2.0.

Что делать на этапе подготовки к проекту? Необходимо обследовать планируемые к подключению ИС на предмет наличия там поддержки указанных протоколов, а также, если её нет, возможности доработки систем под нужды проекта. Часто случается, что внутри компании нет компетенции по доработкам или продукт может дорабатываться только вендором; этот нюанс может существенно повлиять на бюджет и сроки проекта. После обследования ИС составьте список очерёдности их подключения к IAM. В первую очередь стоит подключать те, которые уже готовы к интеграции и не нуждаются в доработке.

Какие сессии пользователей прекращать и каким образом

Во время построения системы централизованной аутентификации основной фокус направлен на обеспечение входа в приложения. При этом часто вопросу выхода уделяется значительно меньше внимания, а иногда про него просто забывают. Однако обеспечение корректного выхода в некоторых случаях может быть сложнее, чем разработка функциональности входа. Это происходит потому, что необходимо учитывать различные типы сессий пользователей.

При входе в приложения с помощью системы централизованной аутентификации пользователь имеет отдельные сессии в каждом приложении и отдельный сеанс в системе централизованной аутентификации. При этом запуск процесса выхода из приложений может произойти по разным причинам. Например, это может быть нажатие кнопки «Выйти» в каком-то из приложений или на странице системы централизованной аутентификации. Помимо того что пользователь может сам выйти из приложения, администратор может прекратить его сеанс в приложении или в системе централизованной аутентификации. Другая вероятность состоит в том, что сеанс пользователя истекает, если тот бездействует или находится в системе слишком долго.

В связи с этим важно принимать во внимание, какие сессии пользователей прекращать (или не прекращать) при наступлении указанных событий. Отвечает ли требованиям вариант, когда при наступлении любого из перечисленных событий в любом приложении прекращаются все сессии пользователя? Или необходимо прекращать сеансы выборочно в зависимости от события и типа приложения?

Также не стоит забывать о проработке вопроса о том, куда отправлять пользователя после выхода, на какую страницу. Если вы, например, отправляете пользователя на домашнюю страницу приложения, которая переадресует его на систему централизованной аутентификации, в которой у этого же пользователя всё ещё есть действующий сеанс, он будет возвращён обратно в приложение с созданным для него новым сеансом. Соответственно, вы получите увеличение запросов в службу поддержки с жалобами на то, что выход из системы не работает.

Не думайте только о Single Sign-On: не забывайте о Single Logout. Уделите этому вопросу достаточно внимания на этапе проектирования системы централизованной аутентификации.

Используем многофакторную аутентификацию

В системах централизованной аутентификации с реализованной функциональностью единого входа (Single Sign-On) пользователь предъявляет свои данные однократно. После успешной аутентификации ему обеспечивается сквозной доступ во все подключённые приложения. Вполне логично, что первичная аутентификация должна выполняться более надёжными способами. Это достигается с помощью многофакторной аутентификации для первого входа.

В случае если использовать многофакторную аутентификацию для всех пользователей не представляется возможным, необходимо провести ранжирование подключённых приложений по степени критической значимости. Тогда, используя для первого входа пароль, пользователь будет иметь доступ к некоторым малозначимым приложениям. При необходимости доступа ко значимому приложению система централизованной аутентификации попросит пользователя предъявить дополнительный фактор аутентификации, тем самым повышая уровень доверия к его сессии.

Именно поэтому так важно предусмотреть многофакторную аутентификацию на ранних этапах. Вполне возможно, вам придётся немного расширить бюджет проекта по построению системы централизованной аутентификации для закупки оборудования и ПО, обеспечивающего «многофакторку».

Учитываем сценарии работы системы

При проектировании системы централизованной аутентификации необходимо учитывать всё многообразие сценариев, которые могут возникнуть при работе системы.

Зачастую сценарии можно разбить на следующие категории:

- Тип пользователя (работник компании, клиент компании, работник компании-партнёра, подрядчик и т. д.).

- Устройство пользователя (стационарный компьютер, ноутбук, смартфон и т. д.).

- Местонахождение пользователя (офис, дом и т. д.).

- Тип доступа (веб, VPN, клиентское приложение и т. д.).

- Тип ресурса или приложения (корпоративное приложение, ресурсы партнёрской компании и т. д.)

Каждый отдельный сценарий может содержать как одну категорию, так и несколько.

На этапе проектирования системы централизованной аутентификации необходимо определить релевантные для вашей ситуации сценарии. Затем для каждого сценария решается, какой способ в системе централизованной аутентификации будет для него использоваться. Так, для внешних пользователей вполне возможна аутентификация с помощью социальных сетей. Для сотрудников компаний-партнёров вы, вероятно, предпочтёте настроить доверительные отношения между вашими системами централизованной аутентификации. Тогда работники компаний-партнёров будут аутентифицироваться «у себя» и получать доступ к вашим ресурсам.

В целом, сначала спроектируйте функциональную часть без привязки к какому-то программному продукту. Продукт вы выберете на следующем шаге.

Построение единого каталога пользователей

Служба каталогов (LDAP) является значимой частью инфраструктуры для аутентификации пользователей. Системы централизованной аутентификации используют службу каталогов в качестве хранилища информации о пользователях. Для работы системы SSO крайне рекомендуется иметь единое хранилище такой информации.

Если у вас крупная компания и пользователи раскиданы по разным службам каталогов, посмотрите, насколько трудно будет реализовать единое хранилище учётных записей. Если это «подъёмная» задача, то создайте этот единый каталог и дайте системе аутентификации с ним работать. Принцип разделения обязанностей, когда каждый занят своим делом, работает тут лучшим образом: каталог хранит пользователей, а система аутентификации удостоверяет личности, не заботясь о соотнесении (маппинге) учётных записей из разных каталогов.

Используйте несколько каталогов, когда есть значительные ограничения на построение единого каталога. Например, по корпоративным политикам безопасности нельзя делать так, чтобы во внутреннем каталоге (обычно это Active Directory) находились записи внешних пользователей. Тогда рядом с AD ставится отдельный каталог, в котором ведутся учётные записи для таких лиц.

В этом случае функция IAM-систем, позволяющая использовать информацию о пользователях из нескольких каталогов, вам в помощь. Но не надо пытаться внутри системы аутентификации её силами объединять данные из нескольких десятков доменов, не имеющих доверительных отношений. Пусть каждый функциональный компонент занимается своим делом.

Что внедрять сначала: IDM или IAM?

Правильного или неправильного ответа на этот вопрос нет. Принято считать, что следует начать с IDM. Логика проста: надо навести порядок в учётных записях и правах доступа, а потом уже браться за аутентификацию.

Но всё же мы предлагаем начать с IAM-решений и служб каталогов. Почему? Проекты IDM, как правило, являются долгими и помимо внедрения технологии включают в себя автоматизацию множества бизнес-процессов, а зачастую — и их изменение. Понимание принципов работы бизнес-процессов, обсуждение их изменения, само изменение — всё это требует времени. В итоге проекты по IDM могут растянуться на годы, и может так случиться, что вам уже будет не до централизованной аутентификации.

Реализация платформы IAM обычно требует меньше времени. Разве не имеет смысла начинать работу над более коротким проектом для получения результата? К тому же, выполнив проект по IAM, вы сможете лучше подготовиться к проекту по IDM. Например, в ходе обоих проектов происходит подключение одних и тех же информационных систем, только в проекте IAM — с целью аутентификации, а в IDM — для управления учётными записями. Эти темы граничат друг с другом, и уже на этапе предварительного обследования информационной системы на проекте IAM могут выясниться требования по их доработке и для проекта IDM.

Начиная обсуждать в своей организации IDM, неплохо бы уже иметь функционирующую IAM-систему.

Внедрение IAM-системы — это постановка новой практики

В целом, к построению системы централизованной аутентификации не стоит подходить как к простому внедрению софта. По сути, вы не разворачиваете софт, а в рамках компании выстраиваете новую практику. Для её успеха необходимы не только софт и «железо», но новые компетенции в вашей команде, изменение организационных процессов.

Построение практики централизованной аутентификации меняет жизнь пользователей ваших информационных систем, эксплуатационного персонала. Да, рядовым пользователям вряд ли надо будет учиться чему-то новому. Исключением может быть случай, если вы вместе с IAM-решением стали использовать многофакторную аутентификацию. Тогда пользователей надо будет обучить работе с устройствами аутентификации.

Гораздо сложнее обстоят дела, например, с владельцами информационных ресурсов. Им необходимо понимать, что теперь их приложения должны обращаться за аутентификацией в новую централизованную систему. Новые приложения должны будут проектироваться уже исходя из требований по интеграции с ней.

Информацию об изменениях необходимо будет донести до владельцев систем, снабдить их сведениями, которые помогут им перейти на новую практику. Для ИТ-инфраструктурщиков добавится новый критический сервис, отказ которого может парализовать работу всей компании. Это, естественно, потребует соответствующих изменений в работе и компетенциях эксплуатационного персонала.

В связи с этим к построению системы централизованной аутентификации применимы основные рекомендации по постановке практик. Не пытайтесь сделать всё в один момент. Например, не старайтесь подключить к системе все приложения сразу. Возьмите несколько систем, потренируйтесь на них. Не надо пытаться охватить все сценарии работы сразу.

В приоритете — не скорость, а направление и непрерывность совершенствования системы. Не ждите немедленных успехов: это — новый образ жизни, а не какое-то разовое мероприятие.

Выводы

Система централизованной аутентификации на базе IAM-решений является критической системой в ИТ-ландшафте множества компаний. Любой сбой в её работе может привести к тому, что множество бизнес-приложений окажутся недоступными для пользователей.

Однако выгоды, которые можно получить в результате, перевешивают эти риски. Потому не стоит бояться внедрять их у себя в компании. На рынке достаточно достойных IAM-решений, и к текущему моменту уже накоплена практика их внедрения. Дорогу осилит идущий. Дерзайте!

Источник: www.anti-malware.ru

ECU. Доступно о IAM (Ignition Advance Multiplier)

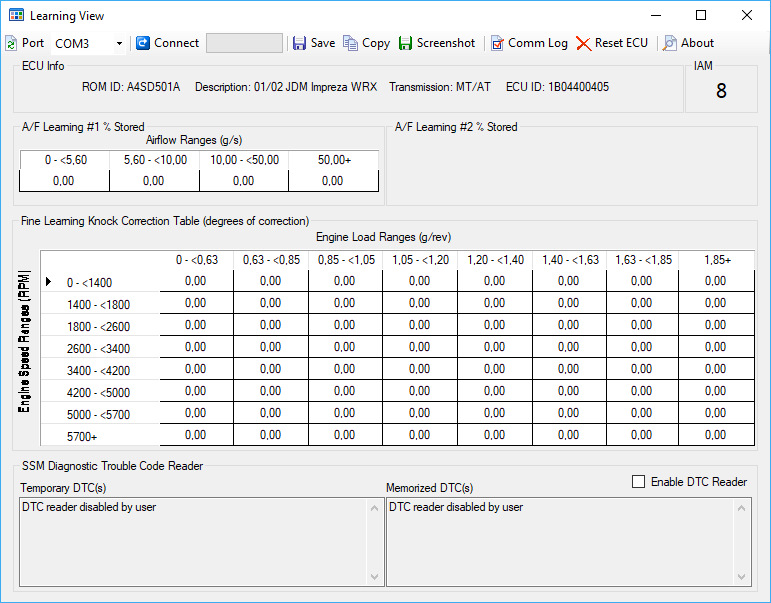

Не меньше чем пол года назад я решил заняться выявлением причины такого высокого расхода топлива и при попытке проконсультироваться у более-менее разбирающихся в этом сообщников был послан за показаниями многим известной среди владельцев турбо-субару программы LearningView.

Программа LearningView

Данная программа через диагностический интерфейс вытягивает из ECU такие важные показатели, как Ignition Advance Multiplier (IAM) — множитель зажигания, A/F Learning #1 — долгосрочные коррекции соотношения воздух/топливо и Fine Learning Knock Correction — мягкие коррекции по детонации. К слову, есть и другие инструменты, которые позволяют увидеть эти показатели, но нужно признать — на первом этапе LearningView является наиболее удобным как минимум по причине того, что не содержит лишней информации, а всё что нужно для диагностики AFR собрано в одном окне.

Самый важный показатель из представленных в программе это IAM, в нём я и решил более подробно разобраться на этот раз.

Ignintion Advance Multiplier (IAM) или Множитель зажигания

Множитель представляет из себя атомарное число, а не таблицу или какую либо другую структуру данных. Иными словами — все отсылки к IAM в коде ECU ведут всегда по одному и тому же адресу не зависимо от нагрузки, оборотов и прочих признаков, как это происходит в случае с выбором базового значения угла опережения зажигания и множества других значений. Возможно для кого-то это очевидно, но у меня в первые разы использования LearningView и попыток мониторинга значения параметра IAM были сомнения, так что предыдущий абзац для таких как я — не имеющих скила работы с ECU и его микропрограммным обеспечением.

В случае если ECU имеет 16-битную архитектуру то показатель IAM может принимать значения от 0 до 16. В случае же с ECU имеющими 32-битную архитектуру — показатель IAM может принимать значение от 0 до 1 и не целые значения между этими цифрами. У меня ECU 16-битный, поэтому и рассматривать в дальнейшем IAM я буду с точки зрения 16-битной архитектуры, но насколько мне известно — существенных отличий в 32-битной архитектуре нет.

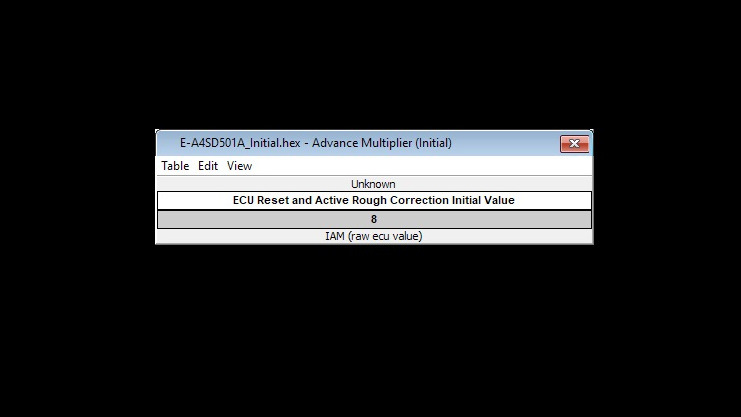

Значение показателя IAM при отключении зажигания сохраняется, но его можно сбросить до значения по умолчанию, оно берется из таблицы Advance Multiplier (Initial). Для 16-битных ECU чаще всего это значение равняется 8.

Advance Multiplier (Initial)

В случае если при работе двигателя ECU не фиксирует наличие грубой детонации, то значение всегда будет равняться 16 или будет пошагово увеличиваться до этого числа — если ранее был произведен сброс ECU. При таком значении ECU будет предотвращать случайные детонации с помощью мягких коррекций (FLKC), а IAM использоваться не будет. Режим мягких коррекций примечателен тем, что ECU препятствует детонации с помощью точечных коррекций итогвого УОЗ — в зависимости от текущих оборотов и нагрузки на двигатель.

Если же ECU обнаружил детонацию и не смог её устранить с помощью мягких кореркций (FLKC), то он переходит в режим грубой коррекции и начинает использовать IAM для расчёта итогового угла опережения зажигания. В этом режиме ECU так же может изменять значение показателя IAM в зависимости от обстоятельств, о которых я напишу ниже. Грубая коррекция примечательна тем, что УОЗ, в отличии от мягкой коррекции, изменяется глобально, для любых режимов работы двигателя.

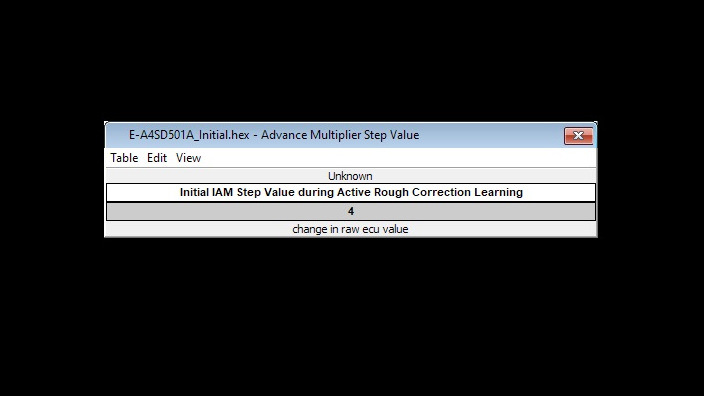

При переходе в режим грубой коррекции или запуске двигателя после сброса ECU значение показателя IAM изначально изменяется с шагом 4 (это значение берётся из таблицы Advance Multiplier Step Value). Если IAM продолжает увеличиваться, то только на эту величину. Таким образом, если был выполнен сброс ECU и в режиме грубой коррекции (а после сброса ECU всегда начинает работать в режиме грубой коррекции) он не фиксирует появление детонации, то значение IAM сначала будет равняться 8, потом 12, затем 16 и при соблюдении определенных условий ECU перейдёт в режим мягкой коррекции. Если же IAM уменьшается, то в первый раз уменьшение происходит так же на 4, но в дальнейшем уже используется шаг 2 (половина от величины Advance Multiplier Step Value) как для уменьшения, так и для увеличения множителя.

Advance Multiplier Step Value

Допустим, мы решили помониторить IAM, совершили тестовую поездку и считали показания с помощью программы LearningView. Программа отображает величину показателя IAM и другие показатели, разберём значение IAM:

16. На протяжении мониторинга детонация либо вовсе отсутствовала, либо проявлялась не значительно и не имела систематического характера. ECU подавляет такие случайные детонации в режиме мягкой коррекции (FLKC). При таком значении IAM, важно удостовериться, что таблица мягких коррекций имеет хотя-бы небольшие корректировки, отличные от 0 — это будет свидетельствовать о том, что ECU перешел в режим мягкой коррекции и работал в этом режиме некоторое время, в противном случае лучше провести повторный мониторинг с использованием логгера.

12. Присутствуют небольшие системные проявления детонации, возможно топливо плохого качества, возможно — топливовоздушная смесь и ещё с десяток возможных причин. При таком значении как минимум нужно взять это на контроль и проследить за показаниями после смены топлива или изменения других обстоятельств, которые могли на это повлиять. Но лучше провести повторный мониторинг с использованием логгера, так как в течение поездки IAM мог быть и ниже.

10, 14. Всё то же самое, что и в предыдущем абзаце, но ситуация потенциально более плачевна. ECU фиксирует систематические не случайные проявления детонации и не может их подавить за один цикл изменения IAM, что то явно сломано.

8. Это либо стартовое значение из таблицы Advance Multiplier (Initial) и в данном случае нужно продолжить мониторинг, либо уже результат коррекции множителя — в таком случае смотрите пункт ниже.

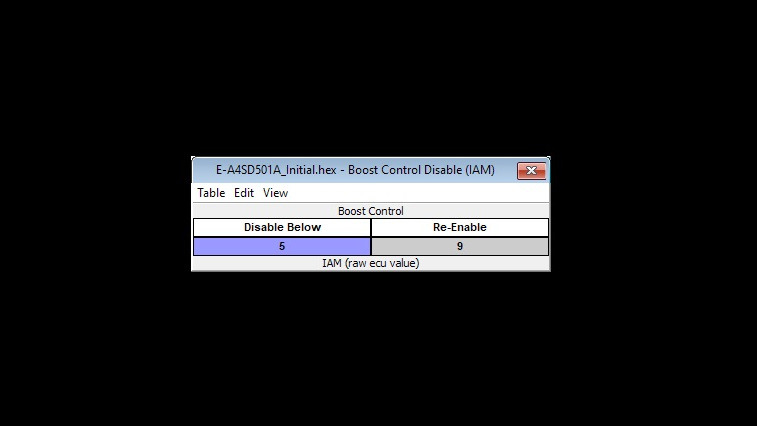

6, 4, 2, 0. При таком IAM происходит ощутимое снижение мощности двигателя. В некоторых случаях ECU переходит в аварийный режим и отключает управление наддувом. В аварийном режиме актуатор турбины работает исключительно на пружине, а максимальный избыток на впуске примерно 0,5 бар. Значения при которых происходит отключение управления наддувом хранятся в таблице Boost Control Disable (IAM). В моей прошивке указаны следующие значения:

Boost Control Disable (IAM)

Управление наддувом отключается когда значение IAM опускается до 4 (в таблице указано «меньше чем 5») и включается только тогда, когда значение вырастет до 9 или более.

При мониторинге показателя IAM важно видеть не только то значение, которое установилось на момент окончания испытаний, но и как можно больше промежуточных значений. Это я к тому, что при чтении показателей через LearningView они запрашиваются один раз, для повторного чтения нужно ещё раз нажать кнопку «Connect». Во время испытаний, тем более при большой нагрузке, делать это не удобно и опасно.

Но хоть какой то вывод можно сделать и опираясь на финальное значение IAM после испытаний. Если с помощью LearningView была диагностирована одна из проблем:

1) после испытаний LearningView показывает значение ниже 16

2) после испытаний LearningView показывает значение 16, но в таблице FLKC нет коррекций (это скорее всего означает, что ECU по прежнему находится в режиме грубой коррекции, или недавно перешел в режим мягкой коррекции по причине того, что после снижения нагрузки на двигатель IAM увеличился до 16)

— то для дальнейшей диагностики лучше всего использовать какой нибудь логгер, который будет с определенным интервалом читать значение сам на протяжении всего мониторинга и позволит проанализировать значение показателя в динамике.

Так же важно проводить мониторинг IAM как минимум в обычных ездовых условиях, как максимум — в максимально жёстких во всём диапазоне возможных нагрузок, но уж точно не стоя на парковке. У меня был вопрос насколько динамично меняется множитель и я на него себе ответил — при возникновении детонации уменьшается практически моментально, за 100 метров пути, а вот растёт не так резво.

Для того, чтобы получить достоверную информацию лучше всего катать не меньше 15-20 минут, за это время температура в камерах сгорания и температура поступающего туда воздуха гарантированно вырастет, а соответственно вырастет и вероятность появления детонации. Как раз в этот момент и предоставляется возможность проверить насколько результативно работают средства предотвращения детонации.

По двум причинам в тексте я намеренно упустил то, по каким алгоритмам и при каких обстоятельствах происходит изменение значения IAM, и как конкретно и в каких случаях это значение используется ECU в дальнейшем. Во первых я в этом и сам до конца еще не разобрался, во вторых — прочитав эту информацию (которой нет в этом посте) пол года назад у меня возникло больше вопросов чем ответов. На заданные мной вопросы никто ответить не смог или не захотел и это способствовало тому, что я просто забил на это дело на долгое время.

Поэтому в моём посте только та информация, которую я не нашёл в интернете, а получил опытным путём и изложил в доступной большинству форме, без формул и псевдокода. Кто хочет узнать больше о стратегии предотвращения детонации и диагностике работы ECU — делюсь ссылкой на статью на русском языке.

Дальше приведу несколько примеров мониторинга IAM на своём автомобиле.

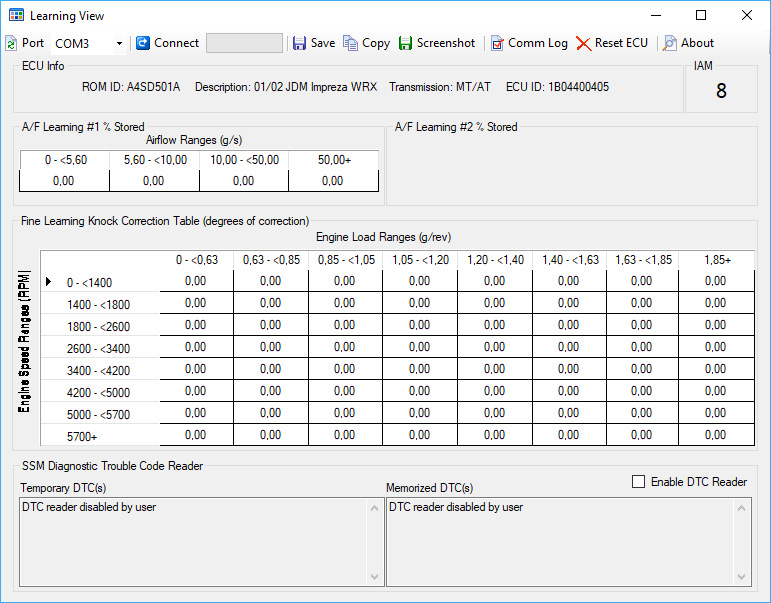

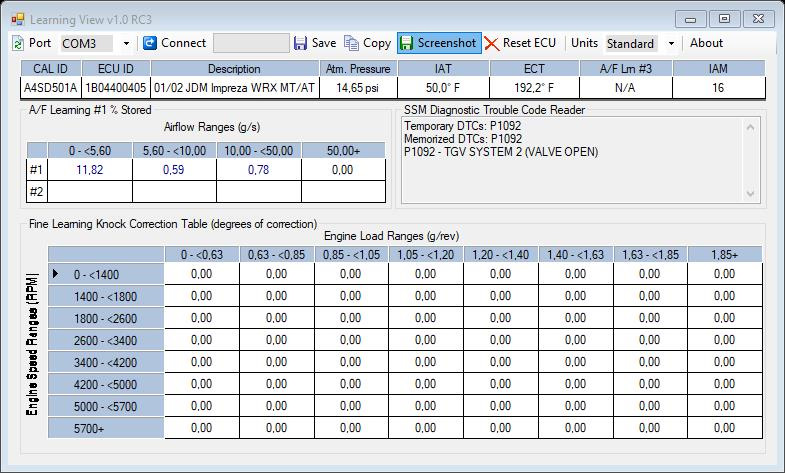

Перед первой тестовой поездкой. Произведен сброс ECU, а соответственно все показания программы нулевые. IAM равняется стартовому значению из прошивки.

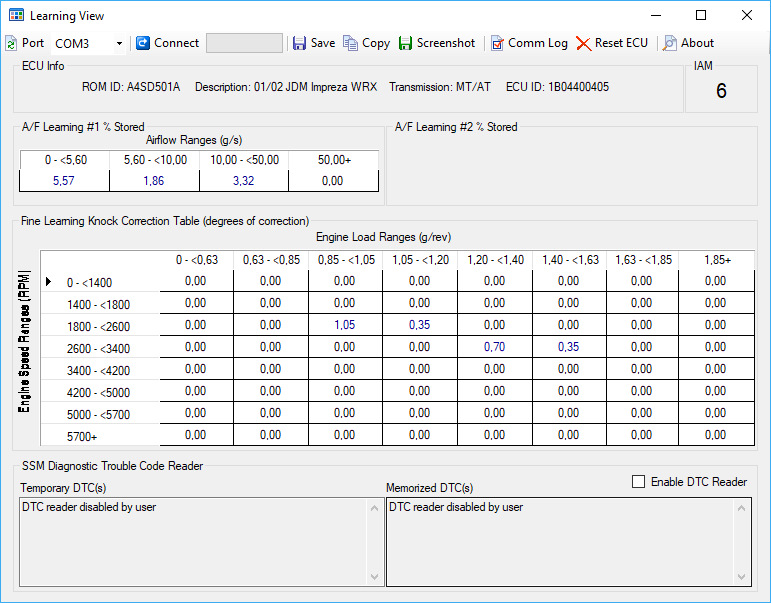

После 20-минутной тестовой поездки. Появились положительные коррекции по топливу, так же появились мягкие коррекции по детонации. IAM уменьшился и равняется 6.

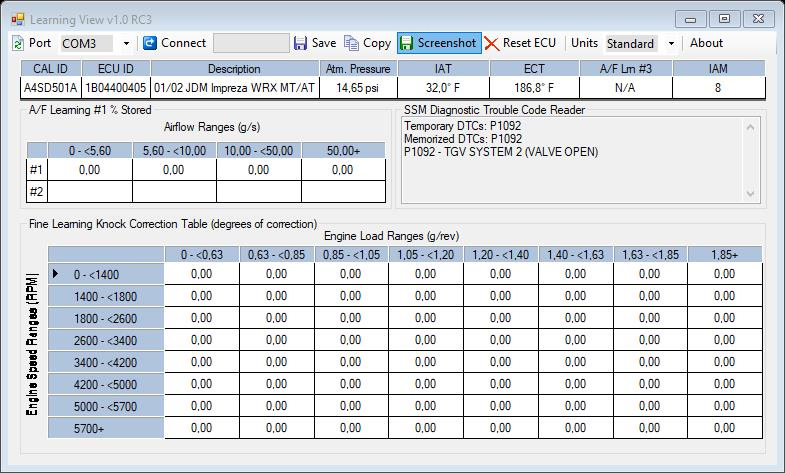

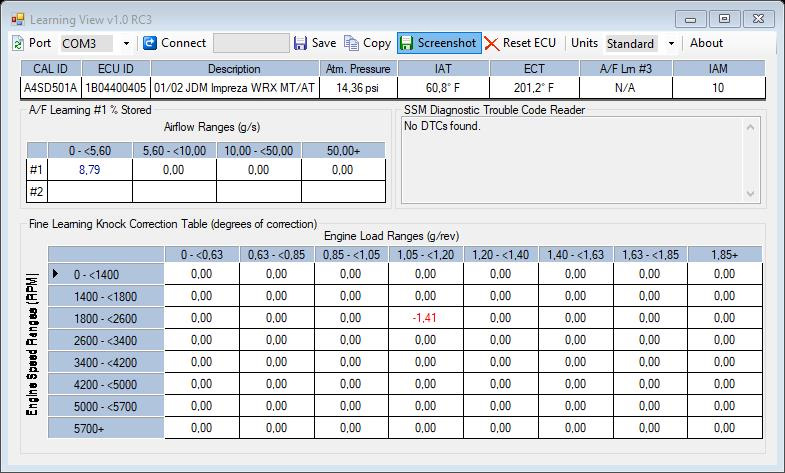

Перед второй тестовой поездкой. Так же произведен сброс ECU. IAM равняется стартовому значению из прошивки.

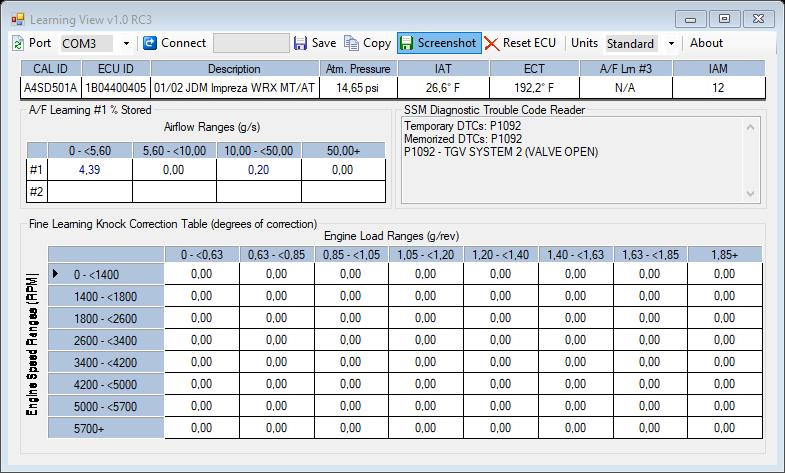

Через четыре минуты поездки. Есть незначительные коррекции по топливу под маленькой нагрузкой. IAM равняется 12.

Ещё через 8 минут поездки и пары минут стоянки. Коррекция по топливу уходит в космос, IAM равен 16, а мягкие коррекции отсутствуют. Как раз тот случай, когда может показаться, что всё хорошо, а на самом деле это не так.

Перед третьей тестовой поездкой скриншота не сохранилось, но он был такой же как и в первых двух случаях. Ниже показания полученные сразу же после 15-минутной поездки.

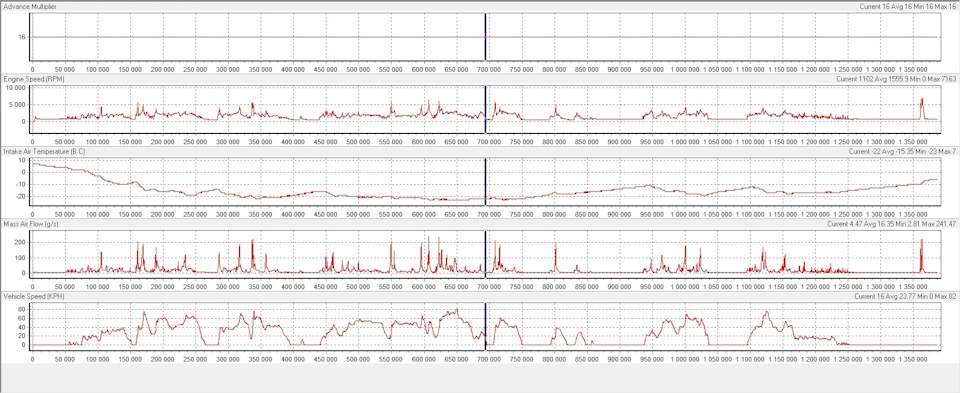

Для четвёртой тестовой поездки уже решил использовать логгер. Это позволило кроме IAM записать несколько других показателей для более точного понимания ситуации. Единственное, чем отличается эта поездка от остальных — на улице стоит 30-градусный мороз. На этот раз IAM всегда равнялся 16 и за всё время поездки не изменялся. Показания пока получаются какими то неоднозначными.

Скриншот приложен для общего понимания, а вот оригинал этого лога.

Полный размер

Запчасти на фото: 900005, 6000061, 500051, 011000601, 600002000

Последняя поездка показала отличный результат, но тем не менее результаты предыдущих, как мы видим, не были такими красочными. Учитывая, что форсунки мылись не так давно, МАФ был заменен, все возможные подсосы воздуха устранены, а воздушный и топливный фильтры заменены на новые — полагаю, что дело либо в топливном насосе, либо в первом кислородном датчике — данному оборудованию с момента покупки машины я особого внимания уделить ещё не успел.

Насос заменю на заведомо рабочий буквально в ближайшие пару дней, а с лямбдой, вероятно, придётся немного повозиться. Если мне не изменяет память, то я летом лазил за подкрылок и видел на проводе лямды какие-то скрутики, возможно причина в них, если нет — скорее всего придётся обзавестись новым кислородным датчиком.

Неравнодушных попрошу оставить в комментариях небольшой отзыв — оказалась ли данная информация полезной и стоит ли продолжать писать подобные тексты? Или лучше завязывать с этим — текст не кому не интересен, все и так это знают?

Напомню, что есть немного ништяков ⚙️ для твоей Subaru , заходи на барахолку…

Спасибо за визит! Ставь

Источник: www.drive2.ru