Список инструментов для тестирования на проникновение и их описание

Hashcat

Hashcat — это самый быстрый в мире восстановитель (взломщик) паролей.

В настоящее время, Hashcat объединила в себе две ранее существовавшие отдельные ветки программы. Одна так и называлась Hashcat, а вторая называлась oclHashcat (а ещё раньше oclHashcat была разделена на собственно oclHashcat и cudaHashcat). В настоящее время абсолютно все версии слиты в одну, которая при восстановлении паролей использует центральный процессор и видеокарту.

- Самый быстрый в мире взломщик

- Первый и единственный в мире внутриядерный движок правил

- Бесплатная

- Открытый исходный код (лицензия MIT)

- Мультиплатформенная (Linux, Windows и OSX)

- Мультиплатформенная (CPU, GPU, DSP, FPGA и т.д., всё, что поставляется со средой выполнения OpenCL)

- Множество хешей (одновременный взлом множества хешей)

- Задействует несколько устройств (использует множество устройств на одной системе)

- Задействует устройства разных типов (использует устройства разных типов на одной системе)

- Поддержка распределённых систем взлома (с помощью дополнительного сегмента)

- Поддерживает распределённый взлом по сети (используя оверлей)

- Интерактивная поддержка паузы / возобновления

- Поддержка сессий

- Поддержка восстановления

- Поддержка чтения кандидатов в пароли из файла и стандартного ввода

- Поддержка шестнадцатеричных солей и шестнадцатеричных наборов символов

- Поддержка автоматической тонкой настройки производительности

- Поддержка автоматического поорядка пространства ключей цепей Маркова

- Встроенная система бенчмарков

- Интегрированный тепловой сторож

- 350+ реализованных с мыслью о производительности типов хешей

- … и многое другое

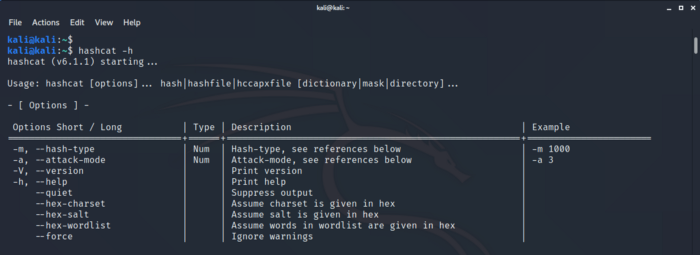

Справка по Hashcat

Полный Hashcat #1 — Требования, запуск, словари, комбинирование словарей, ПРИМЕРЫ, полный FAQ.

hashcat [опции]. хеш|файл_хеша|hccapxfile [словарь|маска|директория].

Опции и справочная информация:

Руководство по Hashcat

Страница man отсутствует.

Источник: kali.tools

Взлом хешей с помощью HashCat

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования.

Hashcat поддерживает:

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей.

HashCat поддерживает следующие режимы атаки:

- Брутфорс

- Комбинаторная атака

- Гибридная атака

- Атака по Маске

- Перестановочная атака

- Атака на основе правил

- Табличная атака

- Атака с переключением регистра

С помощью данной команды можно проверить все доступные параметры:

400 ТЫСЯЧ ПАРОЛЕЙ В СЕКУНДУ: Hashcat + Aircrack-NG | Как защитить WiFi сеть от взлома? | UnderMind

hashcat –h

Сегодня мы будем использовать режим атаки по словарю.

Содержание:

- MD5-хеши

- MD5-хеши с солью

- Хеш-суммы MD5Crypt

- HMAC-SHA1 key

- Хеш-суммы SHA-1

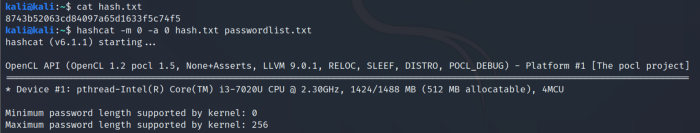

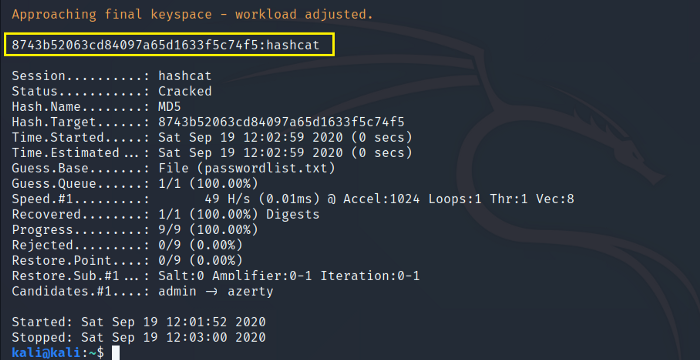

MD5-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

Команда:

hashcat -m 0 -a 0 hash.txt passwordlist.txt

Где:

- -m 0: режим хеширования MD5

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

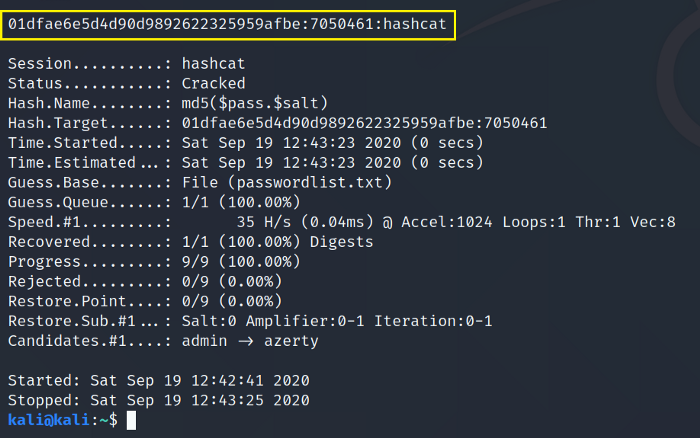

MD5-хеши с солью

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

md5($pass.$salt):

01dfae6e5d4d90d9892622325959afbe:7050461> hash.txt

Команда:

hashcat -m10 -a0 hash.txt passwordlist.txt

Где:

- -m 10: режим хеширования MD5 с солью

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

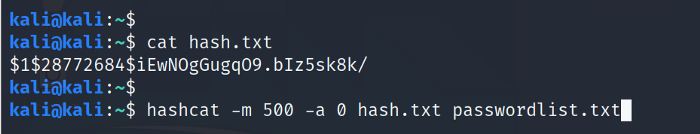

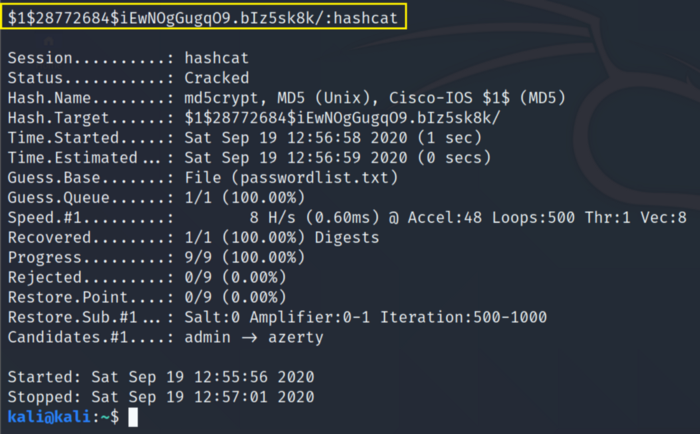

Хеш-суммы MD5Crypt

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

md5crypt, MD5 (Unix), Cisco-IOS $ 1 $ (MD5)

$ 1 $ 28772684 $ iEwNOgGugqO9.bIz5sk8k /> hash.txt

Команда:

hashcat -m 500 -a 0 hash.txt passwordlist.txt

Где:

- -m 500: режим хеширования MD5Crypt Digests

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

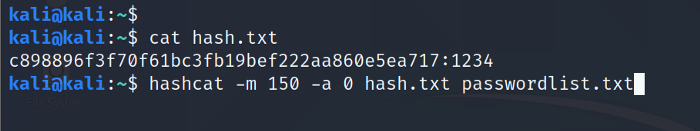

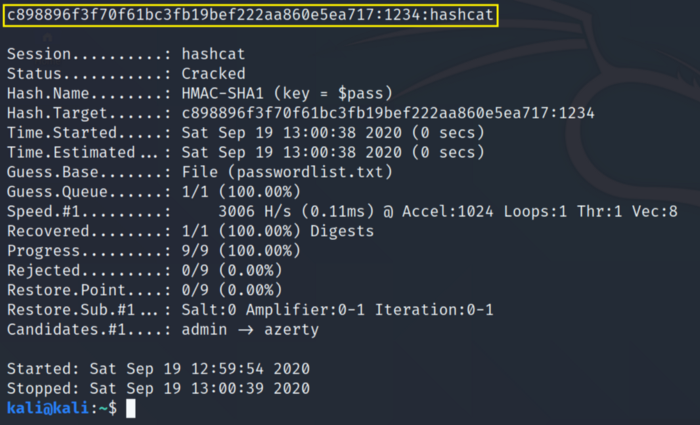

HMAC-SHA1 key

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

HMAC-SHA1 (key = $ pass)

c898896f3f70f61bc3fb19bef222aa860e5ea717:1234> hash.txt

Команда:

hashcat -m150 -a 0 hash.txt passwordlist.txt

Где:

- -m 150: режим хеширования ключа HMAC-SHA1

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

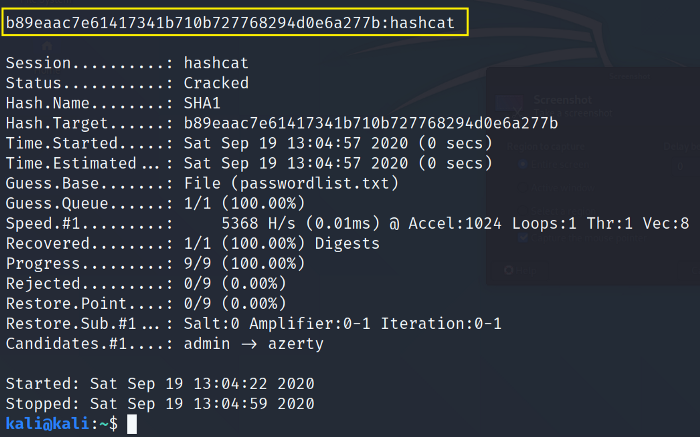

Хеш-суммы SHA-1

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

Команда:

hashcat -m100 -a 0 hash.txt passwordlist.txt

Где:

- -m 100: режим хеширования SHA1

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

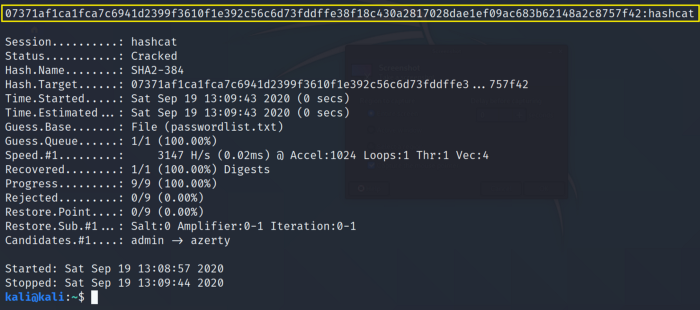

Хеши SHA2–384

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

SHA2-384 07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42> hash.txt

Команда:

hashcat -m 10800 -a 0 hash.txt passwordlist.txt

Где:

- -m 10800: SHA-2 режим хеширования

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

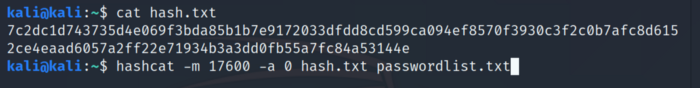

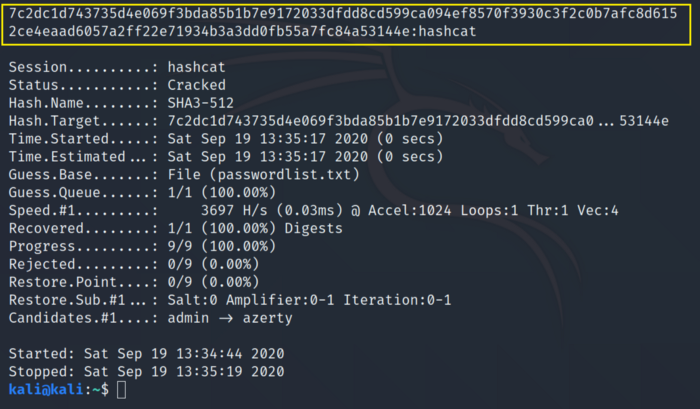

Хеши SHA3–512

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

SHA3–512 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e >hash.txt

Команда:

hashcat -m 17600 -a 0 hash.txt passwordlist.txt

Где:

- -m 17600: режим хеширования SHA3–512

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

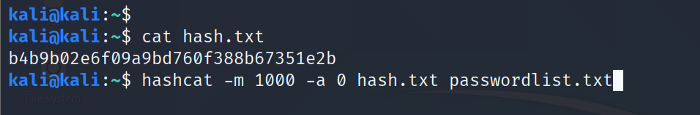

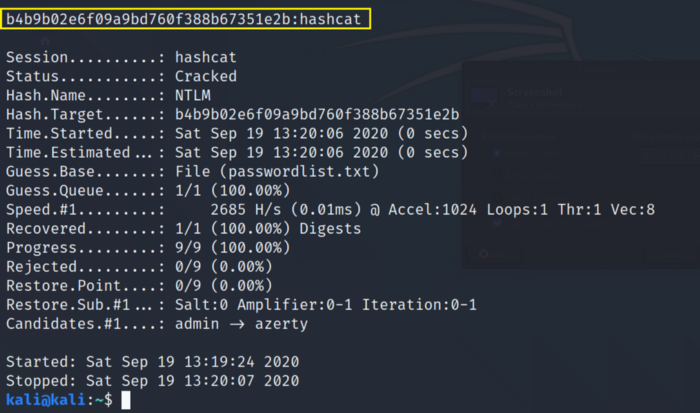

NTLM-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

Команда:

hashcat -m 1000 -a 0 hash.txt passwordlist.txt

Где:

- -m 1000: режим хеширования NTLM

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

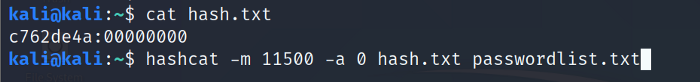

CRC32-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

c762de4a: 00000000> hash.txt

Команда:

hashcat -m 11500 -a 0 hash.txt passwordlist.txt

Где:

- -m 11500: режим хеширования CRC32

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Источник: habr.com

Как взломать пароли с помощью инструмента Hashcat?

В этическом взломе и тестировании на проникновение взлом пароля имеет решающее значение для получения доступа к системе или серверу.

В системах и базах данных пароли редко сохраняются в текстовом виде.

Пароли всегда хэшируются перед сохранением в базе данных, и хеш сравнивается в процессе проверки.

В зависимости от используемого шифрования разные системы хранят хэши паролей по-разному. А если у вас есть хэши, вы легко сможете взломать любой пароль.

И в этой статье мы рассмотрим, как взломать хэши паролей с помощью удобного и отличного инструмента командной строки Hashcat.

Что такое хэш-функция?

Хеширование — это процесс преобразования обычного входного текста в текстовую строку фиксированного размера с использованием некоторой математической функции, известной как хэш-функция. Любой текст, независимо от длины, можно превратить в случайную комбинацию целых чисел и букв с помощью алгоритма.

- Ввод относится к сообщению, которое будет хешировано.

- Хеш-функция — это алгоритм шифрования, такой как MD5 и SHA-256, который преобразует строку в хеш-значение.

- И, наконец, значение хеш-функции является результатом.

Что такое Хашкат?

Хэшкэт это самый быстрый инструмент для восстановления пароля. Он был разработан для взлома сложных паролей за короткий промежуток времени. И этот инструмент также способен как к словесным спискам, так и к атакам методом грубой силы.

Hashcat имеет два варианта. CPU и GPU (графический процессор). Инструмент на основе графического процессора может взломать хэши за меньшее время, чем процессор. Вы можете проверить требования к драйверу графического процессора на их официальном сайте.

Функции

- Бесплатно и с открытым исходным кодом

- Можно реализовать более 200 вариантов хеш-типа.

- Поддерживает несколько операционных систем, таких как Linux, Windows и macOS.

- Доступны мультиплатформы, такие как поддержка ЦП и ГП.

- Несколько хэшей могут быть взломаны одновременно.

- Поддерживаются файлы с шестнадцатеричной солью и шестнадцатеричной кодировкой, а также автоматическая настройка производительности.

- Доступна встроенная система бенчмаркинга.

- Распределенные сети взлома могут поддерживаться с помощью оверлеев.

И вы можете увидеть другие функции также на их веб-сайте.

Установка Хэшкэт

Во-первых, убедитесь, что в вашей системе Linux установлены новейшие программы и инструменты.

Для этого откройте терминал и введите:

$ sudo apt update sudo apt upgrade

Hashcat обычно предустановлен в Kali Linux. Вы можете найти этот инструмент в разделе взлома паролей. Но если вам нужно установить его вручную в любом дистрибутиве Linux, введите в терминале следующую команду.

$ sudo apt-get install hashcat

Использование инструмента

Чтобы начать работу с Hashcat, нам понадобятся хэши паролей. Если у вас нет хэша для взлома, мы сначала создадим несколько хэшей.

Чтобы создать хэши с помощью командной строки, просто следуйте приведенному ниже формату.

echo -n «input» | algorithm | tr -d «-«>>outputfiename

Например, вы можете видеть, что я превратил некоторые слова в хеши, используя алгоритм md5 ниже.

┌──(rootkali)-[/home/writer/Desktop] └─# echo -n «toadmin.ru» | md5sum | tr -d «-«>>crackhash.txt echo -n «password123» | md5sum | tr -d «-«>>crackhash.txt echo -n «Webtechnology» | md5sum | tr -d «-«>>crackhash.txt echo -n «microsoftteams» | md5sum | tr -d «-«>>crackhash.txt echo -n «recyclebin» | md5sum | tr -d «-«>>crackhash.txt

И вывод будет сохранен в файле crackhash.txt.

Теперь проверим хэши, которые были сохранены в данном файле.

┌──(rootkali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13

Как видите, теперь у нас есть несколько хэшей для взлома. Это процедура создания хэша с использованием алгоритма по вашему выбору.

Следующий шаг — запустить инструмент Hashcat на вашем компьютере с Linux. Просто используйте следующую команду, чтобы использовать Hashcat.

$ hashcat —help

Это вызовет все параметры, которые вам нужно знать, чтобы запустить инструмент. На терминале вы можете найти все режимы атаки и хеширования.

Общая форма команды

$ hashcat -a num -m num hashfile wordlistfile

Здесь «число» представляет конкретную атаку и режим хеширования для использования. Если прокрутить терминал, то можно найти точные цифры для каждой атаки и режима хеширования, например, для md4 — число 0, а для алгоритма sha256 — число 1740.

Список слов, который я собираюсь использовать, — это список слов rockyou. Вы можете легко найти этот список слов по пути /usr/share/wordlists.

Вы даже можете использовать команду locate, чтобы найти этот путь списка слов.

┌──(rootkali)-[/home/writer] └─# locate rockyou.txt

И, наконец, чтобы взломать хэши с помощью файла списка слов, используйте следующую команду.

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txt

После запуска этой команды вы можете получить ошибку времени выполнения (ошибка исключения длины маркера), которую можно легко устранить.

Чтобы решить эту проблему, сохраните каждый хеш отдельно в другом файле. Эта ошибка возникает, если у вас низкая скорость процессора или графического процессора. Если ваш компьютер имеет высокоскоростной процессор, вы можете легко взломать все хэши одновременно с одним файлом.

Так что после исправления ошибки и всего, результат будет таким.

В приведенном выше результате, после деталей кеша словаря, вы можете заметить, что хэш был взломан, и пароль был раскрыт.

Вывод

Надеюсь, вы лучше поняли, как использовать Hashcat для взлома паролей.

Вам также может быть интересно узнать о различных инструментах грубой силы для тестирования на проникновение и некоторых из лучших инструментов для тестирования на проникновение.

Источник: toadmin.ru