Статья Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)

Недавно просматривал темы на форуме Античат. При беглом осмотре самой живой мне показалась одна тема — тема о взломе Wi-Fi сетей. Причём довольно часто там попадаются сообщения с просьбами сгенерировать пароли по маске. Кто-то это делает, потом запрашивающий выкачивает эту базу. Базы могут быть и в 20 Гб… Впоследствии эта сгенерированная база паролей используется для перебора (взлома).

По моему мнению, это очень точный пример мартышкиного труда, вызванного незнанием довольно простых вещей, давным-давно реализованных (и не только в Hashcat). Для ликвидации этого пробела в знаниях и предназначена эта статья. За основу взята статья с сайта Блэкмора. Но она: 1) дополнена; 2) исправлена (судя по всему, Блэкмор не смог осилить пользовательские наборы символов — я в своей статье этот пробел устраняю). Лучше него никто не может растянуть на семь листов то, что можно описать в нескольких строчках команд. ))

Introduction to Hashcat

Ах да, если вам всё-таки нужно сгененировать пароли по маске, то это может сделать команда maskprocessor.

Hashcat (cudaHashcat или oclHashcat) на Kali Linux дают возможность расшифровать (взломать) пароль WPA2 WPA. Hashcat атакует файлы рукопожатий — .cap файлы. Есть только одно ограничение — нужно конвертировать файл .cap в файл формата .hccap. Но это не трудно.

Hashcat, как скромно замечают сами авторы, это самый быстрый инструмент по восстановлению паролей, использующий графический процессор. Программа бесплатна, хотя она содержит проприетарную кодовую базу. Доступны версии для Linux, OSX и Windows, есть варианты для использования центрального вычислительного процессора и для использования графического процессора. Hashcat в настоящее время поддерживает огромное количество алгоритмов хеширования, включая Microsoft LM Hashes, MD4, MD5, семейство SHA, форматы Unix Crypt, MySQL, Cisco PIX и многие другие (их там сотни).

Hashcat популярна, т. к. много раз попадала с сводки новостей благодаря оптимизации и недостаткам в алгоритмах, которые были открыты её создателем, а затем эксплуатировались в дальнейших выпусках hashcat (например, недостаток в схеме хеширования 1Password).

Типы атак Hashcat

- Атака брут-форсом (перебором)

- Комбинаторная атака

- Атака по словарю

- Атака по отпечаткам

- Гибридная атака

- Атака по маске

- Перестановочная атака

- Атака основанная на правиле

- Табличная атака

- Атака с переключением раскладки

Варианты Hashcat

- Hashcat – Инструмент по восстановлению использующий центральный процессор

- oclHashcat – Инструмент использующий графический процессор

Hashcat доступна для Linux, OSX и Windows. oclHashcat доступна для Linux и Windows из-за неправильной реализации OpenCL на OSX.

Мои настройки

На машине с Kali Linux 1.1.0a у меня графическая карта Radeon HD 7870M Series, и я буду использовать словарь rockyou в большинстве упражнений. В этой заметке я покажу пошаговый взлом паролей WPA2 WPA с Hashcat (файлов рукопожатий — .cap-файлов) с помощью cudaHashcat или oclHashcat или Hashcat на Kali Linux.

Password Cracking 101+1: Part 2 — Dictionary Attacks

Я буду использовать команду oclHashcat, т. к. я использую AMD GPU. Если вы используете NVIDIA GPU, то для вас cudahashcat.

Для включения взлома видеокартой, вам нужно установить или CUDA для видеокарты NVIDIA или fglrx для AMD. Как это сделать было рассказано в предыдущих постах.

- Установите драйвер NVIDIA на Kali Linux – NVIDIA ускоренный графический драйвер Linux

- Установите модуль ядра драйвера NVIDIA CUDA и Pyrit на Kali Linux – CUDA, Pyrit и Cpyrit-cuda

- Установите проприетарный fglrx драйвер AMD ATI fglrx на Kali Linux

- Установите AMD APP SDK в Kali Linux

- Установите CAL++ в Kali Linux

- Установите Pyrit

Pyrit самый быстрый, когда нам нужно взломать файлы рукопожатий WPA2 WPA. Так почему мы используем Hashcat для взлома файлов рукопожатий WPA2 WPA?

Потому что мы можем?

Потому что Hashcat позволяет нам настроить атаку с заданными правилами и масками. Чтобы было понятнее, что имеется ввиду, рассмотрим конкретные примеры.

Hashcat позволяет нам использовать следующие встроенные наборы символов для атаки на файл рукопожатия WPA2 WPA.

Встроенные наборы символов

Цифровые пароли

Допустим, ваш пароль 12345678 . Вы можете использовать пользовательскую МАСКУ вроде такой ?d?d?d?d?d?d?d?d

Это означает, что мы пробуем сломать пароль из восьми цифр вроде 12345678 или 23456789 или 01567891. Уверен, вы уловили смысл.

Буквенный пароль — все заглавные буквы

Источник: codeby.net

Руководство по Hashcat или как взломать хэш

Мануал

Автор cryptoparty На чтение 6 мин Опубликовано 11.08.2021

В этом руководстве рассказывается, как использовать hashcat для взлома более 250 режимов хэшей с помощью различных методов атаки.

Прочитав это руководство, вы будете знать наиболее важные функции Hashcat и как их применять для взлома хэшей.

Функциональное введение в Hashcat

Hashcat – это очень мощный инструмент.

Стоит обратить на него внимание и изучить его возможности.

Прежде чем приступить к примерам, давайте рассмотрим некоторые функциональные возможности Hashcat, включая типы атак, взламываемые хэши и настройки таблицы символов.

Hashcat – это очень гибкий инструмент, позволяющий пользователю оптимизировать и настраивать атаки для более чем 250 режимов хэширования, классифицированных по категориям.

Некоторые из этих категорий показаны в следующей таблице.

| Сырой хэш | MD4, MD5, SHA1, SHA2, SHA3, etc. |

| Сетевые протоколы | WPA, Skype, MySQL CRAM (SHA1), DNSSEC (NSEC3), и т.д. |

| Форумы, CMS, фреймворки | phpBB3 (MD5), vBulletin, WordPress (MD5), Joomla(MD5), и т.д. |

| Сервер базы данных | PostgreSQL, Oracle, MySQL, и т.д. |

| HTTP, SMTP, LDAP Сервер | Apache $apr1$ MD5, md5apr1, MD5 (APR), nsldaps, SSHA-1(Base64), Netscape LDAP SSHA, и т.д. |

| Операционные системы | Samsung Android/Windows Phone 8+ Password/PIN, GRUB 2, Cisco, macOS, и т.д. |

| Архивы | 7-Zip, Winzip, RAR, и т.д. |

| Дисковое шифрование | LUKS, Android FDE, Veracrypt, eCryptfs, и т.д. |

| Документы | PDF, Microsoft Office, Apple Secure Notes. |

| Менеджеры паролей | LastPass, Bitcoin/Litecoin wallet.dat, Blockchain, My Wallet, KeePass, и т.д. |

Примечание: Полный список категорий можно посмотреть на сайте https://gist.github.com/dwallraff/6a50b5d2649afeb1803757560c176401 или выполнив команду hashcat -help.

Hashcat таблицы символов:

Hashcat позволяет управлять наборами символов для атак методом перебора.

При переборе можно применять следующие встроенные наборы символов для каждой позиции пароля.

Например, вы можете определить первый символ пароля как символ верхнего регистра, указав ?u, затем 5 символов нижнего регистра (?l?l?l?l?l?l?l) и четыре последние цифры, указав ?d?d?d?d?d.

Это будет выглядеть следующим образом:

hashcat -a 3 ?u?l?l?l?l?l?d?d?d?d

Вы также можете указать четыре пользовательских набора символов, сочетающих различные возможности.

Вы указываете каждую пользовательскую кодировку, добавляя 1, 2, 3 и 4.

Например, для задания набора символов, включающего 5 строчных букв и цифр, команда выглядит так, как показано ниже, поскольку ?l указывает на строчные символы, а ?d – на цифры.

hashcat -a 3 -1 ?l?d ?1?1?1?1?1

Возможности настройки и оптимизации Hashcat также включают выбор аппаратного устройства для различных режимов атаки, включая описанные ниже.

Режимы атаки Hashcat:

- Брутфорс атака (3): Этот тип атаки состоит из массивных попыток подбора комбинации символов. Эта техника атаки была удалена в Hashcat и заменена атаками “Маска”.

- Комбинационная атака (1): Этот режим позволяет добавлять каждое слово, содержащееся в списке слов, в конец каждого слова-контейнера во втором списке слов.

- Атака по словарю (0): Этот режим, также называемый “Прямым режимом”, пытается использовать в качестве пароля все строки, содержащиеся в файле. Это простая атака по словарю.

- Гибридная атака: Режим гибридной атаки позволяет сочетать атаку по словарю с атакой перебором. Используя этот режим, вы можете добавлять или вставлять элементы списка слов в атаку перебором.

- Атака по маске (6 или 7): Атака по маске – это усовершенствование атаки перебором, направленное на разработку “интеллектуальных” атак перебором, в которых пользователь имеет контроль над процессом генерации пароля-кандидата. Например, атака Mask позволяет пользователям задавать такие шаблоны, как заглавная буква только для первой позиции кандидата на пароль, или добавление даты в конце кандидата на пароль, или перед ним, и т.д. Режим 6 позволяет использовать гибридный список слов + маска, а режим 7 – гибридную маску + список слов. Эта атака приводит к более точным попыткам и пропуску или уменьшению числа неправдоподобных кандидатов на пароль.

- Атака на основе правил: Эта атака описывается разработчиками Hashcat как самый сложный тип атаки, поскольку она заключается в программировании генерации кандидатов на пароль с помощью функций для сокращения, изменения, расширения кандидатов на пароль.

- Атака с переключением регистров: Этот тип атаки работает, если включена атака на основе правил. Он позволяет перебрать все варианты верхнего и нижнего регистра для кандидатов на пароль.

Начало работы с Hashcat:

Для начала работы на системах Linux на базе Debian выполните приведенную ниже команду для установки Hashcat.

sudo apt install hashcat

В системе Kali Linux инструмент уже предустановлен:

Для других дистрибутивов Linux вы можете загрузить и извлечь сжатый файл 7zip с сайта https://hashcat.net/hashcat/.

Для первого примера я буду использовать файл под названием hashlist, содержащий два хэша и список слов под названием wordlist.

Флаг -m используется для определения типа хэша. Хэш, который я хочу разрушить, – MD5; он имеет тип 0.

Вы можете проверить, как определить каждый тип хэша, прочитав страницу man, как показано ниже, и прокрутив вниз до раздела Hash types.

Вы также можете изучить все типы атак и их определение на странице man, это было описано ранее в разделе “Режимы атак Hashcat” в этом руководстве.

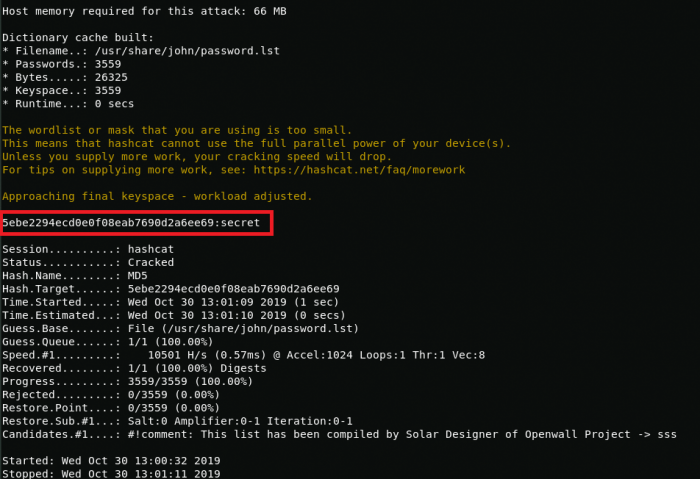

Первый пример атаки направлен на хэш MD5 (-m 0) с использованием словарной атаки (-a 0) для взлома хэшей, содержащихся в хэш-листе, за которым следует список слов.

hashcat -m 0 -a 0 hashlist wordlist

Запустится Hashcat; в моем случае я использую фиктивный список слов, содержащий правильные слова, поэтому, как вы можете видеть ниже, Hashcat предупреждает, что мой список слов мал.

Примечание: в этом руководстве используются следующие хэши:

ec92bbf4741c253df7fdf55c9aed5fe4

Давайте посмотрим, что произойдет, если мы снова запустим ту же атаку.

hashcat -m 0 -a 0 hashlist wordlist —show

В следующем примере показано, как расшифровать хэш sha1.

Файл с именем sha1 содержит хэш SHA1.

Как видите, помимо другого имени, единственным отличием является режим хэширования, измененный на 100 (SHA1).

Атака, как и в предыдущем случае, является атакой по словарю.

hashcat -m 100 -a 0 sha1 wordlist

Последний пример показывает атаку методом перебора с использованием hashcat charset для расшифровки числового пароля.

В данном случае я знаю, что это числовой пароль длиной 6 символов.

Используя -3, я даю команду hashcat выполнить атаку брутфорса, а применяя 6-кратную кодировку ?d, я указываю попробовать все числа 6 раз, по одному для каждого символа.

hashcat -m 100 sha1.txt -a 3 ?d?d?d?d?d?d

Hashcat – это простой, но мощный инструмент для расшифровки сотен типов хэшей за несколько шагов.

Это многоплатформенный инструмент, который может помочь нам восстановить защищенные zip-файлы, документы, файлы wpa .pcap и более 250 различных режимов шифрования.

Его функции, такие как атаки по маске, делают hashcat интеллектуальным инструментом для проведения интеллектуальных атак, полностью настраиваемых пользователем.

¯_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Вадим 30.05.2022 в 05:36

Бесплатно помощи не делает никто и никогда, а ауж тем более никому. Удачи

федор 28.10.2022 в 15:39

cryptoparty автор 30.10.2022 в 10:32

Всегда рады

Алекс 30.11.2022 в 10:13

как сделать перебор по словарю со словами, к примеру от 1 до 5 ?

в словаре есть строчки:

cat

dog

duck Нужно сделать перебор:

cat

dogcat

duckdogdogcat и т.д. (Т.е. от 1 до 5 слов подряд. Обычный перебор, только вместо символов слова )

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 223)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (797)

- Обход запретов (34)

- Опросы (3)

- Скрипты (108)

- Статьи (334)

- Философия (95)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Как установить и использовать Ngrok на Kali Linux 12.12.2022

Ngrok – это многоплатформенное приложение, которое позволяет нам направлять наш локальный сервер разработки в интернет без переадресации портов. Ngrok размещает наш локально размещенный веб-сервер в поддомене ngrok.com. Это означает, что мы можем легко показать наш localhost в интернете без собственных доменных имен/статических IP или переадресации портов. Ngrok – очень хороший инструмент для разработчиков, позволяющий проверять […]

Поды Kubernetes по умолчанию могут свободно общаться друг с другом. Это создает риск безопасности, когда ваш кластер используется для нескольких приложений или команд. Ошибочное поведение или злонамеренный доступ в одном поды может направить трафик на другие поды в вашем кластере. В этой статье мы расскажем вам, как избежать этого сценария путем настройки сетевых политик. Как […]

Корпоративные клиенты нуждаются в таком же качественном, надежном интернете, как и физические лица. Сейчас провайдеры подключают компании к сети разными способами, которые можно отнести к двум большим категориям – беспроводные и проводные. Подробно о беспроводном способе читайте здесь https://altclick.ru/internet-dlya-yur-lits/internet-dlya-oteley/. Варианты подключения Все технологии подключения имеют плюсы и минусы. Корпоративным клиентам стоит внимательно изучить предложения провайдеров, которые […]

Когда речь заходит о работе с фотографиями на компьютере, то первое, что приходит на ум, это программа Photoshop. Она действительно обладает большой популярностью, и надо сказать, полностью её заслуживает. О ней отчасти слышали даже те, кто вообще никакого отношения к графике не имеют и никогда ею не пользовались. Это зря, ведь она открывает широкие возможности, […]

Введение в команду stress stress – это инструмент командной строки на Linux, который позволяет нагружать компьютерную систему. Он накладывает на машину определенные типы вычислительных нагрузок, такие как нагрузка на процессор, память, ввод-вывод и диск. Понимание процессов Linux с нуля Как установить stress Вы можете установить stress с помощью следующих команд в зависимости от дистрибутива Linux. […]

Источник: itsecforu.ru

Hashcat что это за программа

Библиотека сайта rus-linux.net

26 = 57 миллиардов комбинаций. Перебор 57 миллиардов комбинаций на системе, способной выполнять 350 000 сравнений в секунду, занимает приблизительно 45 часов. Неплохо, но давайте теперь произведем те же подсчеты для пароля длиной в восемь символов: 6 28 = 218 триллионов комбинаций. Со скоростью 350 000 сравнений в секунду взлом займет приблизительно 7 200 дней или 19 лет.

В утешение можно отметить, что еще всего за 250 долларов атака может быть выполнена менее чем за 10 лет! Если же вы добавите еще один символ к длине пароля, то число комбинаций подскочит до 13,5 квадриллионов [в оригинале указано 7,2 квадриллиона — прим. пер.], а время, потребное для взлома — до 652 лет.

Атаки методом «грубой силы»

- ?d — все цифры (0-9);

- ?l — буквы в нижнем регистре (a-z);

- ?u — буквы в верхнем регистре (A-Z);

- ?s — символы.

Также можно определить собственный набор символов с помощью опции «-1» (или «-2», «-3») и затем использовать «?1» для работы с ним. Например, если необходимо перебрать все пароли, состоящие из трех символов, включающих в себя буквы в нижнем регистре и цифры, нужно выполнить следующую команду:

/path/to/mp32.bin -1 ?d?l ?1?1?1 000 001 . . . zzy zzz

Когда я выполнял пробную атаку, мне было нужно перебрать все комбинации букв в обоих регистрах и цифр в шестисимвольных паролях. В результате получилась такая команда:

/path/to/mp32.bin -1 ?d?l?u ?1?1?1?1?1?1

Затем я передал вывод этой команды по конвейеру на ввод oclHashcat-plus:

/path/to/mp32.bin -1 ?d?l?u ?1?1?1?1?1?1 | /path/to/oclHashcat-plus32.bin -m 400 -o recovered_hashes phpass-hashes

Как и в случае атаки по словарю, опция «-m» указывает, что взламываться будет хеш phpass, «-o» задает файл, в котором будут сохраняться «вскрытые» пароли и наконец, указывается файл, содержащий взламываемые хеши. Моему оборудованию понадобилось около двух дней для выполнения атаки.

Итак, теперь вы готовы приступить к взлому, но это еще не все. В следующей, заключительной статье мы обсудим способы тонкой настройки для достижения более высокой производительности, а также способы объединения воедино атак по словарю и методом «грубой силы».

Ресурсы

- Hashcat: http://hashcat.net

- Вычисление скорости взлома паролей: http://www.lockdown.co.uk/?pg=combi

- Изображение пароля на Shutterstock.com

Кайл Рэнкин — системный архитектор, в настоящее время — президент «North Bay Linux Users’ Group». Автор книг «The Official Ubuntu Server Book», «Knoppix Hacks», «Knoppix Pocket Reference», «Linux Multimedia Hacks», и «Ubuntu Hacks».

Источник: rus-linux.net

Hashcat: как взломать пароли с помощью разных хэшей в Windows

Хеш-функция — это результат преобразования одного значения в другое с помощью алгоритма. Когда нам нужно сохранить пароль в базе данных или в системе, мы на самом деле не храним пароль, но мы хранить хэш этого пароля , Причина в том, что хеш-функция работает только одним способом, мы хэшировали пароль и сохраняли хеш этого ключа.

С хешем определенного файла восстановить исходный файл невозможно по этой причине хорошей практикой безопасности является хранение хэшей паролей в базах данных, чтобы никто не мог получить информацию в виде простого текста. Однако, чтобы взломать этот «хеш», вы проверяете тысячи комбинаций и сравниваете ли они одинаковые.

Другое использование, которое может быть дано хешу, это проверить целостность файла то есть узнать, был ли он изменен или нет. Размер хэша каждого файла уникален, в случае обнаружения того, что два разных файла или данные генерируют один и тот же хэш, считается, что произошла коллизия, и этот используемый алгоритм хэширования небезопасен.

Хеш обычно меньше, чем исходные данные , Это так, потому что хеширование просто генерирует код определенной фиксированной длины, хотя есть хеш-функции, которые имеют переменный вывод. Хеш добавляет уровень защиты при хранении паролей , поскольку невозможно расшифровать его, если вы не атакуете его грубой силой или словарем. Существует инструмент под названием Hashcat что позволит вам взламывать пароли, используя основные алгоритмы хеширования для хранения паролей. На этот раз мы покажем вам шаг за шагом, как установить этот инструмент в Windows 10, хотя он также совместим с Linux и операционные системы macOS.

Зачем мне иметь такой инструмент на моем компьютере? Как профессионалы в области компьютерной безопасности, так и энтузиасты используют этот инструмент, чтобы проверить, насколько защищены различные пароли. Однако, как и любой инструмент такого типа, он может использоваться злоумышленниками в злонамеренных целях. В любом случае, мы считаем, что важно, чтобы каждый имел доступ к инструментам с этими утилитами для образовательных и профессиональных целей.

- Как установить Hashcat в Windows 10

- Выполнение атаки грубой силы

- Команда для атаки грубой силы на хеш MD5

Как установить Hashcat в Windows 10

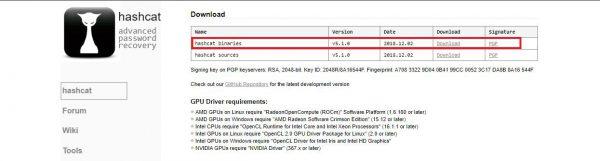

Что мы будем делать в первую очередь, это ввести Официальный представитель в Грузии Hashcat портал и скачать файл в двоичном формате. Рассмотрим этот скриншот для справки:

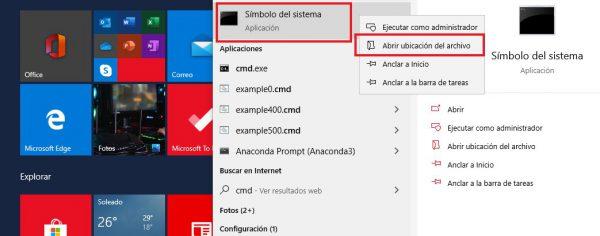

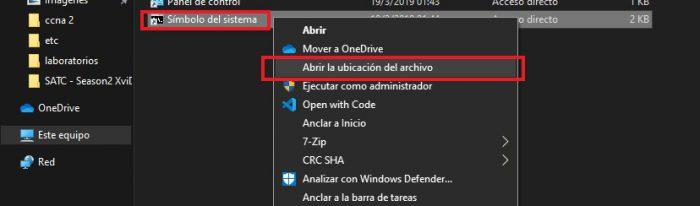

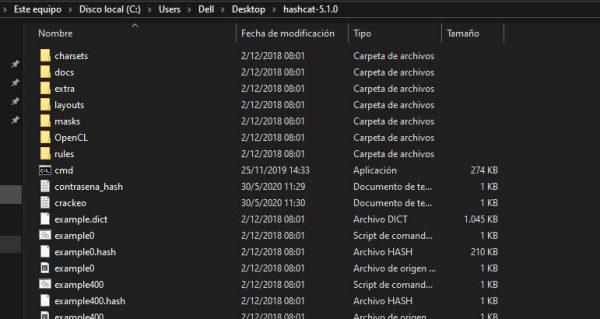

Файл будет загружен в сжатом виде. Кстати, чтобы иметь возможность распаковывать и управлять всеми сжатыми файлами, используйте 7-Zip программа , Разархивируйте папку в удобном месте, чтобы найти и войти в эту папку. Вы увидите несколько файлов и, прежде чем начать, мы скопируем ярлык на Командная строка (командная строка) для более удобного доступа к Hashcat всякий раз, когда нам нужно:

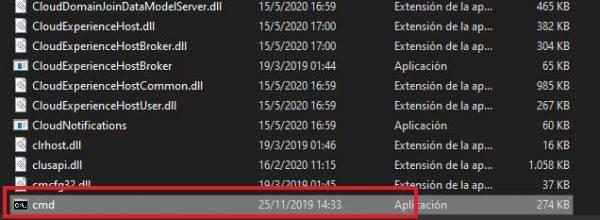

Как только мы нашли CMD исполняем, копируем и вставляем в папку, из которой скачиваем Hashcat .

Как только мы вставим cmd в папку, мы можем начать использовать Hashcat через командную строку

Мы открываем cmd и сразу же начинаем использовать инструмент из папки, которую мы скачали.

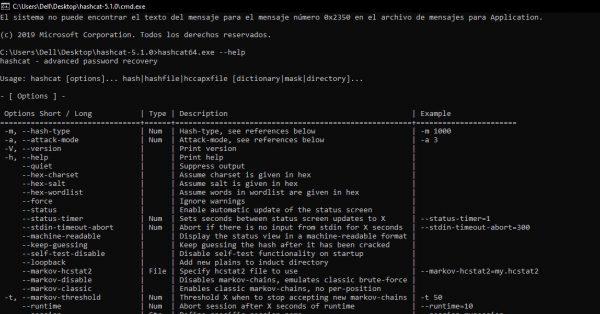

Простая команда, которая поможет нам проверить правильность работы инструмента, выглядит следующим образом:

Если наша операционная система 32-битная, мы используем следующую команду:

Появится обширный список аргументов команд и вся информация, необходимая для использования Hashcat в различных сценариях.

Выполнение атаки грубой силы

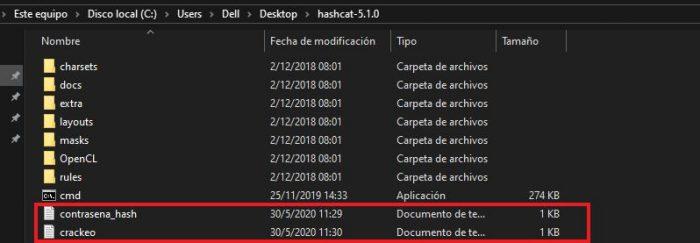

Всегда в одной папке, мы собираемся создать два .текст файлы для имитации нашего атака грубой силой , В первом файле мы будем хранить наш зашифрованный пароль, а во втором файле пароль уже взломан.

В этом примере для хранения зашифрованного пароля я вызываю файл пароль_хэш а где взломанный пароль будет называться просто трещина .

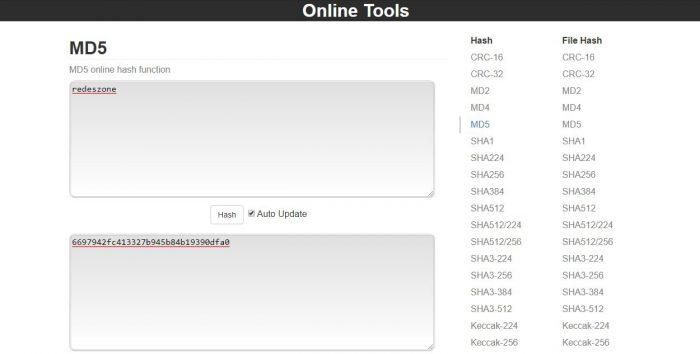

Чтобы зашифровать наш пароль, мы можем найти несколько генераторов хеша. Тот, который мы использовали вот этот , который предлагает широкий спектр алгоритмов шифрования. Просто вы должны ввести текст для шифрования и в реальном времени генерировать хэш. Когда вы добавляете больше слов в текст, сгенерированный хэш автоматически обновляется.

После того как вы сгенерировали хеш, вы сохраните его в файле, который мы недавно создали для хранения зашифрованного пароля. Наш пример: пароль_хэш , Затем мы возвращаемся к командной строке Hashcat, чтобы выполнить процесс взлома нашего зашифрованного пароля.

Структура команды проста и будет варьироваться в зависимости от того, что мы хотим сделать. Таким образом, мы должны иметь в виду, что в соответствии с алгоритмом шифрования, который мы используем для шифрования данных, и типом атаки, ЦП использование может значительно увеличиться. Следовательно, мы должны убедиться, что наш компьютер не перегревается из-за взлома паролей.

Хорошей практикой является наличие программ, которые отслеживают температуру нашего компьютера и использование процессора, и открывают его одновременно с Hashcat. Таким образом, мы можем предотвратить любую случайность. Например, синий экран .

Команда для атаки грубой силы на хеш MD5

hashcat64.exe -m0 -o crackeo.txt contrasena_hash.txt

- hashcat64.exe — исполняемый файл Hashcat

- -m0 — алгоритм шифрования для взлома (MD5)

- -o — тип выполняемой атаки, который будет грубая сила

- crackeo.txt — файл, в котором будет храниться взломанный пароль

- password_hash.txt — файл, где у нас есть пароль для взлома

Конечно, это относится и к массовому взлому паролей. То есть в одном и том же файле мы можем иметь сотни тысяч или миллионы паролей. Хорошо бы подчеркнуть тот факт, что для этого потребуется хорошее потребление ресурсов. Поэтому мы рекомендуем проявлять крайнюю осторожность при использовании этого решения.

После того, как вы запустите эту команду, вам больше ничего не нужно делать. Если все в порядке, нужно подождать несколько минут, пока не будет получен вывод, был ли процесс взлома успешным или неудачным. Это пример того, был ли взлом успешным:

Кто использует Hashcat?

Первоначально это решение было создано для использования в законных целях. Прежде всего, в профессиональных целях. Например, системный администратор может использовать Hashcat для проверки безопасности паролей пользователей, которые являются частью сети. Если вам удалось взломать его самостоятельно, киберпреступник тоже может это сделать.

Другой контекст, в котором это может быть применено, находится в pentesting , Основная задача pentester — найти как можно больше дыр в безопасности, чтобы его клиенты могли применять как можно больше мер безопасности для защиты своих систем. Как в профессиональном, так и в академическом контексте, инструменты этого типа могут быть использованы.

Невозможно запретить киберпреступникам использовать этот тип инструментов для атаки и присвоения данных миллионами людей по всему миру. Тем не менее, те, кто использует его в законных целях, осознают важность не только надежных паролей, но и важность их хранения с максимально возможным уровнем защиты.

Вы можете подумать, что Hashcat — это инструмент, который делает практически бесполезным использование алгоритмов хеширования для наших паролей, даже с самыми надежными алгоритмами, такими как SHA3. Не лучше ли выбрать хранить все в виде простого текста и все? Нет, также обязательно, чтобы организации, которым требуются пароли для доступа к их службам, хранили их надежно, таким образом, чтобы обеспечить большую безопасность и конфиденциальность.

Источник: itigic.com