Хакинг с нуля — с чего начать?

Многие люди придерживаются мнения, что хакер – компьютерный взломщик, однако это заблуждение. Вот почему, прежде чем освоить эту профессию, рекомендую разобраться, что собой представляет хакер. Хакер – программист высочайшего класса, который работает с готовым программным обеспечением и с помощью языков программирования реализует свою фантазию.

Для некоторых людей работа – образ жизни. Такого рода задатки чаще всего закладываются еще в детстве. В большей мере касается это именно профессиональных хакеров. Как стать одним из них, узнаете ниже. Сегодня профессия хакера востребована как никогда.

С хакерами стремятся сотрудничать компании по ИТ-безопасности, разработчики антивирусов, частные сыщики, военные и шпионские организации. При этом специалистов в данной области не хватает и их зарплаты растут день ото дня. В общем, сейчас самое время обсудить, что необходимо, чтобы стать хакером.

Образование vs опыт

Освоить специальность хакера можно разными способами – конкретной схемы, как, например, в случае с профессией врача, тут нет. Если одни, прежде чем стать хакерами, получали соответствующее образование, то другие просто начинали погружаться в эту среду с раннего возраста, постепенно развивая свои навыки.

ТОП 10 ПРОГРАММ НАСТОЯЩЕГО ХАКЕРА!! Не используйте их! Это опасно!

И, надо сказать, большинство профи в деле хакерства шли именно по второму пути. Они просто интересовались, как работают компьютерные системы, и экспериментировали с ними, пробуя взломать. Так, например, небезызвестный Эдвард Сноуден, прославившийся тем, что «слил» секреты Агентства национальной безопасности США, не имел даже среднего образования, что не помешало ему занять высокую должность в ЦРУ, а затем в АНБ, и зарабатывать 120 000 долларов в год. Реальные умения ценятся больше, чем красивые резюме.

Вышесказанное вовсе не означает, что получать образование в области информационных технологий не имеет смысла. На самом деле, наличие такого образования очень помогает в деле построения карьеры ИТ-специалиста. Однако для того, чтобы стать профессиональным хакером, оно не столь необходимо.

Многие преподаватели вузов практически не имеют опыта хакинга – ведь их учили создавать системы, а не взламывать их. Даже преподавая основы взлома программ, сами они, как правило, далеки от таких вещей. Это все равно, что учиться управлять самолетом у того, кто умеет лишь запускать воздушного змея.

Мышление хакера

Одним из главных отличий хакеров от обычных программистов является образ мышления. Вот четыре основные черты, присущие менталитету хакера:

- Нацеленность на решение проблем

- Любовь к свободе

- Творческий подход

- Стремление помочь «товарищам по цеху»

Хакеры верят в свободу. Именно поэтому операционная система Linux и многие хакерские инструменты находятся в открытом доступе. Впрочем, под свободой подразумевается не только доступность софта, но также свобода интернета и общения. «Хакерский» образ мышления предполагает, что у одной и той же задачи может быть множество путей решения. Хакерам постоянно приходится по-новому использовать уже существующие или создавать свои собственные инструменты. Как говорится, долой шаблонное мышление, да здравствует нестандартный подход!

Как стать ХАКЕРОМ с нуля. Даркнет

Решение проблем

Хакер должен уметь выходить из сложных ситуаций. Данное умение формируется путем постоянного решения проблем без посторонней помощи.

Да, иногда проще обратиться к Google или более опытному товарищу, но тогда вы не разовьете в себе умение анализировать задачу и поэтапно двигаться к ее решению, разбивая на более мелкие, «удобоваримые» составляющие.Умением решать проблемы обладают ВСЕ хакеры. Без него вы не добьетесь сколько-нибудь выдающихся результатов. Конечно, бывают случаи, когда имеет смысл обратиться за помощью к коллегам, однако навык решения проблем нарабатывается только активной самостоятельной практикой. Кстати, данное умение пригодится вам не только в сфере хакерства.

Настойчивость

Умение решать проблемы тесно связано с другим неотъемлемым качеством хакера – настойчивостью. Столкнувшись с препятствием, хакер не опустит руки, а будет искать выход из ситуации до победного конца. Иногда поиски могут растянуться на дни, недели или даже месяцы, но это не сломит настоящего хакера. Он знает, что, в конце концов, решение будет найдено, а сам процесс поиска позволит ему получить новые знания и укрепить ценное умение решать любые проблемы.

База

Любому хакеру необходимо иметь определенные базовые умения в сфере ИТ. Чтобы взламывать сайты, потребуется овладеть целым арсеналом веб-языков.Перед тем, как что-либо взламывать, желательно иметь опыт создания аналогичных программ. Например, тем, кому доводилось писать веб-приложения, будет проще понять, как они работают и, соответственно, как их взломать. Впрочем, такой подход работает не для всех: некоторые хакеры неспособны что-либо создавать – их мозг настроен исключительно на то, чтобы находить уязвимости и взламывать.

Основа знаний хакера:

- Освойте базовые основы программирования. Этот навык позволит достичь цели. По словам профессионалов, изучить базу реально самостоятельно в домашних условиях, если уделять как можно больше времени изучению материалов, языков программирования и компьютерной техники.

- Азы программирования обладают схожей структурой и принципами. Ряд языков программирования придется выучить назубок. В их числе РНР, MySQL, Java и прочие.

- Обязательно познакомьтесь с операционными системами, которые, на первый взгляд, кажутся незатейливыми. Речь идет о платформах UNIX и Linux. Настоящие хакеры с прошивкой Windows не работают.

- Хакеры стремятся к правильной работе в сети, которая предусматривает намного больше, нежели общение с друзьями. Если действительно хотите стать настоящим асом, придется получить много знаний, и поможет только интернет. Узнайте, как работает глобальная паутина и разберитесь, зачем клиент передает серверы НТТР, как браузер взаимодействует с сервером и так далее. Без этих знаний рассчитывать на хороший результат не придется.

- Подберите пакет программ. Сразу предупрежу, что правильно выбрать инструментальные программы непросто, однако сильное желание упростит задачу. Для начала найдите несколько компиляторов и ассемблеров. Первые решения переводят программный текст в эквивалентную программу. Второй вариант – обеспечение, преобразовывающее программы в команды машинного типа.

- Не обойтись и без хорошего текстового редактора, позволяющего создавать и изменять текстовые файлы, просматривать, распечатывать и находить текстовую информацию.

- Потребуется специализированный редактор, в котором создаются и изменяются исходные коды программ. Такое решение может быть отдельной программой или частью среды разработки.

- Английский. Не обойтись и без знания английского языка. Этот язык используется всеми мировыми сервисами. Следовательно, владением им обязательно.

Хакерские инструменты

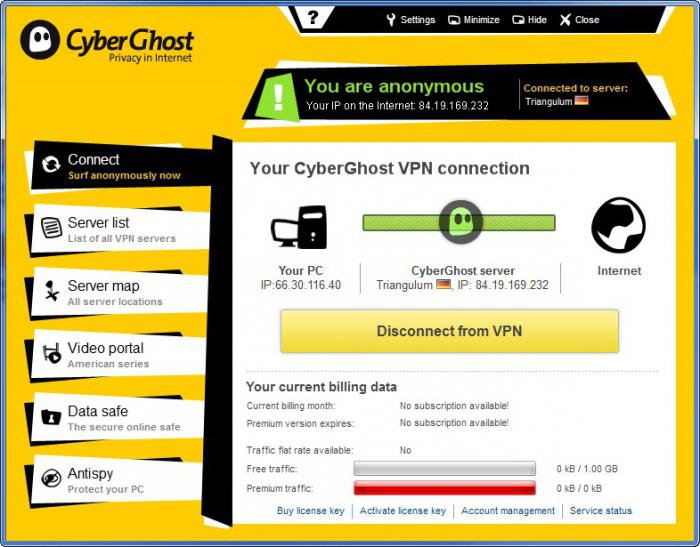

Кроме вышеперечисленного, хакеру необходимы некоторые специфические навыки. Так, помимо знания ОС Linux и принципов работы компьютерных сетей, потребуется овладеть одной из хакерских операционных систем – такой, как Kali. Среди других наиболее часто используемых хакерами инструментов можно отметить:

Конечно, существуют и другие инструменты для взлома, однако эти, пожалуй, являются основными.

Специализация

Мир информационных технологий огромен. Овладеть всеми возможными ИТ-технологиями и языками программирования на приличном уровне просто невозможно. Максимум, чего вы добьетесь, это поверхностного знания «всего понемногу» при отсутствии глубоких познаний в чем-либо. То же самое относится и к хакерам.

Выберите область, в которой будете специализироваться, и сконцентрируйте усилия именно на ней. Освоив одну сферу, переходите к другой. Никто не может изучить все, и уж точно не в одно и то же время. Предприняв подобную попытку, вы лишь разочаруетесь, и не станете профи ни в чем.

Сертификация

ИТ-специалистам вообще и хакерам в частности имеет смысл пройти курсы повышения квалификации — они позволят приобрести новые, специальные умения и повысить свою привлекательность в глазах потенциального работодателя. Для начала мы рекомендуем получить сертификаты CompTIA – Security+, Network+ и A+.

Эти курсы дадут вам общие знания, основываясь на которых, вы сможете перейти на следующий уровень. После этого стоит получить сертификат CEH (Certified Ethical Hacker) – прародитель сертификатов этического хакера. И, наконец, для тех, кто уже обладает продвинутыми навыками, предусмотрены сертификаты GPEN от GIAC и OSCP.Учитывая чрезвычайную актуальность проблемы кибербезопасности, востребованность профессии хакера сегодня не вызывает сомнений. Скорее всего, спрос на специалистов в области хакинга будет оставаться высоким еще долго, так что, те, кто чувствуют в себе способности и желание овладеть данной профессией, имеют все шансы построить блестящую карьеру.

На будущее

- Если вы не хотите утратить авторитет в хакер сообществах или даже быть изгнанными их них, не помогайте никому патчить программы и системы, так как это не приветствуется. Также не стоит выкладывать в открытый доступ созданные другими хакерами эксплойты, иначе вы рискуете нажить себе опасных врагов.

- При зачистке следов, не удаляйте логи полностью, — это точно вызовет подозрение. Лучше будет, если вы просто очистите лог только от записей о вашей деятельности в системе. Другой вопрос: что делать если где-то имеются резервные копии логов? Ведь в этом случае достаточно лишь будет сравнить их с оригиналами, чтобы обнаружить следы атаки. Поэтому, всегда рассматривайте все варианты заметания следов, возможно лучшим выходом будет удаление случайных записей вместе с теми, которые остались после вашего вторжения.

- Взлом чужой системы зачастую незаконен. Поэтому его следует производить, только если у вас имеется разрешение владельца, или же вы считаете себя супер хакером и на все сто уверены в себе

- Любая информация, представленная в заметке, должна использоваться лишь в образовательных целях и не содержит никаких призывов к нарушению закона. Невыполнения данной рекомендации может привести вас к уголовной или административной ответственности.

- Не стоит расслабляться, если у вас получилось слишком легко взломать систему или вы нашли какую-нибудь «детскую» уязвимость. Вполне возможно, что это ловушка от администратора, так называемый Honeypot.

- Помните, что взлом систем – это не развлечение и не способ весело провести время. Это серьезное занятие, к которому следует подходить со всей ответственностью.

- Если у вас есть хоть малейшие сомнения в своих способностях, воздержитесь от попыток взлома систем крупных корпораций, или государственных и военных структур. Даже, если установленные на них системы безопасности не слишком эффективны, они без сомнений сделают все возможное, чтобы поймать любого хакера, в случае его успеха.

Источник: dzen.ru

6. Хакерские утилиты и защита от них

Хакерские утилиты реализуют разные виды сетевых атак, используя уязвимости в операционных системах. Это могут быть DoS-атаки (Denial of Service), или DDoS-атаки (Distributed DoS — распределённый DoS), реализующие атаки с одного компьютера или с сети заражённых компьютеров с целью «обрушить», нарушить работу или вызвать отказ оборудования сервера. Для DDoS-атак используются также преступно созданные ботнеты — сети, состоящие из взломанных компьютеров, управляемых хакерами.

Эксплойты — утилиты для взлома удалённых компьютеров, предназначены для внедрения во взломанную систему вредоносных программ с целью дальнейшего управления ими.

Конструкторы — конструкторы вирусов и троянских программ, предназначенные для неопытных хакеров. Распространяются через «тёмный интернет» на хакерских форумах.

Руткиты — вредоносные программы, предназначенные для маскировки перехвата злоумышленником управления компьютером-жертвой.

Также преступлением становится кража личности. Хакер получает доступ к персональным данным ничего не подозревающего пользователя и начинает от его имени вести преступную деятельность: рассылать спам, оскорбительный контент, ссылки на рекламное или шпионское ПО.

Хакерский набор инструментов пополняется довольно быстро, но не менее квалифицированные специалисты противостоят преступникам, осуществляя поиск уязвимостей на компьютерах и в сетях больших и малых предприятий и государственных структур.

Основным действием для защиты от хакерских атак является соблюдение правил кибергигиены:

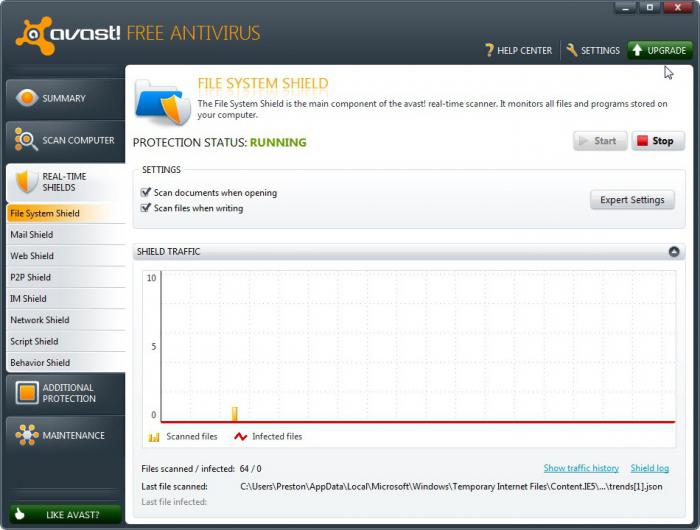

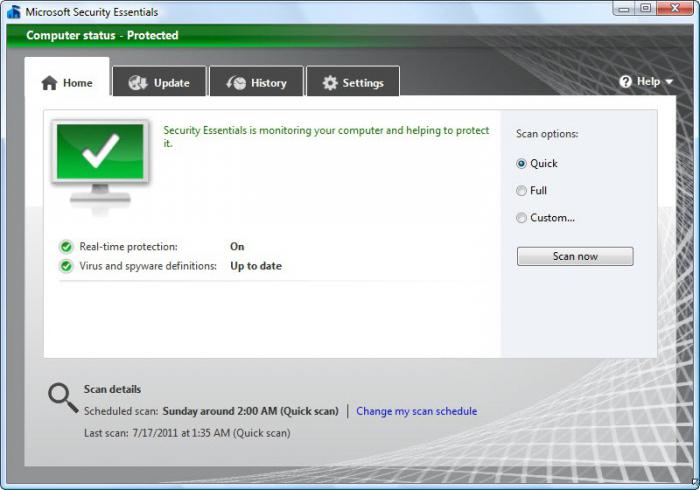

1. установить антивирус.

2. Использовать межсетевой экран (файервол).

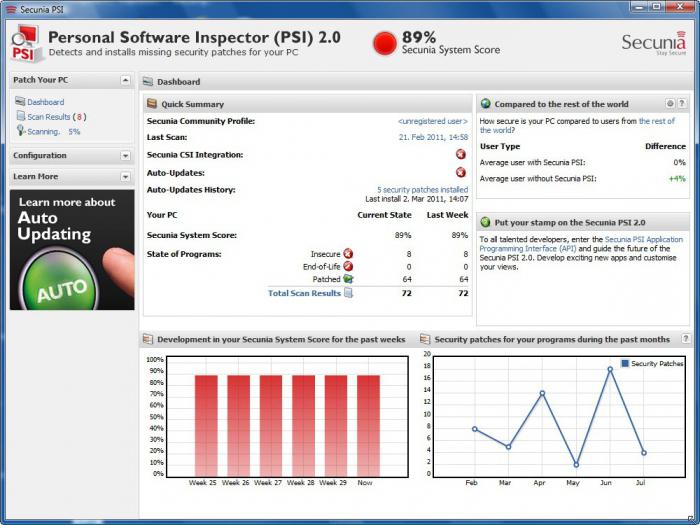

3. Регулярно устанавливать обновления антивирусных баз и операционной системы.

Источник: www.yaklass.ru

Хакерские утилиты и примеры защиты от них

Все чаще пользователи ПК сталкиваются с опасностями, подстерегающими их в сети, и им приходится постигать как минимум азы защиты от злоумышленников. Хакерские утилиты — программы, которые наносят вред удаленным компьютерам. Сами по себе они не являются ни троянскими платформами, ни вирусами и не могут причинить совсем никакого вреда всем локальным устройствам, на которых установлены. Однако эта проблема с каждым днем становится все актуальнее. Изучим вопрос.

Какие программы относятся к хакерским утилитам

К этим программам относятся: хакерские утилиты автоматизации формирования вирусов, троянских программ и червей, разработанные для создания подобного ПО; программные библиотеки, утилиты, которые скрывают код “больных” файлов от проверки антивирусом (шифровальщики файлов); различные “шутки”, усложняющие работу с устройством; программы, которые сообщают пользователю ложную информацию о действиях в системе; другие утилиты, наносящие тем или иным способом ущерб удаленному или данному компьютерам.

Основное количество пользователей не понимает последствия действий подобных программ на персональные компьютеры и компьютерные сети, не соблюдает даже элементарные требования и правила безопасного поведения в сети. Хотя сейчас разработано множество ПО для борьбы с хакерскими атаками. Успешно ведется борьба с лучшими снифферами, утилитами для сканирования сетей, для поиска уязвимостей, для эксплуатации уязвимостей, для эффективной SQL-инъекции, для брутфорса, для взлома Wi-Fi, для IDS, для работы с пакетами, для реверсинга.

Борьба с хакерскими утилитами

С того дня как появились хакерские утилиты, началась и борьба с ними. Разработано множество ПО для этого. В данной статье мы и рассмотрим часть его. HackTool. Эта программа используется разными злоумышленниками, когда на удаленный или локальный компьютер организовываются атаки.

Например, пользователь вносится несанкционированно в список разрешенных посетителей системы; производится очистка журналов с целью спрятать то, что присутствовали в системе.

Рекомендацией по удалению является удаление файла троянца (оригинальный), нахождение которого на устройстве зависит от варианта, как программа на компьютер попала. Второй этап – антивирусная проверка, полная. Spoofer – позволяет, подделывая адрес отправителя, отправлять сетевые запросы и сообщения. Используется, чтобы выдать сообщение за послание, отправленное оригиналом, или чтобы затруднить поиск отправителя. Рекомендации по борьбе с ним те же самые.

«Hoax», вирусные мистификаторы

Это хакерские утилиты, не причиняющие прямого вреда, но они выводят обманные сообщения о том, что вред уже нанесен или будет нанесен при определенных условиях, либо информируют пользователя об опасности, которой не существует. К таким “шуткам”, например, относятся программы, пугающие пользователя разными сообщениями о форматировании логического диска, хотя его не было, выводят различные вирусоподобные, странные извещения и т.д.

Все зависит в основном от чувства юмора автора подобной утилиты. Удалить такую программу немного сложнее, но, имея эту инструкцию, это сделает каждый пользователь. Для этого сначала нужно завершить диспетчером задач процесс браузера. Затем удалить сам файл. Обязательно очистить каталог под названием Temporary Internet Files.

Он может иметь инфицированные файлы. Произвести проверку антивирусом всего компьютера. Если делать все правильно, то хакерские утилиты и защита от них – дело не очень сложное.

Защита от хакерских утилитов Trojan-Dropper.Win32.Agent.albv

Представляет из себя программу для несанкционированной скрытой инсталляции пользователем на жертву-устройство вредоносных программ, которые расположены в теле этого троянца. Рекомендации по операции удаления следующие. Завершить диспетчером задач вредоносный процесс. Файл удалить и удалить в системном реестре, ключе один параметр. Нужно удалить еще один файл: %WinDir%systemsvhost.exe.

Затем очистить полностью содержимое всей папки %Temp%. Со съемных носителей удаляем следующее: :autorun.inf и :wlan.exe, где X – буква раздела. И в завершение проводим полную проверку антивирусом Касперского, обязательно обновив все базы.

Программа электронного шпионажа Trojan-Spy.Win32.PcGhost.340

Хакерские утилиты и защита от них – тема теперь вечная и постоянно актуальная. Указанная программа предназначена для того, чтобы вести электронный шпионаж за самим пользователем (снимки экрана, вводимая информация, список активных приложений). Полученная таким способом информация всегда передается злоумышленнику.

А для этого используется HTTP, FTP, электронная почта и другие способы. Варианты удаления стандартны, только файлы отличаются. Завершаем троянский процесс диспетчером задач.

Удаляем троян PcGhost.exe и файл: %System%SYSKEY.DAT. Затем удаляем ключи реестра и «PcGhost». Если посмотреть на хакерские утилиты, картинки это показывают, становится ясным, что сканирование антивирусом – обязательная процедура при их удалении. Не желаете иметь медленный компьютер, терять с него информацию — делайте это регулярно.

Источник: fb.ru

Что такое взлом

Каждый пользователь социальной сети, мессенджера или почтового сервиса, используя свой аккаунт, уверен, что все персональные данные надежно защищены. Но на самом деле, все обстоит иначе. Злоумышленники не дремлют, и регулярно пытаются получить персональные данные в целях заработка путем взлома. Способов взлома огромное количество, но для начала давайте разберёмся, что такое взлом.

Взлом – это определенный алгоритм действий, с помощью которых устраняется защита программного обеспечения для получения пользовательских данных. Говоря простым языком, если Вас взломали, считайте, что вся информация о Вашем общении, личные данные, данные карт находится в руках постороннего человека. Используется взлом в разных целях:

- Финансовая выгода, как правило, взлом в этом случае необходим для получения информации о банковских картах, информации об электронных кошельках. При получении доступа к ним, мошенники сразу же выводят все средства.

- Шантаж с целью получения денег. Переписки, личные данные или фото с пометкой 18+ могут стать главной причиной взлома аккаунта и дальнейшего вымогательства денежного вознаграждения за нераспространение.

- Спам. Самая распространённая причина взлома. Получив доступ, мошенники активируют рассылку рекламы от Вашего имени.

- Личное. Муж или жена подозревают в измене. Обычно в таких случаях начинается поиск хакера, чтобы получить все возможные переписки в чатах самых популярных мессенджеров.

Что такое взлом и каким он бывает?

Способов взлома очень много. Но у хакеров есть излюбленные методы, которые чаще всего идут вход. Если возникает проблема, то всегда можно использовать их комбинацию для достижения более быстрого результата.

Перебор паролей (брутфорс).

Самый удобный метод взлома, так как не требует к себе особенного внимания. Для этого метода используется специальная программа для взлома, которая автоматически подбирает комбинацию из букв. Злоумышленнику достаточно иметь немного информации о Вас, так как чаще всего пользователи используют примитивный пароль, состоящий из имени, даты рождения, номера телефона и прочее.

Если хакер использует хороший словарь, содержащий в себе не менее 10 млн паролей, то взлом не займет много времени. А если Вы используете один и тот же пароль для всех учетных записей, считайте, что вся информация уже в свободном доступе у хакера.

Перебор паролей с добавлением цифровых значений.

Метод ничем не отличается от первого, но считается его модифицированной версией. Существует такая же словарная база, но к ней добавлены цифры. Создаются такие словари на базе других взломанных аккаунтов.

Фишинг.

Самый удобный и используемый метод взлома для получения пароля. Суть метода заключается в том, что хакеры делают обычную рассылку с просьбой ввести логин и пароль от аккаунта. Причины для запроса дополнительного ввода данных могут быть разными, начиная с запроса службы поддержки и заканчивая предложением улучшить антифишинговую защиту. Переходя по ссылке, пользователь попадает на точную копию запрашиваемой страницы, с поправкой на то, что все введенные данные попадут не по адресу, а прямо в руки мошеннику. Поэтому переходя по ссылкам, всегда проверяйте информацию, которая отображается в адресной строке браузера.

Social Engineering (социальный инженеринг).

Метод взлома основывается на человеческом факторе, точнее на психологии и логичности действий. Самым простым использованием данного способа является функция восстановления пароля, которая доступна при регистрации любого аккаунта, в случае если Вы забудете пароль. Так как пользователь не придает особого значения данному пункту, то чаще всего выбирают банальный вопрос, типа кличка питомца, любимое блюдо и т.д. Злоумышленник может найти ответ даже в открытом доступе на Вашей странице. И даже если Вы не размещали подобную информацию в открытом доступе, хакер может втереться в доверие через ту же самую социальную сеть и получить всю необходимую информацию лично от Вас.

Хэширование.

В базе данных любого сервиса, пароли пользователей хранятся в виде хэша. Создаётся он посредством специально алгоритма. Хакеру достаточно программой для взлома получить хэшированные данные сервиса и расшифровать сам хэш. При совпадении хэша и генерированного хэша – вход в аккаунт осуществляется и открывается свободный доступ.

Функция «Запомнить пароль».

Многие юзеры, используя персональные устройства, разрешают браузерам сохранять логин и пароль. Этим и пользуются взломщики. Устанавливая программу для взлома в ваш ПК или телефон, или занеся «троян» активируется передача данных, используемых и сохраненных в браузере.

XSS-атака.

Основана на использовании уязвимости на сервере и на используемых устройствах. Самый удобный метод – создать атаку и добыть все файлы Cookies, так как именно в них содержится информация о посещении сервиса и хэшированый пароль от аккаунта. Как было описано выше, мошеннику достаточно будет расшифровать пароль с помощью утилит и получить доступ к аккаунту.

Одним из таких примеров, может послужить Wi-Fi в общественных местах. Уязвимостей масса, пользователей тоже много. Одна атака может принести огромное количество взломанных аккаунтов.

Открытый доступ к паролям.

Способ банальный и больше относится к офисам, так как чаще всего используется один и тот же пароль или его модификация. И обязательно найдется тот сотрудник, который запишет на стикере и оставить на столе или будет вводить пароль в тот момент, когда мошенник будет рядом. Самый удобный способ мошеннику получить пароль – это представиться курьером, доставщиком еды или специалистом по техническому обслуживанию.

Шпионские программы.

Самый популярный способ Андроид взлома. Такие программы, как правило, работают в скрытом режиме собирая всю информацию, проходящую через телефон или ПК. Никаких оповещений и уведомлений, пока Вы используете свое устройство для просмотра социальных сетей или мессенджеров, программа собирает информацию и отправляет ее хакеру. Для получения данных для входа в аккаунты обычно используется кейлоггер (клавиатурный шпион), который архивирует любые нажатия.

Так же есть возможность получать скриншоты экрана, что может помочь прочитать и сохранить переписки из чатов, историю посещений браузера. Более навороченные программы способны записывать звонки, окружение и передавать регулярное местоположение. Скачать программу для взлома можно в свободном доступе.

Теперь вы знаете, что такое взлом и какими способами пользуются хакеры. Будьте внимательны и не создавайте банальных паролей, состоящих менее чем из 8 символов.

Возникли вопросы? Пишите нашим онлайн-консультантам!

Источник: vkur1.se