ТОП-7 приложений на Android с хакерскими возможностями

Основным преимуществом операционной системы Android является ее возможность развиваться. Это открытая ОС, любой производитель может написать свою программу, и она будет работать так, как этого желает разработчик. Не удивительно, что именно для этой платформы появилось так много дополнений с различными хакерскими возможностями. Это специальное программное обеспечение, которое дает возможность обходить ту или иную защиту, производить действия в других приложениях, которые ранее не были предусмотрены. В умелых руках хакерское дополнение может творить настоящие чудеса.

Топ-7 приложений с хакерскими возможностями

В этом топе находятся те приложения, которые были проверены на деле и доказали свою работоспособность. Они имеют различную функциональность и созданы для задач, которые большинство пользователей считают хакерскими. Использовать такое ПО необходимо после того, как пользователь изучил специфику его работы.

Как стать ХАКЕРОМ с нуля. Даркнет

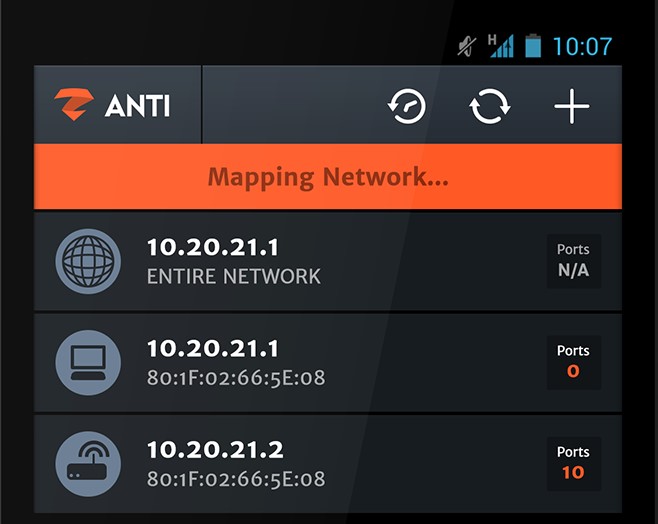

zANTI Mobile Penetration Testing Tool

Это специализированное хакерское приложение, которое может производить оценку безопасности Wi-Fi сетей. Функциональность программы довольно большая, если пользователь планирует управлять закрытыми беспроводными сетями, то оно подойдет как нельзя лучше. К основным возможностям данного приложения можно отнести такие:

- умеет сканировать сети и подключенные к ним устройства;

- проверяет сети на слабые пароли и взламывает их;

- реализация MITM атак в беспроводных сетях (замена загружаемых изображений и файлов);

- быстро подключается к найденным сетевым портам;

- программа умеет регулировать трафик в режиме реального времени.

Для того чтобы полноценно пользоваться данным приложением, необходимо обладать некоторыми навыками. Здесь практически безграничные возможности для тех пользователей, которые знают, что делает так или иная функция. Программа распространяется бесплатно и ее можно использовать некоторое время, после чего определенные возможности будут заблокированы и пользователю предложат уже купить полную версию приложения.

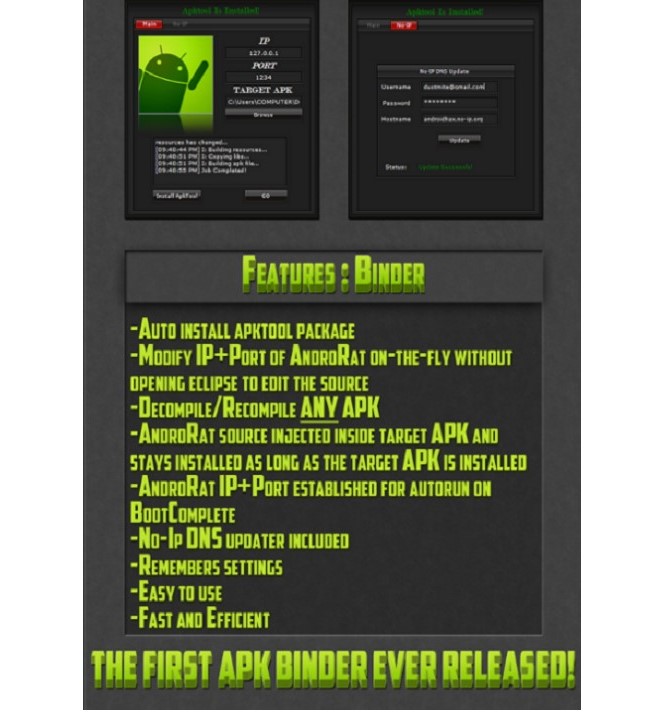

AndroRAT

Это первое приложение, которое было создано для администрирования других устройств под управлением Android. Изначально оно разрабатывалось как эффективный помощник в организации общего доступа к файлам и программам. Но также оно очень часто используется хакерами.

Если изучить основные принципы работы приложения, то можно администрировать другие устройства Андроид без ведома их владельца. Эта программа позволяет получить доступ к чужим файлам, даже на удаленной основе. Исходный код AndroRAT доступный в сети, поэтому различные хакеры дорабатывают приложение под свои потребности и нужды.

12 х@акерских приложений для Андроид телефона | хакерфон без рут | Dimon Dev

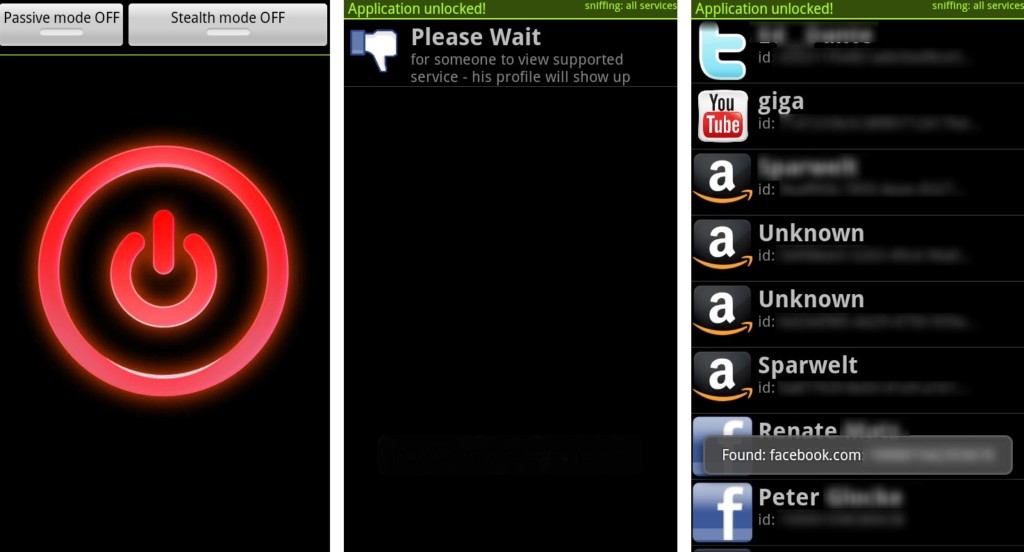

FaceNiff

Это уникальное в своем роде приложение, которое позволяет пользователям перехватывать другие интернет сессии. В данный момент программа умеет работать с: facebook.com, twitter.com, vkontakte.ru, vk.ru, nk.pl, youtube.com, amazon, tumblr.com, meinvz.net, studivz.net, tuenti.com, blogger.com, myspace.com. Все довольно просто, хакер может подключиться к другой интернет сессии и, например, отправить сообщение от аккаунта другого пользователя, используя его профильные данные. Для этого оба устройства должны быть подключены к одной и той же Wi-Fi сети, что в общественных местах является частым явлением. Даже если беспроводная сеть будет защищена стандартами WEP, WPA или WPA2, умелый хакер сможет перехватить сессию.

Sniffer Wicap 2 Pro

Вокруг нас огромное количество смартфонов и других устройств, которые постоянно подключены к интернету. Когда пользователь сидит и просто просматривает фото в Instagram, он создает определенную интернет сессию. Трафик имеет четкие адреса и цели, поэтому его можно перехватить. Это хакерский сниффер пакетов, который позволяет делать перехват и проанализировать его, а также использовать переданные данные в своих целях. В данный момент программа обладает огромным количество функций и возможностей, в частности можно выделить такие:

- отображает информацию о пакетах в режиме реального времени;

- параллельно захватывает пакеты с нескольких интернет сессий;

- фильтрует полученные данные по параметрам;

- подает уведомление в случае успешного захвата;

- анализирует статистику перехваченных пакетов;

- предоставляет пользователю возможности root-терминала.

Функциональность и возможности программы практически безграничные, в терминале можно задавать многие команды и производить практически любое действие. В основном данное приложение используется для перехвата интернет трафика и информации.

DroidSheep

Это бесплатное хакерское приложение начального уровня, которое понравится новичкам. Основной задачей данной программы является перехват и скан веб-сессий. Здесь очень простой интерфейс, достаточная функциональность и неплохой набор возможностей. Отличный выбор для начинающих хакеров, которые только погружаются в мир перехвата личной информации других пользователей.

После запуска программы на экране появляется кнопка START, если ее нажать, то вскоре на экране будут появляться все выполненые веб-сессии. Выбрав перехваченную можно будет зайти на сайт с устройства жертвы, после чего производить любые манипуляции с чужой информацией. Приложение способно работать с любыми сессиями, не доступны только те, которые используют шифрование SSL/TLS.

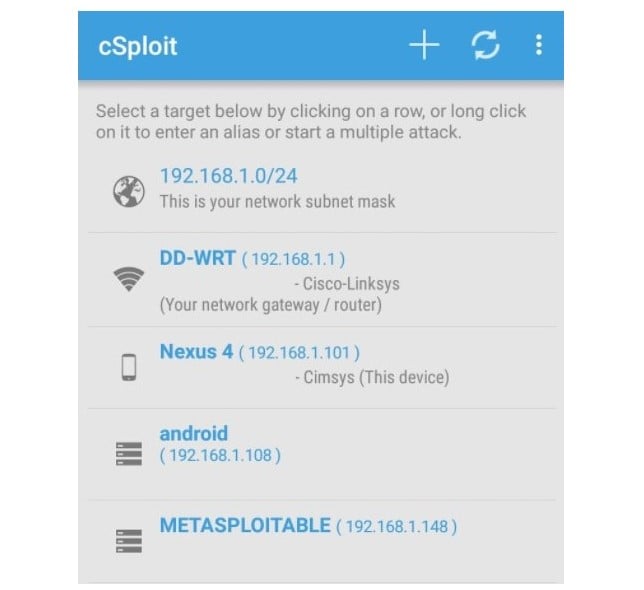

cSploit

Сегодня каждое устройство подключено к интернету по беспроводному Wi-Fi, это происходит в частных домах, офисных и торговых центрах, общественных местах и даже в государственных учреждениях. Данное приложение было создано для того, чтобы тестировать все беспроводные сети и находить уязвимости. В данный момент это единственная доступная программа для пентеста на Android. По сути, это хакерское обеспечение, которое имитирует попытки взлома и определяет то, насколько легко зайти в беспроводную сеть, если у пользователя нет на это прав и полномочий. Приложение применяется не только сетевыми администраторами для определения надежности защиты, оно также используется для взлома сетей.

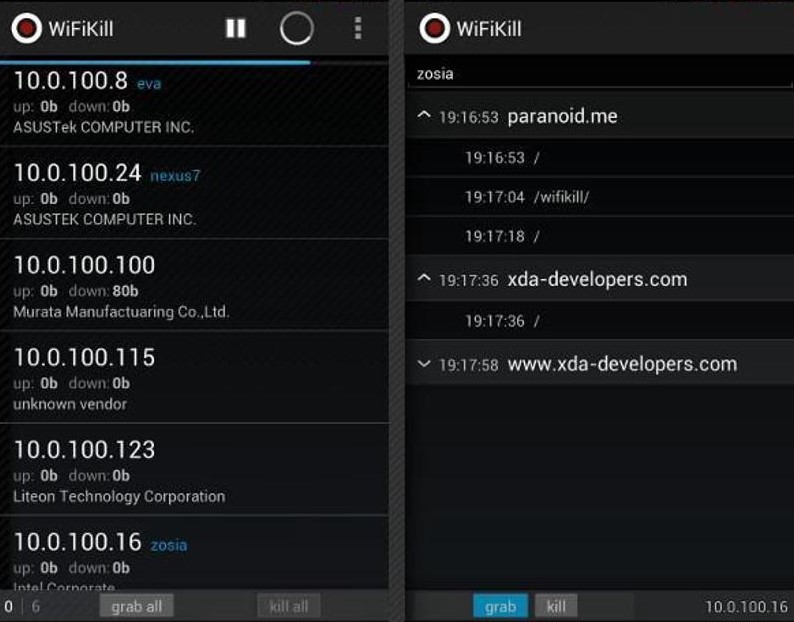

Wi-Fi Kill

К личной беспроводной сети Wi-Fi может быть подключено множество пользователей. Это могут быть не только члены семьи и гости, но и соседи, которые нагружают сеть и пользуются интернетом бесплатно. Чтобы решить эту проблему, было создано приложение под названием «Wi-Fi Kill».

Это хакерское ПО, которое делает определенного пользователя полноценным владельцем беспроводной сети, к которой он подключен. Программа позволяет ограничивать доступ к сети другим пользователям. Можно в режиме реального времени посмотреть на то, кто в данный момент подключен к Wi-Fi, после чего отключить нескольких от своей сети.

Любое из представленных приложений способно так или иначе влиять на уже созданные веб-сессии. Все они были разработаны для благих целей, но быстро перехвачены хакерами, которые злоупотребляют их возможностями. Всегда нужно помнить о том, что, используя данный ТОП-7 хакерских приложений на Android, можно подвергнуть угрозе также и свое устройство. Порт для подключения имеет две стороны, не только хакер получает доступ к данным пользователя, но и пользователь может подключиться к хакерскому оборудованию, если он это умеет делать.

Источник: gamesqa.ru

ТОП-7 лучших приложений для взлома телефона

Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: « как взломать друга/подругу », « как взломать Instagram » и « как взломать WhatsApp ». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе.

Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры.

Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт.

Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков.

Позволяет установить ограничения на использование смартфона ребенком.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений.

Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь . Посмотреть руководство по установке можно здесь . Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Источник: reptilicus.net

Хакерские утилиты и защита от них

Хакерская (крэкерская) атака – это действие, целью которого является захват контроля (повышение прав) над удалённой или локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании. Хакерские атаки бывают разных видов. На этом уроке рассматриваются сетевые атаки, разновидности программ для хакерских атак, способы защиты от них и многое другое.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет.

Получите невероятные возможности

1. Откройте доступ ко всем видеоурокам комплекта.

2. Раздавайте видеоуроки в личные кабинеты ученикам.

3. Смотрите статистику просмотра видеоуроков учениками.

Получить доступ

Конспект урока «Хакерские утилиты и защита от них»

Хакерские атаки бывают разных видов. На этом уроке мы с вами рассмотрим сетевые атаки, разновидности программ для хакерских атак, способы защиты от них и многое другое.

Хакерская (крэкерская) атака – это действие, целью которого является захват контроля (повышение прав) над удалённой или локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Существует много различных видов хакерских атак.

Прежде, чем приступать к рассмотрению различных видов атак, давайте узнаем, какие же мотивы преследуют хакеры.

Шутка. Это является, наверное, одним из самых распространённых мотивов. В наше время в Интернете можно найти и скачать очень много программ и с их помощью пошутить, например, над другом.

К самым распространённым шуткам относится использование различных программ, которые имитируют сообщения об ошибках, взломах или даже удалении системы или других важных данных с жёсткого диска. В большинстве случаев человек, над которым так пошутили, отделывается лёгким испугом и перезагрузкой компьютера, но иногда после такой шутки приходится обращаться за помощью к специалистам.

Так, например, в 2000 году несколько юмористов из Калуги решили пошутить и разослали около 1700 сообщений в правительственные структуры разных стран. В частности, в этих письмах можно было встретить текст, в котором говорится, что российские офицеры ракетных войск стратегического назначения, измученные хроническим безденежьем, готовы нанести широкомасштабный ядерный удар.

Так что из этого следует вывод, что не все хакерские атаки являются безобидными, а в некоторых случаях могут очень печально обернуться для шутника. Так же необходимо помнить, что хакерские атаки могут повлечь за собой очень нехорошие последствия. Например, штраф или же исправительные работы, или же ограничение свободы. Более подробно об этом можно прочитать в Уголовном кодексе Российской Федерации, в 274 статье «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Следующим мотивом, побуждающим к хакерской активности, является любопытство. Принято считать, что хакерское любопытство бывает трёх типов.

К первому относится интерес не к содержимому объекта, на который направлена атака, а к самому процессу взлома. То есть хакер просто проверяет на прочность ту или иную систему защиты. При этом вся информация, которая хранится внутри, ему не интересна. То есть для него важнее проверить свой интеллект. Такая атака не приносит большого вреда, а если же хакер до конца остаётся верен принципам хакерской этики, то он непременно сообщит системному администратору о найденных дырах в системе защиты.

Ко второму типу хакерского любопытства относятся те случае, когда хакеру любопытна сама информация, которая находится на сервере. В этом случае это весьма опасное занятие, так как добытая информация может быть в последствии использована, например, для шантажа, финансового мошенничества или иных противоправных действий. Добытой информацией может воспользоваться не сам хакер, а, например, представители уголовного мира, к которым каким-то образом попала эта информация.

К последнему же типу любопытства хакеры не имеют прямого отношения. Многим из вас, наверное, интересно исследовать глубины Интернета, находить сайты с разнообразными программами, которые ещё не совсем известны. Такое любопытство может привести к непредсказуемым последствиям. Например, к запуску какого-либо вируса. Т. е. исследуя неизвестные сайты и запуская какие-то новые программы, вы можете подвергнуть риску не только себя и свой компьютер, но и других пользователей, например, своих одноклассников, которые подключены к сети в школьном классе.

Следующим мотивом является материальная выгода. Конечно, все коммерческие Интернет-ресурсы имеют хорошую защиту, на которую, соответственно, тратятся немалые деньги.

Поэтому взломать такие ресурсы очень тяжело, и хакер должен обладать высоким профессиональным уровнем.

И снова у этого мотива есть несколько типов.

1. Атаки, которые в случае их успешной реализации, могут принести хакеру деньги напрямую. К примерам можно отнести взлом баз данных, в результате которого хакер получит данные о реквизитах кредитных карт или же сможет заказать товар в интернет-магазинах по ложным данным, или схитрить на интернет-аукционах и так далее.

2. Атаки, которые организуются с целью похищения информации. Чаще всего такие атаки организуются под заказ, а сам хакер заранее знает, где находится нужная информация и сколько он за неё получит.

3. Атаки, которые направлены на нанесение какого-либо ущерба конкуренту. К примерам можно отнести похищение или уничтожение важных данных, проникновение на почтовый сервер и рассылку электронных писем с ложной информацией, и многое другое.

Причин и мотивов на самом деле огромное количество. К ним можно отнести политику, идеологию, культуру, даже обычные месть и недовольство, например, сотрудников в какой-нибудь компании. Перечислять можно очень долго, но главное, что вы должны помнить, это то, что всё преследуется законом и уголовно наказуемо.

Так, например, в статье 273 Уголовного кодекса Российской Федерации написано следующее: «Создание, использование и распространение вредоносных компьютерных программ, которые предназначены для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, является уголовно наказуемым». Предполагаемое наказание – лишение свободы на срок до 4 лет с выплатой штрафа в размере до 200 000 рублей. Если же действия хакеров повлекли тяжкие последствия, то наказанием может быть лишение свободы до 7 лет.

В Госдуму поступил законопроект от 6 декабря 2016 года, вводящий ответственность за хакерские атаки на важные элементы информационной структуры России. В нём говорится о дополнении Уголовного кодекса Российской Федерации статьёй 274.1, согласно которой за создание и распространение вредоносных программ, предназначенных для воздействия на критическую информационную инфраструктуру, будет назначаться наказание в виде лишения свободы на срок до 10 лет.

А сейчас перейдём непосредственно к хакерским утилитам.

Хакерские утилиты – это программы, которые предназначены для нанесения вреда удалённым компьютерам. Сами по себе они не являются вирусами или троянскими программами и не причиняют никакого вреда локальным компьютерам, на которых они установлены.

Существует несколько методов хакерских атак. К ним относятся:

· вирусы, троянские программы, почтовые черви и другие специальные программы;

· отказ в обслуживании

Рассмотрим сетевые атаки. Удалённая сетевая атака – это информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи.

Для того, чтобы организовать такую атаку, хакер использует специальные программы, которые выполняют многочисленные запросы на нужный сервер. Соответственно, это приводит к отказу в обслуживании или, другими словами, зависанию сервера, но только в том случае, если у сервера, на который организована атака, не хватает ресурсов для обработки всех поступающих запросов.

Классифицировать сетевые атаки можно несколькими способами:

· по характеру воздействия;

· по цели воздействия;

· по наличию обратной связи с атакуемым объектом;

· по условию начала осуществления воздействия;

· по расположению субъекта атаки относительно атакуемого объекта;

· по уровню эталонной модели ISO или OSI, на которой осуществляется воздействие.

Так, например, сетевые атаки по характеру воздействия делятся на активные и пассивные.

По цели воздействия сетевые атаки могут быть следующими:

· нарушение функционирования системы (доступа к системе);

· нарушение целостности информационных ресурсов;

· нарушение конфиденциальности информационных ресурсов.

Ну и рассмотрим классификацию сетевых атак по условию начала осуществления воздействия:

· атака по запросу от атакуемого объекта;

· атака по наступлению ожидаемого события на атакуемом объекте (наступление определённой даты и времени или запуск определённого приложения);

· безусловная (немедленная) атака.

Рассмотрим два вида наиболее популярных атак в наше время: DoS и DDoS.

DoS – это хакерская атака на вычислительную систему с целью вывести её из строя. То есть при такой атаке пользователи системы не смогут получить доступ к предоставляемым системным ресурсам (серверам) либо доступ будет затруднён. Такая атака организуется с одного компьютера, причём с ведома пользователя.

Сам компьютер будет считаться заражённым, так как с него будет происходить атака на другие компьютеры или же сети. Результатом таких атак обычно является ущерб удалённым компьютерам и сетям. При всём при этом работоспособность компьютера, с которого ведётся атака, не нарушается.

Ещё одна разновидность атак – DDoS. Принцип работы таких программ практически такой же, как и при DoS атаках. Главное же отличие в том, что атаки происходят с различных компьютеров, а не с одного. Пользователи же заражённых компьютеров, с которых происходят атаки, не знают об этом. Давайте разберёмся, как это происходит.

Есть DDoS-программа, которую рассылают на компьютеры жертв-посредников. После запуска этих программ на заражённых компьютерах и происходит атака на указанный сервер. Запуск может зависеть от нескольких факторов. Например, определённые дата и время или же непосредственно команда от хакера.

Также существуют фатальные сетевые атаки. Это утилиты, которые отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате таких атак система, на которую они направлены, прекращает свою работу. Если же разбираться более подробно, то работа таких атак заключается в том, что они используют уязвимые места операционных систем и приложений и отправляют специально оформленные запросы на атакуемые компьютеры. В результате чего сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и, соответственно, система прекращает свою работу.

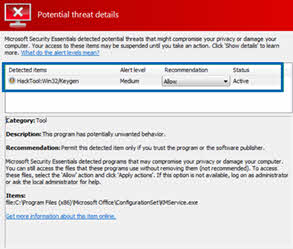

Рассмотрим утилиты взлома удалённых компьютеров. К примерам относятся Exploit и HackTool.

Из названия этой группы утилитов уже можно понять, для чего они предназначены.

Но всё-таки давайте уточним: хакерские утилиты этого класса предназначены для проникновения в удалённые компьютеры с целью дальнейшего управления ими (в этом случае используются методы троянских программ типа Backdoor) или для внедрения во взломанную систему других вредоносных программ.

Как и фатальные сетевые атаки, утилиты взлома удалённых компьютеров чаще всего используют уязвимости в операционной системе или приложениях, которые установлены на атакуемом компьютере. Для того, чтобы такие хакерские утилиты не попали на ваш компьютер, необходимо своевременно загружать из Интернета обновления системы безопасности и приложений.

Руткит – это программа или набор программ, с помощью которых происходит скрытый контроль над взломанной системой.

С помощью этих утилитов можно замаскировать объекты (процессы, файлы, директории, драйвера), осуществлять управление событиями, которые происходят в системе, собирать данные, например, о параметрах системы.

То есть руткит – это программа или набор программ, с помощью которых происходит сокрытие следов присутствия на заражённом компьютере злоумышленника или вредоносной программы.

Так, например, в системах Windows под руткит подразумевают программу, которая внедряется в систему и перехватывает системные функции. Таким образом эти программы, после перехвата системных функций, заменяют их для того, чтобы скрыть своё присутствие и действия, которые предпринимает злоумышленник на заражённом компьютере.

Как мы с вами знаем, от любых вредоносных программ на современных компьютерах существует защита. Немалую роль в защите от хакерских атак, сетевых червей и троянских программ играет уже знакомый нам межсетевой экран.

Он позволяет блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определённых серверов (определённых IP-адресов или доменных имён). Также межсетевой экран не допускает проникновения на защищаемый компьютер сетевых червей (почтовых, веб-червей и других). Помимо этого, он препятствует работе троянских программ, то есть не даёт им отправлять конфиденциальную информацию о пользователе и компьютере.

Кроме того, не стоит забывать об антивирусных программах, которые также играют немаловажную роль в защите вашего компьютера.

Пришла пора подвести итоги урока. Сегодня мы с вами рассмотрели, какими могут быть мотивы хакерских атак на компьютеры или сервер. Более подробно познакомились с разновидностями сетевых атак DoS и DDoS. Узнали, что такое утилиты взлома удалённых компьютеров и руткиты. Также рассмотрели, какие функции выполняет межсетевой экран при защите от хакерских атак, сетевых червей и троянских программ.

Источник: videouroki.net

Кибертерроризм: виды атак, хакеров и их влияния на цели

Кибертерроризм — это запланированная кибератака на информационные системы, программы и данные, приводящая к насильственным действиям, которая направлена на достижение политических или идеологических мотивов преступников.

ФБР США описывает кибертерроризм как любую кибератаку, предназначенную для запугивания или нанесения физического вреда жертве. Злоумышленники часто добиваются этого, уничтожая или нанося ущерб критической инфраструктуре цели. Однако, ИБ-сообщество трактует кибертерроризм как атаки, направленные на достижение политических целей преступников. Даже при отсутствии физической опасности или крупных финансовых потерь основная цель кибертерроризма — нарушение работы систем или причинение какого-либо вреда целям. По данным Центра стратегических и международных исследований (CSIS), крупные атаки направлены на госучреждения, оборонные и высокотехнологичные компании, а также на совершение финансовых преступлений с ущербом более $1 млн.

Виды кибертерроризма

APT-атаки

Усовершенствованные постоянные угрозы (Advanced Persistent Threat, APT) осуществляют доступ к сети с помощью сложных методов проникновения. Оказавшись в сети, кибертеррористы пытаются украсть данные, оставаясь при этом незамеченными. APT-атаки часто нацелены на организации с ценной информацией, в том числе в национальной обороне, производстве и финансовом секторе.

Вредоносное ПО

Вредоносные программы, компьютерные черви и вирусы используются для атак на военные системы, транспортные и электрические сети, и критически важную инфраструктуру.

DoS-атаки

Атака типа «отказ в обслуживании» (Denial of Service, DoS) — это атака, направленная на отключение машины или сети, делая их недоступными для пользователей. При DoS-атаках цель заливается трафиком или получает информацию, которая вызывает сбой в работе. DoS-атака блокирует авторизованным пользователям доступ к определенным компьютерным системам и устройствам.

Взлом

Взлом подразумевает собой получение несанкционированного доступа с целью сбора конфиденциальных данных организаций, правительств и коммерческих предприятий.

Программы-вымогатели

Вымогатели шифруют все данные и системы жертвы, пока она не заплатит требуемый выкуп. Кроме того, некоторые атаки программ-вымогателей приводят к эксфильтрации данных.

Фишинг

Фишинг — попытка получения конфиденциальной информации (например, логинов, паролей или данных кредитных карт) путем подделывания электронных писем от доверенного источника.

Спуфинг

Спуфинг — это кибератака, в рамках которой мошенник выдает себя за какой-либо надежный источник, чтобы получить доступ к важным данным или информации. Основная цель спуфинга – получить доступ к личной информации, украсть деньги, обойти контроль доступа к сети, а также распространить вредоносное ПО.

Примеры кибертерроризма

- Крупный сбой на сайте. Цель преступников состоит в том, чтобы нарушить работу большого количества людей или заблокировать доступ к веб-сайтам с информацией, которую хакеры считают нежелательной.

- Несанкционированный доступ. Злоумышленники пытаются нарушить работу коммуникаций, регулирующих военные технологии или другое жизненно важное оборудование.

- Кибершпионаж. Правительства разных стран часто проводят кибершпионаж или поддерживают его. Обычно государства шпионят за конкурирующими странами и получают информацию о военных планах противника.

- Нарушение работы критической инфраструктуры. Киберпреступники пытаются нанести ущерб городу, нарушить работу системы здравоохранения, поставить под угрозу общественную безопасность или спровоцировать панику. Целями могут быть нефтеперерабатывающие заводы, трубопроводы или водоочистные сооружения.

Самые известные кибертеррористические акты

Центр стратегических и международных исследований (CSIS) составил список самых значимых кибератак с 2006 года. Некоторые из них являются актами кибертерроризма:

- 15 июля 2022 года 4 группировки иранских правительственных хакеров провели разрушительную атаку на государственные онлайн-сервисы и правительственные веб-сайты Албании, выведя их из строя. После этой кибератаки Албания разорвала дипломатические отношения с Ираном.

- 10 сентября 2022 года в результате кибератаки работа полиции Албании оказалась существенно замедлена . Чиновники были вынуждены составлять всю документацию вручную. Осложнилась и проверка прибывающих на границе для полицейских, потерявших доступ к базе данных лиц, объявленных в розыск.

- Северо-Западный политехнический университет в Китае стал объектом множества кибератак в сентябре , ответственность за которые Китай возложил на АНБ США. Власти утверждают, что АНБ взломало сети цифровой связи и украло пользовательские данные.

Защита от кибертерроризма

До недавнего времени основными целями кибертерроризма были госучреждения. Сейчас ситуация поменялась и теперь целью стал бизнес. Поэтому компании и другие организации должны гарантировать, что каждое IoT-устройство защищено и недоступно через открытые сети.

Для защиты организациям необходимо:

- регулярно создавать резервные копии систем;

- проводить непрерывный мониторинг сетей;

- развертывать брандмауэры;

- использовать антивирусное ПО и инструменты защиты;

- внедрить двухфакторную или многофакторную аутентификацию;

- ограничить доступ к конфиденциальным и важным данным.

Для улучшения кибербезопасности в США был создан альянс National Cyber Security Alliance для повышения осведомленности граждан о кибербезопасности. Он предлагает обучать сотрудников процедурам безопасности, а также тому, как обнаруживать вредоносное ПО и кибератаки.

Типы хакеров

.png)

Хакер в белой шляпе (White Hat Hacker)

Это опытные высоковалифицированные хакеры, обладающие знаниями в области кибербезопасности. Белые хакеры работают на правительства или организации и им официально разрешено проникать в системы. Они используют уязвимости в системе, чтобы взломать её и оценить уровень кибербезопасности организации.

Задача белых хакеров – обнаруживать слабые места в системе и укреплять их, чтобы отражать внешние угрозы. Белые хакеры придерживаются рекомендаций, установленных правительством.

Хакер в черной шляпе (Black Hat Hacker)

Это опытные компьютерные специалисты и важные участники кибертерроризма. У черных хакеров всегда преступные мотивы – они проникают в системы, чтобы украсть конфиденциальные данные или повредить систему. Они используют различные методы взлома, в зависимости от их уровня навыков и знаний.

Как правило, они продают украденные ресурсы в дарквебе, используют их в личных целях или вымогают деньги за возврат данных у жертвы.

Хакер в серой шляпе (Grey Hat Hacker)

Это хакер или ИБ-специалист, который иногда может нарушать законы, но не имеет злого умысла, типичного для хакера в черной шляпе. Такие хакеры могут иметь как преступные, так и этичные намерения. В этом случае, хакер классифицируется как серый хакер, если мотивом является личная выгода.

Хакер в зеленой шляпе (Green Hat Hacker)

Это начинающие хакеры. Их цель – усердно работать и получить необходимые навыки, чтобы стать опытными хакерами.

Хакер в красной шляпе (Red Hat Hacker)

Эти хакеры похожи на белых хакеров. Их цель – предотвратить нападение черных хакеров. Красные хакеры не обороняются, а дают сдачи. Хакеры в красных шляпах запускают полномасштабные атаки против киберпреступников, используя целый ряд агрессивных методов.

Хакер в синей шляпе (Blue Hat Hacker)

Они используют взлом как инструмент, чтобы завоевать доверие других хакеров. Это хакеры-любители, не заинтересованные в изучении особенностей взлома. Хакеры в синей шляпе являются опасными участниками кибертерроризма не потому, что они умеют взламывать, а потому, что у них есть злонамеренные цели.

Хакер в желтой шляпе (Yellow Hat Hacker)

Они сосредоточены на взломе аккаунтов соцсетей с помощью различных инструментов. Из-за своих злонамеренных целей этот тип хакера сравним с хакером в черной шляпе. Часто хакера в желтой шляпе также называют хакером в фиолетовой шляпе.

Хакер в фиолетовой шляпе (Purple Hat Hacker)

Хакер в фиолетовой шляпе тестирует свои собственные компьютеры, чтобы проверить свои навыки кибербезопасности и взлома.

Хактивист (Hacktivist)

Эти хакеры стремятся взломать официальные веб-сайты. При этом они выдают себя за активистов, отсюда и название «хактивисты». Хактивист — это человек или группа анонимных хакеров, стремящихся получить доступ к правительственным сетям и веб-сайтам. Данные, полученные из доступных государственных документов, используются для получения социальной или политической выгоды на индивидуальной основе.

Является ли хактивизм преступлением?

Методы, которые используют хактивисты, являются незаконными и представляют собой своего рода киберпреступление. Но правоохранительные органы редко обращают внимания на такие преступления, поэтому они часто остаются безнаказанными. Ущерб в результате взлома обычно невелик, и правоохранительным органам бывает сложно точно определить хакеров.

Причины кибертерроризма

Кибератаки могут иметь самые разные мотивы, но большинство из них носят финансовый характер. Однако, как показывает практика, хакеры становятся более политически мотивированными.

В чем разница между кибервойной и кибертерроризмом?

Кибервойна — это разновидность информационной войны, и она ограничивается Интернетом. Кибервойна и информационная война имеют конкретные цели в конфликте, а кибертерроризм носит массовый характер и наносит вред любому, кто попал в зону влияния злоумышленников.

Как кибератаки влияют на общество

Нехватка электроэнергии, отказ оборудования и раскрытие конфиденциальной информации о национальной безопасности — все это может быть вызвано кибератаками. Они могут привести к краже секретной и личной информации, а также отключить IT-системы, телефонные, компьютерные сети и заблокировать доступ к данным.

Самые распространенные виды киберпреступлений

Фишинг и связанные с ним виды мошенничества были наиболее распространенными киберпреступлениями, о которых сообщалось в Центр жалоб на интернет-преступления США (IC3) в 2021 году, от которых пострадали около 324 тысяч человек. Кроме того, IC3 получила сообщения примерно о 52 000 случаев утечки персональных данных в том же году.

Как кибертерроризм может повлиять на физическую инфраструктуру

Злоумышленники стремятся повредить или нарушить работу критической инфраструктуры, предоставляющую основные услуги, особенно те, которые связаны с правительством и финансами.

Нарушая работу IT-систем, которые управляют физическими процессами, киберпреступники могут нанести ущерб физической инфраструктуре, даже не имея физического доступа к цели атаки. Такие атаки наносят ущерб частным предприятиям и ставят под угрозу национальную безопасность. Для эффективной защиты систем крайне важно, чтобы правительство и бизнес-сектор работали вместе.

Заключение

Не стоит не связывать терроризм в цифровом мире с терроризмом в реальном мире. Будет правильней рассматривать кибертерроризм как операционную стратегию, направленную на достижение определенного психологического результата. Несмотря на количество информации и политику в области кибертерроризма, эта деятельность находится «на старте» и только начинает расширяться.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Источник: www.securitylab.ru