«Рейтинг» антивирусов от хакеров ЦРУ

Среди всех откровений, раскрытых в докладе Vault 7 от WikiLeaks, содержащей рассекреченные документы ЦРУ, наибольший интерес представляет мнение агентства об антивирусах, которые используются для защиты компьютеров и устройств от хакеров

В более, чем 8000 страниц доклада Vault 7 упоминается более 20 антивирусов от известных во всем мире компаний, среди которых Avast, Kaspersky, McAfee, Norton, Microsoft Security Essentials. Кроме того, в отчете содержатся комментарии хакеров ЦРУ об эффективности продуктов от пяти вендоров, которые предназначены для защиты в том числе от шпионажа.

Многие компании моментально отреагировали на публикацию и в подробностях сообщили механизмы взлома смартфонов, компьютеров и смарт-телевизоров средствами ЦРУ, а также выпустили рекомендации по защите от шпионажа. Некоторые вендоры заявили, что для надежной защиты пользователей от попыток эксплуатации уязвимостей требуется тесное сотрудничество компаний.

7 языков программирования для Хакера | Какой язык программирования учить в 2022? | UnderMind

Руководитель компании Avast Software Винс Стеклер так прокомментировал ситуацию: “Хакеры всегда ищут способ для эксплуатации программных уязвимостей. Последние утечки как никогда привлекают наше внимание к проблемам безопасности целевых платформ”.

“Существует острая необходимость в сотрудничестве с другими представителями антивирусной индустрии и в открытых платформах между поставщиками безопасности и мобильными операционными системами, чтобы всегда оставаться на шаг впереди в этой игре в кошки-мышки”.

Портал Newsweek показал, как ЦРУ поступает с антивирусами, которые мы повседневно используем для защиты компьютеров и устройств. Ниже представлено мнение агентства о пяти антивирусных вендорах.

F-Secure

Финская компания F-Secure предоставляет свои услуги миллионам домашних пользователей и более 100000 корпоративных пользователей. В классификации ЦРУ финский антивирус получил описание как “продукт низкого уровня, которые вызывает минимальные трудности”.

Руководитель исследовательского подразделения F-Secure Микко Хиппонен (Mikko Hypponen) сказал, что нет ничего удивительного, в том, что специализированные техники взлома ЦРУ позволили обойти защитные меры, используемые в F-Secure.

Хиппонен заявил: “F-Secure упоминается в утечке в том контексте, что ЦРУ может беспрепятственно обходить защиту некоторых наших продуктов. Однако, агентство всегда сможет найти способ для обхода наших продуктов. Даже если они могут сделать это прямо сейчас, то многомиллионные инвестиции позволят обнаружить брешь в безопасности”.

Avira

Немецкая компания Avira описывается ЦРУ как “схожая с F-Secure”. Одни и та же уязвимость в обоих продуктах может эксплуатироваться с помощью идентичного хакерского инструмента.

Avira предоставляет услуги защиты для более 100 миллионов пользователей через партнерские отношения с другими компаниями.

По данным ЦРУ, Avira исторически была популярным продуктом среди контртеррористических целей, но “как правило, от ее защиты можно легко уклониться”.

CSI LINUX — монстр для пробива. Операционная система OSINT разведки.

Kaspersky

Российская антивирусная компания “Лаборатория Касперского” также упоминается в докладе Vault 7. Судя по рассекреченным документам, ЦРУ удавалось обходить защитные механизмы продуктов компании.

“Лаборатория Касперского” является одной из самой крупной компании в антивирусной индустрии с общей аудиторией более 400 миллионов пользователей.

Компания моментально отреагировала на публикацию WikiLeaks. Уязвимости, которые использовались агентством, уже устранены в антивирусах компании.

AVG

AVG стал более серьезным испытанием для ЦРУ. Простые техники взлома были успешно отражены продуктом, но в конечном итоге хакерам удалось обойти защитные механизмы решения.

Обнаруженная уязвимость эксплуатировалась с помощью сложной техники Process Hollowing. В документах ЦРУ используется следующее описание: “Недурно, и под недурно имеется в виду очень мило”.

Comodo

Компания Comodo, которая разрабатывает в том числе корпоративные решения безопасности, получила почетный знак от ЦРУ, который описывается в документах как “невыносимая боль в заднице”.

В документе упоминается, что “Comodo ловит абсолютно все, включая стандартные сервисы Windows, пока вы сами это не остановите”.

Самопровозглашенный “Глобальный лидер в решениях кибербезопасности” оступился в одной из версий антивирусной защиты, которая содержит очень легкие в эксплуатации уязвимости. Хакер ЦРУ описывает атаку на версию Comodo 4-х летней давности.

В рассекреченных документах сообщается “Основные пользователи Comodo — клинические параноики, многие из которых не спешили обновиться даже до 6.X версии. Это какой-то позор, потому что продукт содержит просто огромную дыру в безопасности. Если бы такая дыра была на дорожном покрытии, то преодолеть ее можно было только грузовиком с огромными колесами”.

Comodo отреагировала на данную публикацию. В сообщении электронной почты представитель компании сообщает: “Самые страшные вещи не сообщаются ЦРУ, потому что они связаны с самим ЦРУ. Получить звание “невыносимая боль в заднице” от такой экспертной хакерской организацией с гигантским финансированием, как ЦРУ, является для нас поводом для гордости. Версия Comodo Internet Security 6.x уже давно устарела, а значит устарели и упоминаемые уловки агентства”.

Источник: www.comss.ru

Исследование: какие способы обхода антивирусов используют хакеры

Создание уникального вредоносного ПО требует больших ресурсов, поэтому многие хакерские группировки используют в своих атаках массовое, часто публично доступное ВПО. Широкое использование неизбежно приводит к тому, что такой инструмент попадает на радары антивирусных компаний, а его эффективность снижается.

Для решения этой проблемы хакеры используют техники упаковки, шифрования и мутации кода. Такие техники часто реализуют отдельные инструменты — «крипторы» (crypters) или просто «пакеры». В этой статье на примере банковского трояна RTM мы рассмотрим, какие «пакеры» могут использовать злоумышленники и как эти «пакеры» осложняют обнаружение ВПО.

Полная версия данного исследования доступна по ссылке.

Packer-as-a-service

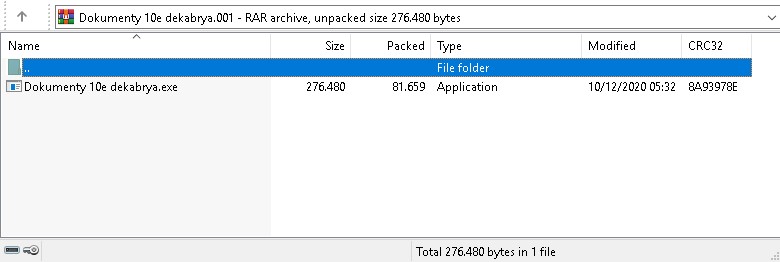

Хакерская группа, стоящая за распространением RTM, до конца 2020 года регулярно проводила массовые фишинговые рассылки с вредоносными вложениями. Этот процесс, по всей видимости, происходил автоматически.

Каждое такое вложение содержало существенно отличающиеся друг от друга файлы, при этом итоговая полезная нагрузка практически не менялась.

Подобная особенность — естественное следствие применения «крипторов». Первоначально группа, стоящая за RTM, использовала свой собственный уникальный «криптор», однако в течение 2020 года дважды его сменила.

При исследовании по-новому упакованных образцов нам удалось обнаружить множество другого ВПО, которое было защищено аналогичным образом. Пересечения с другими вредоносами с учетом автоматизации процесса упаковки, на наш взгляд, позволяют говорить об использовании злоумышленниками модели packer-as-a-service. В этой модели упаковка вредоносных файлов делегируется специальному сервису, которым управляет третья сторона. Доступ к таким сервисам часто продается на хакерских форумах.

Rex3Packer

Первое использование этого пакера группой RTM, которое нам удалось обнаружить, относится к ноябрю 2019 года. Активное же его применение, по нашим данным, приходится на период апрель—май 2020 года.

Нам не удалось связать этот упаковщик с каким-либо из ранее описанных публично, поэтому мы дали ему свое название по трем особенностям его устройства: наличию рекурсии (recursion), реверса битов (reverse) и рефлективной загрузки PE-файлов (reflection) — Rex3Packer.

Алгоритм распаковки

Общий алгоритм извлечения полезной нагрузки выглядит так:

- С помощью VirtualAlloc выделяется заранее определенное количество памяти с правами на чтение, запись и исполнение.

- В выделенный буфер копируется содержимое образа текущего процесса в памяти (в частности, секция .text).

- Управление передается на функцию внутри буфера.

- Вычисляется разница между положением одних и тех же данных в буфере и в образе PE-файла (разность между адресами в буфере и виртуальными адресами в образе). Эта разность заносится в регистр ebx. Все обращения к виртуальным адресам в коде проиндексированы содержимым этого регистра. За счет этого везде, где это необходимо, к адресам из PE-образа добавляется поправка, которая позволяет получить соответствующий адрес в буфере.

- Выделяется еще один буфер под упакованные данные.

- Через вызов VirtualProtect устанавливаются права RWX на весь регион памяти с образом PE-файла.

- Упакованные данные копируются в свой буфер.

- Происходит декодирование упакованных данных.

- Регион памяти с образом PE заполняется нулевыми байтами.

- Декодированные данные представляют собой исполняемый файл — PE-нагрузку. Эта полезная нагрузка рефлективно загружается на место исходного PE-образа, а управление передается на ее точку входа.

Отдельный интерес представляет специфический алгоритм декодирования упакованных данных. В данном случае некорректно говорить об упаковке как о сжатии: алгоритм устроен так, что размер упакованных данных всегда больше размера исходных.

Непосредственно упакованным данным предшествует заголовок размером 16 байт, который содержит 4 поля по 4 байта:

- размер самого заголовка,

- размер исходных данных (PE-нагрузки),

- позиция в исходных данных (*), по которой происходит их разделение,

- режим кодирования (1, 2, либо 4).

Декодирование выполняется следующим образом:

- Внутри каждого байта выполняется реверс порядка битов (к примеру, 10011000 становится 00011001).

- В зависимости от режима кодирования (1, 2, 4), данные разбиваются на блоки размером N = 9, 5, либо 3 байта соответственно. Результат декодирования блока — это (N – 1) байт (то есть 8, 4, или 2).

- В первых N-1 байтах блока отсутствует часть битов: их значения всегда равны нулю. Чтобы восстановить оригинальные байты, с помощью масок вида 00000001, 00010001 или 01010101 из последнего байта блока извлекаются недостающие биты. При этом для каждого следующего байта маска сдвигается. То есть последний байт блока фактически составлен из объединенных логической операцией OR битов, которые извлечены из предыдущих байтов.

Например, в режиме 4 последний байт состоит из четных битов первого байта блока и нечетных битов второго байта блока. В результате возврата этих битов в первый и второй байты получается оригинальная последовательность из двух байт.

4. После операции по восстановлению битов во всех блоках полученные данные представляют собой исходный PE-файл, который был разделен по позиции (*) на две части. Эти части, в свою очередь, были переставлены между собой. Обратная перестановка с учетом значения (*) позволяет получить оригинальный файл.

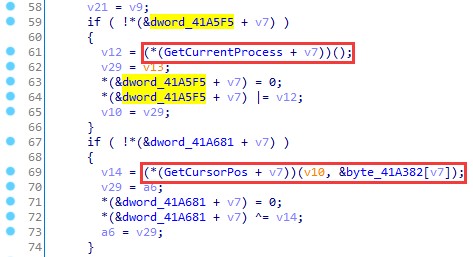

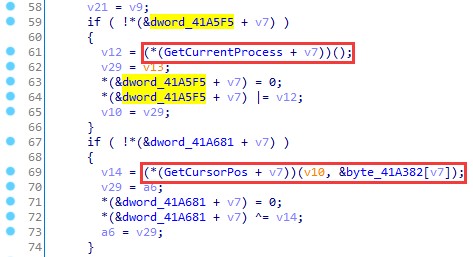

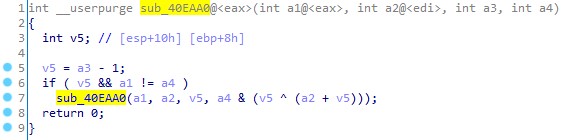

Обфускация

Чтобы усложнить анализ кода, в пакере применяется различного рода запутывание:

- В промежутках между исполнением полезных команд делаются вызовы различных функций WinAPI. Их результаты сохраняются, но не используются, а сами функции выбираются так, чтобы не влиять на работу программы.

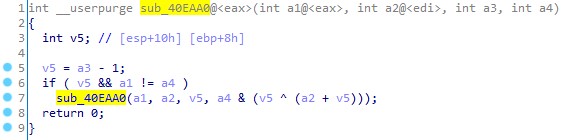

- Характерная особенность данного пакера — наличие циклов (не выполняющих полезных операций), которые реализуются через рекурсивную функцию.

- Для дополнительного запутывания в исполняемый файл добавляется несколько десятков случайно сгенерированных функций. Они могут ссылаться друг на друга, но в процессе работы ни одна из них не получает управления.

Использование

Кроме экземпляров RTM, мы обнаружили использование Rex3Packer для упаковки различного ВПО, в основном из стран СНГ.

Источник: temofeev.ru

Лучшие способы защиты от вымогателей-шифровальщиков

Если вы ещё не слышали о вирусах-вымогателях, или не сталкивались с ними лично, то считайте, что вам очень повезло. Вируса-вымогатели (баннеры) – это большая головная боль не только для простых пользователей интернета, но и, в особенности, для предприятий.

- Простой работы предприятия, ввиду того, что заражённые компьютеры не могут работать;

- Нужно время и деньги на восстановление нормальной работы компьютерной инфраструктуры;

- В случае порчи и утечки важной или конфиденциальной информации, работа компании может быть нарушена бесповоротно.

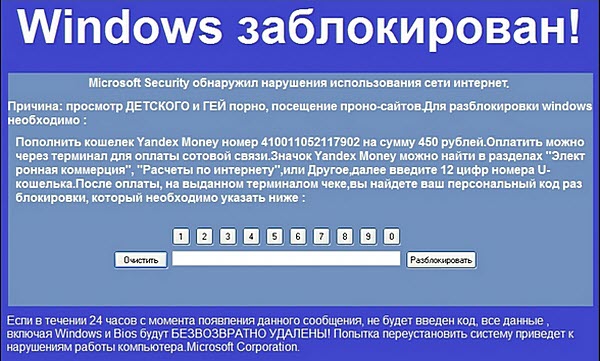

Как работает баннер-вымогатель

В народе вирус называют по-разному, но это всё одно и то же: баннер-вымогатель, вирус-вымогатель, шифровальщик или RANSOMWARE. Это обычный вирус, который может попасть в компьютер любым способом, которым научились пользоваться хакеры. Независимо от способа заражения, если вымогатель запустился в системе, то он делает следующее:

- Какое-то время работает в фоне и не даёт о себе знать

- Шифрует документы, которые найдёт на дисках

- «Под занавес» блокирует загрузку и работу Windows

Теперь вместо загрузки Windows, отображается баннер на весь экран с сообщением примерного содержания:

«ваши данные зашифрованы, работа компьютера заблокирована, для разблокировки Windows и расшифровки данных отправьте n-сумму на Биткоин-кошелёк».

Сумма выкупа, как правило, составляет около 500$, но самое страшное то, что никто ваши данные не расшифрует, сколько бы вы Биткоинов ни отправили на указанный кошелёк! Поэтому важно не допустить, чтобы эта зараза попала в систему, «предупреждён, значит – вооружён!».

Способы заражения компьютера баннером-вымогателем

Как и любой другой вирус, вымогатель может попасть в компьютер любым «удобным» способом.

Через интернет: электронная почта и сайты

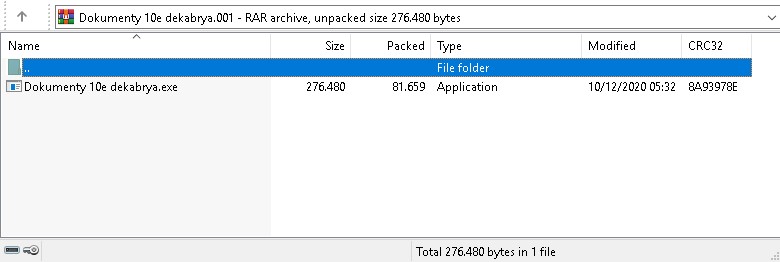

Вирус прикладывают к письму как вложение. Это может быть «тупо» исполняемый «.EXE» файл под прикрытием полезной программы. Также, часто вкладывают «.SCR» файл, типа, крутая заставка на рабочий стол Windows.

В письме расписано красивое описание функционала программы. На самом деле, эта программа и правда может быть во вложении, и даже будет выполнять заявленные функции (или делать вид, что выполняет), но на деле программа активирует вирус.

В качестве вложения может быть прикреплена, якобы, картинка с расширением «.JPG» , но по факту у файла двойное расширение «.JPG.EXE» , т.е. это исполняемый файл. При запуске такой «картинки», вредоносная программа, на самом деле, покажет картинку, так что пользователь не заподозрит подставу. Почтовый клиент «The Bat!», к примеру, предупреждает какое реальное расширение вложения.

По правде, вредоносные вложения сейчас почти не эффективны, т.к. любой уважающий себя почтовый сервис проверяет почту на вирусы, т.ч. известная угроза не пройдёт.

Другое дело, когда в письме просто дают ссылку, пройдя по которой вы подхватите новый вирус. В интернете полно вредоносных сайтов, которые поселят баннер-вымогатель в систему.

Программы, торренты

Самый лёгкий путь заражения RANSOMWARE – через запуск инфицированных программ. Программа может быть на чужой флешке или вы скачаете её в интернете.

Большинство случаев заражения происходит при скачивании взломанных версий платных программ. Хакеры пользуются тягой к халяве простых пользователей и выкладывают «кряки», «патчи» и «лекарства» для программ со встроенным вирусом.

Компьютерная сеть

Оказывается, необязательно лазить по непонятным сайтам и скачивать всё подряд из интернета чтобы поймать шифровальщика. Особый вид вирусов под названием «черви» распространяются по локальной сети просто так.

Если один компьютер в локальной сети заразится червём-вымогателем, то он легко пролазит через дыры в безопасности сети и операционных систем на других компьютерах.

Лучшие способы защиты от шифровальщиков

Понимая, что это такое и откуда появляется, становится легче понять, как защититься от «непрошенного гостя». Как правило, шифровальщики используют собственную модификацию какого-либо способа шифрования данных.

Иногда, вирус просто заполняет документ нолями, т.ч. его восстановление становится невозможным. Другие стирают только начало документа, и его можно частично или полностью восстановить. Отдельные модификации вымогателей шифруют файлы известным методом, и, зная версию шифровальщика, можно найти в сети дешифратор под него. А чтобы получить доступ к, хотя бы, заблокированным документам, нужно загрузить Windows с флешки.

Установка антивируса

Это самое банальное и действенное, что можно посоветовать. Хотя до сих пор есть противники установки антивирусов, но их становится всё меньше. Основной аргумент то, что антивирус тормозит систему и всё-равно не защищает на 100%, а иногда просто мешает своей излишней тревожностью.

Мощность современных, даже бюджетных компьютеров и ноутбуков, позволяет антивирусам работать практически незаметно, т.е., не влияя на производительность компьютера.

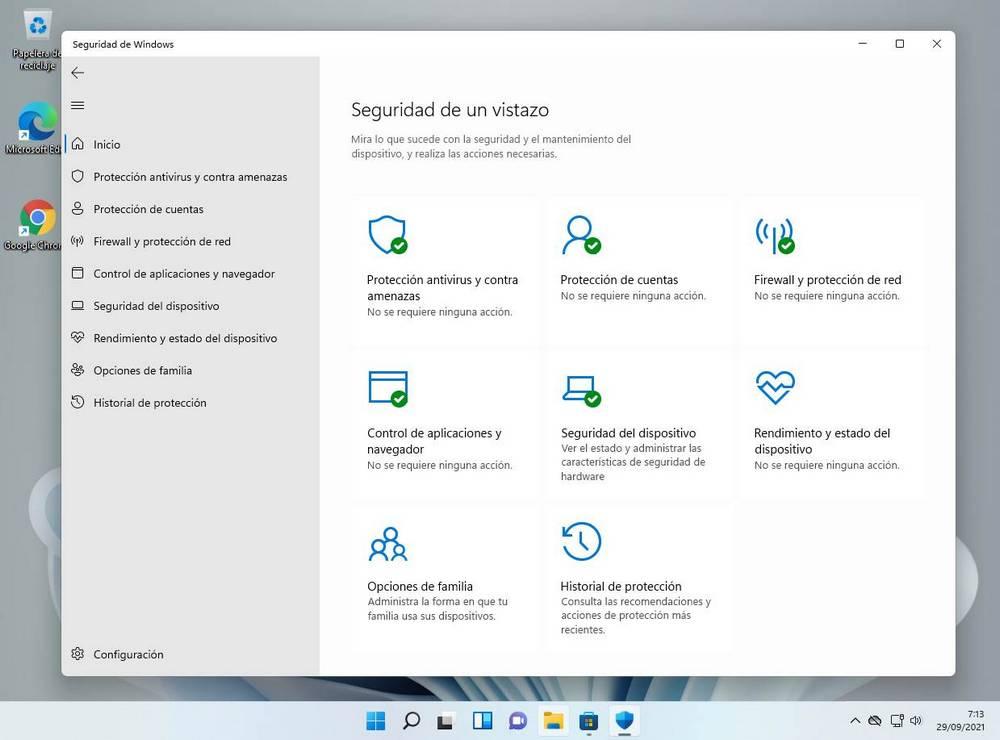

Второй момент, что в Windows 7/10/11 уже встроен неплохой бесплатный антивирус «Windows Defender» («Защитник Windows»). Ну как неплохой, по рейтингам среди антивирусов, в т.ч. платных, Windows Defender стабильно занимает лидирующие позиции.

Т.ч., пользователям не нужно больше уделять внимание и тратить деньги на антивирусы. Платные решения, всё же, обеспечивают несколько лучший уровень защиты, имеют удобный интерфейс и больше дополнительного функционала.

Какой установить антивирус – не подскажу, для этого есть обновляемые рейтинги и «вот это вот всё». Но, в принципе, большой разницы нет, дело личных предпочтений. Любой известный антивирус подойдёт: ESET NOD32, Avast, Avira, Касперский, Panda, Comodo, Dr.WEB, Norton Antivirus, BitDefender и др.

Даже бесплатный антивирус в десятки раз улучшает защиту компьютера, чем полное отсутствие защиты. Правда, бесплатный антивирус вряд ли будет лучше встроенного Защитника Windows, но он может быть удобнее в использовании.

Внимание! Есть две разновидности антивирусов:

- Сканеры: проверяют на вирусы указанные файлы ТОЛЬКО по запросу пользователя, например, Dr.WEB CureIt и Kaspersky Virus Removal Tool

- Резиденты: обычные, привычные антивирусы, которые всегда запущены и проверяют всё «на лету», т.е. в режиме реального времени

Для надёжной защиты подходит только второй вариант.

Главное отличие платных антивирей от бесплатных – это наличие интернет-защиты в браузерах. Т.е., антивирус защищает от заражения на вредоносных сайтах. А поскольку, почти вся опасность сегодня исходит из интернета, то можно сказать, что пользоваться антивирусом без интернет-экрана НЕЛЬЗЯ! Кстати, бесплатный Windows Defender умеет защищать браузеры.

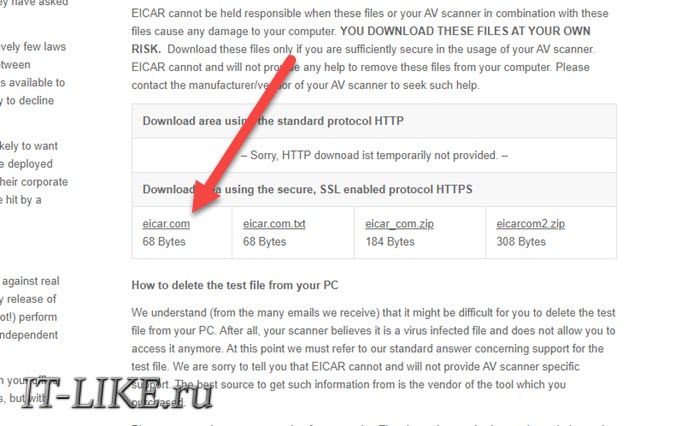

Проверить наличие защиты в интернете в своём антивирусе легко. Для этого нужно перейти на специальный сайт с тестовым вирусом EICAR. Этот вредоносный код был разработан в далёких лохматых годах специально для тестирования антивирусов. Т.е., EICAR не несёт в себе никакой угрозы, а просто обнаруживается как вирус, свидетельствуя о работающем антивирусе в режиме реального времени.

Перейдите на страницу «вируса» EICAR и скачайте «eicar.com»:

Ваш антивирус должен затрезвонить о наличии угрозы! Если этого не происходит, значит он не работает.

Включать антивирус нужно на всех компьютерах с ОС Windows XP/7/8/10/11, а также на смартфонах с операционной системой Android всех версий. Пользователям iPhone, iPad и Mac не о чём беспокоиться, их системы не подвержены вирусным атакам изначально.

Также, необходимо чтобы автоматические обновления Windows были включены. Microsoft регулярно выпускает обновления безопасности, в которых закрываются обнаруженные бреши в системе, через которые злоумышленники могут перехватить управление ОС.

Браузер с защитой

Если вы не пользуетесь каким-нибудь диковинным браузером, кроме популярных Google Chrome, Mozilla Firefox, Яндекс.Браузер, Opera или Microsoft EDGE, то с этим пунктом должно быть всё в порядке.

Дело в том, что перечисленные браузеры на движке Chromium используют технологию «Safe Browsing», а браузеры от Microsoft используют аналогичную технологию «Smart Screen». С помощью этих технологий фильтруются известные вредоносные сайты. Есть база данных, в которую вносятся обнаруженные вредоносные сайты, переход на которые блокируется. Также, файлы, которые редко скачивались помечаются как небезопасные.

Минус этих технологий в том, что они фильтруют только УЖЕ известные сайты с угрозой безопасности, а ещё неизвестные – пропускают. В качестве дополнительных мер защиты, стоит ознакомиться о методах защиты браузера от взлома.

Брандмауэр (фаервол)

Брандмауэр фильтрует сетевые потоки данных в/из компьютера. Без включённого брандмауэра операционная система оголена перед атаками хакеров, и они могут без особых усилий подключиться к компьютеру через одну из многочисленных дыр безопасности и загрузить в систему вирус. Также, система открыта для червей-шифровальщиков.

Благо, в Windows уже встроен приличный брандмауэр, который хорошо защищает операционную систему. Как правило, фаервол уже включён в роутерах и есть во многих платных антивирусах.

Простой бэкап данных

Несмотря на все защиты, нужно понимать, что 100% гарантий не бывает, а новые вирусы появляются каждый день. Антивирусы научились определять даже доселе неизвестные вирусы с помощью эвристического анализа, но и это не панацея.

Если на дисках хранится важная информация, то просто необходимо делать свежие резервные копии (бэкапы). Есть разные виды резервного копирования, например, можно просто периодически копировать важные папки на флешку или внешний жёсткий диск, который должен храниться на полочке.

Другой вариант, вообще не хранить ничего в памяти устройства, а пользоваться облачными хранилищами. Это, конечно, не так удобно, но тот же Mail.ru имеет в арсенале программу «Disk O:», которая монтирует облачное пространство в диск «O:» на компьютере, к которому можно обращаться любым привычным образом.

Есть много разношерстных программ и приложений для смартфонов для резервного копирования файлов. Нужно выбрать защищаемые папки и настроить расписание резервного копирования. Программа проанализирует данные и скопирует новые и изменившиеся файлы.

Системы резервного копирования

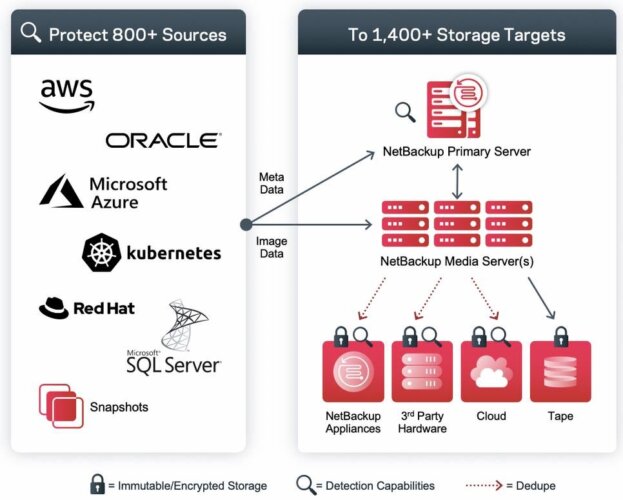

Для комплексной защиты данных от шифровальщиков-вымогателей в масштабе предприятия используются более сложные системы. Такое ПО должно обладать несколькими важными преимуществами:

- Шифрование резервных копий (как при копировании, так и при хранении для предотвращения компрометации данных);

- Усиленная защита сервера управления и хранилища резервных копий (с нулевым доверительным доступом для обеспечения целостности данных);

- Простая возможность аварийного восстановления, как всей системы, так и отдельных файлов, включая восстановление в облака AWS, Microsoft Azure и Google Cloud.

Нулевой доверительный доступ означает то, что получить доступ к зашифрованным данным может только владелец приватного ключа. Ни один системный администратор сервера, при всём желании, не может расшифровать данные. Но и помочь вам при утере ключа также невозможно, в таком случае резервные копии считаются утерянными навсегда.

Такие решения для защиты данных должны охватывать защиту всех корпоративных систем и рабочих станций, независимо от их местонахождения. Платформа Veritas NetBackup и Backup Exec удовлетворяют всем вышеперечисленным требованиям в соответствии с масштабом предприятия.

Для следующего шага к устойчивости от программам-вымогателей необходимо использовать возможности обнаружения аномалий программ-вымогателей. Возможность выявления аномалий, связанных с атаками вымогателей, позволяет организации быстро реагировать на инцидент и точно определять время восстановления (отката) при обнаружении угрозы.

Клиенты Veritas, использующие защиту данных на основе Veritas NetBackup, получают преимущества автоматического обнаружения аномалий программ-вымогателей на основе машинного обучения в среде защиты данных.

Решения Veritas помогают организациям выявить аномалии в их первичных данных, а также в инфраструктуре системы резервного копирования. Возможность отслеживать и предотвращать уязвимости в широком диапазоне источников хранения данных неоценима для эффективной защиты от угроз в дополнении к стандартным антивирусным решениям.

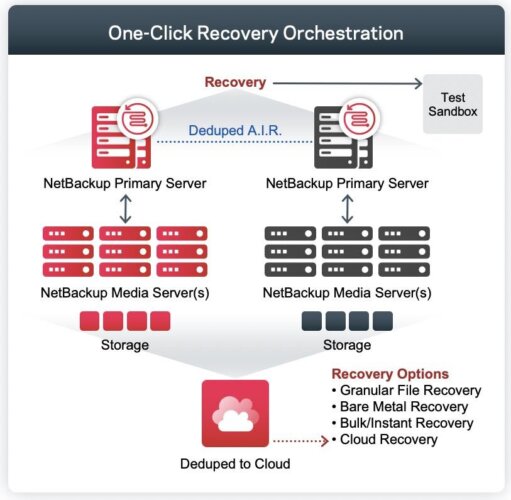

Последний шаг на пути к обеспечению устойчивости к шифровальщикам RANSOMWARE – это восстановление. Чтобы гарантировать полное восстановление, необходимо обеспечить кроссплатформенную геораспределённую защиту от шифровальщиков с учетом имеющихся приложений и баз данных.

В случае Veritas, все эти возможности включены в ядро платформы защиты данных, что позволяет обеспечить доступность не только данных, но и онлайн сервисов со всеми необходимыми зависимостями.

Таким образом, комплексная защита данных может гарантировать, что резервная копия данных может быть восстановлена из облачного хранилища и не будет скомпрометирована.

Источник: it-like.ru

Исследование: какие способы обхода антивирусов используют хакеры

Создание уникального вредоносного ПО требует больших ресурсов, поэтому многие хакерские группировки используют в своих атаках массовое, часто публично доступное ВПО. Широкое использование неизбежно приводит к тому, что такой инструмент попадает на радары антивирусных компаний, а его эффективность снижается.

Для решения этой проблемы хакеры используют техники упаковки, шифрования и мутации кода. Такие техники часто реализуют отдельные инструменты — «крипторы» (crypters) или просто «пакеры». В этой статье на примере банковского трояна RTM мы рассмотрим, какие «пакеры» могут использовать злоумышленники и как эти «пакеры» осложняют обнаружение ВПО.

Полная версия данного исследования доступна по ссылке.

Packer-as-a-service

Хакерская группа, стоящая за распространением RTM, до конца 2020 года регулярно проводила массовые фишинговые рассылки с вредоносными вложениями. Этот процесс, по всей видимости, происходил автоматически.

Каждое такое вложение содержало существенно отличающиеся друг от друга файлы, при этом итоговая полезная нагрузка практически не менялась.

Подобная особенность — естественное следствие применения «крипторов». Первоначально группа, стоящая за RTM, использовала свой собственный уникальный «криптор», однако в течение 2020 года дважды его сменила.

При исследовании по-новому упакованных образцов нам удалось обнаружить множество другого ВПО, которое было защищено аналогичным образом. Пересечения с другими вредоносами с учетом автоматизации процесса упаковки, на наш взгляд, позволяют говорить об использовании злоумышленниками модели packer-as-a-service. В этой модели упаковка вредоносных файлов делегируется специальному сервису, которым управляет третья сторона. Доступ к таким сервисам часто продается на хакерских форумах.

Rex3Packer

Первое использование этого пакера группой RTM, которое нам удалось обнаружить, относится к ноябрю 2019 года. Активное же его применение, по нашим данным, приходится на период апрель—май 2020 года.

Нам не удалось связать этот упаковщик с каким-либо из ранее описанных публично, поэтому мы дали ему свое название по трем особенностям его устройства: наличию рекурсии (recursion), реверса битов (reverse) и рефлективной загрузки PE-файлов (reflection) — Rex3Packer.

Алгоритм распаковки

Общий алгоритм извлечения полезной нагрузки выглядит так:

- С помощью VirtualAlloc выделяется заранее определенное количество памяти с правами на чтение, запись и исполнение.

- В выделенный буфер копируется содержимое образа текущего процесса в памяти (в частности, секция .text).

- Управление передается на функцию внутри буфера.

- Вычисляется разница между положением одних и тех же данных в буфере и в образе PE-файла (разность между адресами в буфере и виртуальными адресами в образе). Эта разность заносится в регистр ebx. Все обращения к виртуальным адресам в коде проиндексированы содержимым этого регистра. За счет этого везде, где это необходимо, к адресам из PE-образа добавляется поправка, которая позволяет получить соответствующий адрес в буфере.

- Выделяется еще один буфер под упакованные данные.

- Через вызов VirtualProtect устанавливаются права RWX на весь регион памяти с образом PE-файла.

- Упакованные данные копируются в свой буфер.

- Происходит декодирование упакованных данных.

- Регион памяти с образом PE заполняется нулевыми байтами.

- Декодированные данные представляют собой исполняемый файл — PE-нагрузку. Эта полезная нагрузка рефлективно загружается на место исходного PE-образа, а управление передается на ее точку входа.

Отдельный интерес представляет специфический алгоритм декодирования упакованных данных. В данном случае некорректно говорить об упаковке как о сжатии: алгоритм устроен так, что размер упакованных данных всегда больше размера исходных.

Непосредственно упакованным данным предшествует заголовок размером 16 байт, который содержит 4 поля по 4 байта:

- размер самого заголовка,

- размер исходных данных (PE-нагрузки),

- позиция в исходных данных (*), по которой происходит их разделение,

- режим кодирования (1, 2, либо 4).

Декодирование выполняется следующим образом:

- Внутри каждого байта выполняется реверс порядка битов (к примеру, 10011000 становится 00011001).

- В зависимости от режима кодирования (1, 2, 4), данные разбиваются на блоки размером N = 9, 5, либо 3 байта соответственно. Результат декодирования блока — это (N – 1) байт (то есть 8, 4, или 2).

- В первых N-1 байтах блока отсутствует часть битов: их значения всегда равны нулю. Чтобы восстановить оригинальные байты, с помощью масок вида 00000001, 00010001 или 01010101 из последнего байта блока извлекаются недостающие биты. При этом для каждого следующего байта маска сдвигается. То есть последний байт блока фактически составлен из объединенных логической операцией OR битов, которые извлечены из предыдущих байтов.

Например, в режиме 4 последний байт состоит из четных битов первого байта блока и нечетных битов второго байта блока. В результате возврата этих битов в первый и второй байты получается оригинальная последовательность из двух байт.

4. После операции по восстановлению битов во всех блоках полученные данные представляют собой исходный PE-файл, который был разделен по позиции (*) на две части. Эти части, в свою очередь, были переставлены между собой. Обратная перестановка с учетом значения (*) позволяет получить оригинальный файл.

Обфускация

Чтобы усложнить анализ кода, в пакере применяется различного рода запутывание:

- В промежутках между исполнением полезных команд делаются вызовы различных функций WinAPI. Их результаты сохраняются, но не используются, а сами функции выбираются так, чтобы не влиять на работу программы.

- Характерная особенность данного пакера — наличие циклов (не выполняющих полезных операций), которые реализуются через рекурсивную функцию.

- Для дополнительного запутывания в исполняемый файл добавляется несколько десятков случайно сгенерированных функций. Они могут ссылаться друг на друга, но в процессе работы ни одна из них не получает управления.

Использование

Кроме экземпляров RTM, мы обнаружили использование Rex3Packer для упаковки различного ВПО, в основном из стран СНГ.

Источник: habr.com

Как хакеры используют антивирус Windows для взлома вашего компьютера

Хакеры постоянно ищут новые способы атаковать и заражать пользователей ПК. И для этого нет ничего лучше, чем воспользоваться программами или службами, стандартно установленными в операционной системе, такими как Windows Защитник, наиболее широко используемый антивирус на сегодняшний день. Таким образом, группа хакеров нашла новый способ обойти защиту этой программы и сделать ЛокБит 3.0 , одна из самых опасных программ-вымогателей, захватывает все данные на компьютере и делает невозможным их восстановление.

Программа-вымогатель — один из самых опасных и сложных для обнаружения типов вредоносных программ. Когда это вредоносное ПО каким-либо образом попадает на компьютер, первое, что оно делает, — это устанавливает себя в операционной системе и находит способ предотвратить его обнаружение антивирусом при запуске. Этого можно добиться различными способами, но один из самых интересных, обнаруженных недавно, заключается в использовании преимущества использования Кобальт Страйк.

Cobalt Strike — это набор инструментов, используемых в этическом взломе для скрытого анализа сети, а также для перемещения по сети, поиска данных, их шифрования и кражи. Этот инструмент является законным, и антивирусы без проблем распознают, обнаруживают и блокируют его. Однако хакеры, стоящие за этой программой-вымогателем, обнаружили уязвимость в Защитнике Windows. MpCmdRun.exe процесс. Благодаря этому можно загружать и внедрять в систему вредоносные библиотеки DLL, которые внедряют маяки Cobalt Strike.

Процесс MpCmdRun.exe отвечает за выполнение плановых проверок системы. И для этого это зависит от библиотеки под названием ” mpclient.dll “. Хакеры создали фальшивую библиотеку с тем же именем, которая, поместив ее на путь к оригиналу, позволяет запустить ее Защитнику Windows. Таким образом, программа-вымогатель остается скрытой в системе.

Как защитить себя

Необнаруживаемое вредоносное ПО становится все более распространенным, особенно в бизнес-атаках. Хакеры используют методы, похожие на научную фантастику, чтобы обойти все эти меры для проведения самых сложных компьютерных атак.

Лучшее, что можно сделать, чтобы защитить себя от такого рода угроз, — это руководствоваться здравым смыслом. Другими словами, мы должны избегать загрузки интернет-файлов с опасных веб-страниц или всего, что попадает к нам через e-mail. Как мы видели, в данном конкретном случае они атакуют уязвимость в Защитнике Windows, поэтому, чтобы обезопасить себя, мы можем заменить этот антивирус другим, например, Касперским или McAfee.

Программа-вымогатель атакует самое важное на нашем ПК: файлы. Поэтому косвенным способом защиты является сделать их резервные копии . Таким образом, в худшем случае, если он заразит нас и украдет наши данные, у нас будет путь к отступлению. Достаточно будет отформатировать, стереть все следы вредоносных программ и восстановить резервную копию. Конечно, мы должны убедиться, что он чист, если мы хотим избежать повторного заражения.

Источник: itigic.com