Групповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи.

Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи.

Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows.

Доступ к редактору групповой политики Windows

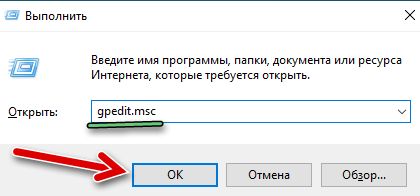

Вы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows.

Групповые политики и их включение в Windows 10 Home

Нажмите клавиши Win + R , чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК , чтобы открыть редактор групповой политики.

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

Отслеживайте вход в аккаунт

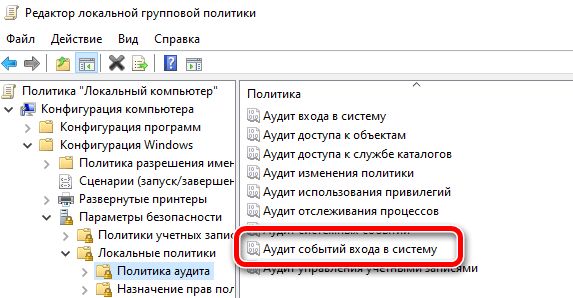

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему. Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудитаЗдесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструментуWindows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows. Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события.

Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка. Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа. Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

Основы работы с групповыми политиками (Group Policy). Часть 1

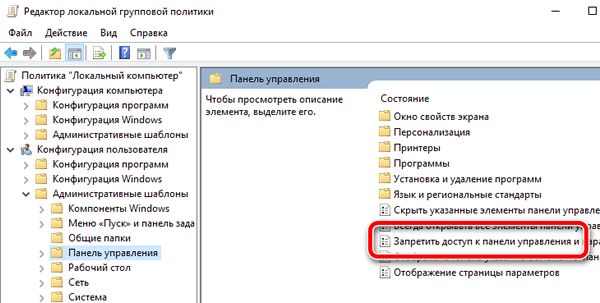

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления. Конфигурация пользователя → Административные шаблоны → Панель управленияЗдесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить». Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

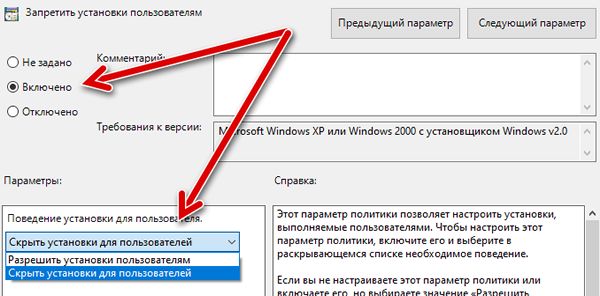

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике. Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователямКонфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже. Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

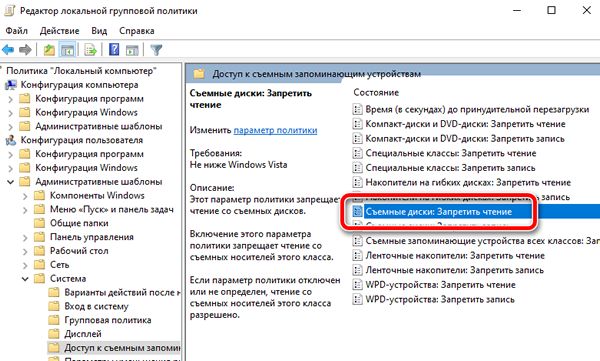

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение. Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителямВключите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

Запретить запуск определенных приложений

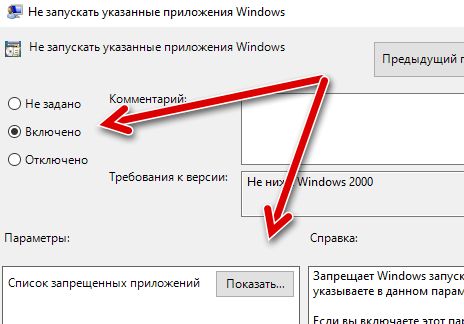

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать. Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe.

Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe). Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку. Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Отключите командную строку и редактор реестра

Скрыть диски с разделами

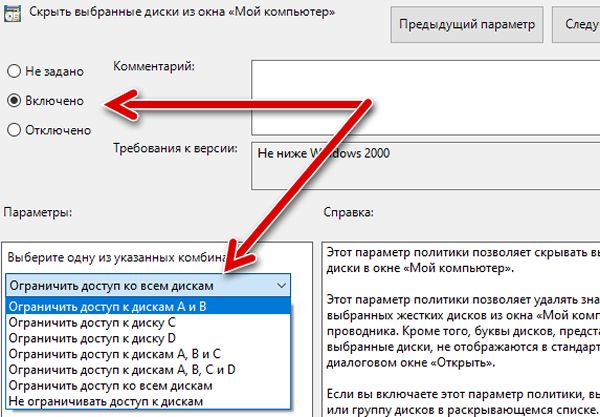

Если на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз. Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер». Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть. Диски будут скрыты, когда вы нажмете ОК .

Настройки для меню «Пуск» и панели задач

Пора показать, кто здесь главный

Вышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения.

Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях.

Источник: windows-school.ru

Групповые политики (GPO) Active Directory: разбираемся почему это важно и как ими управлять в GPOAdmin

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

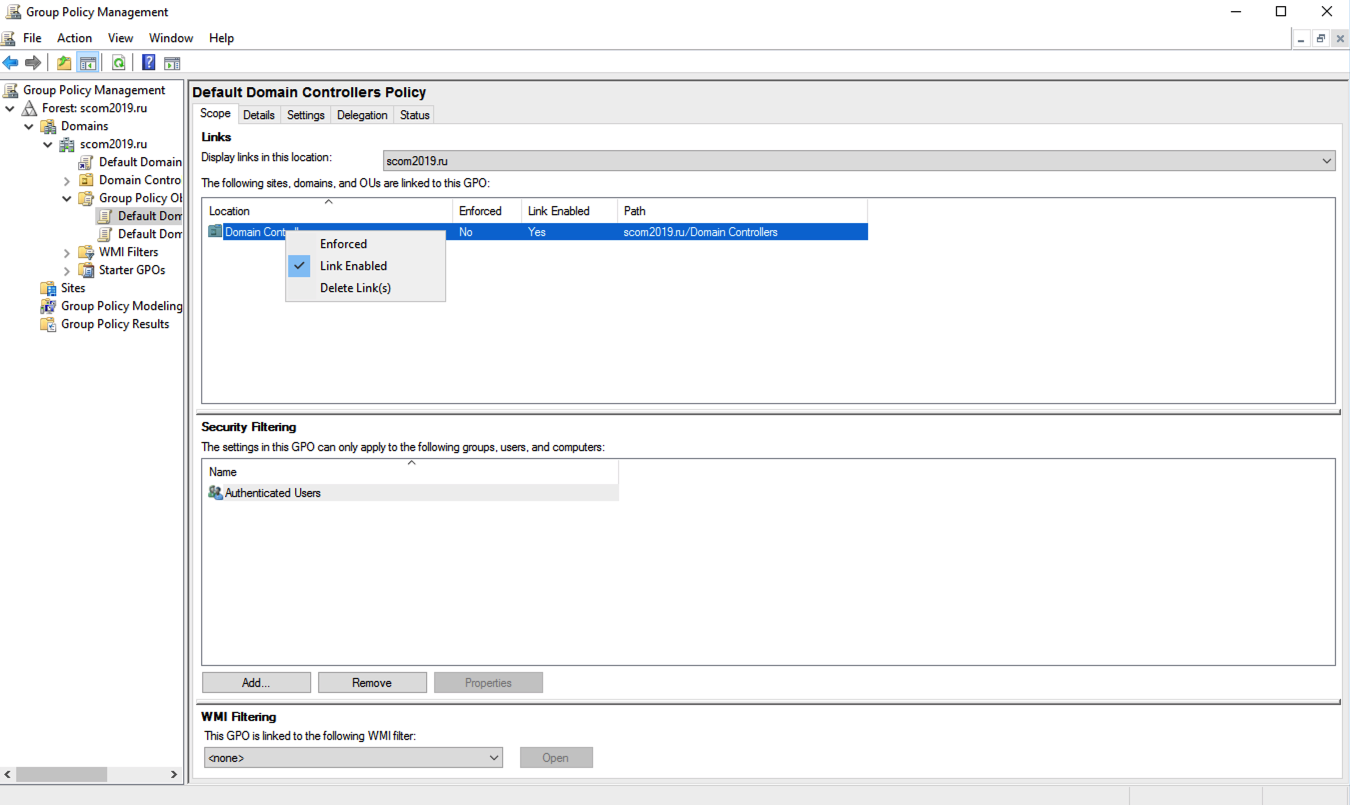

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

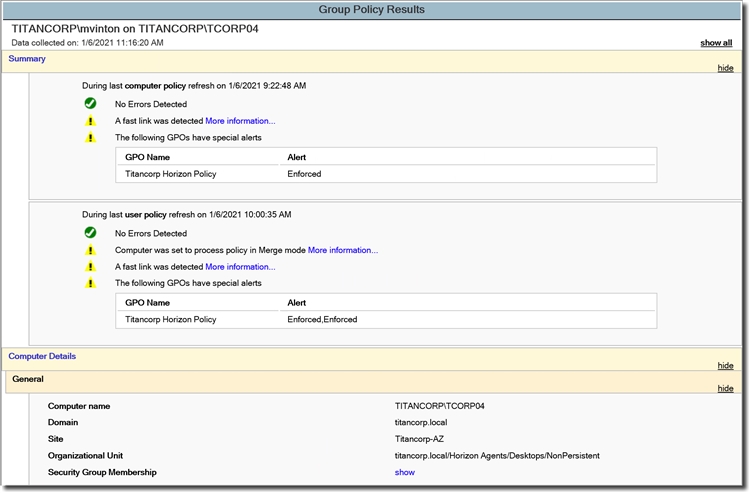

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

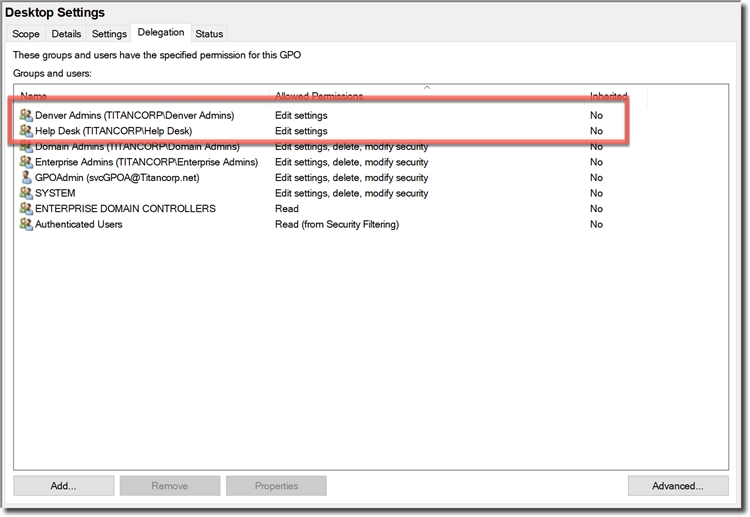

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

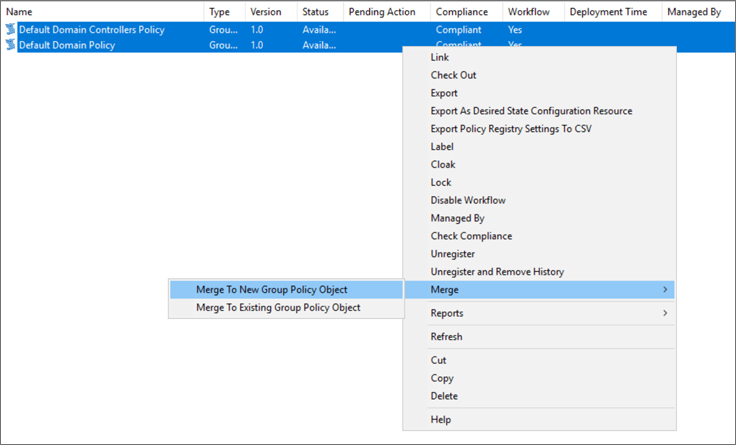

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

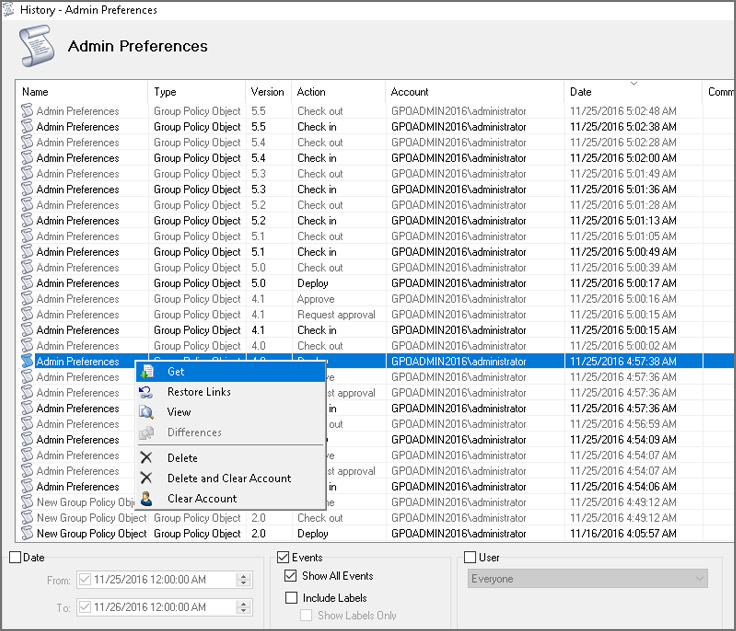

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

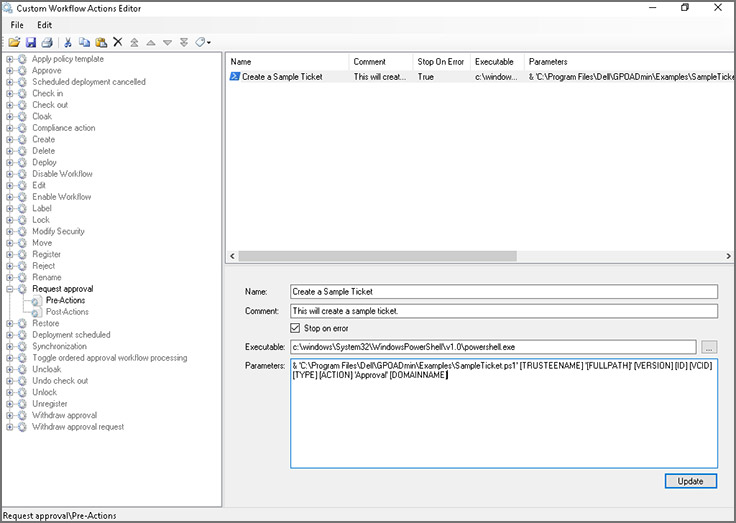

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

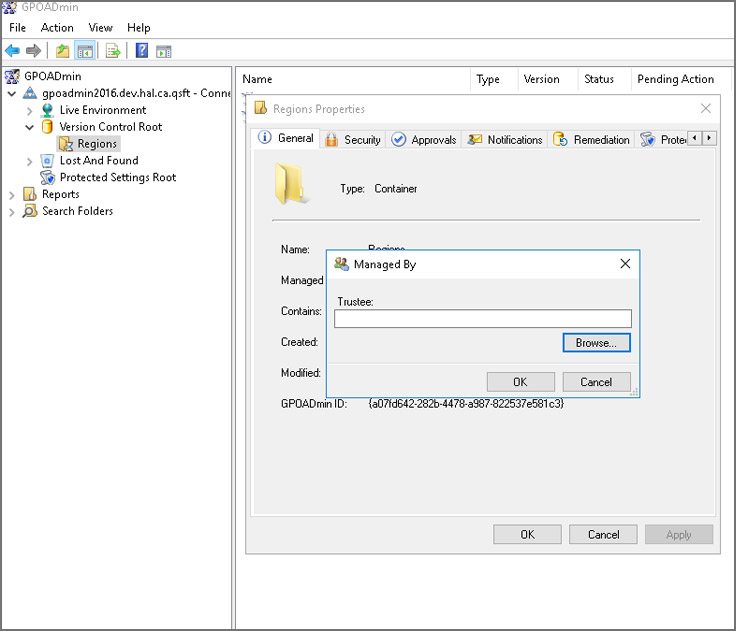

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

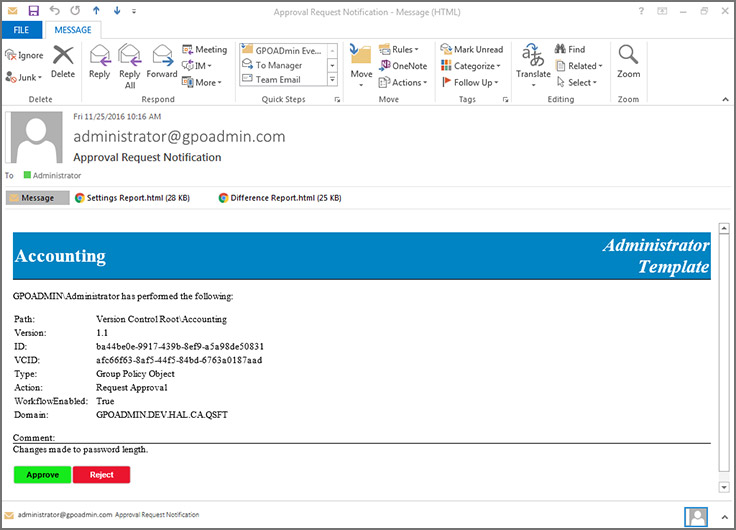

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

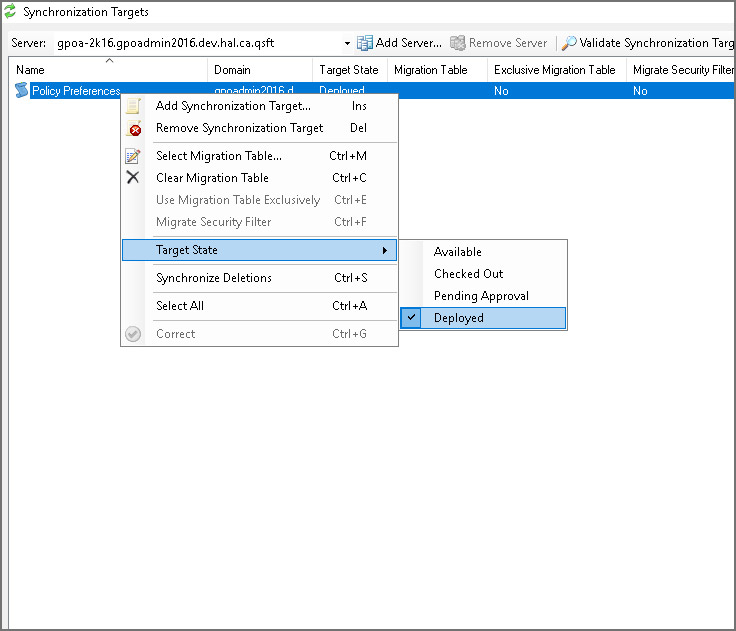

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

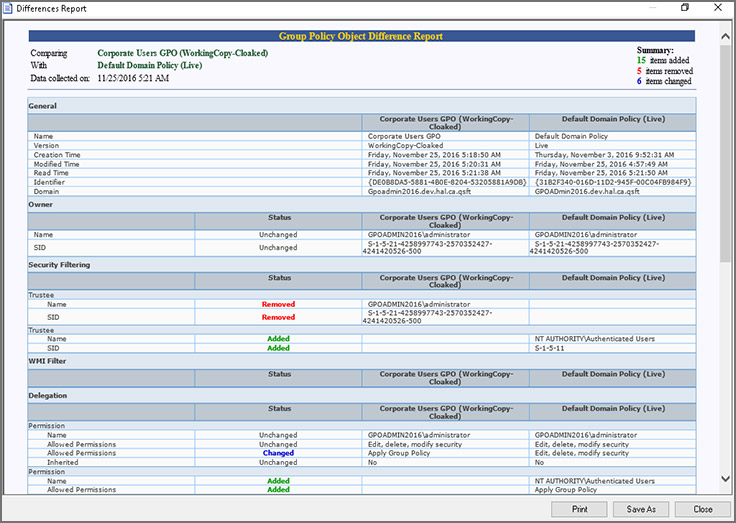

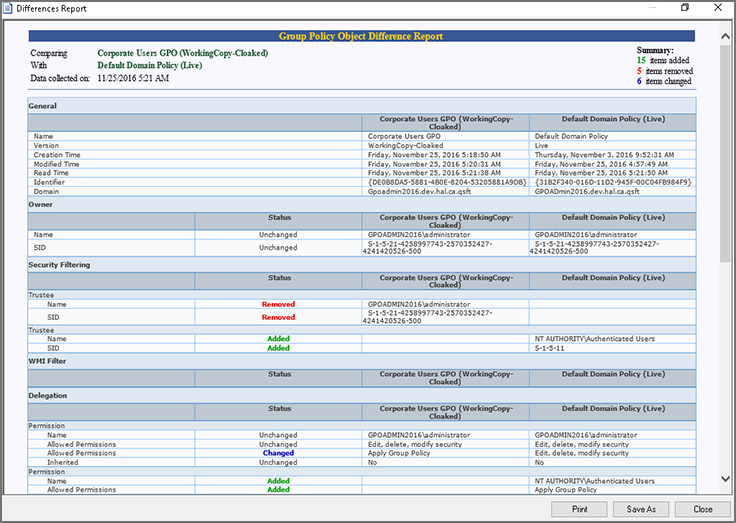

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Локальная групповая политика Windows

Групповая политика – это мощнейший инструмент администрирования Windows-компьютеров. С помощью этого инструмента системные администраторы с компьютеров на базе серверных редакций Windows могут централизовано управлять параметрами клиентских Windows-устройств сети. Локальная же групповая политика позволяет контролировать параметры, соответственно, текущих устройств – определять поведение операционной системы для всех пользователей и вносить отдельные настройки для каждой из учётных записей. В этой статье рассмотрим основы локальной групповой политики – что это за инструмент, в каких случаях может быть полезен, и как им пользоваться.

1. О локальной групповой политике

С помощью настроек локальной групповой политики можно расширить предустановленные возможности Windows, отключить ненужные или проблемные функции, а также ограничить других пользователей компьютера в определённых действиях. Что касается ограничивающего аспекта, безусловно, такой инструмент больше подходит для корпоративной среды. С его помощью сотрудников организаций можно ограничить во многом – от банального запрета изменения корпоративных обоев рабочего стола до блокировки подключаемых устройств и запускаемых программ.

На домашних компьютерах столь широкого размаха контроля, как правило, не требуется. Для защиты личного виртуального пространства каждого из членов семьи обычно хватает запароленной учётной записи, а контролировать детей вполне себе можно с помощью ПО типа родительского контроля. Но сколь бы ни было продвинуто такого рода ПО, у локальной групповой политики всё равно будут преимущества:

• Бесплатное использование, если мы сравниваем не со штатным функционалом родительского контроля Windows и бесплатными сторонними продуктами, а с платными мощными решениями;

• Огромное множество настраиваемых параметров.

2. Редактор gpedit.msc

Управление локальной групповой политикой осуществляется посредством штатного редактора gpedit.msc. Он может быть запущен только в учётной записи администратора. И только в редакциях Windows, начиная с Pro. Потенциально его можно запустить и в редакции Windows Home, но для этого в систему потребуется внедрить специальный патч от сторонних разработчиков.

Запустить редактор можно, введя его название gpedit.msc в поле поиска по системе или в окно команды «Выполнить». Хейтеры ввода данных на латинице могут ввести в поисковик запрос «групповой».

В левой части окна редактора в древовидной структуре отображаются два равнозначных родительских каталога:

• «Конфигурация компьютера» — каталог, который содержит параметры, определяющие работу компьютера вне зависимости от того, кто из пользователей на нём работает;

• «Конфигурация пользователя» – каталог, предусматривающий параметры, которые могут быть применены как для всех, так и для отдельных учётных записей компьютера.

Оба родительских каталога предусматривают одинаковые подкаталоги:

• «Конфигурация программ» — ветка настройки параметров сторонних программ;

• «Конфигурация Windows» — ветка настройки сценариев, параметров безопасности и прочих моментов;

• «Административные шаблоны» — ветка настройки параметров штатного функционала системы. Именно здесь содержится большая часть возможностей по тонкой настройке Windows.

У родительских каталогов есть отличные параметры, но большая часть из них идентичны. Для конфликтующих настроек идентичных параметров высший приоритет будет иметь «Конфигурация компьютера».

3. Параметры

Параметры групповой политики каталогизированы по папкам компонентов системы, к которым они относятся, и отображаются в правой части окна редактора. Их представление можно отсортировать по двум критериям – комментарию, если он задан, и состоянию активности. Последний удобен при активной работе с групповой политикой: таким образом можно быстро выявить внесённые ранее изменения в случае необходимости отменить их.

Параметры запускаются двойным кликом. Непосредственно в окошке каждого из них можем почитать справку, детально разъясняющую специфику их применения, и с помощью опций «Включено» или «Отключено» (в зависимости от настраиваемой функции) активировать. А затем — настроить, если выбранный параметр предусматривает варианты выбора или какие-то дополнительные опции.

Вот перечень лишь части возможностей локальной групповой политики — самых востребованных параметров, к задействованию которых прибегают пользователи Windows:

• Отключение системных обновлений (смотрим как);

• Отключение Защитника Windows (читаем здесь);

• Отключение проверки подписи драйверов;

• Запрет автоматической установки драйверов;

• Блокировка доступа к съёмным носителям;

• Блокировка доступа к магазину Windows Store;

• Блокировка запуска десктопного ПО и процессов его установки;

• Блокировка доступа к панели управления, приложению «Параметры», прочим системным службам и компонентам;

• Блокировка сетевых подключений;

• Отключение принтеров;

• Ограничения профилей пользователей;

• И т.п.

Не все изменения, внесённые в редактор, вступают в силу немедленно, для некоторых нужен перезаход в систему или перезагрузка компьютера.

4. Настройка параметров для отдельных учётных записей

Параметры, настройка которых произведена непосредственно в окне редактора gpedit.msc, будут применены для всех пользователей компьютера – и для администраторов, и для стандартных учётных записей. Если нужно настроить поведение Windows только для отдельных пользователей, редактор нужно добавить в консоль mmc.exe, а в качестве объекта группой политики указать учётные записи этих самых отдельных людей. Как это сделать?

Запускаем с помощью команды «Выполнить» или системного поисковика консоль mmc.exe. В её окне жмём Ctrl+M. Добавляем оснастку редактора.

В окне выбора объектов кликаем кнопку обзора.

Переключаемся на вкладку «Пользователи» и указываем те учётные записи, для которых будет настраивается групповая политика. Можно указать как конкретных пользователей, так и выбрать категорию «Не администраторы». В последнем случае параметры будут применяться для всех стандартных учётных записей, которые имеются на компьютере.

Сохраняем файл консоли в удобном месте и с удобным названием.

Каждый раз запуская этот файл консоли, будем иметь доступ к редактору gpedit.msc, ограниченному в части предоставления возможности настройки параметров для выбранных пользователей.

При этом поведение Windows внутри учётной записи администратора не изменится.

5. Бэкап

Обычно перед различными экспериментами с настройками Windows рекомендуется обеспечивать возможность отката операционной системы. Это, конечно, никогда не будет лишним, но в плане сохранения настроек групповой политики можно обойтись обычным копированием папки в системном каталоге. Жмём Win+R и вводим:

C:WindowsSystem32

В «System32» ищем папку «GroupPolicy» и копируем её куда-нибудь на несистемный раздел. А если создавалась консоль с оснасткой редактора для отдельных пользователей, то также копируем папку «GroupPolicyUsers». Копии этих папок и будут бэкапом.

При необходимости возврата в исходное состояние настроек групповой политики просто заменяем ранее скопированными папками их более поздние редакции по указанному выше пути. Если нужно вернуть исходные настройки для всего компьютера, заменяем бэкапом папку «GroupPolicy». А если необходимо откатить только настройки отдельных пользователей, подменяем папку «GroupPolicyUsers».

Кстати, по этому же принципу можем сохранять текущие настройки групповой политики перед переустановкой Windows. И путём замены папок внедрять сохранённые настройки в новую систему.

Источник: myfirstcomp.ru